BUUCTF-Misc(121-130)

[UTCTF2020]sstv

参考:

[UTCTF2020]QSSTV - cuihua- - 博客园 (cnblogs.com)

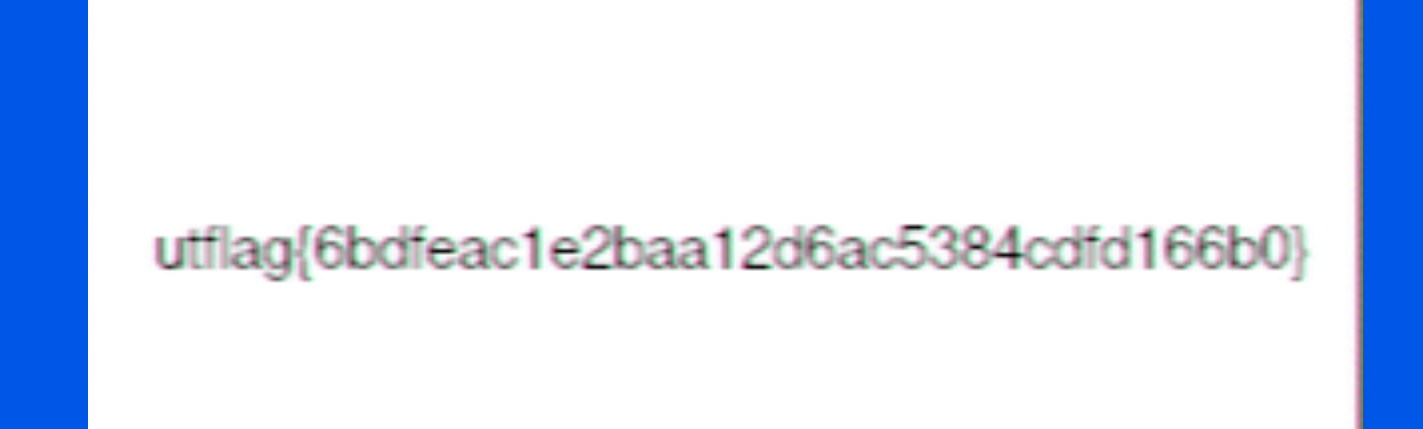

qsstv解密一下

flag{6bdfeac1e2baa12d6ac5384cdfd166b0}

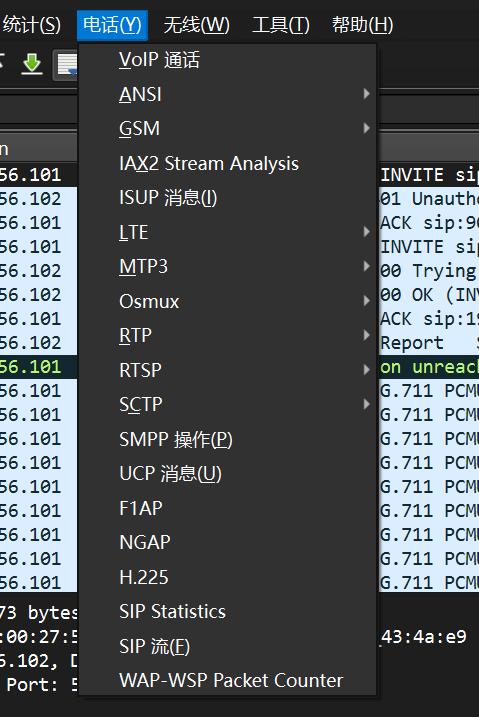

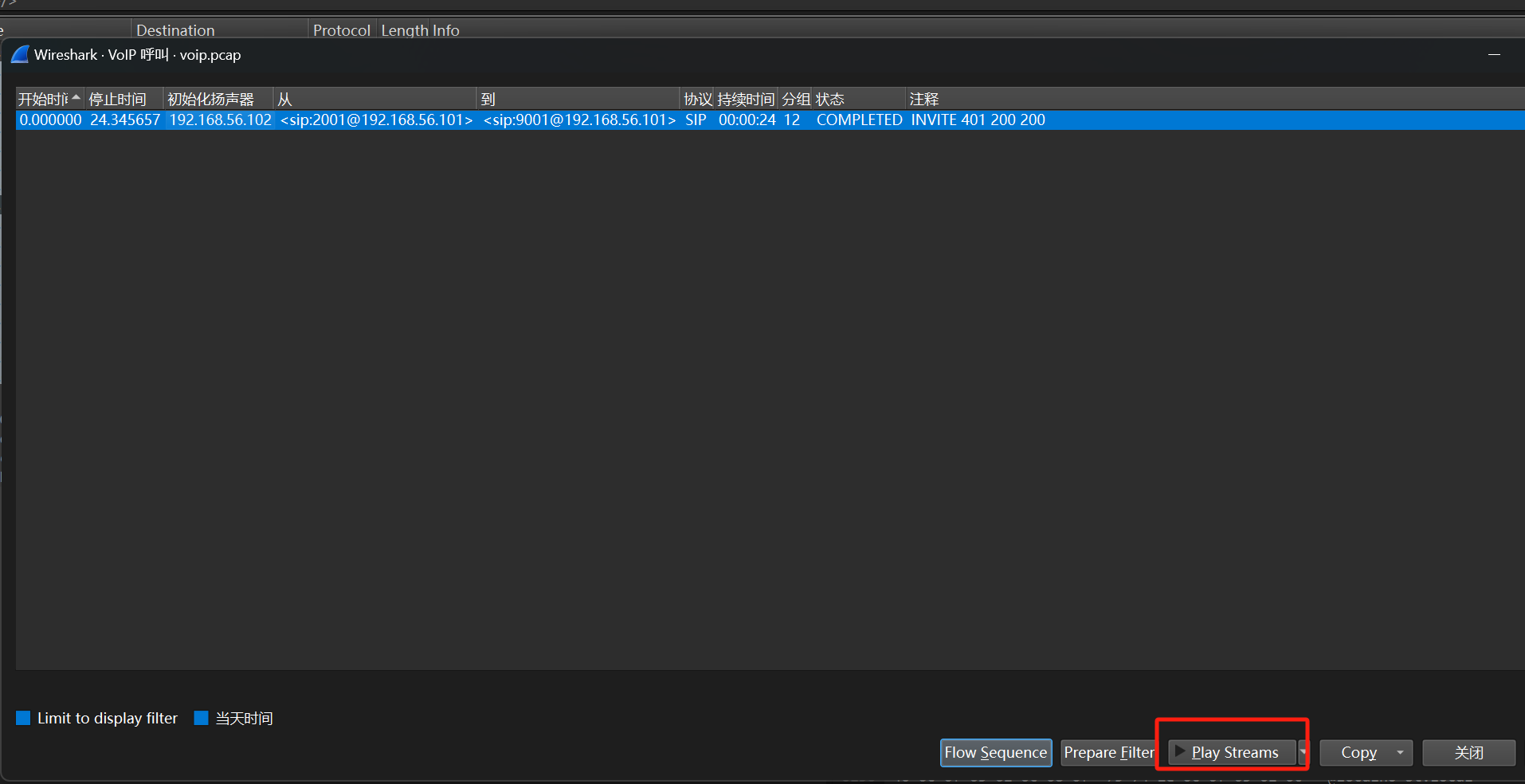

voip

voip就是语音通话技术

然后wireshark可以直接播放这个语音

然后播放一下

flag就是考听力的,加油吧,我太垃圾,听不出

flag{9001IVR}

[SCTF2019]电单车

参考:

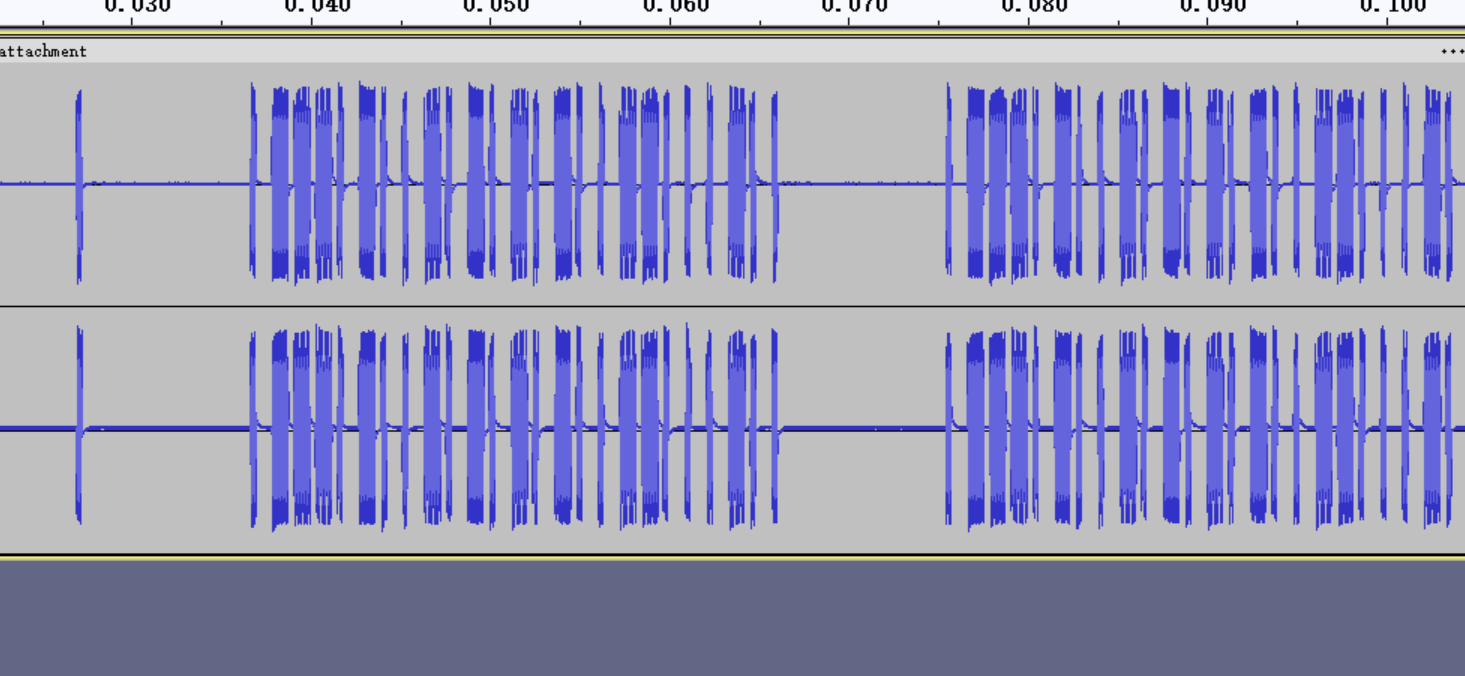

audacity打开感觉有猫腻

我们把细的换成0,粗的换成1

00111010010101010011000100

PT2242信号:前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,最后一位是停止码

0 01110100101010100110 00100

所以我们只用取中间的地址码

flag{01110100101010100110}

[GUET-CTF2019]soul sipse

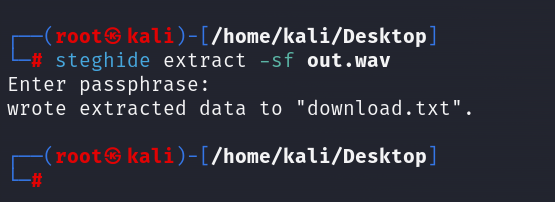

拿到音频,去kali无密码steghide分离出来一个txt

得到一个连接https://share.weiyun.com/5wVTIN3

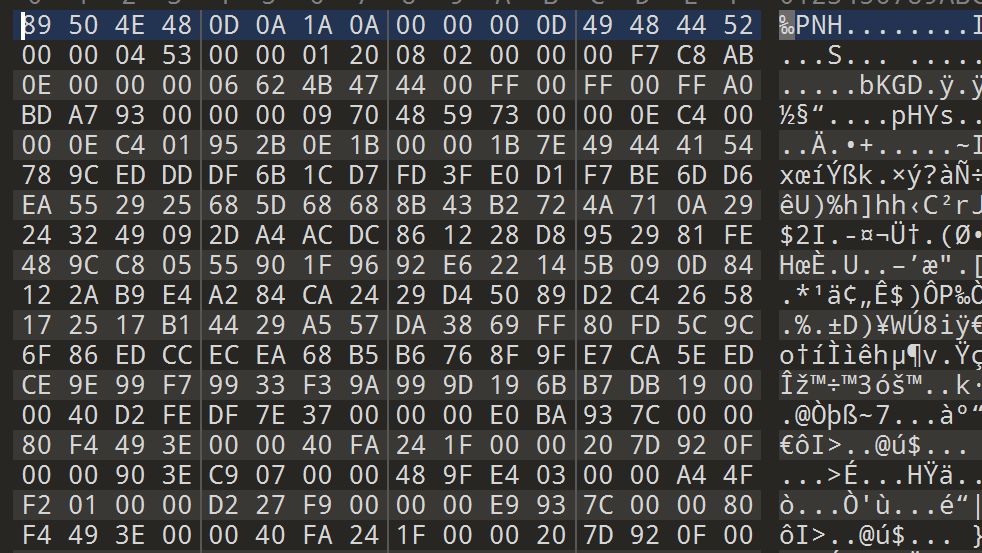

下载下来是一个图片,但是没有显示,010打开,发现文件头打错了

我们更改一下89 50 4E 47,就可以正常打开

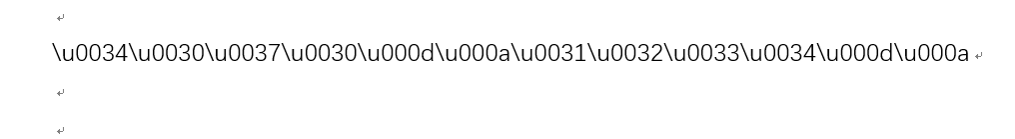

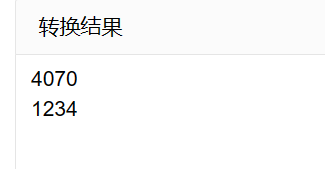

\u0034\u0030\u0037\u0030\u000d\u000a\u0031\u0032\u0033\u0034\u000d\u000a

然后unicode转字符串

给他俩加起来就行

flag{5304}

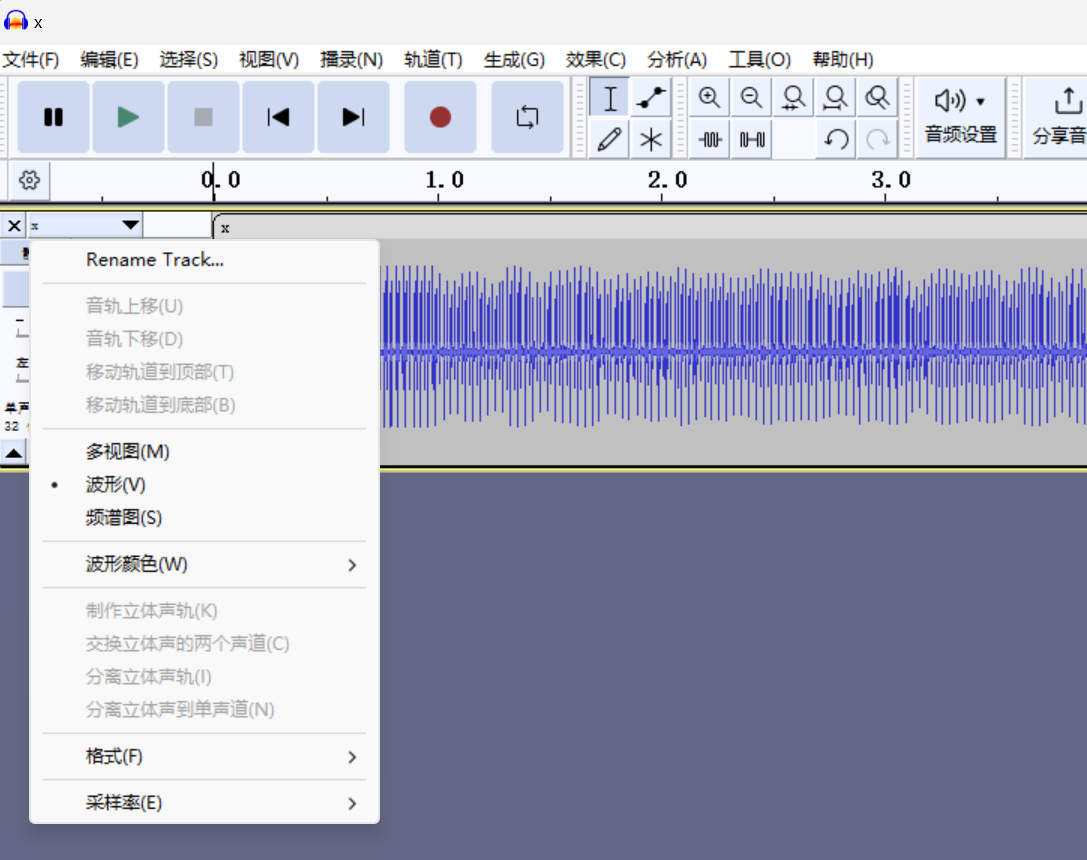

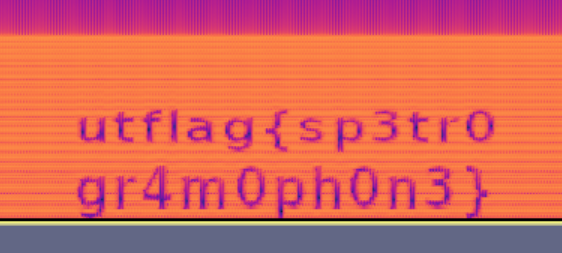

[UTCTF2020]spectogram

题目就是频谱图的意思,我们直接看频谱图,在这里选择

然后就看到flag了

flag{sp3tr0gr4m0ph0n3}

[安洵杯 2019]easy misc

参考:[BUUCTF:安洵杯 2019]easy misc-CSDN博客

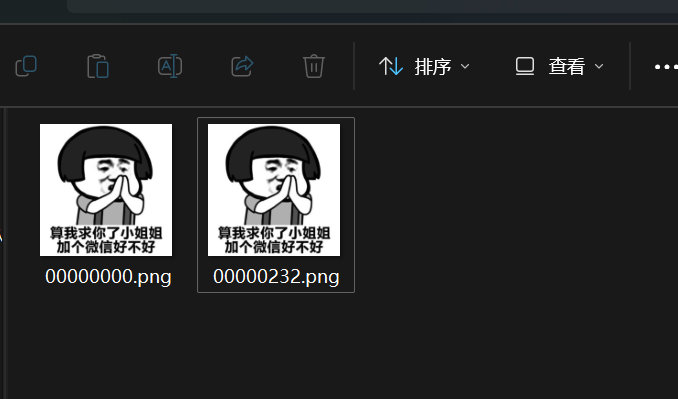

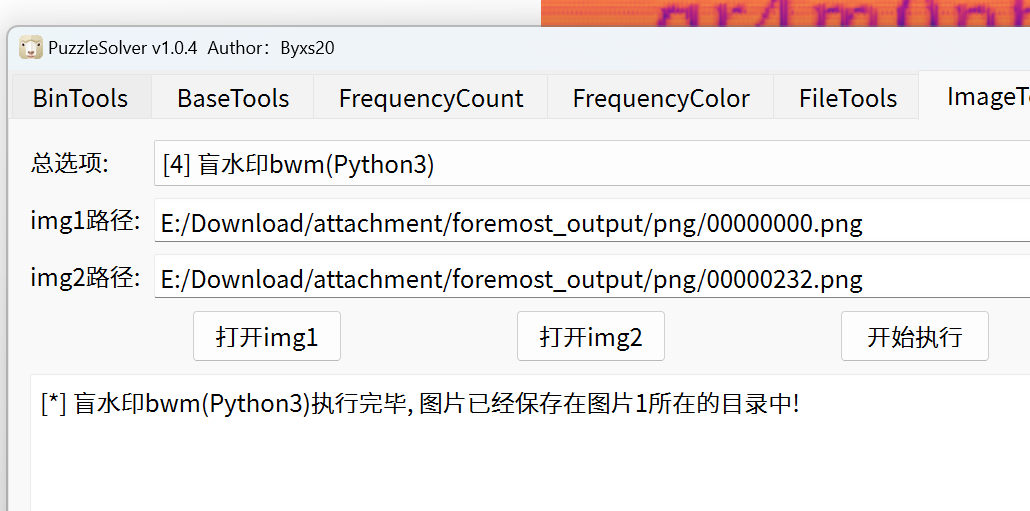

使用foremost提取出来两张图片

可能是盲水印,使用PuzzleSolver盲水印(记得用python2版本)

提取出来一个

得到消息in 11.txt

接下来我们看看read文件夹有什么,我们现在11.txt看了一下没发现什,然后看到了下面有个hint,hint:取前16个字符

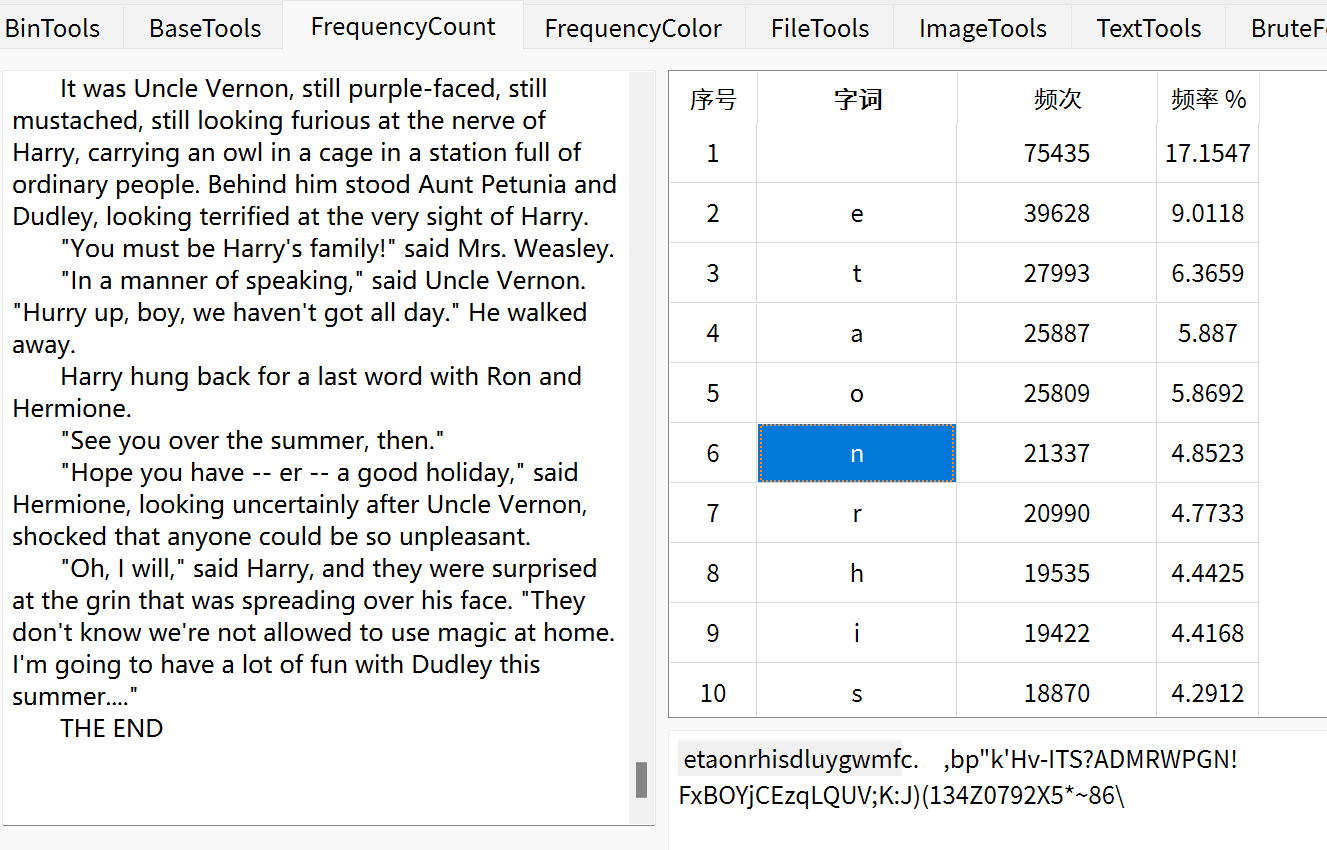

然后我们对11.txt词频分析(只有15个字母,因为第一个是空格)

etaonrhisdluygw

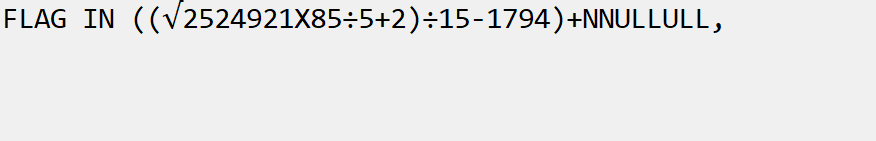

然后看看那个压缩包怎么回事,压缩包注释找到

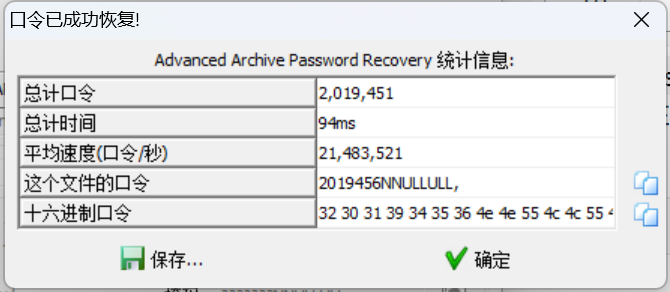

算出来前面等于7,所以就是7个数字加NNULLULL,,掩码爆破(注意这个逗号哦)

里面得到

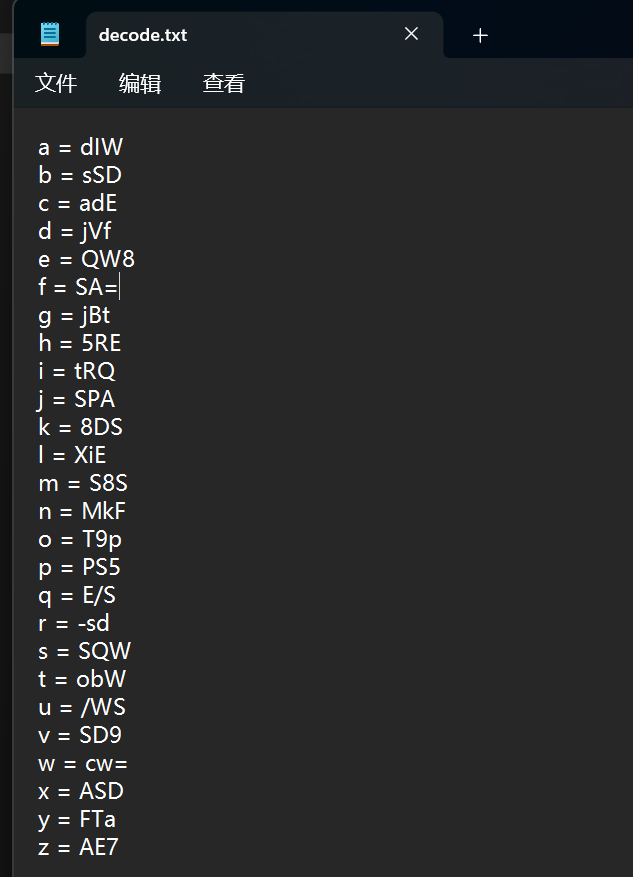

然后用脚本更改一下这些

code_str = 'etaonrhisdluygw'

code_dict = {'a':'dIW','b':'sSD','c':'adE ','d':'jVf','e':'QW8','f':'SA=','g':'jBt','h':'5RE','i':'tRQ','j':'SPA','k':'8DS','l':'XiE','m':'S8S','n':'MkF','o':'T9p','p':'PS5','q':'E/S','r':'-sd','s':'SQW','t':'obW','u':'/WS','v':'SD9','w':'cw=','x':'ASD','y':'FTa','z':'AE7'}

base_str=''

for i in code_str:

i = code_dict[i]

base_str += i

print(base_str)

得到

QW8obWdIWT9pMkF-sd5REtRQSQWjVfXiE/WSFTajBtcw=

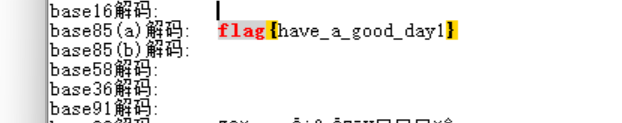

然后就是这边有问题了,解出来应该是这样(官方说法)

QW8obWdIWT9pMkFSQWtRQjVfXiE/WSFTajBtcw==

然后就是base64解密再base65解密

得到flag

flag{have_a_good_day1}

Business Planning Group

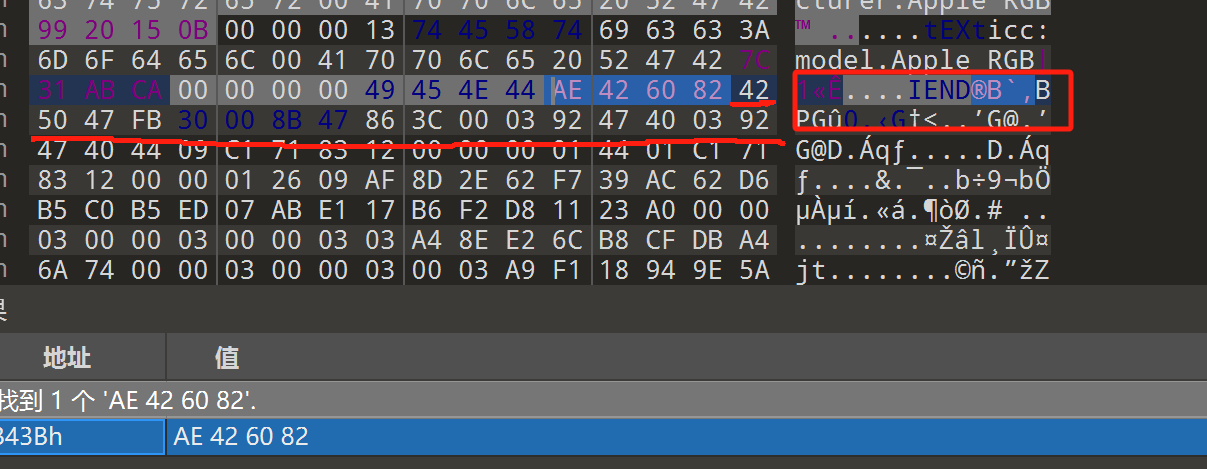

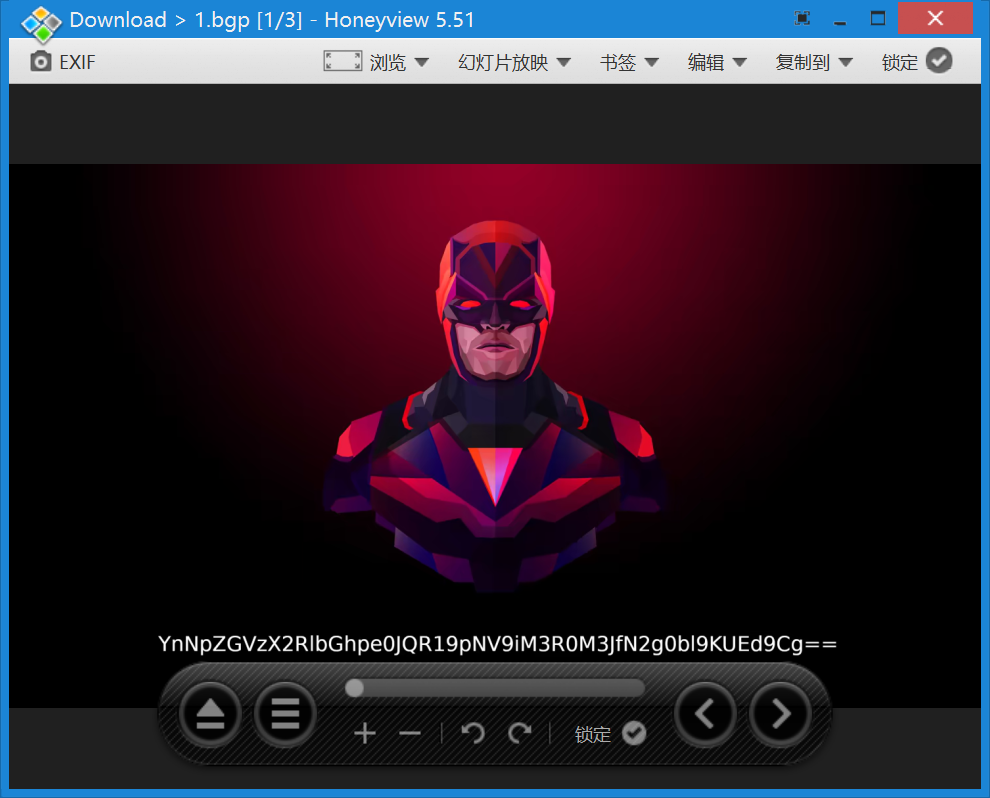

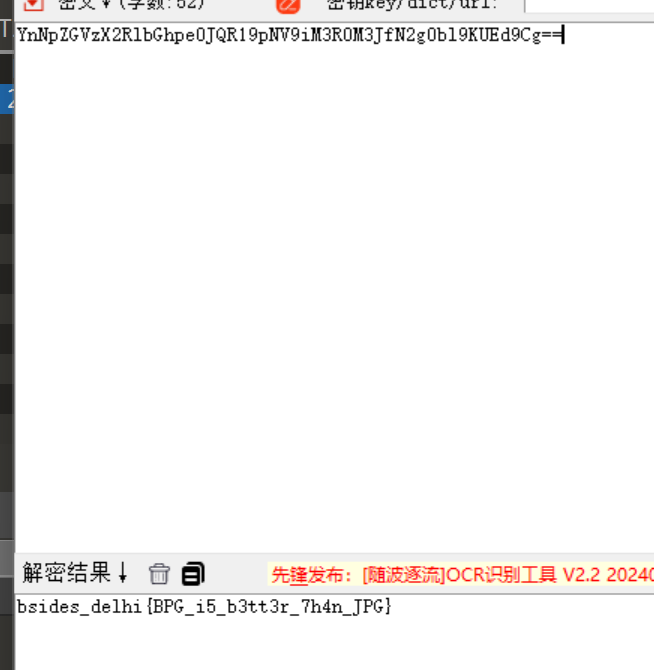

010editor打开图片看一眼,发现图片尾好像有数据,bpg格式

然后给这些数据弄出来,搞一个bgp后缀的文件

然后我下了一个Honeyview查看

YnNpZGVzX2RlbGhpe0JQR19pNV9iM3R0M3JfN2g0bl9KUEd9Cg==

然后base64解码

flag{BPG_i5_b3tt3r_7h4n_JPG}

[GKCTF 2021]你知道apng吗

这里真没想到上一关下的工具honeyview用上了,逐帧分析

flag{a3c7e4e5-9b9d-ad20-0327-288a235370ea}

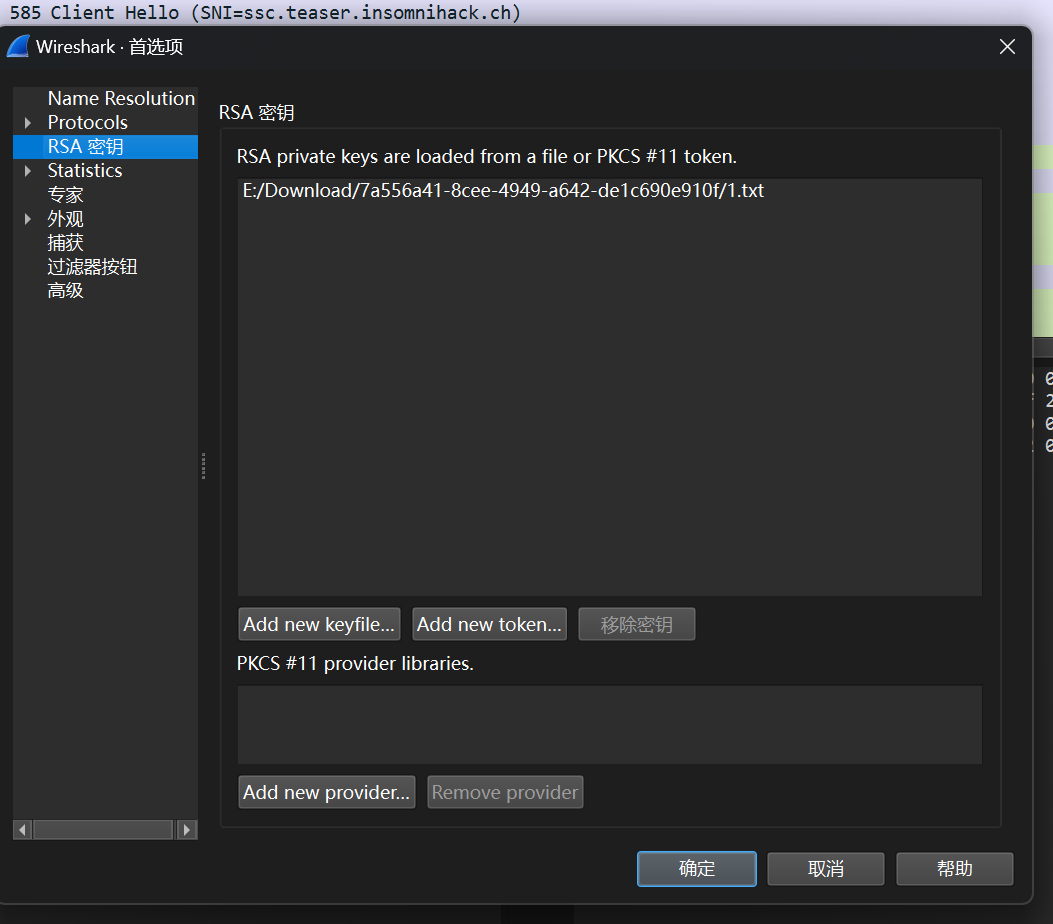

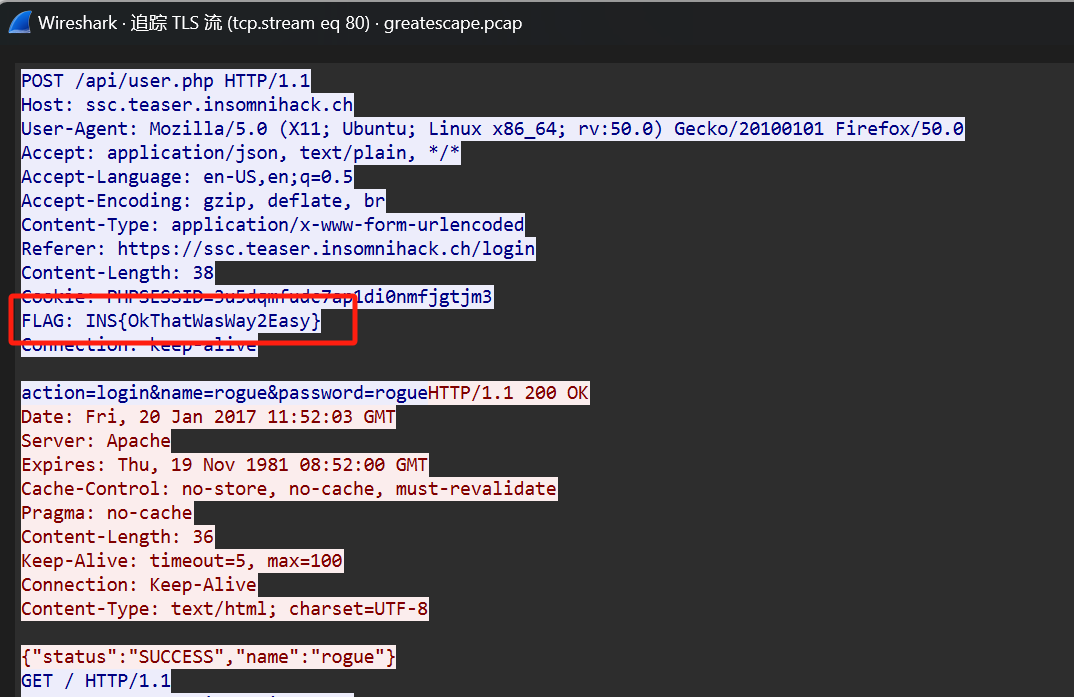

greatescape

是一个流量包,然后我们追踪tcp流,在流19发现rsa私钥,我们保存下来,然后导入

然后发现多了TLS流,我们追踪一下,在流80找到了flag

flag{OkThatWasWay2Easy}

[湖南省赛2019]Findme

参考:

[BuuCTF难题详解| Misc | 湖南省赛2019]Findme_find me ctf-CSDN博客

[BUUCTF:湖南省赛2019]Findme-CSDN博客

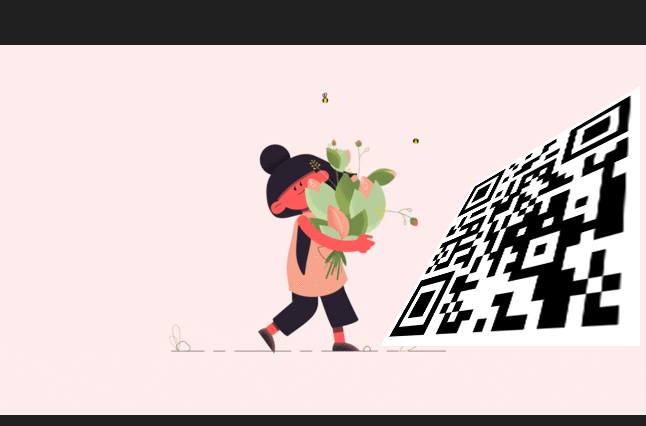

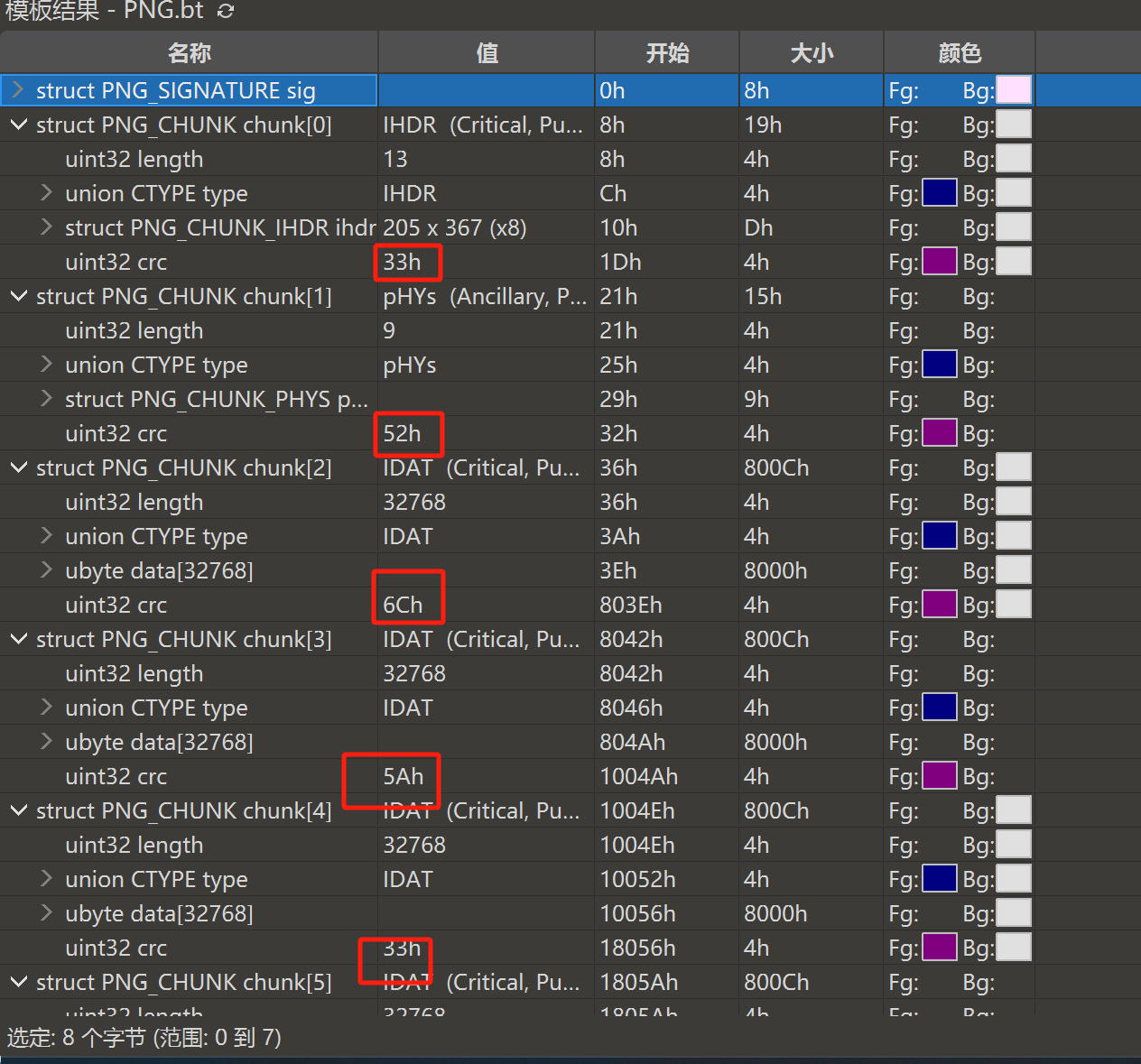

第一张图片小的离谱,怀疑改宽高了,然后直接丢入风二西的png宽高一把梭,得到一张破损图

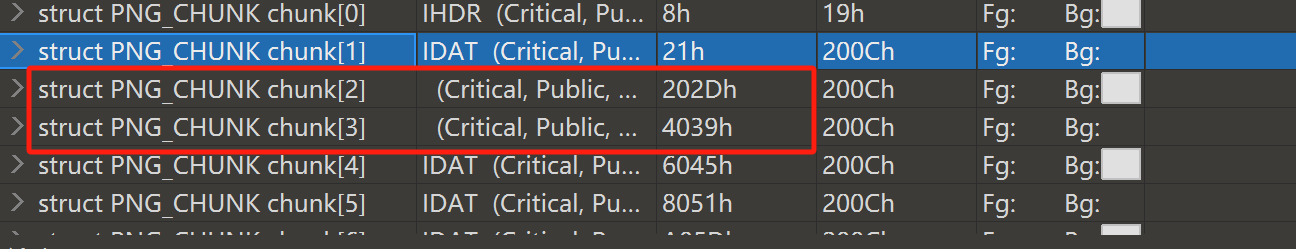

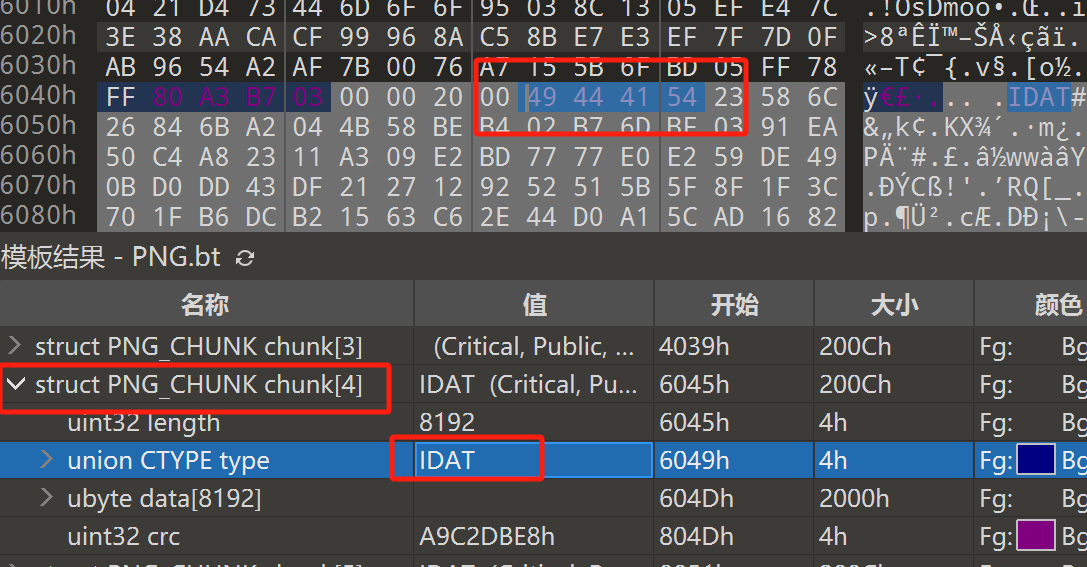

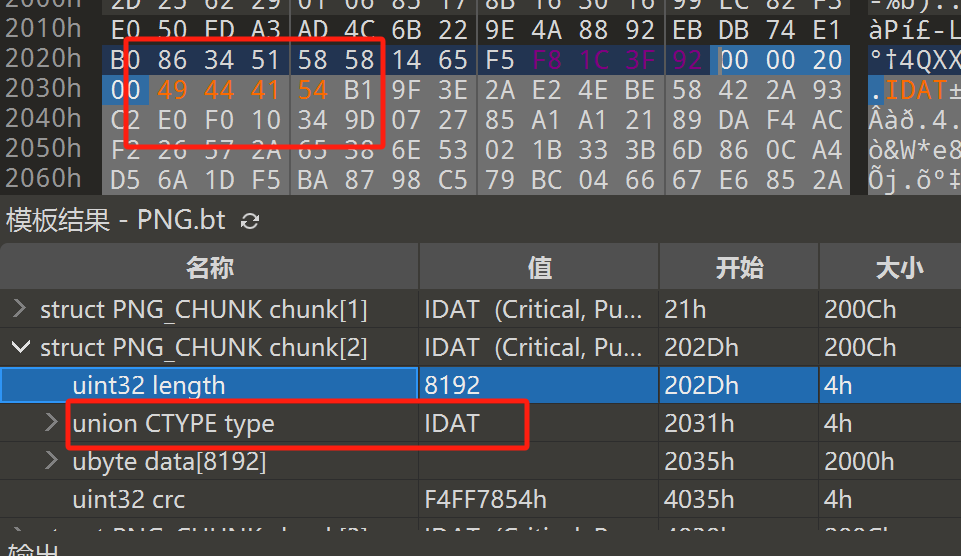

010editor打开,运行PNG模板,发现缺失IDAT

那我们先看一下正常的IDAT对应的16进制是49 44 41 54

然后给chunk[2]、chunk[3]这里对应union CTYPE type的16进制换成49 44 41 54,然后保存

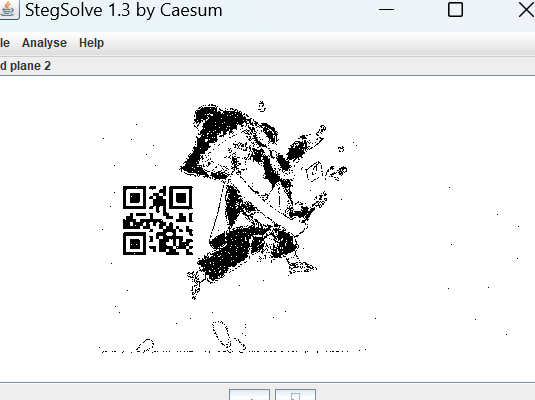

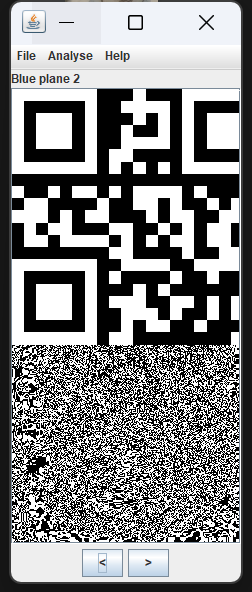

然后stegsolve打开图片,在blue2通道发现二维码

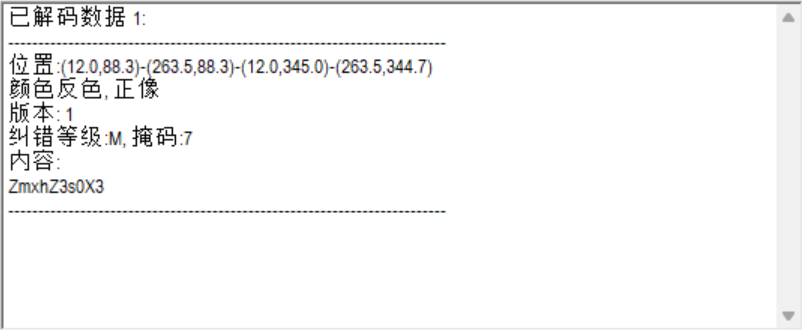

然后扫描一下

ZmxhZ3s0X3

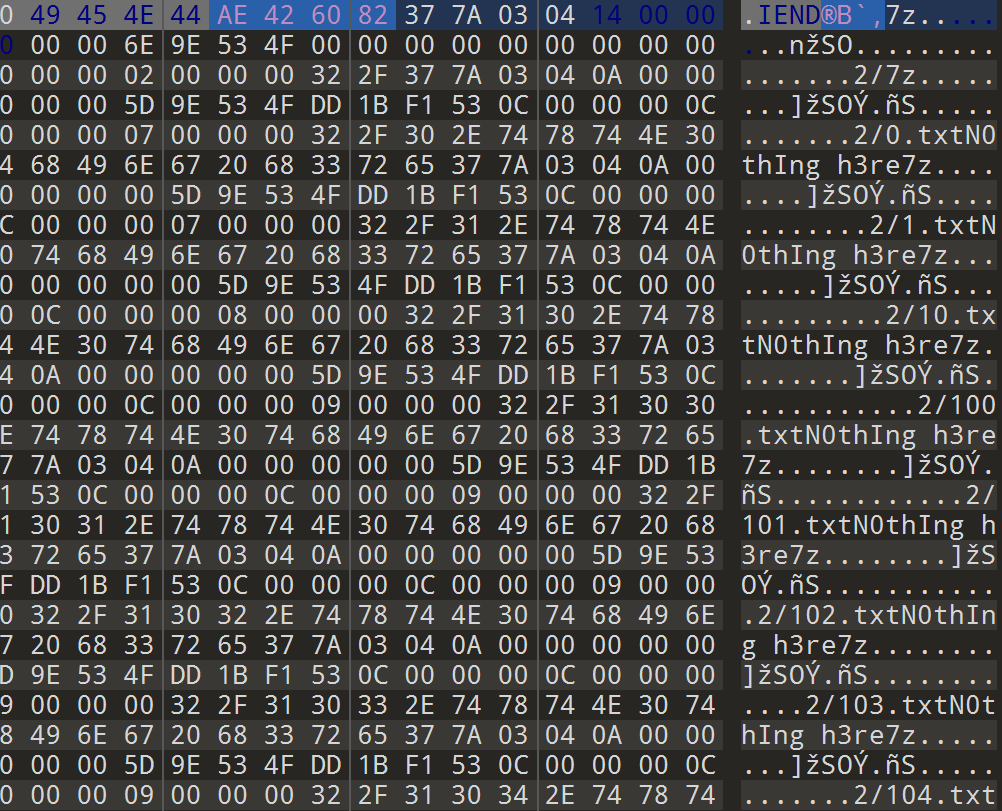

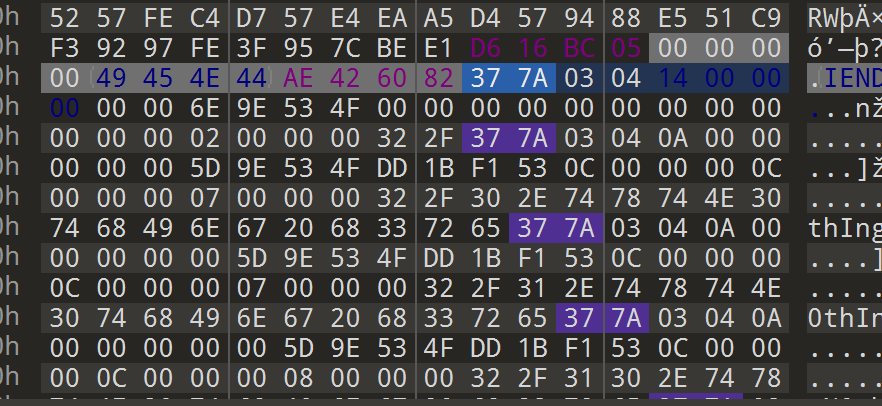

然后看第二张图片,010editor打开图片,在第二张图片尾部发现7z这个格式,我们提取出来

后面又发现不是7z,仔细能看出他很像zip格式50 4b 03 04,所以我们把7z对应的16进制换成50 4b

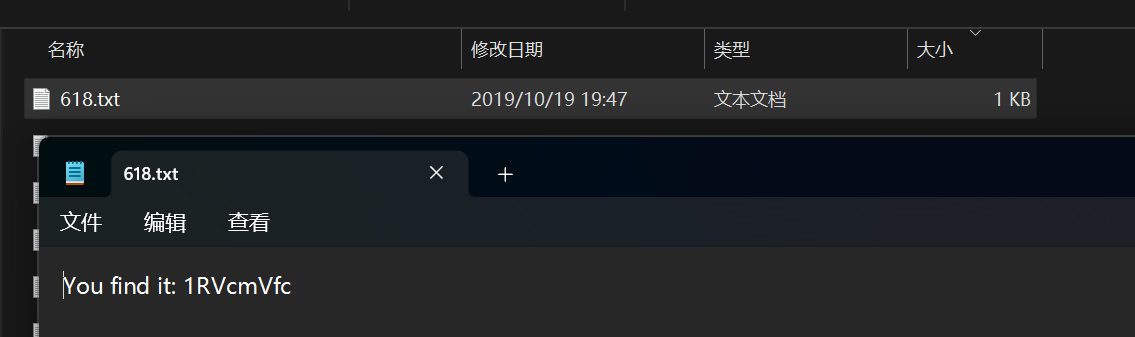

替换完之后,我们binwalk提取一下,是一堆txt文本,我们按从大到小排序,发现618.txt最大,打开一看,有所发现

1RVcmVfc

010打开第三张图片,然后发现chunk[0]-chunk[6]的这个值都可以被打印出来

最后16进制转成ascii

3RlZ30=

然后第四张图片看一下exif信息EXIF信息查看器 (tuchong.com)

cExlX1BsY

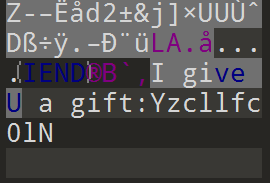

最后一张图片010editor翻到最后,直接拿到了

Yzcllfc0lN

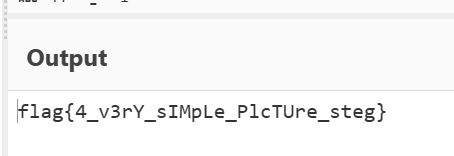

最后拼接一下

ZmxhZ3s0X3Yzcllfc0lNcExlX1BsY1RVcmVfc3RlZ30=

浙公网安备 33010602011771号

浙公网安备 33010602011771号