BUUCTF-Misc(71-80)

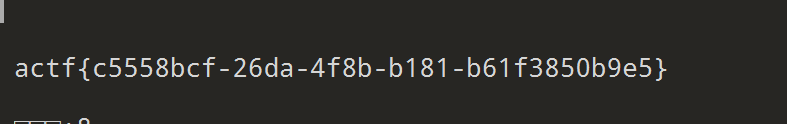

[ACTF新生赛2020]swp

参考:

[BUUCTF misc 专题(76)ACTF新生赛2020]swp-CSDN博客

解开压缩包,密密麻麻,不懂咋办了

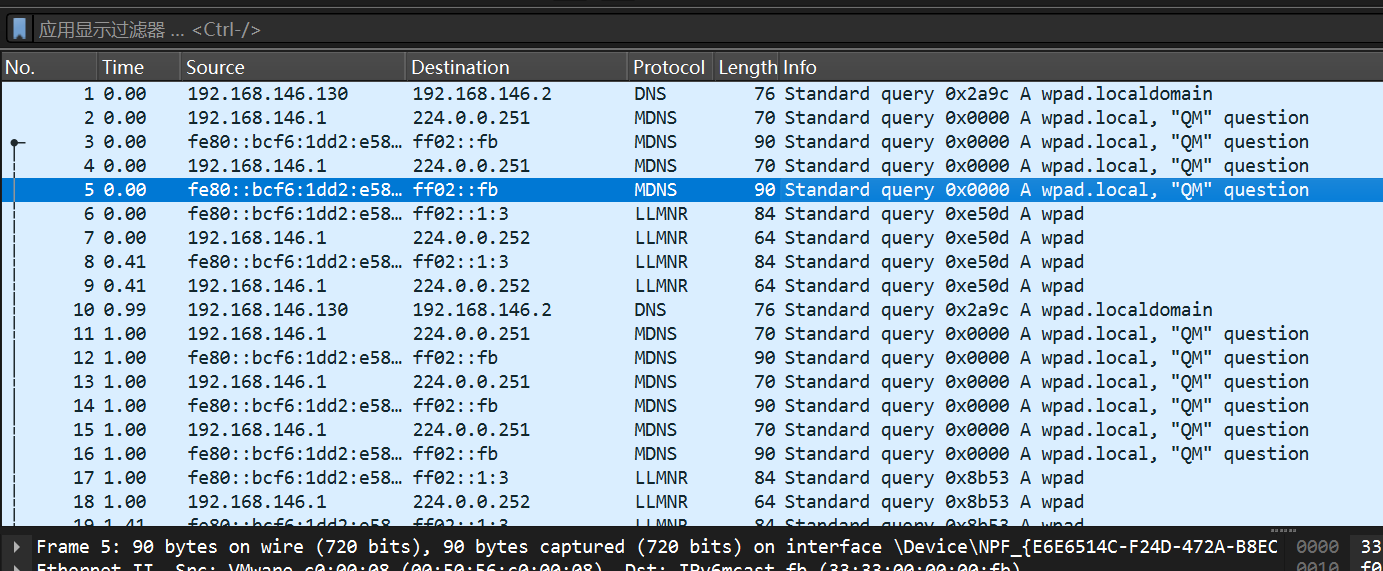

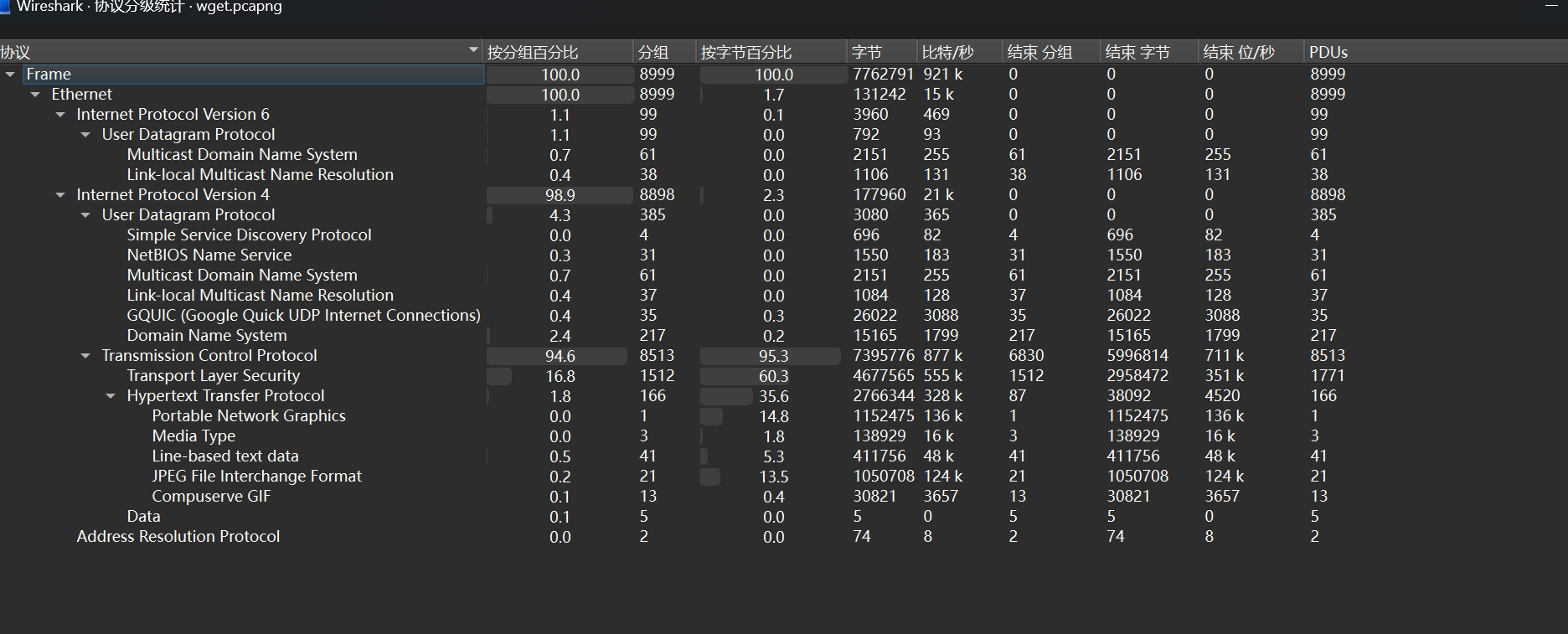

然后这边进行协议分析

大部分是tcp,所以我们导出对象->选择http

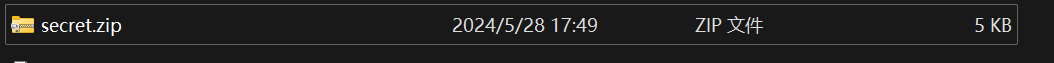

然后我就找到这个加密的压缩包

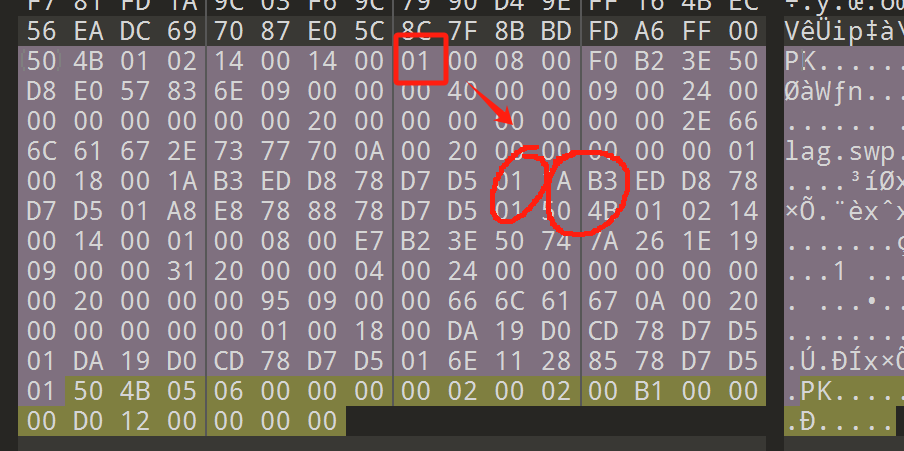

然后010editor打开发现伪加密,改成00,有两处我只圈了一处

在flag.swp里面找到flag

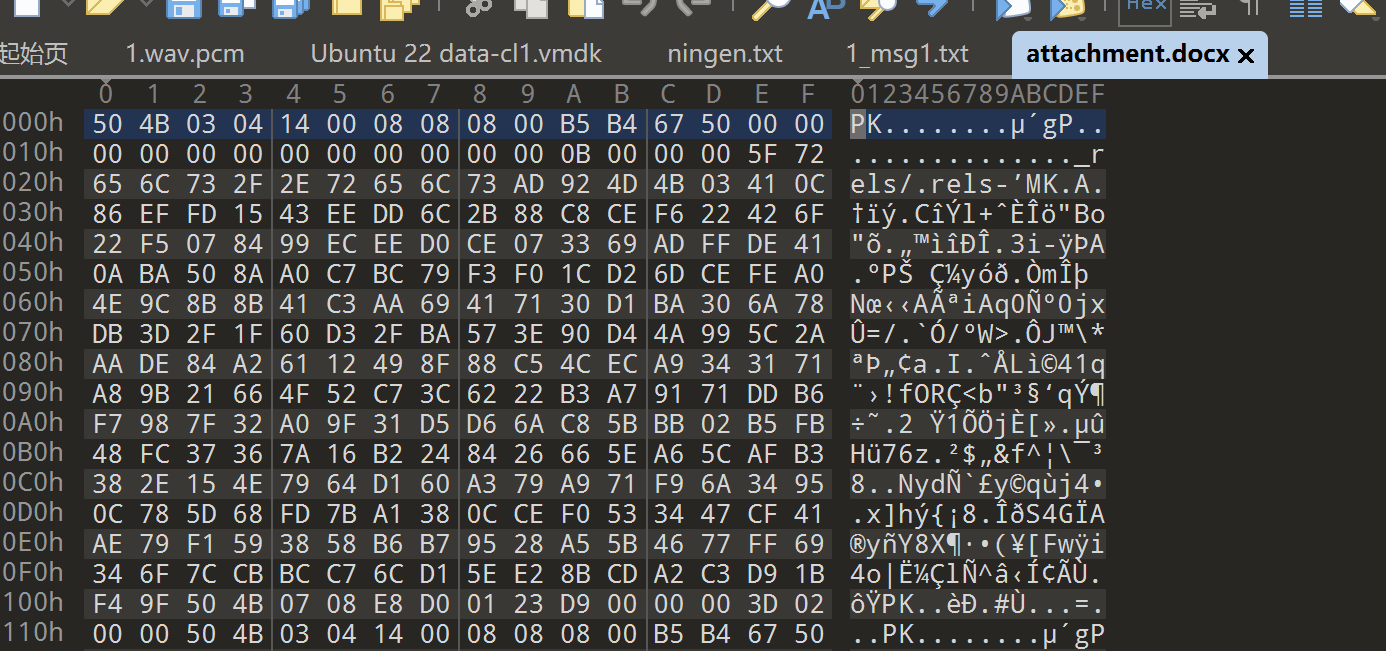

[UTCTF2020]docx

说是一个docx,然后打开010editor发现是zip文件头,改一下文件后缀,解压

然后在word下的media文件夹找到flag

flag{unz1p_3v3ryth1ng}

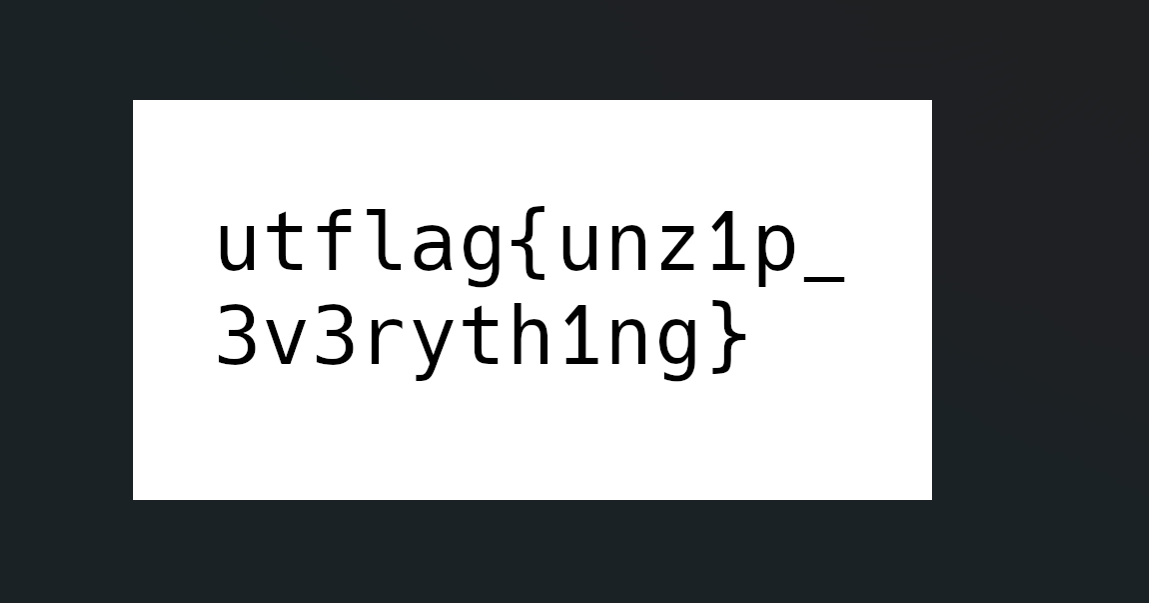

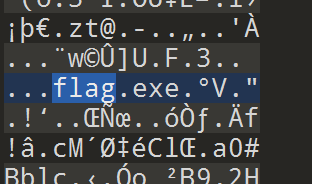

间谍启示录

参考:

buuctf 间谍启示录 - Jinx8823 - 博客园 (cnblogs.com)

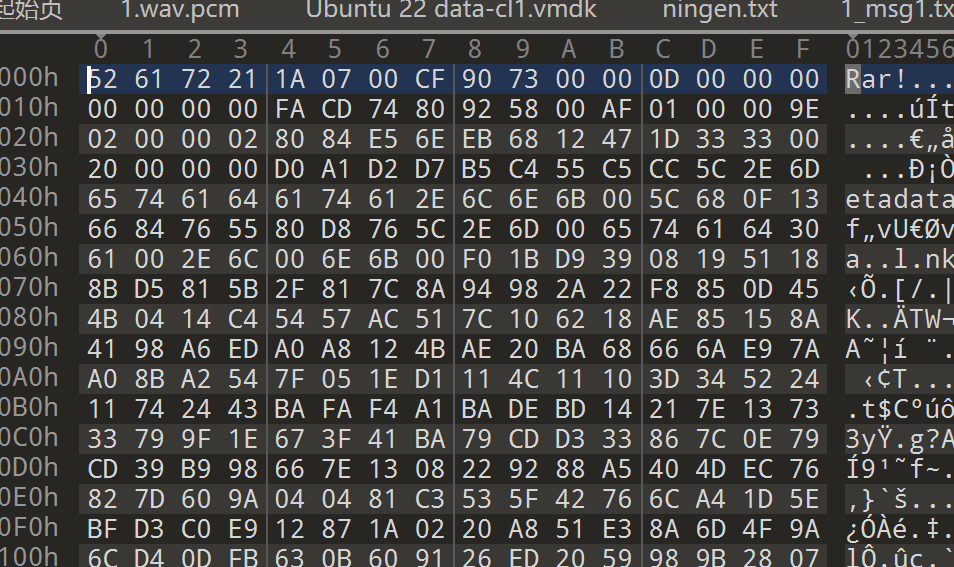

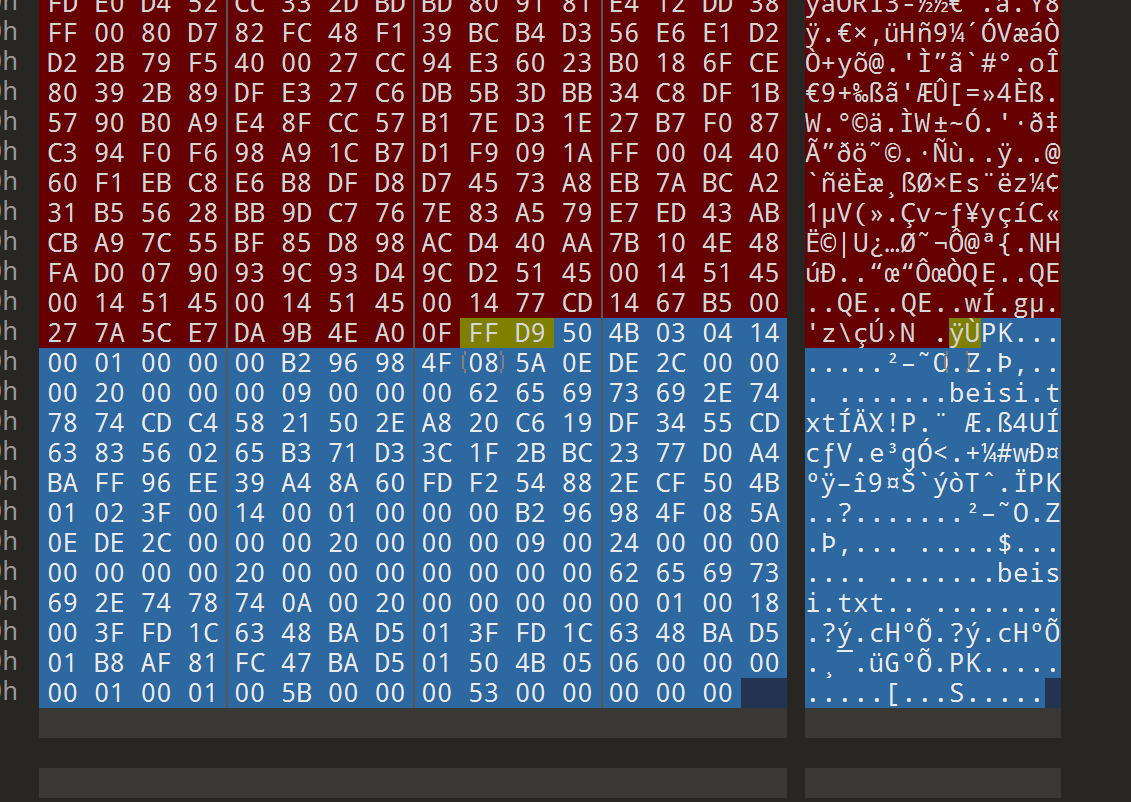

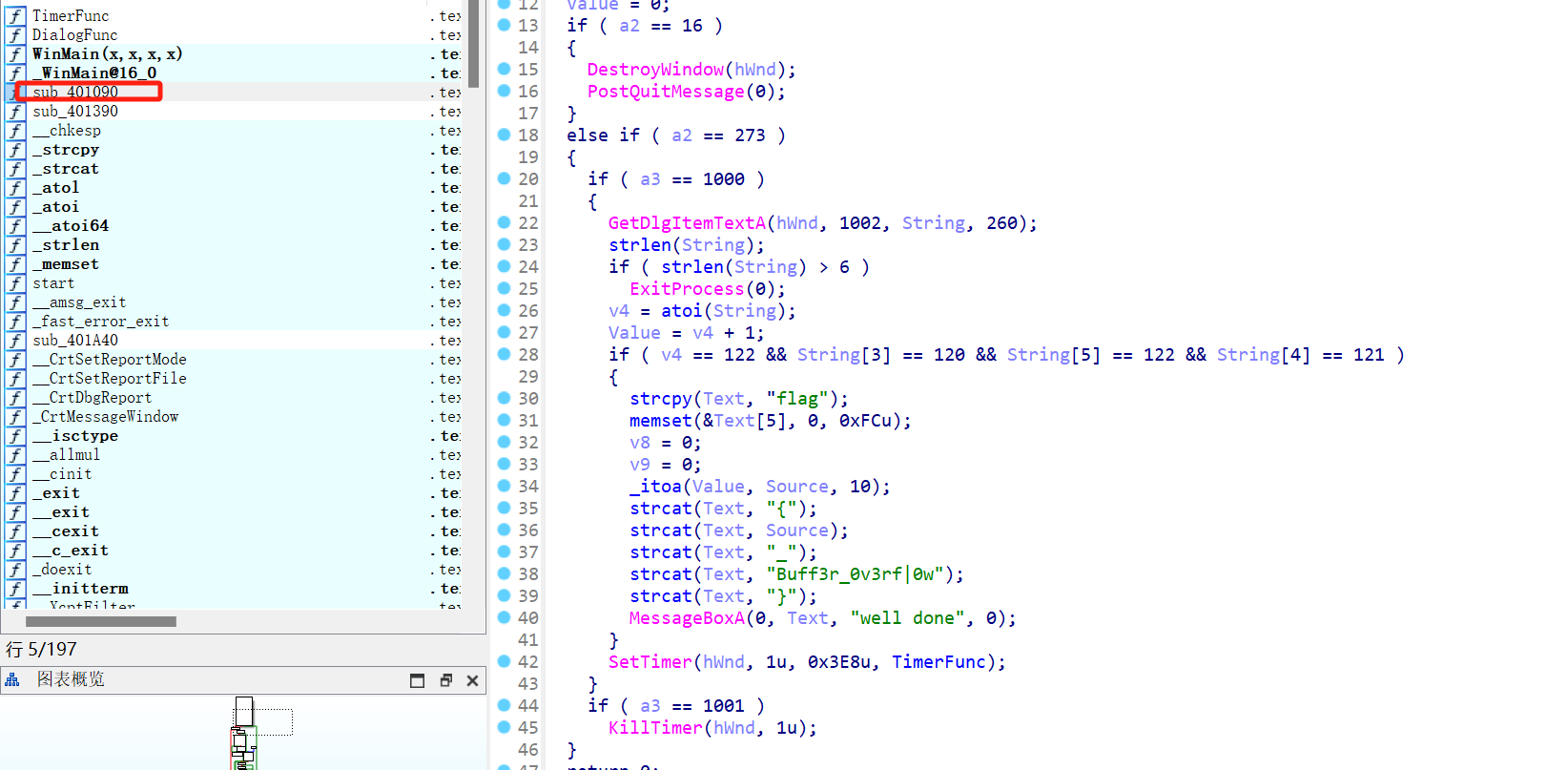

下载下来是个镜像文件,010editor打开

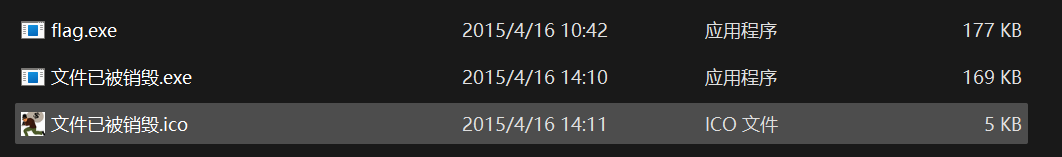

里面找到一个文件

我们binwalk分离

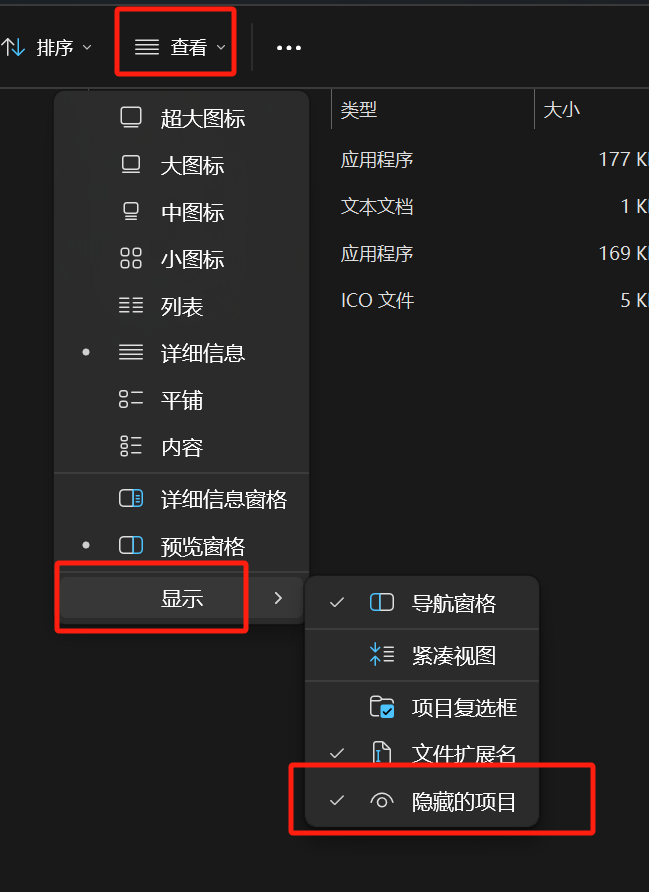

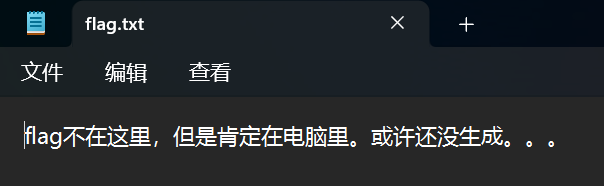

然后我们运行flag.exe,他会生成一个隐藏文件,需要我们自己打开

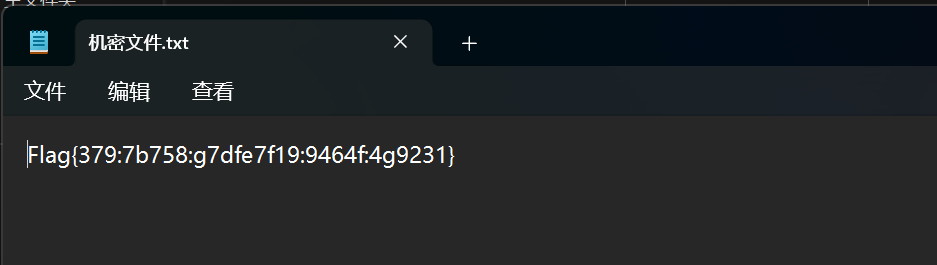

然后就看到flag

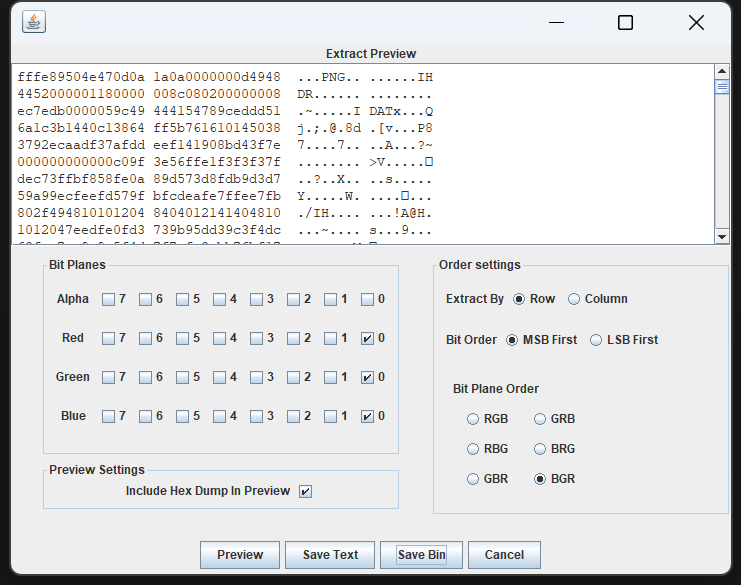

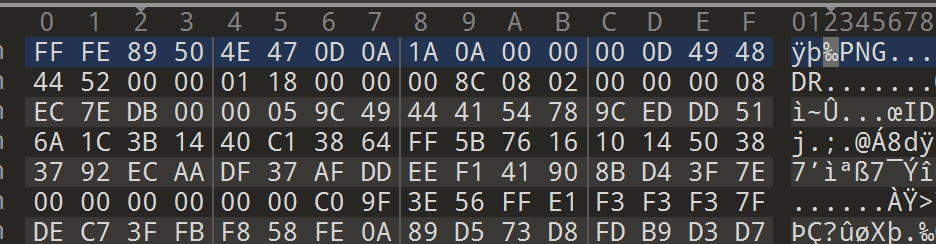

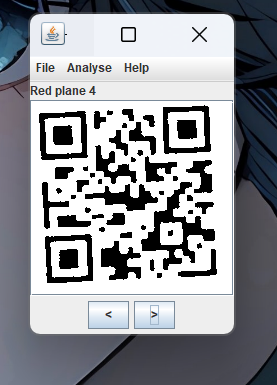

喵喵喵(没有成功复现)

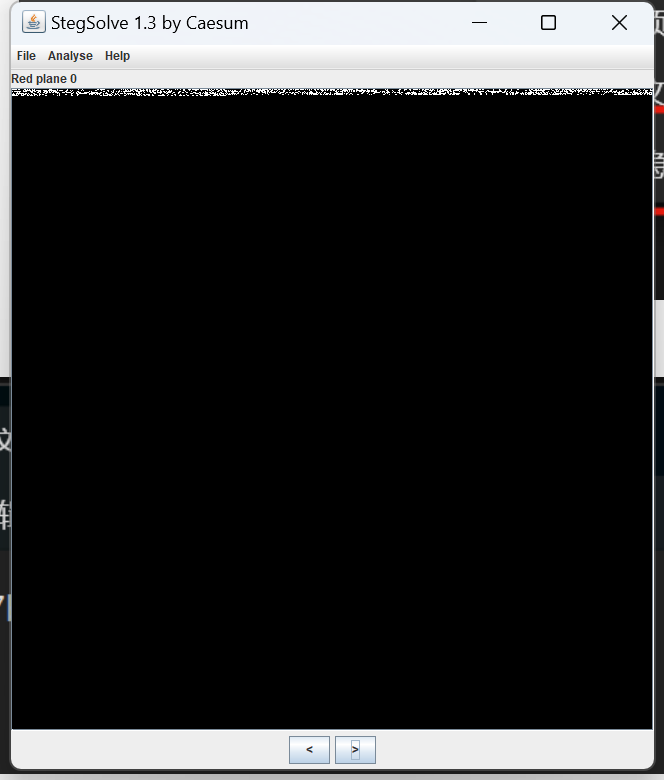

发现red0通道异常

然后LSB隐写,发现一个png

我们提取出来,发现打不开,010editor打开,前面多的删掉

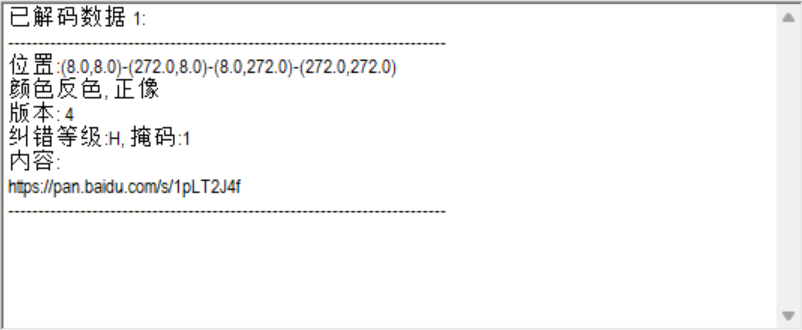

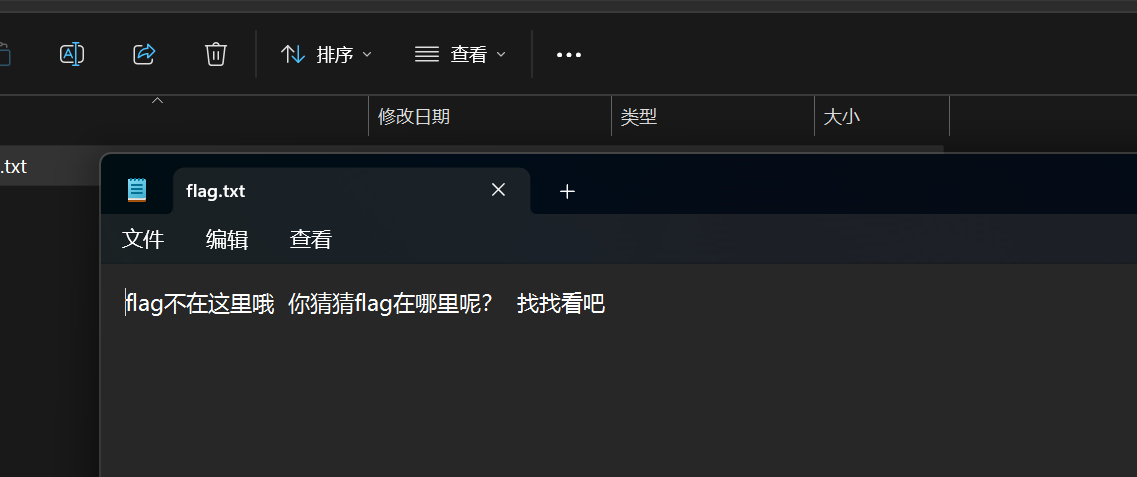

然后是一个半张二维码,应该是宽高被搞了,我们改一下,改完扫描一下,是一个网盘

下载下来是一个压缩包解压没有东西

根据wp所说时ntfs隐写了

然后这里我扫描不出来,挺奇怪的,就没有成功

小易的U盘

010打开是个rar

改后缀解压,看到有提示

然后又看到exe,可能和这个程序有关

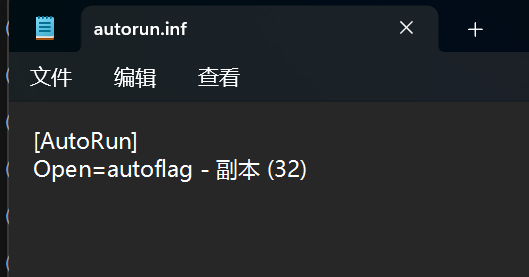

拖到ida,发现flag

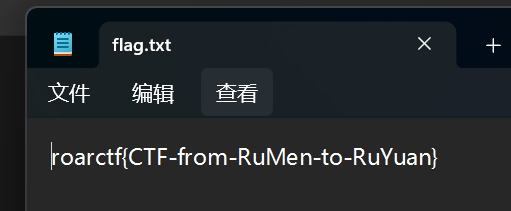

[RoarCTF2019]黄金6年

扫描了一下是

key3:play

key4:ctf

key1:i

key2:want

最后组成

iwantplayctf

到这之后发现交flag也不对,我们再看看有没有漏掉的

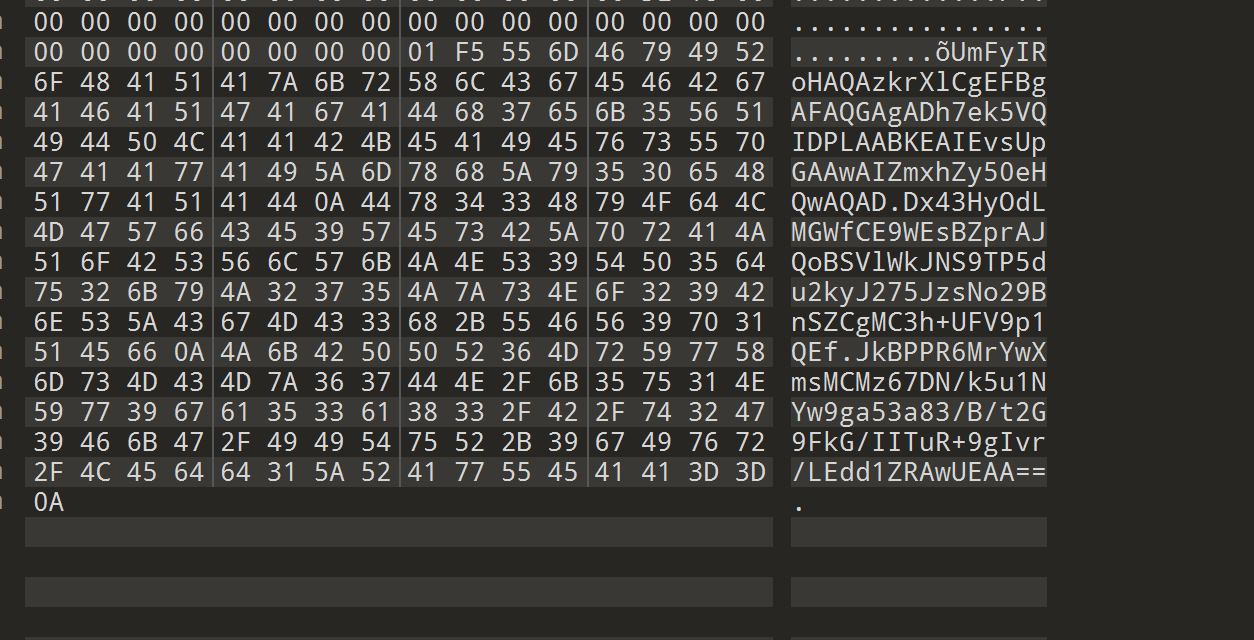

010editor打开后发现还有一串base64Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具 (the-x.cn)

解码之后是一个rar文件

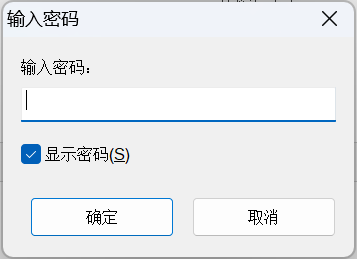

然后解压需要密码

那么密码就是上面得到的iwantplayctf

拿到flag

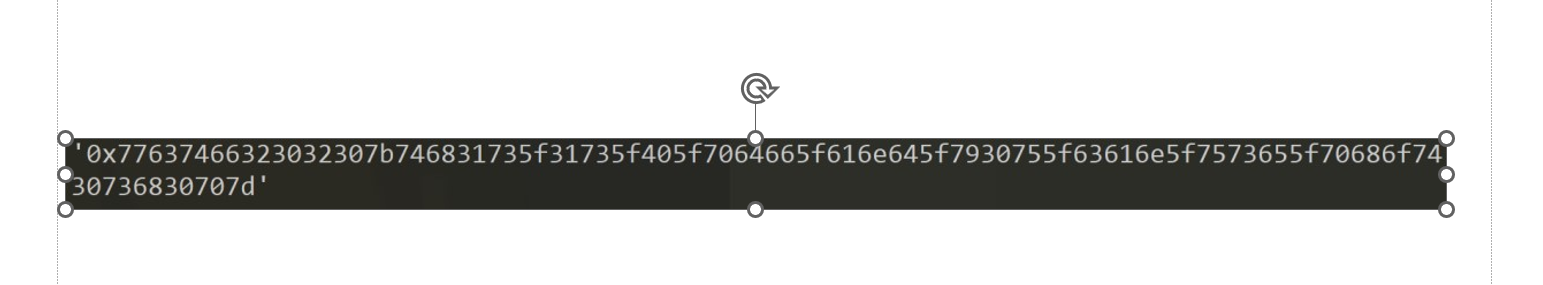

[WUSTCTF2020]爬

解压之后,发现是pdf的后缀,更改后缀名打开

我们移不开图片,因为他是pdf,那我们转word移开图片,使用word打开这个pdf软件

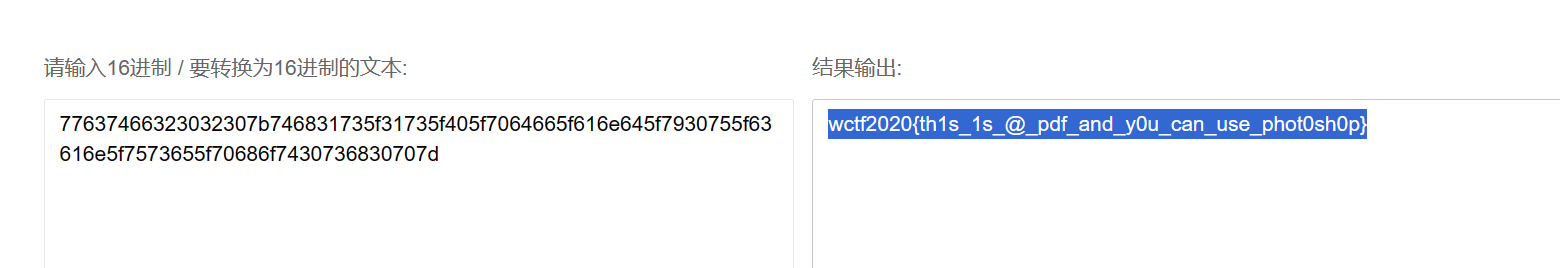

得到16进制的数

0x77637466323032307b746831735f31735f405f7064665f616e645f7930755f63616e5f7573655f70686f7430736830707d

然后16进制转字符串

flag{th1s_1s_@_pdf_and_y0u_can_use_phot0sh0p}

[WUSTCTF2020]alison_likes_jojo

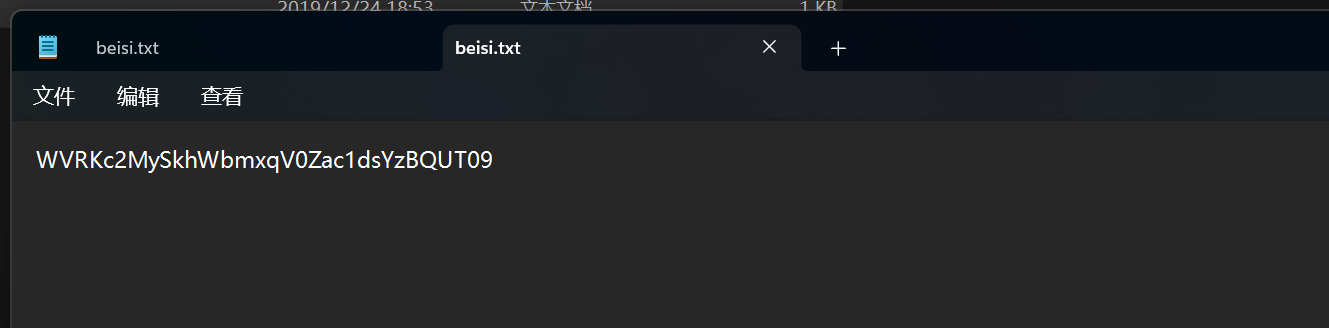

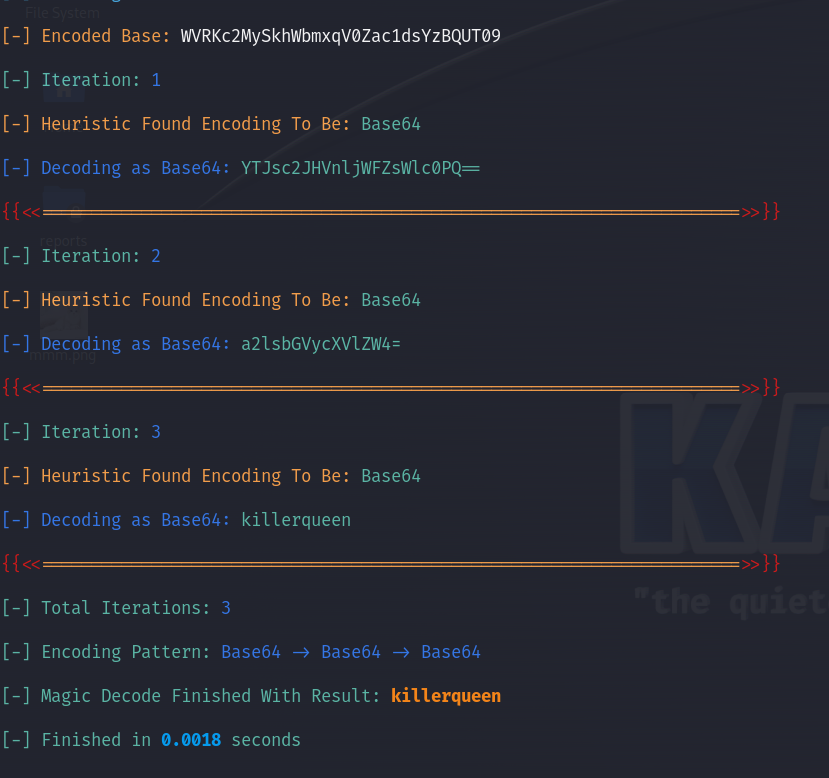

boki.jpg里面找到压缩包,分离出来

然后爆破,密码就是888866

base64解密,我这里使用了basecrack解密

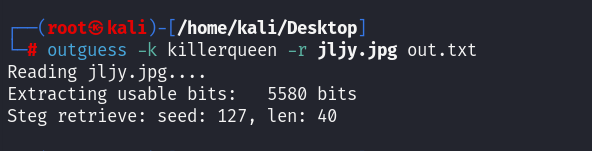

然后题目说这里就是outguess隐写,这个是密码

然后得到密码

flag{pretty_girl_alison_likes_jojo}

Mysterious

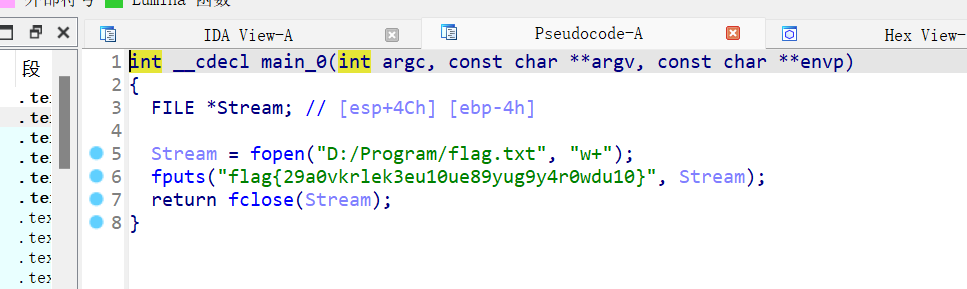

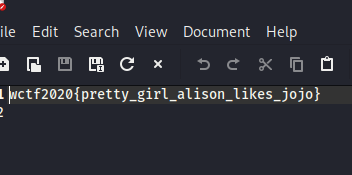

idapro32位打开

在这里找到了flag,然后这里我发现我反汇编的和其他师傅的不一样。

也不知道哪个问题

flag{123_Buff3r_0v3rf|0w}

[安洵杯 2019]吹着贝斯扫二维码

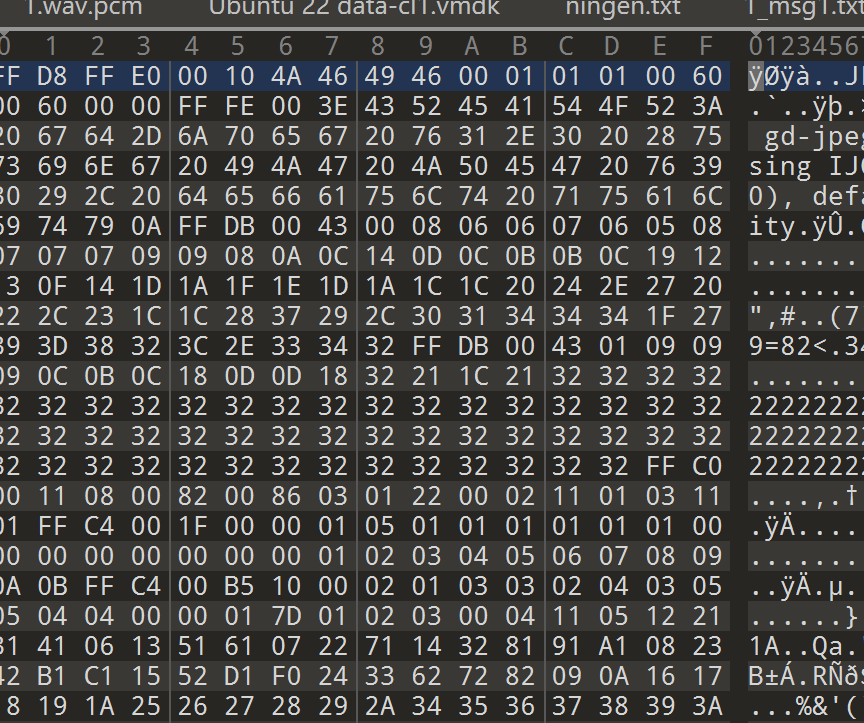

随便点开一个文件发现是jpg

但是好多文件,我们就那个写脚本吧

import os

filepath=r'D:/EdgeDownload/aaaa/吹着贝斯扫二维码'

os.chdir(filepath)

files=os.listdir(filepath)

for i in files:

new=i+'.jpg'

os.rename(i,new)

然后发现这些图都是那个二维码其中的一块,我们需要自动拼图

我们用ImageMagick拼好了(因为是36个图片,那就是6*6)

magick montage D:/EdgeDownload/aaaa/吹着贝斯扫二维码/*.jpg -tile 6x6 -geometry +0+0

flag.jpg

现在拼好了就是顺序乱的

这边他的尺寸是804*800,我用p图网站搞成800*800了,方便gap自动拼图

这里我也没拼好,然后看了wp说是文件后面有顺序,自己拼一下就好了

佬拼好的就是这个

扫描后

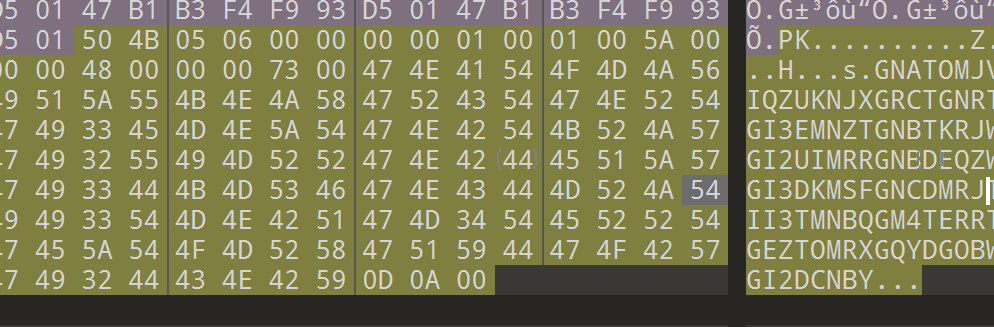

之前有在压缩包里面发现神秘编码

然后根据顺序,逆序就行了,base没有13,所所以这里是rot13

flag{Qr_Is_MeAn1nGfuL}

浙公网安备 33010602011771号

浙公网安备 33010602011771号