BUUCTF-Misc(61-70)

[HBNIS2018]低个头

看自己键盘

flag{CTF}

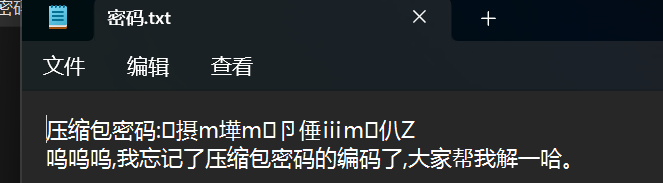

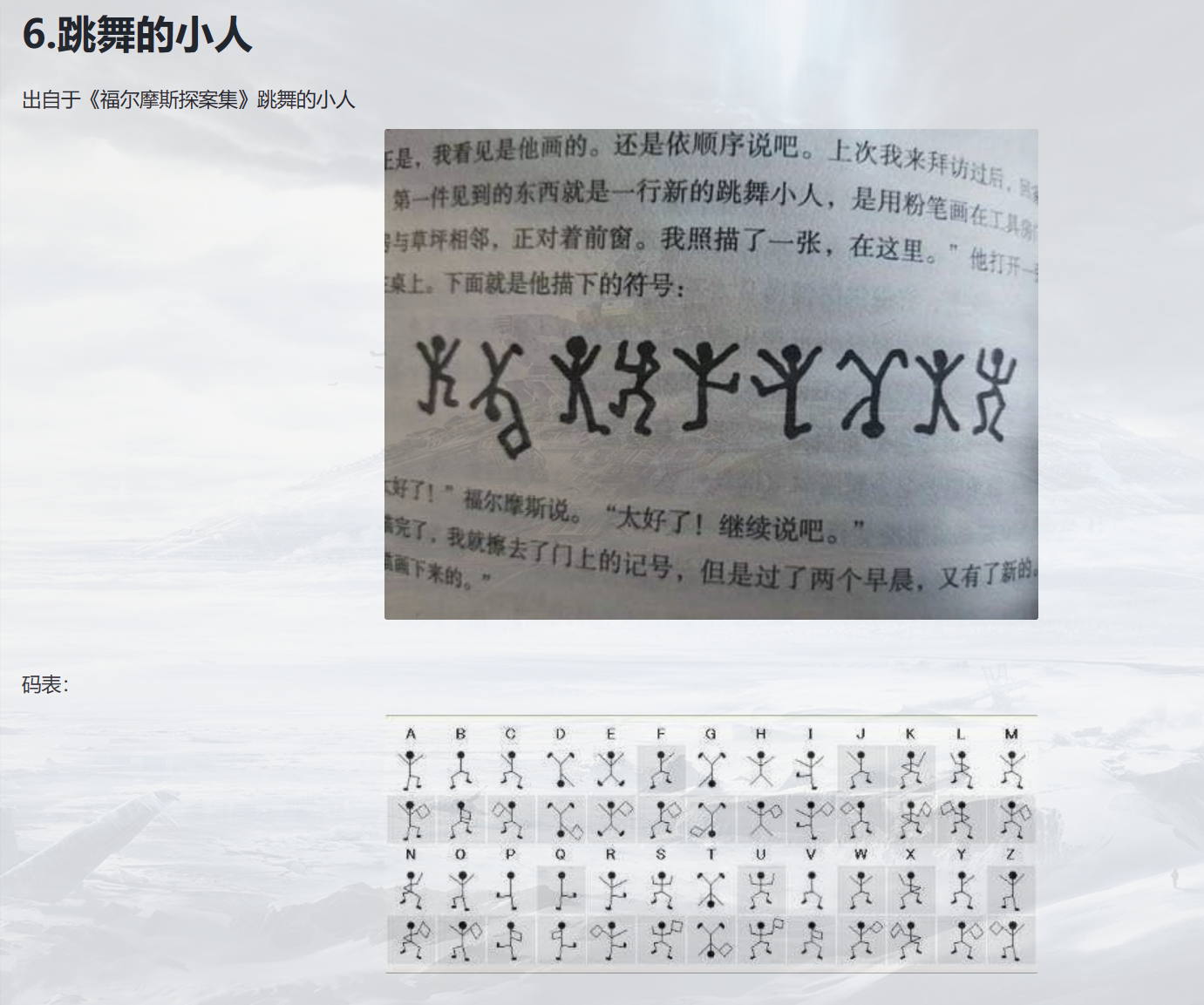

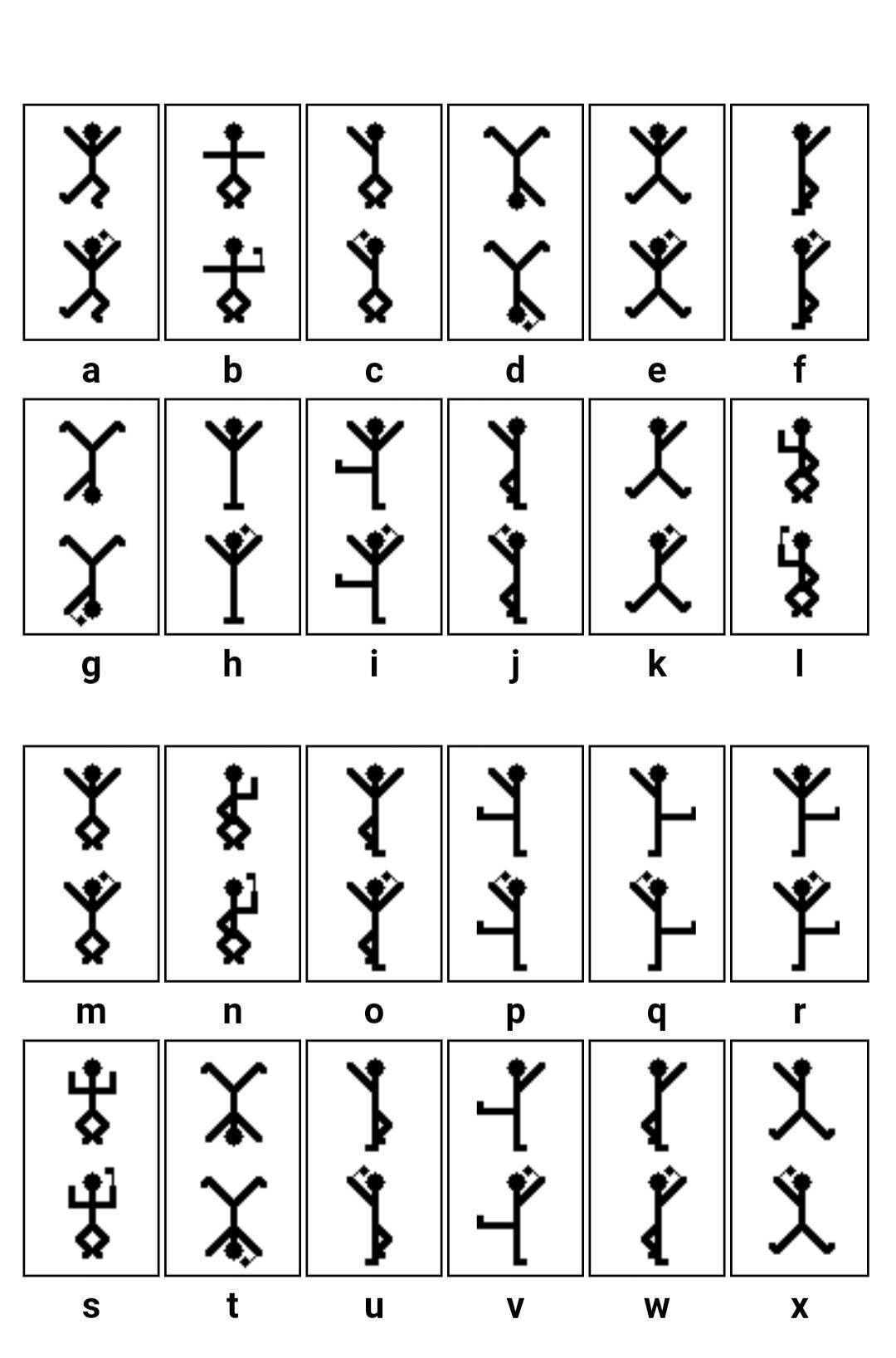

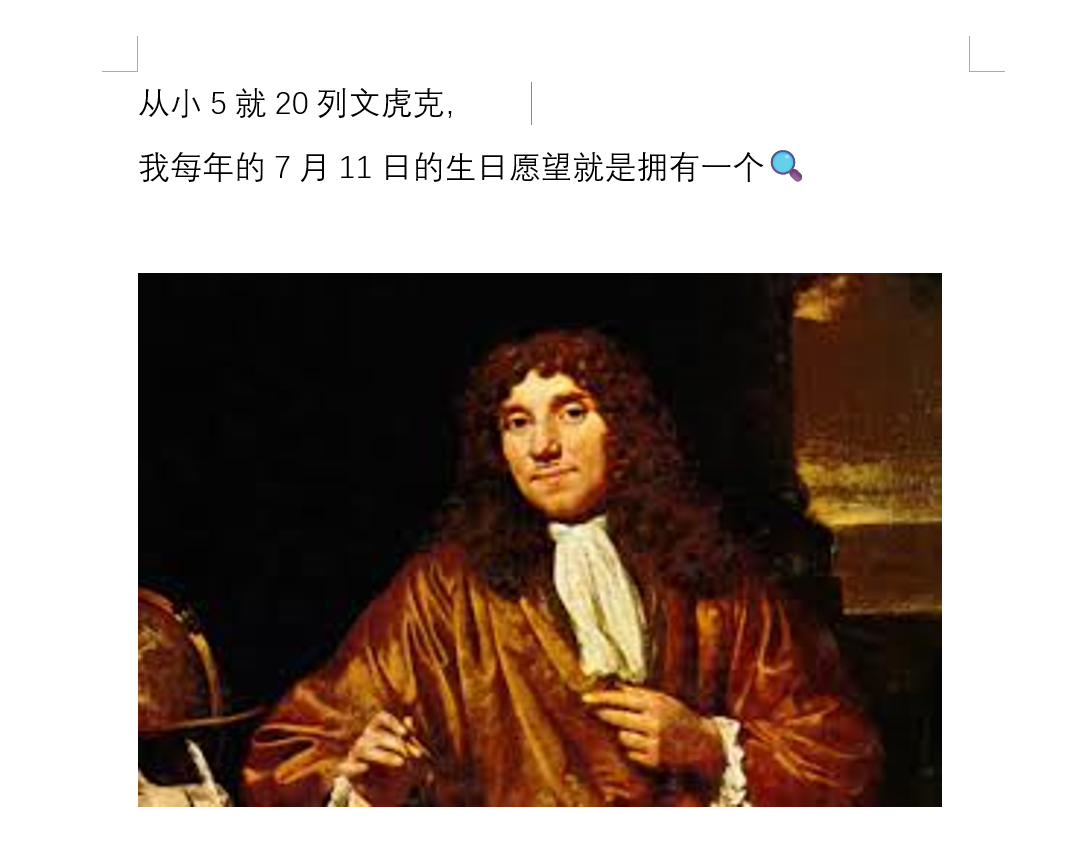

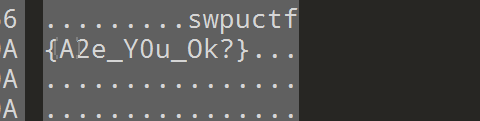

[SWPU2019]伟大的侦探

现在压缩包里面找到了一个txt,说忘记解压密码了

然后根据老师傅说这种需要用EBCDIC来编码,我们010editor打开,然后视图->编辑方式->EBCDIC,就得到密码了

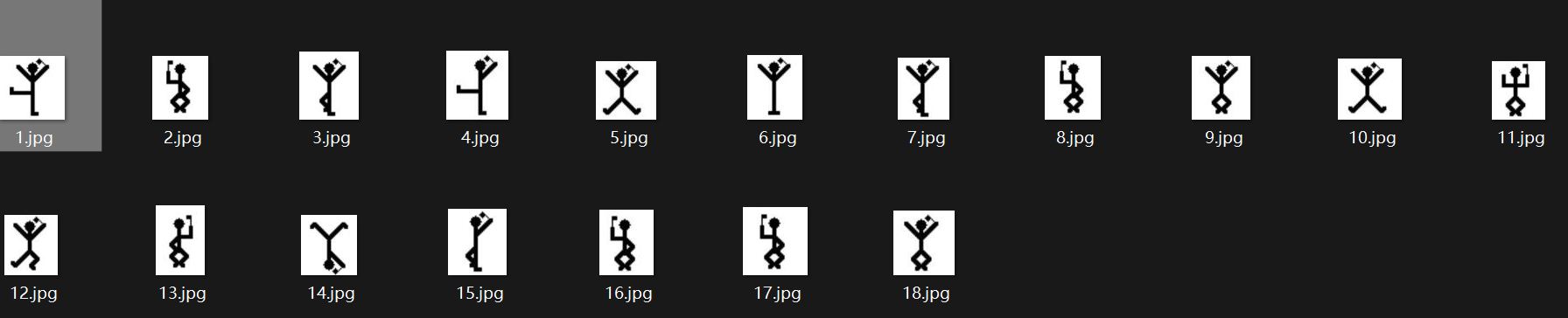

解压之后得到跳舞的小人

查找资料

flag{iloveholmesandwllm}

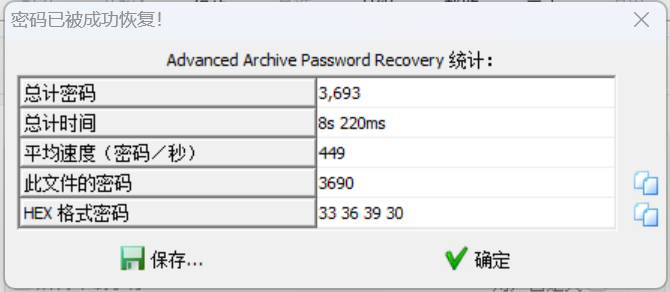

黑客帝国

打开题目就是一个文本,前面发现了52617221(RAR的文件头)

那我们就把复制,存进一个16进制的文件

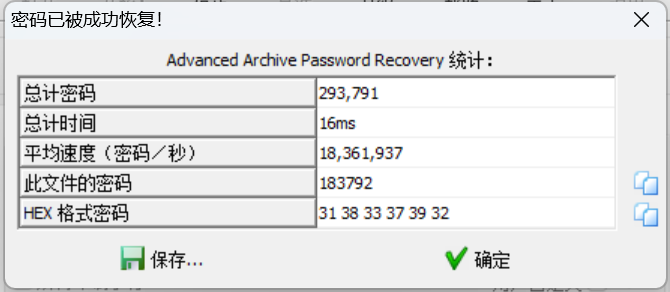

解压需要密码,爆破一下

然后就是一个png但是他说

然后改成jpg的文件头

flag{57cd4cfd4e07505b98048ca106132125}

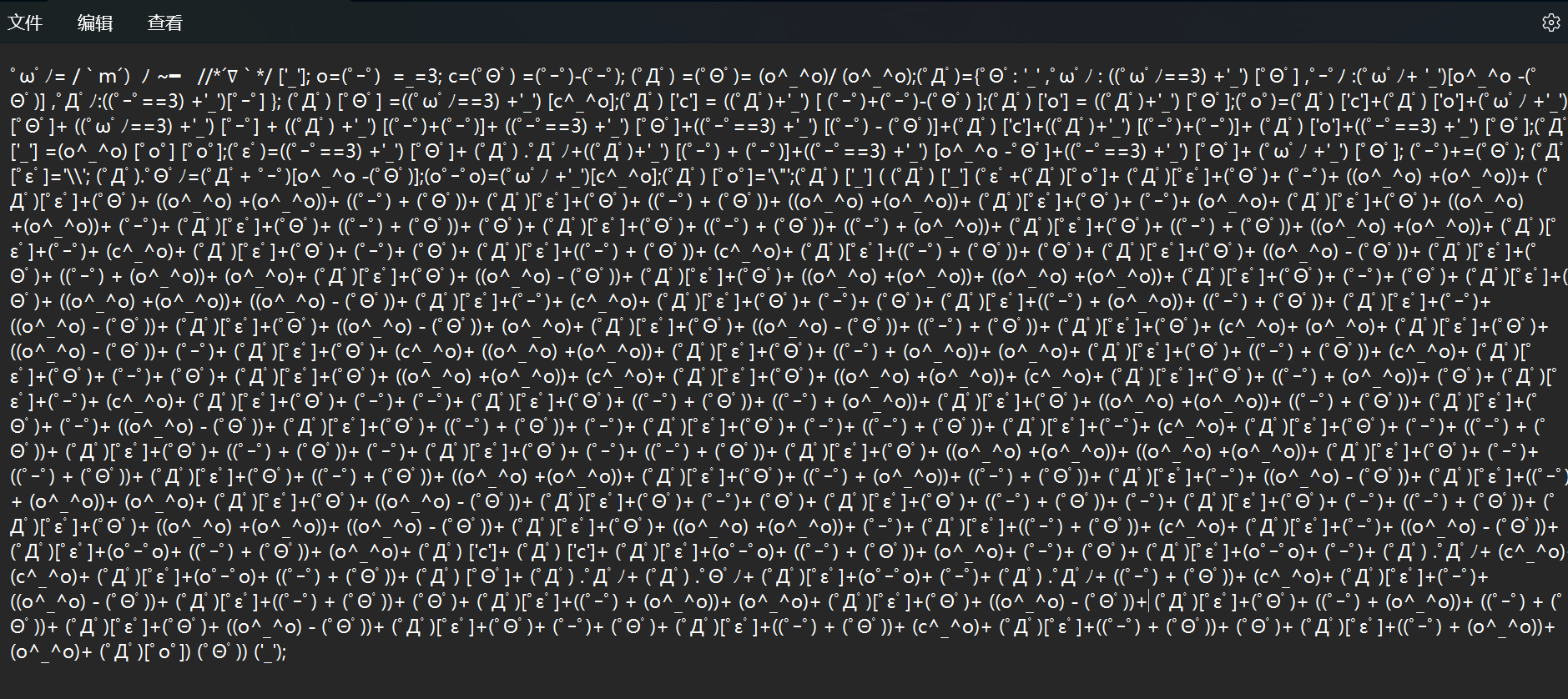

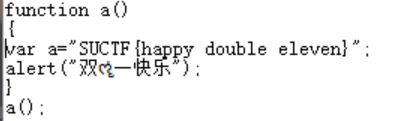

[SUCTF2018]single dog

binwalk提取之后有个文本,就是AAencode解密

随波逐流解密

[MRCTF2020]你能看懂音符吗

打开文件,是一个无后缀的

010editor打开发现是rar,但是前两个字节反了,换个位置就行

RAR Archive (rar), 文件头:52617221

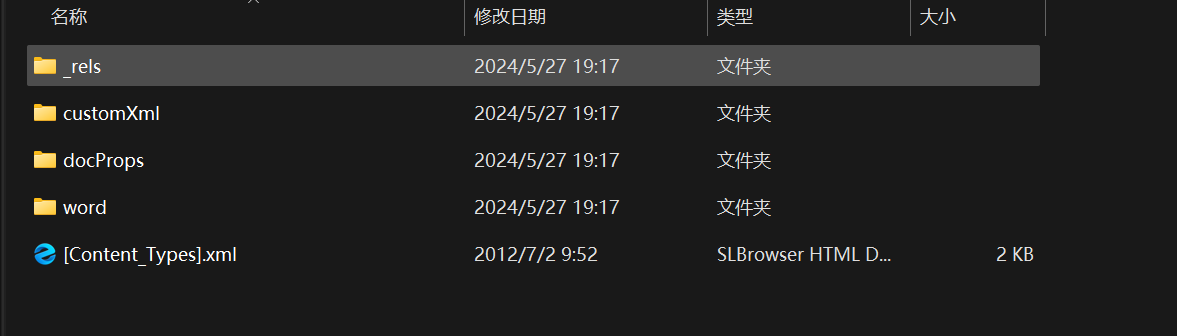

是一个docx,然后

然后发现他其实是压缩包,改一下,解压

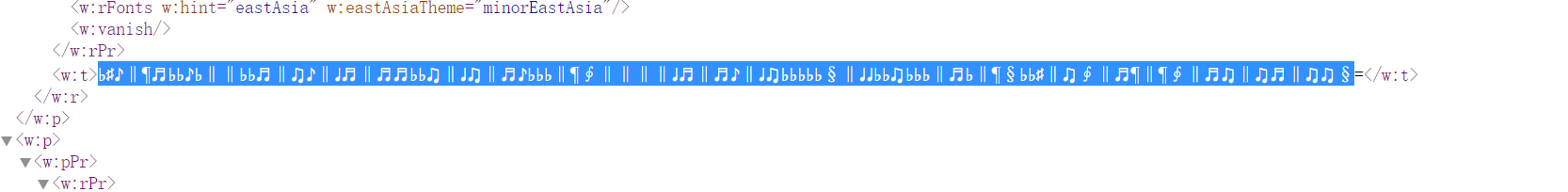

然后在word文件下的document.xml发现音符

然后找个音符解密的网址文本加密为音乐符号,可自设密码|文本在线加密解密工具 (qqxiuzi.cn)

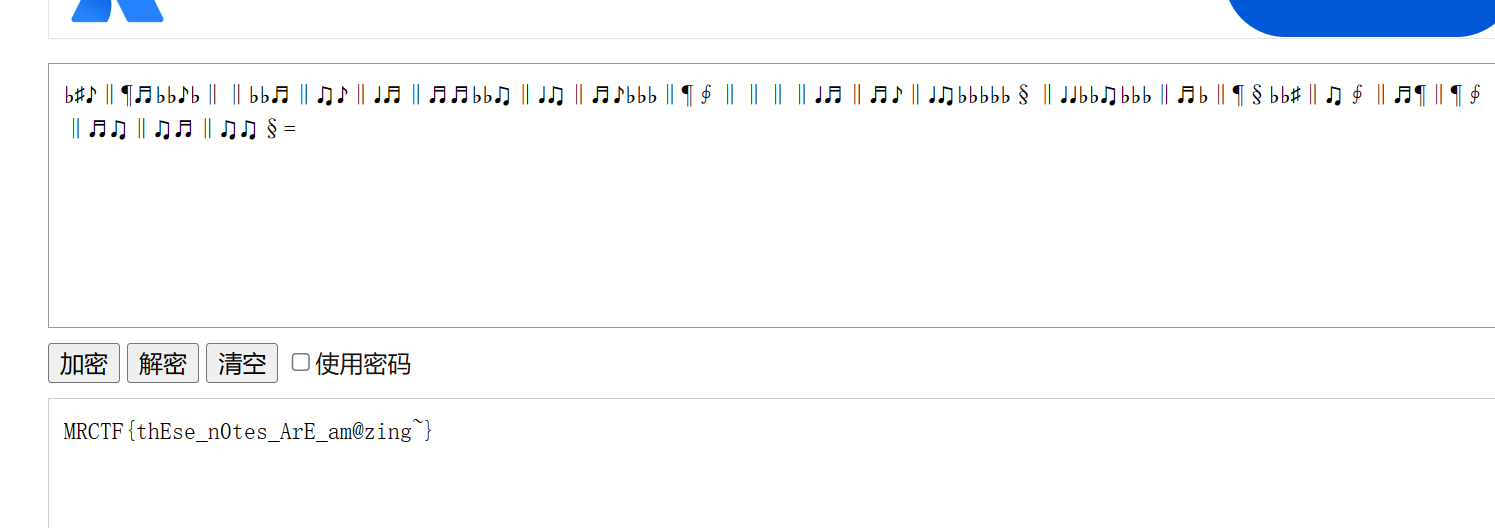

我吃三明治

010editor找到一串可疑

然后放入随波逐流开始跑

[SWPU2019]你有没有好好看网课?

没啥线索直接爆破,爆破出flag3.zip的密码

flag.docx里面有时间提示

然后用potplayer在附近时间找

..... ../... ./... ./... ../

(5,2)(3,1)(3,1)(3,2)->WLLM

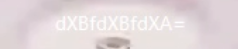

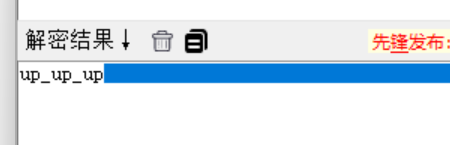

dXBfdXBfdXA=

组合起来就是

wllmup_up_up

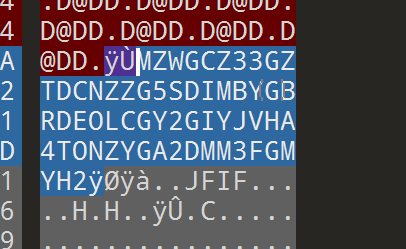

然后拿去解压flag2.zip,然后一张图片,直接010

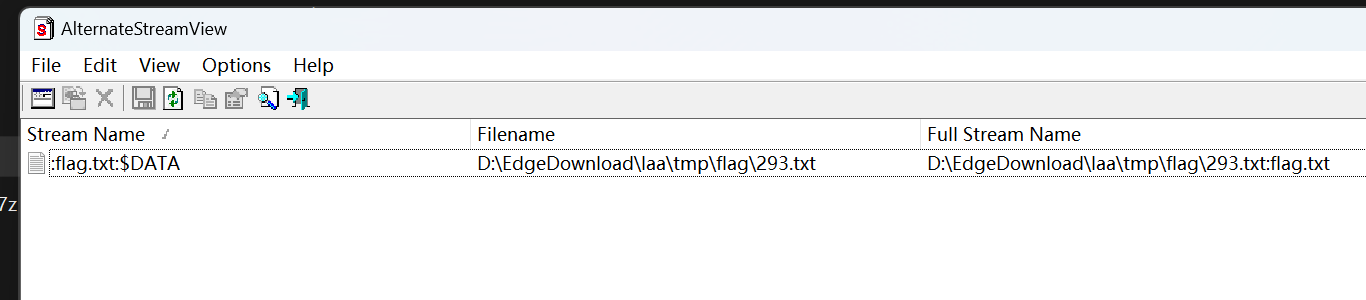

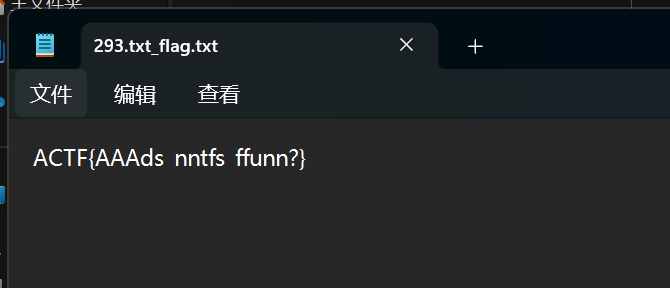

[ACTF新生赛2020]NTFS数据流

flag.rar解压后一堆文本,然后用NTFS扫描工具扫描

导出,成功拿到

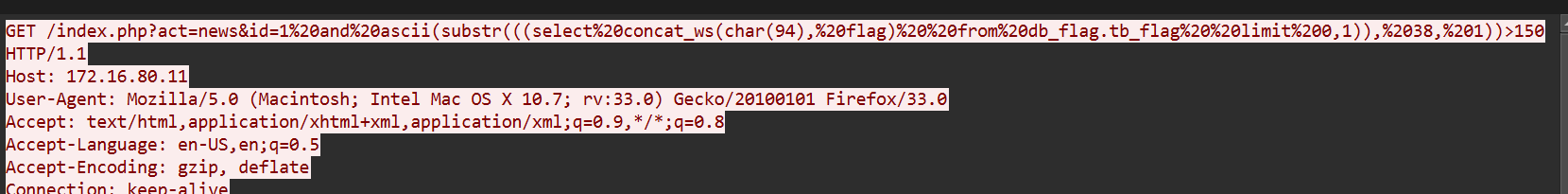

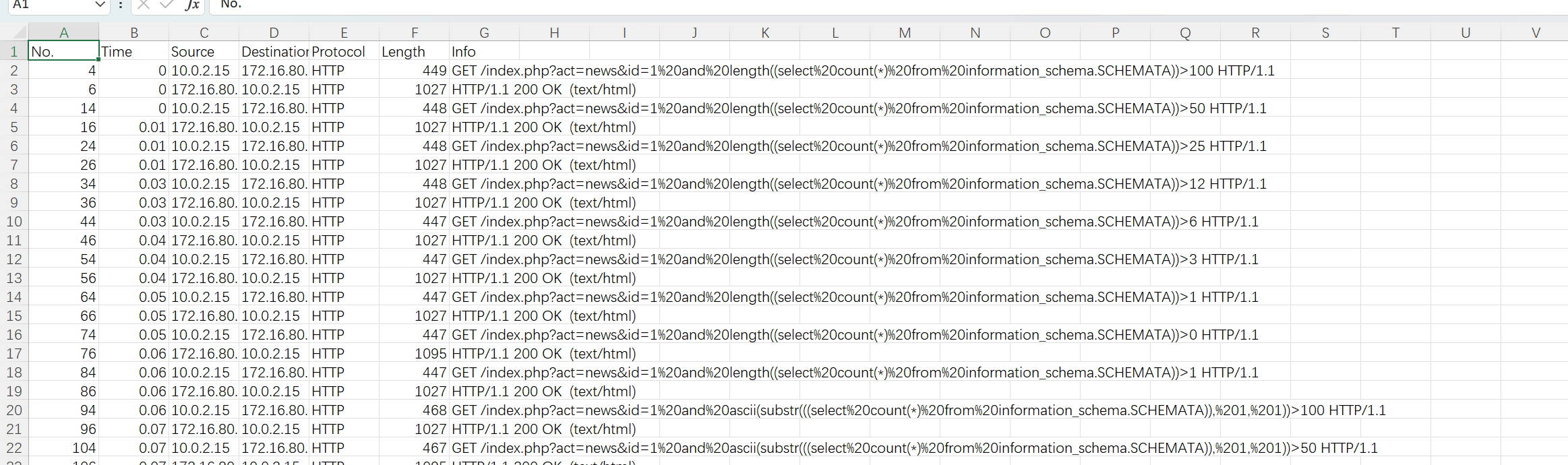

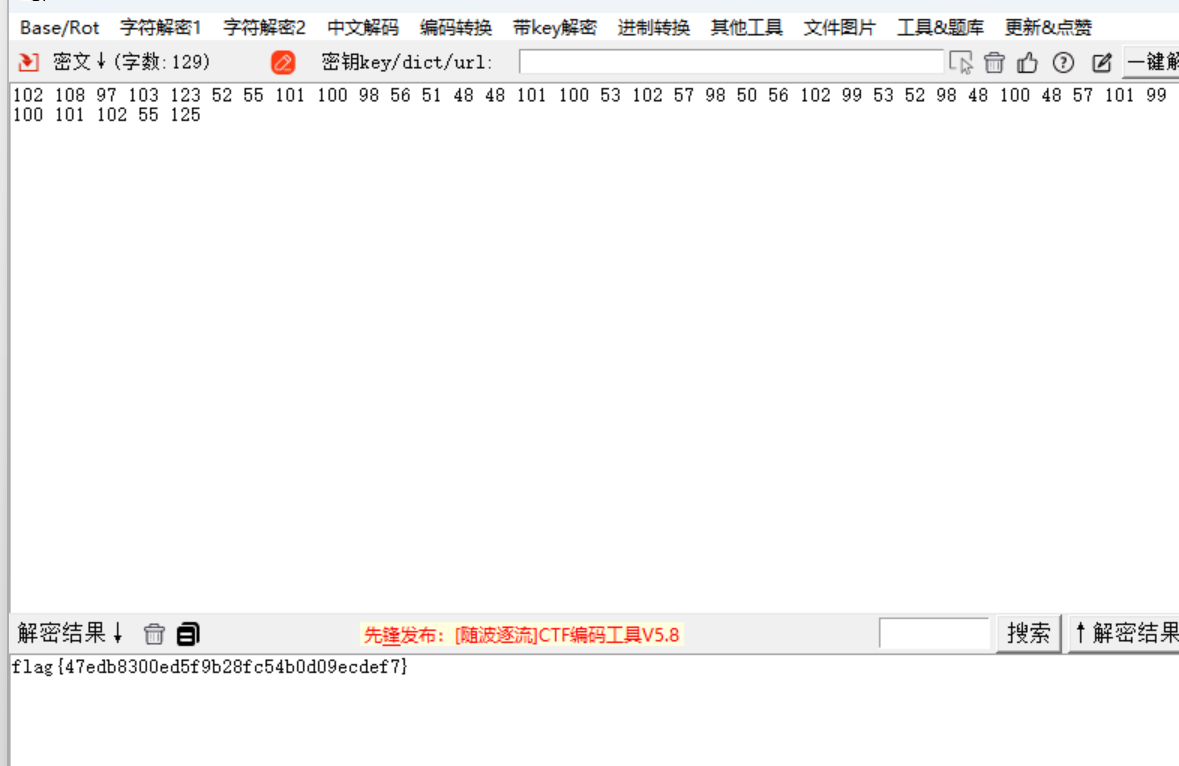

sqltest

追踪http流发现是sql注入,而且是bool盲注,我们给他导出

导出csv格式

后面我们只需要flag,所以我们只用看字段就可以了

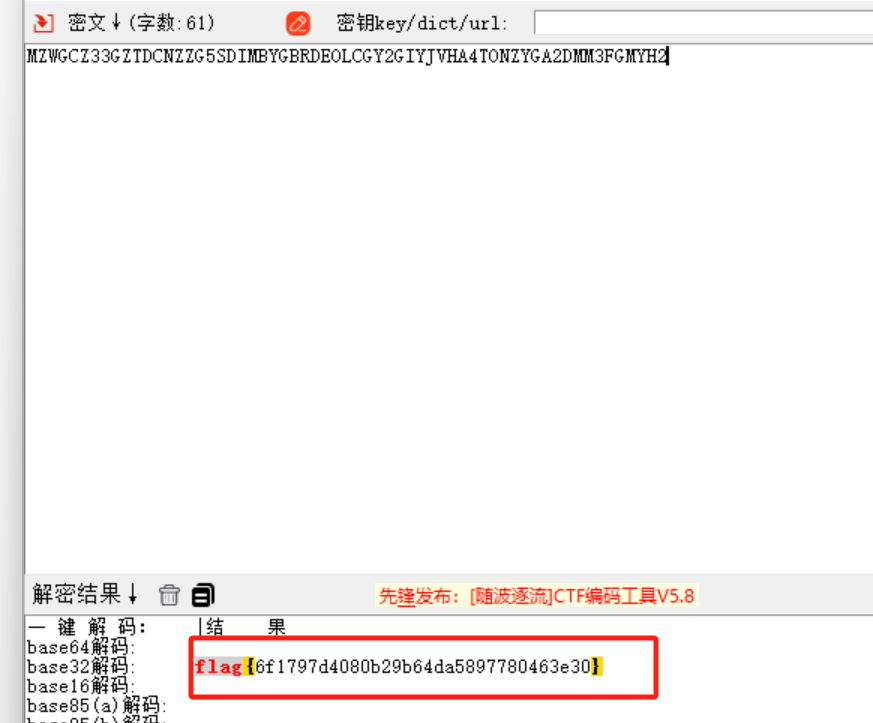

102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

flag{47edb8300ed5f9b28fc54b0d09ecdef7}

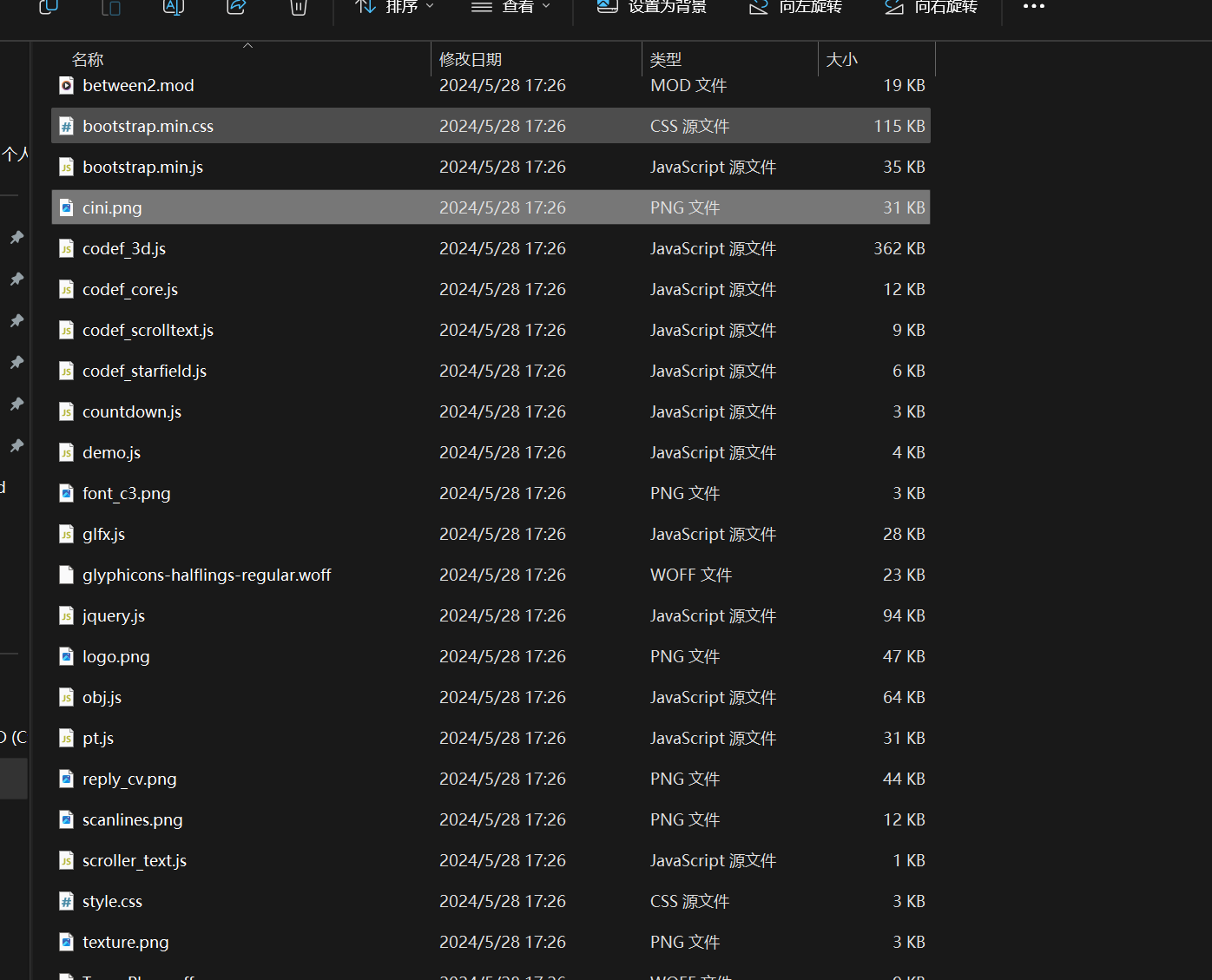

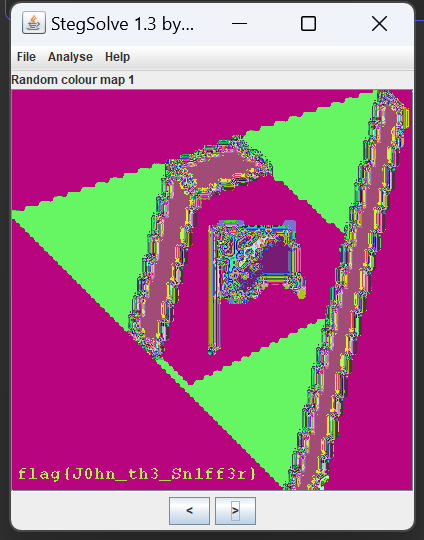

john-in-the-middle

打开流量包,发现都是http

我们选择导出对象->http

里面有个logo图,我们去查看查看

stegsolve打开

在这个通道找到清晰的flag,很多通道都有显示,但是模糊

flag{J0hn_th3_Sn1ff3r}

浙公网安备 33010602011771号

浙公网安备 33010602011771号