BUUCTF-Misc(31-40)

荷兰宽带数据泄露

参考

Bugku 宽带信息泄露 详解 MISC_bugku宽带信息泄露-CSDN博客

bin文件:

二进制文件,其用途依系统或应用而定。一种文件格式binary的缩写。一个后缀名为".bin"的文件,只是表明它是binary格式。比如虚拟光驱文件常用".bin"作为后缀,但并不意味着所有的bin文件都是虚拟光驱文件。一般来讲是机器代码,汇编语言编译后的结果(磁盘操作系统下汇编语言编译后与".com"文件相类似),用debug、WINHEX,U_EDIT等软件可以打开(通常不一定能看得懂是些什么除非学习过汇编语言)。

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/fi0stBlooder/article/details/118398330

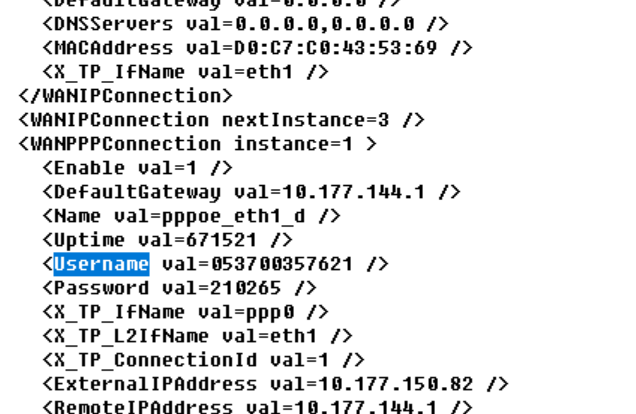

下载了routeview去查看这个

flag{053700357621}

九连环

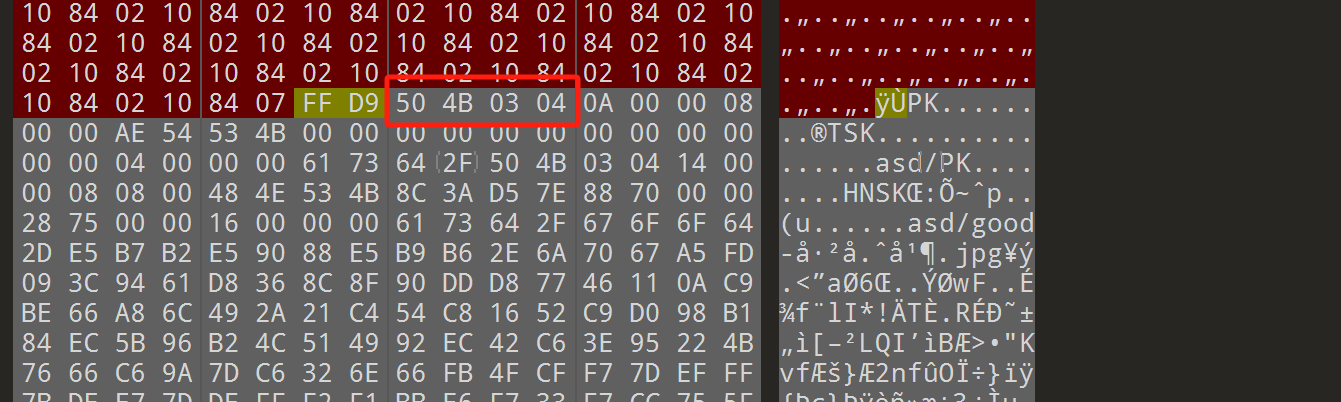

010editor 打开这个图片,在里面发现了压缩包

我们给压缩包提取出来

发现提取出来后里面还有

然后发现是伪加密,改一下

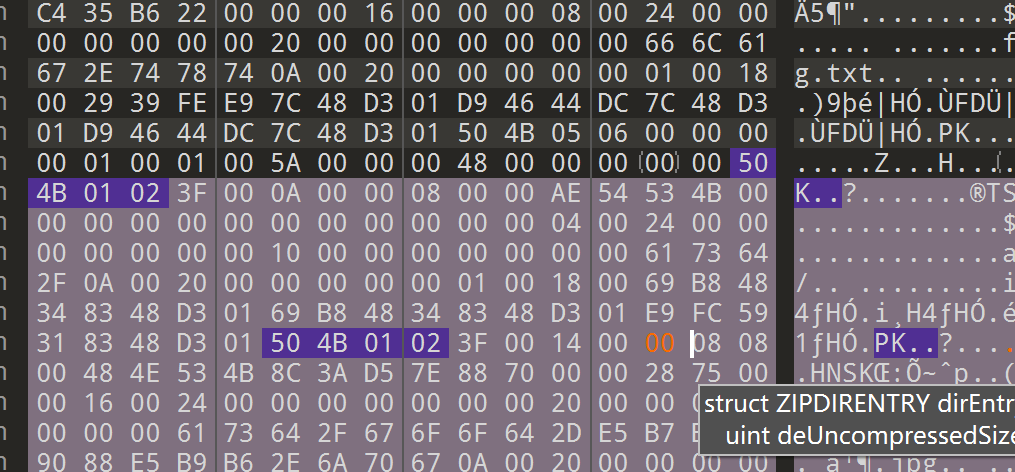

解压出来发现一张图片一个压缩包,010editor看了一下图片,没啥东西给

丢到stegsolve也没找到相关的信息,然后就开始看wp了

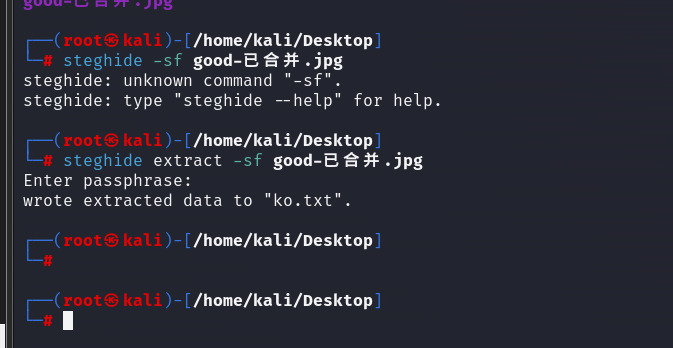

发现是用steghide来提取隐写内容

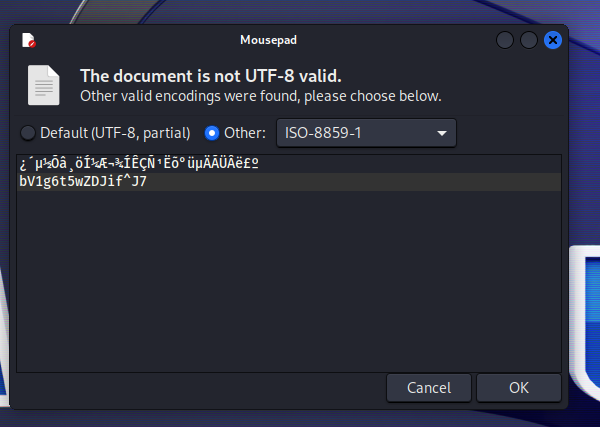

然后就得到解压密码

bV1g6t5wZDJif^J7

然后就得到flag

被劫持的神秘礼物

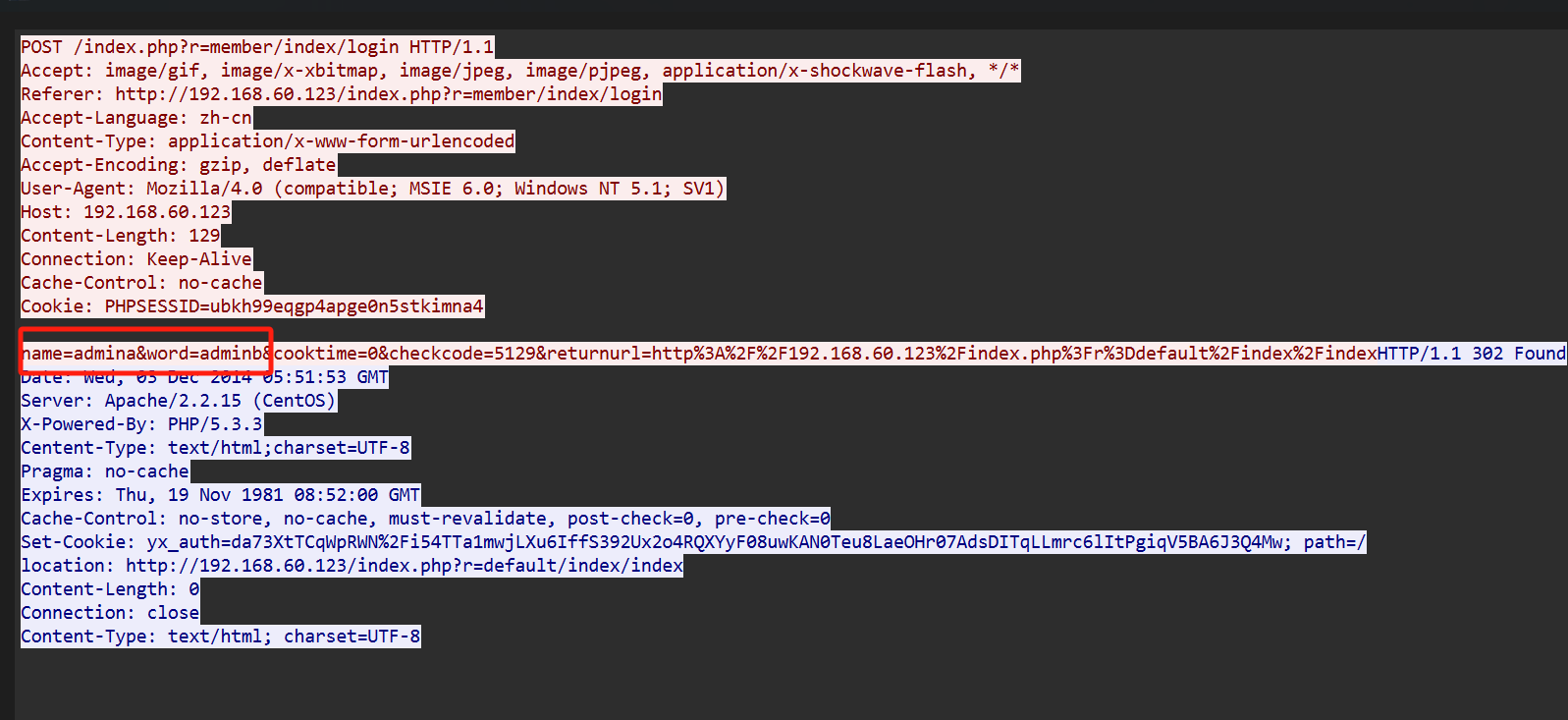

直接追踪流就找到账号密码

adminaadminb

然后给他MD5加密

flag{1d240aafe21a86afc11f38a45b541a49}

[BJDCTF2020]认真你就输了

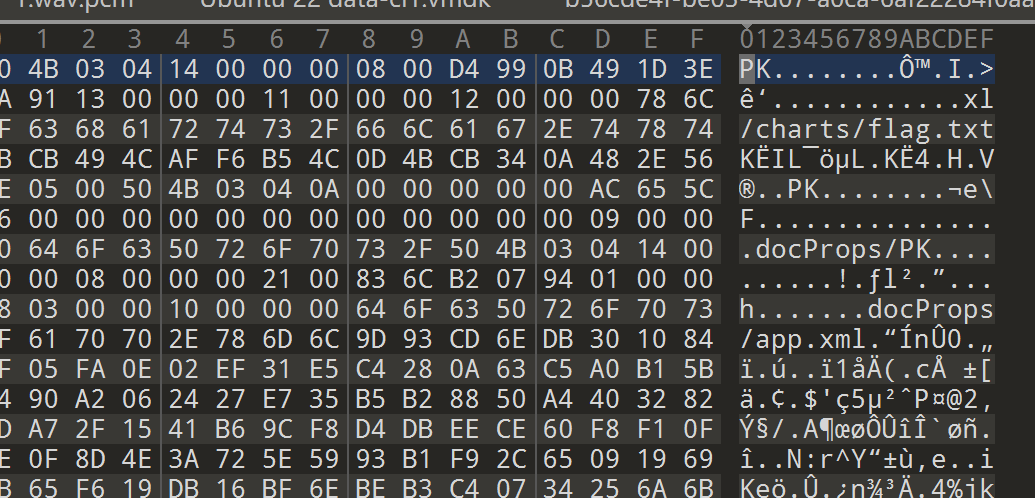

010editor打开这个表格,发现是zip文件头,然后更改文件后缀

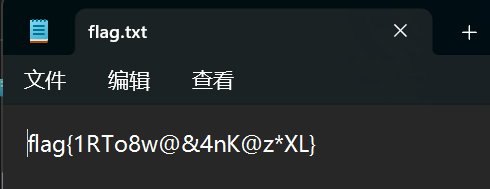

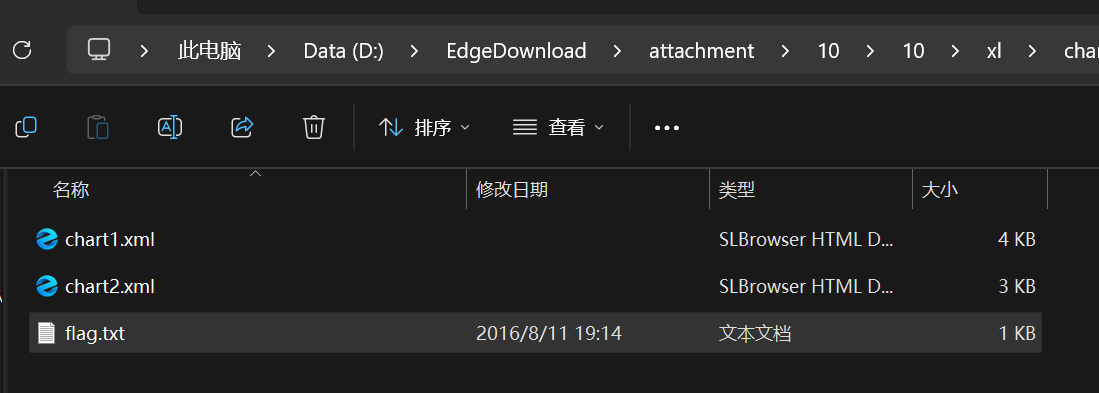

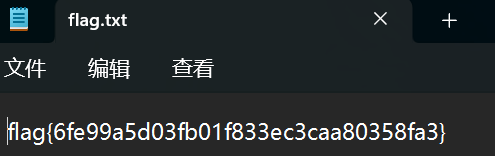

解压之后,在/xl/charts下找到flag.txt

打开文本得到

flag{M9eVfi2Pcs#}

被偷走的文件

参考:

被偷走的文件——buuctf_buuctf lost-file-CSDN博客

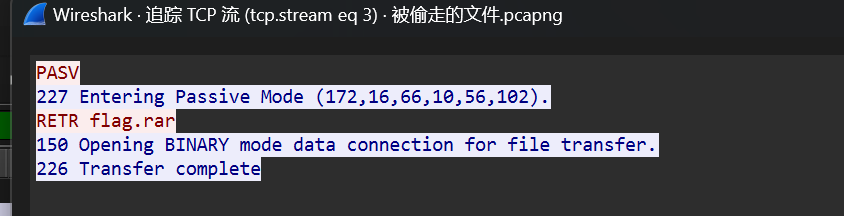

看到是文件传输,所以追踪FTP协议的TCP流

然后这里我直接flag{flag.rar}就去交了,发现不对,然后看了wp,说是需要提取出来,哈哈哈哈,我真呆瓜

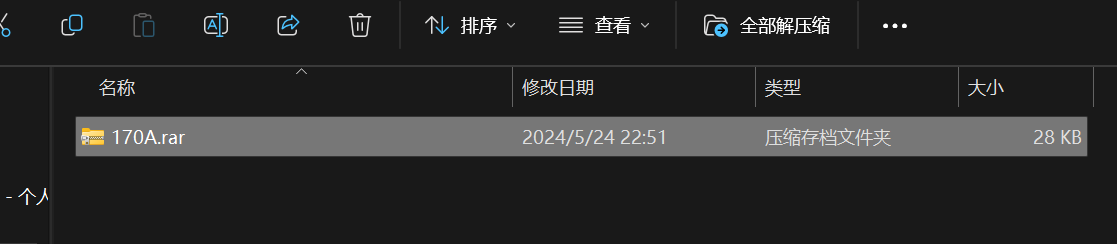

binwalk提取出来一个压缩包

然后直接暴力破解,4位数字破解吧

解压得到flag

[BJDCTF2020]藏藏藏

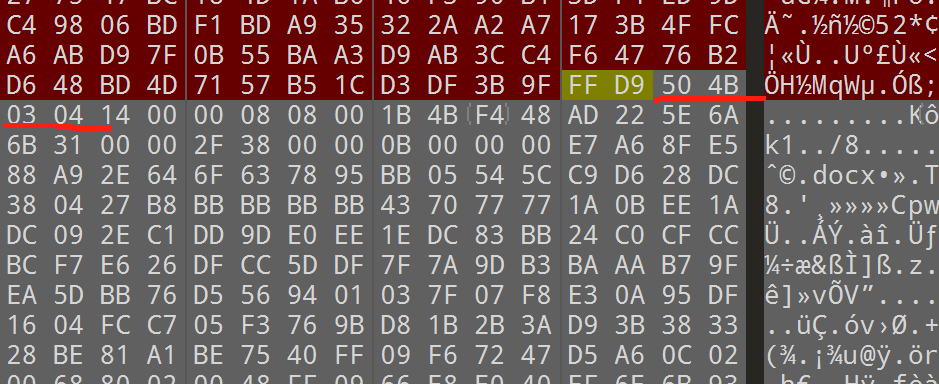

010editor打开图片,发现里面有压缩包

binwalk提取出来

然后里面有个压缩包,也没加密

解压后有个word,打开就是一个二维码,扫码就得到flag

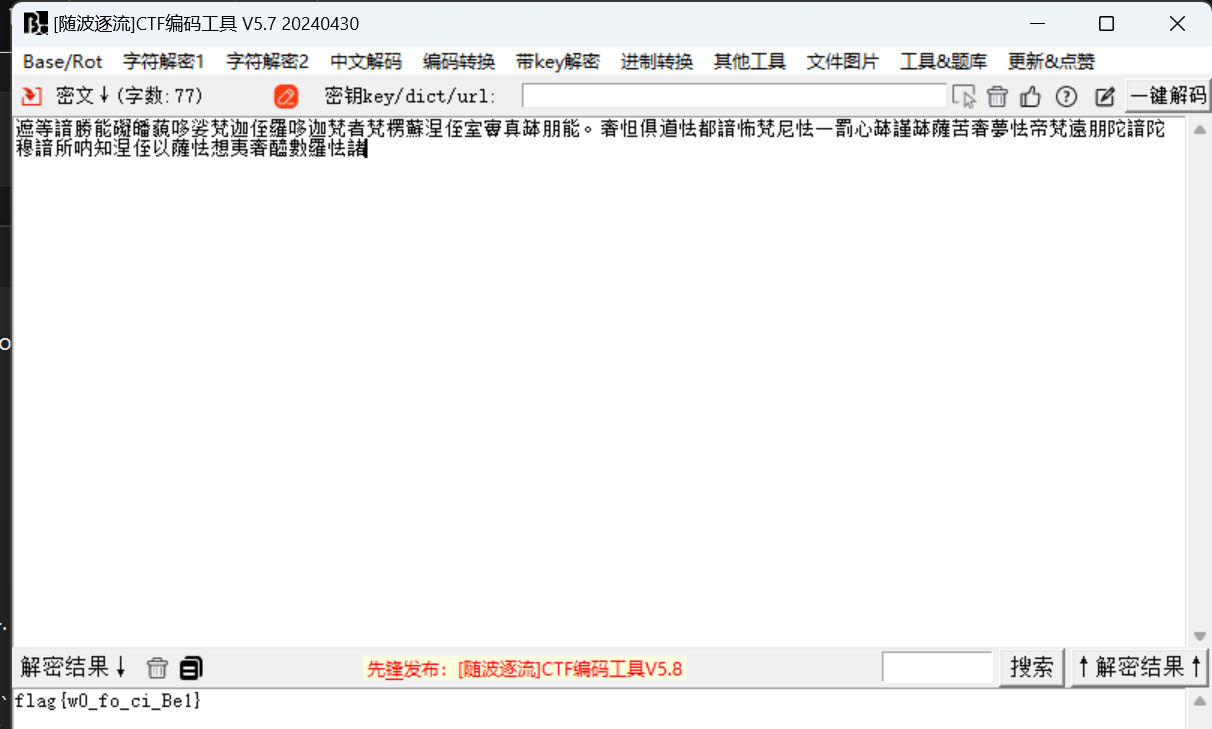

[GXYCTF2019]佛系青年

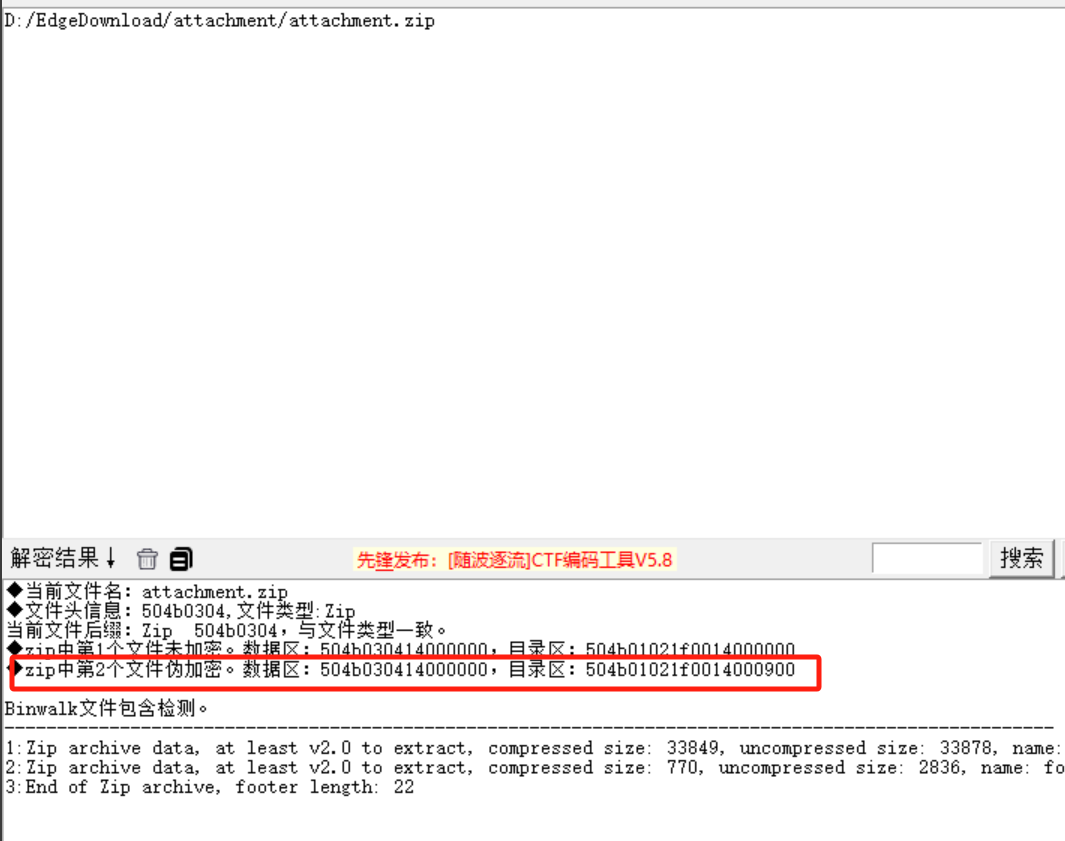

将下载的zip压缩包丢入随波逐流检测一下,发现是伪加密,然后破解

然后里面有个fo.txt

然后佛曰解密(在中文解码里面)

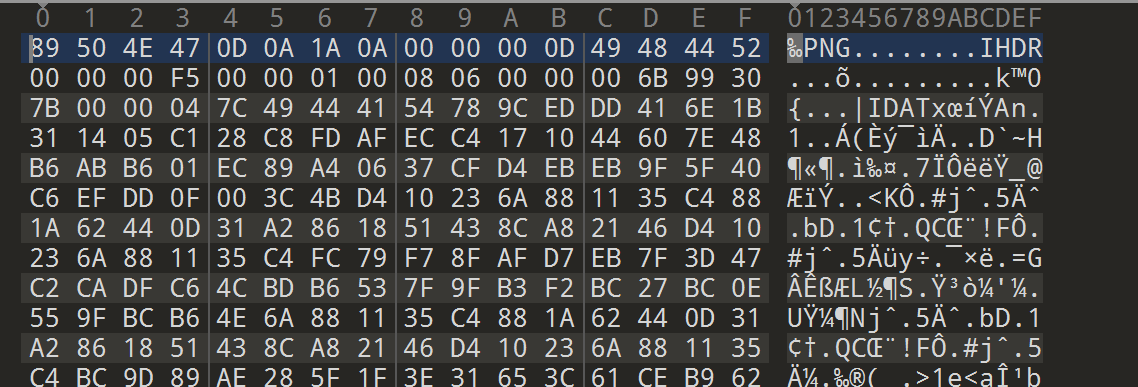

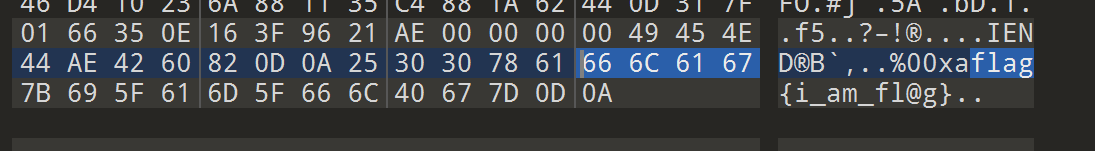

[BJDCTF2020]你猜我是个啥

下载后发现解压不了,010editor打开后发现其实是png

改一下文件后缀改成png

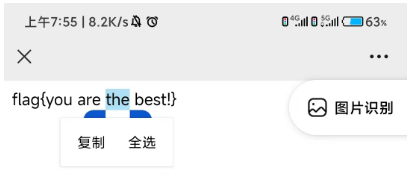

然后有个二维码,他说flag不在这,想错了,gg

然后又看了一下010editor,文件末尾发现flag

刷新过的图片

参考:

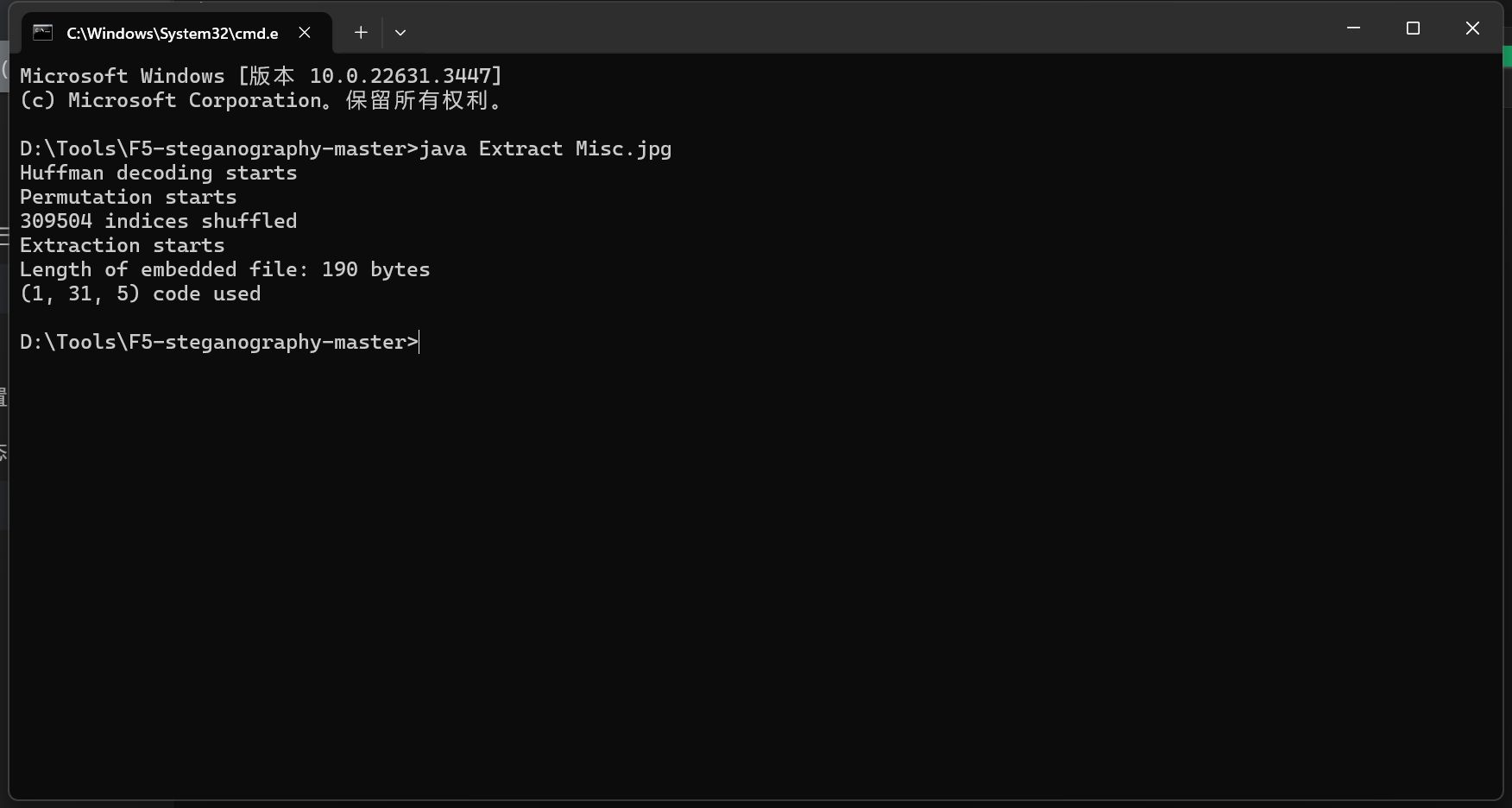

图片提示说刷新键,然后我之前见过这个F5隐写,感觉应该就是这

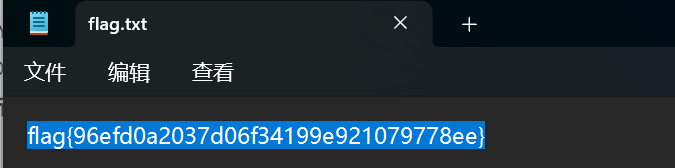

然后F5解密

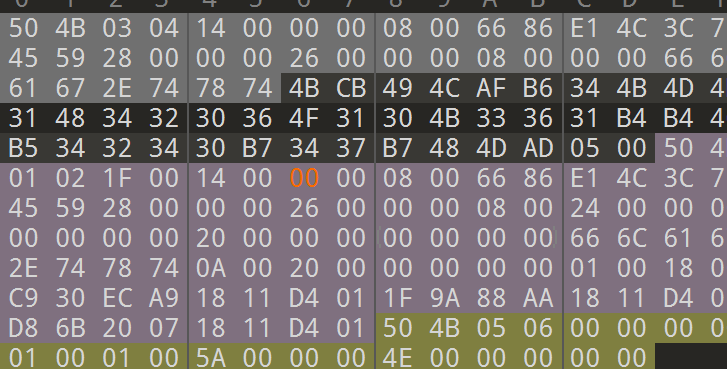

然后发现提取出来的东西是一个压缩包,我们改成zip然后发现伪加密

破一下然后解压

snake

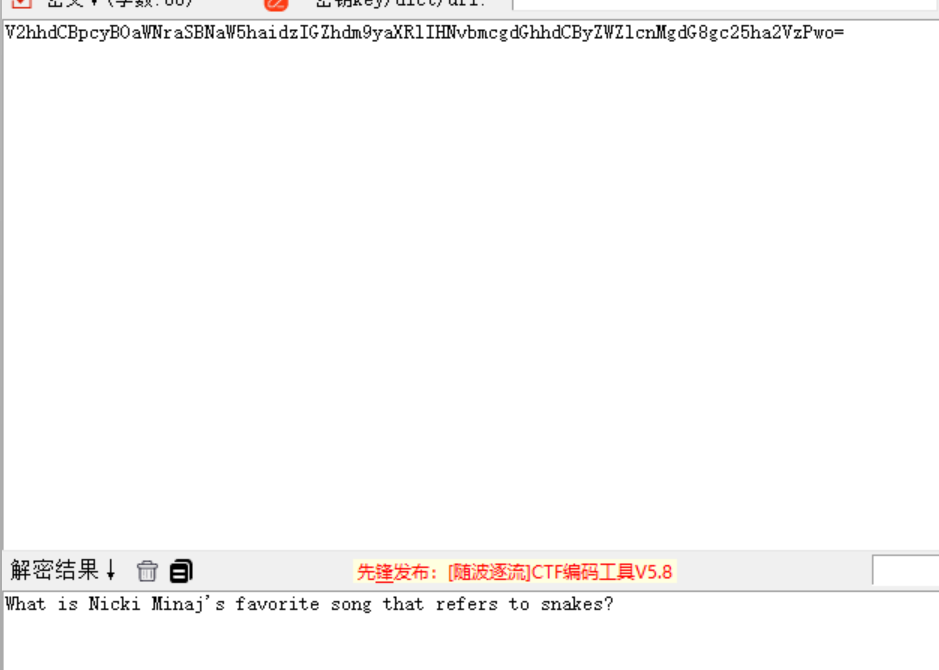

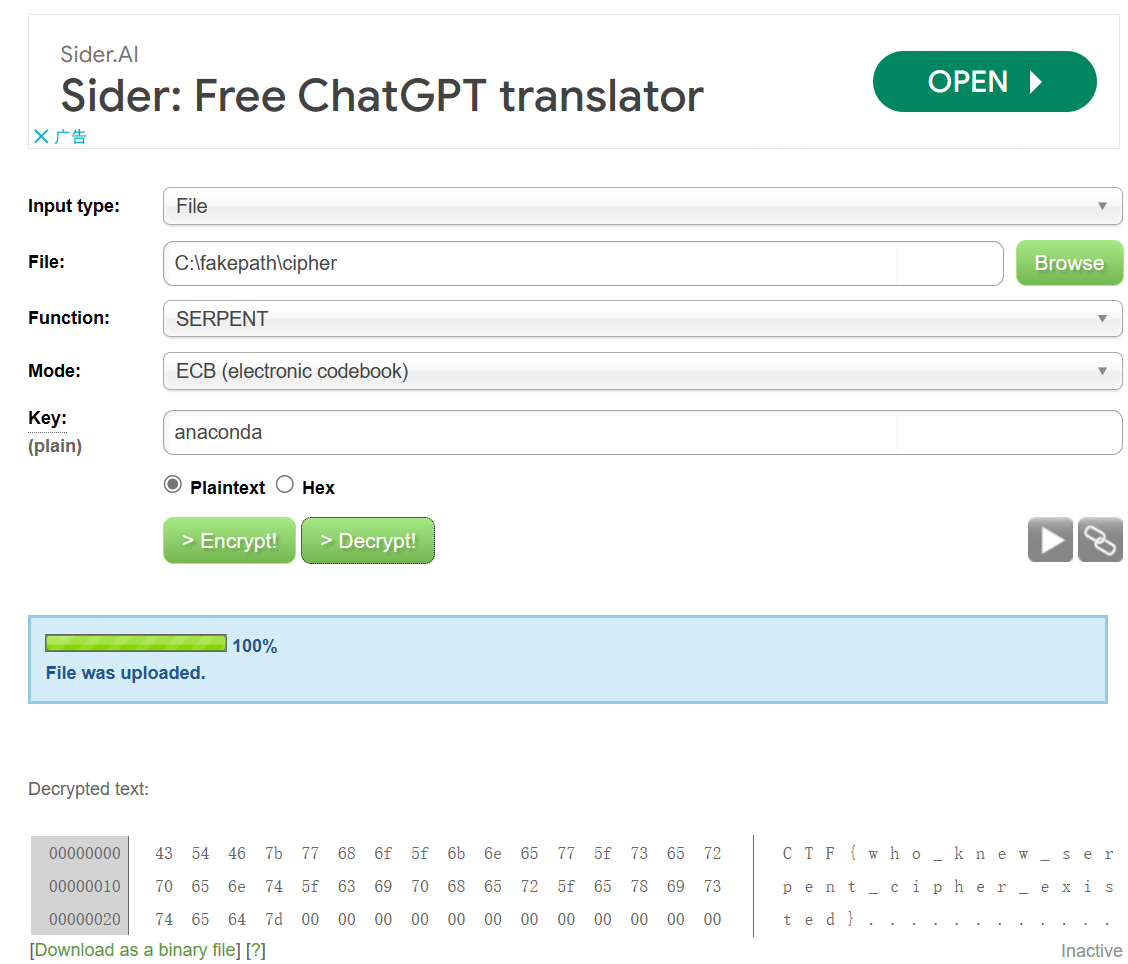

binwalk提取一下,有个压缩包,解压出来两个文件key和cipher

然后打开key是一个base64加密,解密得到

然后告诉搜一下,会出现一个歌手

key就是 anaconda

然后serpent解密

Serpent Encryption – Easily encrypt or decrypt strings or files (online-domain-tools.com)

flag{who_knew_serpent_cipher_existed}

浙公网安备 33010602011771号

浙公网安备 33010602011771号