BUUCTF-Misc(11-20)

LSB

参考:

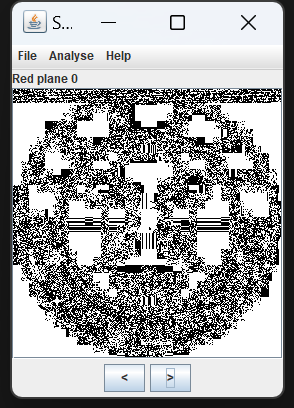

直接stegsolve

发现 red green blue 0时上方出现了一些之前没有的

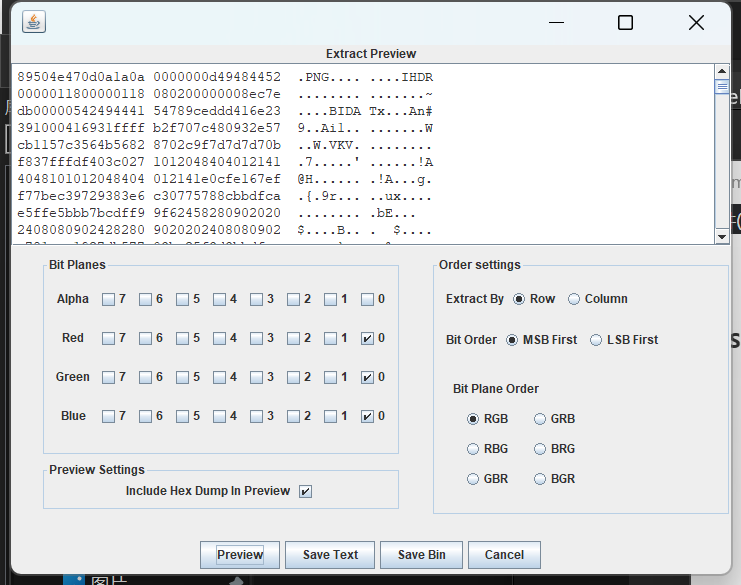

这就是我们过会提取的设置

然后save bin,保存为png后缀

扫码就得到flag

flag{1sb_i4_s0_Ea4y}

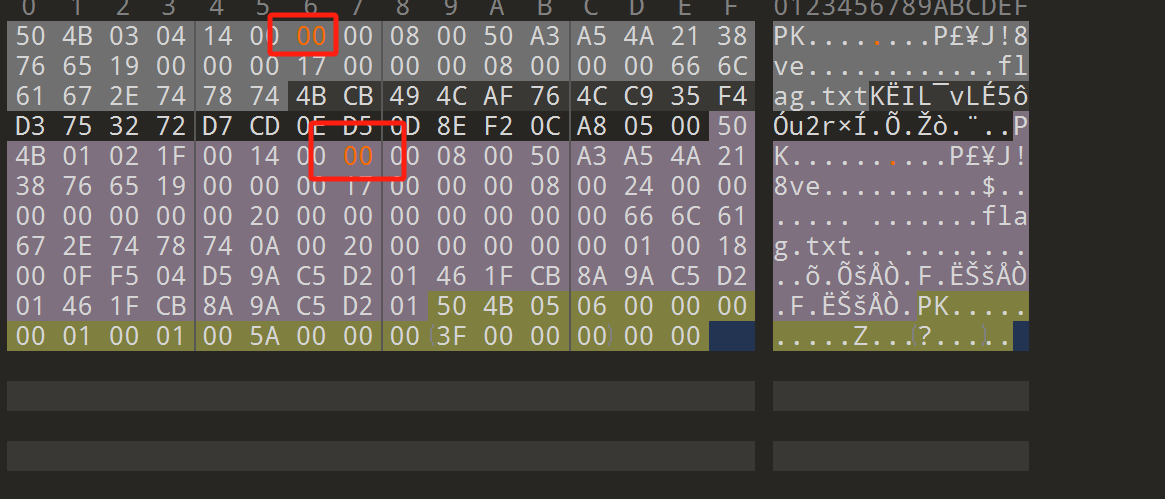

zip伪加密

参考:

这种题我也是第一次接触

之前接触的只用该一位,明显看出是伪加密,这个一改好像格式上就是真加密,挺不好看出来的

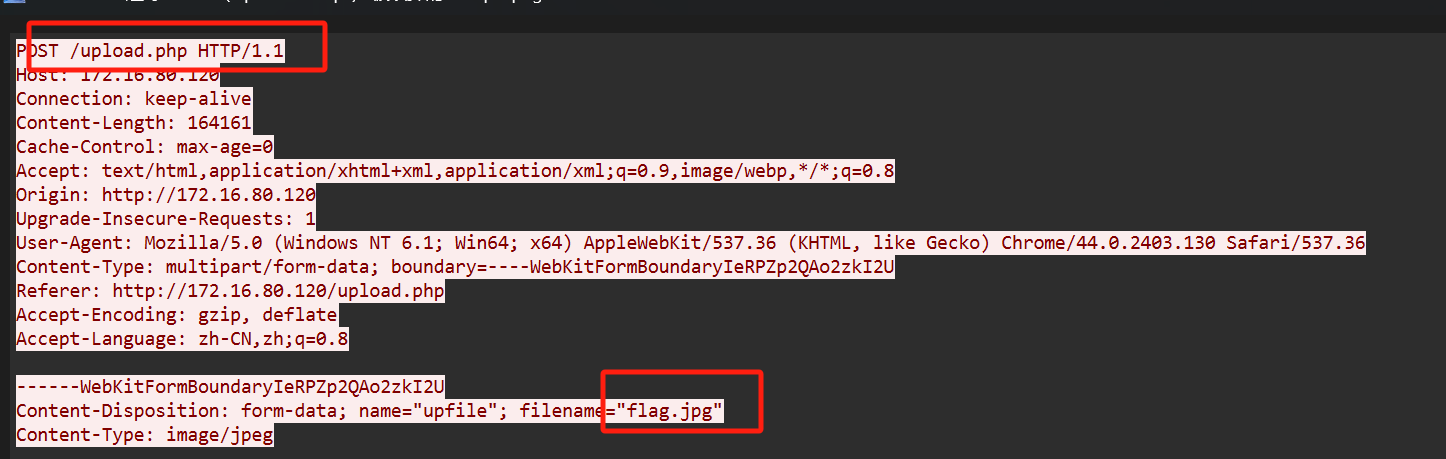

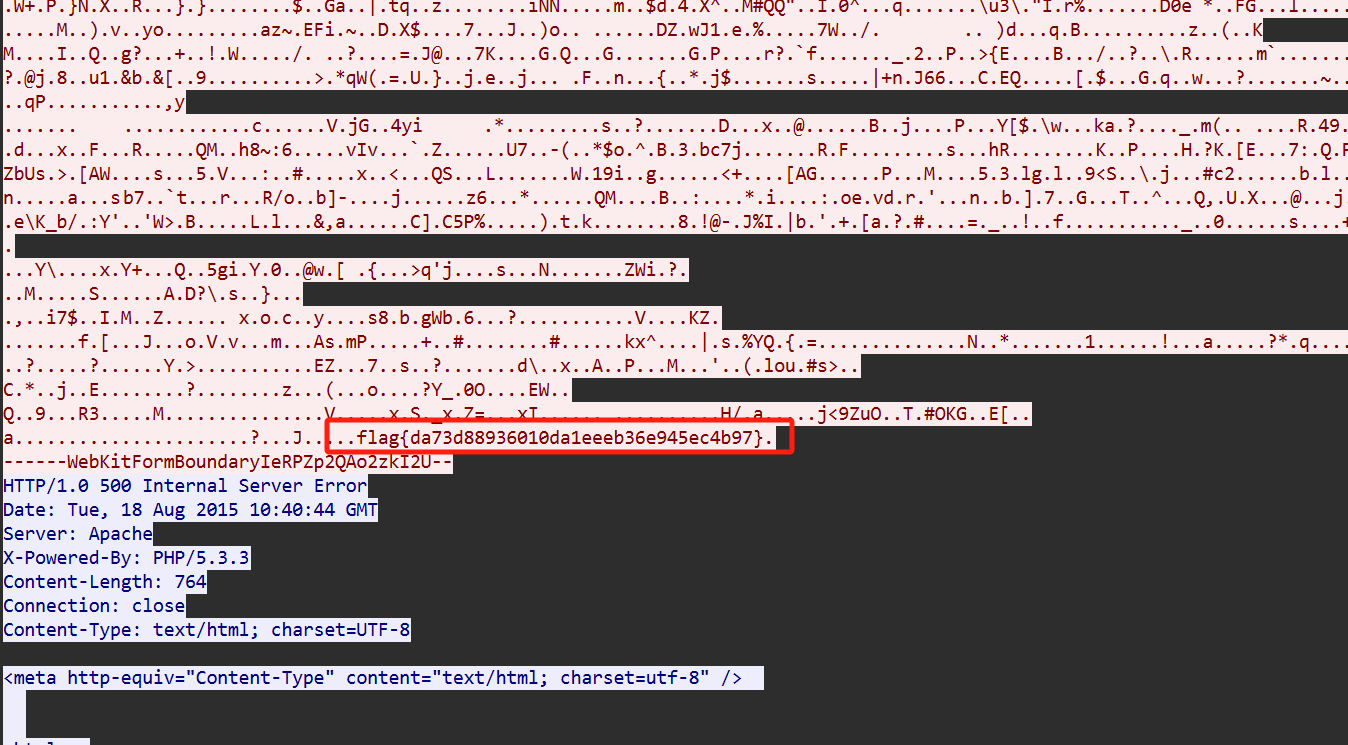

被嗅探的流量

追踪流,在流2这里找到上传的文件

然后往下翻,看看文件内容

也是成功找到了

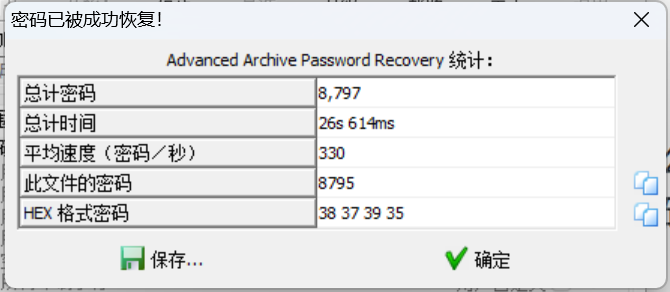

rar

题目提示说是rar被加密了,然后4位纯数字

然后我们直接暴力破解,拿到解压密码

也是直接拿到flag了

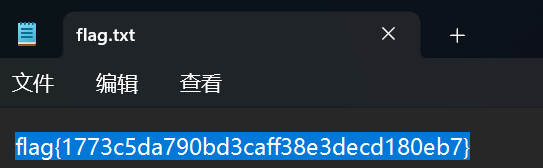

qr

这道题也是直接丢人QR_Research

镜子里面的世界

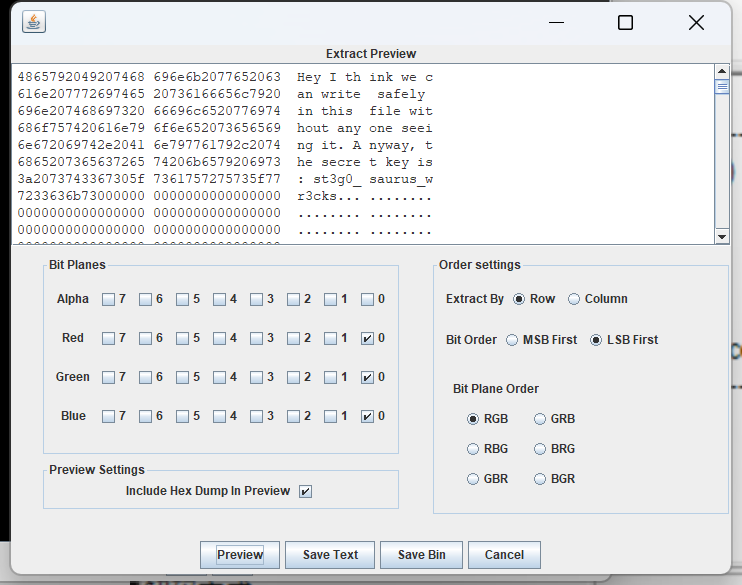

先放入stegsolve中分析看出是LSB隐写,然后我们分离出来一个secret

有个密钥,后来我找不到方法了,原来它就是flag

flag{st3g0_saurus_wr3cks}

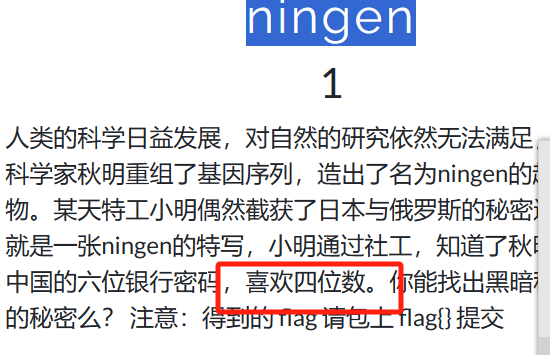

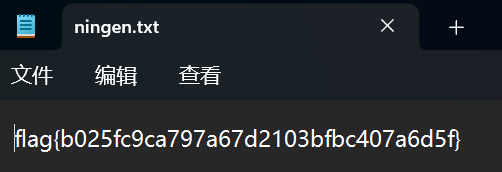

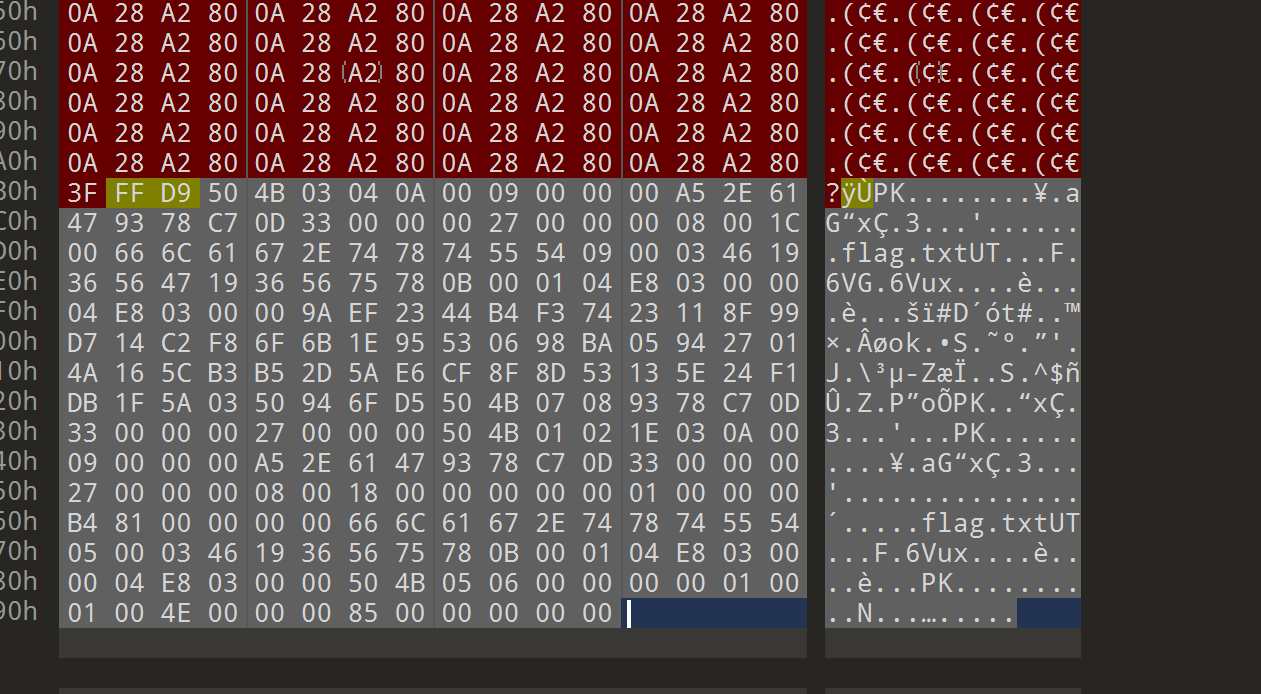

ningen

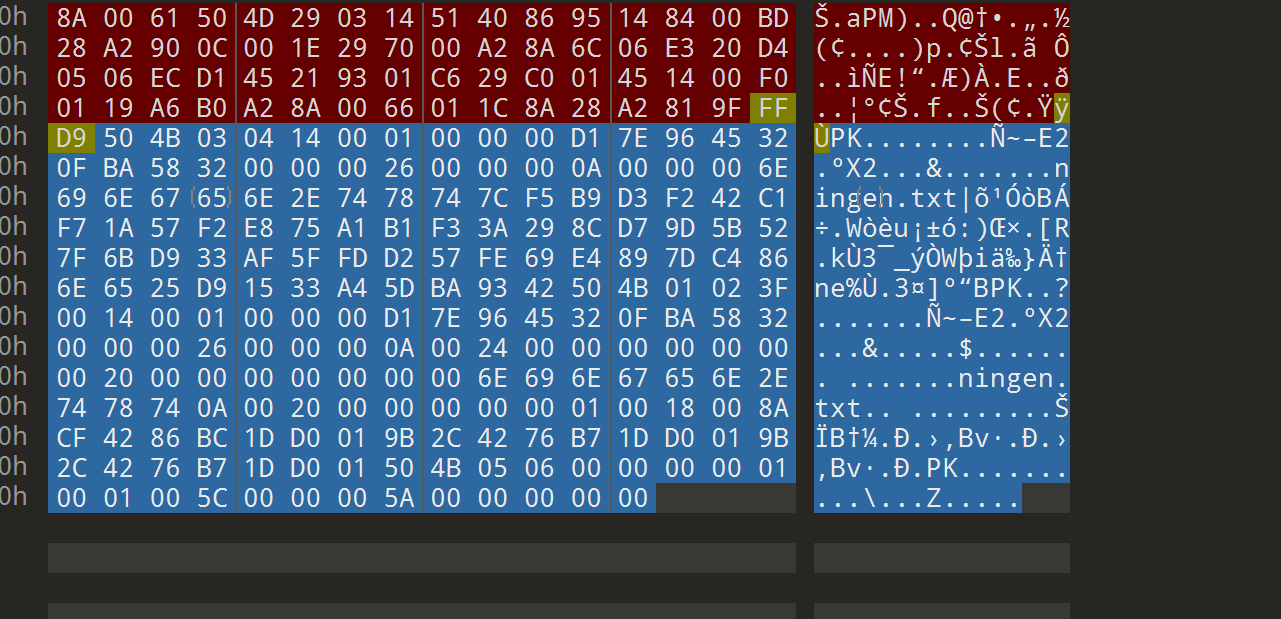

010eidtor打开了文件,然后在后面发现了有一个压缩包

我们给他提取出来,发现是一个加密的压缩包

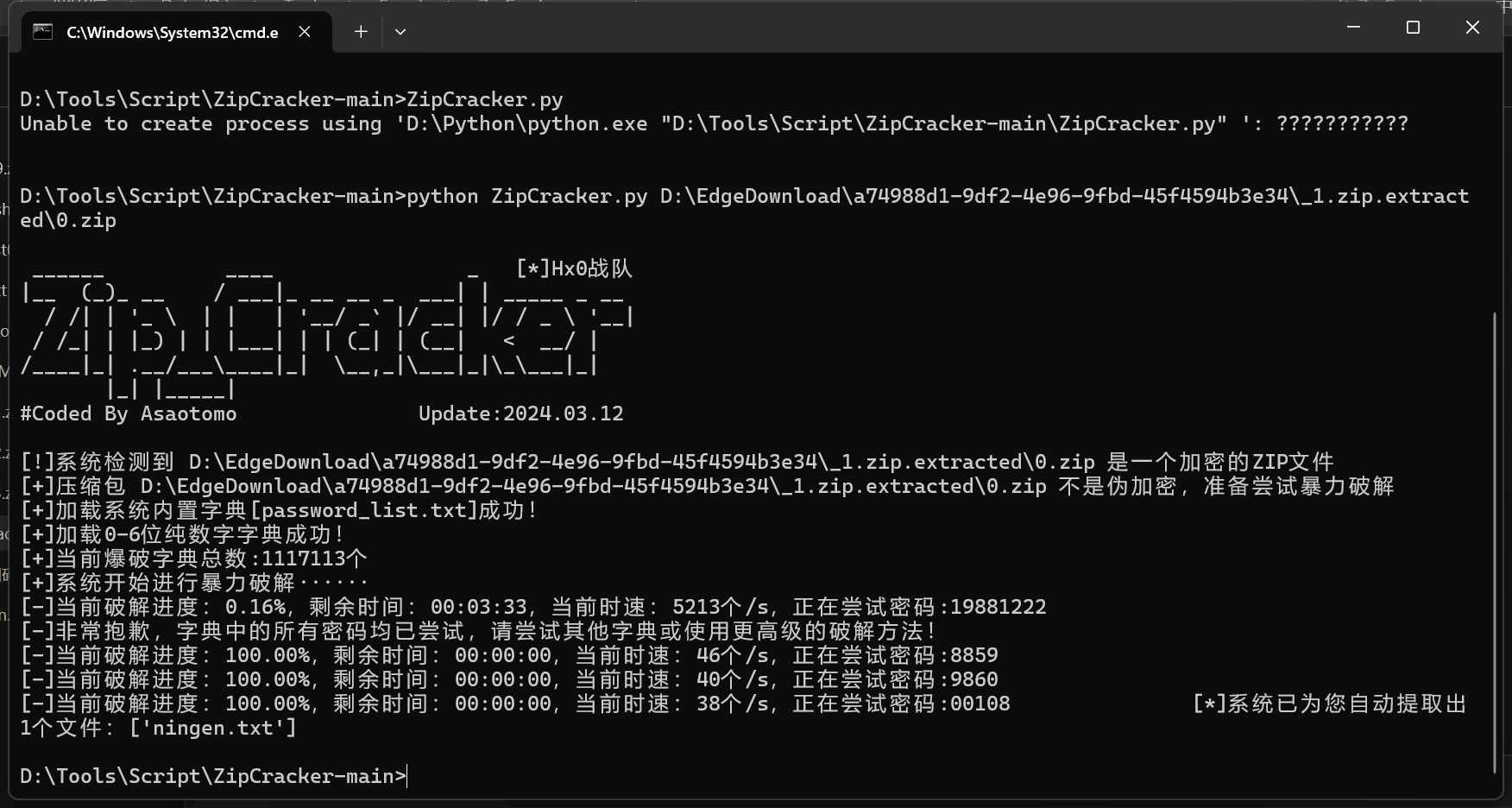

题目告诉我们是4位密码,我们尝试暴力破解

这里我手动提取的,莫名其妙不能暴力破解

然后我就binwalk提取,也是不可以

后来搜了wp好像我的archpr有问题,我找了一个师傅的脚本,也是跑出来了

跑出来后还是没有flag,我就看了师傅们的密码,然后解压就有了

挺奇怪的

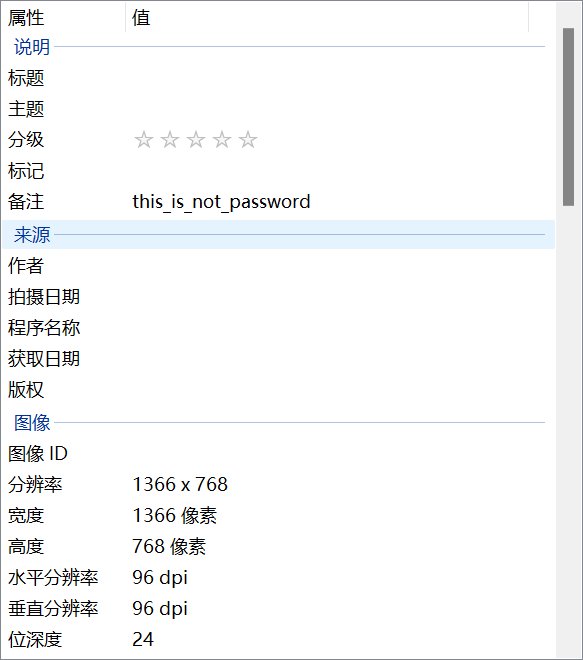

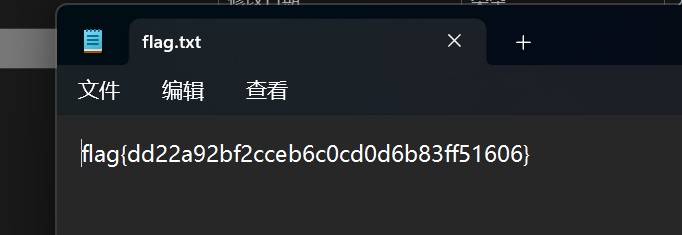

爱因斯坦

010editor打开后,在文件末尾发现一个压缩包

提取出来发现是需要密码

在属性的详细信息里找到了密码

找到flag

小明的保险箱

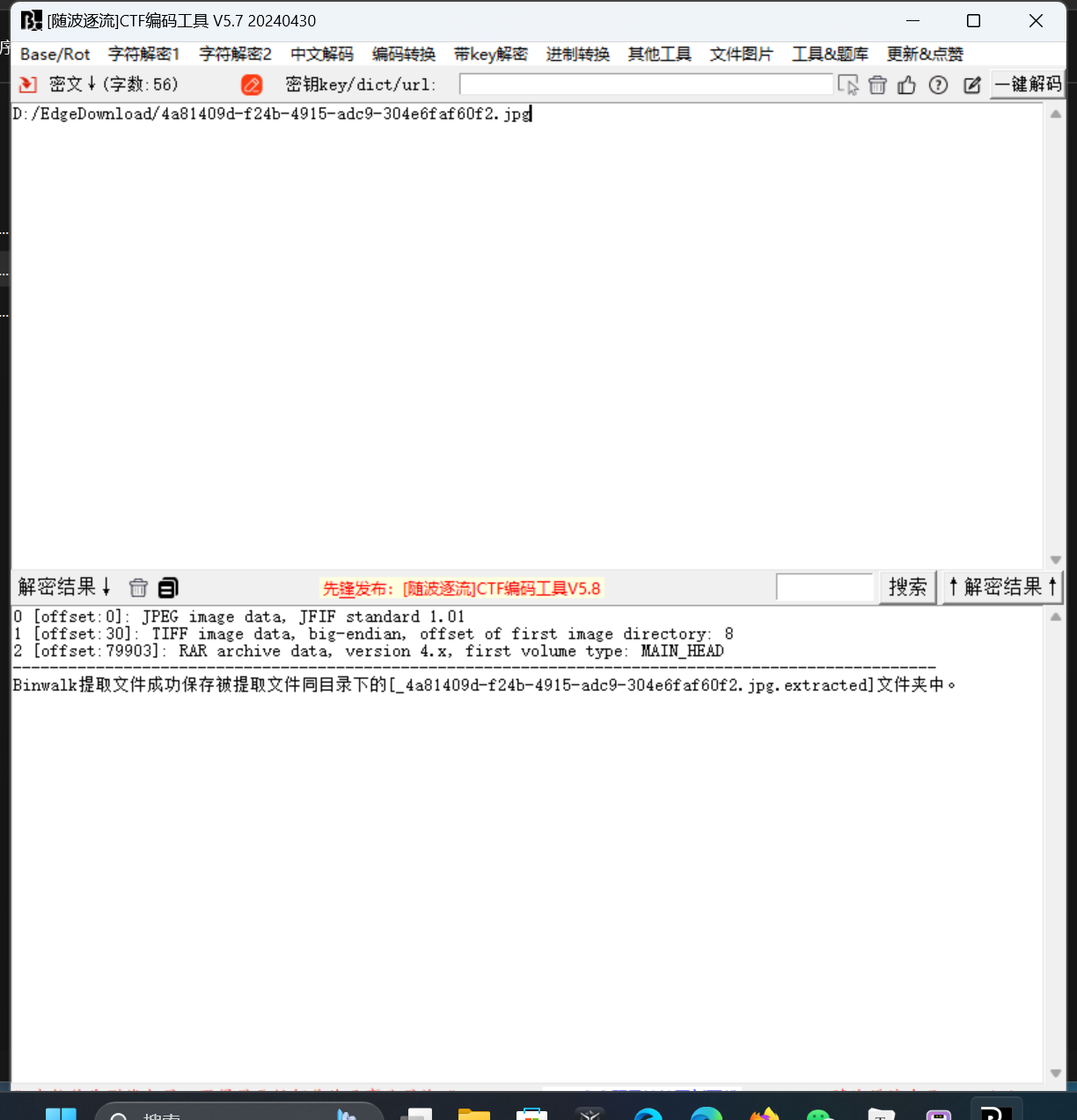

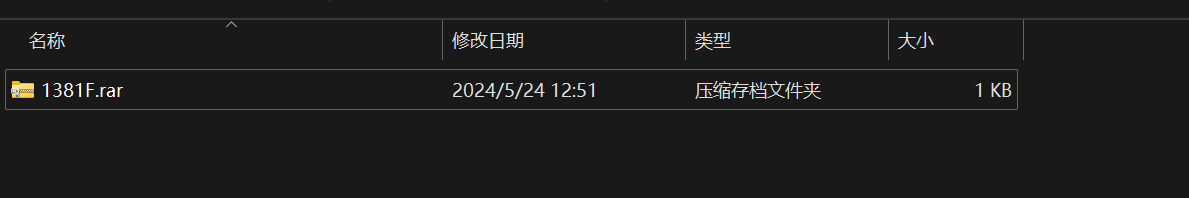

直接分离文件

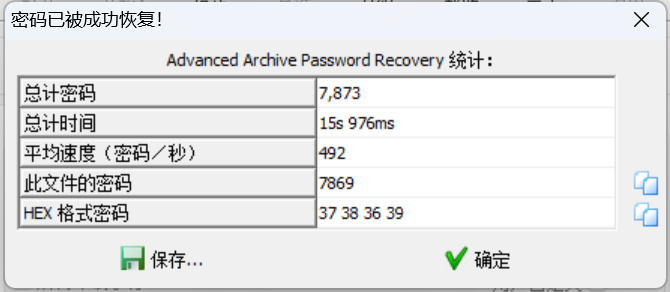

分离出了一个压缩包,题目告诉我们答案是4位,直接爆破

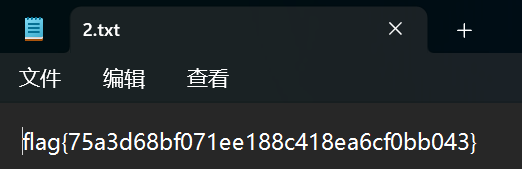

用爆破出来的密码解压

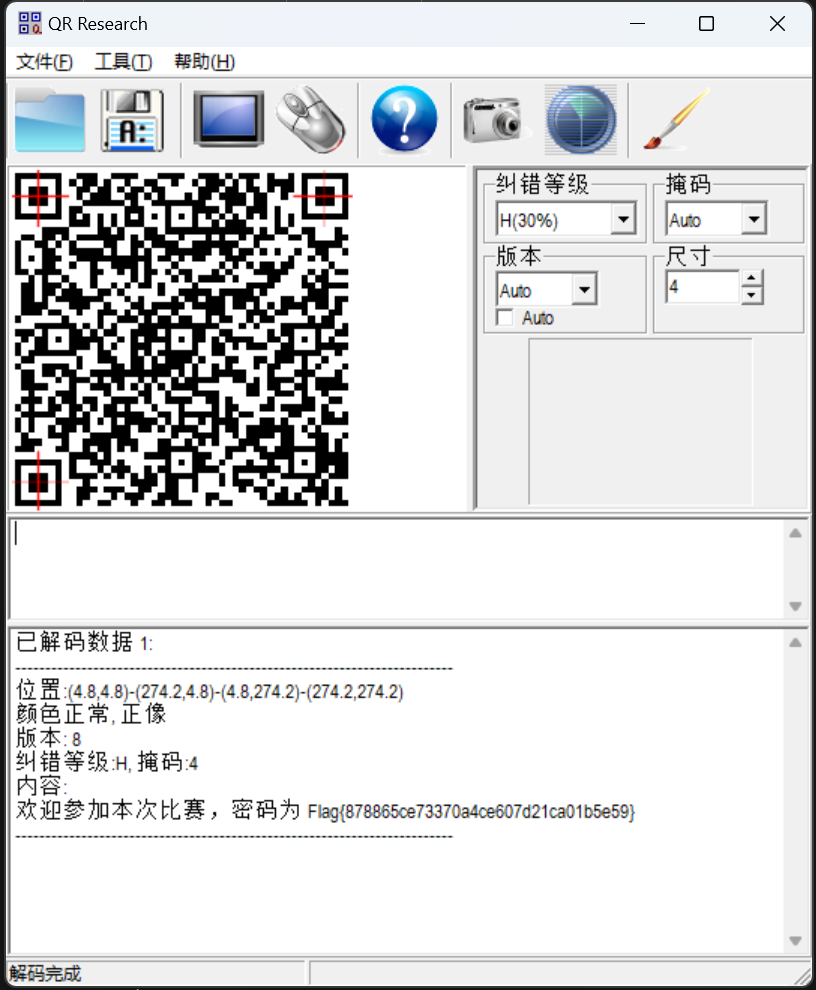

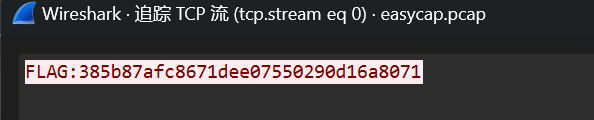

easycap

又是直接追踪流

浙公网安备 33010602011771号

浙公网安备 33010602011771号