url重定向-基于Pikachu的学习

URL重定向

原理

不安全的url跳转问题可能发生在一切执行了url地址跳转的地方。

如果后端采用了前端传进来的(可能是用户传参,或者之前预埋在前端页面的url地址)参数作为了跳转的目的地,而又没有做判断的话

就可能发生"跳错对象"的问题。

转发

由服务器端进行的页面跳转。

请求转发:一种在服务器内部的资源跳转方式。

区别

URL重定向是通过控制参数去改变访问的地址,是由浏览器端进行页面跳转

转发是由服务器去请求的,是由服务器端进行的。

Pikachu

打开题目就是四个超连接

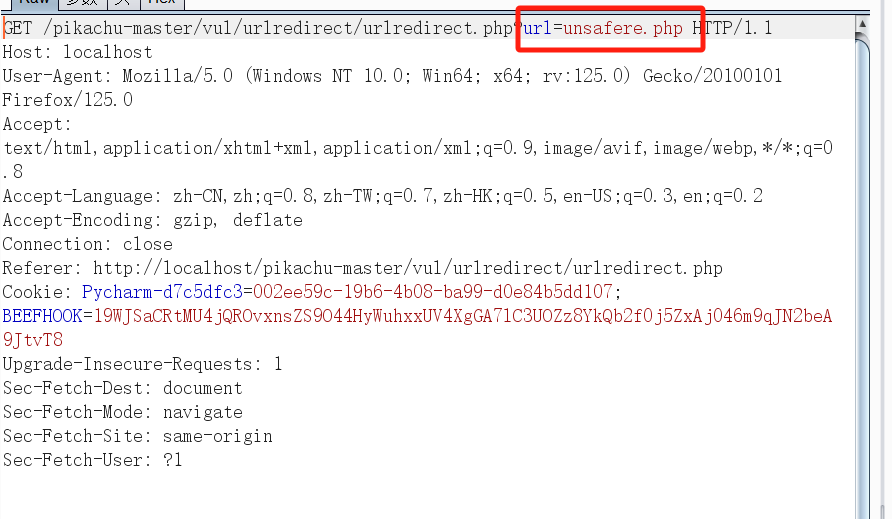

抓包看看发生了什么变化吧

发现是通过url参数实现了重定向,那我们输入payload,重定向一下

url=https://www.cnblogs.com/Muneyoshi

发现页面跳转到

浙公网安备 33010602011771号

浙公网安备 33010602011771号