Over-Permission-基于Pikachu的学习

越权漏洞

原理

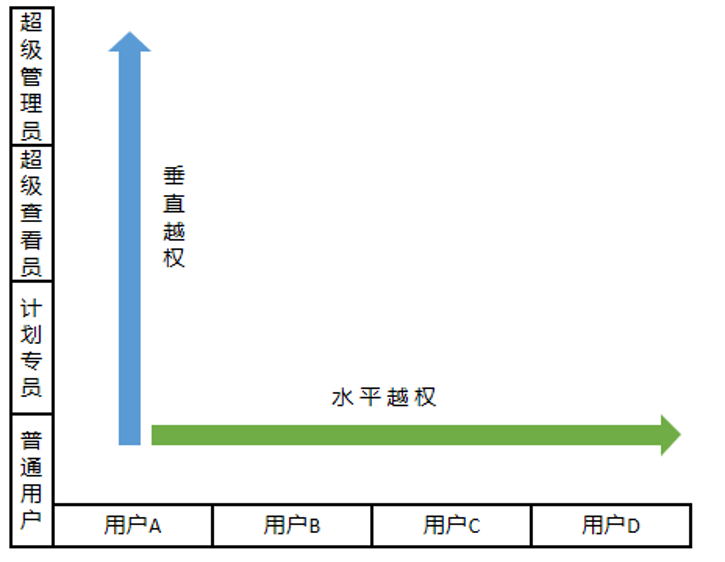

该漏洞是指应用在检查授权时存在纰漏,使得攻击者在获得低权限用户账户后,利用一些方式绕过权限检查,访问或者操作其他用户或者更高权限。越权漏洞的成因主要是因为开发人员在对数据进行增、删、改、查询时对客户端请求的数据过分相信而遗漏了权限的判定,一旦权限验证不充分,就易致越权漏洞。

分类

水平越权

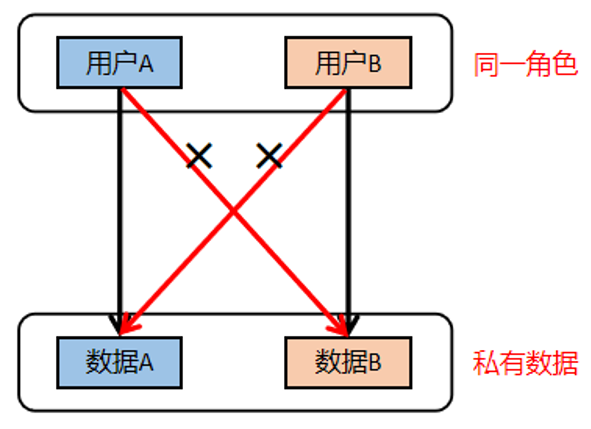

水平越权:指攻击者尝试访问与他拥有相同权限的用户资源。例如,用户A和用户B属于同一角色,拥有相同的权限等级,他们能获取自己的私有数据(数据A和数据B),但如果系统只验证了能访问数据的角色,而没有对数据做细分或者校验,导致用户A能访问到用户B的数据(数据B),那么用户A访问数据B的这种行为就叫做水平越权访问。

垂直越权

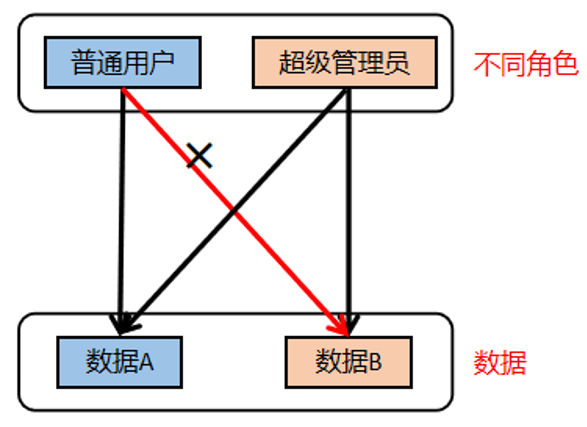

垂直越权:由于后台应用没有做权限控制,或仅仅在菜单、按钮上做了权限控制,导致恶意用户只要猜测其他管理页面的URL或者敏感的参数信息,就可以访问或控制其他角色拥有的数据或页面,达到权限提升的目的。

Pikachu

水平越权

打开题目,一共三个同权限的用户

我们先登录一下,查看个人信息,发现url发生了变化

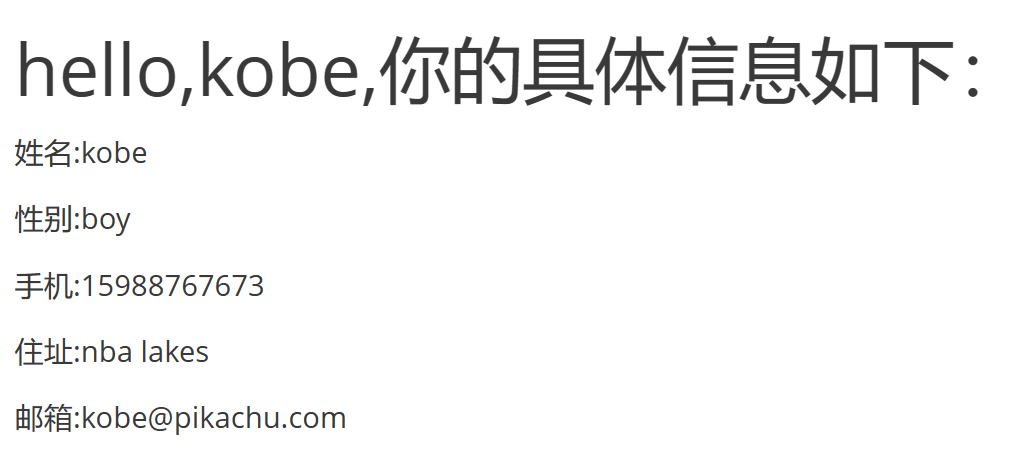

看到这个,我们可以猜测,去查询信息的时候,是把username这个参数代入到数据库查询,并没有去判断到底是不是这个用户所发起的查询,那我们就改一下参数,改成

username=kobe

的确拿到kobe的信息,这就是水平越权

垂直越权

打开题目,我们提示一下,一共两个用户

admin 超级用户

pikachu 普通用户

我们登录一下普通用户,然后看看怎么越权访问超级大boss,发现我们只有查看的权限,搞不来

那我们登录一下admin,看一下都有什么权限,发现可以添加用户

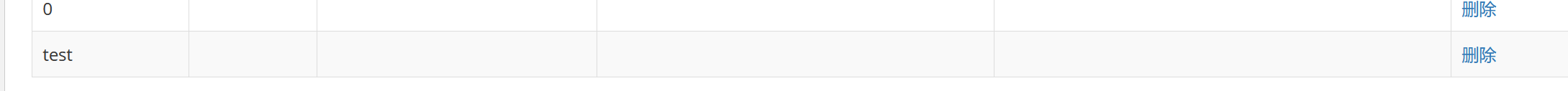

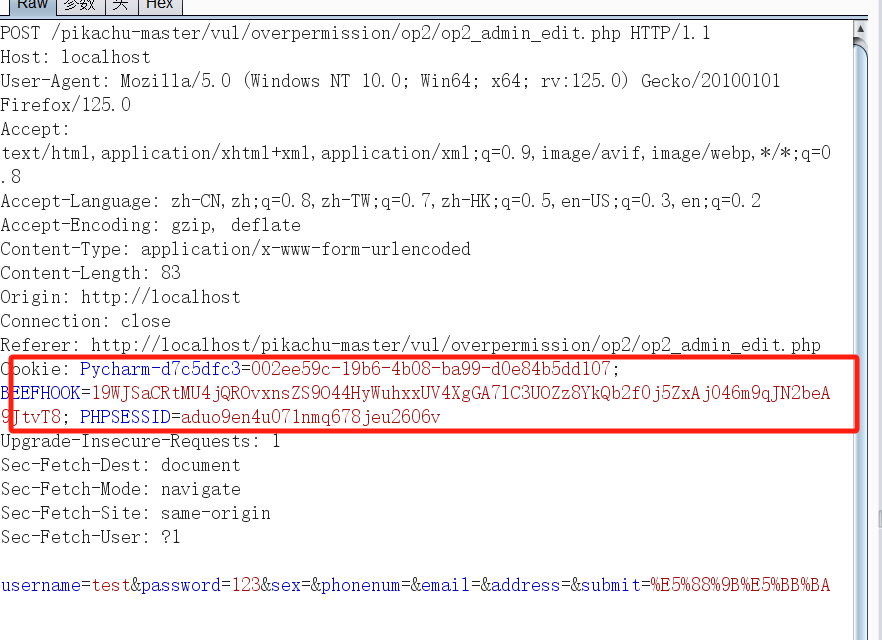

我们试着添加一个用户,然后抓包一下,给数据发送到repeater,过会有用,然后放包

发现是创建成功,我们删掉这个,我们退出登录,然后去发一下刚才的包

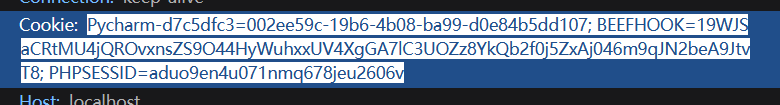

在登陆admin,发现没有创建成功,那我们退出,然后登陆一下pikachu,查看一下cookie值

我们再去repeater发包(改成pikachu的cookie值)

发现我用pikachu这样的普通用户也是成功当超级boss了

浙公网安备 33010602011771号

浙公网安备 33010602011771号