Bugku-Misc-花点流量听听歌

- usb键盘流量分析

传送门:https://ctf.bugku.com/challenges/detail/id/179.html

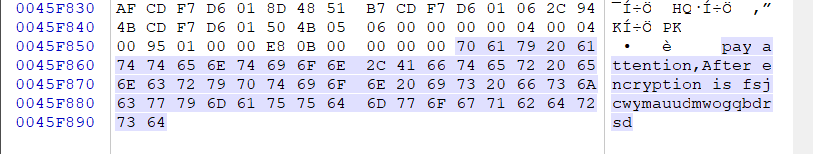

winhex 打开,在文件尾发现一行文本:pay attention,After encryption is fsjcwymauudmwogqbdrsd

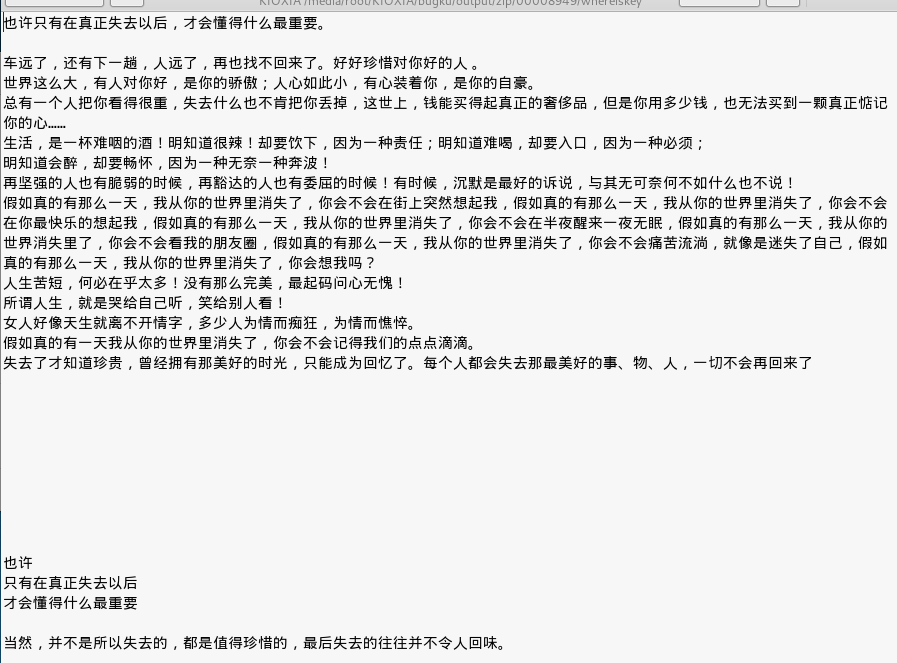

不管怎么样先 binwalk 一下,发现有个 zip,然后 foremost 得到它,解压后拿到一个 pcap 文件、一个 flag.rar、一个 txt,rar 解压需要密码,txt 如下:

我看不懂但我大受震撼,总之先去找找密码

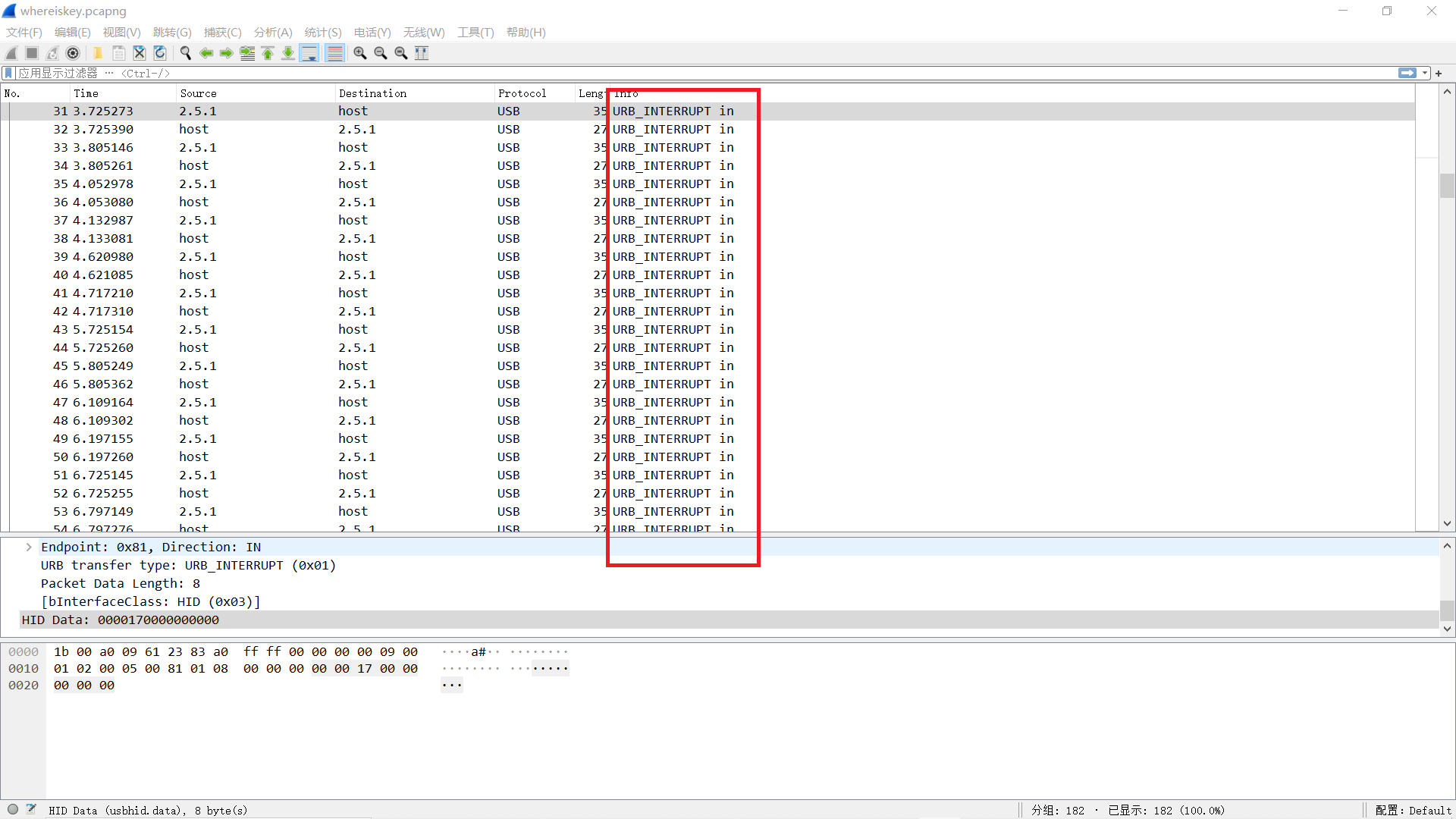

打开 pcap 文件,很明显这是一个 usb 流量包

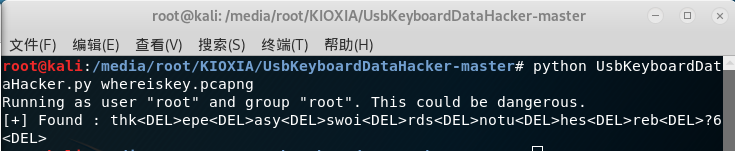

直接用脚本提取键盘输入信息(下载地址:https://github.com/WangYihang/UsbKeyboardDataHacker)

thk<DEL>epe<DEL>asy<DEL>swoi<DEL>rds<DEL>notu<DEL>hes<DEL>reb<DEL>?6<DEL>

得到:thepasswordnothere?

不对劲,翻翻题目看到评论区里出题人友情提示:

所以回头看那个 txt,发现关键信息

也许

只有在真正失去以后

才会懂得什么最重要

当然,并不是所以失去的,都是值得珍惜的,最后失去的往往并不令人回味。

“也许 只有在真正失去以后 才会懂得什么最重要”

所以提取出来的信息里删掉的内容才是关键,也就是:keyisusb6

“当然,并不是所以失去的,都是值得珍惜的,最后失去的往往并不令人回味。”

所以删掉 "6" 得到 keyisusb

现在知道了 key 是 usb,加密后的密文是 fsjcwymauudmwogqbdrsd,接下来就要寻找是什么加密方式

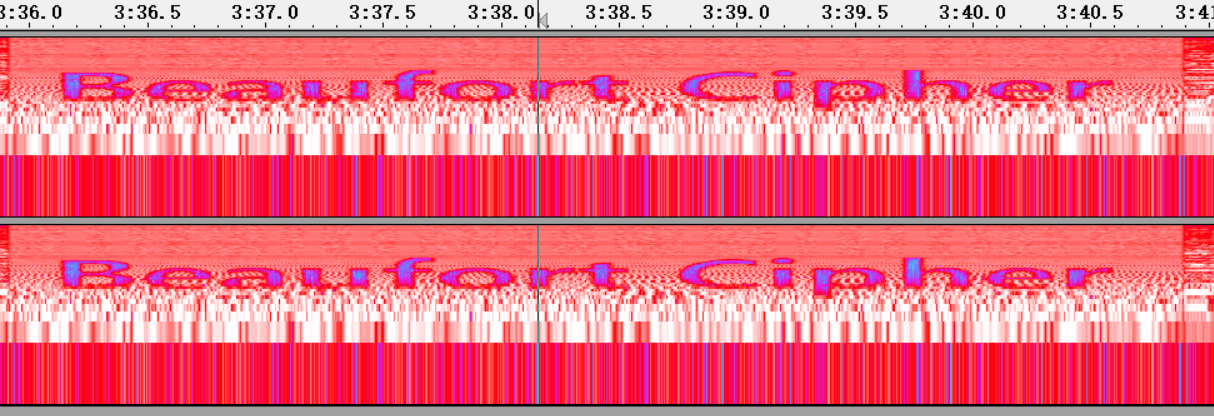

去听一听歌,发现在歌的结尾部分有异常,audacity 打开文件,切换到对数坐标频谱图,调整一下参数让这部分清晰一些可以发现:

得到 Beaufort Cipher,百度一下得知这是一种类似于维吉尼亚密码的古典替换密码,以及搜到在线解密网站:https://www.dcode.fr/beaufort-cipher

于是解密得到:passwdishappyeveryday

所以压缩包密码为 happyeveryday,解压得到 flag

bugku{What_a_enjoyable_music}

浙公网安备 33010602011771号

浙公网安备 33010602011771号