攻防世界-Crypto-新手练习区wp

base64

难度:1.0

元宵节灯谜是一种古老的传统民间观灯猜谜的习俗。 因为谜语能启迪智慧又饶有兴趣,灯谜增添节日气氛,是一项很有趣的活动。 你也很喜欢这个游戏,这不,今年元宵节,心里有个黑客梦的你,约上你青梅竹马的好伙伴小鱼, 来到了cyberpeace的攻防世界猜谜大会,也想着一展身手。 你们一起来到了小孩子叽叽喳喳吵吵闹闹的地方,你俩抬头一看,上面的大红灯笼上写着一些奇奇怪怪的 字符串,小鱼正纳闷呢,你神秘一笑,我知道这是什么了。

打开可以看到一根 base64 加密的字符串:Y3liZXJwZWFjZXtXZWxjb21lX3RvX25ld19Xb3JsZCF9

使用 base64 加密解密网站 解密即可

cyberpeace

Caesar

难度:1.0

你成功的解出了来了灯谜,小鱼一脸的意想不到“没想到你懂得这么多啊!” 你心里面有点小得意,“那可不是,论学习我没你成绩好轮别的我知道的可不比你少,走我们去看看下一个” 你们继续走,看到前面也是热热闹闹的,同样的大红灯笼高高挂起,旁边呢好多人叽叽喳喳说个不停。你一看 大灯笼,上面还是一对字符,你正冥思苦想呢,小鱼神秘一笑,对你说道,我知道这个的答案是什么了

跟我一起读题目:caesar~ 凯撒~ 好的打开在线解密网站:凯撒密码加密解密

开头是字母 o ,可以得到移位的位数是 12 ,解密即可

cyberpeace

Morse

难度:1.0

小鱼得意的瞟了你一眼,神神气气的拿走了答对谜语的奖励,你心里暗暗较劲 想着下一个谜题一定要比小鱼更快的解出来。不知不觉你们走到了下一个谜题的地方,这个地方有些奇怪。 上面没什么提示信息,只是刻着一些0和1,感觉有着一些奇怪的规律,你觉得有些熟悉,但是就是想不起来 这些01代表着什么意思。一旁的小鱼看你眉头紧锁的样子,扑哧一笑,对你讲“不好意思我又猜到答案了。”(flag格式为cyberpeace{xxxxxxxxxx},均为小写)

将 1 替换为 - ,将 0 替换为 . ,解密即可

cyberpeace

幂数加密

难度:2.0

你和小鱼终于走到了最后的一个谜题所在的地方,上面写着一段话“亲爱的朋友, 很开心你对网络安全有这么大的兴趣,希望你一直坚持下去,不要放弃 ,学到一些知识, 走进广阔的安全大世界”,你和小鱼接过谜题,开始了耐心细致的解答。flag为cyberpeace

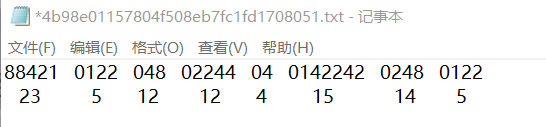

打开文件看到一堆数字,观察数字是由 0,1,2,4,8 这几个数字组成的,不难发现都是2的指数幂,然后百度了一下,发现有一种二进制幂数加密

简单的来说,就是所有的数都能由 0,1,2,4,8 这几个数字相加得到,由此我们可以将字母表的字母按照顺序变换成相应的数字,然后分成若干个 0,1,2,4,8 相加,从而达到加密的方式

对于这题来讲,就是:

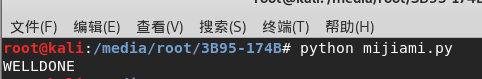

然后将数值对应字母,1 ~ A ... 26 ~ Z,得到八个字母:WELLDONE

或者是说使用脚本

#! /usr/bin/env python

#coding=utf-8

a="8842101220480224404014224202480122"

a=a.split("0")

flag=''

for i in range(0,len(a)):

str = a[i]

list=[]

sum=0

for j in str:

list.append(j)

length = len(list)

for k in range(0,length):

sum+=int(list[k])

flag+=chr(sum+64)

print flag

也可以达到相同的效果

cyberpeace

Railfence

难度:2.0

被小鱼一连将了两军,你心里更加不服气了。两个人一起继续往前走, 一路上杂耍卖艺的很多,但是你俩毫无兴趣,直直的就冲着下一个谜题的地方去了。 到了一看,这个谜面看起来就已经有点像答案了样子了,旁边还画着一张画,是一副农家小院的 图画,上面画着一个农妇在栅栏里面喂5只小鸡,你嘿嘿一笑对着小鱼说这次可是我先找到答案了。

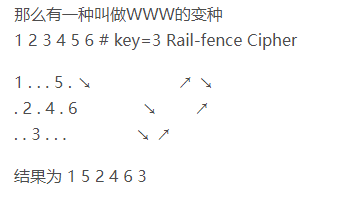

根据提示得知是栅栏密码,但是去栅栏密码的解密网站试了试都不对

傻眼了,百度了一下,知道原来还有一种 “W型” 加密方式

解密网站:W型栅栏密码加密解密

栏数为 5 时,可以解密获得flag

cyberpeace

不仅仅是Morse

这个题目和我们刚刚做的那个好像啊但是为什么按照刚刚的方法做出来答案却不对呢” ,你奇怪的问了问小鱼,“可能是因为还有一些奇怪的加密方式在里面吧,我们在仔细观察观察”。两个人 安安静静的坐下来开始思考,很耐心的把自己可以想到的加密方式一种种的过了一遍,十多分钟后两个人 异口同声的说“我想到了!”。一种食物,格式为cyberpeace

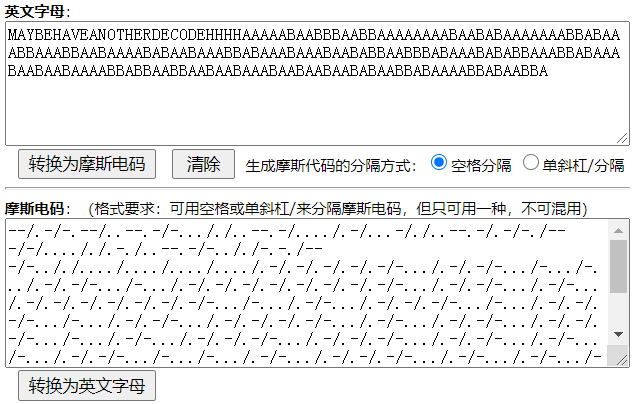

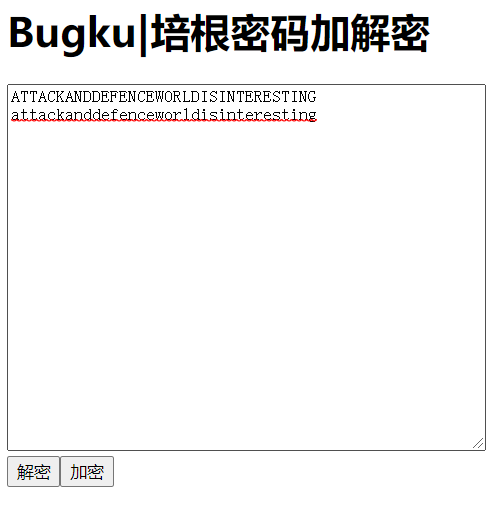

拿到 txt 是一根摩斯密码,解密一下

可以看到解密出来的一串字符的后半部分由 A、B 组成,结合题目中提到的“一种食物”,可以确定其为培根密码,解密即可得到flag

cyberpeace

混合编码

难度:2.0

经过了前面那么多题目的历练,耐心细致在解题当中是 必不可少的品质,刚巧你们都有,你和小鱼越来越入迷。那么走向了下一个题目,这个题目好长 好长,你知道你们只要细心细致,答案总会被你们做出来的,你们开始慢慢的尝试,慢慢的猜想 ,功夫不负有心人,在你们耐心的一步步的解答下,答案跃然纸上,你俩默契一笑,相视击掌 走向了下面的挑战。格式为cyberpeace

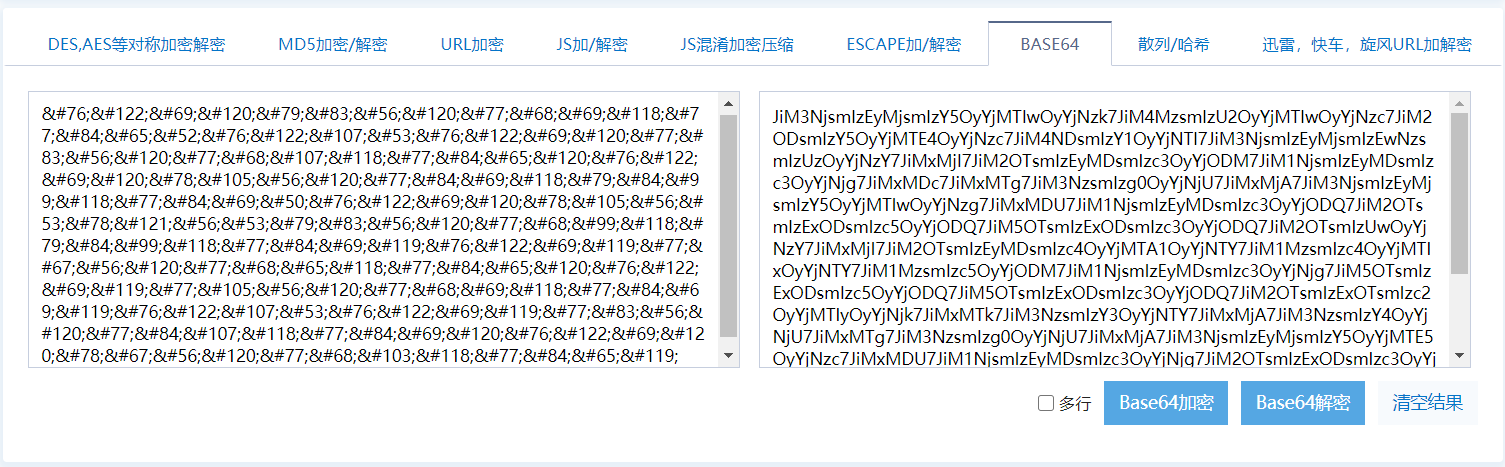

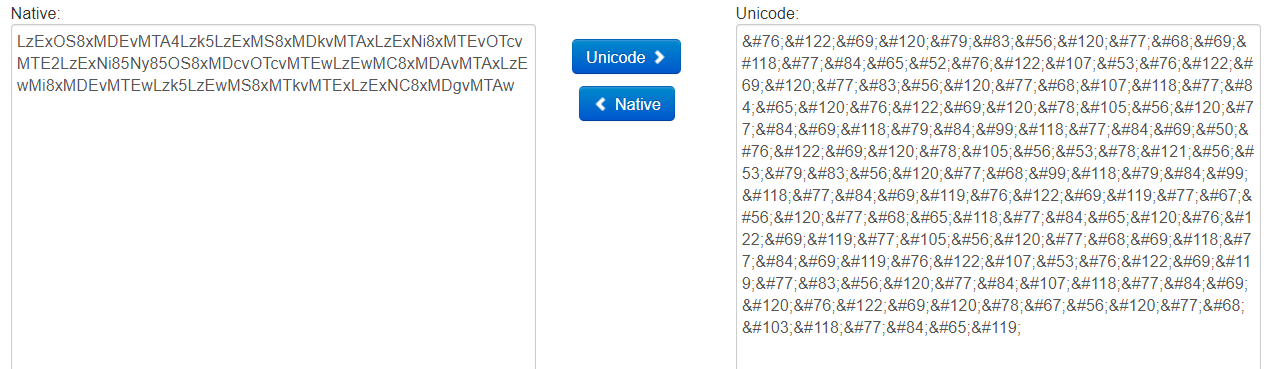

拿到后首先进行 base64 解密,可以得到:

将解密过后的再次进行 Unicode 解码,可以得到:

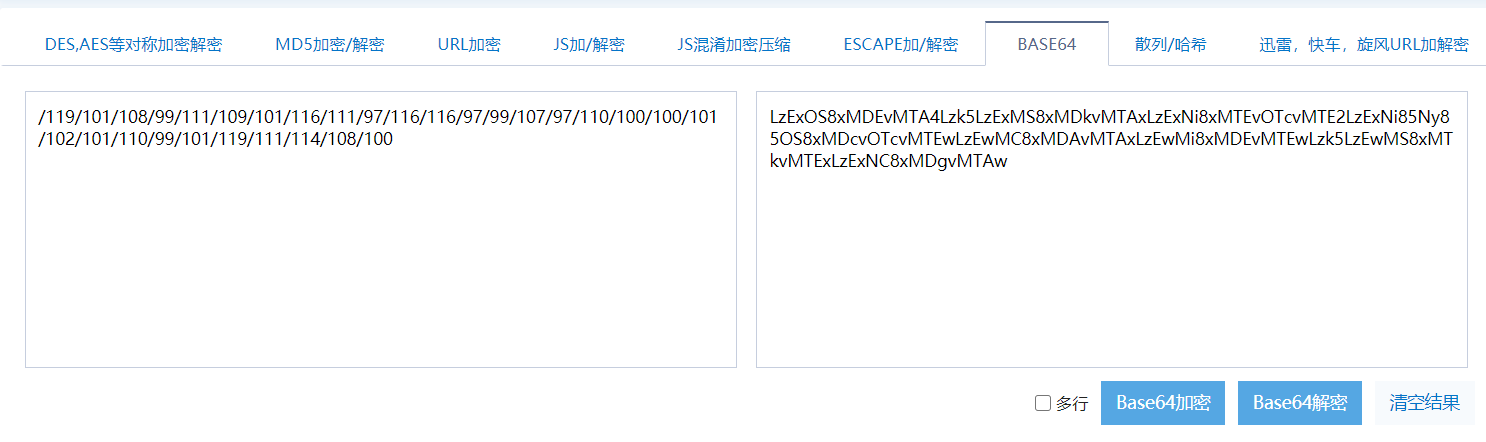

然后再次进行 base64 解码,得到:

将其转化为对应的 ASCII 字符,即可获得flag

cyberpeace

easy_RSA

难度:3.0

解答出来了上一个题目的你现在可是春风得意,你们走向了下一个题目所处的地方 你一看这个题目傻眼了,这明明是一个数学题啊!!!可是你的数学并不好。扭头看向小鱼,小鱼哈哈一笑 ,让你在学校里面不好好听讲现在傻眼了吧~来我来!三下五除二,小鱼便把这个题目轻轻松松的搞定了。flag格式为cyberpeace

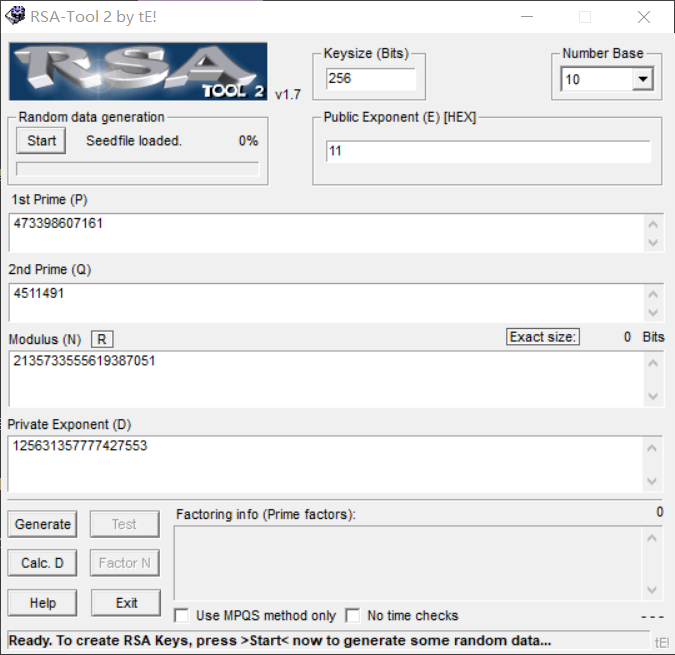

rsa算法不过多介绍,此题使用工具,注:11是17的16进制

cyberpeace{125631357777427553}

easychallenge

难度:3.0

你们走到了一个冷冷清清的谜题前面,小鱼看着题目给的信息束手无策,丈二和尚摸不着头脑 ,你嘿嘿一笑,拿出来了你随身带着的笔记本电脑,噼里啪啦的敲起来了键盘,清晰的函数逻辑和流程出现在 了电脑屏幕上,你敲敲键盘,更改了几处地方,运行以后答案变出现在了电脑屏幕上。

拿到题目是一个 .pyc 后缀,反编译一下,可以获得源码:

# uncompyle6 version 3.7.3

# Python bytecode 2.7 (62211)

# Decompiled from: Python 3.8.5 (tags/v3.8.5:580fbb0, Jul 20 2020, 15:43:08) [MSC v.1926 32 bit (Intel)]

# Embedded file name: ans.py

# Compiled at: 2018-08-09 11:29:44

import base64

def encode1(ans):

s = ''

for i in ans:

x = ord(i) ^ 36

x = x + 25

s += chr(x)

return s

def encode2(ans):

s = ''

for i in ans:

x = ord(i) + 36

x = x ^ 36

s += chr(x)

return s

def encode3(ans):

return base64.b32encode(ans)

flag = ' '

print 'Please Input your flag:'

flag = raw_input()

final = 'UC7KOWVXWVNKNIC2XCXKHKK2W5NLBKNOUOSK3LNNVWW3E==='

if encode3(encode2(encode1(flag))) == final:

print 'correct'

else:

print 'wrong'

通过分析可以知道:

encode1函数是把输入的字符串分割成单独的字符,先转换为ascii数值,再与36异或,然后+25,接着转回字符,最后拼接为新的字符串输出。

因此对应的decode1函数应该是先-25,再与36异或(异或的逆操作还是异或)。

encode2函数是把输入的字符串分割成单独的字符,先转换为ascii数值,再+36,然后与36异或,接着转回字符,最后拼接为新的字符串输出。

因此对应的decode2函数应该是先与36异或,再-36。

encode3函数是调用base64库里的b32encode()函数进行base32运算。

因此对应的decode3函数应该是base64.b32decode()。

更改一下代码就可以获得解密脚本进行解密

import base64

def decode1(ans):

s = ''

for i in ans:

x = ord(i) - 25

x = x ^ 36

s += chr(x)

return s

def decode2(ans):

s = ''

for i in ans:

x = i^ 36

x = x - 36

s += chr(x)

return s

def decode3(ans):

return base64.b32decode(ans)

final = 'UC7KOWVXWVNKNIC2XCXKHKK2W5NLBKNOUOSK3LNNVWW3E==='

flag=decode1(decode2(decode3(final)))

print(flag)

cyberpeace

转轮机加密

难度:4.0

你俩继续往前走,来到了前面的下一个关卡,这个铺面墙上写了好多奇奇怪怪的 英文字母,排列的的整整齐齐,店面前面还有一个大大的类似于土耳其旋转烤肉的架子,上面一圈圈的 也刻着很多英文字母,你是一个小历史迷,对于二战时候的历史刚好特别熟悉,一拍大腿:“嗨呀!我知道 是什么东西了!”。提示:托马斯·杰斐逊。 flag,是字符串,小写。

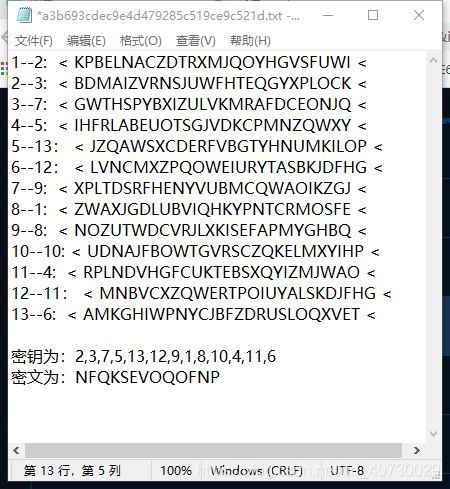

附件内容如下:

1: < ZWAXJGDLUBVIQHKYPNTCRMOSFE <

2: < KPBELNACZDTRXMJQOYHGVSFUWI <

3: < BDMAIZVRNSJUWFHTEQGYXPLOCK <

4: < RPLNDVHGFCUKTEBSXQYIZMJWAO <

5: < IHFRLABEUOTSGJVDKCPMNZQWXY <

6: < AMKGHIWPNYCJBFZDRUSLOQXVET <

7: < GWTHSPYBXIZULVKMRAFDCEONJQ <

8: < NOZUTWDCVRJLXKISEFAPMYGHBQ <

9: < XPLTDSRFHENYVUBMCQWAOIKZGJ <

10: < UDNAJFBOWTGVRSCZQKELMXYIHP <

11: < MNBVCXZQWERTPOIUYALSKDJFHG <

12: < LVNCMXZPQOWEIURYTASBKJDFHG <

13: < JZQAWSXCDERFVBGTYHNUMKILOP <

密钥为:2,3,7,5,13,12,9,1,8,10,4,11,6

密文为:NFQKSEVOQOFNP

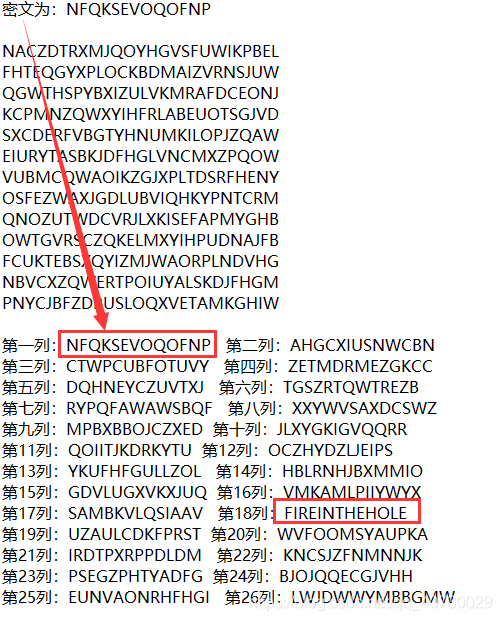

通过百度,我们可以得知转轮机加密的基本思路,文字太苍白无力了,接下来用图示表达

依据密钥变换次序,第一行变为第二行,第二行变为第三行,以此类推,第十三行变为第六行,于是得到:

然后依据密文得知是一列一列的看,于是可以得到如下几种排列,看到第 18 列组成了一个有模有样的句子,因此它就是我们要求的flag

图片来源:CTF--转轮机加密

或者是写脚本,别人的wp:

import re

sss = '1: < ZWAXJGDLUBVIQHKYPNTCRMOSFE < 2: < KPBELNACZDTRXMJQOYHGVSFUWI < 3: < BDMAIZVRNSJUWFHTEQGYXPLOCK < 4: < RPLNDVHGFCUKTEBSXQYIZMJWAO < 5: < IHFRLABEUOTSGJVDKCPMNZQWXY < 6: < AMKGHIWPNYCJBFZDRUSLOQXVET < 7: < GWTHSPYBXIZULVKMRAFDCEONJQ < 8: < NOZUTWDCVRJLXKISEFAPMYGHBQ < 9: < XPLTDSRFHENYVUBMCQWAOIKZGJ < 10: < UDNAJFBOWTGVRSCZQKELMXYIHP < 11 < MNBVCXZQWERTPOIUYALSKDJFHG < 12 < LVNCMXZPQOWEIURYTASBKJDFHG < 13 < JZQAWSXCDERFVBGTYHNUMKILOP <'

m = 'NFQKSEVOQOFNP'

# 将sss转化为列表形式

content=re.findall(r'< (.*?) <',sss,re.S)

# re.S:DOTALL,此模式下,"."的匹配不受限制,可匹配任何字符,包括换行符

iv=[2,3,7,5,13,12,9,1,8,10,4,11,6]

print(content)

vvv=[]

for i in range(13):

index=content[iv[i]-1].index(m[i])

vvv.append(index)

print(vvv)

for i in range(0,26):

flag=""

for j in range(13):

flag += content[iv[j]-1][(vvv[j]+i)%26]

print(flag.lower())

fireinthehole

Normal_RSA

难度:5.0

你和小鱼走啊走走啊走,走到下一个题目一看你又一愣,怎么还是一个数学题啊 小鱼又一笑,hhhh数学在密码学里面很重要的!现在知道吃亏了吧!你哼一声不服气,我知道数学 很重要了!但是工具也很重要的,你看我拿工具把他解出来!你打开电脑折腾了一会还真的把答案 做了出来,小鱼有些吃惊,向你投过来一个赞叹的目光

这个题我觉得需要单独提溜出来,传送门:攻防世界-crypto-Normal_RSA

easy_ECC

难度:6.0

转眼两个人又走到了下一个谜题的地方,这又是一种经典的密码学加密方式 而你刚好没有这个的工具,你对小鱼说“小鱼我知道数学真的很重要了,有了工具只是方便我们使用 懂了原理才能做到,小鱼你教我一下这个缇努怎么做吧!”在小鱼的一步步带领下,你终于明白了ECC 的基本原理,成功的解开了这个题目,两个人相视一笑,快步走向了下一个题目所在的位置。flag格式为cyberpeace

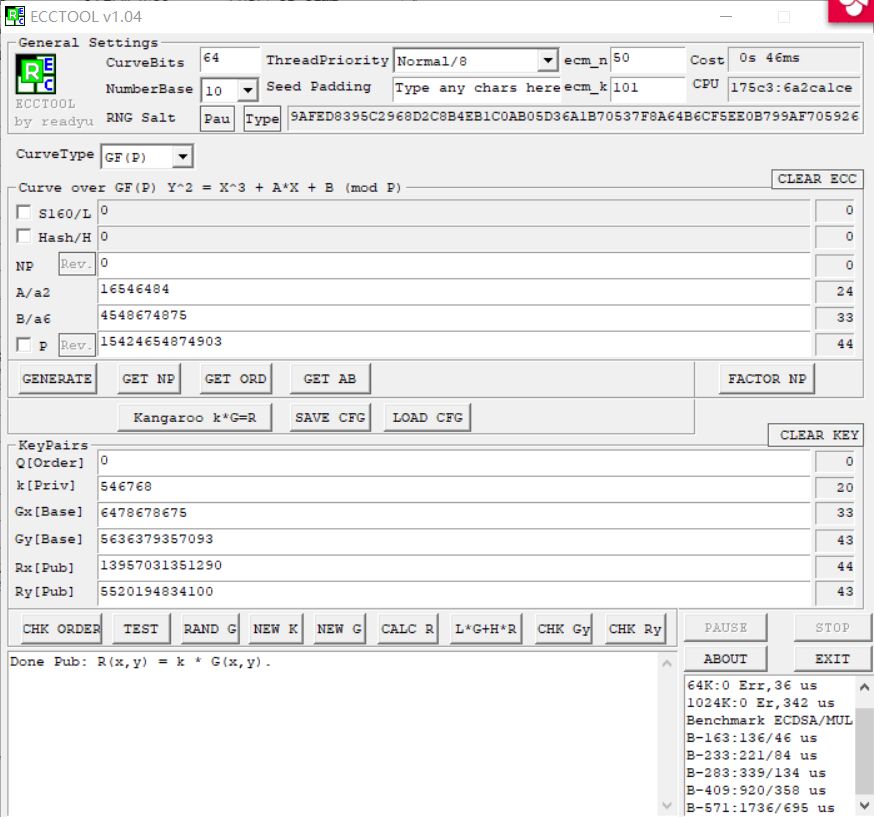

打开题目获得:

已知椭圆曲线加密Ep(a,b)参数为

p = 15424654874903

a = 16546484

b = 4548674875

G(6478678675,5636379357093)

私钥为

k = 546768

求公钥K(x,y)

使用工具ECCTOOLS,下载地址:椭圆曲线密码学工具

各个数值对应输入后点 calR ,然后将 rx 与 ry 相加即为 flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号