Flexconnect部署

该记录主要用于针对于无线网络中Flexconnect的部署,可能涉及到的有Flexconnect中的组件,如何部署。(注意:在7.2版本以前,Flexconnect叫做HREAP),目前都称作为Flexconnect。

1、Flexconnect的架构如下

FlexConnect是分支机构和远程办公室部署的无线解决方案。使得客户能够集中控制和管理来自来自数据中心的AP流量;在每个分支机构分发客户端的数据流量;每个流量都以最有效的方式到达目的地。

集中AP控制流量优点:单一的监控和故障排查、容易管理、安全无缝的移动访问数据中心资源、减少分支机构物理占用面积、运营成本更节约。

分部Client流量的优点:生存能力(WLC或通往WLC的WAN链路down,无线不中断)、增加分支可扩展性。

Flexconnect还支持集中客户端数据流量,但是仅限于Guest数据流量,下表描述了仅针对数据流量也在数据中心集中交换的非Guest Client的WLAN L2安全类型的限制。

L2 Security Support for Centrally Switched Non-Guest Users

注意:这些身份验证限制不适用于其数据流量在分支机构distributed的客户端。

L3 Security Support for Centrally and Locally Switched Users

Flexconnect外部webauth部署详情可参考:http://www.cisco.com/en/US/products/ps11635/products_tech_note09186a0080bc9d11.shtml

更多的Flexconnect AP States和数据流量转发情况,可参考:http://www.cisco.com/en/US/docs/wireless/controller/7.2/configuration/guide/cg_flexconnect.html

2、Flexconnect的模式

Connected:当一个FlexConnect的CAPWAP控制平面回到控制器启动并运行时,它被称为处于连接模式,这意味着WAN链路没有关闭。

Standalone:独立模式被指定为FlexConnect在不再具有连接回控制器的连接时进入的操作状态。 即使在电源故障和WLC或WAN故障的情况下,处于独立模式的FlexConnect AP也将继续使用上次已知的配置运行。

其中如何运作的理论情况,可参考:https://www.cisco.com/c/en/us/support/docs/wireless/5500-series-wireless-controllers/71250-h-reap-design-deploy.html

3、WAN需求

FlexConnect AP部署在分支站点,并通过WAN链路从数据中心进行管理。 最大传输单元(MTU)必须至少为500字节。

|

Deployment Type

| ||||

|---|---|---|---|---|

强烈建议每个AP的最小带宽限制为12.8 Kbps,数据部署的往返延迟不超过300 ms,数据+语音部署的往返延迟不超过100 ms。

对于大范围的部署的情况,每个分支最多部署100个AP,支持2000个客户端。对于不同Feature的使用带宽延迟等要求也有所不同,例如:

Key Features

Adaptive wIPS, Context Aware (RFIDs), Rogue Detection, Clients with central 802.1X auth and CleanAir.

Test Results

For 100 APs, 2000 Clients, 1000 RFIDs, 500 Rogue APs, and 2500 Rogue Clients (Features above turned on):

Recommended RTT latency = 400 ms

Test Results

For 100 APs, 2000 Clients, no rogue, and no RFIDs. (Features above turned off).

4、分支机构无线设计

4.1 主要设计要求

分支大小可扩展至100个AP和250,000平方英尺(每个AP 5000平方英尺)

集中管理和故障排除

没有运营停机时间

基于客户端的流量细分

无缝且安全的无线连接到企业资源

符合PCI标准

支持guests

注意:使用wIPS模式实施的Flexconnect AP可以根据AP检测到的活动显着提高带宽利用率。 如果规则启用了取证,则链路利用率平均可以上升近100 Kbps。

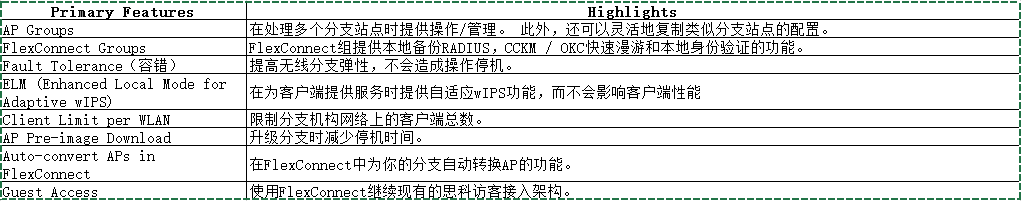

4.2 AP Group

在WLC上创建了WLAN后,可以选择性地将它们(使用AP Group)分布到不同的AP,以便更好地管理无线网络。典型地,WLAN上的所有用户都映射到WLC上的单个接口。因此,与该WLAN关联的所有用户都在同一子网或VLAN上。但是,我们可以选择通过创建AP Group,在多个interfaces或特定条件的一组users之间分布负载情况。此外,可以在单独的VLAN中配置这些AP Group,以简化网络管理。

当管理多个分支,为了便于操作,简化管理,为每个分支都创建一个AP Group来满足需求。

- 各分支的集中转发SSID DataCenter给分支本地的管理员接入。

- 分支本地转发SSID Store使用不同的WPA2-PSK密钥来让手持扫描仪使用。

如下图:

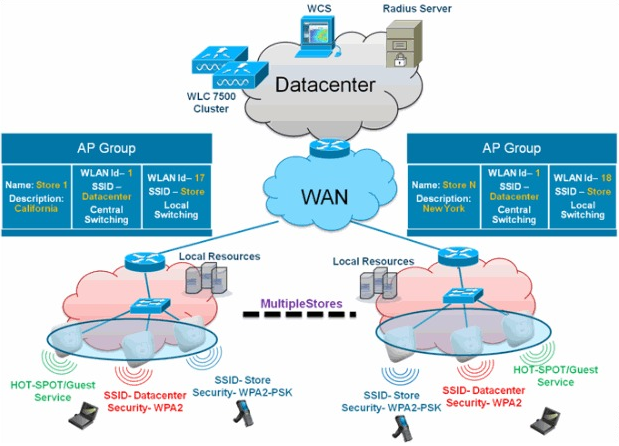

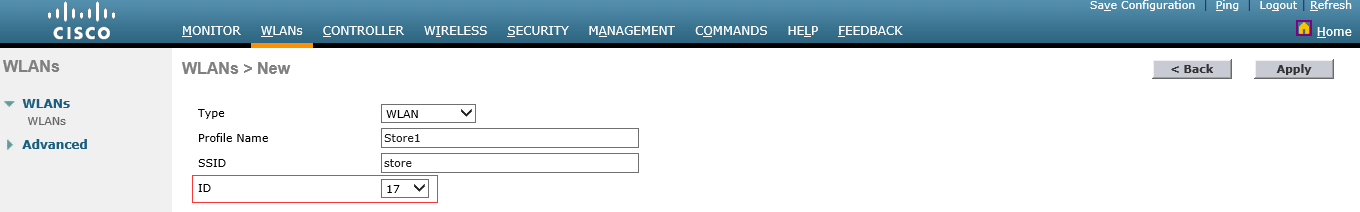

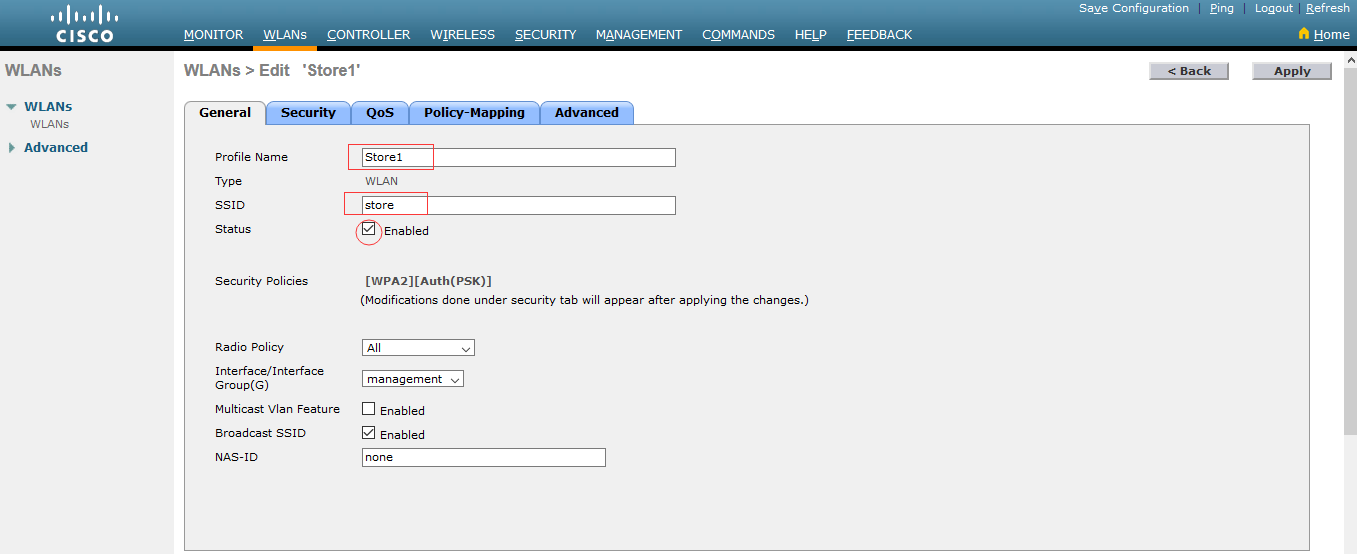

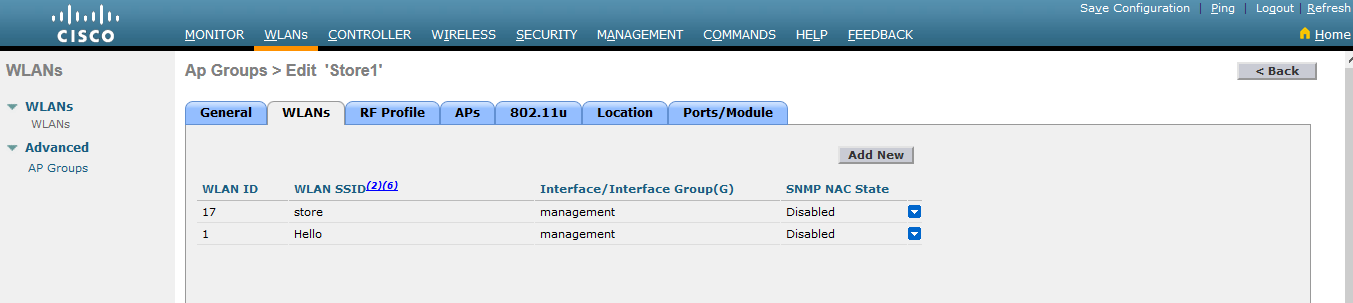

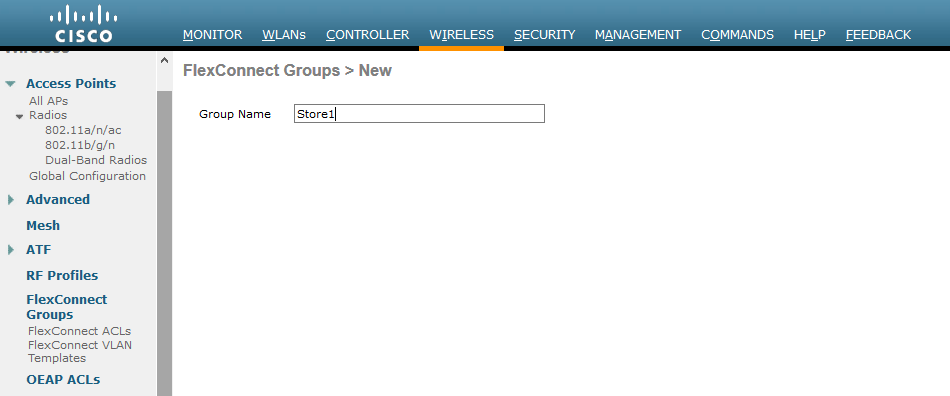

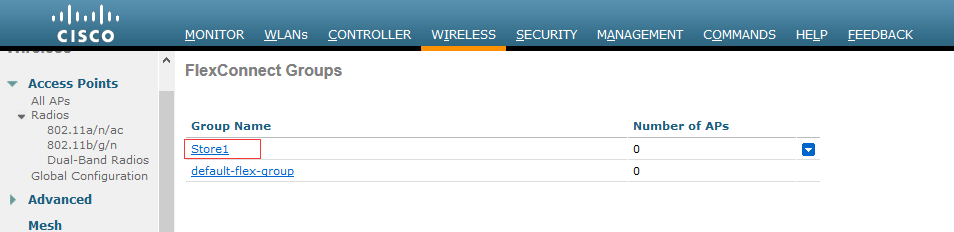

配置WLC:

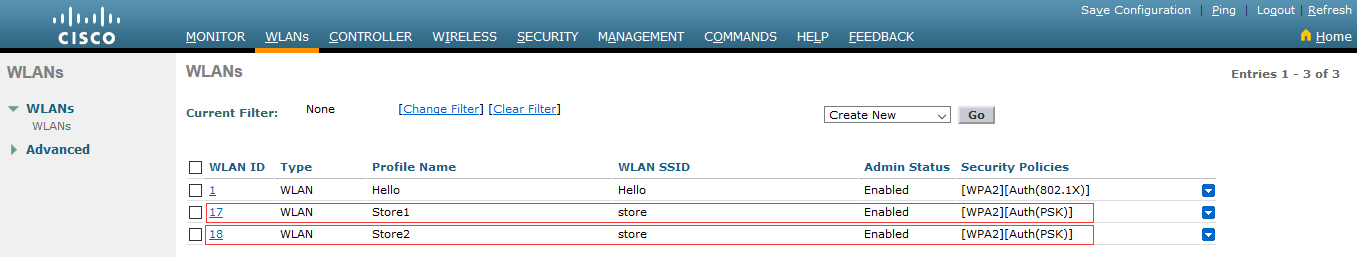

A-新建WLAN,命名为Profile name为Store1,SSID名字为store,选择WLAN ID为17(因为1-16默认为一组default-ap-group,无法删除,为了满足每个分支使用不同的WPA2-PSK密钥,使用ID17 以上的数字)。

B-在WLAN-Security选项下面,Auth Key Mgmt部分下拉选择PSK,在PSK Format部分选择ASCII

C-开启WLAN

D-重复A-C步骤,创建一个新的WLAN profile Store2,SSID为store,WLAN ID为18

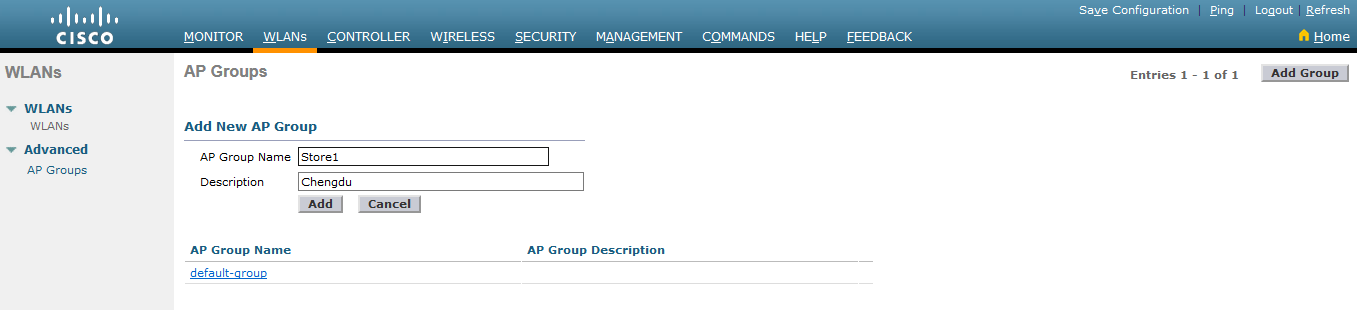

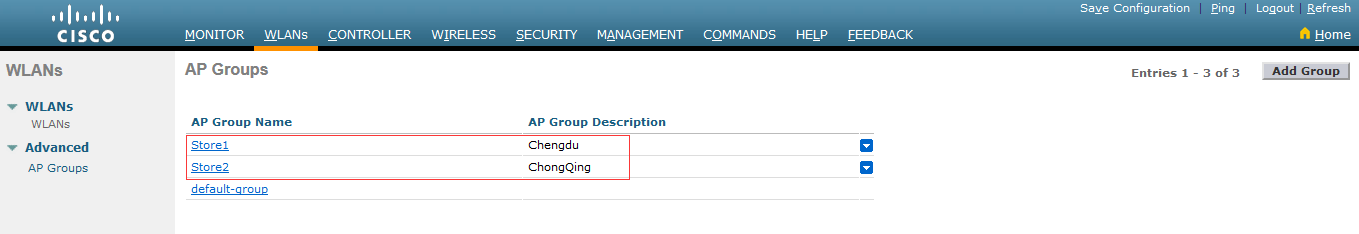

E-点击WLANs > Advanced > AP group > Add Group添加AP Group,命名为Store1,可以添加一个和本地相关的描述,例如这里表示Chengdu.另一个AP Group也这样建立。

F-在对应的AP Group中添加或编辑WLANs,添加WLAN Hello此步骤是可选的,仅在你希望允许远程资源访问时才需要。

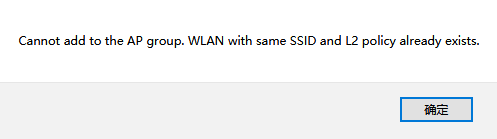

注意:不允许在单个AP Group下添加具有相同SSID的多个WLAN Profile。

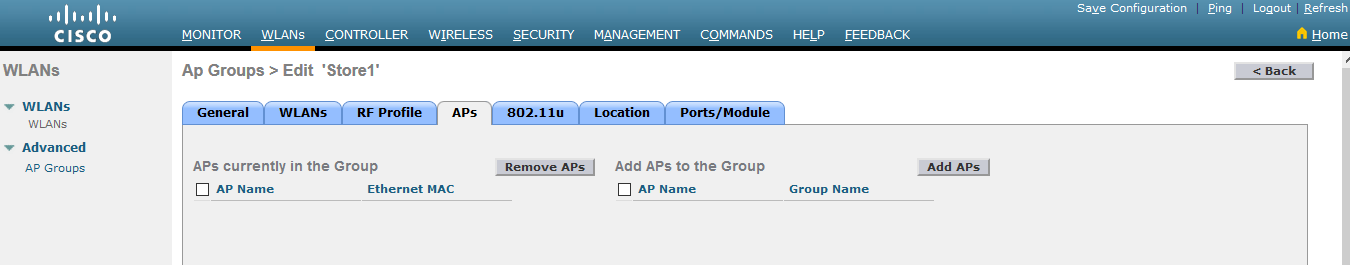

另外,这里没有细节的去展示将AP添加进AP Group,客户端需要接入AP才能访问服务。

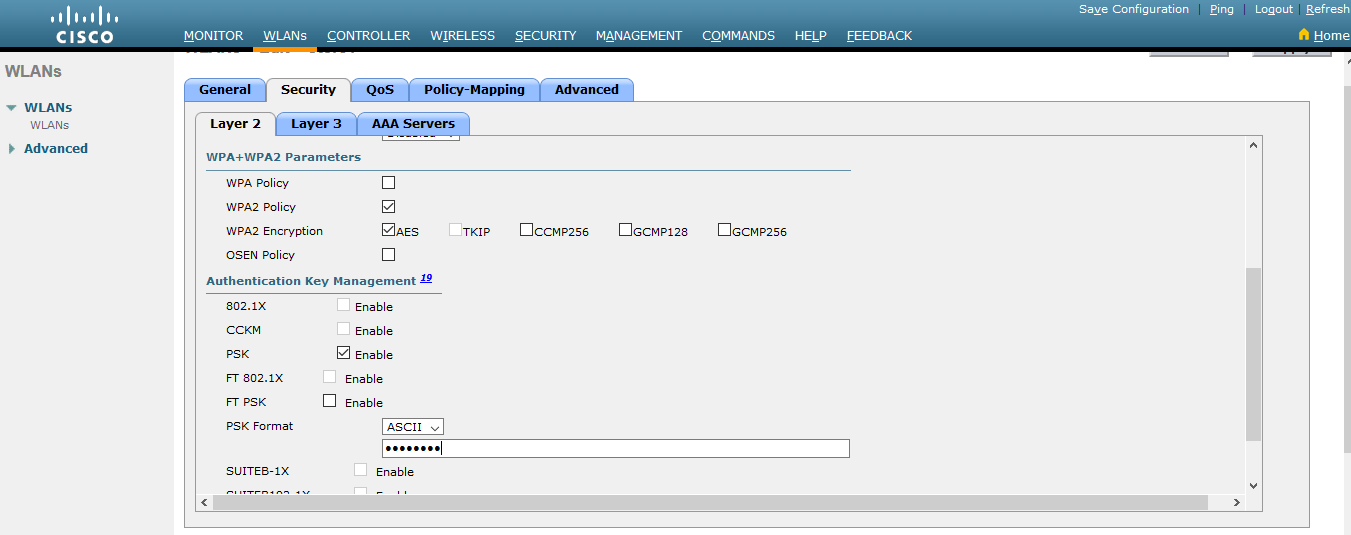

4.3 Flexconnect Group

在大多数典型的分支部署中,很容易预见到客户端802.1X身份验证是在数据中心集中进行的。因此引发了以下问题:

如果WLC挂掉,无线客户端如何执行802.1X身份验证并访问数据中心服务?

如果分支和数据中心之间的WAN链接down了,无线客户端如何执行802.1X身份验证?

WAN故障期间对分支机动性有任何影响吗?

FlexConnect解决方案是否不提供运营分支停机时间?

FlexConnect Group主要是为了应对这些挑战而设计的。 此外,它还可以轻松组织每个分支站点,因为每个分支站点的所有FlexConnect AP都是单个FlexConnect组的一部分。

注意:FLEX Group和AP Group完全是两码事!

FLEX Group的主要目标:

Backup RADIUS Server Failover:我们可以将WLC配置为允许独立模式(Standalone)下的FlexConnect AP对备份RADIUS服务器执行完整的802.1X身份验证。 为了提高分支的弹性,管理员可以配置一主一备RADIUS Server,也可以配置Primary和Secondary都作为备份。 仅当FlexConnect AP未连接到WLC时,才使用这些服务器。

值得注意的是:Backup Radius 审计不支持。

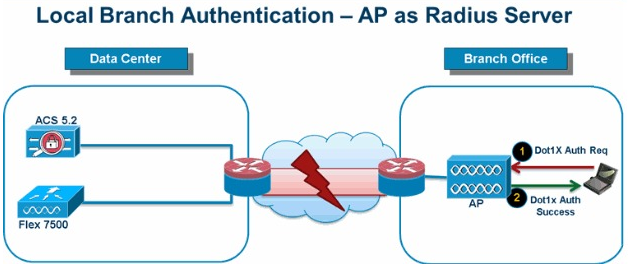

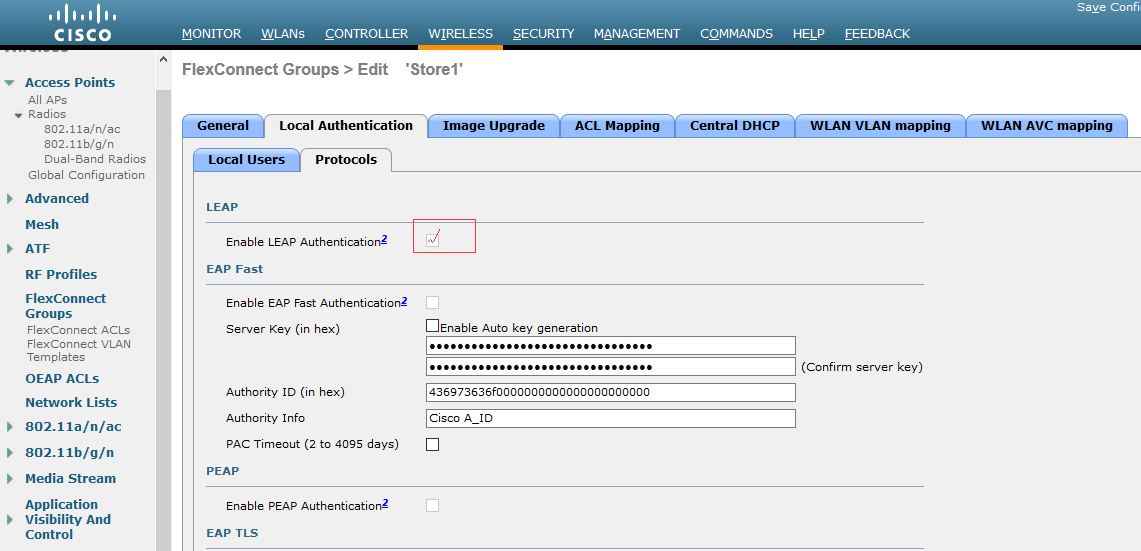

Local Authentication:在7.0.98.0 版本之前,仅当FlexConnect处于独立模式(Standalone)时才支持本地身份验证,以确保在WAN链接失败期间不会影响客户端连接。 在7.0.116.0版本中,即使FlexConnect AP处于连接模式(Connected),也支持此功能。

如图所示,图中的FLEX AP与WLC断开了,但是Client依然能够接入服务,只要AP能够访问到RADIUS server,如果RADIUS Server在分支中有部署,那即便WAN断开也没没有关系。

值得注意的是:如果本地认证开启了,即便AP是Connected模式,也会采用本地认证;如果本地认证是关闭的,那么AP在Connected的模式的时候,WLC认证客户端,将使用Central RADIUS Server,如果AP处于Standalone模式,AP将通过本地RADIUS或配置在FLEX Group中的local EAP来认证Client。此功能可与FlexConnect备份RADIUS服务器功能结合使用。 如果FlexConnect组同时配置了备份RADIUS服务器和本地身份验证,则FlexConnect访问点始终首先尝试使用主备份RADIUS服务器对客户端进行身份验证,然后尝试使用辅助备份RADIUS服务器(如果主服务器无法访问),最后 FlexConnect上的本地EAP服务器访问点本身(如果主服务器和辅助服务器不可访问)。

上图中FLEX AP作为Local-EAP Server。

我们可以将控制器配置为允许处于独立或连接模式的FlexConnect AP为最多100个静态配置的用户执行LEAP或EAP-FAST身份验证。 FLEX AP加入控制器时,将该静态用户名和密码列表发送到该特定FlexConnect组的每个FlexConnect AP。 组中的每个AP仅对其自己的关联客户端进行身份验证。如上图所示,如果无法访问数据中心内的RADIUS / ACS服务器,则FlexConnect AP会自动充当Local-EAP服务器,以便为无线分支客户端执行Dot1X身份验证。

CCKM/OKC 快速漫游

CCKM / OKC快速漫游需要FlexConnect组才能与FlexConnect AP配合使用。通过从完整的EAP认证中缓存主密钥的衍生物来实现快速漫游,以便当无线客户端漫游到不同的AP时可以进行简单且安全的密钥交换。当客户端从一个AP漫游到另一个AP时,此功能可防止执行完整的RADIUS EAP身份验证。 FlexConnect AP需要获取可能关联的所有客户端的CCKM / OKC缓存信息,以便他们可以快速处理它而不是将其发送回控制器。例如,如果有一个具有300个AP的控制器和有100个可能关联的客户端,那发送所有的100个客户端CCKM / OKC缓存是不切实际的。如果你创建包含有限数量的AP的FlexConnect组(例如,你在远程办公室中为四个AP创建了一个组),则客户端仅在这四个接入点之间漫游,并且CCKM / OKC,仅当客户与其中一个关联时,缓存就分布在这四个访问点中。

此功能以及备份Radius和本地身份验证(Local-EAP)可确保我们的分支站点不会停止运行。

注意:不支持在FlexConnect和非FlexConnect AP之间实现CCKM / OKC快速漫游。

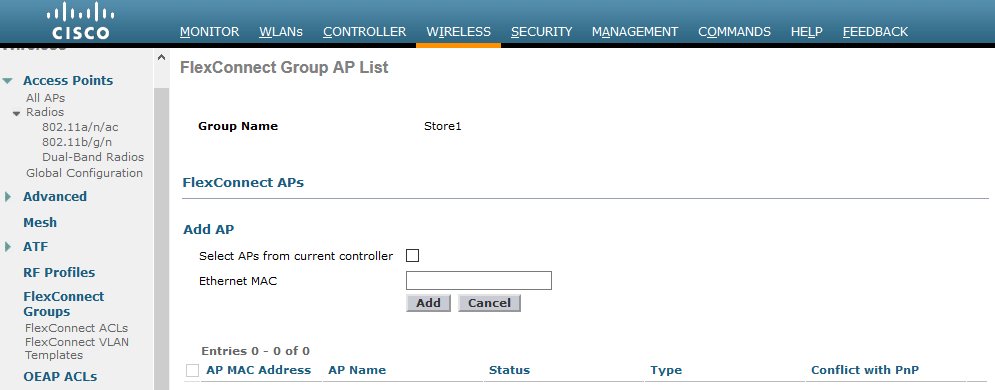

配置FLEX Group

配置使用LEAP Local Authentication

注意:选中“启用AP本地身份验证”框,以便在AP处于独立模式时启用本地身份验证。

注意:如果你有备份控制器,请确保FlexConnect组完全相同,并且每个FlexConnect组都包含AP MAC地址条目。

添加users

注意:最多不能添加超过100个users!

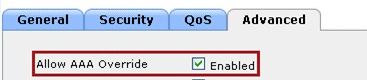

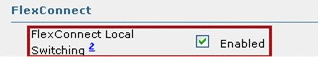

到WLAN的Advanced去开启Local Authentication,Local Authentication只在FLEX Local Switching模式支持。在开启Local Authentication之前确认是否创建了FLEX Group!

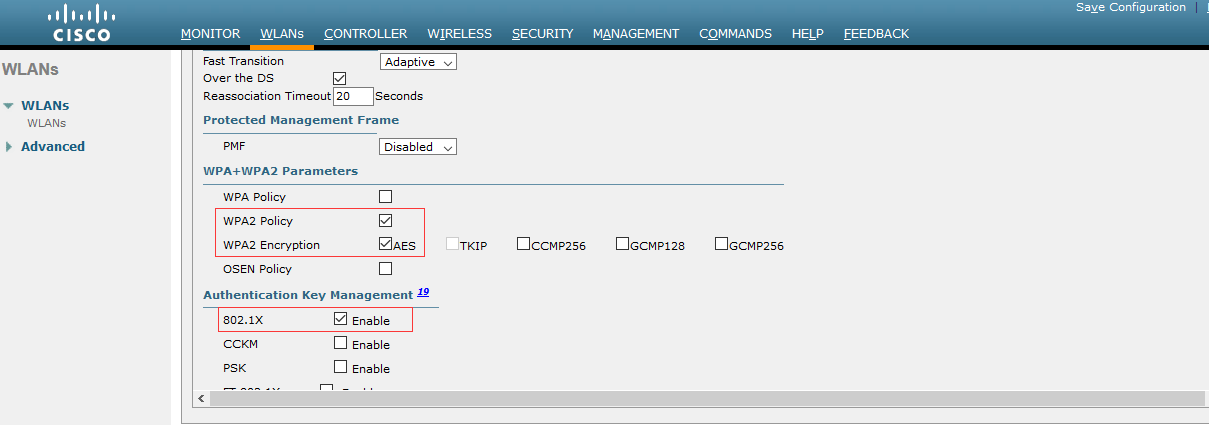

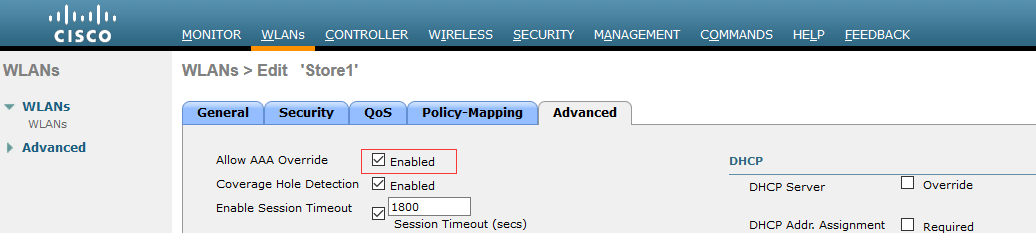

4.4 Flexconnect VLAN Override

在当前的FlexConnect架构中,存在严格的WLAN到VLAN的映射,因此在FlexConnect AP上的特定WLAN上关联的客户端必须遵守映射到它的VLAN。 此方法具有局限性,因为它要求客户端与不同的SSID关联,以便继承不同的基于VLAN的策略。

从7.2版本开始,支持在为本地交换配置的单个WLAN上的AAA覆盖。 为了进行动态VLAN分配,AP将根据使用单个FlexConnect AP的现有WLAN-VLAN映射或使用FlexConnect组上的ACL-VLAN映射的配置预先创建VLAN的接口。 WLC用于在AP上预创建子接口。

- 对于在central authentication mode和local authentication mode下为local Switching配置的WLAN,版本7.2支持AAA VLAN Override。

- 应在配置为local Switching的WLAN上启用AAA Override。

- FlexConnect AP应具有从WLC预先创建的VLAN,以进行动态VLAN分配。

- 如果AP客户端上不存在AAA Override返回的VLAN,则它们将从AP的默认VLAN接口获取IP。

关键点配置:

添加AAA Server

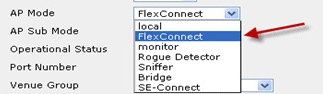

注意AP的模式默认是Local,修改为FLEX模式,然后AP会重启。

将FLEX的AP加入FLEX Group。

FLEX AP应该连接在一个trunk port,并且WLAN-VLAN映射和AAA overridden VLAN应该在trunk port上被允许。

eg:

interface GigabitEthernet1/0/1

description AP3500

switchport trunk encapsulate dot1q

switchport trunk native vlan 20

switchport trunk allowed vlan 20,30

switchport mode trunk

如上配置中,VLAN 20是被用作WLAN VLAN mapping,VLAN 30是用作AAA Override 。

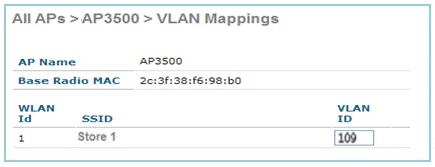

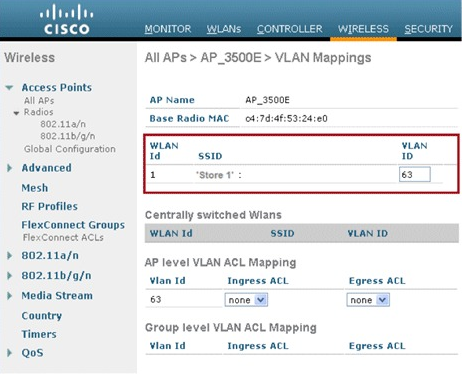

接下来为FlexConnect AP配置WLAN到VLAN映射(WLAN to VLAN Mapping)。 根据此配置,AP将具有VLAN的接口。 当AP收到VLAN配置时,会创建相应的dot11和以太网子接口并添加到bridge-group。 关联在此WLAN上的客户端和在客户端关联时,将分配其VLAN(默认,基于WLAN-VLAN映射)。

在AAA服务器中创建用户,并配置用户在IETF Radius属性中返回VLAN ID。

为了进行动态VLAN分配,AP将使用针对各个FlexConnect AP的现有WLAN-VLAN映射或使用FlexConnect组上的ACL-VLAN映射,根据配置预先创建动态VLAN的接口。

然后尝试连接客户端,并使用AAA上定义的账户密码认证以返回AAA VLAN(vlan30)。

限制:

不支持Cisco Airespace特定属性,仅支持IETF属性VLAN ID。

每个AP最多可以配置16个VLAN,可以通过单个FlexConnect AP的WLAN-VLAN映射,也可以使用FlexConnect组上的ACL-VLAN映射。

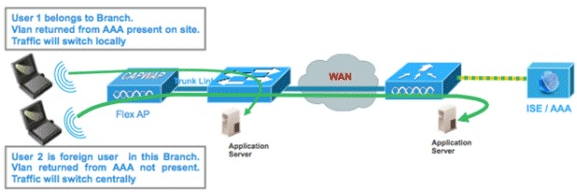

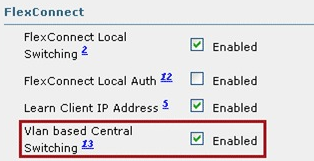

4.5 FLEX VLAN基于Central Switching

在WLC 7.2版本,对locally switched的AAA Override VLAN(动态分配)将客户端放到AAA Server提供的VLAN中。如果AAA Server提供的VLAN不在AP上,那么客户端将被放在WLAN映射的VLAN里,并且流量将会执行local Switching。在WLC 7.3 之前,FLEX AP特定WLAN的流量可以被集中转发或本地转发,取决于WLAN的配置。

在WLC 7.3之后,FLEX AP的流量被集中转发还是本地转发取决于FLEX AP是否有对应的VLAN。如果VLAN存在,就实现本地转发,如果VLAN不存在,就集中转发。

当Flex AP处于Connected模式时, 配置为Local Switching的WLAN上的流量:

-如果VLAN作为AAA属性之一返回并且Flex AP数据库中不存在该VLAN,则流量将集中转发,并且将为客户端分配从AAA服务器返回的此VLAN / interface,前提是WLC上存在VLAN 。

-如果VLAN作为AAA属性之一返回并且Flex AP数据库中不存在该VLAN,则流量将集中转发。如果WLC上也不存在该VLAN,则将为客户端分配映射到WLC上的WLAN的VLAN / interface。

-如果VLAN作为AAA属性之一返回并且该Flex AP数据库中存在该VLAN,则流量将在本地转发。

-如果未从AAA服务器返回VLAN,则将在该FlexConnect AP上为客户端分配WLAN映射VLAN,并且流量将在本地转发。

当Flex AP处于Standalone模式时,配置为Local Switching的WLAN上的流量:

-如果AAA服务器返回的VLAN不在Flex AP数据库中,则客户端将被置于默认VLAN(即Flex AP上的WLAN映射VLAN)。当AP连接回来时,该客户端将被取消身份验证并将集中转发流量。

-如果AAA服务器返回的VLAN存在于Flex AP数据库中,则客户端将被置于返回的VLAN中,流量将在本地转发。

-如果未从AAA服务器返回VLAN,则将在该FlexConnect AP上为客户端分配WLAN映射VLAN,并且流量将在本地转发。

关键点:

a.WLAN 的AAA Override开启

b.WLAN 的FLEX local Switching开启

c.WLAN 的vlan based Central Switching开启

d.AP模式修改为Flexconnect

e.确保FlexConnect AP的数据库中存在某个子接口,可以通过特定Flex AP上的WLAN-VLAN Mapping或通过从Flex组配置VLAN来实现。 在此示例中,VLAN 63在Flex AP上的WLAN-VLAN映射中配置。

f.在此示例中,VLAN 62在WLC上配置为动态接口之一,并且未映射到WLC上的WLAN。 WLC上的WLAN映射到管理VLAN(即VLAN 61)。

将客户端与此Flex AP上配置的WLAN关联,并从AAA服务器返回VLAN 62。 此Flex AP上不存在VLAN 62,但它作为动态接口存在于WLC上,因此流量将集中转发,并且客户端将在WLC上分配VLAN 62。 这里已为客户端分配VLAN 62,并将数据转发和身份验证设置为Central。

如果另一个用户在此创建的WLAN上关联到同一AP,并且从AP服务器(WLC和WLC)上不存在的某个VLAN返回,则流量将集中转发,并且将为客户端分配WLAN映射接口。 WLC(即此示例设置中的VLAN 61),因为WLAN映射到为VLAN 61配置的管理接口。

如果另一个用户在此创建的WLAN上与其关联,并且从AAA服务器(该Flex AP上存在)返回VLAN 63,则将为客户端分配VLAN 63并且流量将在本地转发。

限制:

仅在为Central Authentication 和Local Switching配置的WLAN上支持基于VLAN的Central Switching。

应在FlexConnect AP上配置AP子接口(即VLAN Mapping)。

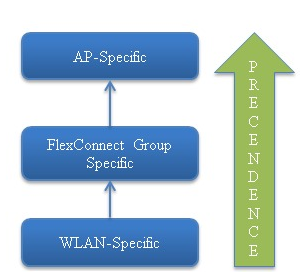

5、WLAN VLAN Mapping的优先级关系

WLAN级WLAN-VLAN映射的优先级最低。

较高优先级映射将覆盖较低优先级的映射

AP级WLAN-VLAN映射具有最高优先级

删除更高优先级映射后,下一个最高优先级映射将生效。

Other:更多的Flexconnect feature,可以参考:

https://www.cisco.com/c/en/us/td/docs/wireless/controller/technotes/8-7/Flex_7500_DG.html

应该囊括了不少Flexconnect相关的知识,很不错!