控制层面的攻击

下列列举了控制层面主要存在的攻击:

1. 慢路径拒绝服务攻击(slow-path denial of service attack)

攻击方式:瘫痪正常的服务。(如果持续以进程交换的方式处理大量的数据包,那么设备将不堪重负)

设备CPU的3中功能:

• 处理控制层面的流量

• 处理管理层面流量

• 处理慢路径数据面流量

所以上述3中功能任意遭到攻击,都会对另外两种功能构成威胁。

2. 路由协议欺骗

路由协议决定了数据在给定网络中的传输路径,其安全性至关重要,若攻击者向路由协议注入虚假的路由信息,则可以重路由流量,重路由的目的在于篡改流量的传输路径,或拦截流量供攻击者使用。

消除控制层面的攻击

控制面监管(CoPP)

控制面监管(Control Plane Policing)能有效抵御针对控制面的攻击,其原理和普通的流量监管机制相同。CoPP监控访问控制面的流量,对流量的类型和数量进行管理,以达到保护控制面的目的。

设备的路由处理器(route processor)被划分为两个主要部分:

• 控制面:包括运行在进程级并控制最高级IOS功能的进程组。

• 中央交换引擎:负载非分布式线卡接口收到的数据包进行高速路由。线卡处理器通常负责对分布式接口收到的数据包进行高速路由。

CoPP提供了两种监管类型,一种为独立的监管类型,另一种为中央交换引擎实施的监管类型。CoPP包括以下两种控制面板监管服务:

• 分布式控制面板服务(distribute control plane service)

• 聚合控制面板服务(aggregate control plane service)

注意:所有控制面流量(包括哪些支持分布式处理线卡收到的流量)都会配置聚合控制面服务,一般而言,应该首先考虑使用分布式控制面服务,再使用聚合控制面服务。只有流量的目的地确定为控制面,上述两种控制面服务才能对流量进行操作,此外,仅当设备做出路由决定之后,输入控制面服务才会执行,输出控制面服务在流量离开控制面后执行,且尽在聚合控制面服务中可用。

目的地被归为控制面的流量包括:

• 路由协议控制数据包

• 目标地址为本地设备IP的数据包

• 管理协议数据包

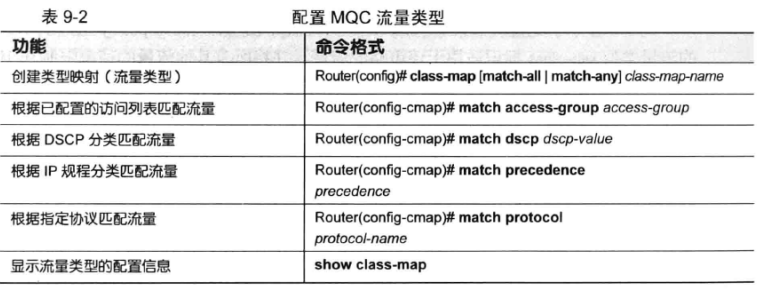

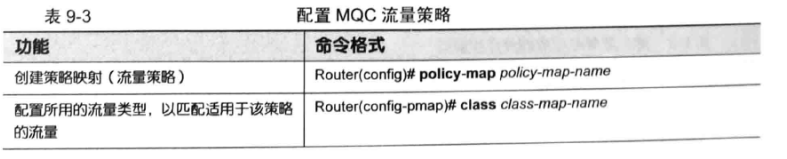

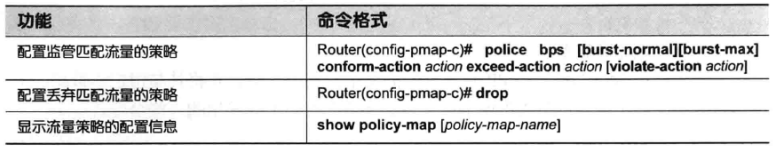

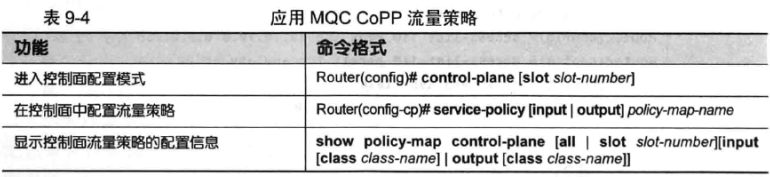

配置MQC(模块化服务质量命令行界面):

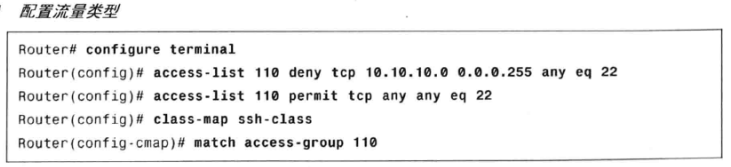

1. 定义流量类型:

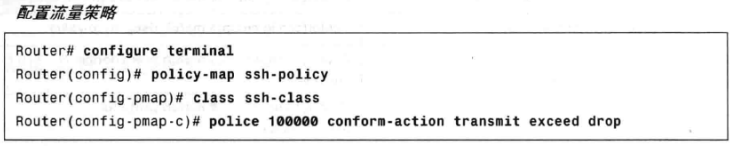

2. 定义流量策略:

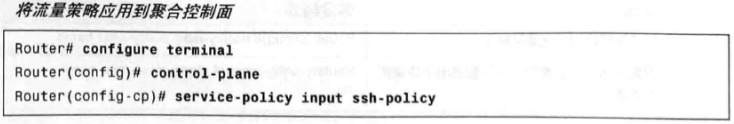

3. 应用流量策略:

配置示例:

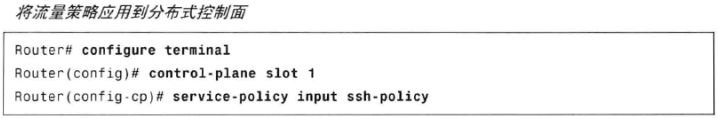

如果采用支持分布式控制面服务的线卡,则上面的命令略有变化,下列配置显示了将流量策略ssh-policy应用到控制面线卡插槽1的命令,本例属于分布式控制面服务应用的一个例子。