Linux系统漏洞扫描及解决

10.214.7.26

|

mDNS 检测【原理扫描】 |

|

|

风险等级: |

中 |

|

漏洞ID: |

SF-0006-01249 |

|

端口(服务): |

5353 |

|

风险描述: |

远程服务器理解 Bonjour(也称为 ZeroConf 或 mDNS)协议,该协议可导致任何人泄露远程主机的信息,如其操作系统类型和确切版本、其主机名及其运行的服务的列表。 |

|

危害影响: |

泄露远程主机的信息,如其操作系统类型, 和确切版本、其主机名及其运行的服务的列表。 |

|

解决方案: |

如果需要,请将传入 UDP 端口 5353 的流量过滤。 |

|

参考资料: |

暂无 |

|

协议类型: |

- |

|

CVE编号: |

- |

|

|

|

解决方案:

停止并禁止开机自启动avahi-daemon服务;

systemctl stop avahi-daemon

systemctl disable avahi-daemon

10.214.7.34

|

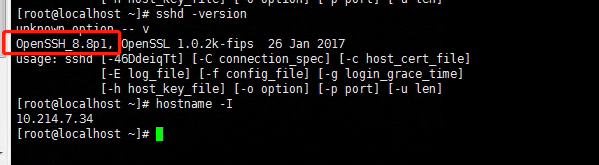

OpenSSH 用户名枚举漏洞(CVE-2018-15473)【原理扫描】 |

|

|

风险等级: |

中 |

|

漏洞ID: |

SF-2019-00163 |

|

端口(服务): |

22 |

|

风险描述: |

OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组所维护的一套用于安全访问远程计算机的连接工具。由于使用不存在的用户名和存在的用户名将返回不同的信息,该特性将能够被用来进行用户名枚举,并可能使用结果进行更进一步攻击。 |

|

危害影响: |

影响以下版本:7.7。 |

|

解决方案: |

升级Openssh到最新版本。 |

|

参考资料: |

暂无 |

|

协议类型: |

- |

|

CVE编号: |

CVE-2018-15473 |

解决方案:

经检查服务器内OpenSSH版本已高于7.7版本,暂无处理动作;

10.214.7.27

|

mDNS 检测【原理扫描】 |

|

|

风险等级: |

中 |

|

漏洞ID: |

SF-0006-01249 |

|

端口(服务): |

5353 |

|

风险描述: |

远程服务器理解 Bonjour(也称为 ZeroConf 或 mDNS)协议,该协议可导致任何人泄露远程主机的信息,如其操作系统类型和确切版本、其主机名及其运行的服务的列表。 |

|

危害影响: |

泄露远程主机的信息,如其操作系统类型, 和确切版本、其主机名及其运行的服务的列表。 |

|

解决方案: |

如果需要,请将传入 UDP 端口 5353 的流量过滤。 |

|

参考资料: |

暂无 |

|

协议类型: |

- |

|

CVE编号: |

- |

解决方案:

停止并禁止开机自启动avahi-daemon服务;

1 systemctl stop avahi-daemon 2 3 systemctl disable avahi-daemon

10.214.7.36

|

Eclipse Jetty 输入验证错误漏洞(CVE-2018-12545) |

||

|

风险等级: |

中 |

|

|

漏洞ID: |

SF-0005-03033 |

|

|

端口(服务): |

8081 |

|

|

风险描述: |

【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】Eclipse Jetty是Eclipse基金会的一个开源的、基于Java的Web服务器和Java Servlet容器。 |

|

|

危害影响: |

影响Jetty:9.3.0版本(含)到9.5.0版本 |

|

|

解决方案: |

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: |

|

|

参考资料: |

https://nvd.nist.gov/vuln/detail/CVE-2018-12545 |

|

|

协议类型: |

- |

|

|

CVE编号: |

CVE-2018-12545 |

|

|

Eclipse Jetty HTTP请求走私漏洞(CVE-2017-7658) |

||

|

风险等级: |

中 |

|

|

漏洞ID: |

SF-0005-03037 |

|

|

端口(服务): |

8081 |

|

|

风险描述: |

【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】Eclipse Jetty是Eclipse基金会的一个开源的、基于Java的Web服务器和Java Servlet容器。 |

|

|

危害影响: |

影响Jetty: 9.2.x及之前版本、9.3.x版本和9.4.x版本 |

|

|

解决方案: |

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: |

|

|

参考资料: |

https://nvd.nist.gov/vuln/detail/CVE-2017-7658 |

|

|

协议类型: |

- |

|

|

CVE编号: |

CVE-2017-7658 |

|

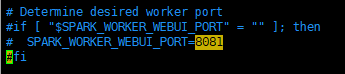

解决方案:

以上漏洞均为spark worker webUI端口漏洞,对spark worker webUI端口进行封禁

1、 修改spark服务bin路径的start-worker.sh或start-slave.sh启动项,注释掉webUI相关配置

2、 重启spark master、worker服务进行配置生效

2.1、spark进程查杀:

jps|awk ‘{print $1}’|xargs kill -9

2.2、启动spark-master、spark-worker服务

/data/spark/sbin/start-all.sh (start-all.sh启动worker调用的为start-worker.sh或start-slave.sh脚本)

2.3、启动相关spark服务数据计算业务,完成修复。

10.214.7.44

|

Eclipse Jetty 输入验证错误漏洞(CVE-2018-12545) |

|

||

|

风险等级: |

中 |

|

|

|

漏洞ID: |

SF-0005-03033 |

|

|

|

端口(服务): |

8081 |

|

|

|

风险描述: |

【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】Eclipse Jetty是Eclipse基金会的一个开源的、基于Java的Web服务器和Java Servlet容器。 |

|

|

|

危害影响: |

影响Jetty:9.3.0版本(含)到9.5.0版本 |

|

|

|

解决方案: |

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: |

|

|

|

参考资料: |

https://nvd.nist.gov/vuln/detail/CVE-2018-12545 |

|

|

|

协议类型: |

- |

|

|

|

CVE编号: |

CVE-2018-12545 |

|

|

|

Eclipse Jetty HTTP请求走私漏洞(CVE-2017-7658) |

|||

|

风险等级: |

中 |

||

|

漏洞ID: |

SF-0005-03037 |

||

|

端口(服务): |

8081 |

||

|

风险描述: |

【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】Eclipse Jetty是Eclipse基金会的一个开源的、基于Java的Web服务器和Java Servlet容器。 |

||

|

危害影响: |

影响Jetty: 9.2.x及之前版本、9.3.x版本和9.4.x版本 |

||

|

解决方案: |

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: |

||

|

参考资料: |

https://nvd.nist.gov/vuln/detail/CVE-2017-7658 |

||

|

协议类型: |

- |

||

|

CVE编号: |

CVE-2017-7658 |

||

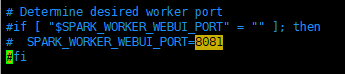

解决方案:

以上漏洞均为spark worker webUI端口漏洞,对spark worker webUI端口进行封禁

1、修改spark服务bin路径的start-worker.sh或start-slave.sh启动项,注释掉webUI相关配置

2、 重启spark master、worker服务进行配置生效

2.1、spark进程查杀:

jps|awk ‘{print $1}’|xargs kill -9

2.2、启动spark-master、spark-worker服务

/data/spark/sbin/start-all.sh (start-all.sh启动worker调用的为start-worker.sh或start-slave.sh脚本)

2.3、启动相关spark服务数据计算业务,完成修复。

浙公网安备 33010602011771号

浙公网安备 33010602011771号