20212906 2021-2022-2 《网络攻防实践》第四周作业

一、知识点梳理与总结

1 实验介绍

信息搜集:在开展网络攻击前,对目标进行尽可能多的信息搜集,构建适当模型,为后续分析与攻击做铺垫。

1.网络信息入手:域名、IP地址、OS类型、端口开放情况及相关应用程序、防火墙状况、入侵检测系统情况等

2.系统缺陷与漏洞状况:主要包括管理漏洞、系统漏洞、协议漏洞

3.进一步搜集:目标网络拓扑、目标系统与外部网络连接方式、防火墙的访问控制列表、使用的加密和认证系统、网络管理员的私人信息等

完成以下任务:

(1)通过DNS域名查询,获取域名信息、注册信息等。

(2)使用QQ与某位好友通话,使用Wireshark获取好友IP地址和地理位置。

(3)在攻击机上使用nmap开源软件扫描靶机环境,获取靶机一系列信息。

(4)在攻击机上安装Nessus开源软件扫描靶机环境,获取靶机一系列信息。

(5)使用搜索引擎查看自己是否有隐私信息泄露问题。

2 实验过程

(1)DNS域名查询

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

①访问whoisSoft.com网址查询baidu.com的相关信息。

DNS注册人:MarkMonitor,Inc.

DNS注册组织:Beijing Baidu Netcom Science Technology Co., Ltd.

联系方式:+1.2083895770(电话)、abusecomplaints@markmonitor.com(邮箱)

②利用本机的cmd输入nslookup baidu.com查询baidu.com IP地址。

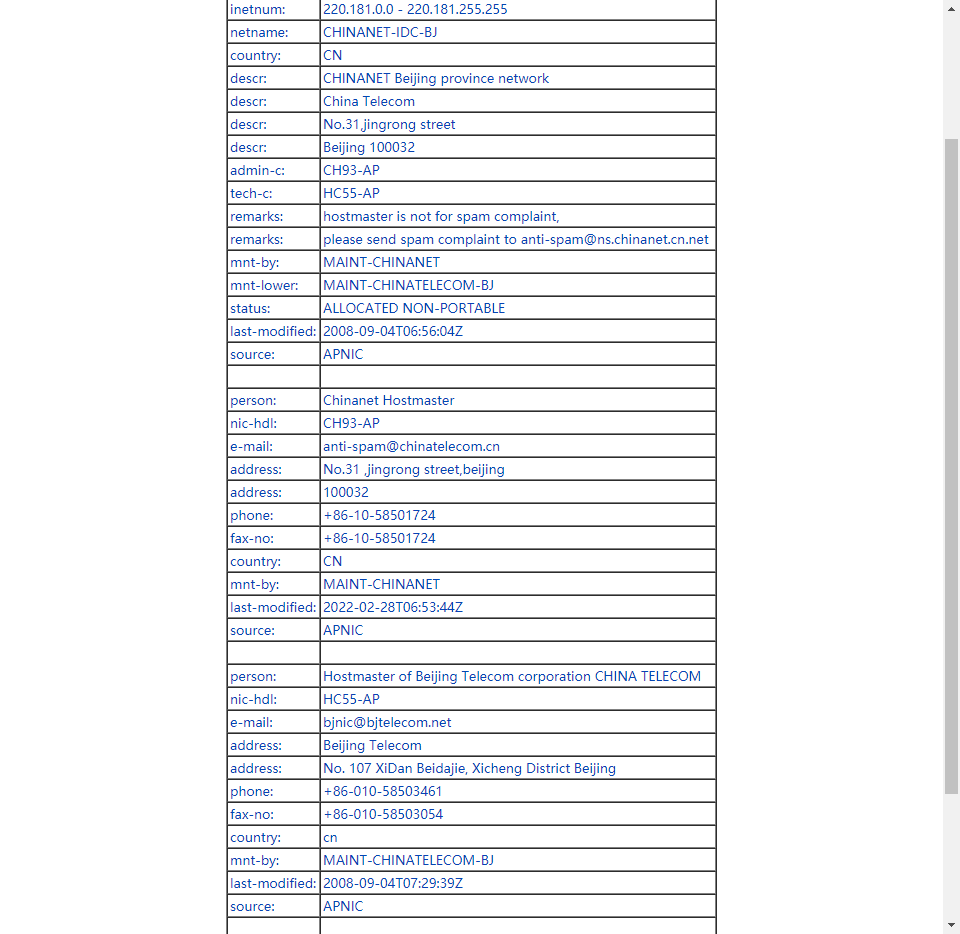

③根据“中国互联网络信息查询中心”查询该IP地址,得到其他相关信息。

注册人:Chinanet Hostmaster

联系方式:+86-10-58501724(电话)

国家:CN中国

具体地理位置:No.31, jingrong street,beijing

(2)IP查询

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

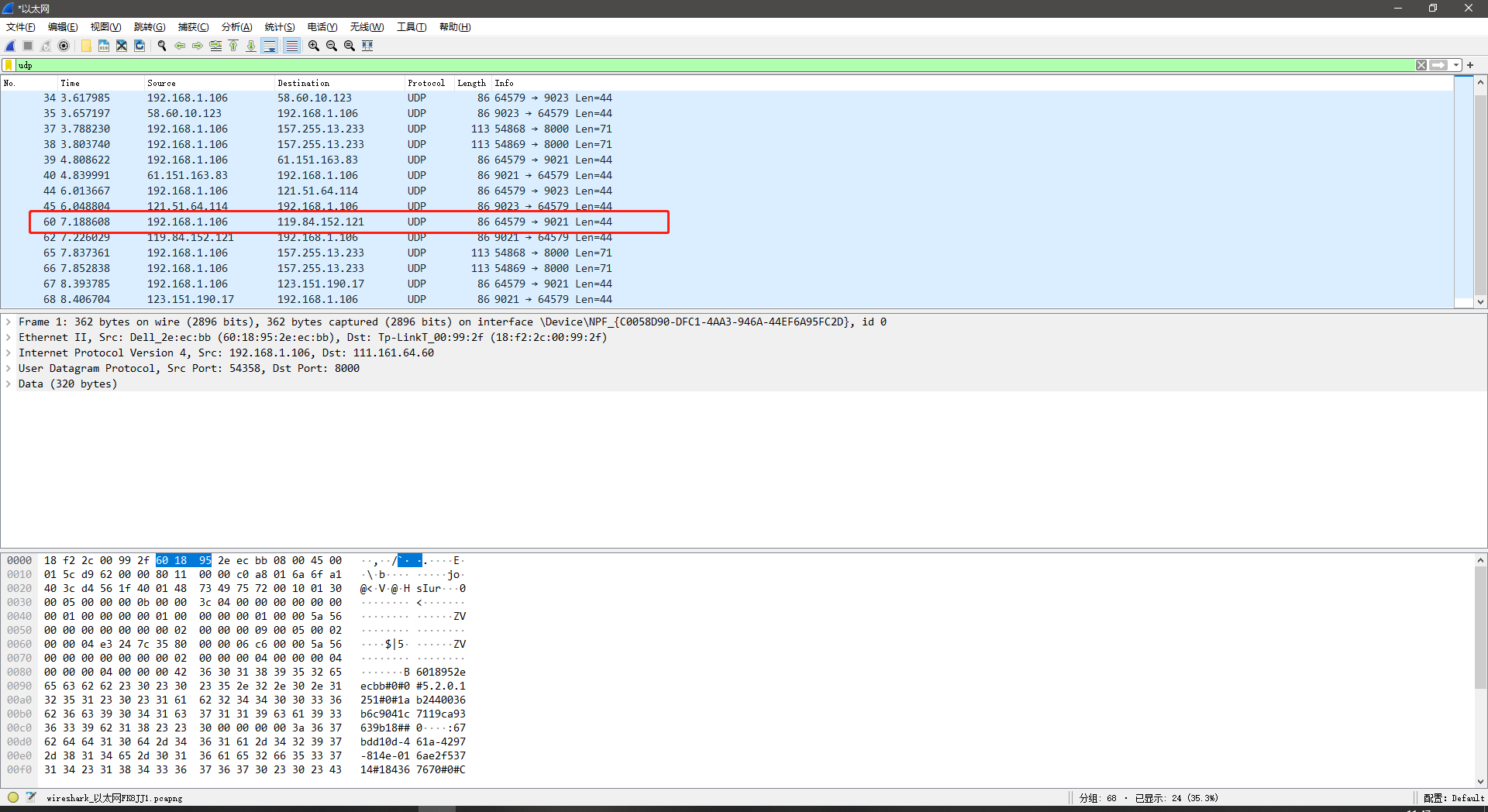

打开Wireshark准备抓包,登录QQ,给某个班级同学打QQ电话,wireshark会进行抓包。对数据包进行过滤,查看UDP协议的数据包,进行搜索,获取IP地址。

(3)NMap扫描

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

①Nmap简介与命令格式

- 简介:一款开放源代码的网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有一些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其他功能。虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,选择查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

- 命令格式:nmap [扫描类型...] [通用选项]

- 扫描方式:

(1)对主机名扫描 nmap hostname

(2)对IP地址扫描 nmap IP

(3)对域名扫描 nmap 域名

②NMap实验

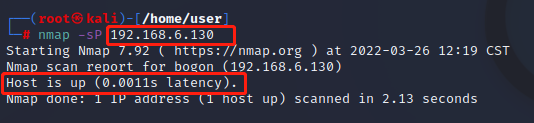

1.启动Kali,输入命令 nmap -sP 192.168.6.130,查看靶机的IP地址是否活跃。

结果提示Host is up说明靶机处于活跃状态,如果是Host seems down则为不活跃状态。

2.靶机开放了哪些TCP和UDP端口

用指令nmap -sT 192.168.6.130对靶机进行TCP SYN扫描。

3.靶机安装了什么操作系统,版本是多少

使用nmap -O -sV 192.168.6.130进行扫描,获得操作系统类型等相关信息。版本为Windows2K

4.靶机上安装了哪些服务

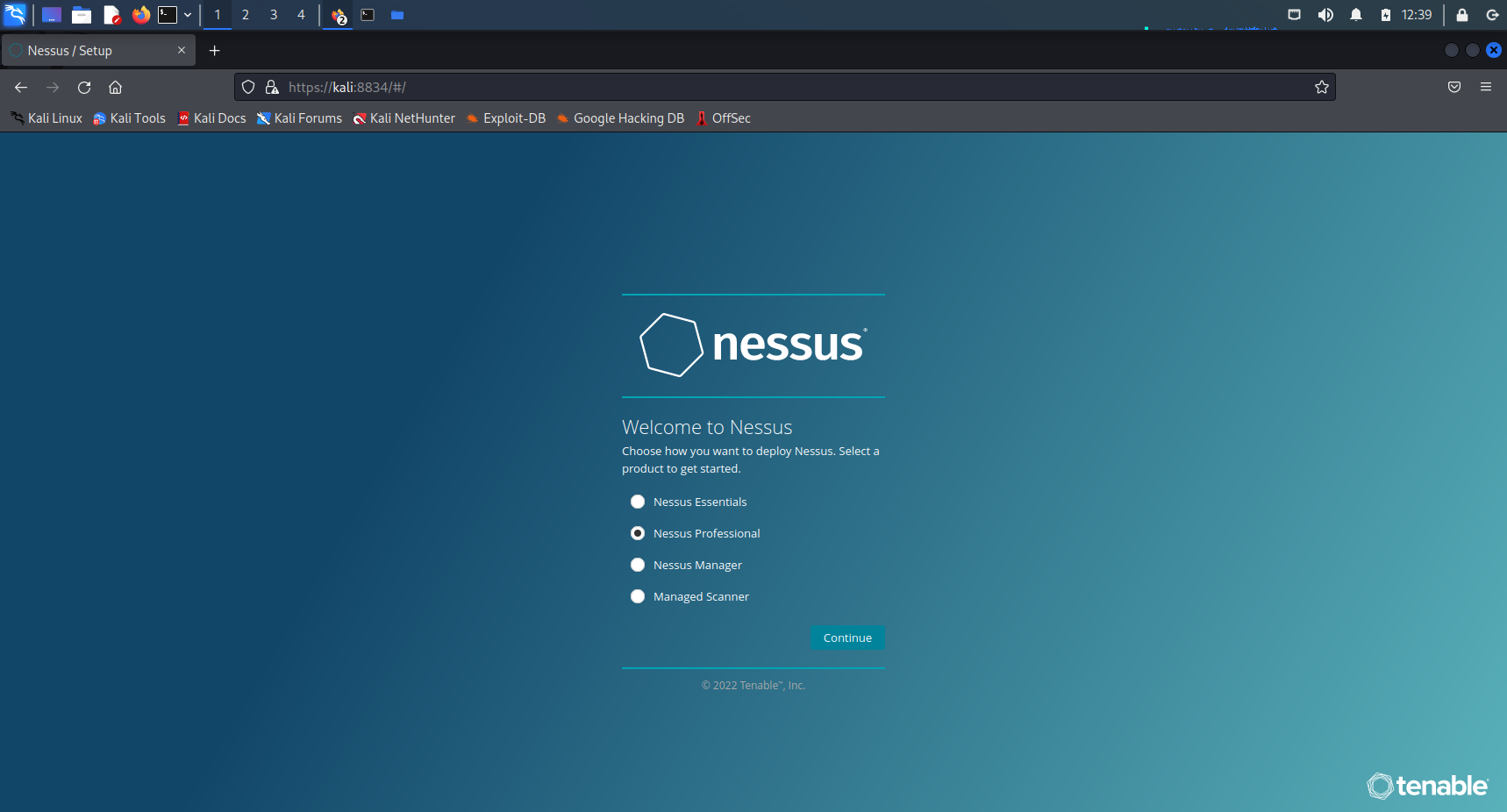

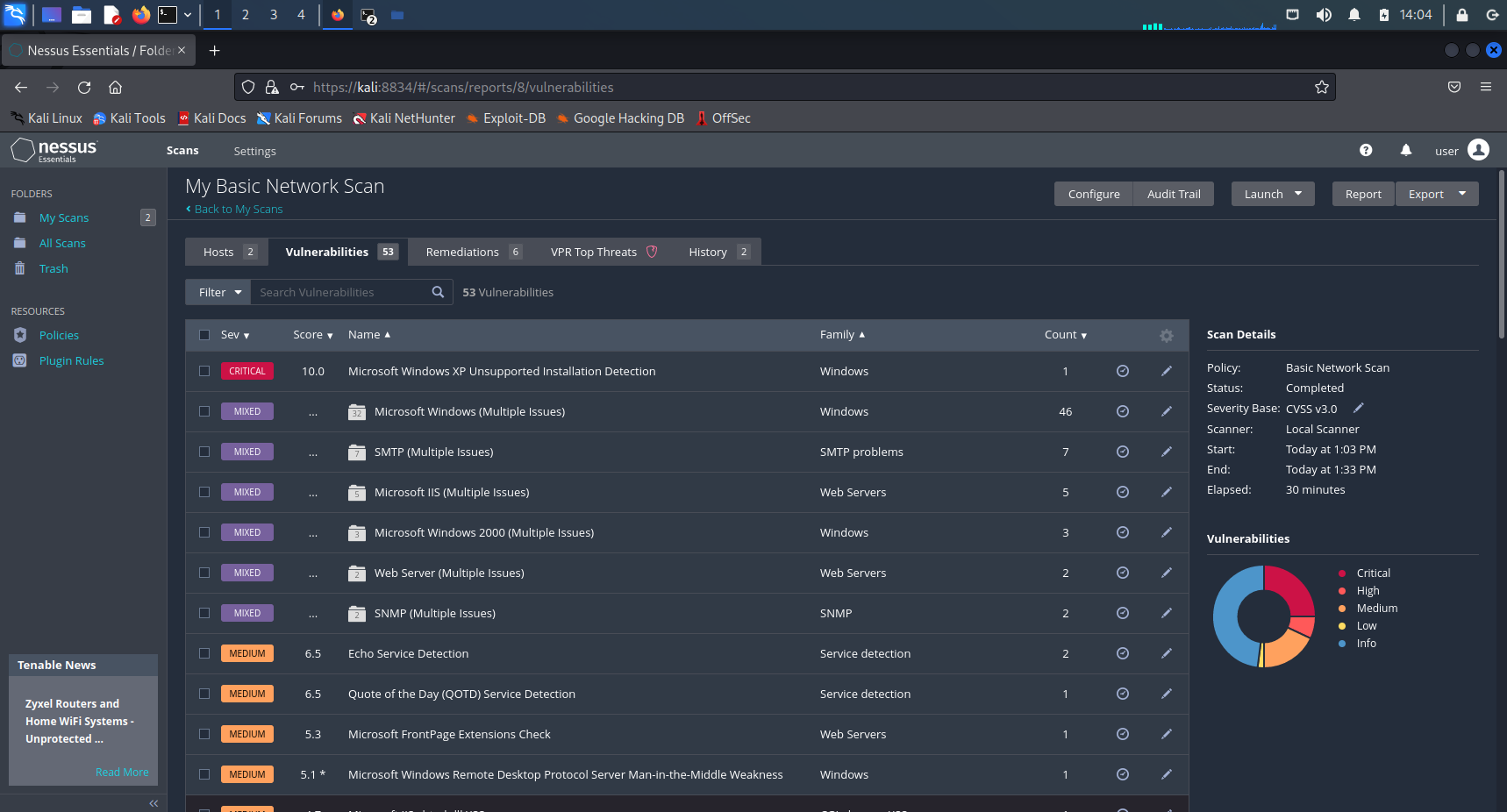

(4)Nessus扫描

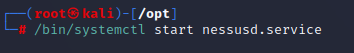

在Kali中打开nessus官网,下载Nessus-10.1.1-debian6_amd64.deb,把这个文件复制到/opt路径下。

输入指令进行安装:dpkg -i /opt/Nessus.deb

安装成功后,输入命令启动 nessus:/bin/systemctl start nessusd.service

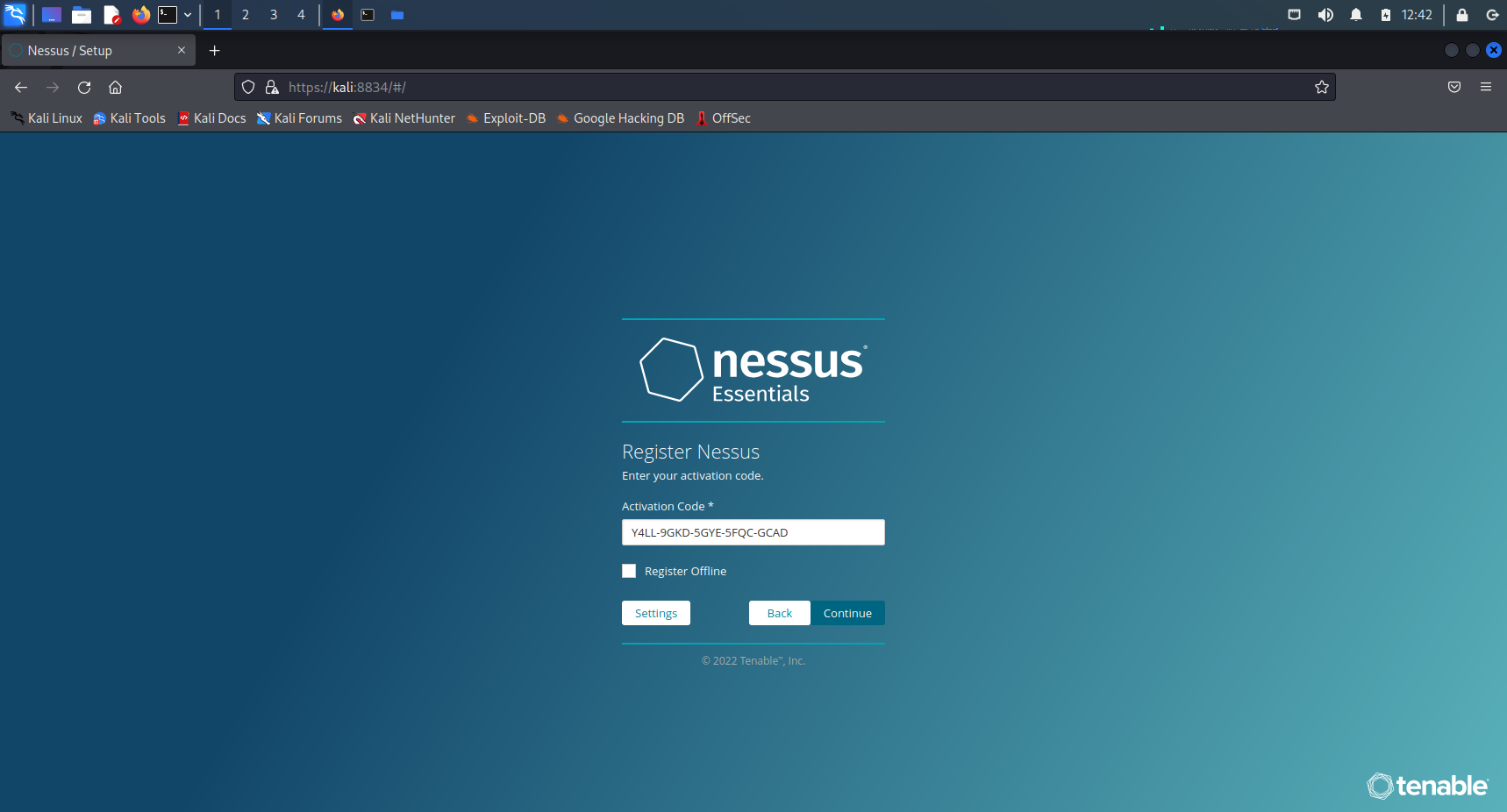

打开给出的网址https://kali:8834/,去配置软件。输入邮箱,获取到激活码,点击skip输入激活码后注册进行download。

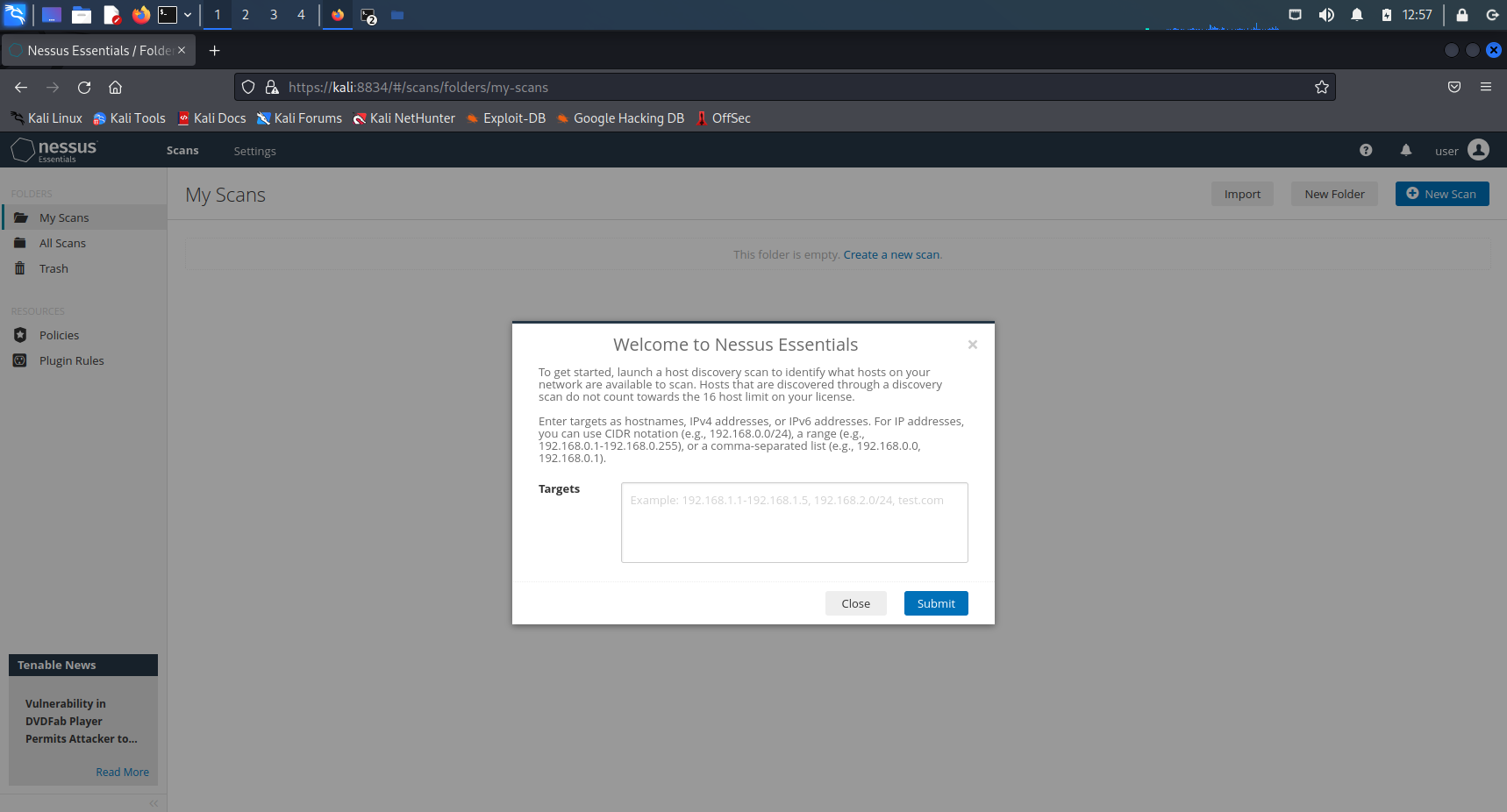

下载成功后,进入登录页面。

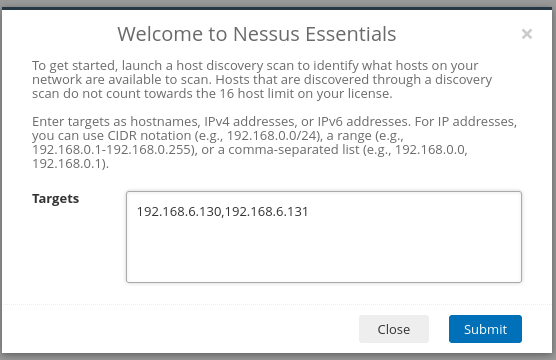

在Targets里面填上靶机地址,就可以进行扫描了。

扫描完成后的情况:

MS17-010为知名漏洞Eternal blue永恒之蓝;

MS04-011为缓冲区溢出漏洞;

MS12-020为远程桌面漏洞,蓝屏攻击。

(5)隐私和信息泄漏问题

搜索我的姓名,会搜出第一次网络攻防的博客作业,所以以后我的博客标题不带姓名了。

搜出2017年北京电子科技学院湖北参检名单、军检名单。

二、学习感悟

这次实验学习了如何根据DNS和IP查看相关信息,开展攻击前进行信息搜集有助于攻击。学会了使用两种软件进行扫描,根据扫描可以了解目标的更多的信息,可以根据此展开针对性的攻击。不要再网络上暴露自己太多的个人信息,注意保护自己的隐私。