【参考】Cyber-Kill-Chain-网络杀伤链

Cyber-Kill-Chain-网络杀伤链

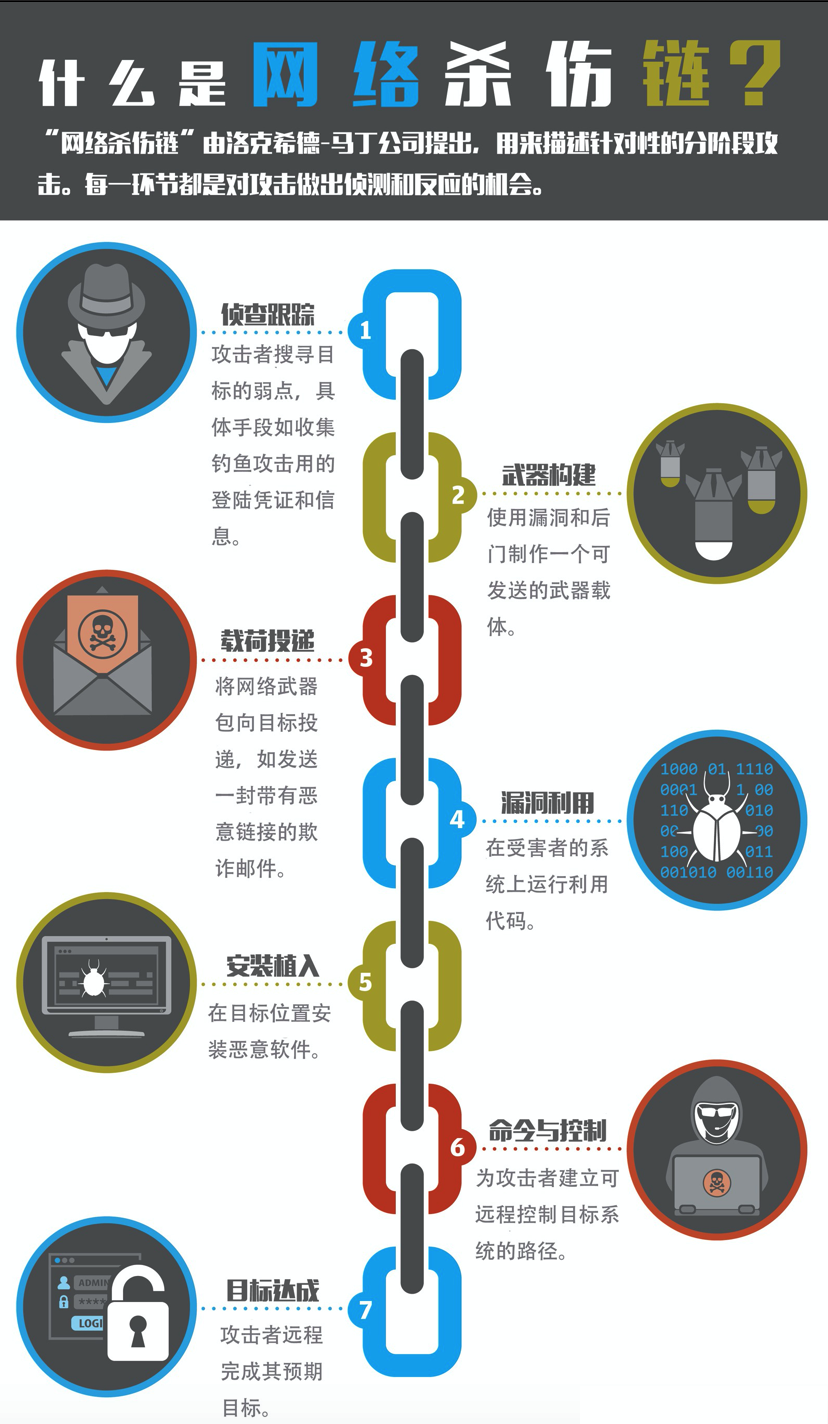

“网络杀伤链”,是美国国防承包商洛克希德·马丁公司(Lockheed Martin)提出的网络安全威胁的杀伤链模型(普遍适用的网络攻击流程与防御概念,参考军事上的杀伤链(Kill Chain)概念)。

内容包括成功的网络攻击所需的七个阶段:侦察跟踪、武器构建、载荷投递、漏洞利用、安装植入、命令与控制、目标达成。

针对网络杀伤链的防御对策

洛克希德·马丁公司在2015年发布的白皮书中提出预防措施,以降低上述每个阶段的影响程度。

1、侦察跟踪

描述:攻击者进行探测、识别及确定攻击对象(目标)的阶段。信息一般通过互联网进行收集(内容包括网站、邮箱、电话、社会工程学等一切可能相关的情报)

预防:侦察跟踪阶段往往是防守方感知比较少的阶段;应关注于日常异常流量、日志和数据(特别是已经泄露的数据),将其存储备查是必要的,更重要的是建立和优化分析模型。

2、武器构建

描述:攻击者通过侦察跟踪阶段确定目标、收集足够的信息后,准备网络武器的阶段。网络武器一般由攻击者直接构建或使用自动化工具构建等。

预防:武器构建行为本身对于防守方来说几乎无感知,但又与防守方的“资源”密切相关,武器的构建需要基于“资源”的漏洞或缺陷(包括操作系统、应用软件、甚至社会工程);应关注“资产”相关漏洞、补丁、修复流程是否完备。

3、载荷投递

描述:攻击者将构建完成的网络武器向目标投递的阶段。投递方式一般包括钓鱼邮件、物理USB投递等。

预防:防护策略在该阶段尤为重要,云防护、边界防护、区域防护、系统防护、应用防护等,应关注是否具备且有效防护措施,另外安全意识也同样重要,人的弱点往往比设备的弱点更容易被利用。

4、漏洞利用

描述:攻击者将网络武器投递到目标系统后,启动恶意代码的阶段。一般会利用应用程序或操作系统的漏洞或缺陷等。

预防:安全检测、安全监测、阻断+审计,这就是日常的安全监控工作(看大门的工作,重要!)

5、安装植入

描述:攻击者在目标系统设置木马、后门等,一定期限内在目标系统营造活动环境的阶段。

预防:在最短的时间内发现并隔离,关注终端/服务器安全管理策略、防病毒。

6、命令与控制

描述:攻击者建立目标系统攻击路径的阶段。一般使用自动和手工相结合的方式进行,一旦攻击路径确立后,攻击者将能够控制目标系统。

预防:洛克希德·马丁公司描述此阶段为“防御者阻止攻击的最后机会......如果对手无法发出命令,防御者便可控制影响”,此阶段正是考验响应策略的最后一次尝试,所以更应关注访问控制。

7、目标达成

描述:攻击者达到预期目标的阶段。攻击目标呈现多样化,可能包括侦察、敏感信息收集、数据破坏、系统摧毁等。

预防:虽然木已成舟,但仍需要集中精力把损失降低到最小,吸取教训、改进措施,才能避免在同一个地方摔倒两次。

总结:现阶段大部分的攻击者可能都在遵循上述的步骤, 但APT(高级可持续攻击)趋势正在迅速增长,甚至未知威胁,所以防御对策也必须要不断的更新迭代来应对这潜移默化的威胁。

【参考】

- https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/documents/cyber/LM-White-Paper-Intel-Driven-Defense.pdf

Chances are for those who are prepared.

浙公网安备 33010602011771号

浙公网安备 33010602011771号