Topology Attack and Defense for Graph Neural Networks: An Optimization Perspective

概

为图添加/删除一些的边使得结点的预测发生误判, 基于此攻击作者又提出了一个对抗训练的方法.

符号说明

- , 图;

- ;

- , 邻接矩阵;

- , 结点 对应的特征和标签;

- GCN:其中 是 添加 self-loop 后 + 标准化后的邻接矩阵.

Topology Attack

-

Topology attack 就是指在原图 的基础上, 添加和删除一些边, 使得对于某一些点 的标签预测产生误判;

-

作者首先将这个问题转换为:

其中

表示 element-wise 的乘法.

注意到, 扰动后的邻接矩阵 是在原来的 的基础上进行 的操作. 这里 表示该位置的边发生了变化, 而 表示添加边的操作, 而 表示删除边的操作. 故

- 表示添加了边;

- 表示不进行操作;

- 表示删除了边;

-

如此以来, 我们就可以着眼于 的设计了, 为了保证扰动前后 的'差别'不是很大, 作者还额外添加了

的限制.

-

于是, 攻击的目标函数可以归纳为:

这里我们用 来替代 , 因为后者是一个对称矩阵, 用 就可以避免这一限制. (6) 中的 表示预测误差的损失的反, 比如 CE-type loss:

这里 ;

-

为了进一步解决 (6) 中的限制条件, 我们可以放松为:

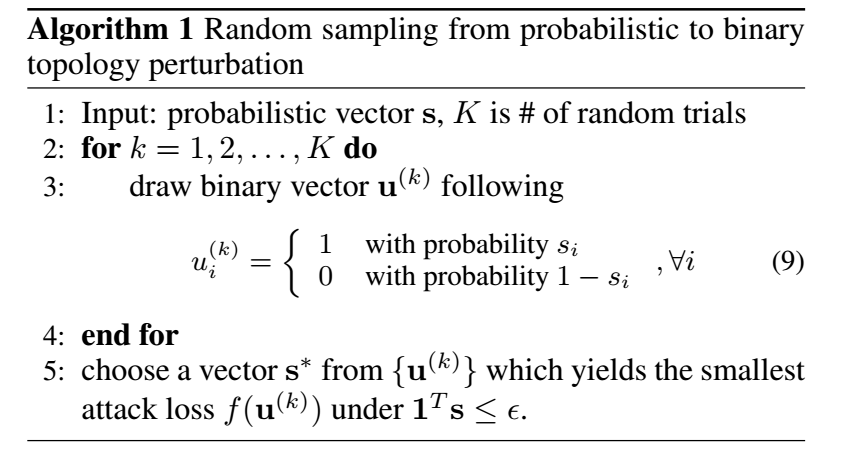

然后通过如下算法采样 用于增删 :

-

为了更新 , 我们采用 PGD (projected gradient descent):

其中 分别为学习率和梯度, 而 为

的解, 可以用二分法逼近.

对抗训练

- 我们可以通过如下损失进行对抗训练:这里每次训练我们首先通过上述的攻击方法生成 , 然后再在此基础上重复直到收敛.

代码

[official]

分类:

Robust Learning

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

2020-10-06 ROC and AUC

2019-10-06 样条函数