ctfshow-电子取证

套的签到题

密码:A_H@_H3re_15_Ur_PaSSuu0rd_S4y_tk5_f0r_Taoshen!!!

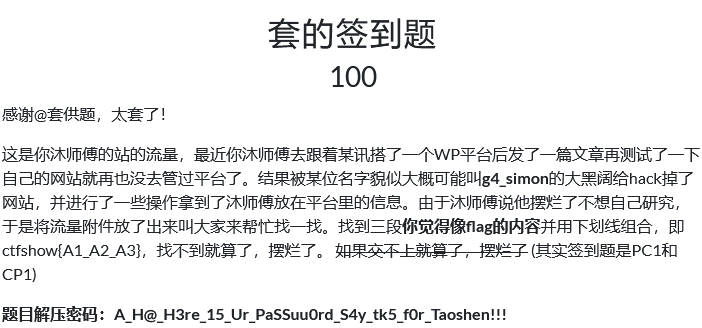

拿到一个黑客入侵网站的流量包,这次是先尝试对流量进行翻看来观察行为

flag1

仔细看了看发现前面的都是一些扫描行为,因为追踪流后发现大部分响应内容都是404

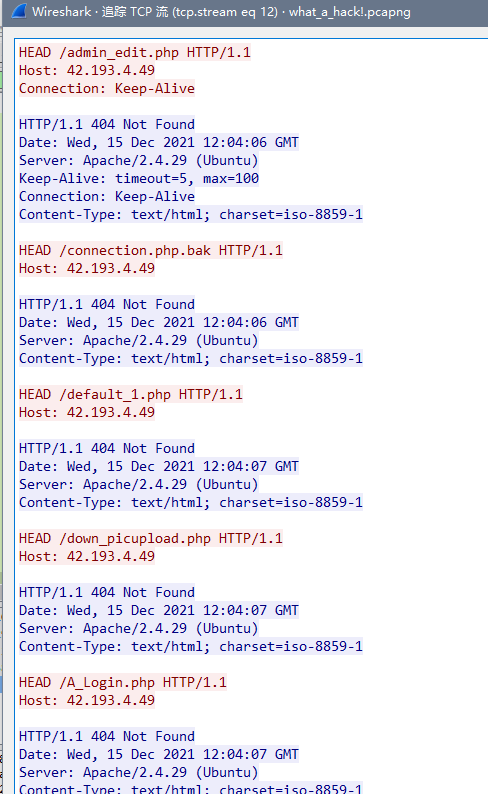

但是这里看到有upload的文件

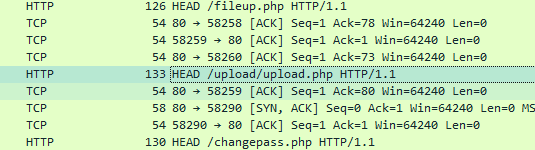

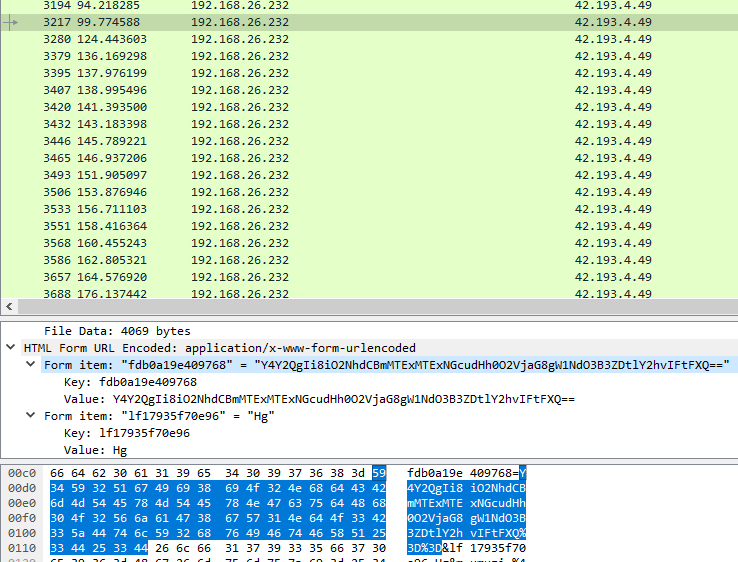

所以找一下看看有没有传的马之类的流量,使用http.request.method==POST筛选一下

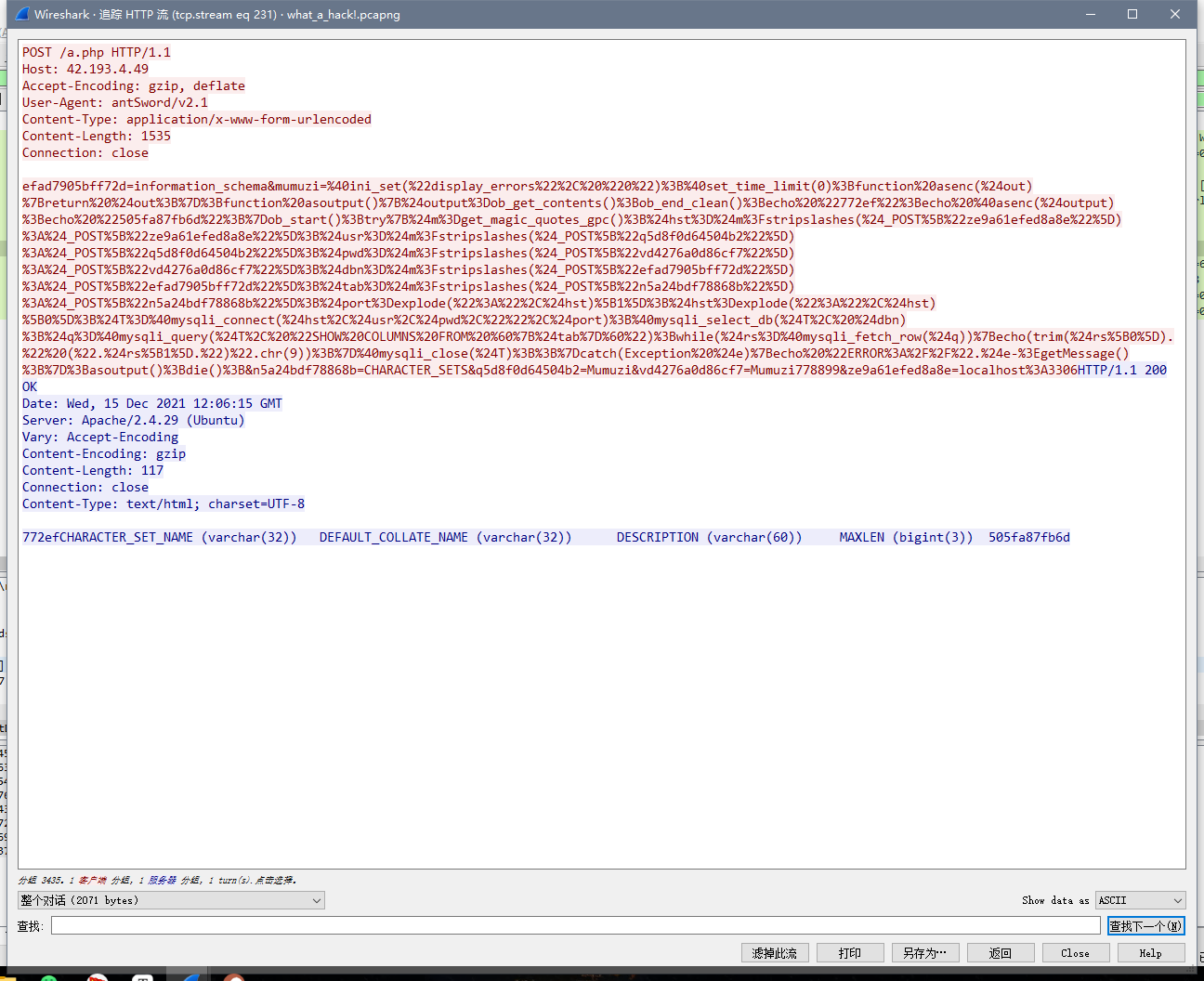

这个流量特征之前见过,是蚁剑的流量特征,蚁剑命令执行的流量是通过base64混淆的,往后翻翻,感觉还没完

在这看到base64,解一下试试(其实前面也有,但是这里能解出比较清晰的命令)

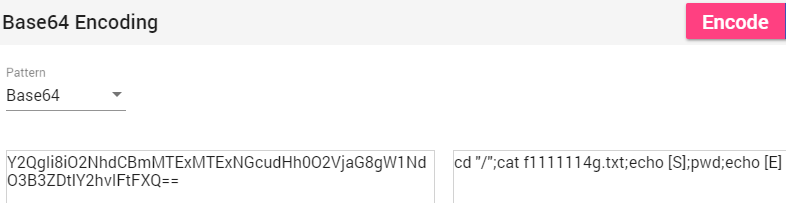

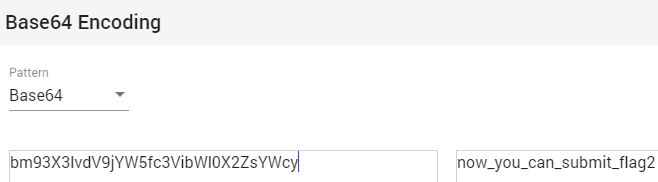

可以看到是cat了flag,那么追踪HTTP流看下返回包

注意50a026070是蚁剑混淆返回包生成的,去掉转base64拿到第一段flag

flag1:p4rt1_y00_you_crack_my_wpweb

flag2

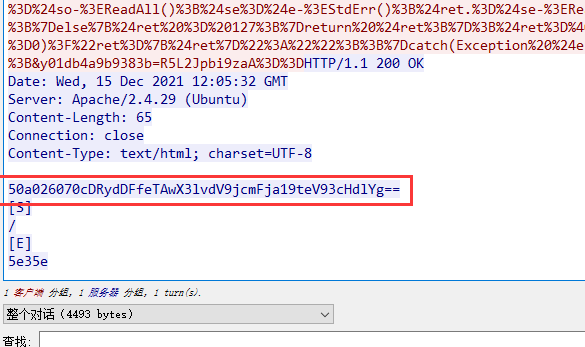

根据描述,后续又通过手段获取了信息,猜测是通过爆破注入之类的攻击获取信息,结合流量包中的流量,发现了大量流量,筛选出200如下

看到这段感觉在查数据库,追踪流看了一下

往后翻翻

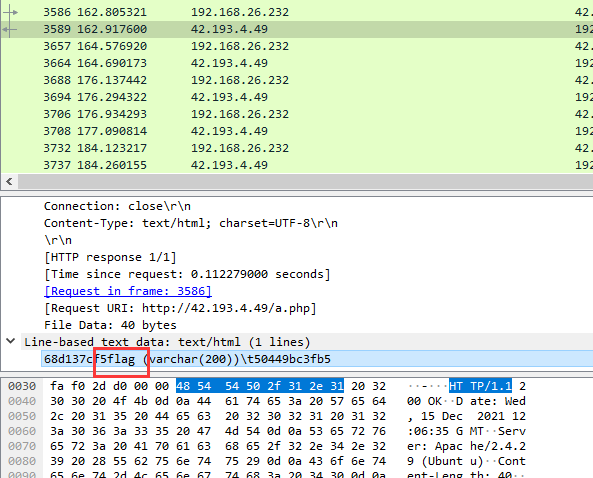

这里看到一个flag关键字,看下一条发现flag

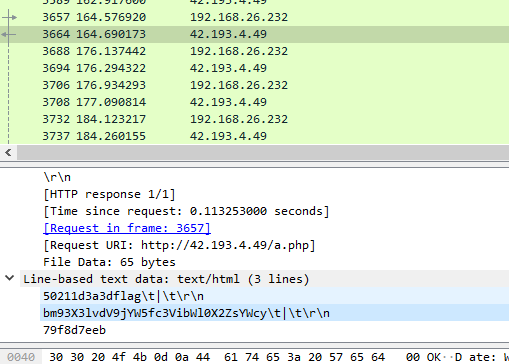

base64解密

flag2:now_you_can_submit_flag2

flag3

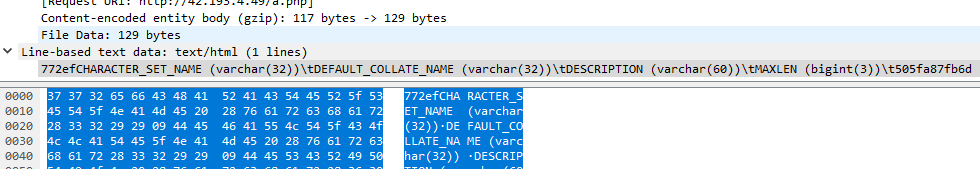

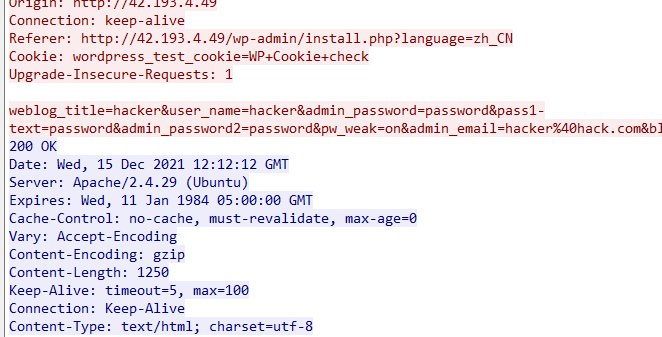

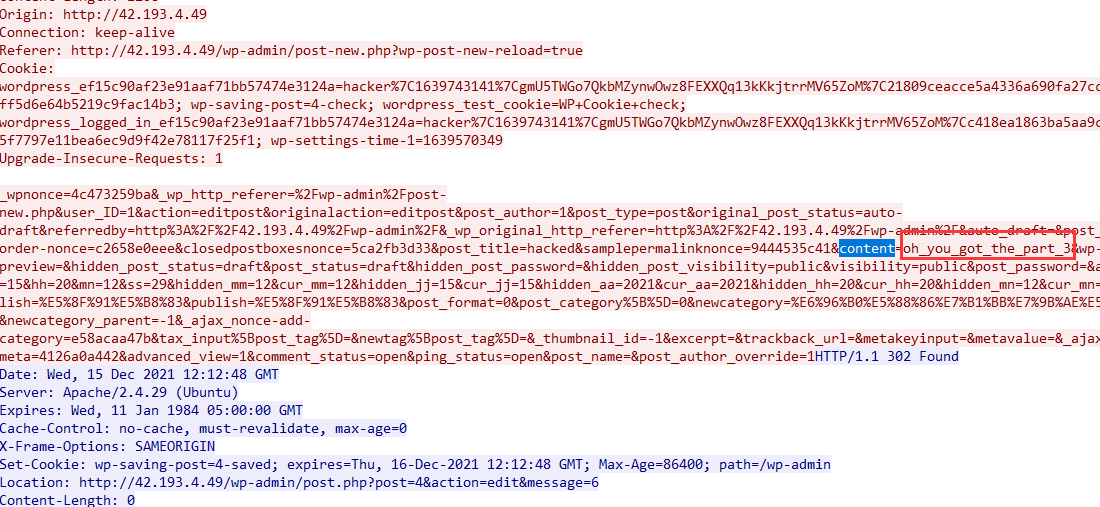

后续筛选出http协议之后追踪tcp流,在流315发现了hack操作worpress的流量

再往后看看他发了什么

找到flag3:oh_you_got_the_part_3

拼接得到ctfshow{p4rt1_y00_you_crack_my_wpweb_now_you_can_submit_flag2_oh_you_got_the_part_3}

Jiajia-CP

解压密码:Th1s_15_p@SsW0rd_u_n3ver_kn0w_b3f0re_BLB_St4rt

题目:

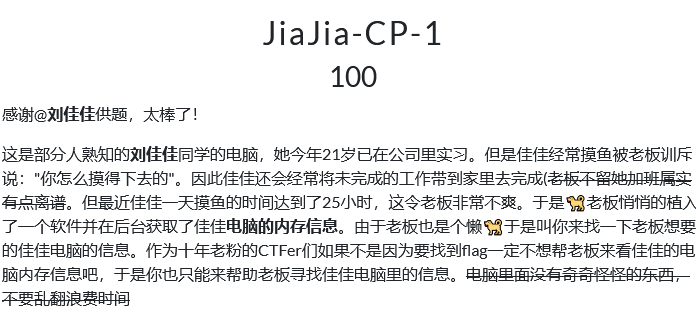

JiaJia-CP-1

1.佳佳的电脑用户名叫什么(即C:\Users{name})

2.最后一次运行计算器的时间?(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

JiaJia-CP-2

1.佳佳在公司使用了一款聊天软件,请问此软件的版本号为?

2.佳佳在网页上登录了自己的邮箱,请问佳佳的邮箱是?

JiaJia-CP-3

1.佳佳最后一次运行固定在任务栏的google chrome的时间(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

2.佳佳解压了从chrome下载了一个压缩文件,此文件的相关内容信息已经写入了到环境中,请问文件的内容是?

解题过程

JiaJia-CP-1

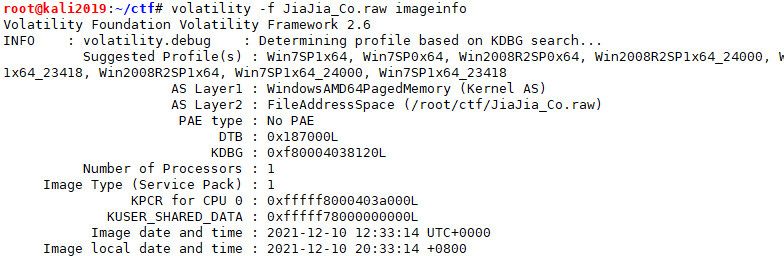

给到一个镜像,这里使用的是kali2019自带的volatility工具,首先要看一下镜像的信息

volatility -f JiaJia_Co.raw imageinfo

拿到profile参数,先看看第一题 拿用户名

一般桌面默认都是在用户目录下,可以看一下桌面文件,通过路径看到用户名

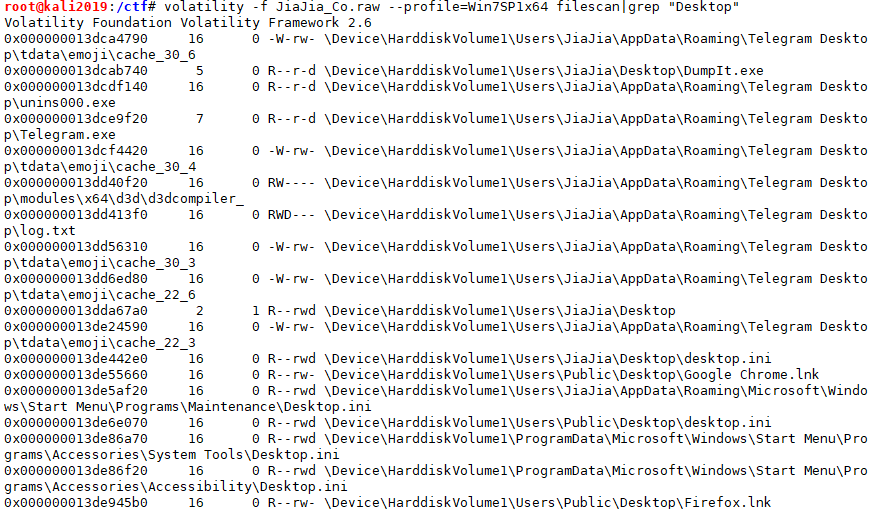

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 filescan|grep "Desktop"

拿到用户名:JiaJia

然后是最后一次运行计算器时间,用pslist看一下

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 pslist

没找到,查了下有个好东西叫timeliner,可以看时间线

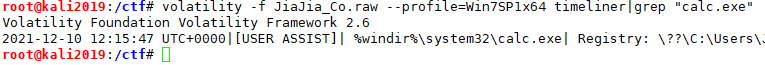

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 timeliner|grep "calc.exe"

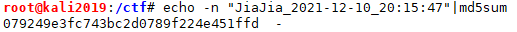

然后注意要时间换算到东八区(UTC+8),也就是2021-12-10_20:15:47

所以第一题的flag为:ctfshow{079249e3fc743bc2d0789f224e451ffd}

JiaJia-CP-2

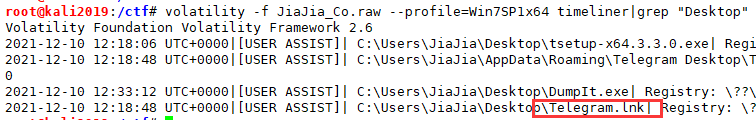

看聊天软件版本信息,之前pslist并未看到有聊天软件,所以还是timeliner看一下,这次搜索范围限定在桌面上(一般桌面至少都有快捷方式吧)

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 timeliner|grep "Desktop"

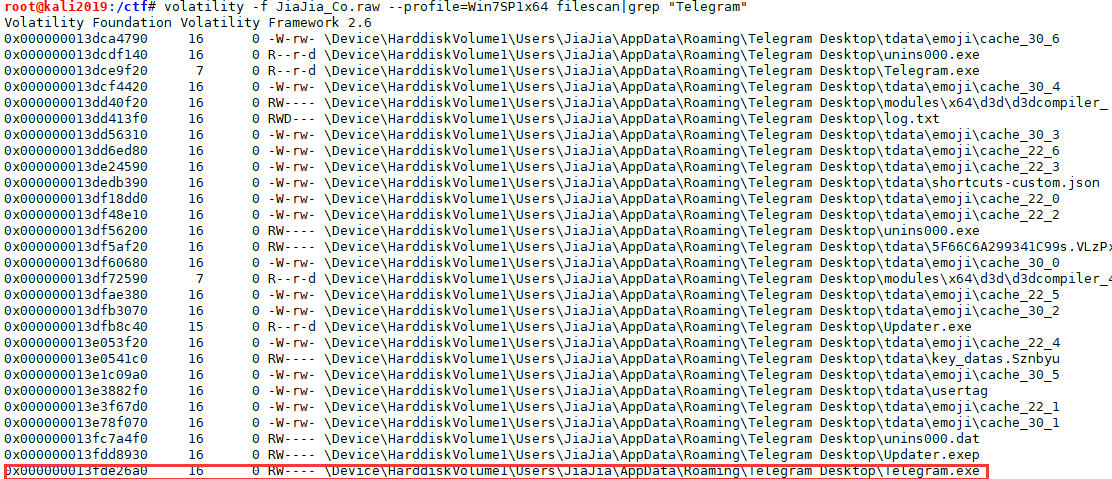

还真就找到了,Tg的快捷方式,再filescan搜搜Telegram

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 filescan|grep "Telegram"

dump出来看看

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000013fde26a0 -D ./

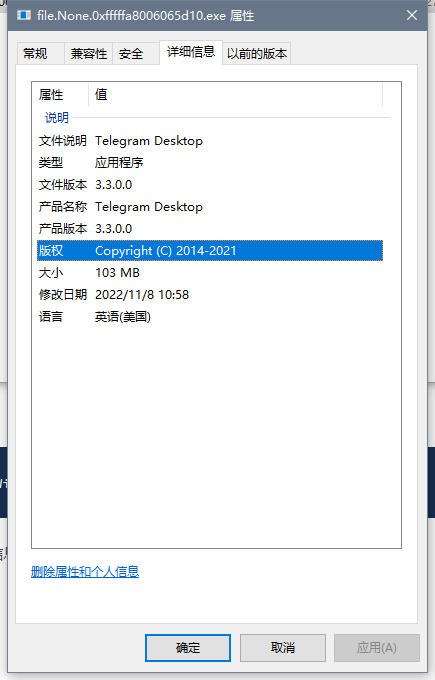

导出来是个img文件,修改后缀为exe即可看到详细信息

拿到版本号信息3.3.0.0

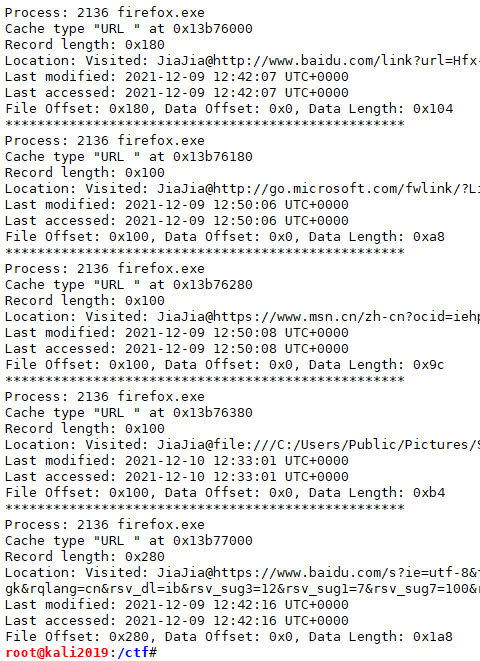

然后是邮箱信息,这里看看iehistory

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 iehistory

看来是在Firefox登陆的邮箱

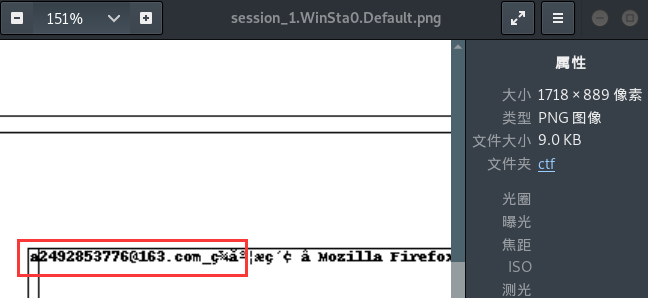

这里佳佳是在网页上登录的自己的邮箱i,但是呢ehistory并没有显示,所以这里使用screenshot,因为他登录了网页,网页的title很有可能会显示

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 screenshot -D ./

看到邮箱:a2492853776@163.com

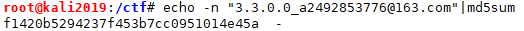

计算下md5值

所以第二题flag为:ctfshow{f1420b5294237f453b7cc0951014e45a}

JiaJia-CP-3

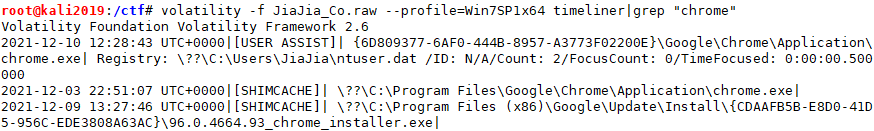

谷歌浏览器根目录的exe文件名为chrome,可以直接timeliner搜

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 timeliner|grep "chrome"

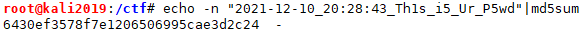

最晚的是:2021-12-10_20:28:43(注意UTC+8)

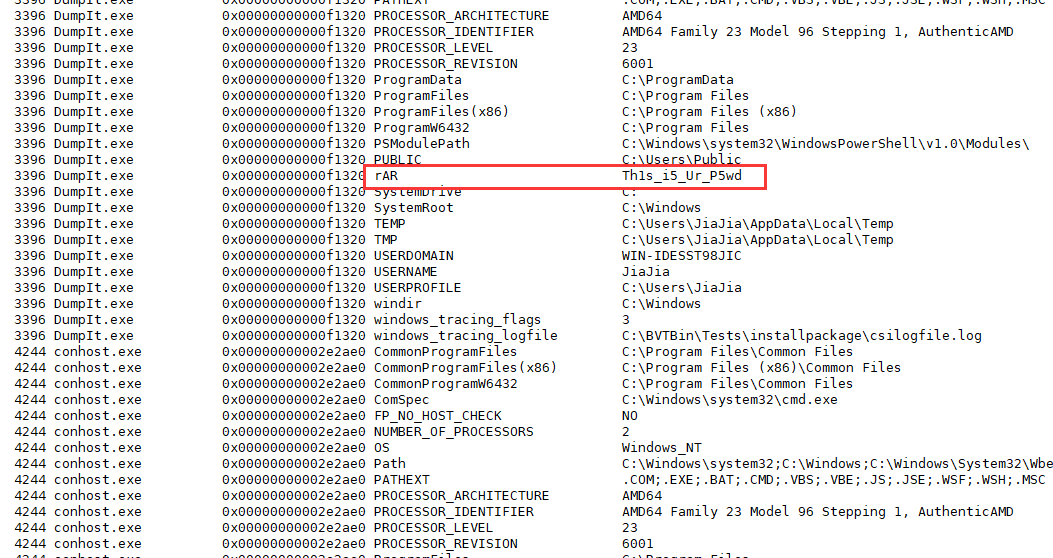

最后的一个题目提示了压缩的信息在环境中,也就是使用envars模块查看环境变量

volatility -f JiaJia_Co.raw --profile=Win7SP1x64 envars

可以看到rAR对应的值就是内容:Th1s_i5_Ur_P5wd

flag为ctfshow{6430ef3578f7e1206506995cae3d2c24}

本文来自博客园,作者:M0urn,转载请注明原文链接:https://www.cnblogs.com/M0urn/articles/17761234.html

一些ctfshow的电子取证题,蛮有意思的

一些ctfshow的电子取证题,蛮有意思的

浙公网安备 33010602011771号

浙公网安备 33010602011771号