RBAC-实现不同用户拥有不同权限

RBAC-实现不同用户拥有不同权限

关于RBAC相关的知识点可以参考kubernetes官方文档:https://kubernetes.io/zh/docs/reference/access-authn-authz/rbac/#kubectl-create-rolebinding

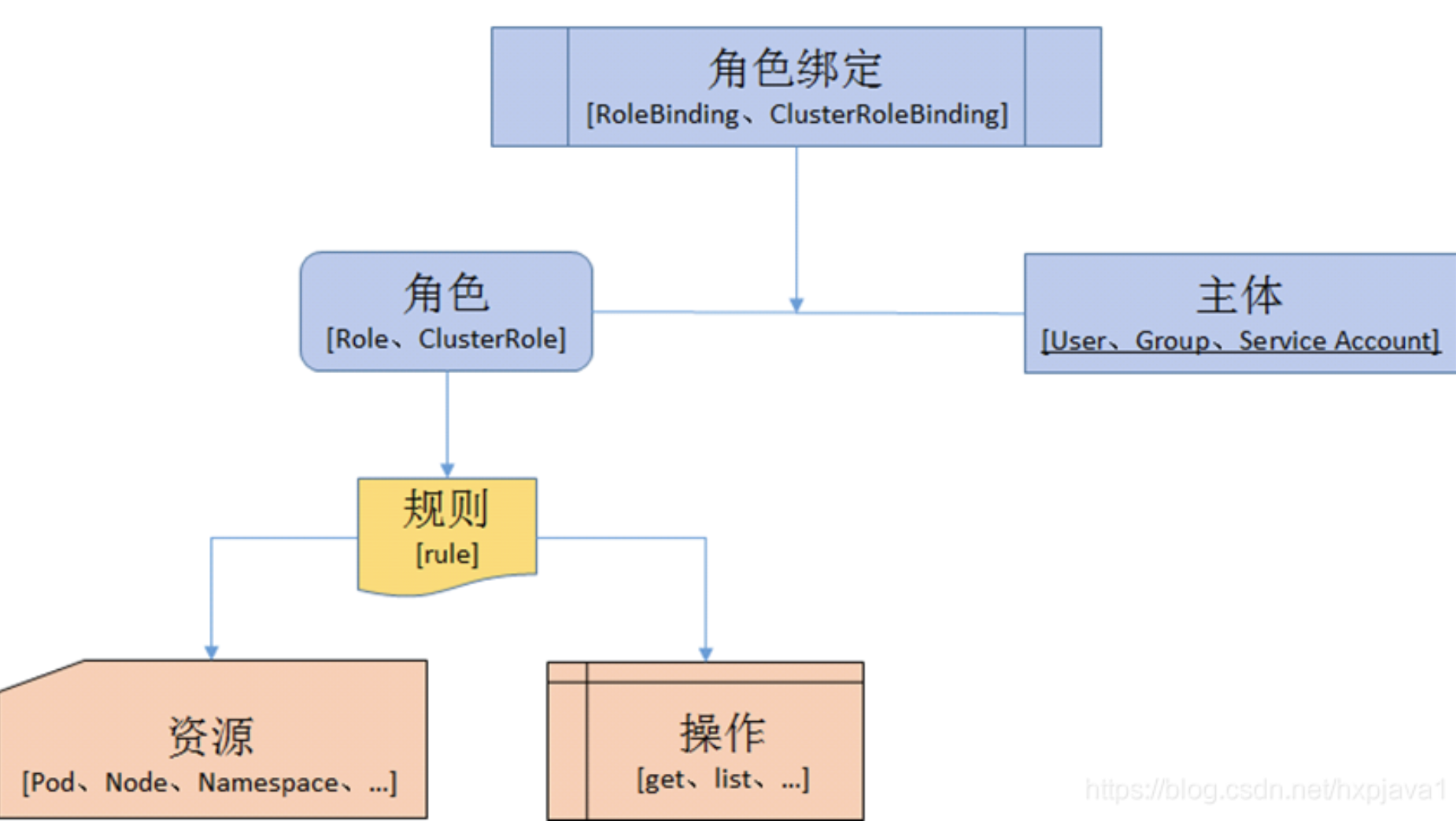

下图所示是RBAC角色与权限之间的关系:

RBAC支持动作

create、delete、deletecollection、get、list、patch、update、watch、bind等等

支持的资源

"services","endpoints","pods","deployment"

"jobs","configmaps","nodes","rolebinding","clusterrole"等

1、用户"wangqing"可以查看default、kube-system 两个namespace下的pod以及pod日志权限

2、用户"xiaowang"可以在default这个namespace下pod执行命令,并且可以删除pod

3、用户"laobi"可以对"default"、"kube-system"这两个namespace下的pod进行删除、更新、查询日志、执行等权限

一、Serviceaccount服务账户和命名空间;

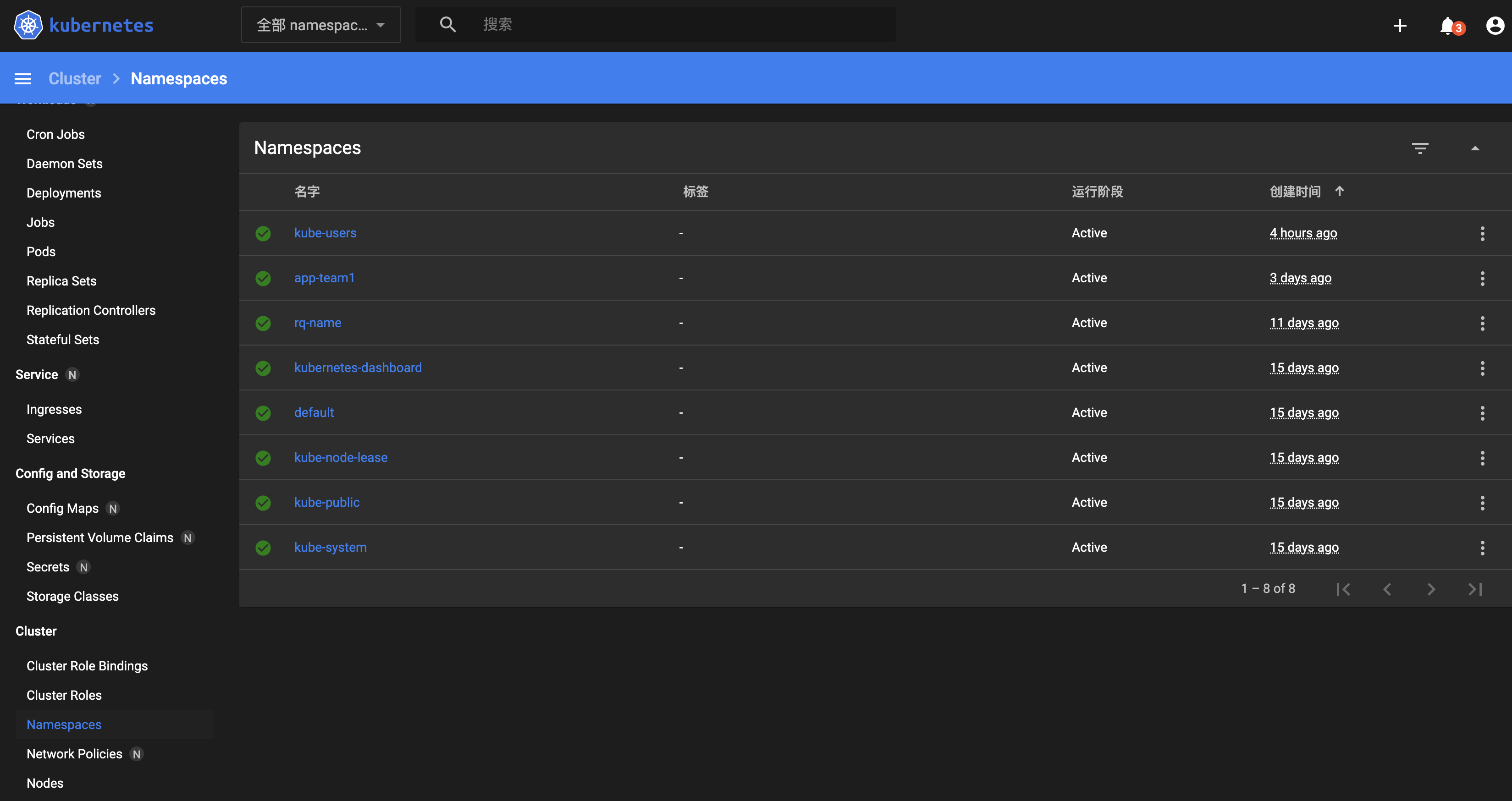

首先我们可以创建一个命名空间"kube-users",将两个serviceaccount账号同一管理;

#kubectl create ns kube-users

创建两个serviceaccount两个服务账号,指定上述的kube-users的命名空间

#kubectl create sa wangaing -n kube-users

#kubectl create sa xiaowang -n kube-users

查看kube-users下创建的两个serviceaccount服务账号

# kubectl get sa -n kube-users

NAME SECRETS AGEwangqing 1 77mxiaowang 1 77m |

创建serviceaccount两个服务账号的同时也会生成对应的secret,我们在登陆的时候可以查看secret-token进行登录验证

[root@k8s-master01 ~]#kubectl get secret -n kube-users

NAME TYPE DATA AGEwangqing-token-v45sp kubernetes.io/service-account-token 3 76mxiaowang-token-tzpgc kubernetes.io/service-account-token 3 75m |

namespace以及serviceaccount创建完之后,默认是没有任何权限的,接下来需要创建不同权限clusterrole和rolebinding将我们的sa(serviceaccount)账户与之绑定,即可实现不同用户拥有对namspace不同的管理权限了

二、创建不同权限的clusterrole

2.1、创建查询namespace下权限的clusterrole

#vim namespace-list.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata: name: namespace-readonlyrules:- apiGroups: - "" resources: - namespaces verbs: - get - list - watch- apiGroups: - metrics.k8s.io resources: - pods verbs: - get - list - watch |

#kubectl create -f namespace-list.yaml

2.2、将名为"namespace-readonly"的clusterrole绑定全局命名空间“kube-users”下,那么此时,“kube-users”下所有的serviceaccount账户都具有对全局的namespace查询权限

#vim namespace-readonly.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRoleBindingmetadata: name: namespace-readonly-saroleRef: apiGroup: rbac.authorization.k8s.io kind: ClusterRole name: namespace-readonly. #指定名为“namespace-readonly”的clusterrolesubjects:- apiGroup: rbac.authorization.k8s.io kind: Group name: system:serviceaccounts:kube-users #针对该"kube-users"namespace下的serviceaccount进行授权,授权查询全局namespace的权限 |

#kubectl create -f namespace-readonly.yaml

验证clusterrolebinding绑定的之后的secretaccount账户,验证一下kube-users下的sa是否对namespace仅是只读权限

2.3、创建一个具有查看pod权限的clusterrole

#vim pod-log.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata: name: pod-logrules:- apiGroups: - "" resources: - pods - pods/log verbs: - get - list - watch |

#kubectl create -f pod-log.yaml

2.4、创建一个rolebinding.在kube-system和default两个Namespace中,将具有查询pod日志权限的"pod-log"clusterrole授权给kube-users命名空间下的wangqing服务账户(ServiceAccount)

#kubectl create rolebinding wangqing-pod-log --clusterrole=pod-log --serviceaccount=kube-users:wangqing --namespace=kube-system

#kubectl create rolebinding wangqing-pod-log --clusterrole=pod-log --serviceaccount=kube-users:wangqing --namespace=default

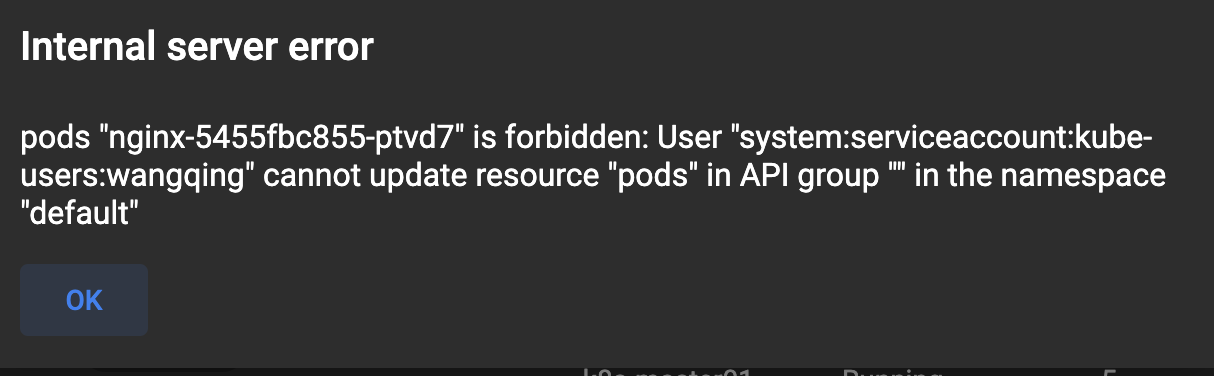

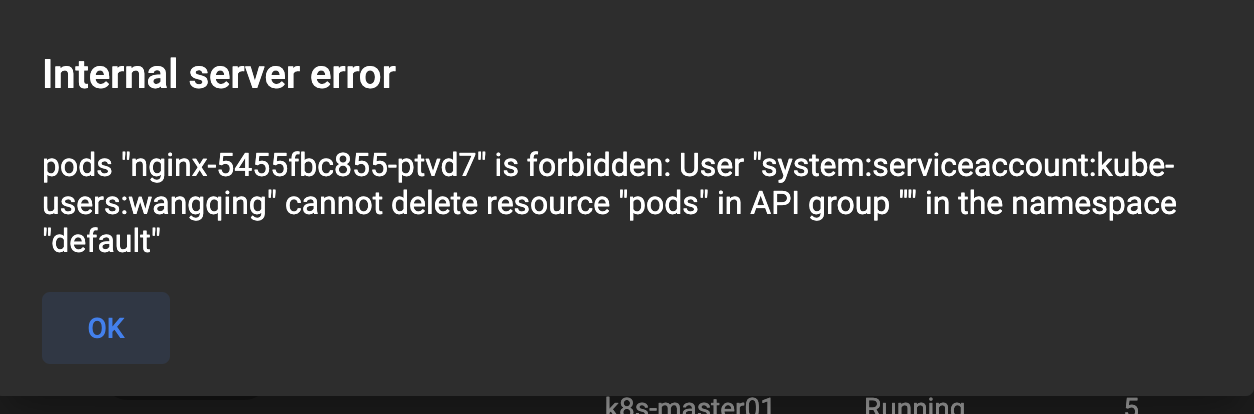

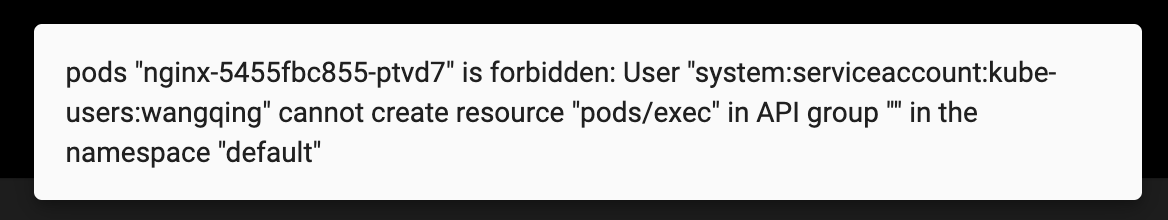

通过wangqing这个sa账户登录验证除了能查看pod状态的权限之外,其它权限(执行、删除、更新)都没有。如果执行未授权的操作将会报错,如下图所示:

2.5、创建一个拥有对pod执行、删除权限的clusterrole

#vim pod-exec.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata: name: pod-execrules:- apiGroups: - "" resources: - pods verbs: - get - list- apiGroups: - "" resources: - pods/exec verbs: - create |

#vim pod-delete.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata: name: pod-deleterules:- apiGroups: - "" resources: - pods verbs: - get - list - delete |

#kubectl create -f pod-delete.yaml -f pod-exec.yaml

创建两个Rolebinding:

在namespace "default"中,将一个名为"pod-exec“ ClusterRole对象中的执行权限授予namespace中名称为“xiaowang”的服务账户(ServiceAccount):

#kubectl create rolebinding xiaowang-pod-exec --clusterrole=pod-exec --serviceaccount=kube-users:xiaowang --namespace=default

在namespace "default"中,将一个名为"pod-delete“ ClusterRole对象中的执行权限授予namespace中名称为“xiaowang”的服务账户(ServiceAccount):

#kubectl create rolebinding xiaowang-pod-delete --clusterrole=pod-delete --serviceaccount=kube-users:xiaowang --namespace=default

验证:通过xiaowang这个serviceaccount这个账户登录到界面可以看到在default这个命名空间下可以对pod进行执行、删除等操作

2.6、创建一个拥有删除、更新、执行、查询日志等响应权限的clusterrole。

#vim pod-all.yaml

apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata: name: pod-allrules:- apiGroups: - "" resources: - pods - pods/log - pods/exec - pods/update verbs: - get - list - watch - delete - create - update |

#kubectl create -f pod-all.yaml

创建serviceaccount服务账号,用于clusterrole权限绑定

#kubectl create sa laobi

#将拥有权限的clusterrole对象授予“laobi”serviceaccount账户,并绑定在kube-system、default两个命名空间

#kubectl create rolebinding laobi-pod-all --serviceaccount=kube-users:laobi --clusterrole=clusterrole -n kube-system

#kubectl create rolebinding laobi-pod-all --serviceaccount=kube-users:laobi --clusterrole=clusterrole -n default

验证:那么此时通过该serviceaccount账户登录到dashboards,可以拥有对kube-system和default下的pod编辑、删除、查询日志以及执行权限

END!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix