ctf常见源码泄露

前言

在ctf中发现很多源码泄露的题,总结一下,对于网站的搭建要注意删除备份文件,和一些工具的使用如git,svn等等的规范使用,避免备份文件出现在公网

SVN源码泄露

原理

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

更严重的问题在于,SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,黑客则可以直接获得文件源代码。

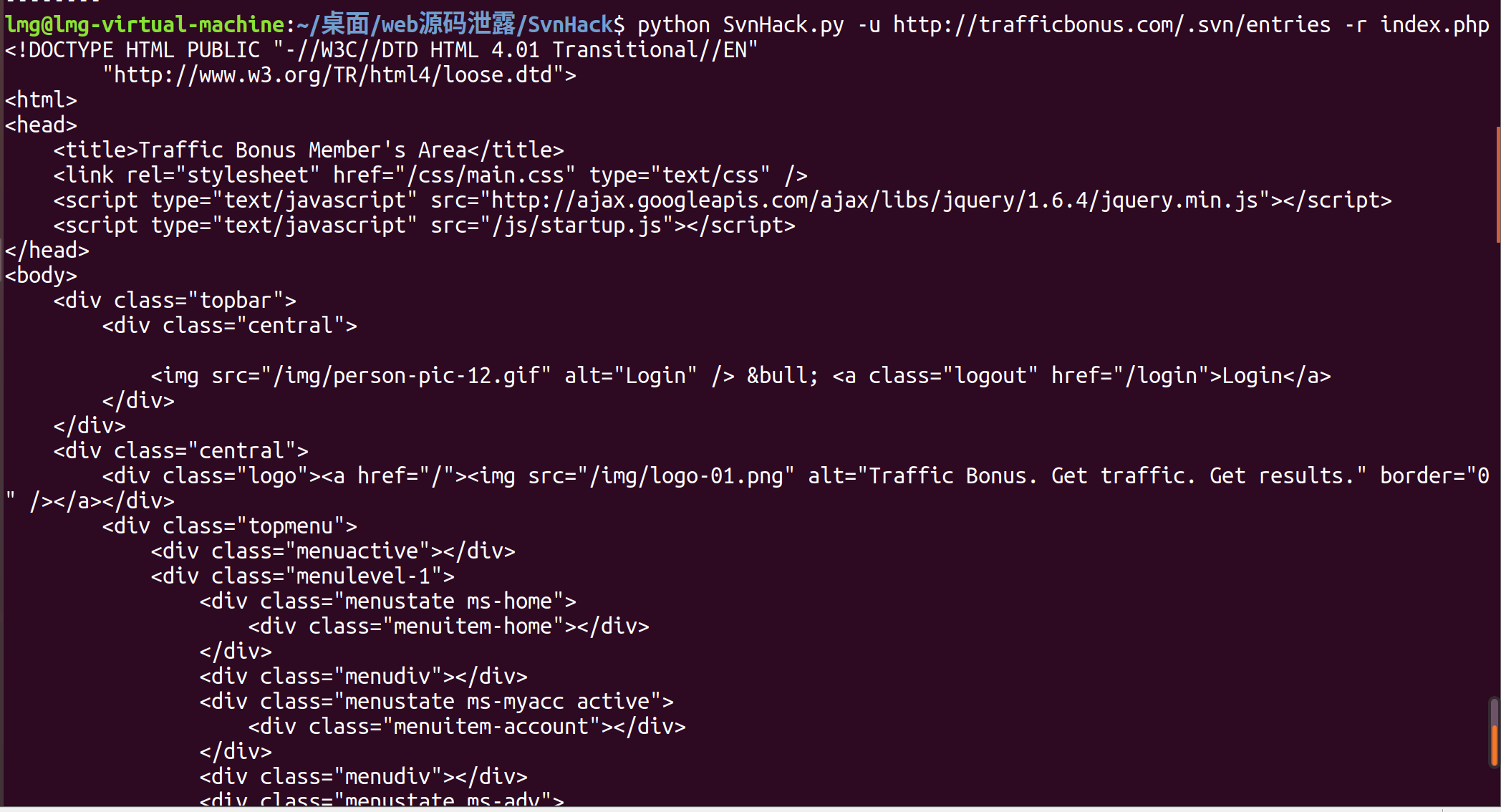

利用工具SvnHack

github项目地址:https://github.com/callmefeifei/SvnHack

使用需要python2的环境

列取目录:

python SvnHack.py -u http://trafficbonus.com/.svn/entries

列取指定目录

python SvnHack.py -u http://trafficbonus.com/.svn/entries -d sql

读取指定代码

python SvnHack.py -u http://trafficbonus.com/.svn/entries -r index.php

下载整站

python SvnHack.py -u http://trafficbonus.com/.svn/entries --download

git源码泄露

原理

Git是一个开源的分布式版本控制系统,在执行git init初始化目录的时候,会在当前目录下自动创建一个.git目录,用来记录代码的变更记录等。发布代码的时候,如果没有把.git这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码。

利用githack(需要python2环境)

github项目地址:https://github.com/lijiejie/GitHack

python GitHack.py http://www.openssl.org/.git/

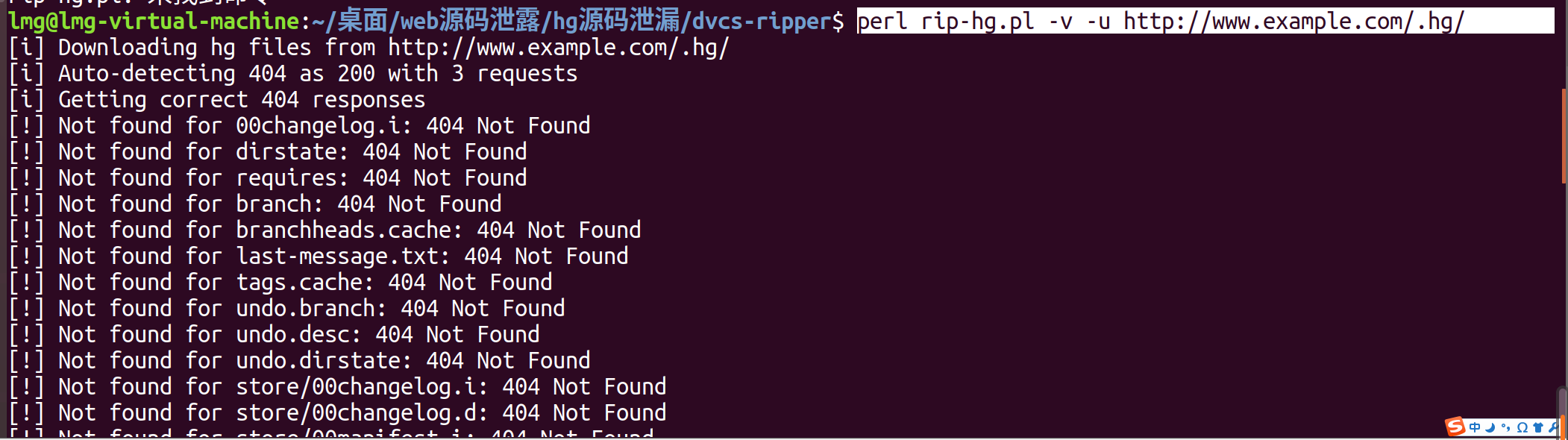

hg源码泄露

原理

Mercurial 是一种轻量级分布式版本控制系统,使用 hg init的时候会生成.hg文件

利用需要perl

github项目地址:https://github.com/kost/dvcs-ripper

使用

perl rip-hg.pl -v -u http://www.example.com/.hg/

cvs漏洞泄露

原理

CVS是一个C/S系统,是一个常用的代码版本控制软件。主要在开源软件管理中使用。与它相类似的代码版本控制软件有subversion。多个开发人员通过一个中心版本控制系统来记录文件版本,从而达到保证文件同步的目的。CVS版本控制系统是一种GNU软件包,主要用于在多人开发环境下的源码的维护。但是由于之前CVS编码的问题,大多数软件开发公司都使用SVN替代了CVS。主要是针对 CVS/Root以及CVS/Entries目录,直接就可以看到泄露的信息。

http://url/CVS/Root 返回根信息

http://url/CVS/Entries 返回所有文件的结构

利用

github项目地址:https://github.com/kost/dvcs-ripper.git

运行示例:

perl rip-cvs.pl -v -u http://www.example.com/CVS/

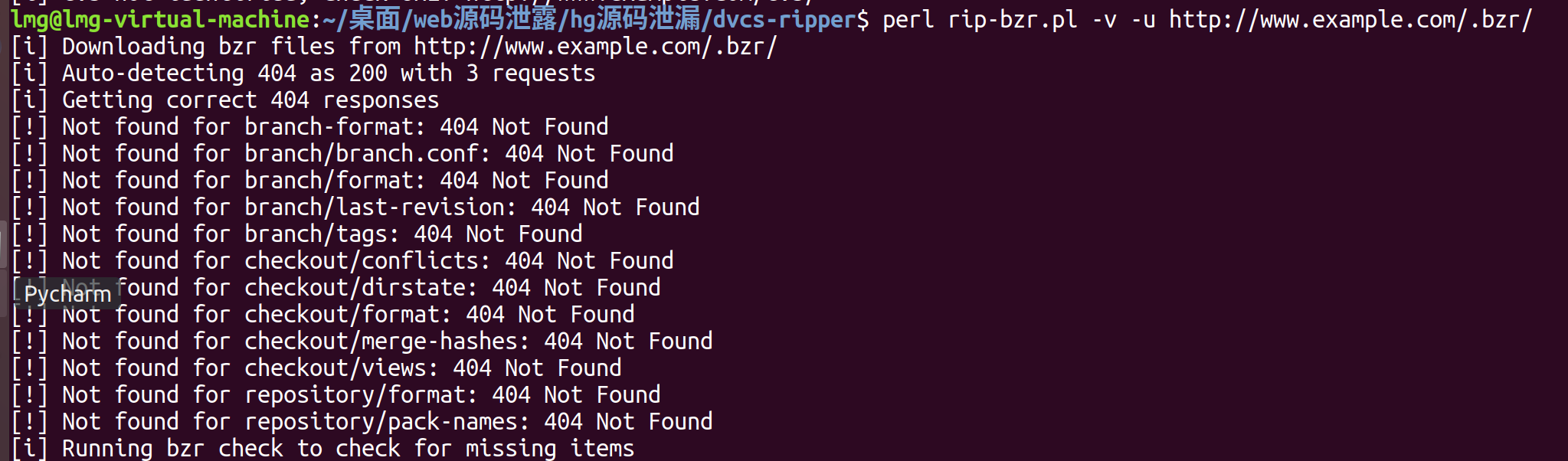

Bazaar/bzr泄露

原理

Bazaar(bzr)是另一个开源的 DVCS(Distributed Version Control System,即分布式版本控制系统),它试图给 SCM(Source Code Management,即源码管理) 的世界里带来一些新的东西。

bzr 是 Canonical 公司支持的一个项目,也就是 Ubuntu Linux 的发行公司。简单来说,bzr 是用 python 编写的,用于版本控制。

利用

perl rip-bzr.pl -v -u http://www.example.com/.bzr/

网站备份压缩文件

管理员将网站源代码备份在Web目录下,攻击者通过猜解文件路径,下载备份文件,导致源代码泄露。

常见备份文件后缀

.index.php.swp

index.php.swp

index.php.bak

.index.php~

index.php.bak_Edietplus

index.php.~

index.php.~1~

index.php

index.php~

index.php.rar

index.php.zip

index.php.7z

index.php.tar.gz

www.zip

www.rar

www.zip

www.7z

www.tar.gz

www.tar

web.zip

web.rar

web.zip

web.7z

web.tar.gz

web.tar

wwwroot.rar

web.rar

WEB-INF/web.xml 泄露

WEB-INF是Java的WEB应用的安全目录,如果想在页面中直接访问其中的文件,必须通过web.xml文件对要访问的文件进行相应映射才能访问。

WEB-INF 主要包含一下文件或目录:

WEB-INF/web.xml : Web应用程序配置文件, 描述了servlet和其他的应用组件配置及命名规则.

WEB-INF/database.properties : 数据库配置文件

WEB-INF/classes/ : 一般用来存放Java类文件(.class)

WEB-INF/lib/ : 用来存放打包好的库(.jar)

WEB-INF/src/ : 用来放源代码(.asp和.php等)

通过找到 web.xml 文件,推断 class 文件的路径,最后直接 class 文件,再通过反编译 class 文件,得到网站源码。

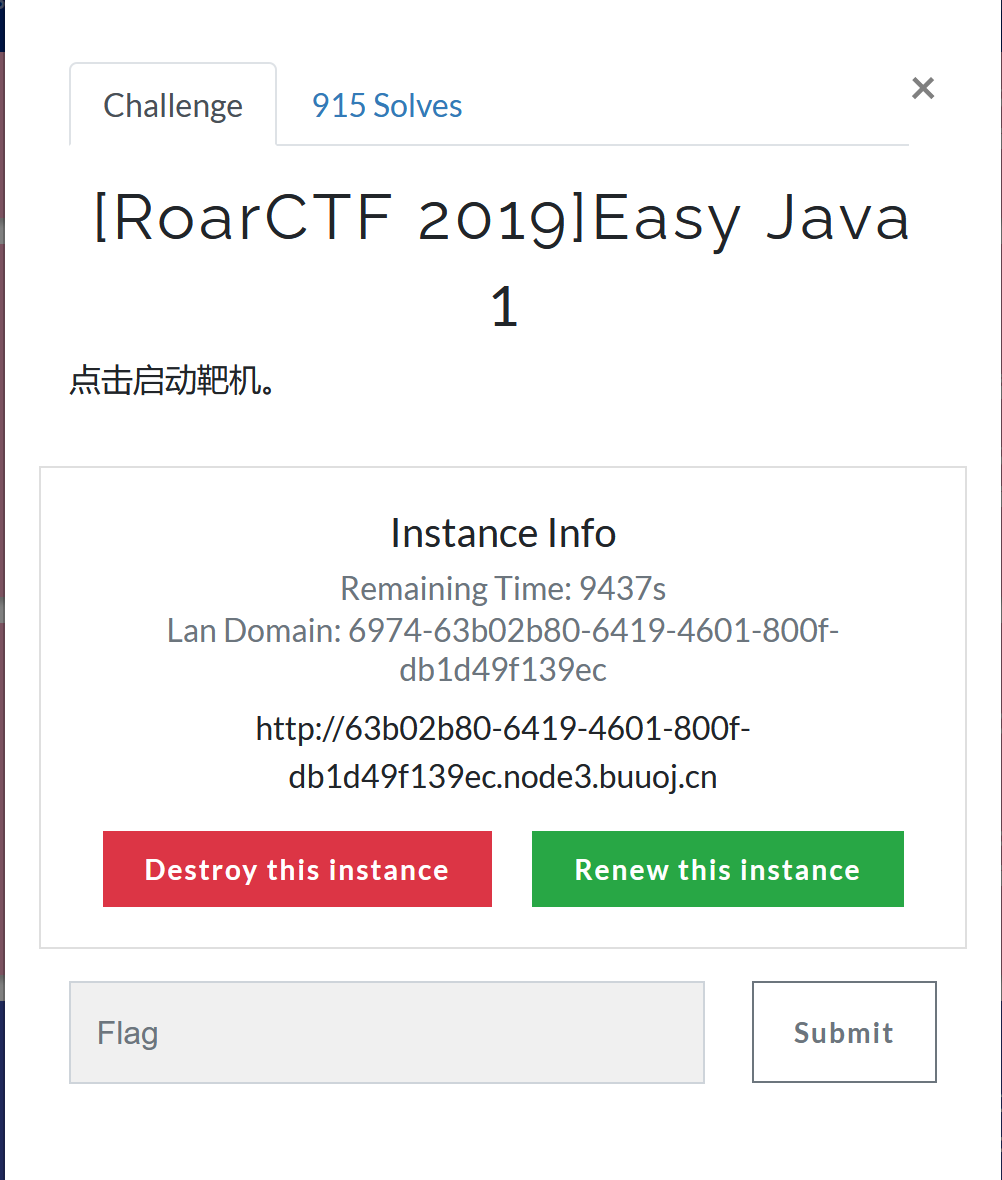

CTF中WEB-INF/web.xml泄露

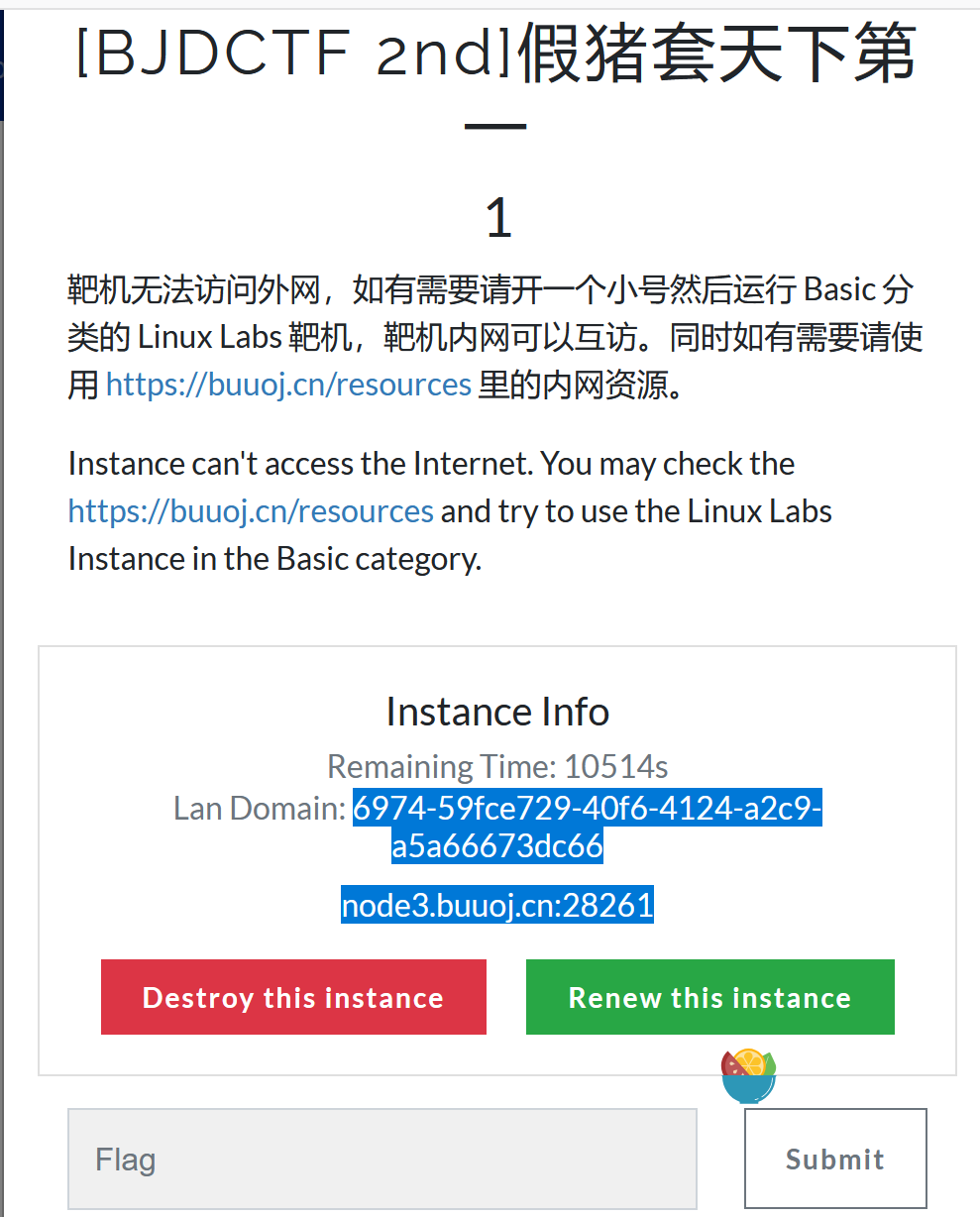

平台:https://buuoj.cn

打开题目是一个登录框

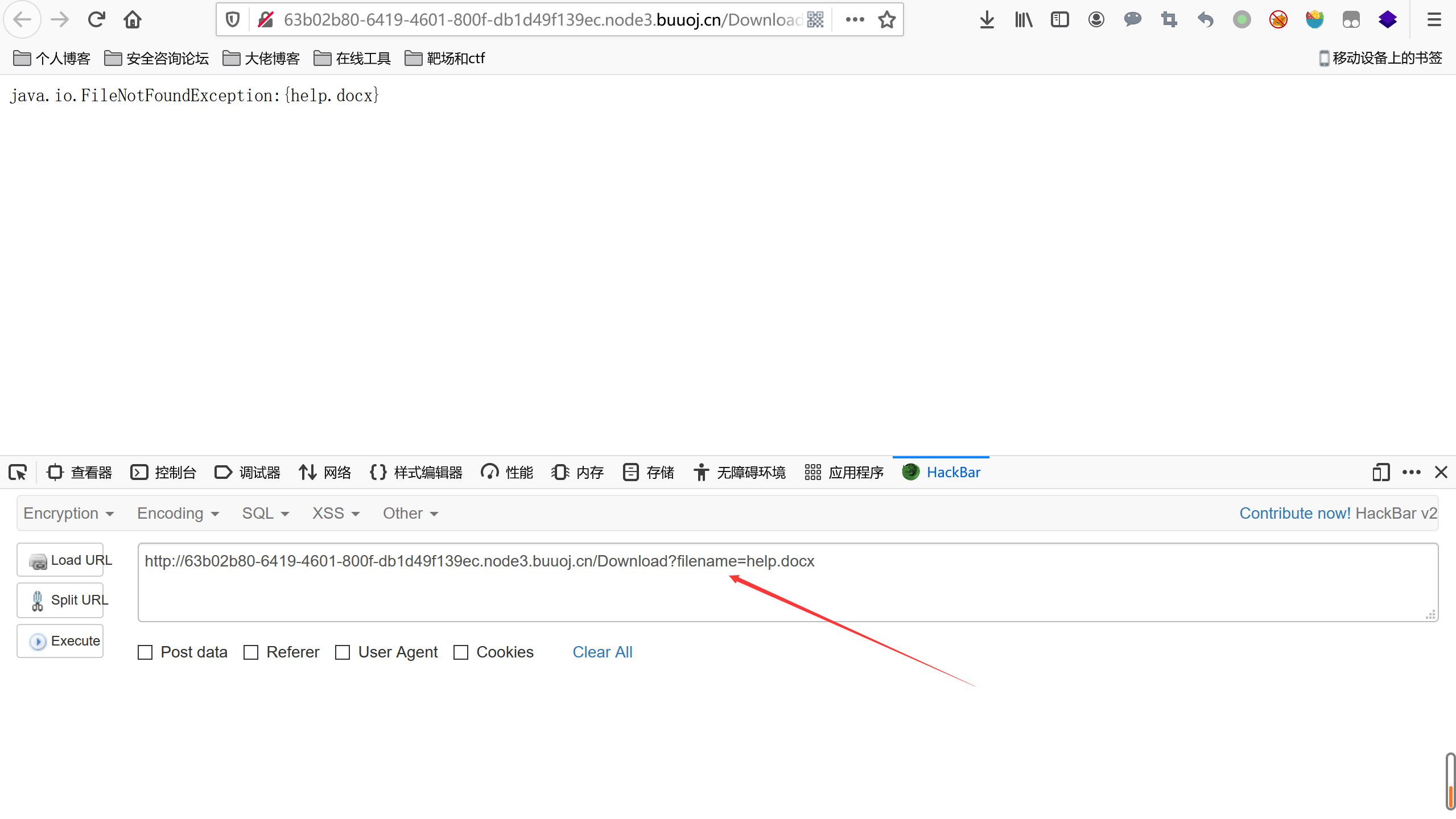

提示是java,登录框试试没发现什么,点击help发现

有个download,改为post传输尝试任意文件下载

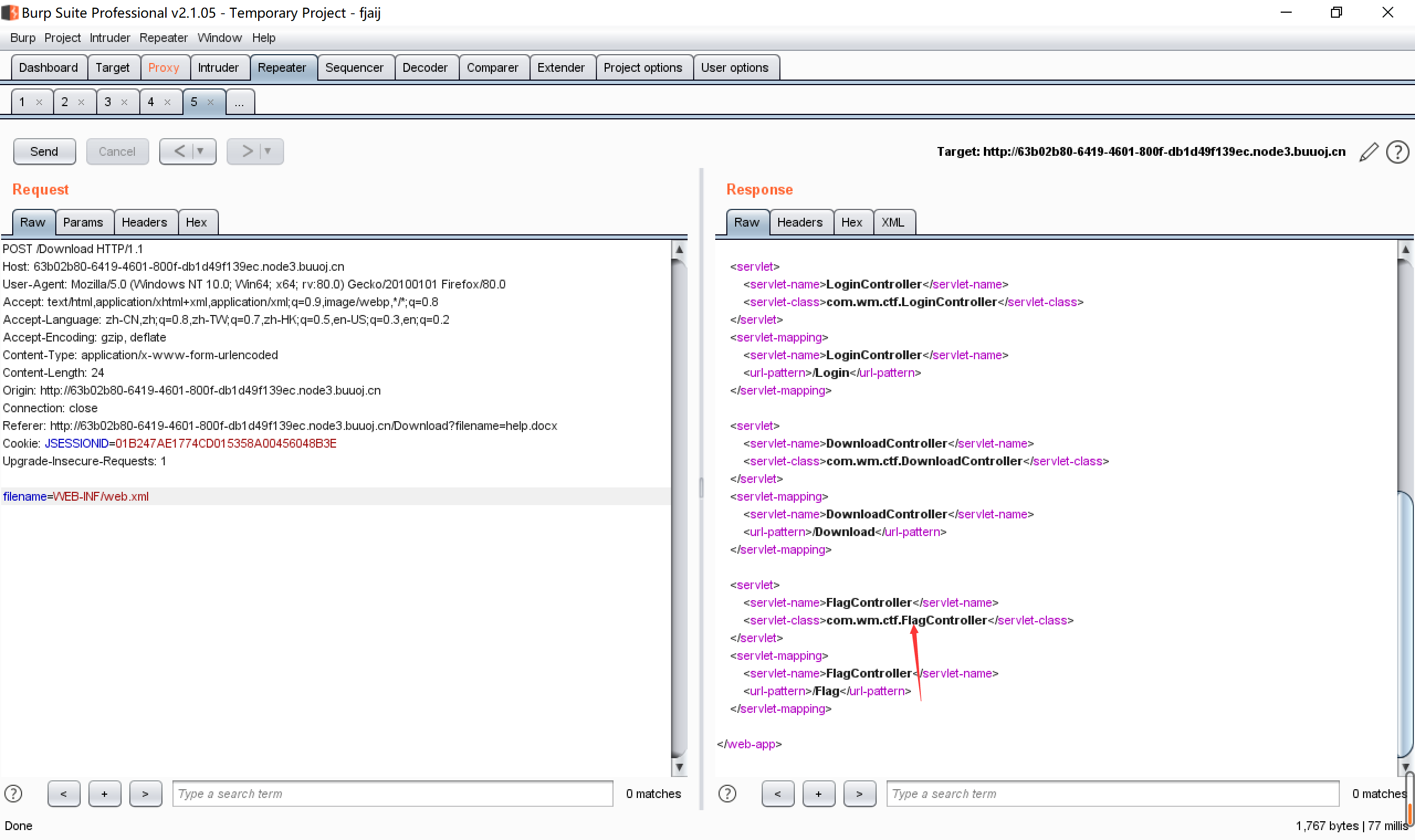

先传入WEB-INF/web.xml看看配置,上面说过了

发现疑似一个类似flag的类文件,尝试下载

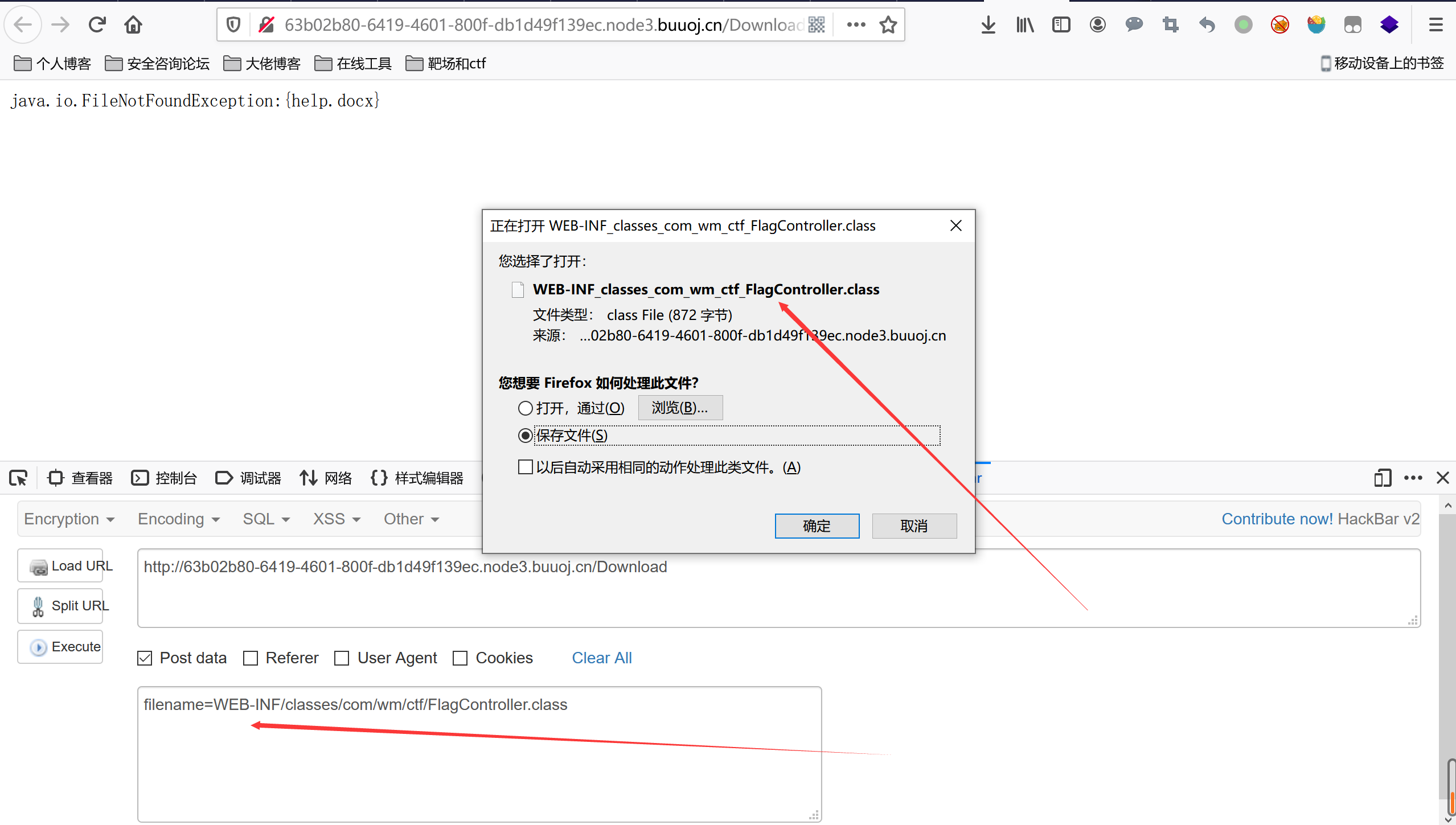

payload:

filename=WEB-INF/classes/com/wm/ctf/FlagController.class

下载下来发现一个类似的base64加密的东西解密看看,成功获得flag

SWP 文件泄露

swp即swap文件,在编辑文件时产生的临时文件,它是隐藏文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,文件名为 .filename.swp。

漏洞利用:直接访问.swp文件,下载回来后删掉末尾的.swp,获得源码文件。

github源码泄露

GitHub是一个面向开源及私有软件项目的托管平台,很多人喜欢把自己的代码上传到平台托管。攻击者通过关键词进行搜索,可以找到关于目标站点的敏感信息,甚至可以下载网站源码。

github常见搜索语法

in:name test #仓库标题搜索含有关键字 SpringCloud

in:descripton test #仓库描述搜索含有关键字

in:readme test #Readme文件搜素含有关键字

stars:>3000 test #stars数量大于3000的搜索关键字

stars:1000..3000 test #stars数量大于1000小于3000的搜索关键字

forks:>1000 test #forks数量大于1000的搜索关键字

forks:1000..3000 test #forks数量大于1000小于3000的搜索关键字

size:>=5000 test #指定仓库大于5000k(5M)的搜索关键字

pushed:>2019-02-12 test #发布时间大于2019-02-12的搜索关键字

created:>2019-02-12 test #创建时间大于2019-02-12的搜索关键字

user:test #用户名搜素

license:apache-2.0 test #明确仓库的 LICENSE 搜索关键字

language:java test #在java语言的代码中搜索关键字

user:test in:name test #组合搜索,用户名test的标题含有test的

Google邮箱搜索

使用 Github 进行邮件配置信息收集

很多网站及系统都会使用 pop3 和 smtp 发送来邮件,不少开发者由于安全意识不足会把相关的配置信息也放到Github上,所以如

果这时候我们动用一下google搜索命令语句,构造一下关键字,就能把这些信息给找出来了。

site:Github.com smtp

site:Github.com smtp @qq.com

site:Github.com smtp @126.com

site:Github.com smtp @163.com

site:Github.com smtp @sina.com.cn

site:Github.com smtp password

site:Github.com String password smtp

数据库信息搜集

site:Github.com sa password

site:Github.com root password

site:Github.com User ID=’sa’;Password

site:Github.com inurl:sql

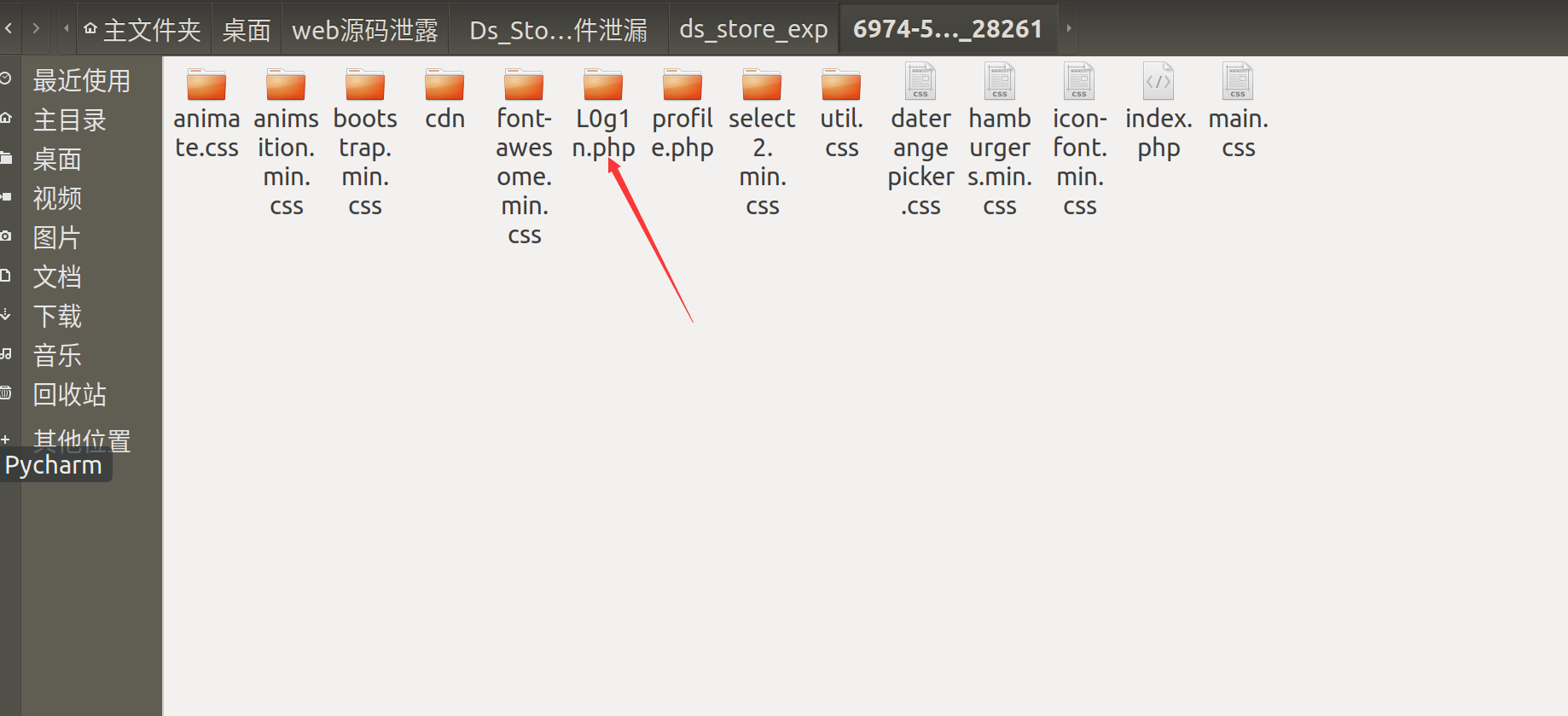

.DS_Store泄露

.DS_Store 文件利用 .DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。###

利用

github项目地址:https://github.com/lijiejie/ds_store_exp

使用下载后,进入目录更新python2库

pip install -r requirements.txt

python ds_store_exp.py http://6974-59fce729-40f6-4124-a2c9-a5a66673dc66node3.buuoj.cn:28261/.DS_Store

buuctf中的一道题演示,成功拉取了目录

一个ctf目录扫描小工具

当然也可以自己编写字典,编写脚本,或用dirsearch,御剑等工具扫描,下面介绍一个自己用的ctf目录扫描

项目地址:https://github.com/kingkaki/ctf-wscan

使用

python3 ctf-wscan.py http://beed29ec-8f77-4e15-a1d6-c327148dab8e.node3.buuoj.cn/

参数k可以设置关键词

config.py还可以设置关键词,线程,请求方式,是否记录等等,如果你懒得写脚本可以使用,好吧我是懒狗

参考文章及说明

文件的泄露基本都是人为的不正常操作导致的,如直接复制网站发布,github同步,git的.git未删除,注意使用规范,查看自己网站的目录的文件特别是隐藏文件就能很容易的发现,文件的泄露。

参考文章:https://www.cnblogs.com/yesec/p/12232045.html

最后欢迎访问我的个人博客:https://lnng.top/

说明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担