20209322 2020-2021-2 《网络攻防实践》第一周作业

20209322 2020-2021-2 《网络攻防实践》第一周作业

网络攻防环境的搭建

1.知识点梳理与总结

1.1 基本概念

- 靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows2000和Linux操作系统主机。

- 攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

1.2 实验准备

- 攻击机:我安装了老师提供的Kali Linux攻击机和WINxp攻击机。

- 靶机:安装了一台 WIN2K SERVER做为靶机。

- 网络环境:实验使用VMwareWorkstation 搭建了模拟的网络环境。

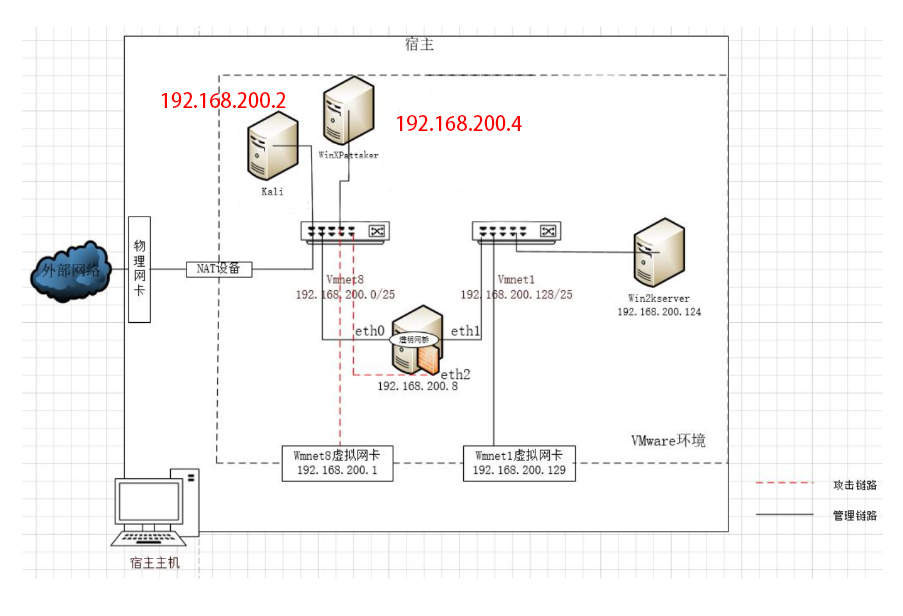

1.3 网络结构

2.攻防环境搭建详细过程

2.1 VM网络设置

参照实验指导书,对VMnet1与VMnet8设置如下:

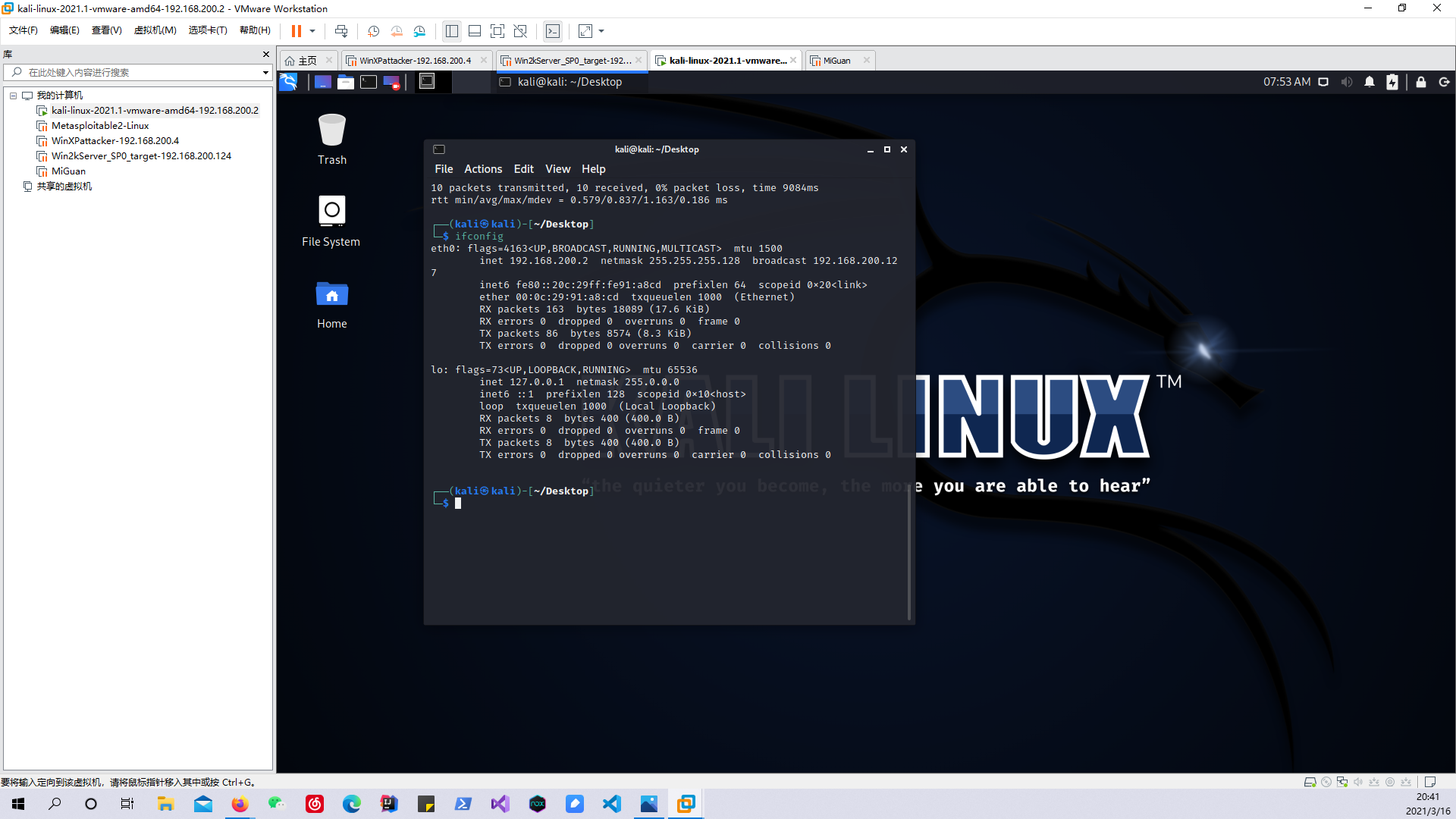

2.2 安装攻击机Kali linux

ip 地址192.168.200.2

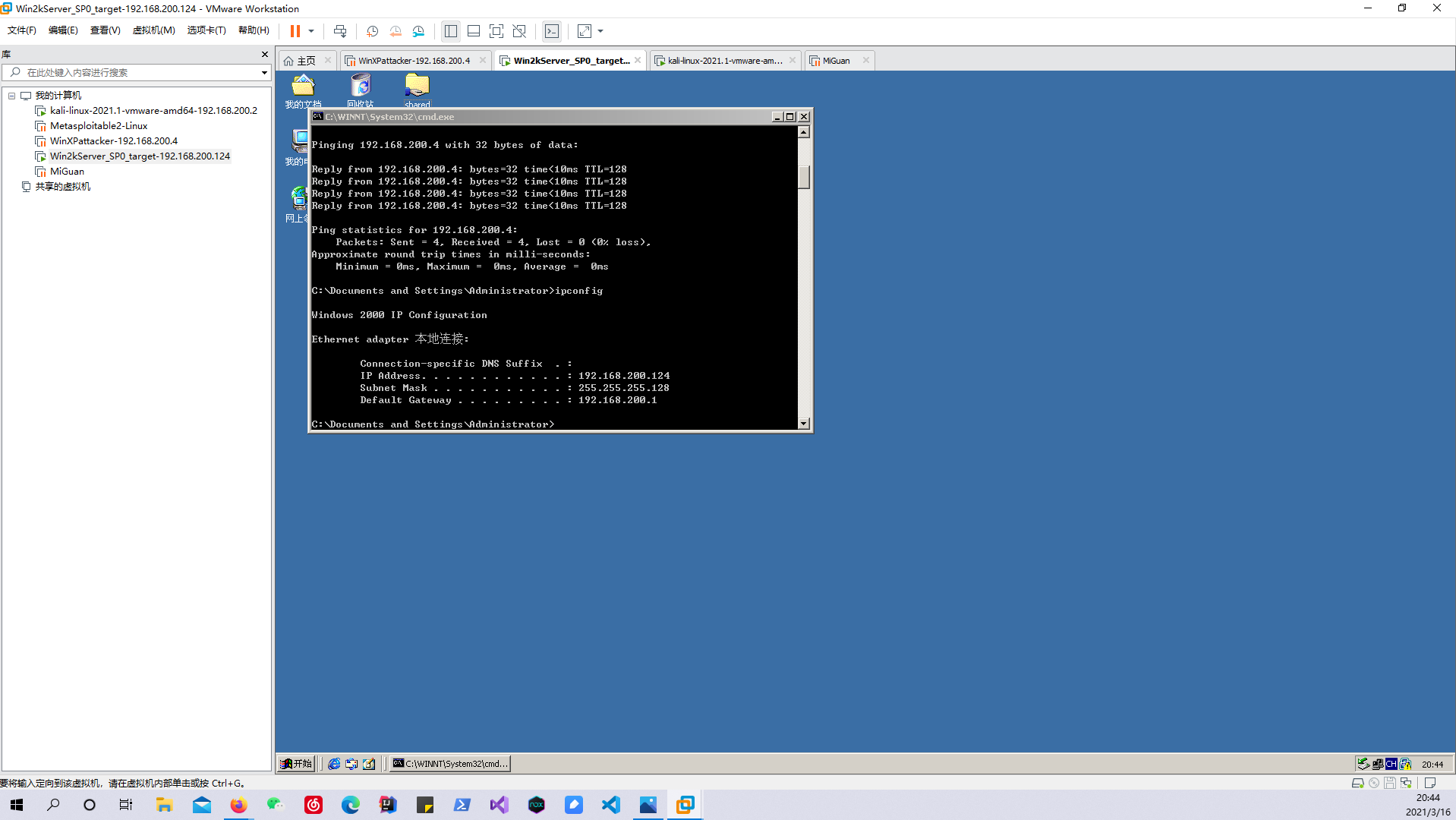

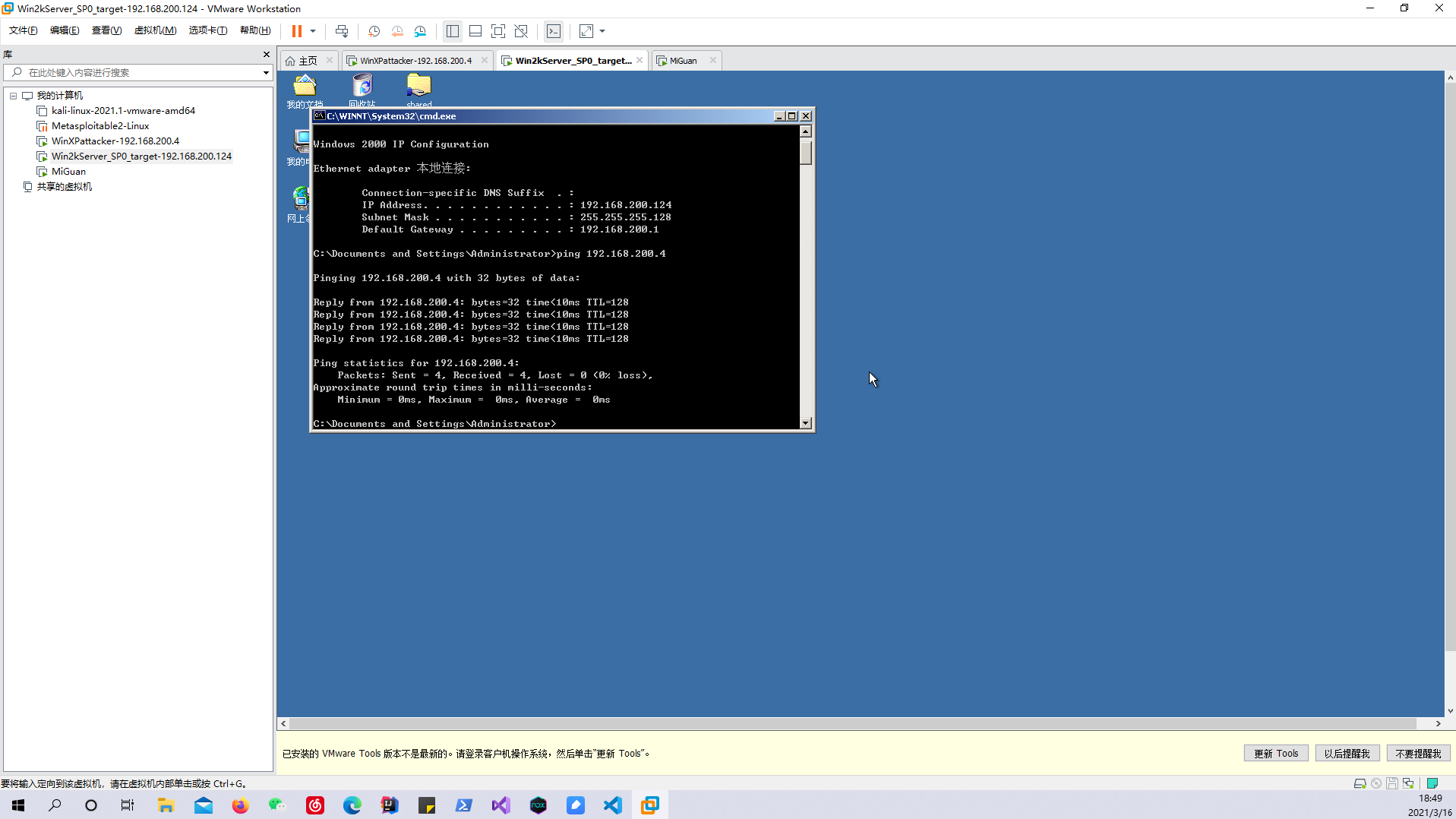

2.3 安装windows靶机-win2kServer

ip 地址192.168.200.124

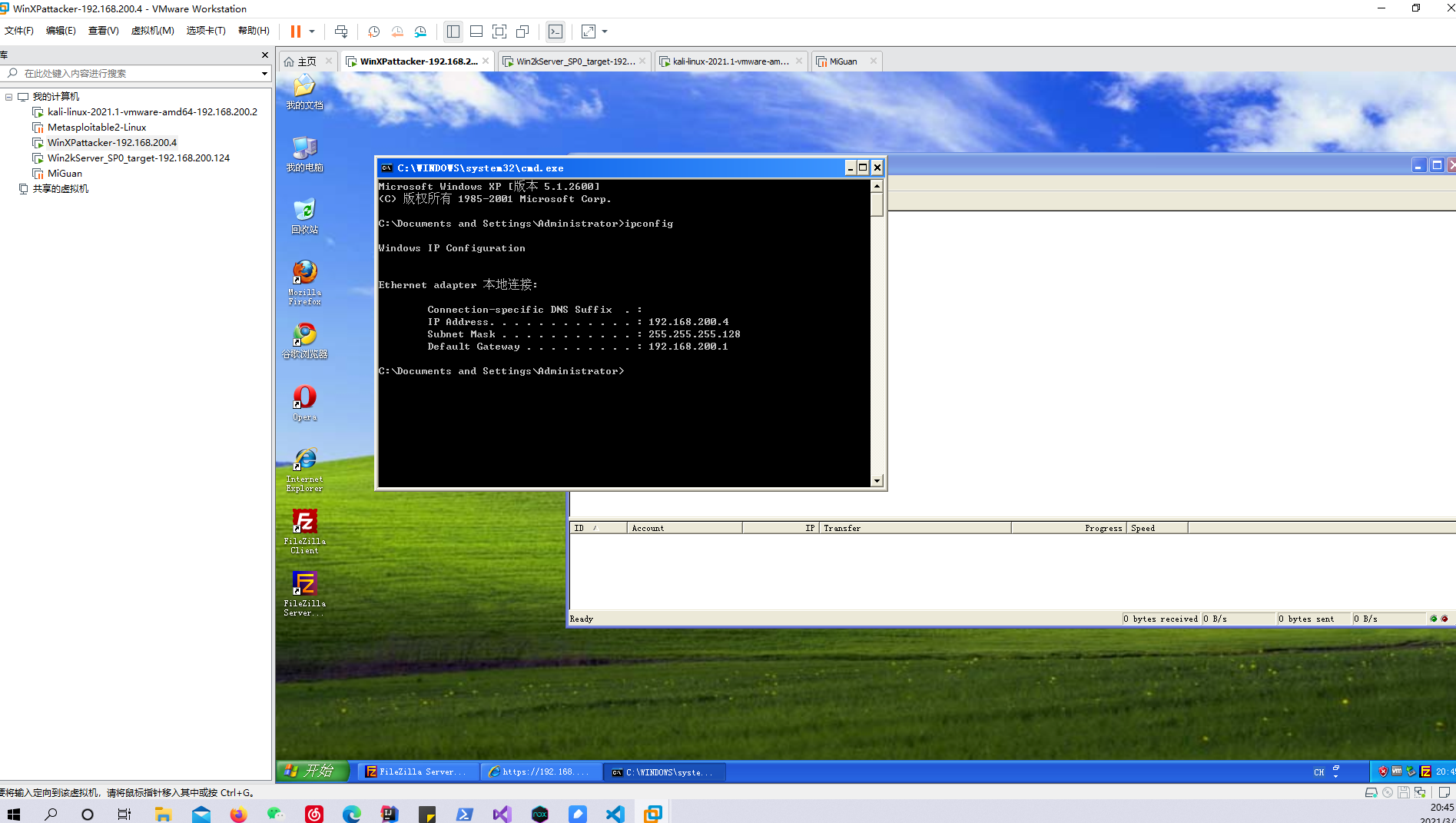

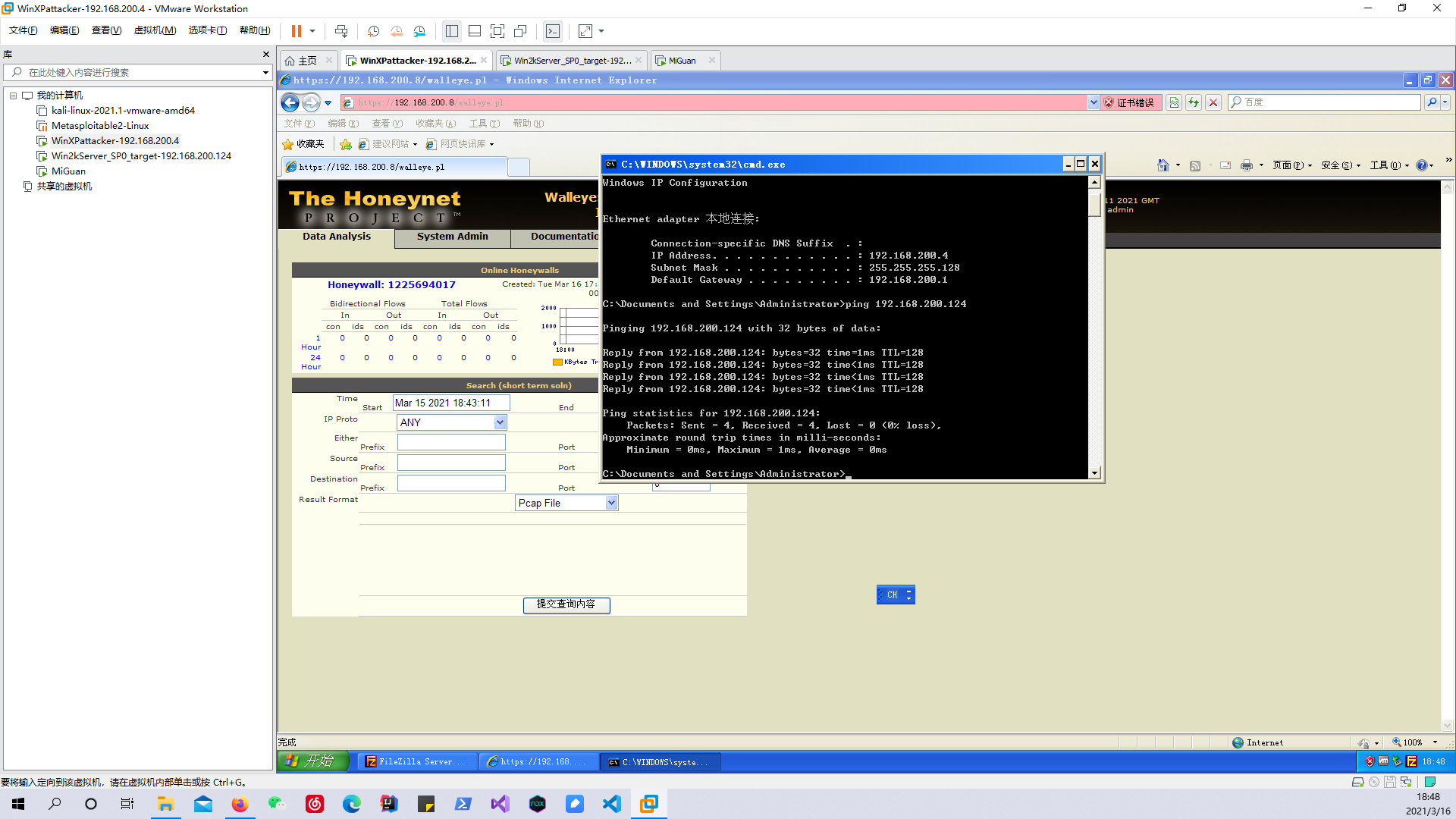

2.4 安装windows攻击机-winxp

ip 地址192.168.200.4

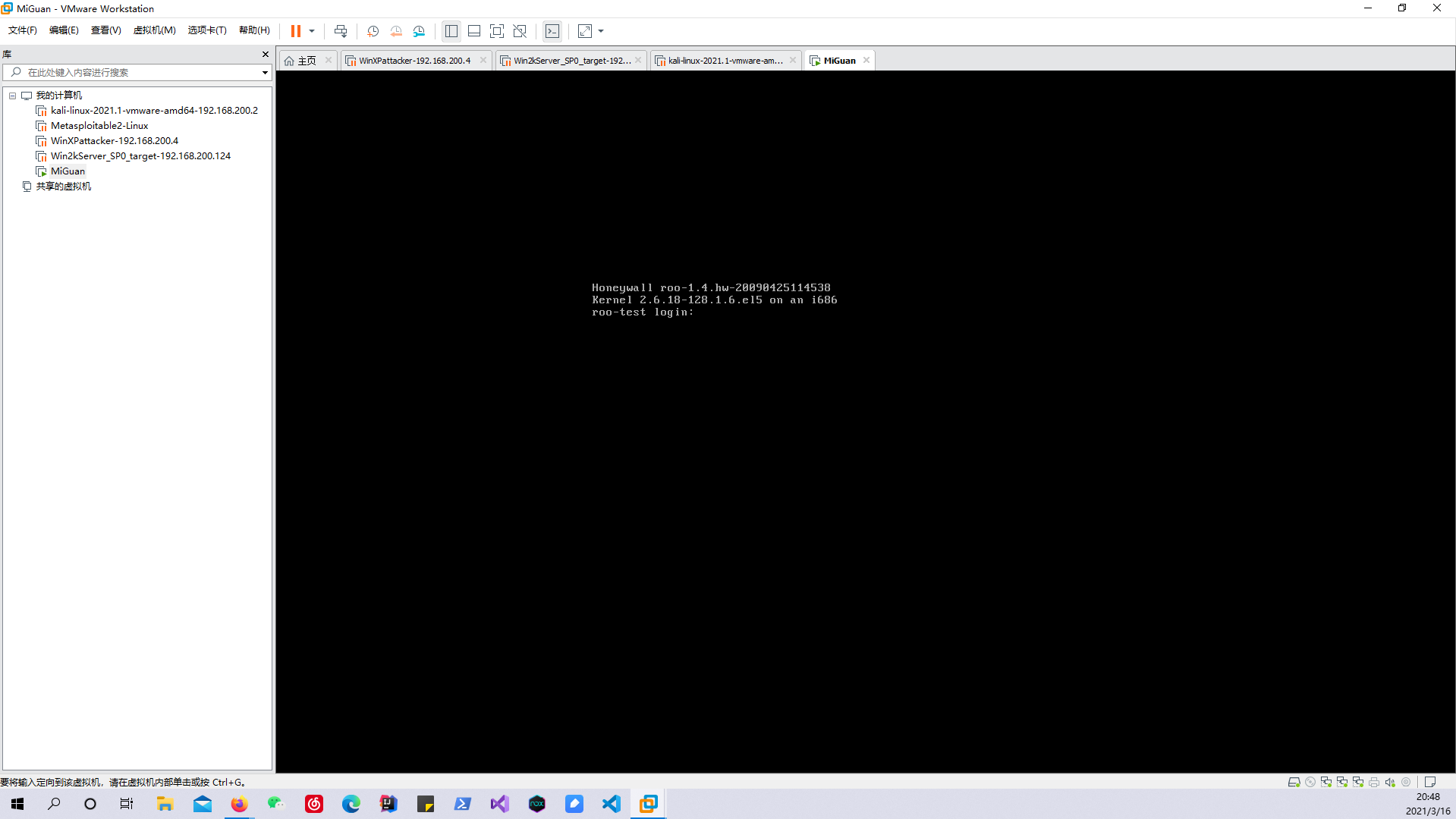

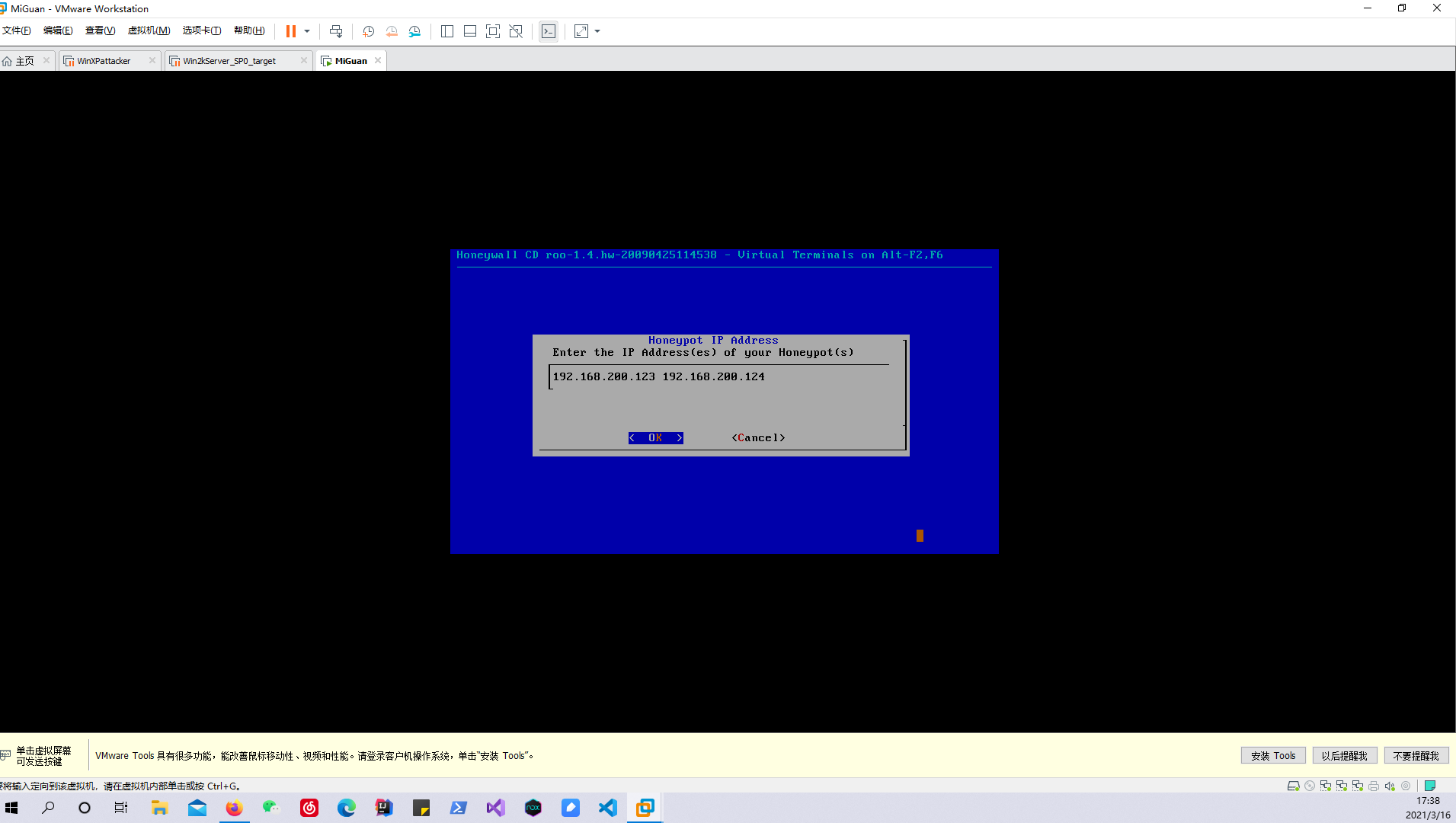

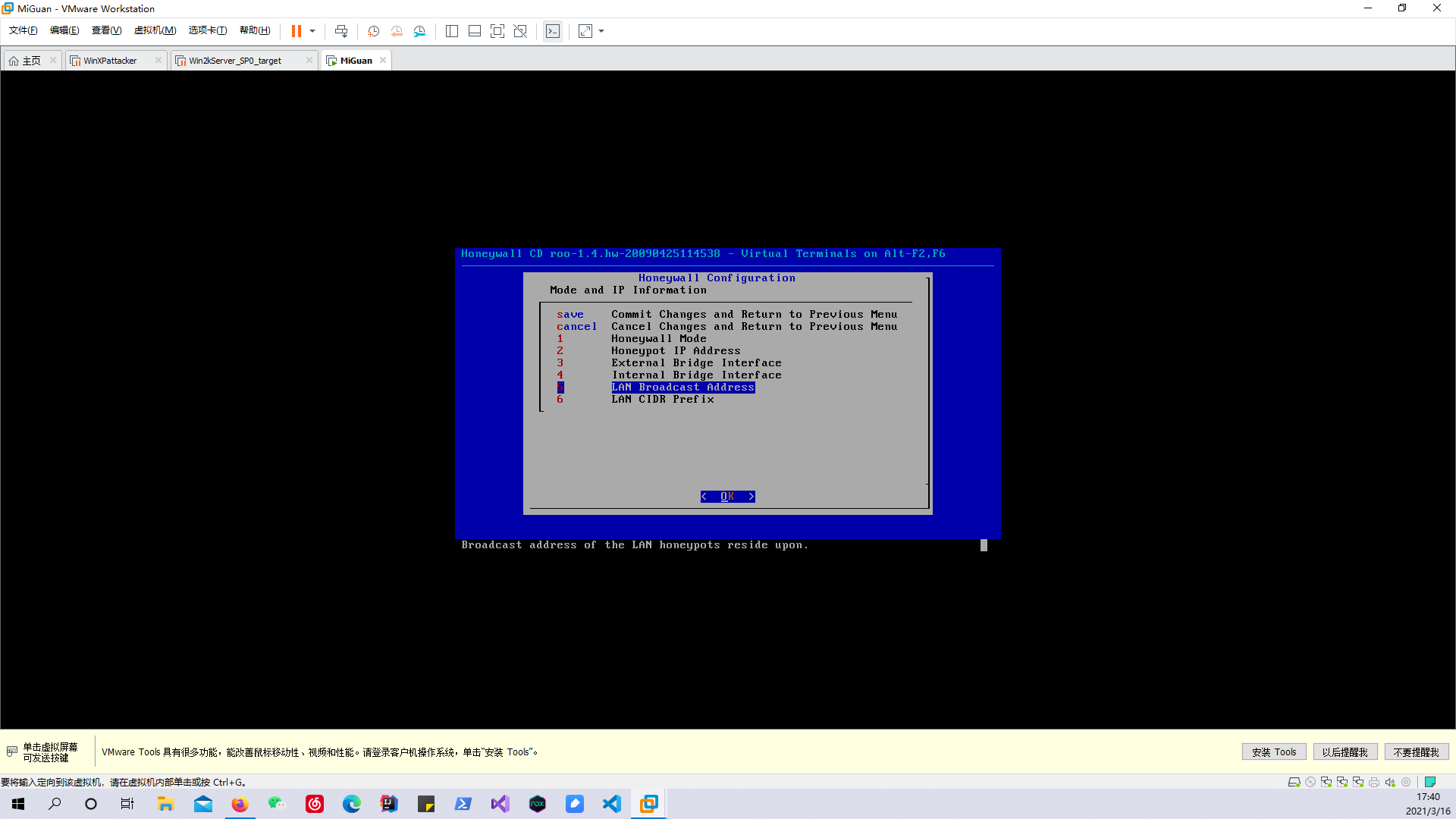

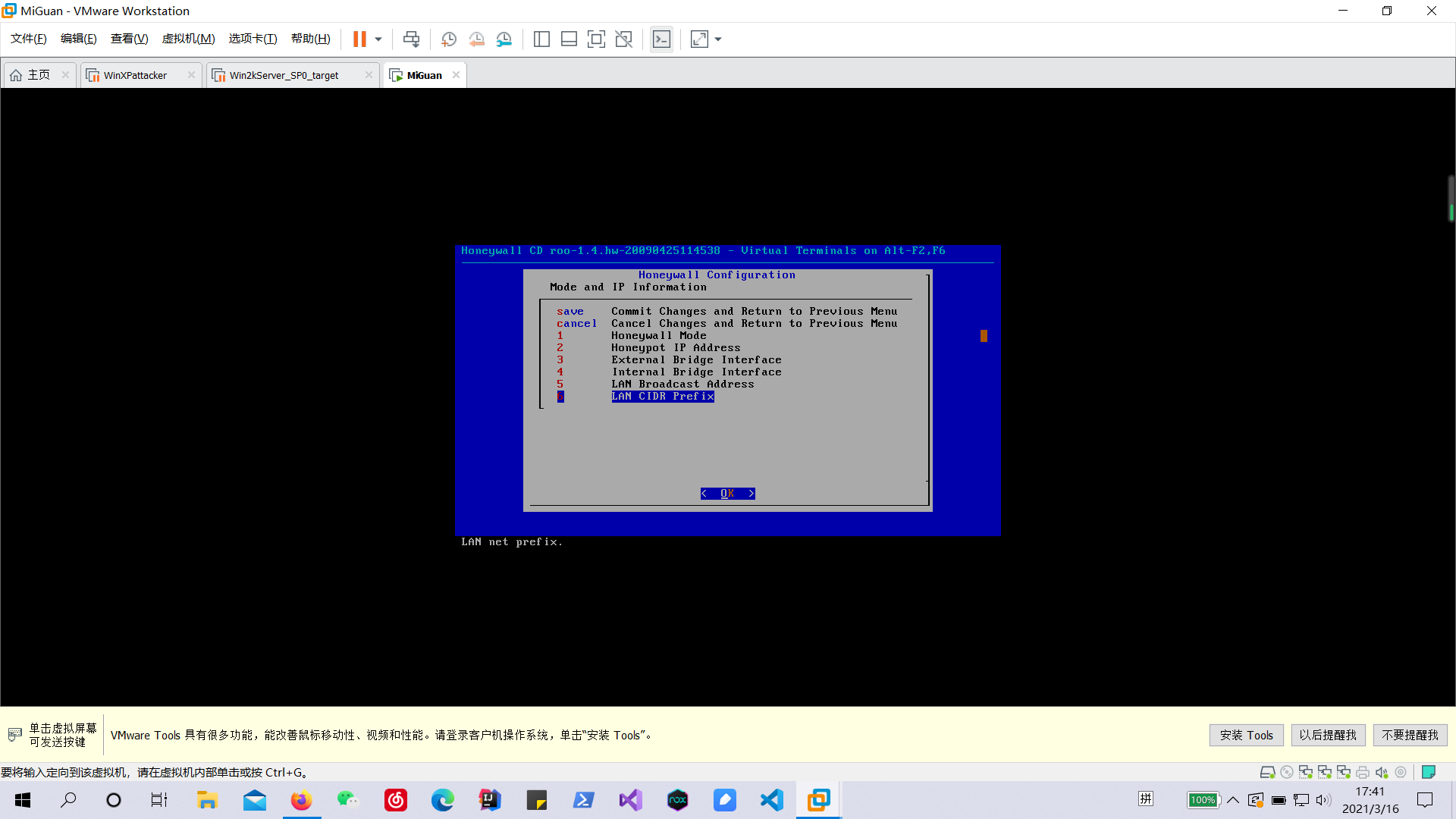

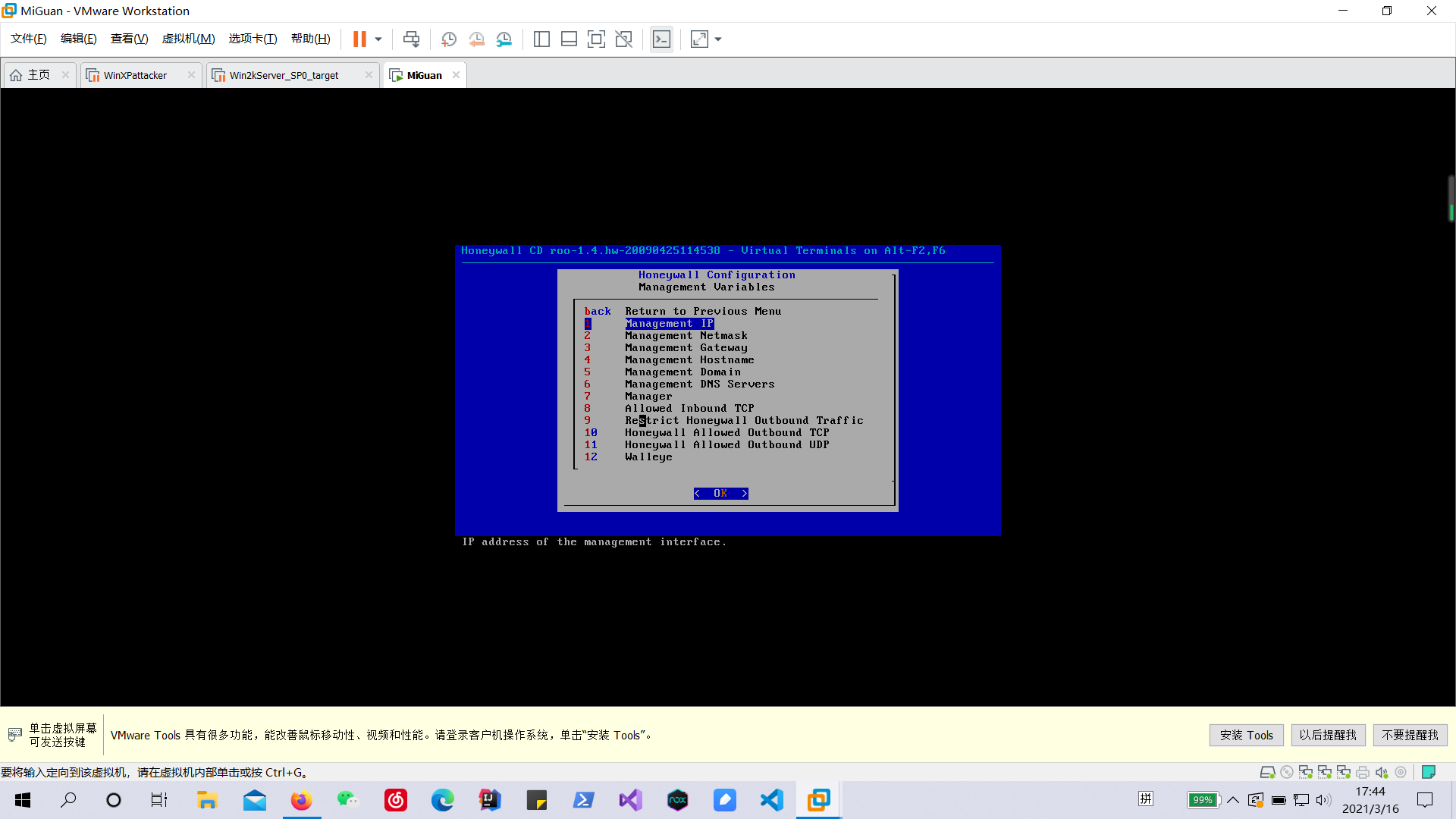

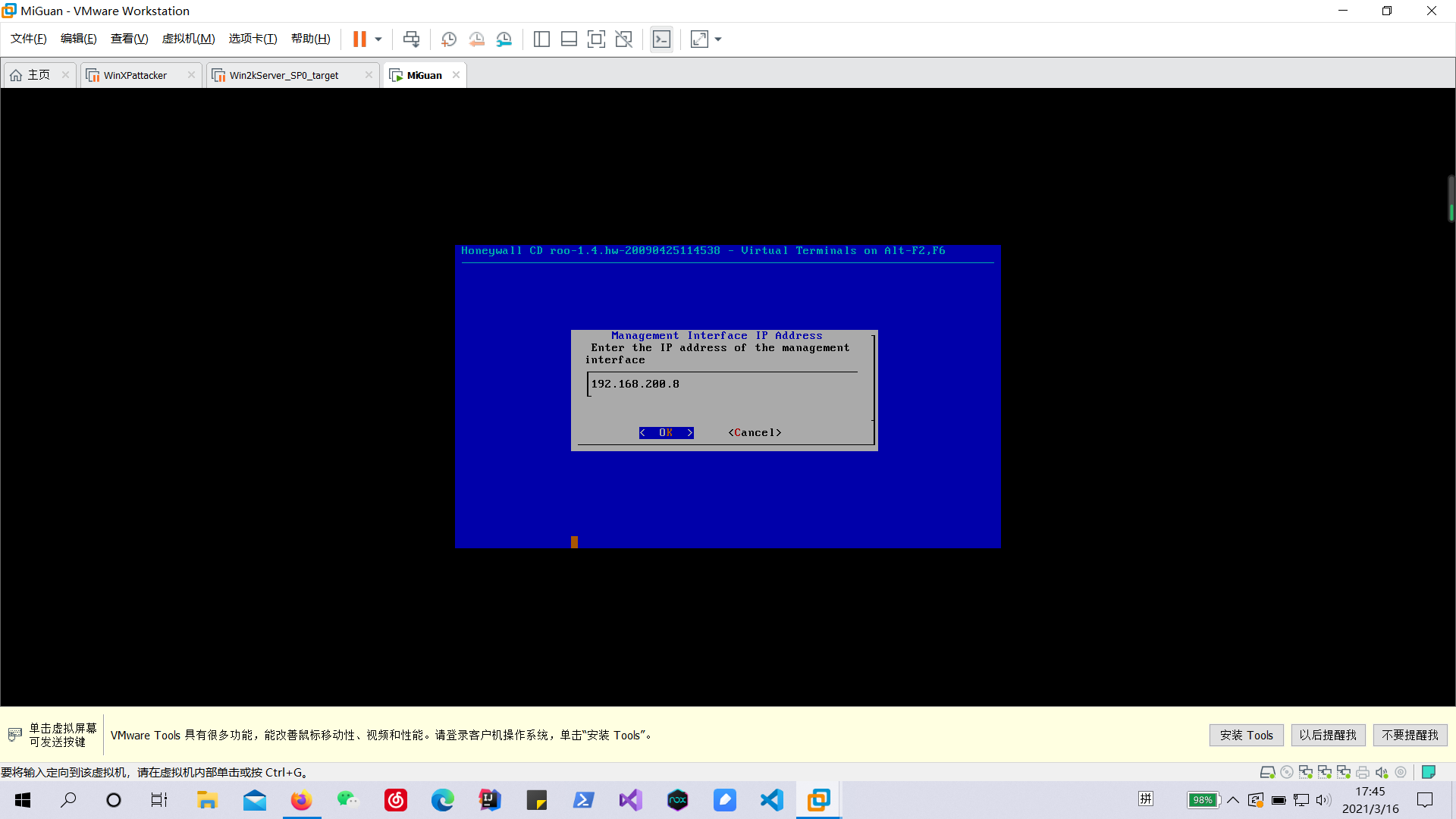

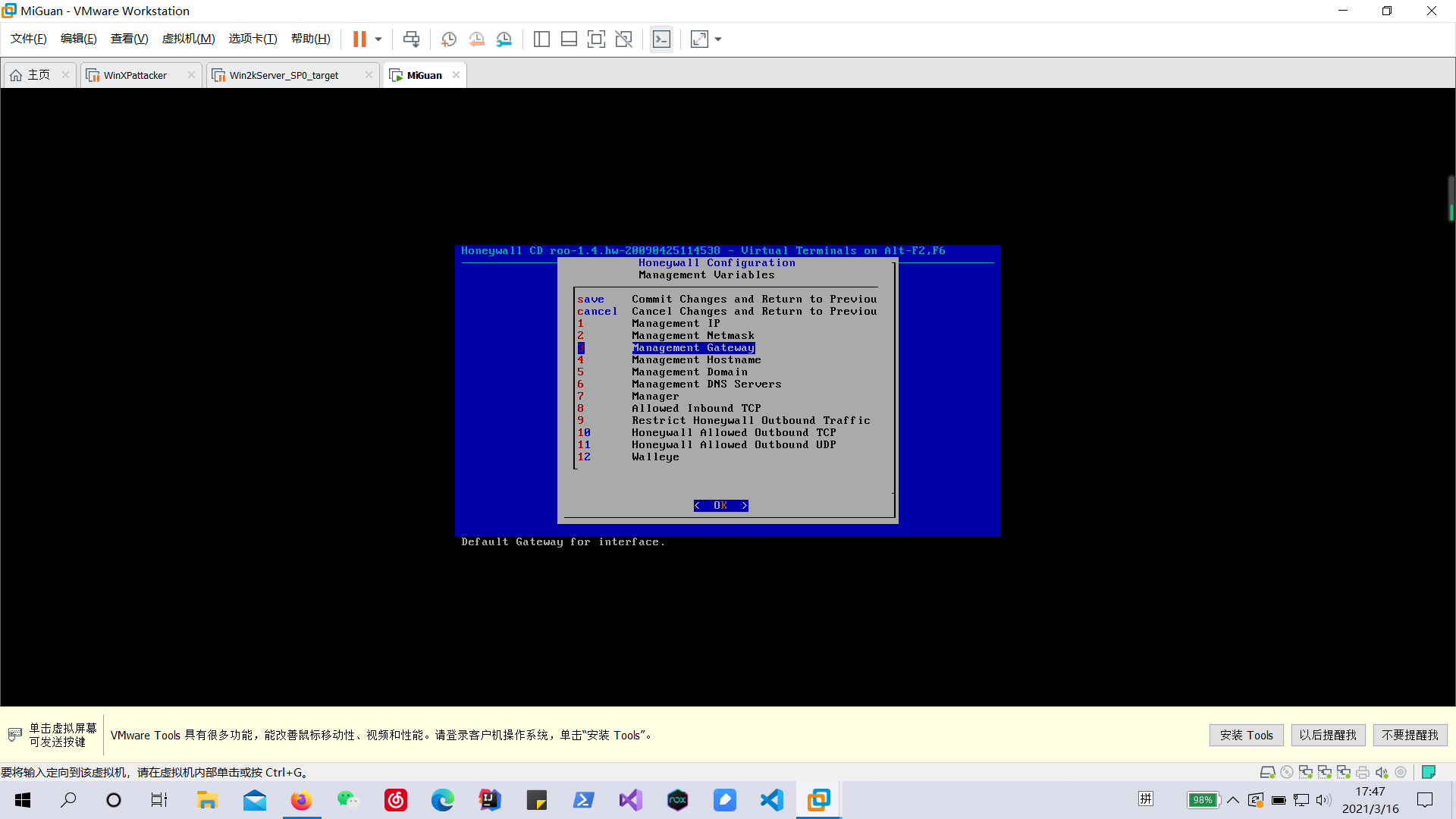

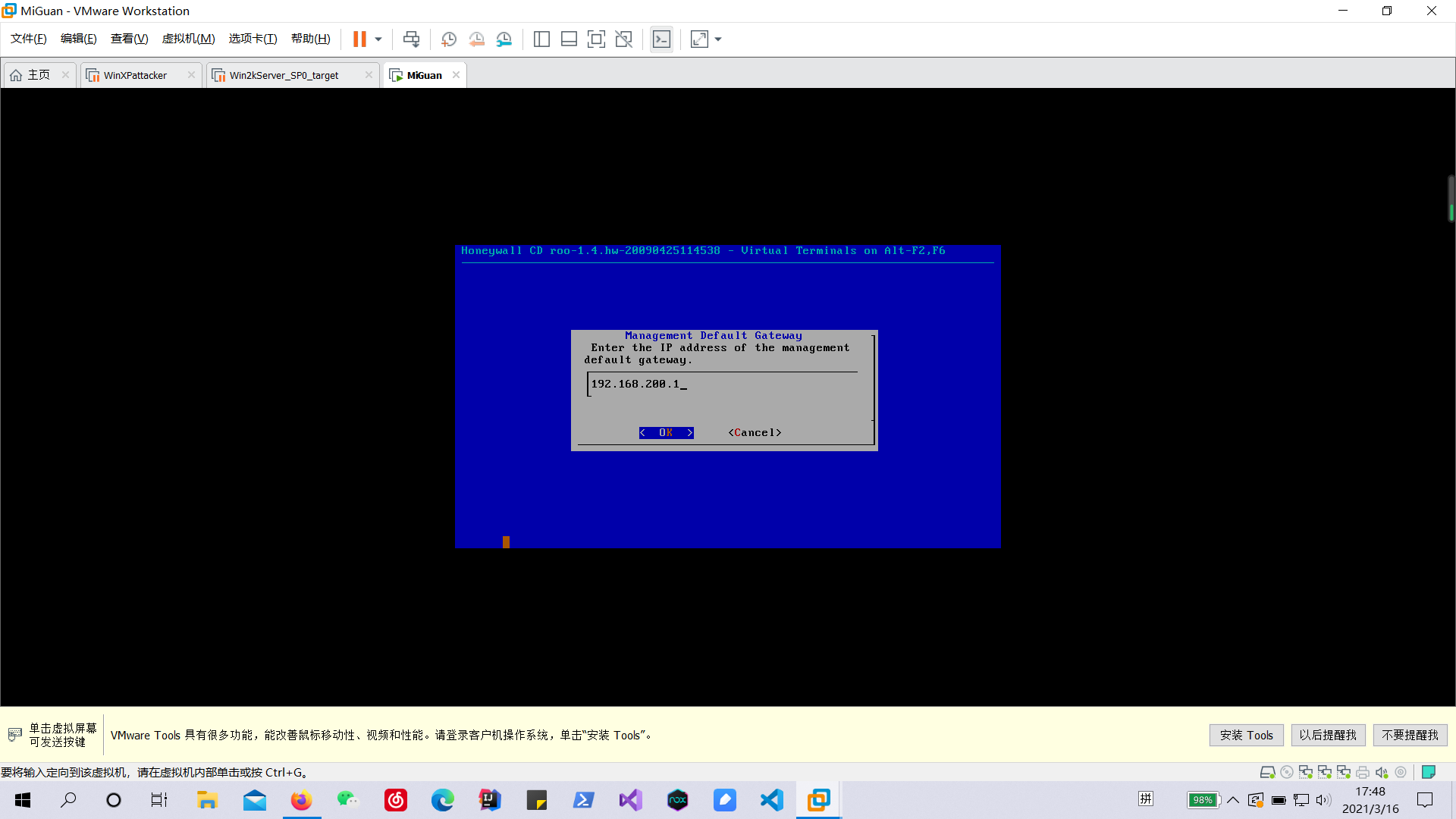

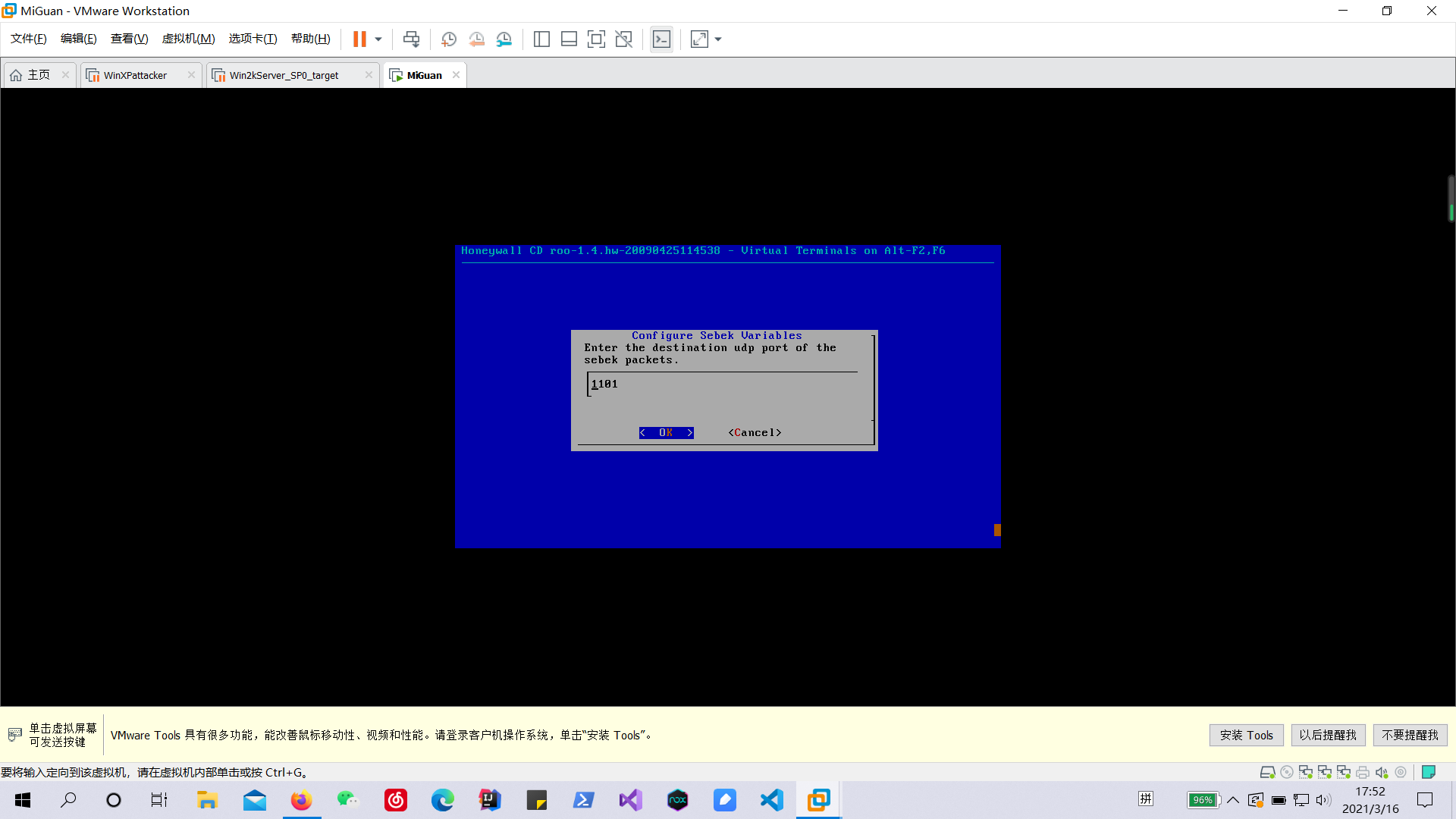

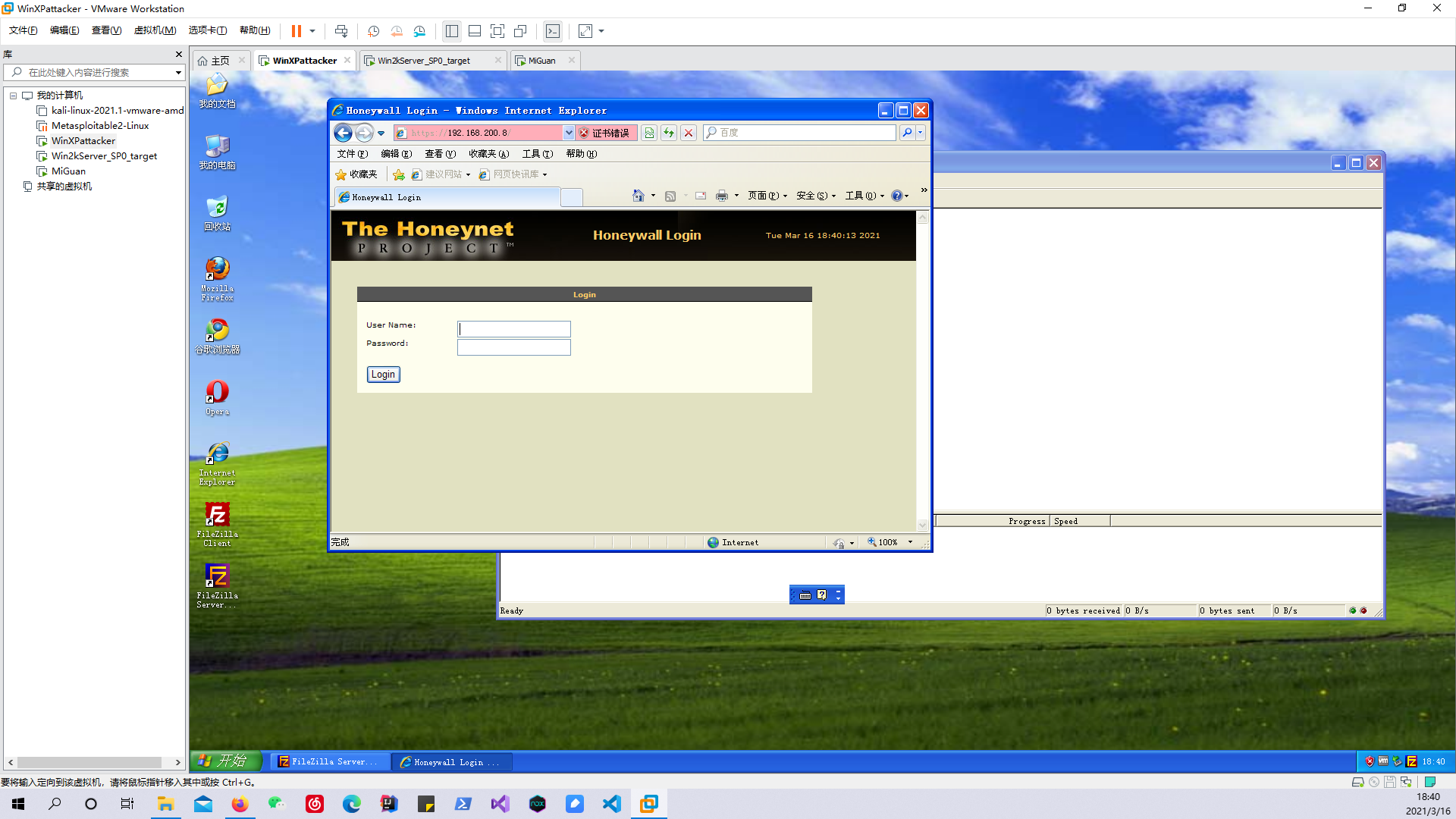

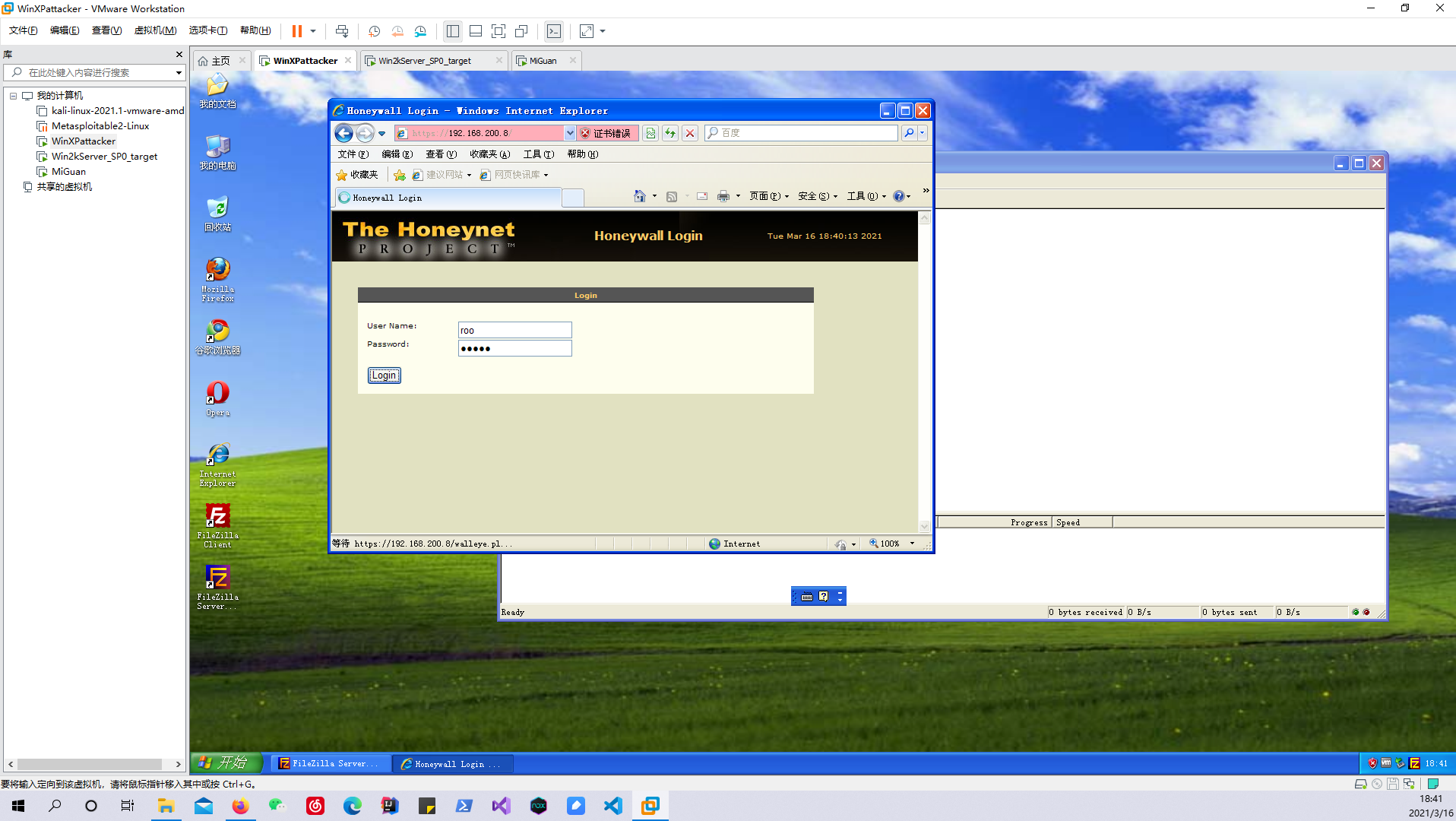

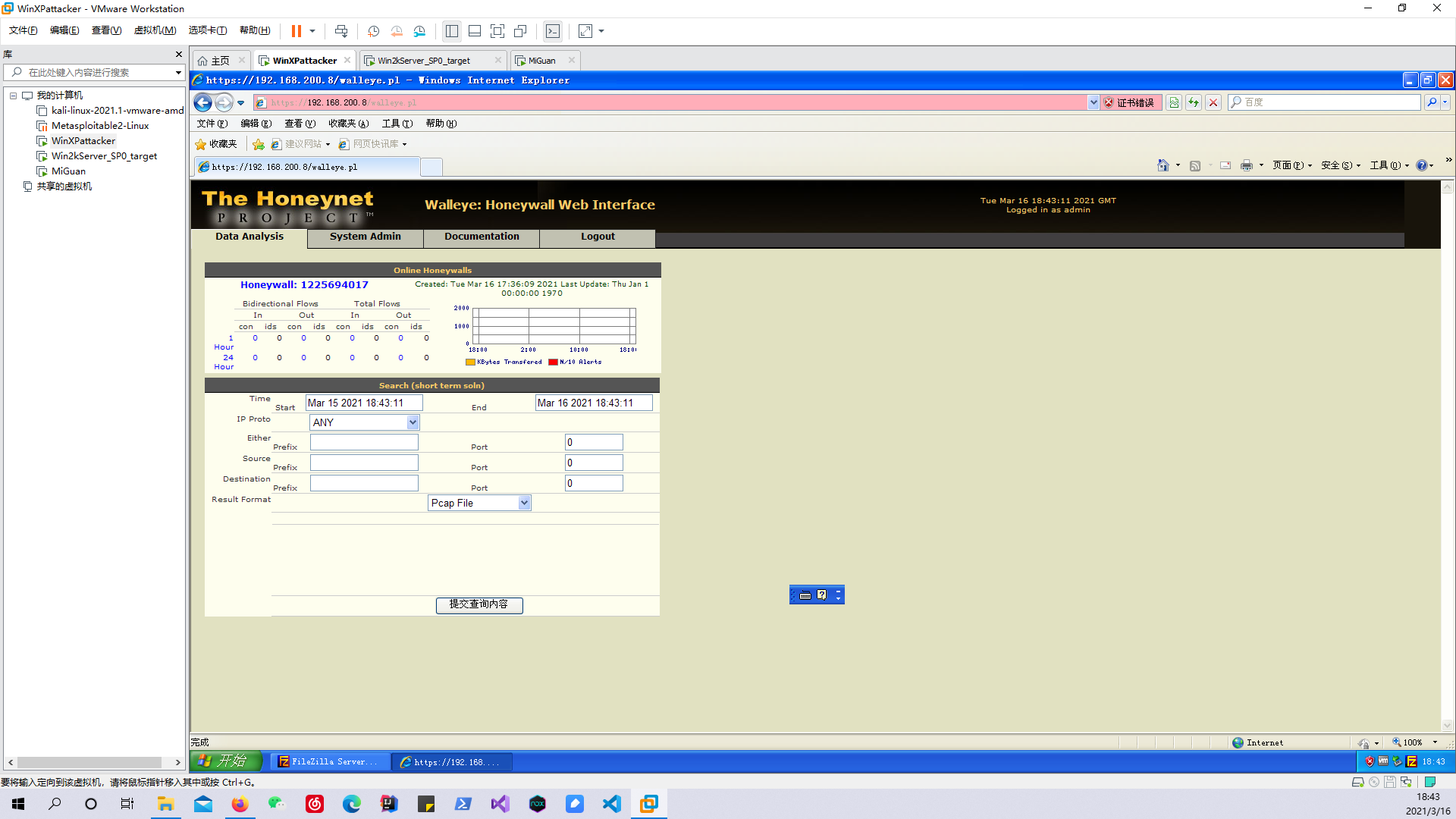

2.5 安装蜜罐网关

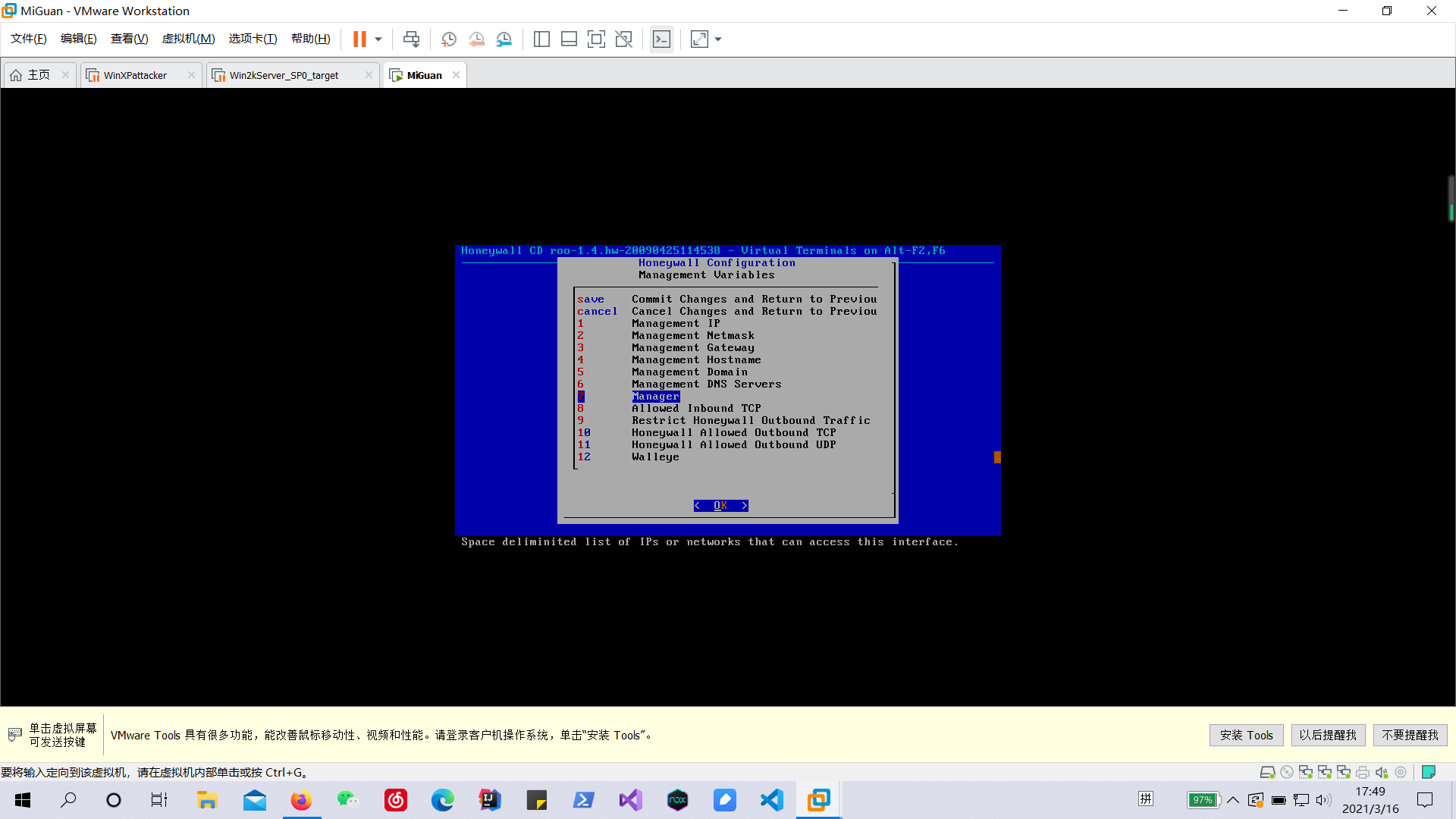

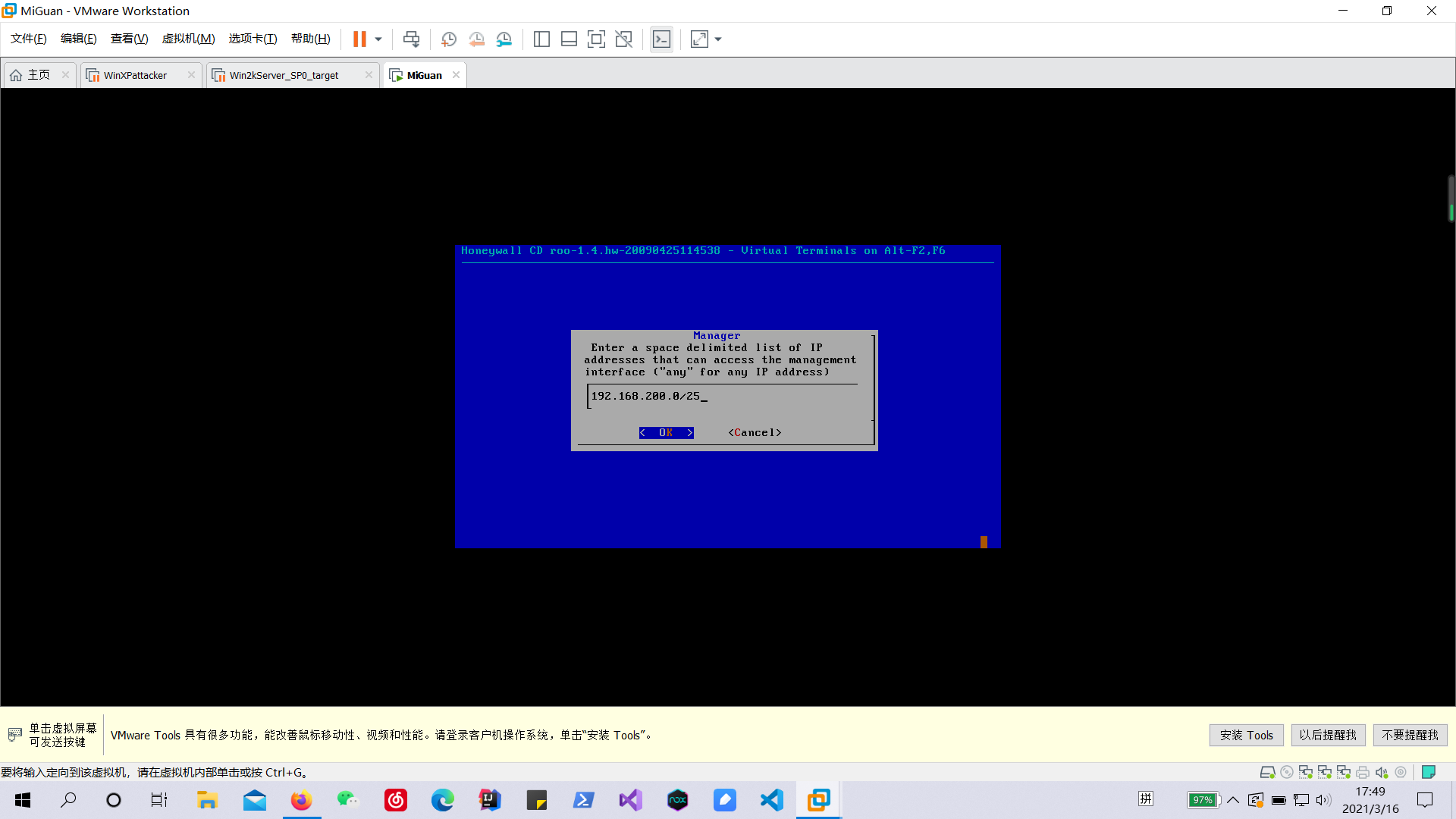

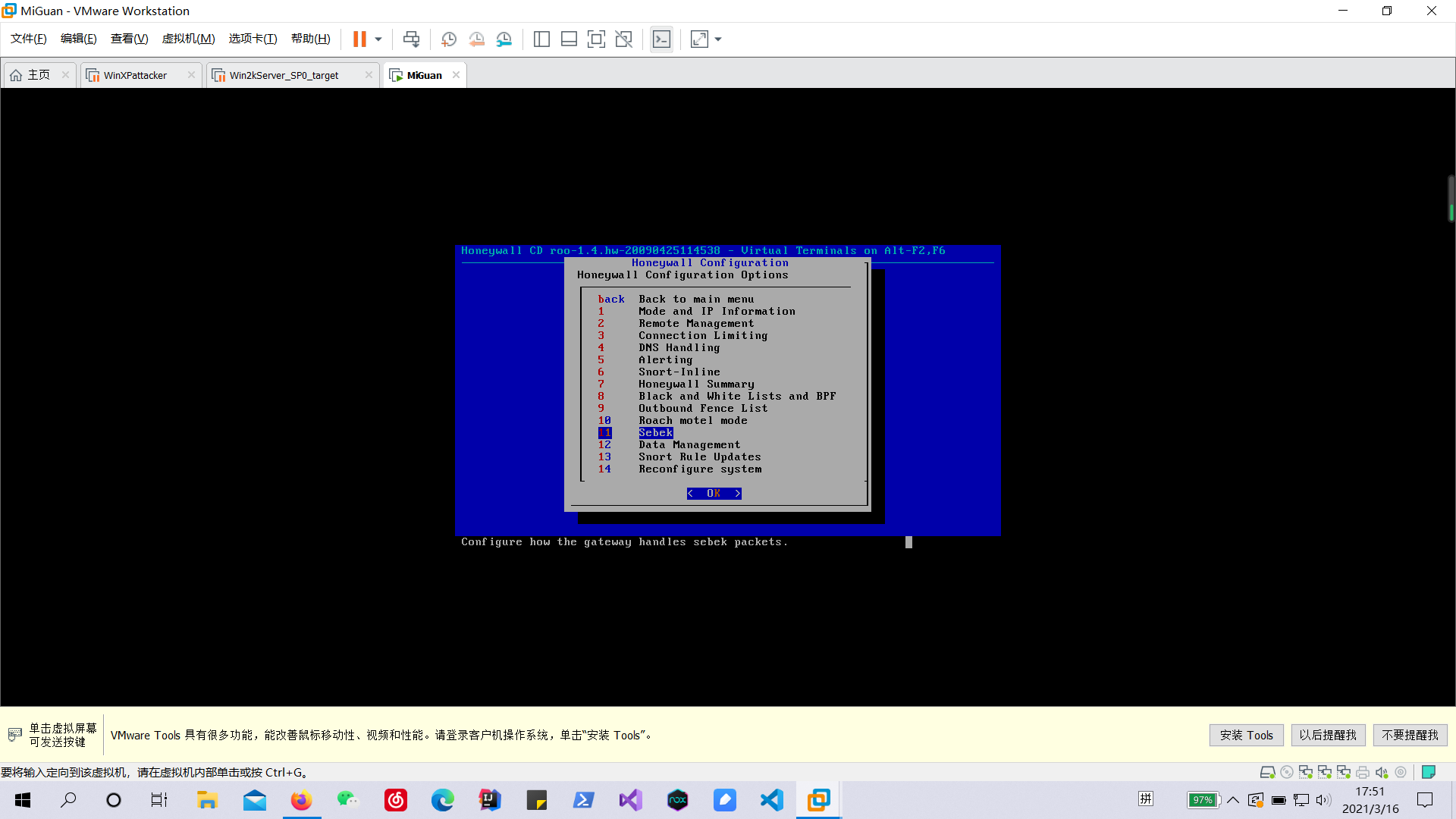

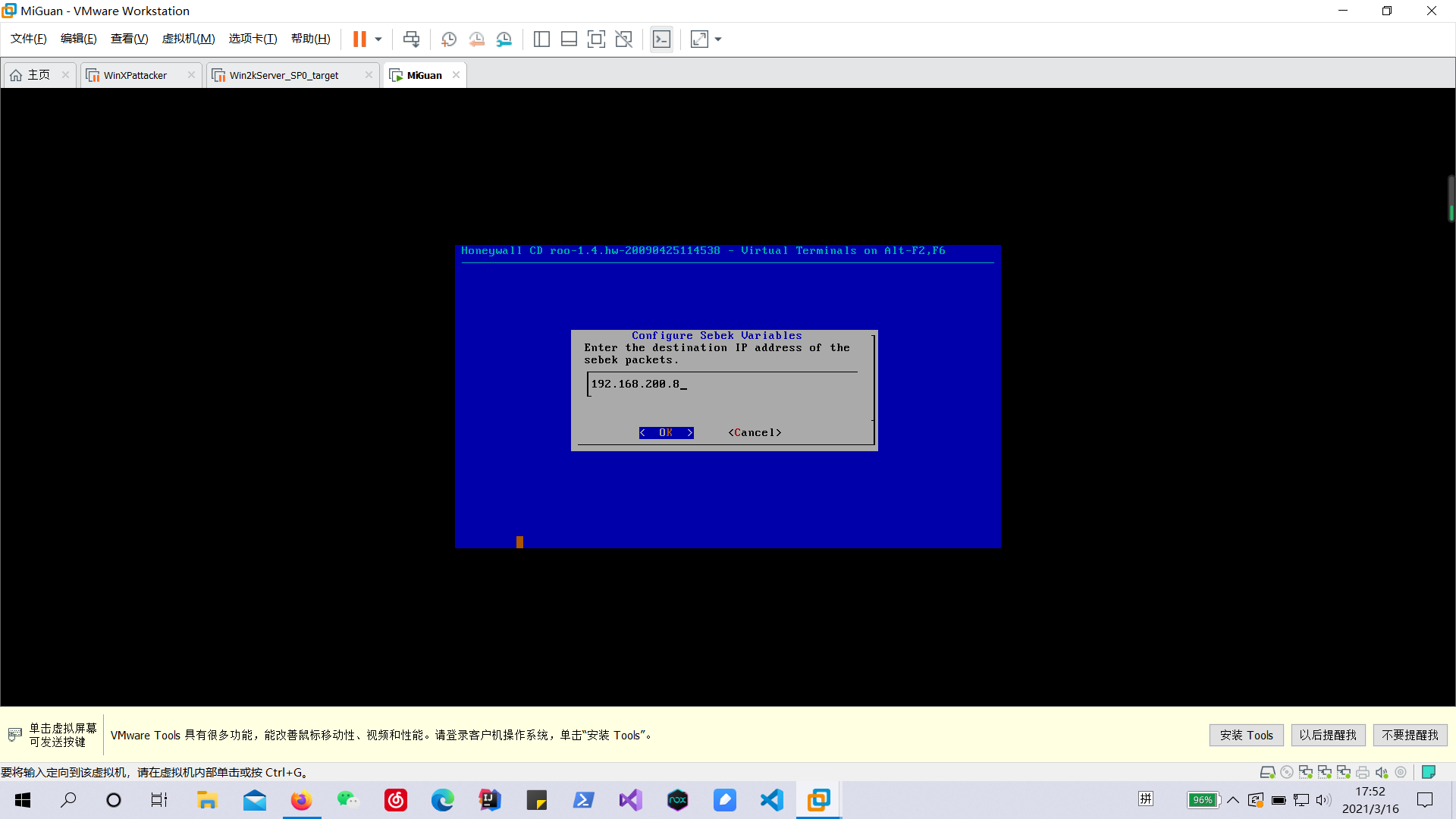

2.6 配置蜜罐网关

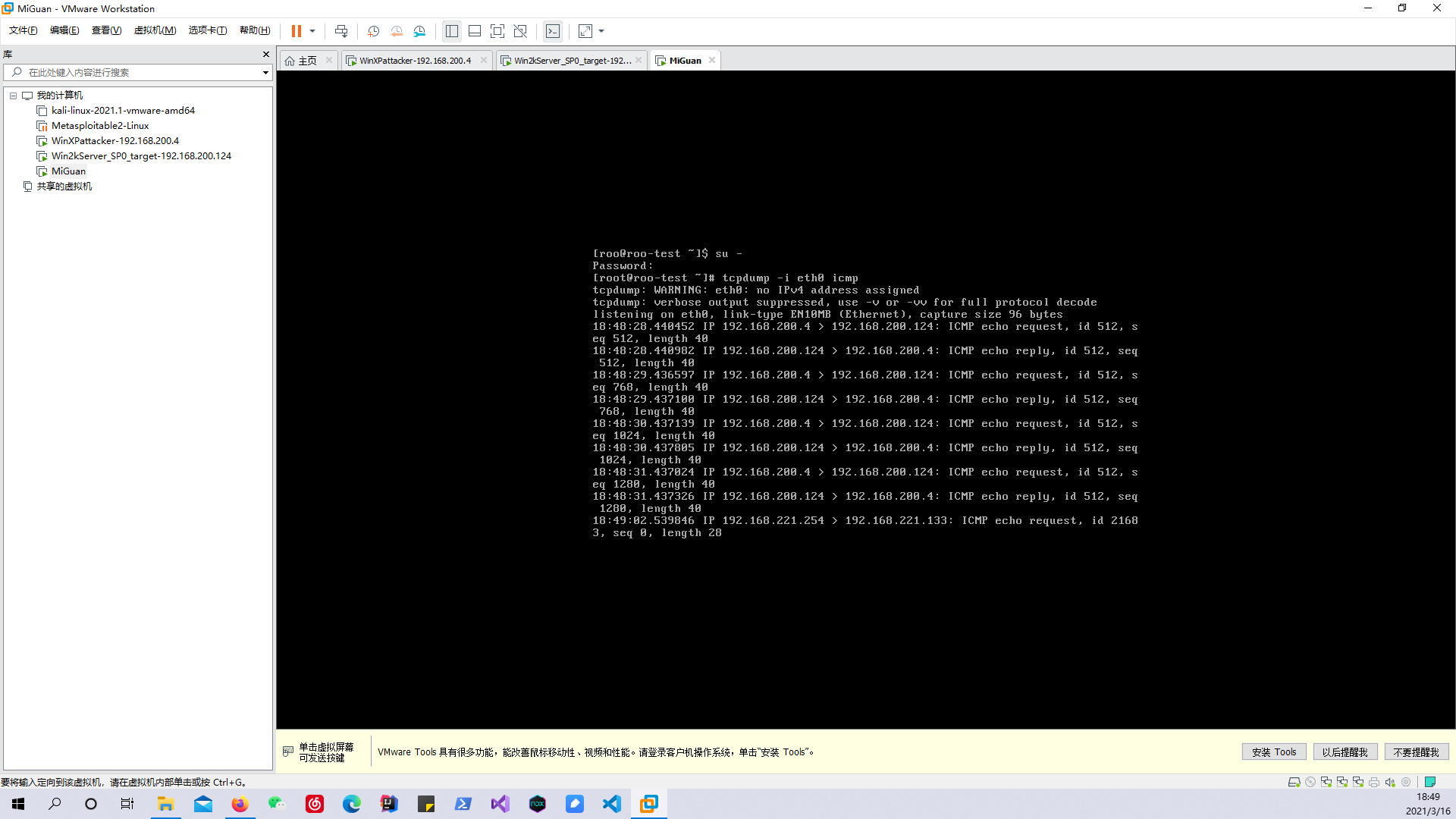

2.6 测试网络环境连通性

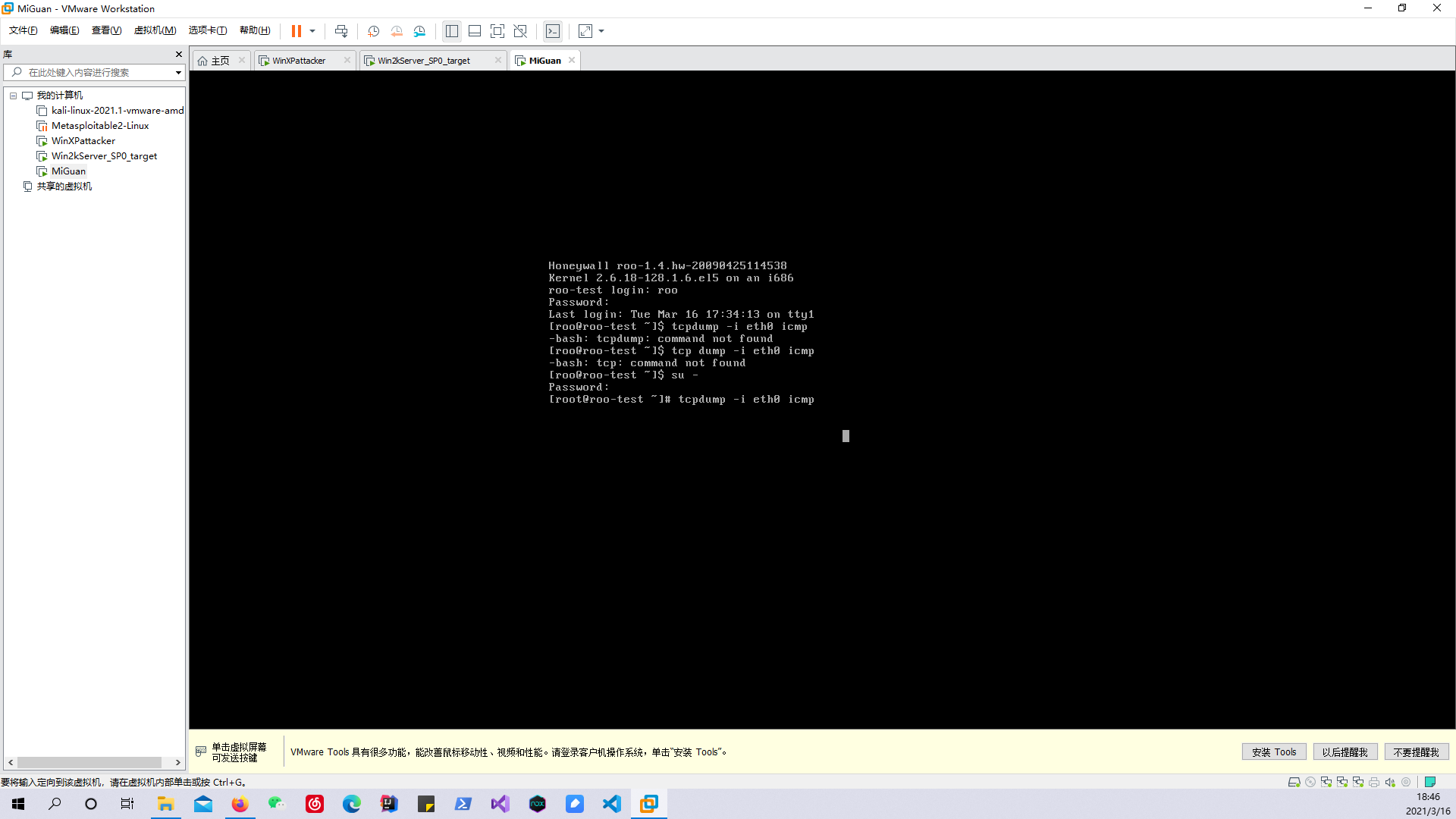

2.6.1 开启蜜罐监听

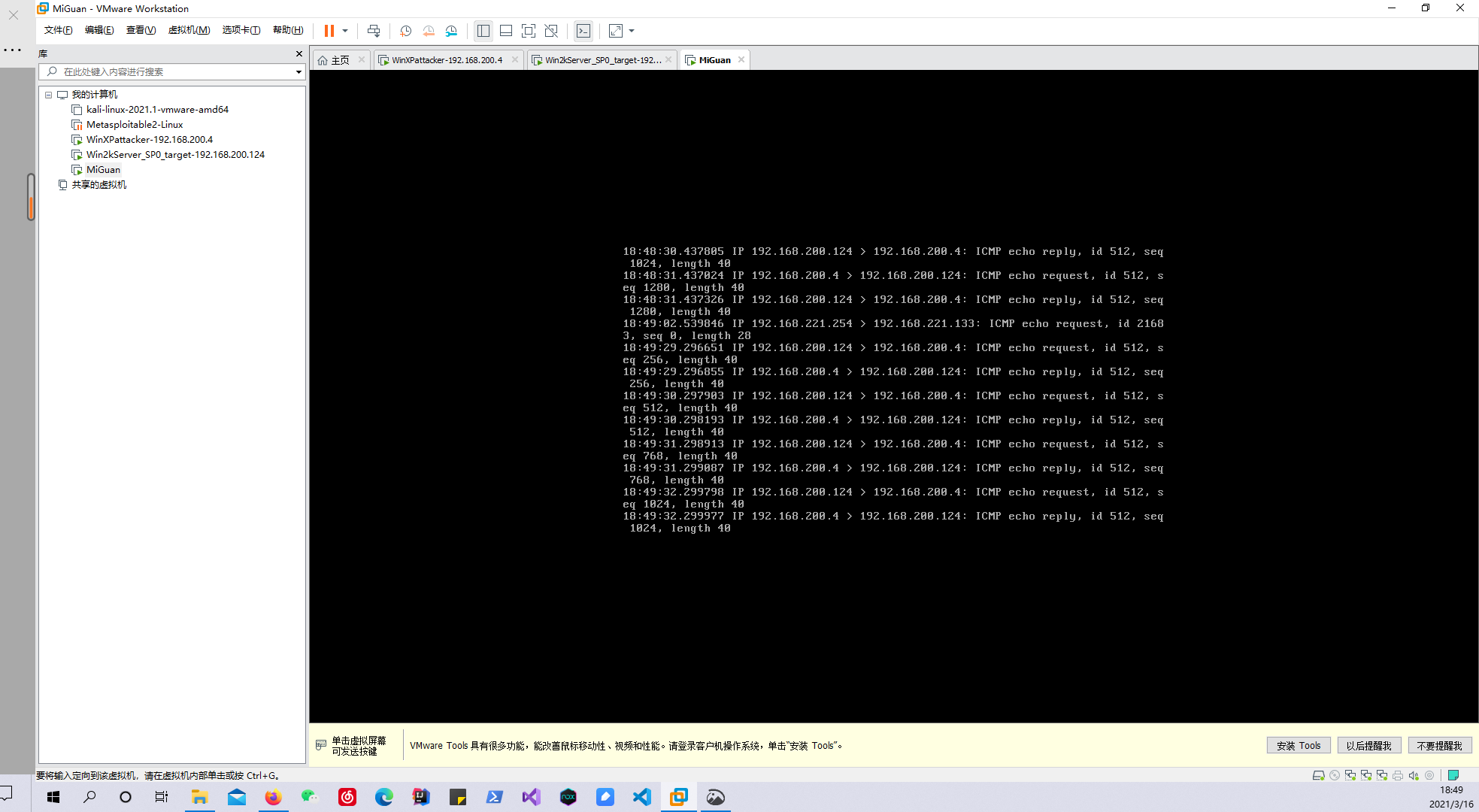

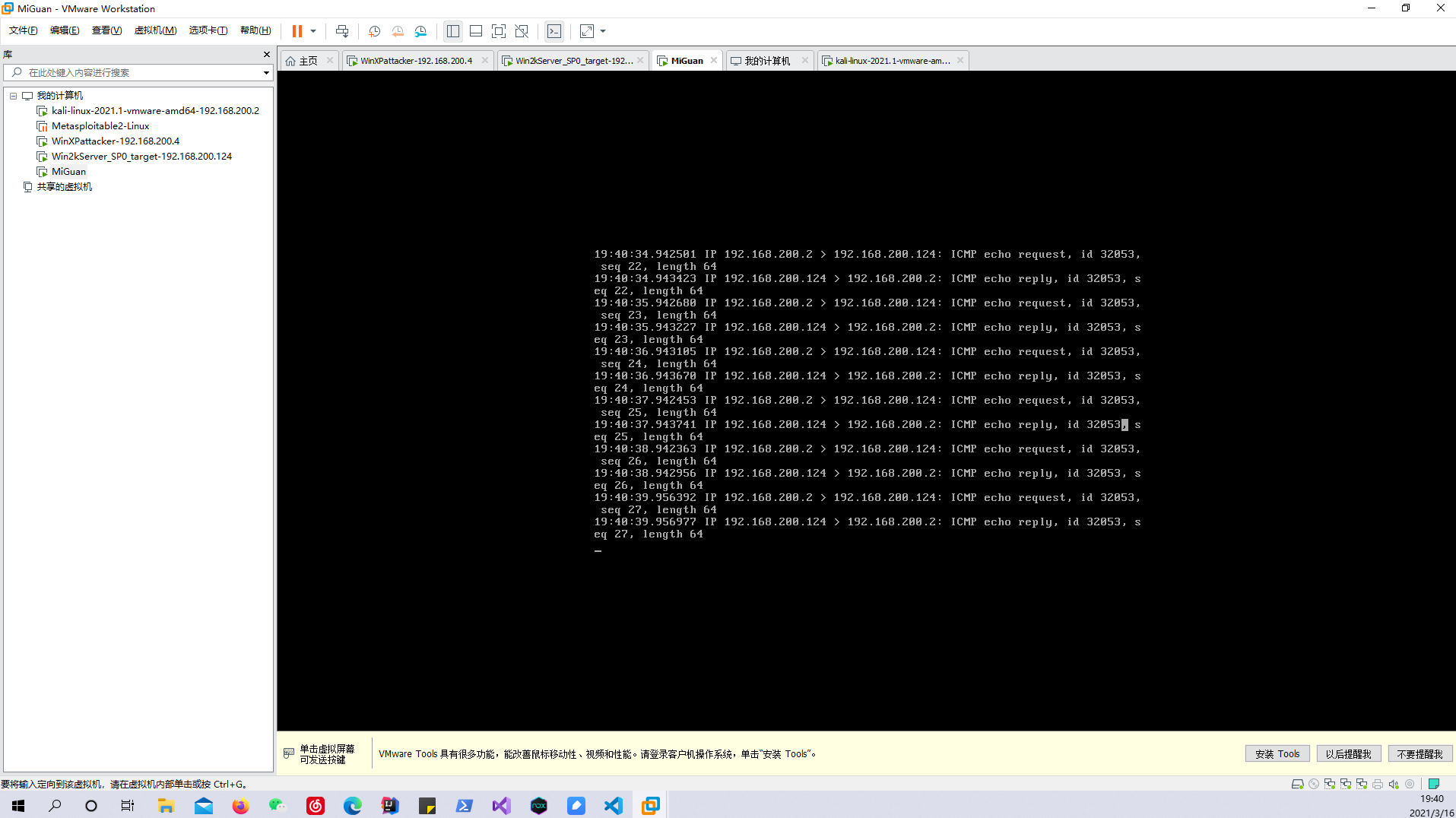

切换到roo中, 通过su -提权(注意有横线),运行命令tcpdump -i eth0 icmp

2.6.2 winXPattacker ping win2kServer_target

2.6.3 win2kServer_target ping winXPattacker

2.6.4 kali linux ping win2kServer_target

3.学习中遇到的问题及解决

- 问题1:蜜罐执行监听指令时,需要先提权

- 问题1解决方案:使用

su -输入密码,再执行tcpdump -i eth0 icmp指令 - 问题2:kali ip地址找不到,使用

ifconfig命令却只有l0项目,没有网卡eth0的信息,也没有办法ping通 - 问题2解决方案:使用

ifconfig eth0 up命令启动网卡,使用service networking restart命令重启网络服务

4.学习感悟、思考

环境搭建很枯燥繁琐,但是搭完后,怎么做网络攻防的研究,需要哪些工具和技术,尚不了解,因此要补一补相关的知识,了解网络攻防主流的方法技术手段。

配置蜜罐的过程要细心,要耐下心来,尽量不出错误,也不要害怕出错误,出错也一定能找到正确的解决办法。

5.参考资料

1.实验指导书

2.kali linux ifconfig 只显示lo网卡信息