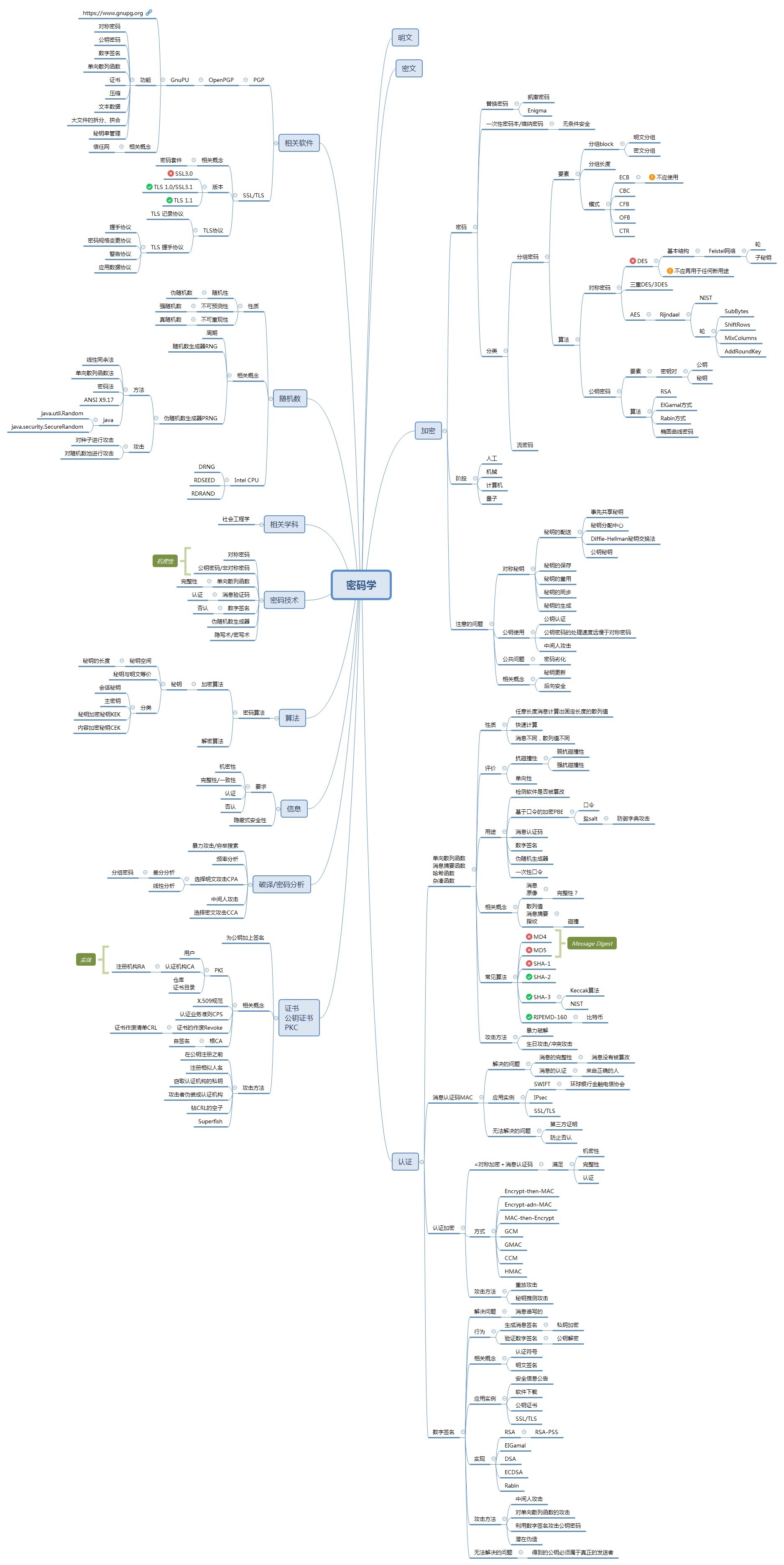

图解密码技术(第3版)-第4章 - 分组密码的模式

摘自:图解密码技术(第3版)

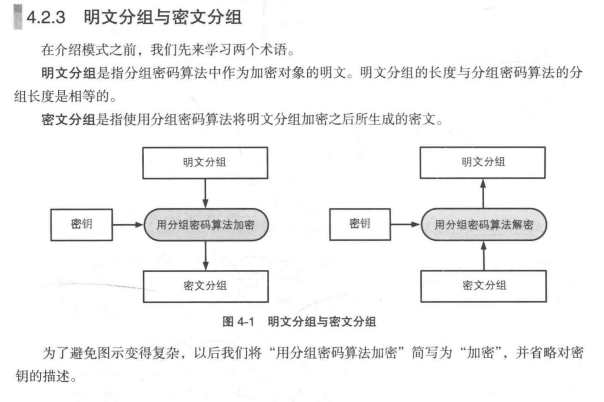

0、知识点准备

1、ECB

2、CBC

3、CFB

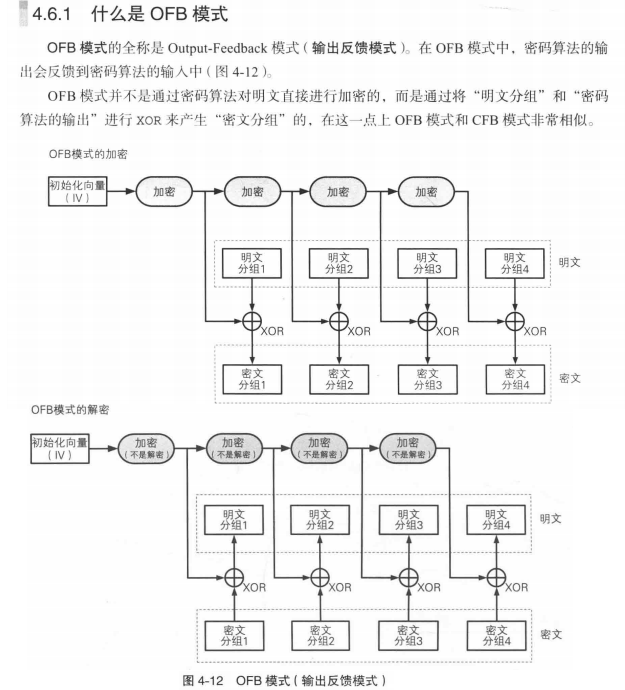

4、OFB

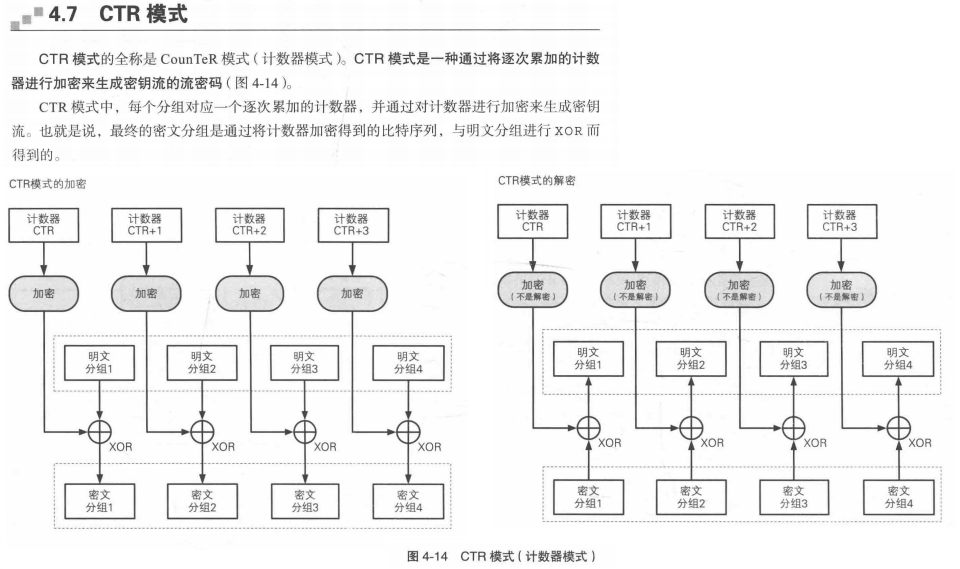

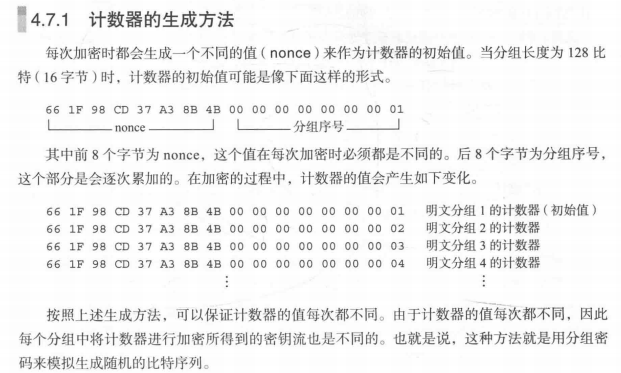

5、CTR

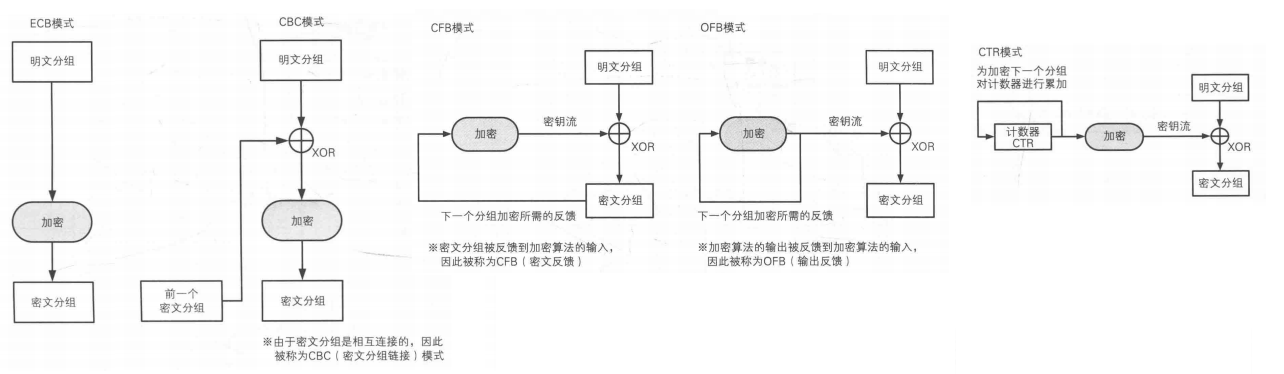

6、对比:分离出一个分组的加密过程

7、继续对比

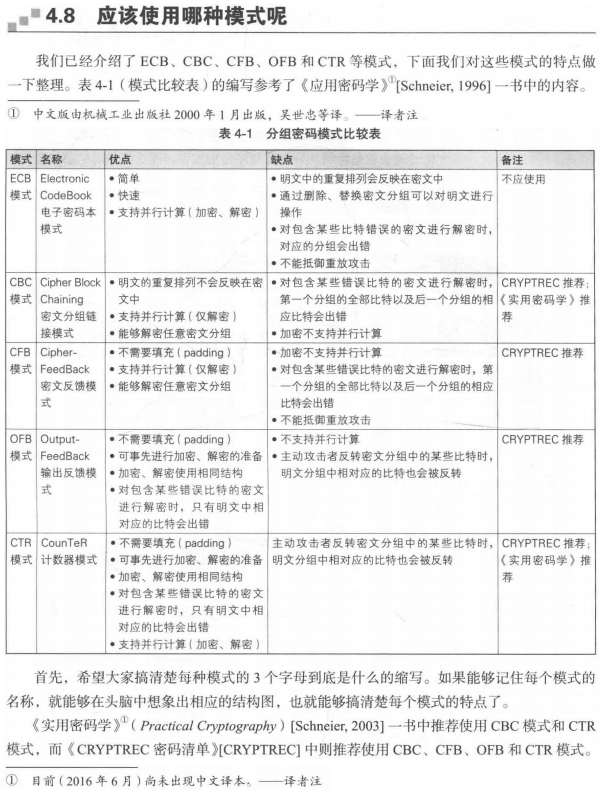

| 模式 | 全称 | IV | 加密方式 | 特点 | 弱点与攻击 |

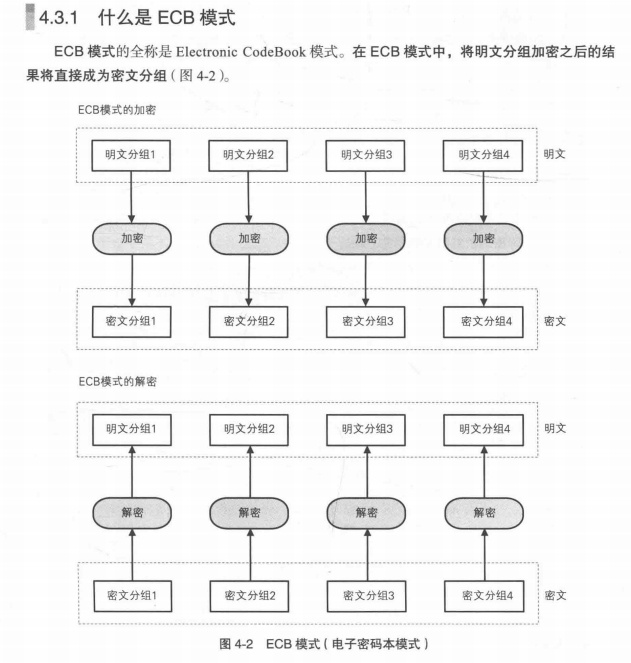

| ECB |

Electronic CodeBook 电子密码本模式 |

不需要 | 明文分组通过密码算法加密 | 相同的明文分组被转换为相同的密文分组 | 攻击者Mallory无需破译密码就能操纵明文,攻击者可对密文进行替换、删除、复制 |

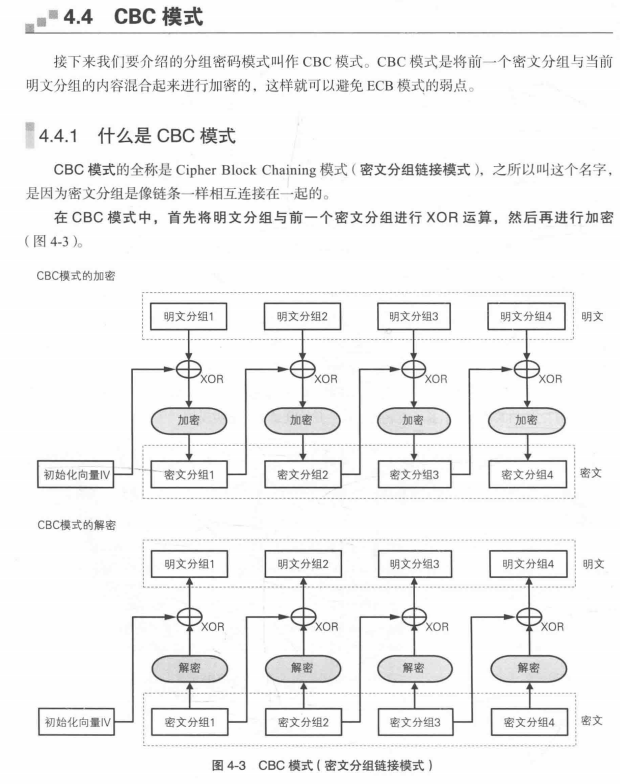

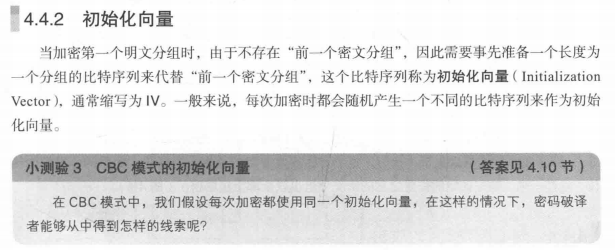

| CBC |

Cipher Block Chaining 密文分组链接模式 |

需要 |

明文分组通过密码算法加密 |

加密慢,解密快(可并行), 解密是有一个密文分组损坏,最多2个明文分组受到影响 密文分组存在缺失的比特时,之后的所有明文分组都受影响 |

填充提示攻击 对初始化向量进行攻击:IV必须使用不可预测的随机数 |

| CFB |

Cipher FeedBack 密文反馈模式 |

需要 |

明文分组与密文分组之间 只有异或操作,没有加密步骤 |

密码算法的输出相当于一次性密码本的随机比我序列 密码算法的输出,是计算得到的不是真的随机数,不可能像一次密码本那样理论不可破译 此模式可看作是一咱使用分组密码来实现流密码的方式 对密文分组进行反馈,无法跳过明文分组1而先对明文分组2进行加密 |

重放攻击:攻击者不需要破解密码,可以成功将以前的电文混入新电文中 攻击者将昨天保存下来的3个分组将今天发送的后3个分组进行替换 接收者分不清第2组出错的原因是通信错误还是被人攻击造成的。 |

| OFB |

Output FeedBack 输出反馈模式 |

需要 | :同上 |

XOR所需要的比特序列(密钥流) 可以事先通过密码算法生成,和明文分组无关 和AES待密码算法相比,XOR运算的速度是非常快的 提前准备好密钥流可加速完成加密 |

|

| CTR |

CounTeR 计数器模式 |

不需要IV, 需要计数器初始值 |

:同上 | 可以按照任意顺序处理分组(对分组进行加密和解密),用到的“计数器”值可以由nonce和分组序列直接计算出来 |

|

8、应该使用哪种模式

=========== 完 ===========

附表

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)